端口安全

端口安全

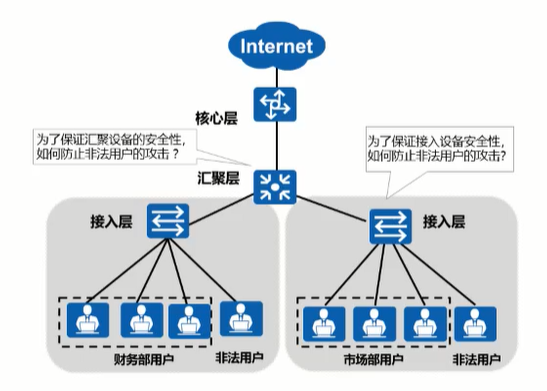

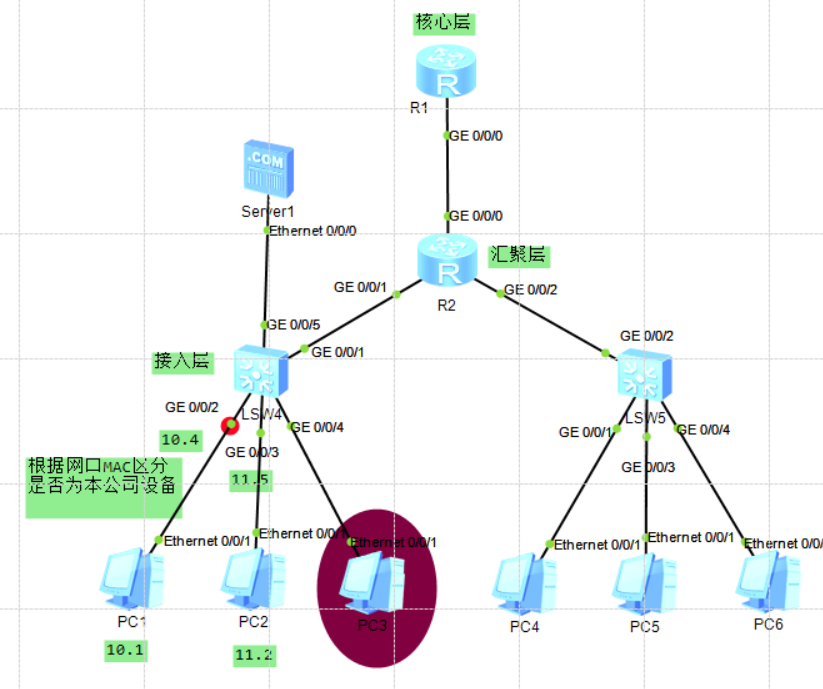

在安全性要求较高的网络中,交换机可以开启端口安全功能

禁止非法MAC地址设备接入网络;当学习到的MAC地址数量达到上限后不再学习新的地址

只允许学习到的MAC地址通信。

可以在接入层控制哪些用户可以接入网络,拒绝非法用户,并且在汇聚层设置数量

如何确定用户是否安全?

根据端口MAC地址区别是否为本公司PC

实现方法

1接入层设备端口与对端公司设备端口MAC做隧道,手工静态

[SW4-GigabitEthernet0/0/2]port-security enable //开启端口安全

[SW4-GigabitEthernet0/0/2]port-security mac-address sticky //端口自动验证

[SW4-GigabitEthernet0/0/2]port-security mac-address sticky 54-89-98-A2-03-89 //指定地址绑定

[SW4-GigabitEthernet0/0/2]port-security max-mac-num 1 //允许最大访问最大主机数

[SW4]dis mac-address sticky //查看段口自动连接MAC

端口安全限制动作

超过安全MAC地址限数后的动作后,如果收到源MAC地址不存在的报文,端口安全

则认为是非法用户攻击,就会根据配置的动作对接口做保护处理。缺省情况下,保护

动作是restrect

restrect:丢弃源MAC地址不存在的报文并上报告警。推荐使用

protect:只丢弃源MAC地址不存在的报文,不上报告警

shutdown:接口状态被置为error-down,并上报告警,默认情况下,

接口关闭后不会自动恢复,只能由网络人员在接口试图下restart进行恢复

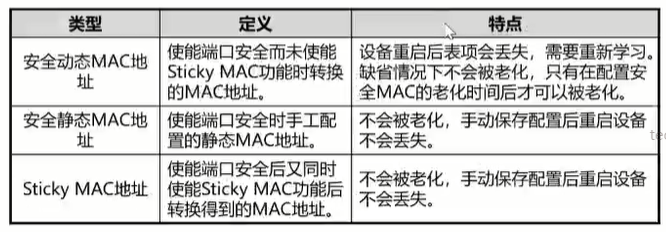

端口安全类型

端口安全通过将接口学习到的动态MAC地址转换为安全MAC地址

(包括安全动态MAC,安全静态MAC和Sticky MAC)阻止非法用户通过本接口

和交换机通信,从而增江设备的安全性

DHCP面临的安全威胁

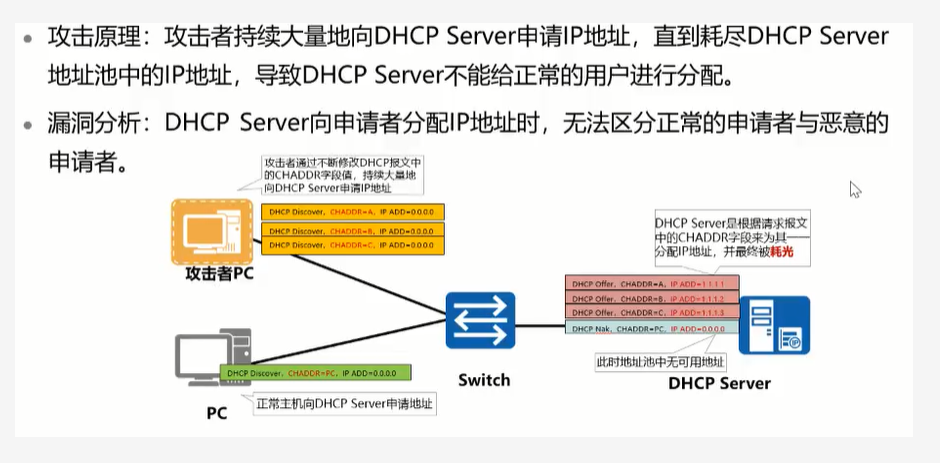

网络攻击行为无处不在,针对DHCP的攻击行为也不例外。例如,某公司突然出现了

大面积用户无法上网的情况,经检查用户终端均为获取到IP地址,且DHCP Server

地址池中的地址已经全部分配出去了,这种情况就很可能就是DHCP受到了饿死攻击而导致的

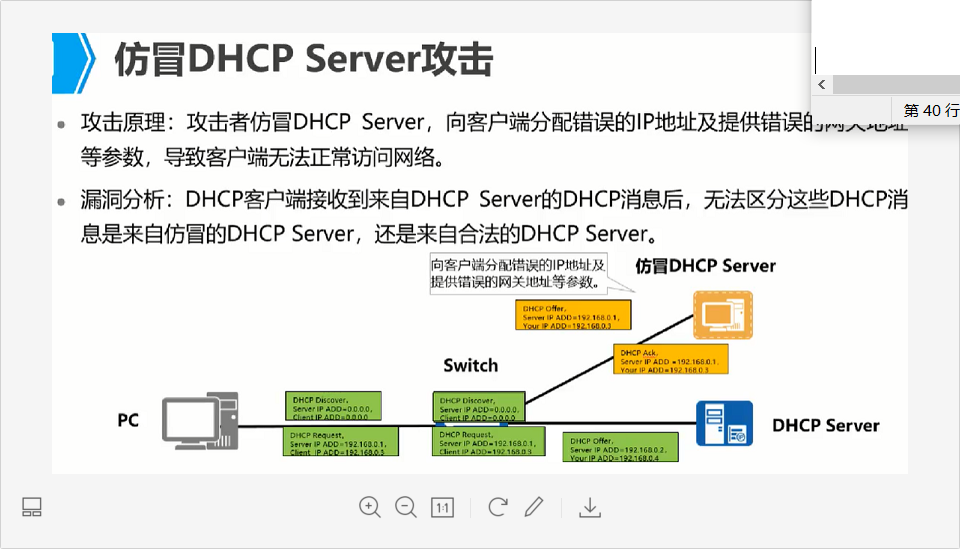

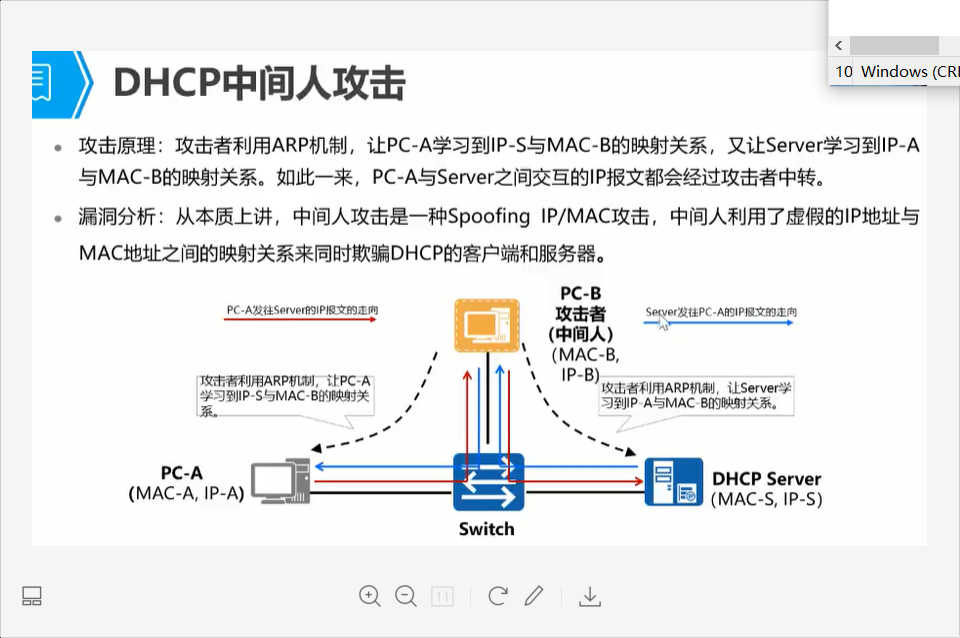

DHCP在设计上留下许多安全漏洞,使得留下许多安全漏洞,针对DHCP的攻击分以下三种

DHCP饿死攻击

仿冒DHCP Server 攻击

DHCP中间人攻击