信呼OA app渗透测试

app渗透之信呼OA实践

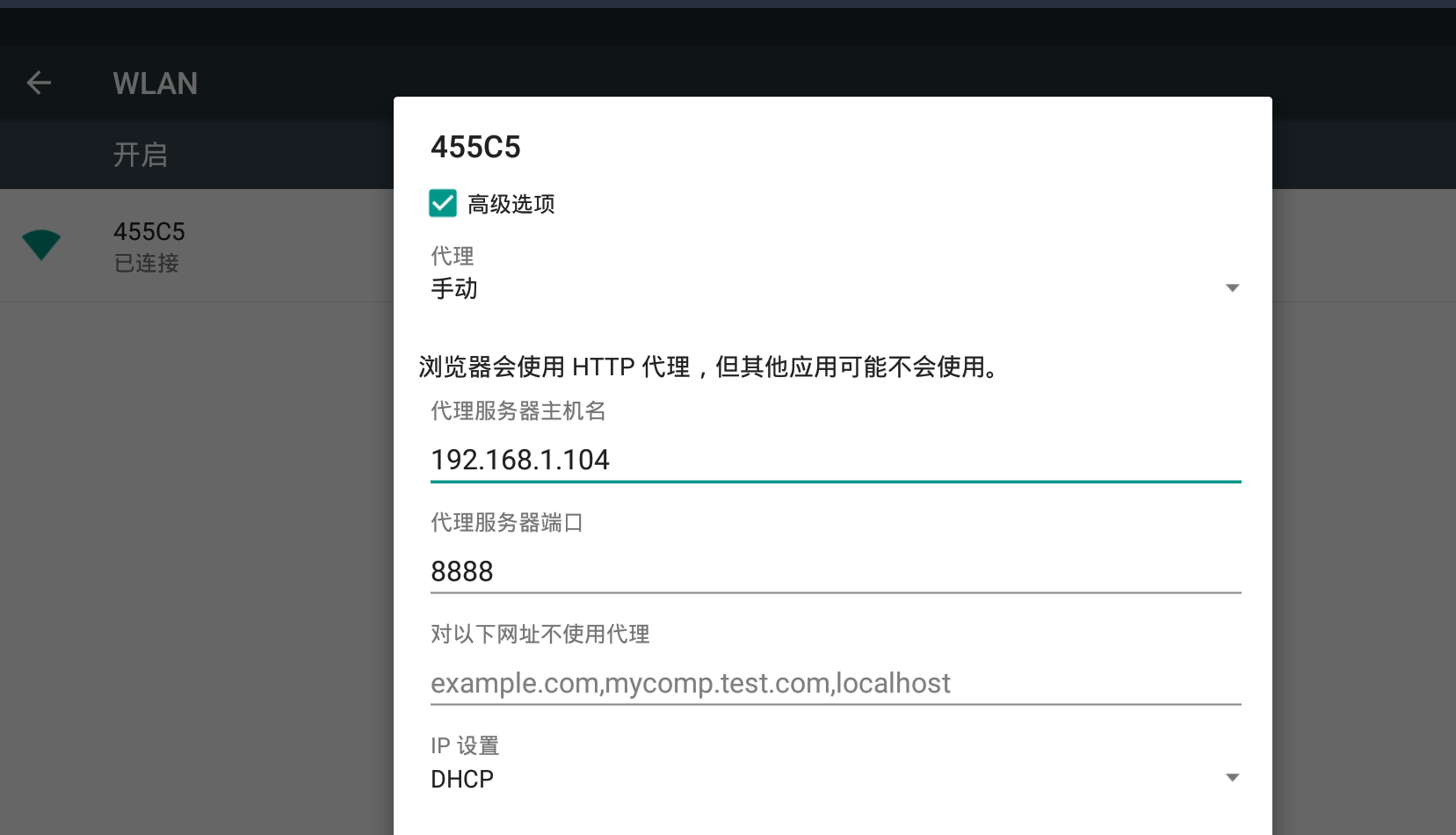

1.配置fiddler抓包工具

打开模拟器,配置代理地址为本机地址192.168.1.104;端口8888

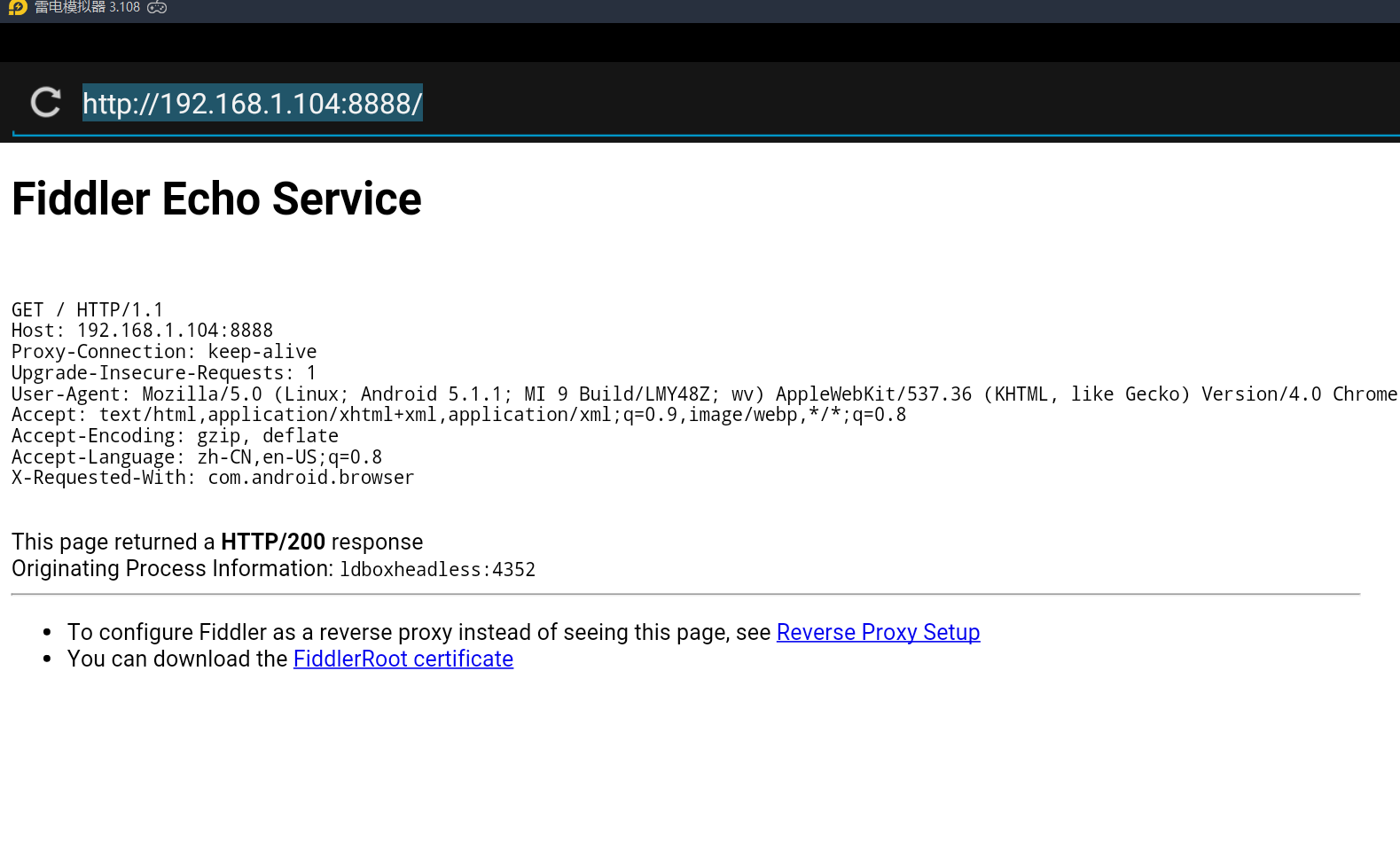

打开浏览器访问主机地址:8888

下载证书

2.配置OA客户端与服务端

##

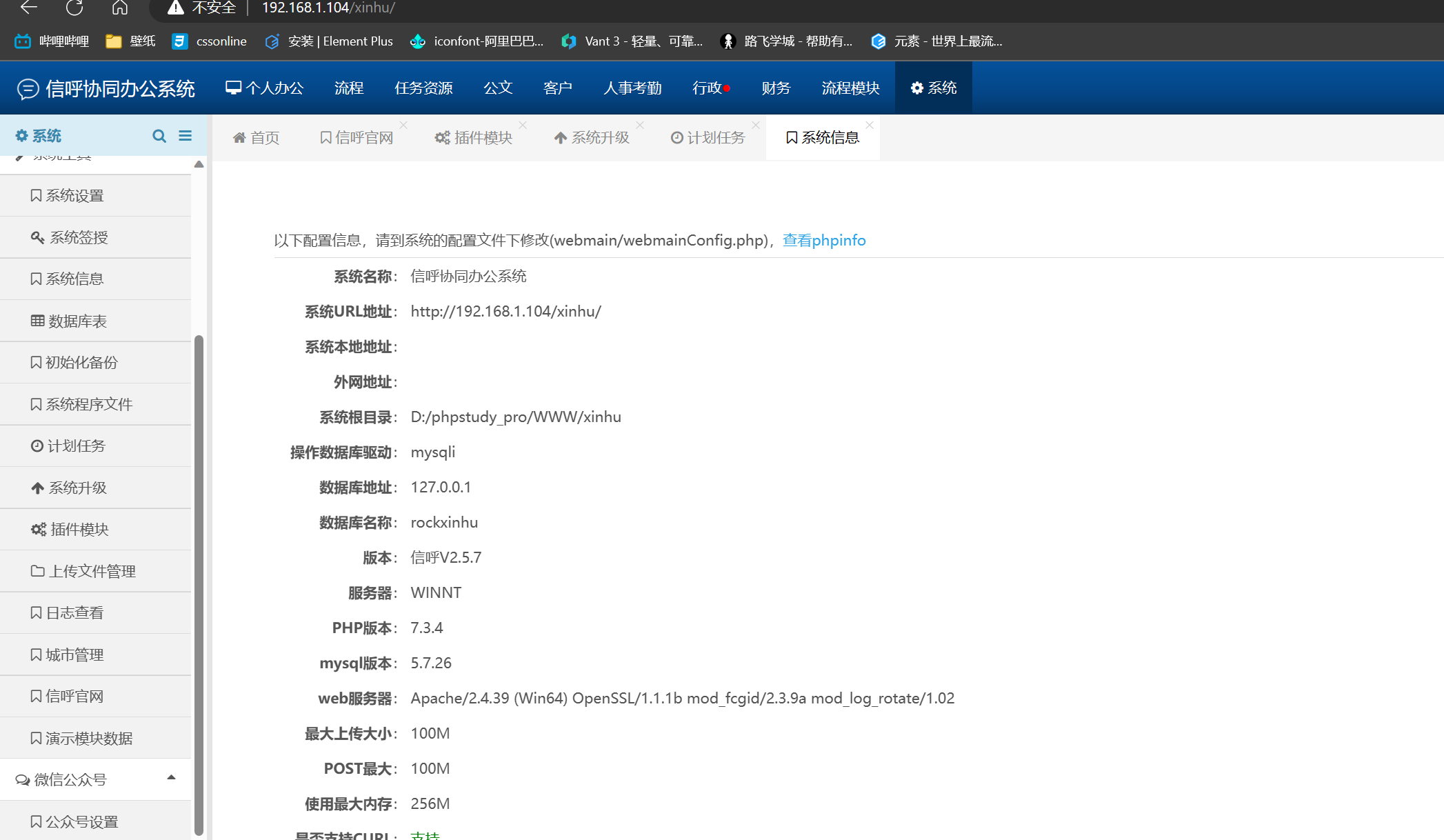

先下载信呼OA服务端,在phpstudy搭建。

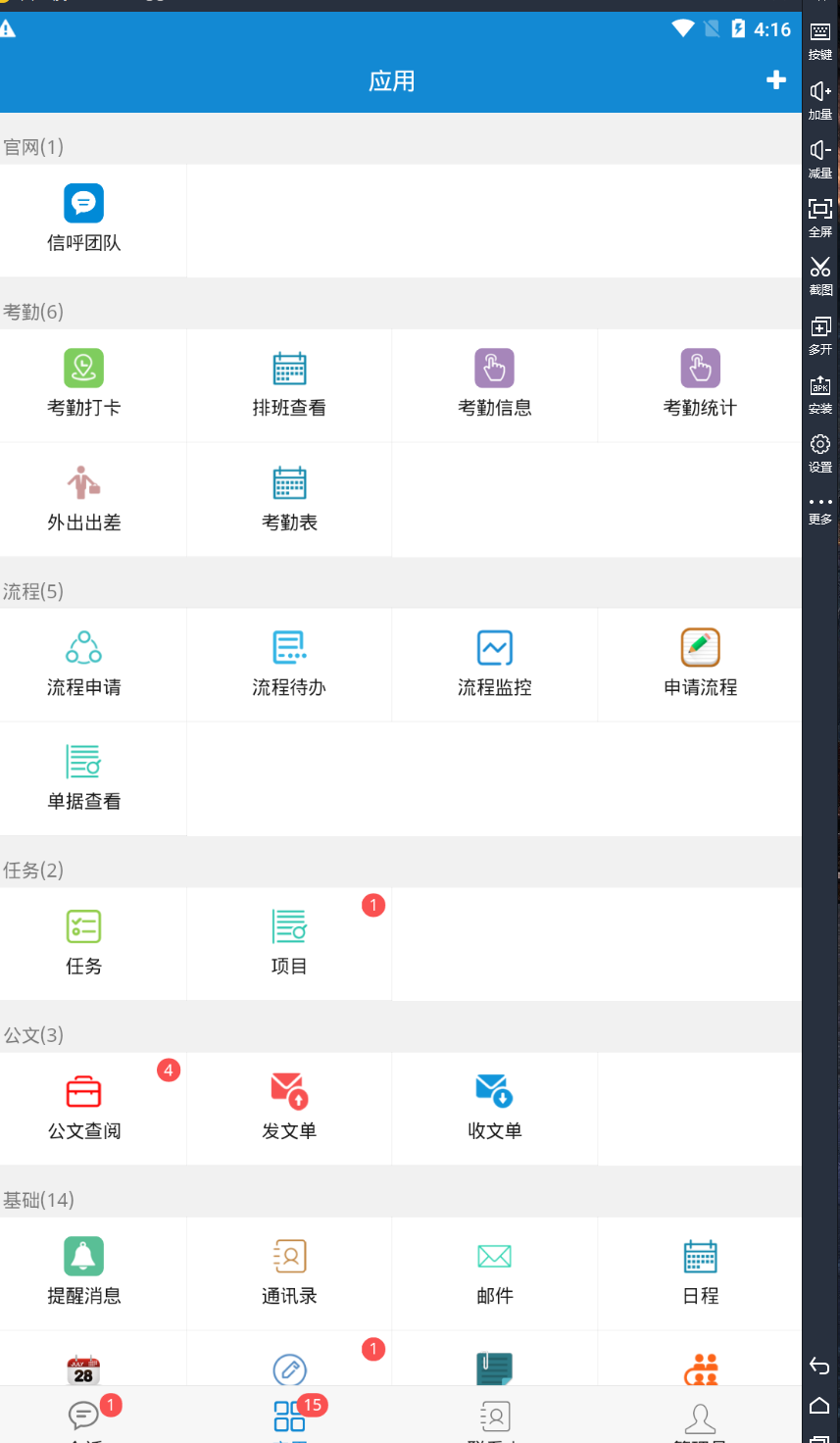

将模拟器app中的系统地址改为本地服务器地址

因为是开源框架,咱们白盒测试一下,先输入默认密码进入,查看功能点

3.手工漏洞检测

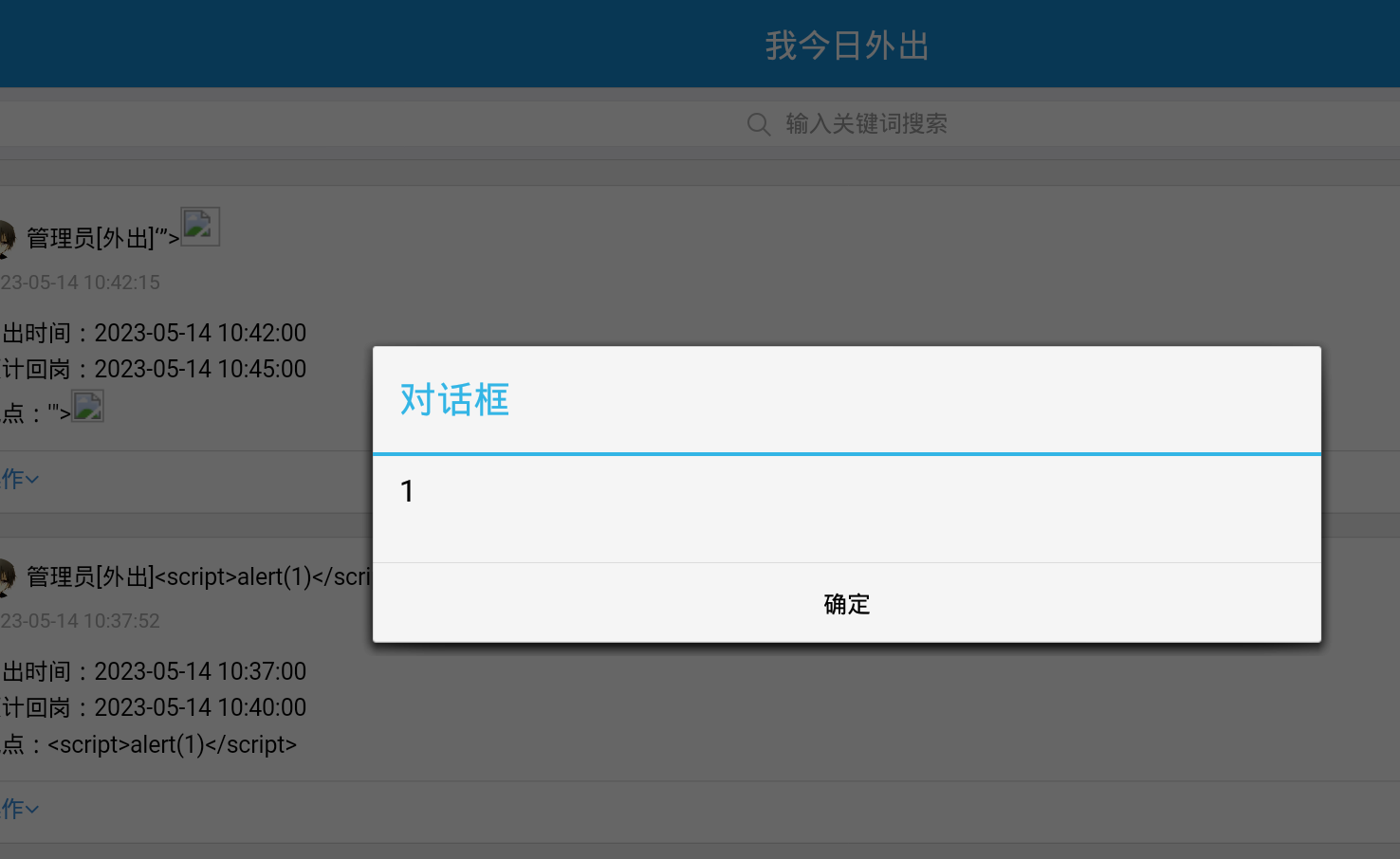

外出出差申请一栏有文本框,试一下xss注入

发现有弹窗

此处存在xss攻击。

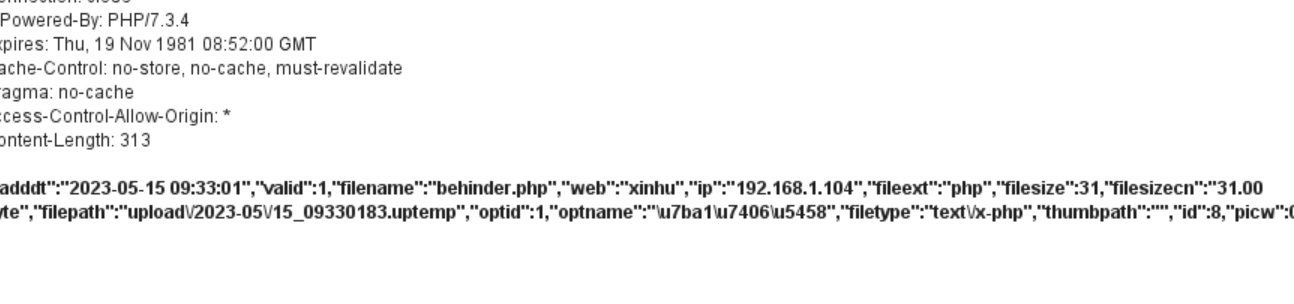

文件上传点发现没有限制文件类型,存在文件上传漏洞。传入php一句话木马。burp抓包

抓到返回包,访问文件路径发现php文件后缀被改为uptemp,上传图片马。

尝试几次均未成功通信。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· Manus的开源复刻OpenManus初探

· AI 智能体引爆开源社区「GitHub 热点速览」

· C#/.NET/.NET Core技术前沿周刊 | 第 29 期(2025年3.1-3.9)

· 从HTTP原因短语缺失研究HTTP/2和HTTP/3的设计差异