审计系统---初识堡垒机180501【all】

堡垒机背景[审计系统]

SRE是指Site Reliability Engineer (/运维工程师=运行维护 业务系统)

运维: 维护系统,维护业务,跟业务去走

防火墙: 禁止不必要的访问[直接访问百度DB等],开放业务的访问[百度搜索业务]

VPN:virtual protocol network,[虚拟网络协议],相当于一个秘密通道,该通道对用户不可见,只有有权限的人才能访问业务系统,VPN里面的数据都是加密过的数据。

VPN客户端需要网址和账户才能访问【具体配置由网络工程师负责】。

关于服务器的连接安全:

1. 账户密码只由专人负责【用户能不能登录这个机器?能用什么用户登录这个机器】

2. ssh连接只给特定的管理员

3. 防火墙的限制即可

堡垒机的作用【服务器安全机制】:

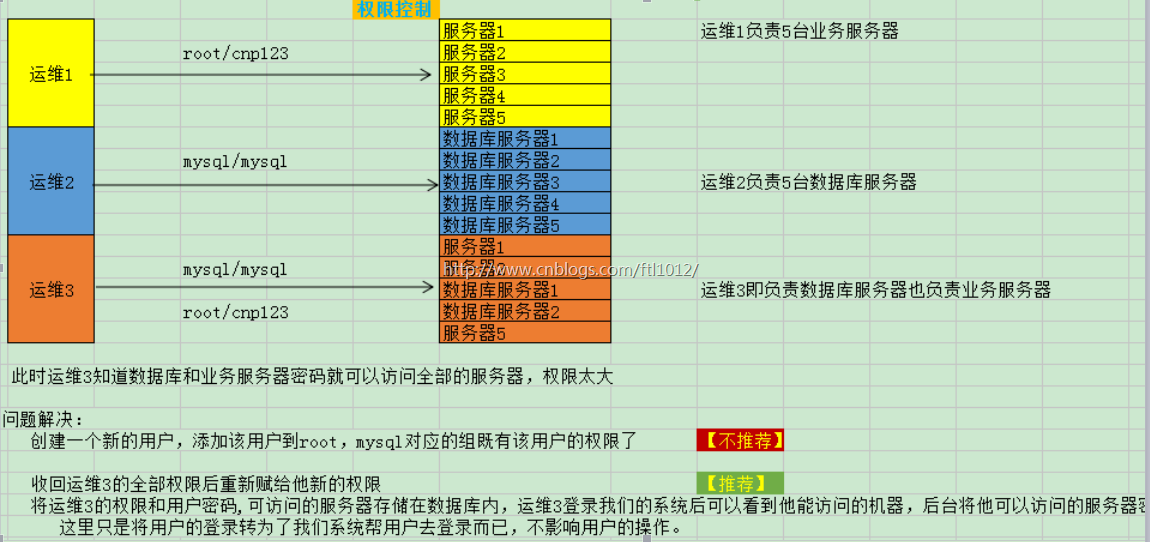

1. 用户权限管理: 权限分配混乱

2. 用户行为审计:

堡垒机语言:JAVA,Python的paramiko, ssh[底层C改进] ,GO语言

最好的堡垒机: 齐治科技[Java写的]

开源的跳板机: http://www.jumpserver.org/[底层都是paramiko写的]

本例基于原生态的SSH进行改进,增加了一个记录操作的代码而已

堡垒机的架构及功能需求

用户通过我们的堡垒机连接服务器,堡垒机服务器用来限制用户的权限和后台的行为审计,最大程度的降低用户操作对系统的破坏。

堡垒机的架构分析

权限管理: 【用户能不能登录这个机器?能用什么用户登录这个机器?登录有什么权限?】

权限管理的破解方法:

1. 直接登录服务器,不经过堡垒机系统【运维不知道后台服务器密码,无法登录】

2. 服务器连接显示器,重启服务器进入单用户模式登录【无法制止,但有监控等】

3. 伪端口访问,如果web的80端口未使用,一个伪程序利用80端口,此时外界可以登录该服务器。但无法访问其他服务器【如果有ssh-key的私钥也可以连接的,免密登录】

行为审计:

通过正常途径的访问,完全是可以记录后台行为的

如果通过伪端口进入的服务器,只能追踪到进入后的操作【如果涉及文件上传,则可以通过我们的堡垒机系统来进行上传,系统内保留文件30days也可以】

paramiko模块学习

【更多参考】

浙公网安备 33010602011771号

浙公网安备 33010602011771号