防火墙

防火墙概述

我们知道 通过路由交换 以及nat 已经能成功构筑我们的互联网了

但是随着网络规模不断壮大 网络带给我们便捷的同时 也使得不法分子可以轻易地通过网络做出有损他人财产的行为:

- 拒绝服务

- 占用资源式拒绝服务 常见的 synflood smurf淹没 反射型dns

- 重定向式拒绝服务 常见的 dns重定向 arp重定向

- 路由时拒绝服务 常见的 bgp路由大炮 路由协议模拟

- 控制主机

- 上传木马

- 通过计算机漏洞 通过漏洞控制主机 提权

- 暴露危险服务 通过危险服务控制访问主机

- 窃取信息

- 监听数据包

- 控制路由

- 控制地址解析

对于以上有害的行为 我们需要一台设备负责 防火墙就是这样的设备 它将内网与危险的外网隔离 保护设备不被轻易地入侵

防火墙的发展:

-

包过滤防火墙:识别五元组 源目ip 传输层协议类型 源目端口 主要是对恶意的ip或不允许访问的服务做出策略 策略可以调用在接口 也可以调用在安全域之间 这一防火墙为静态形式 不能检测应用层数据 对传输层没有动态的分析 对synflood不能防御 对动态协商端口的协议不能分析

-

状态检测防火墙:可以看到 包过滤防火墙对数据进行检测时需要对每个数据包进行检测进行规则匹配 状态检测技术利用会话表记录会话 把一次五元组相同的交互过程记录为一个会话 可以做到一次匹配 多次放通 利用aspf技术 对tcp建立连接的过程深度分析 将数据包中端口协商过程进行解析 生成会话表 这一防火墙 能动态识别会话 对synflood有防御能力 但是对木马病毒并不能起到防御能力

-

应用代理防火墙:状态检测防火墙 能够动态的认知网络行为 但是 对数据包分析的不够深入 此时产生了应用代理防火墙 应用代理防火墙防火墙 作为代理人 与服务器和客户端都要建立连接 当数据包来临 先交给代理防火墙 防火墙对应用层数据进行检测后再决定是否要转发给服务器 能够对病毒木马等应用层数据识别 结合特征库防御攻击行为

-

黑、白名单技术:黑名单表示默认为放通模式 只有匹配到的进行阻塞 传统局域网默认放通

随着网络的发展 愈来愈多的服务选择上云处理 局域网内终端互访的流量越来越少 仅有打印机服务 p2p下载功能等少量功能需要终端之间的通信

此时白名单技术相较于黑名单技术 更加适用 对流量进行分析 只对部分特殊流量放通 其余流量全部阻塞 可以有效的避免 路由协议伪造 地址解析伪造 等终端欺骗行为

结合以上技术最终缝合成一个防御能力更全面的防火墙 也就是ngfw(下一代防火墙)

防火墙的部署与应用:

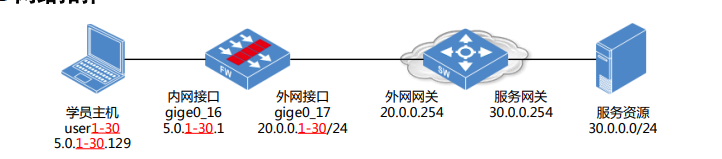

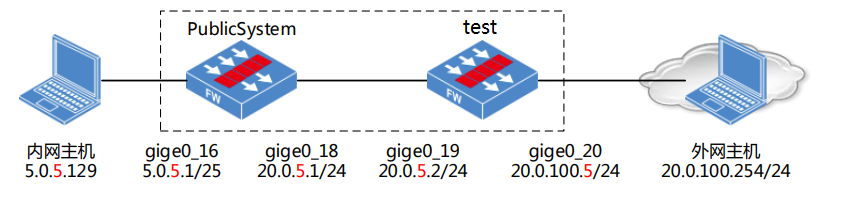

这里使用的是迪普防火墙 拓扑如下

服务资源有:

首先我们将网络整通

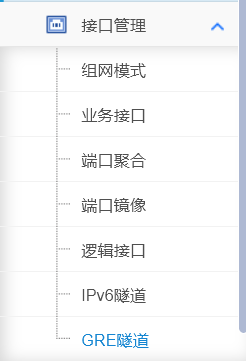

接口管理:

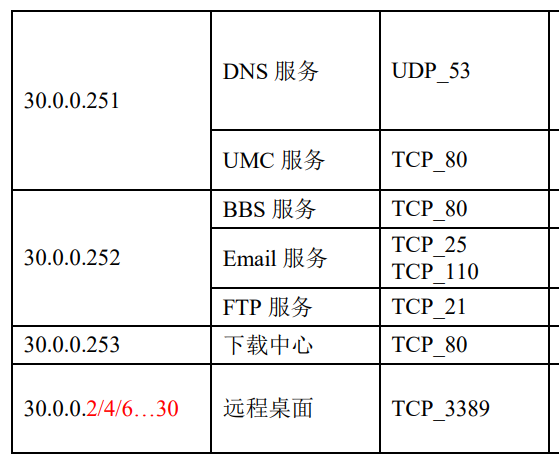

可以看到接口分为三种模式:

在线模式 即为交换机模式或者路由器模式 可以设为三层或二层接口

透明模式 即为接口对模式 设定接口对后 不进行路由交换 通过接口映射关系 直接一对一转发

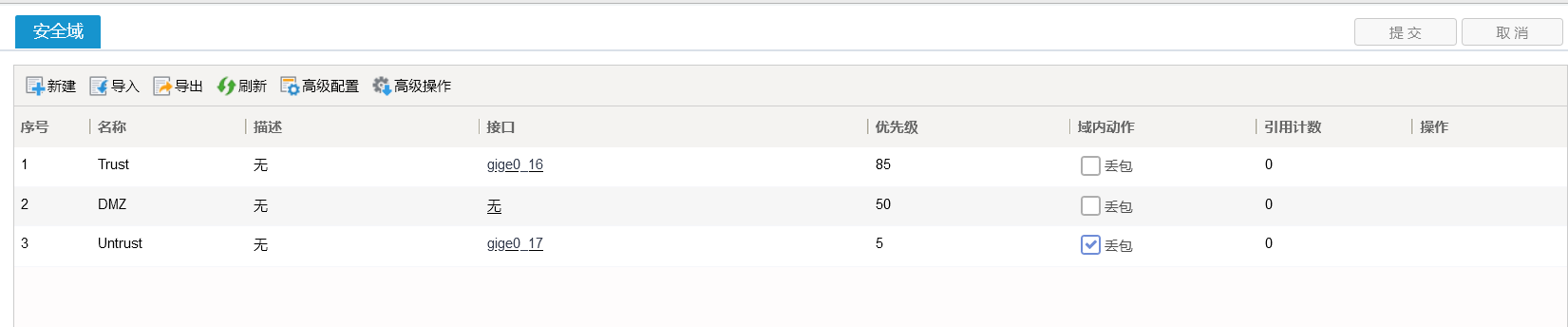

旁路模式 即为镜像接口 所选接口不参与路由交换 只会读取交换机镜像端口 然后检测流量

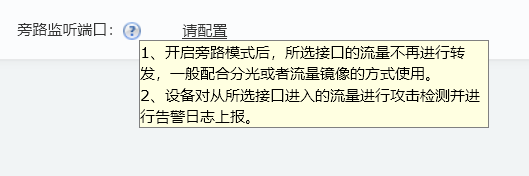

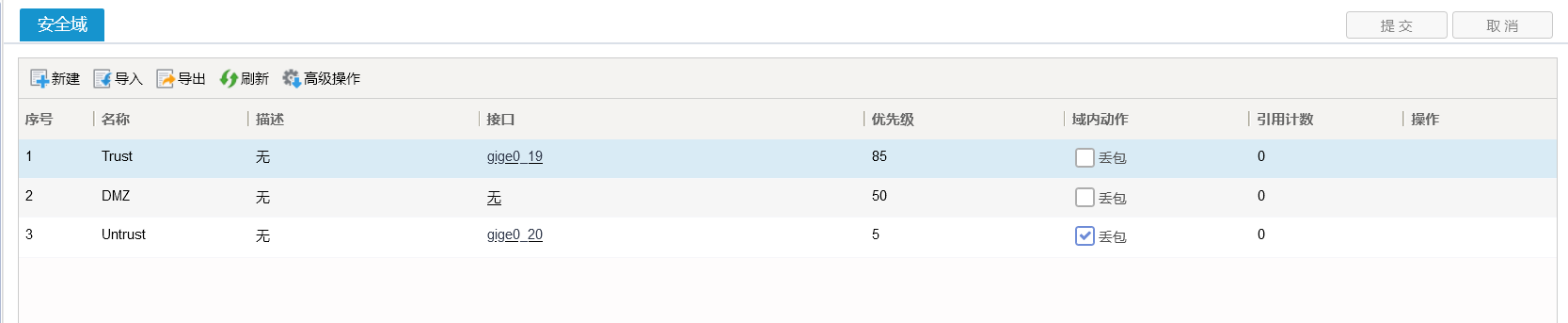

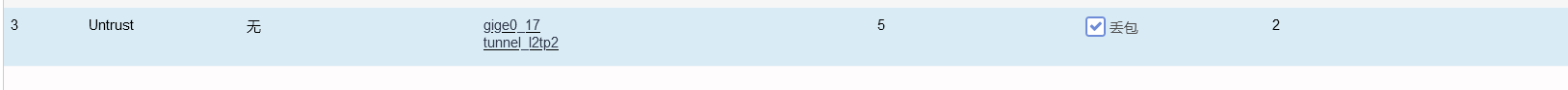

安全域管理:

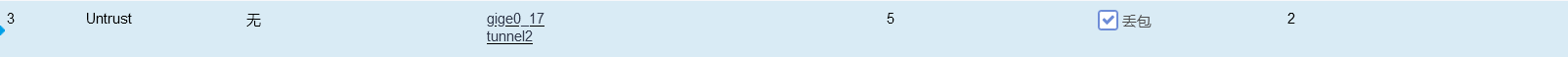

安全域:默认存在trust untrust DMZ 三种区域 区域之间默认从高优先级到低优先级为出方向 而域内动作指的是 没有匹配到的流量 在同一区域内执行的动作 图中表示 在UNtrust区域内 所有流量都是丢弃的

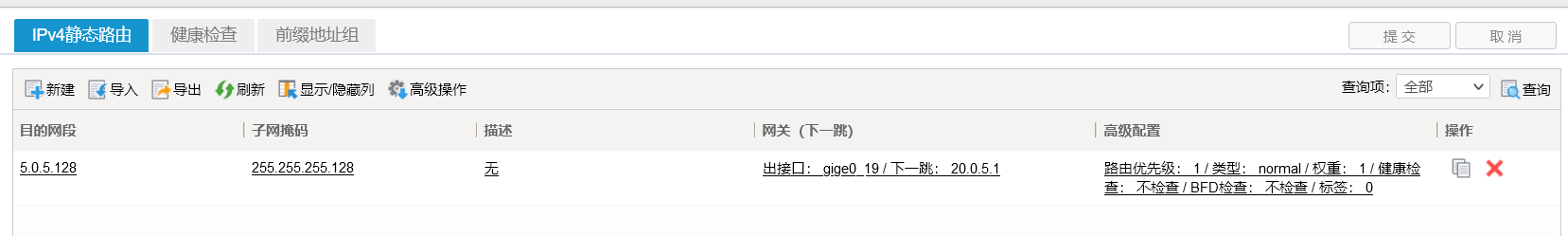

路由管理:

其中 GUARD 是用于引流抗d的 作为防火墙 其抗d只是对访问流量做出限速 没有专业抗d的能力

作为一台防火墙 在数通平面防火墙的功能类似于一台三层交换机

防火墙作为边缘设备一般缺省指向外网

nat功能:

nat这里需要注意 所使用的地址池最好与防火墙接口位于同一个网段 如果不在同一个网段 数据包转发时 isp设备是知道地址池的路由的 而防火墙接口对不在同一个网段的地址不会arp应答 数据包转发给防火墙后 防火墙匹配到缺省 再次转发给isp 最终路由成环

对象管理:

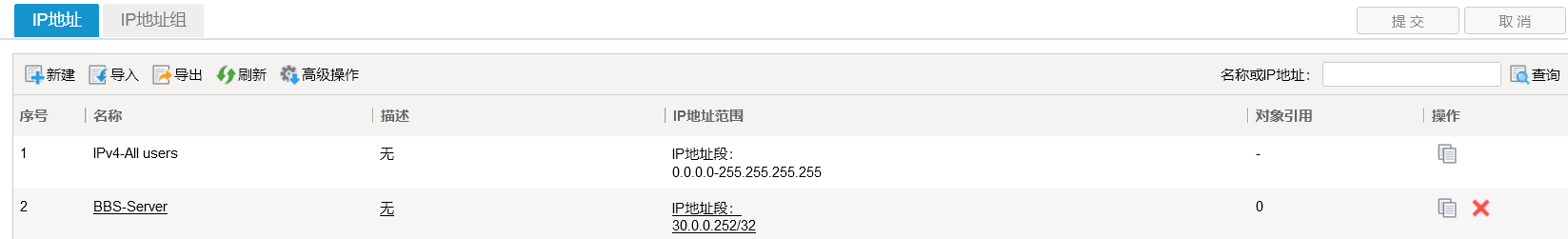

IP地址:

使用主机地址 表示bbs-server

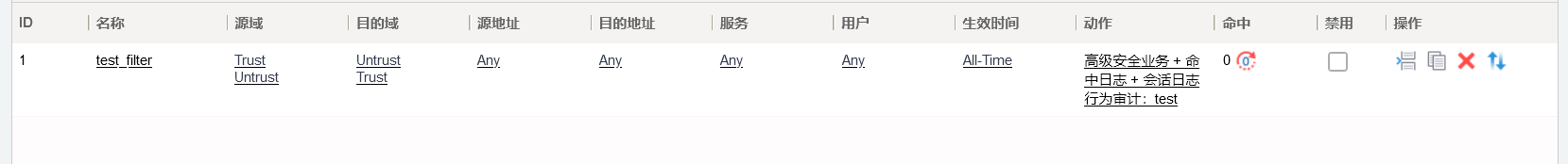

包过滤功能:

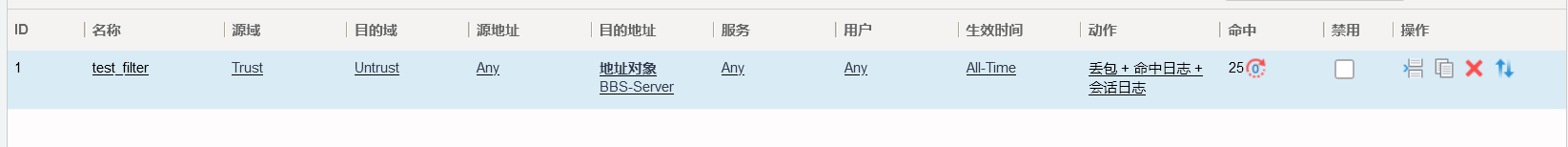

这是包过滤配置页面 主要可以通过五元组 用户 安全域 对数据包在特定的时间段 执行对应的动作:

访问bbs服务器时 从信任到非信任网络时 执行动作丢包 并且写入日志

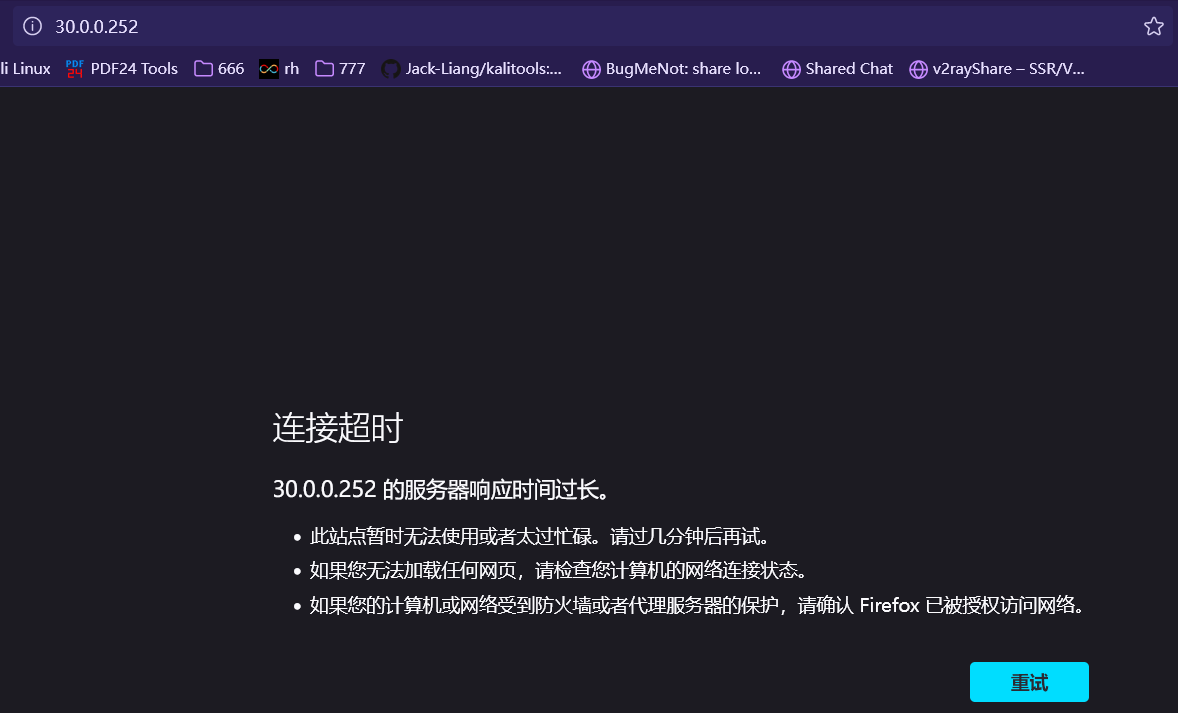

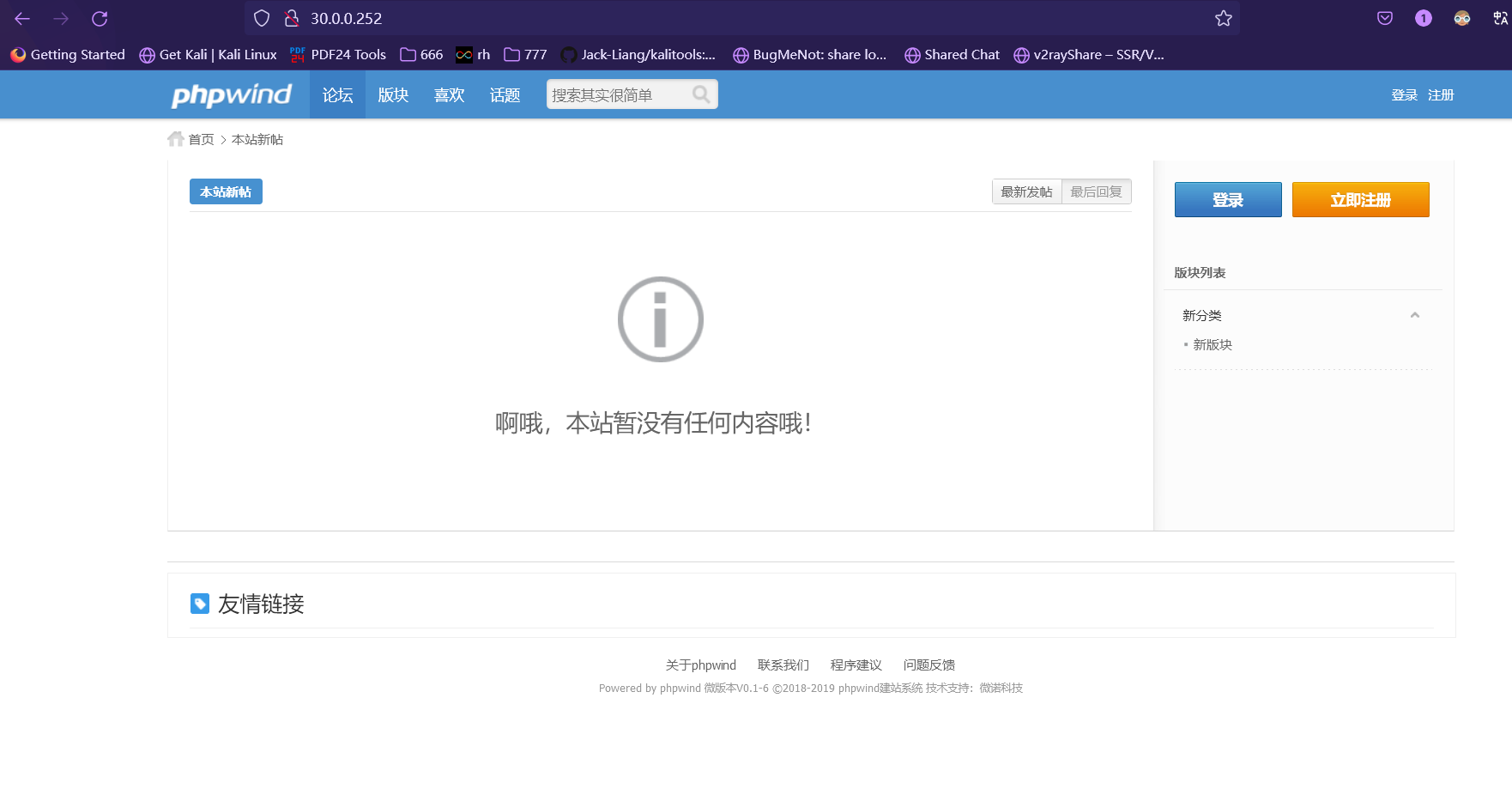

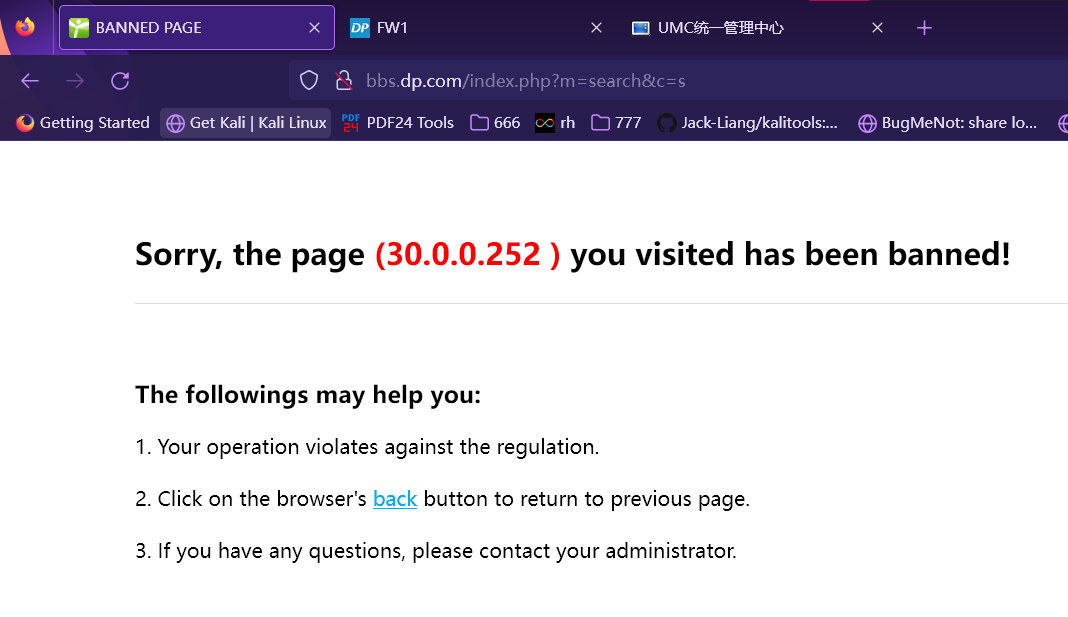

现在我们尝试访问bbs服务器:

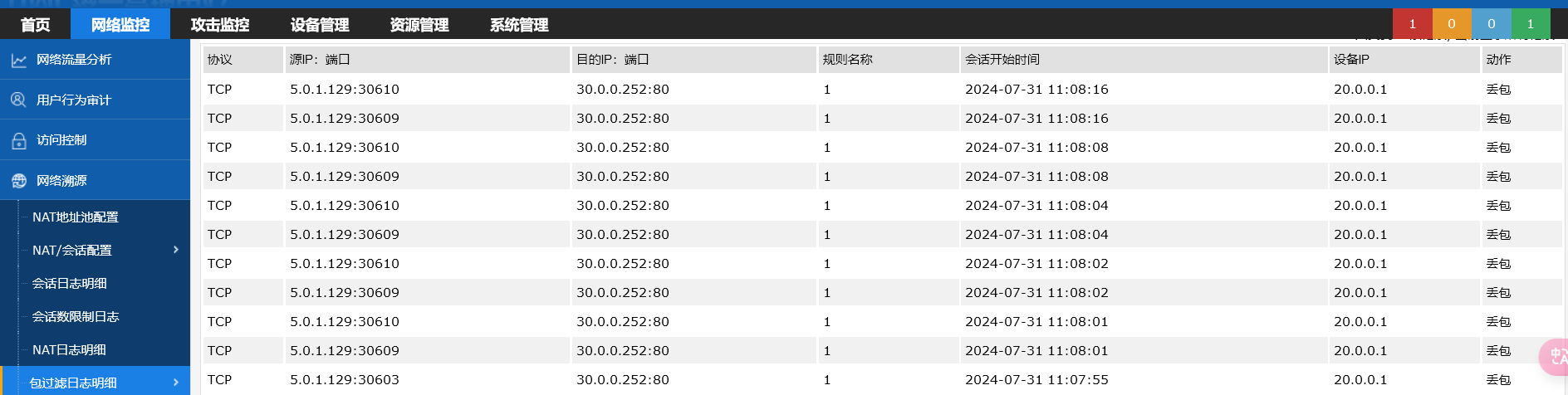

可以看到丢包情况

返回页面

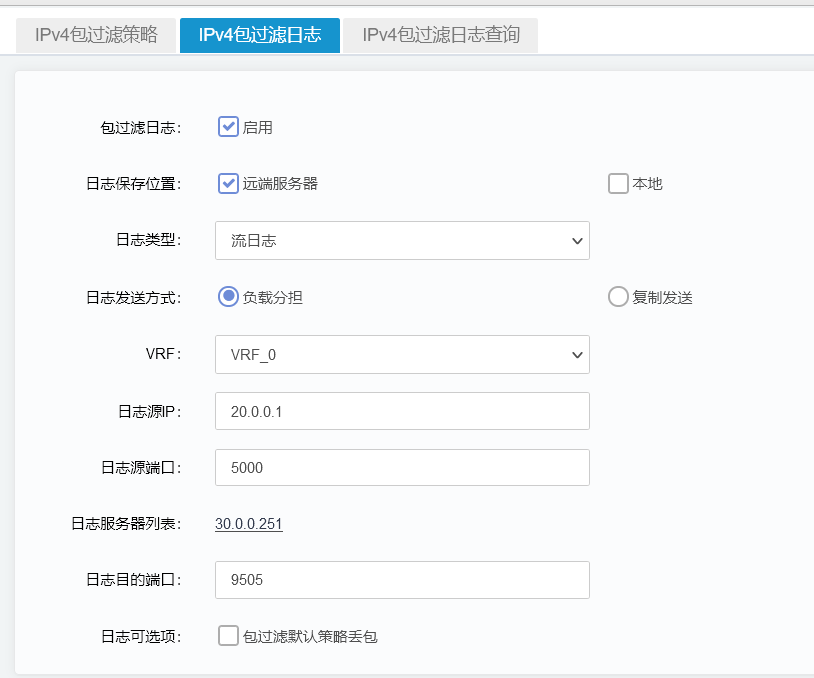

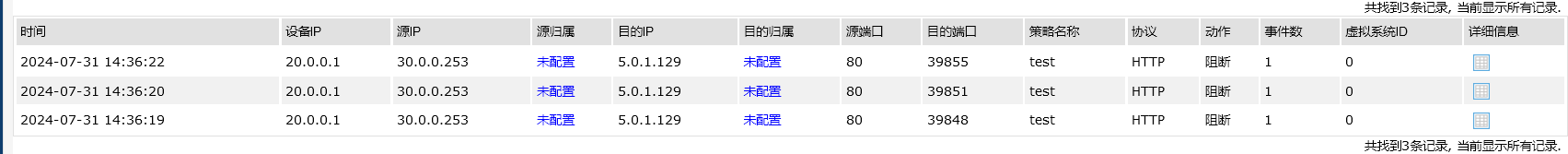

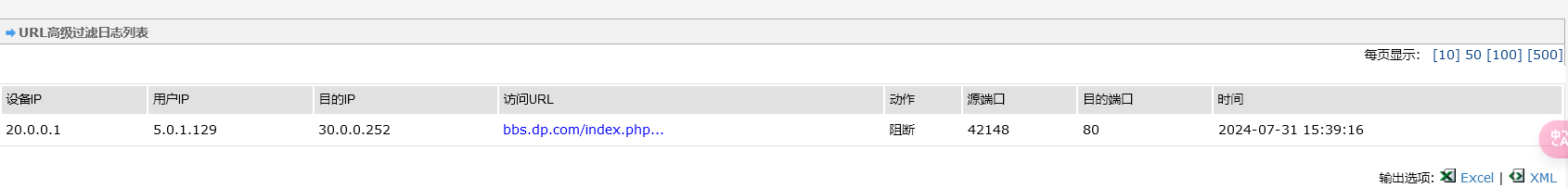

包过滤日志:

访问umc同一管理控制平台 查看日志信息

禁用包过滤规则后 可以访问bbs平台

nat功能:

nat分为以上几种 解释如下:

源nat:

针对源地址进行转换 主要是用于内网访问外网对源地址进行转换 将内网地址映射为公网地址 实现路由转发

目的nat:

针对目标地址转换 主要是公网设备访问服务器时 实际将目标地址设为防火墙的出口地址 当防火墙收到对应端口的访问请求时 映射到内网服务器对应端口

静态nat:

用于一对一的静态地址映射 当客户端访问对应外网地址时 将通过映射关系映射到内网

端口块nat:

进行端口的映射 多个或一个公网ip地址 每个公网ip地址对应的端口区间 对应的是内网不同的ip地址或者服务器 比起静态nat 动态nat更加灵活

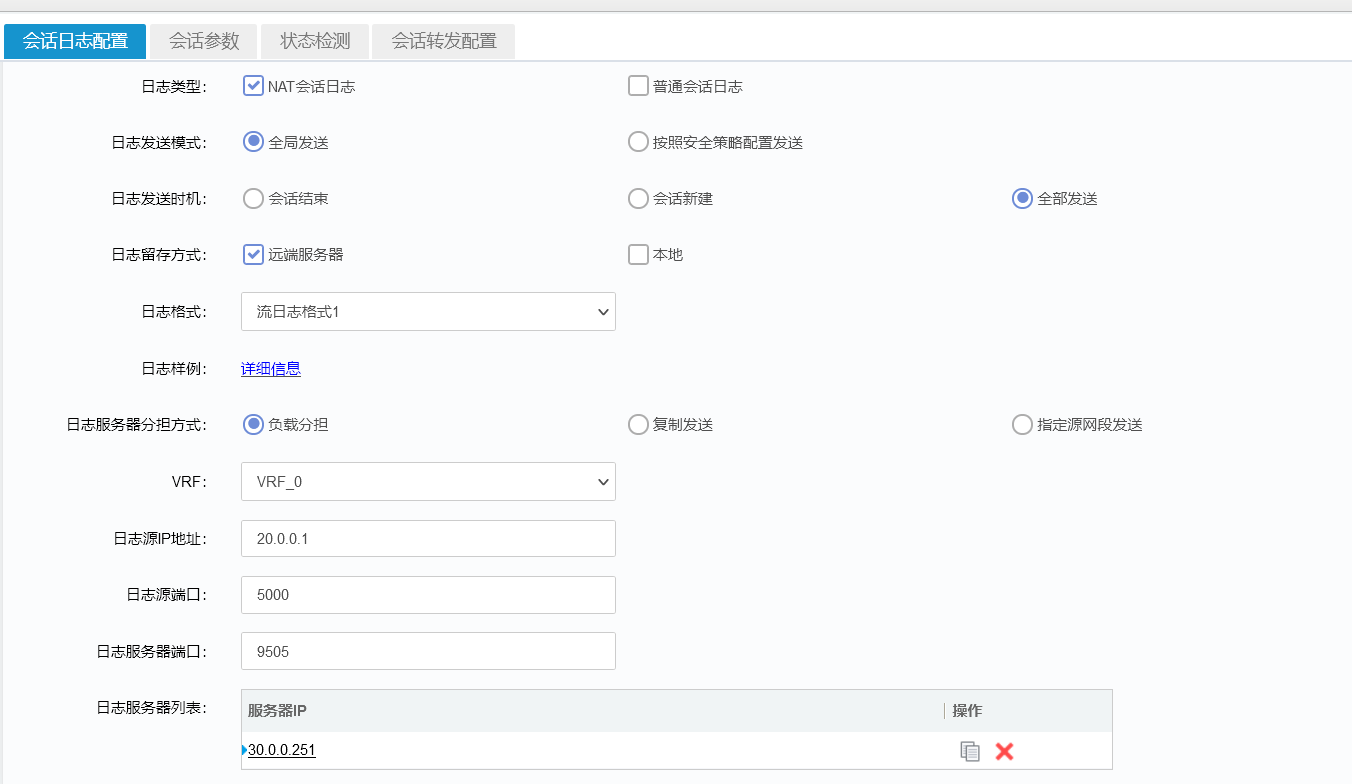

对nat做出会话记录:

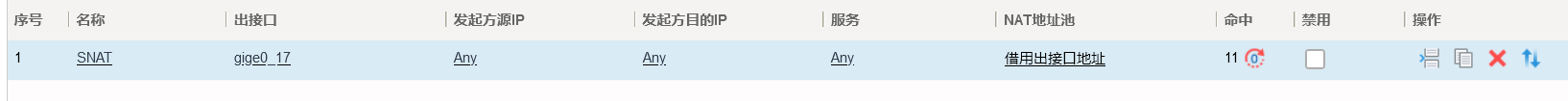

源nat

配置源nat后 就可以进行公网资源的访问:

可以看到nat策略的命中情况:

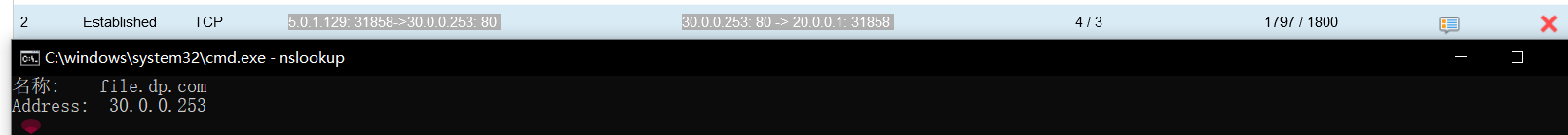

查看会话列表:

在umc平台上查看nat转换详情:

目标nat

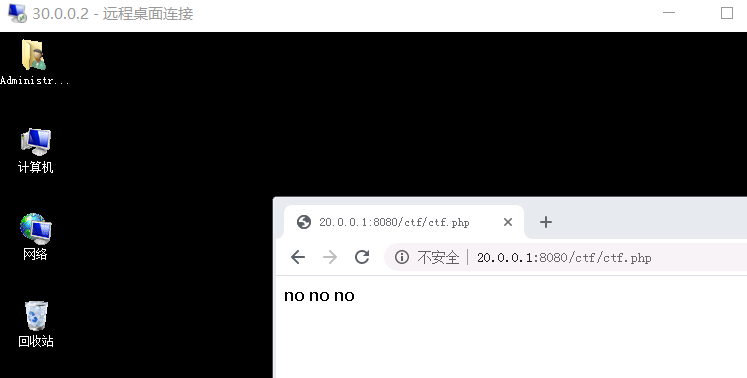

配置目标nat通过访问防火墙公网地址映射到服务器地址上

这条策略做到了:将访问20.0.0.1的8080端口映射到5.0.1.129的80端口

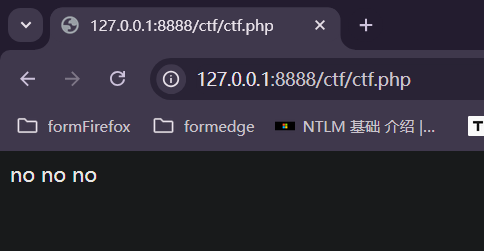

通过远程控制服务器 现在访问我们的主机 我这边的80端口被占用 现在使用8888端口进行尝试:

主机可以访问

修改策略到8888:

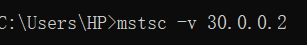

使用远程主机尝试:

可以看到 访问成功

入侵防御能力:

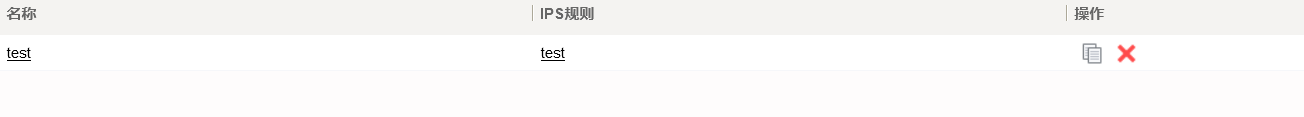

ips:

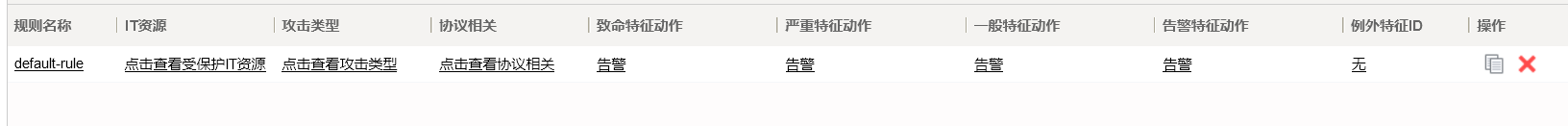

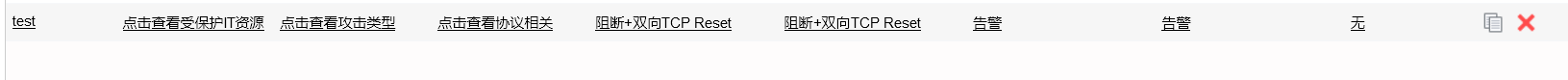

通过特征库匹配入侵防御行为:匹配规则

匹配的目标有:资源区分 攻击类型区分 协议区分 匹配后做出的行为可以根据危险基本 分门别类的使用处理

这条条目 对所有资源所有攻击类型所有协议都做了防御 对应的处理动作有:

致命的阻断 严重的阻断 一般和告警级别的只进行告警

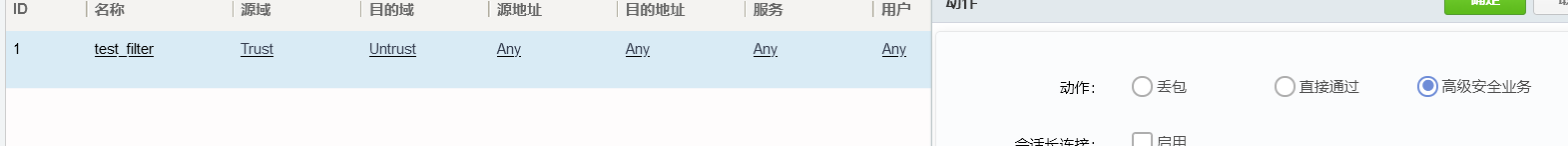

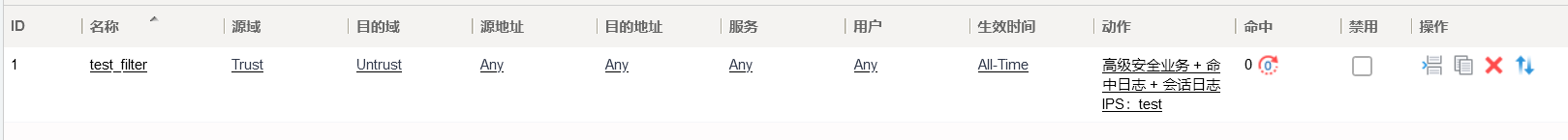

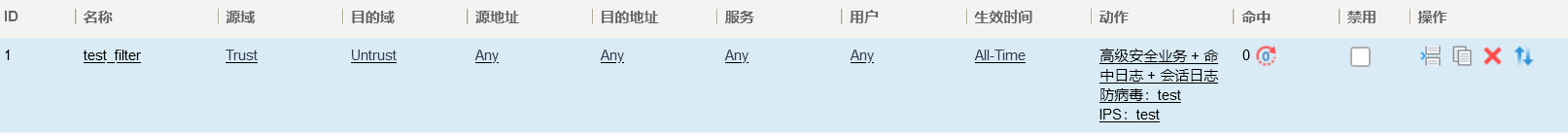

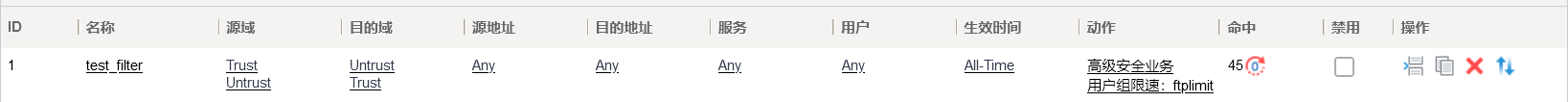

然后通过策略调用规则

选择高级安全业务:

启用高级安全业务 使用ips规则

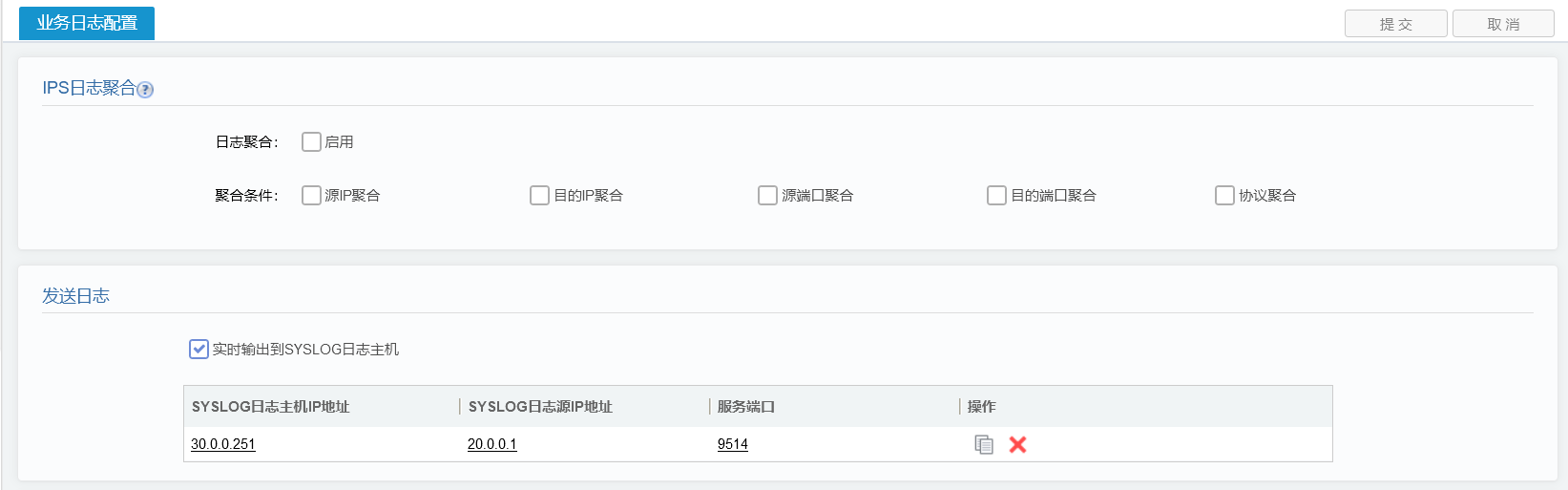

配置日志告警

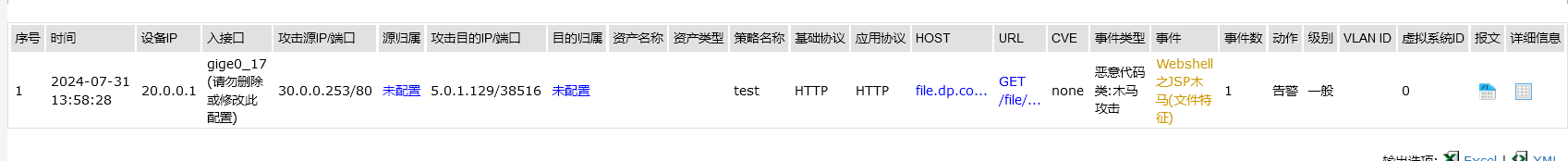

由于攻击原理是检测数据流量 我们下载服务器中的webshell流量包也会触发入侵检测

查看日志:

病毒防护:

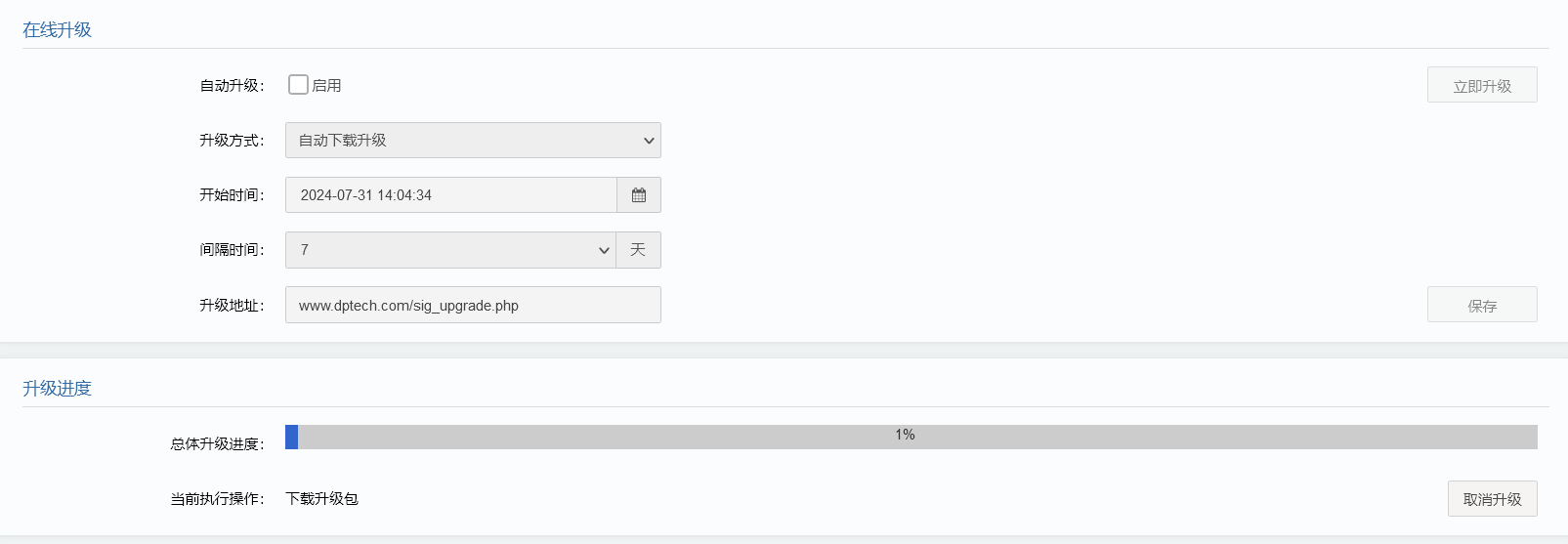

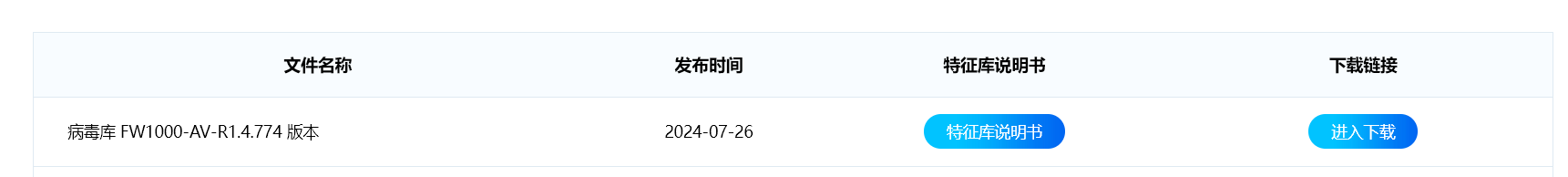

通过访问 基本》系统管理》版本管理 可以对设备进行升级处理 升级病毒的特征库以使得防火墙的检测能力增强:

升级方式可以是自动升级 也可以是由用户上传升级

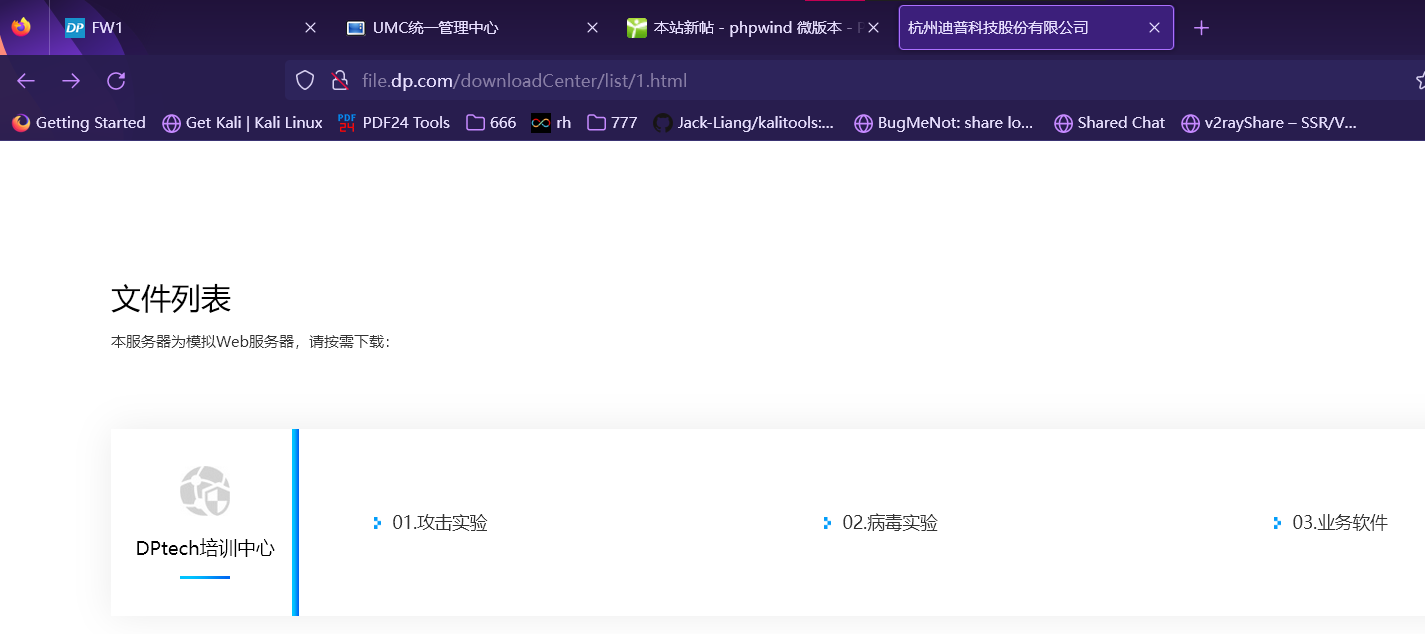

升级之前先要导入license证书 通过迪普官网 下载特征库:

下载病毒库 然后导入到特征库

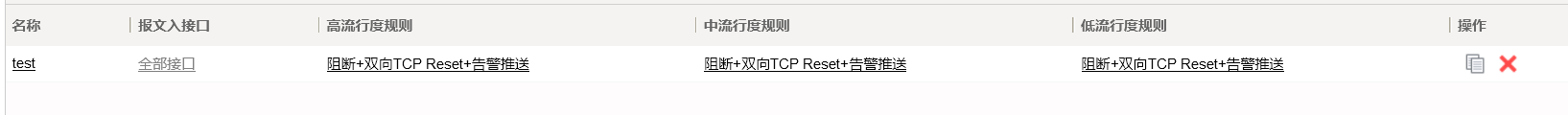

然后配置策略 最后调用策略

对于流行度不同的策略 进行不同的行为:

尝试对病毒进行检测防御:

将日志发送给umc

主机ip为umc主机地址syslog为防火墙的地址:

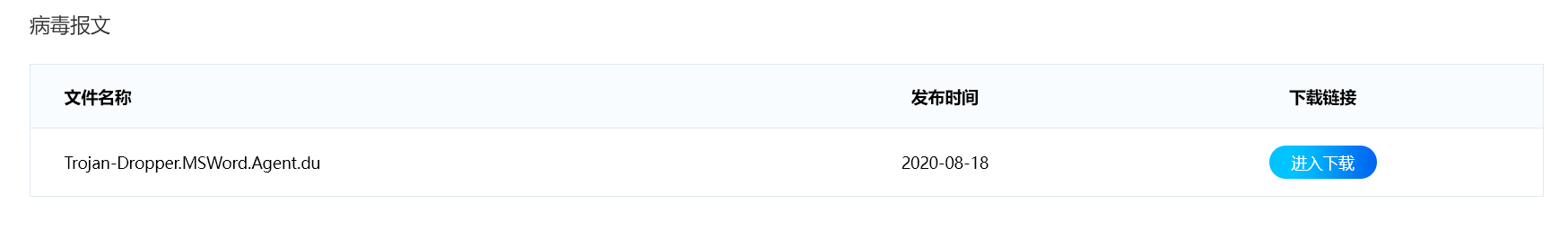

现在下载病毒报文模拟病毒的传输:

此时 病毒的传递被阻截:

访问umc查看日志:

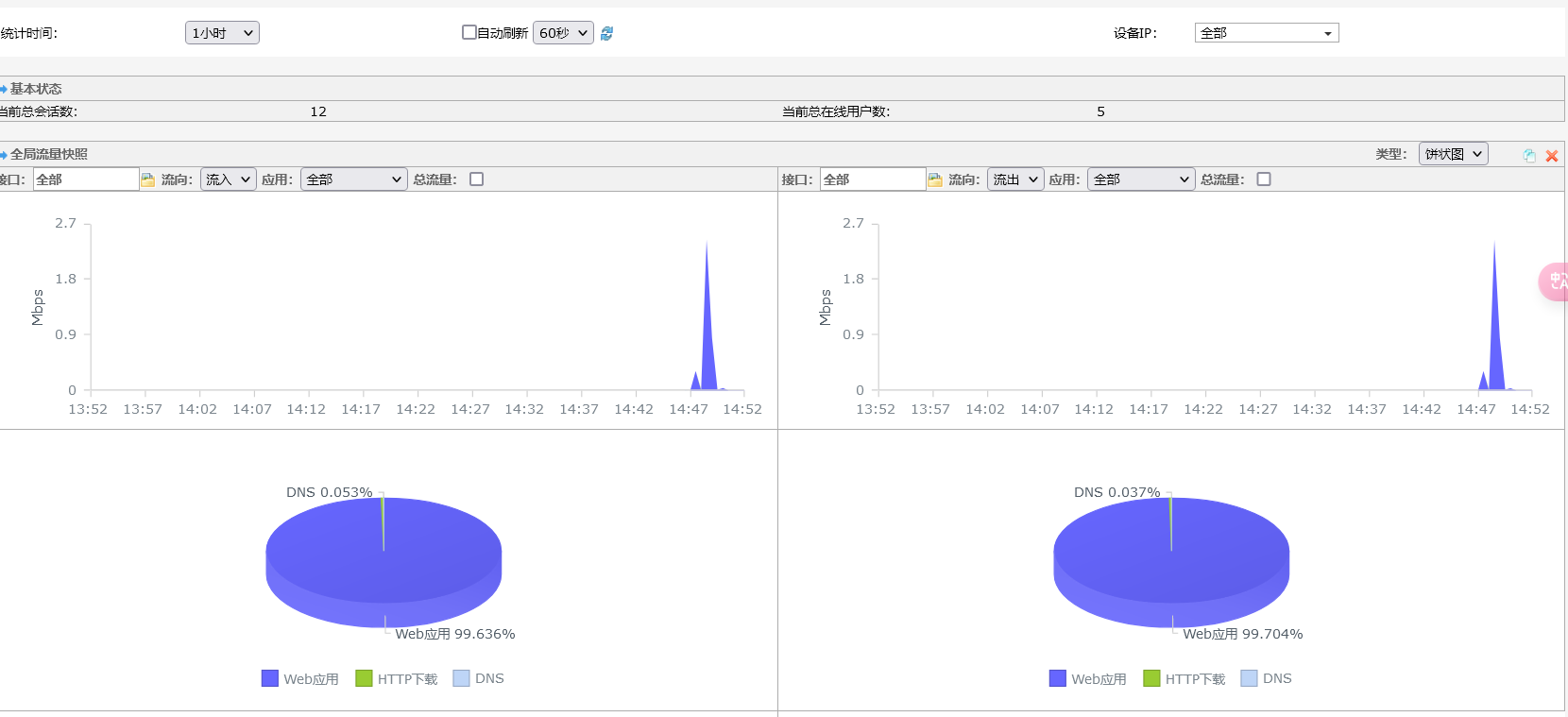

流量分析

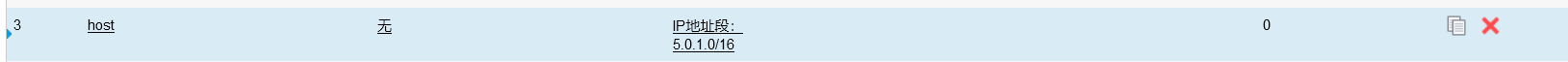

增加主机地址对象:

可以對用戶的流量進行監控:

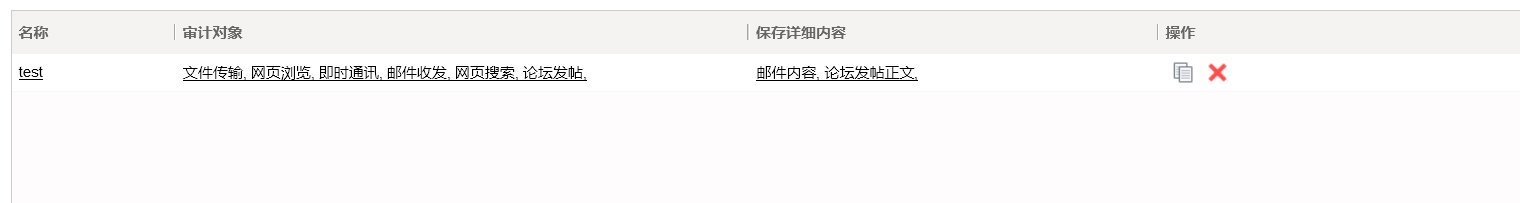

行为审计:

可以对网络用户的行为做出审计

调用日审计功能

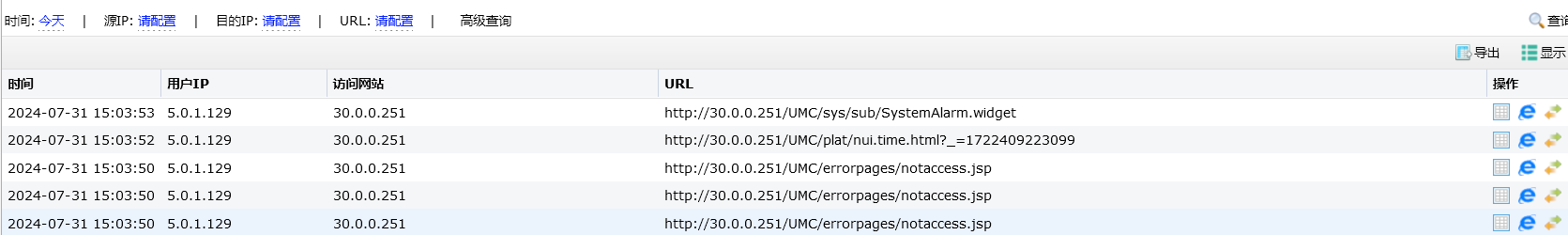

记录web访问

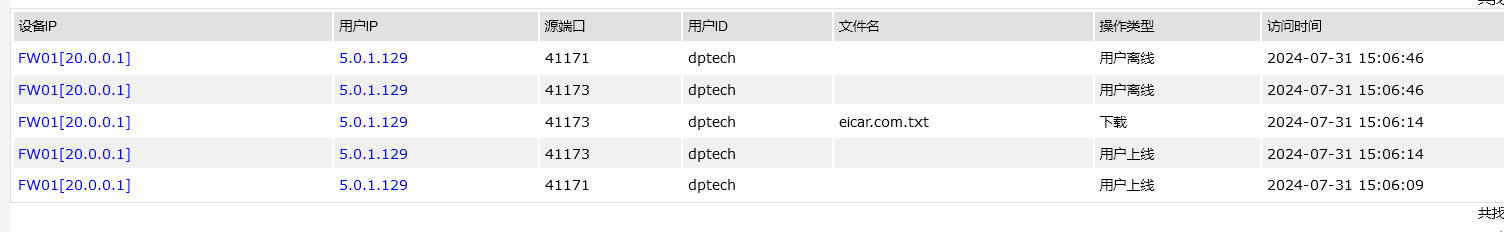

记录了ftp下载

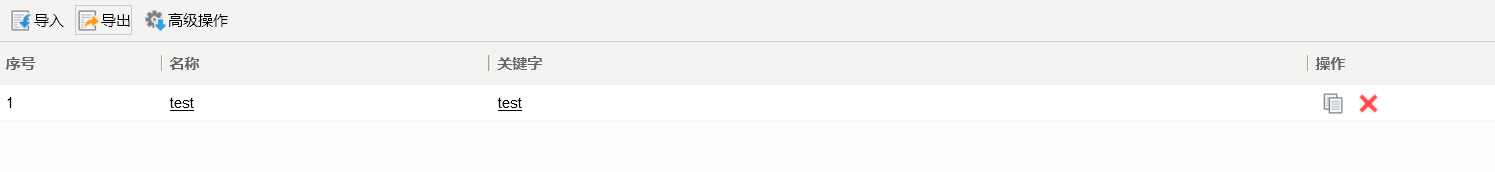

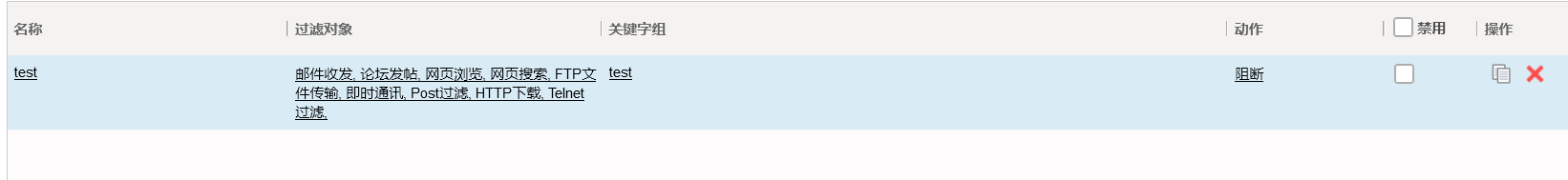

关键字过滤:

这是上网行为管理的一部分

配置关键字对象

对任何包含test的各种进行阻断服务

测试:

搜索test时 网页被阻断

进行了网页阻断以上为日志 没有禁用之前 甚至访问umc也会被阻断

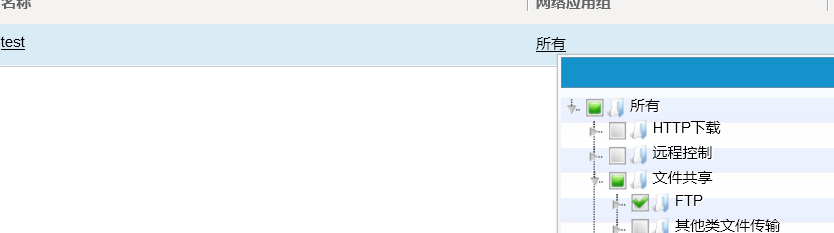

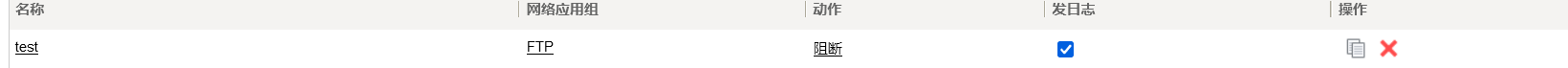

应用访问控制:

可选类型有很多:

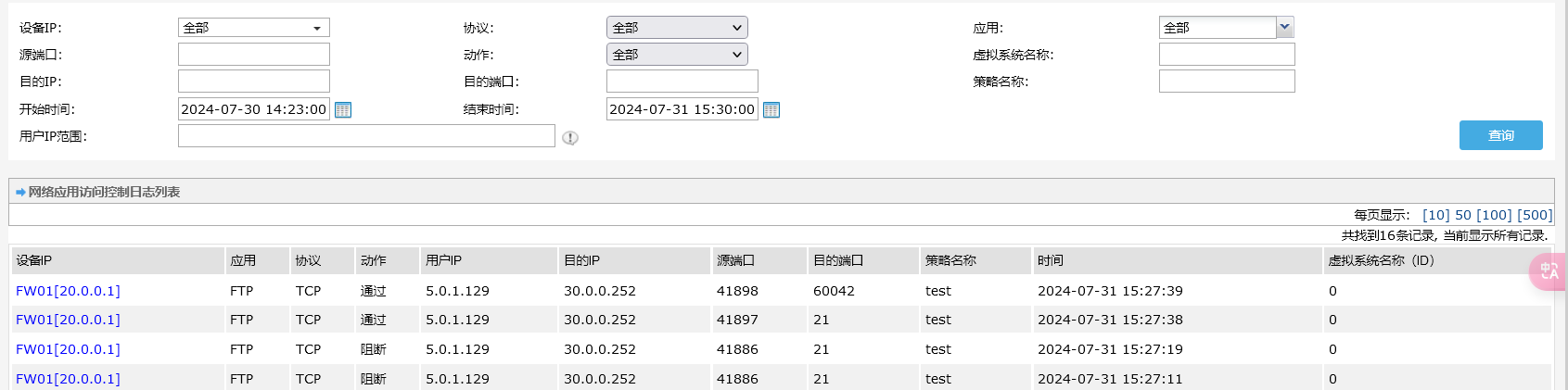

我们这里用ftp做测试

对ftp服务 做出禁止的限制

调用访问控制策略 现在尝试ftp

无法连接 查看日志:

通过是我后面修改了策略 允许放行

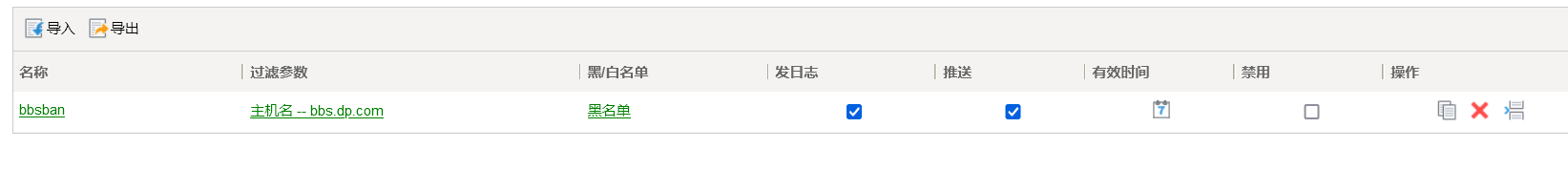

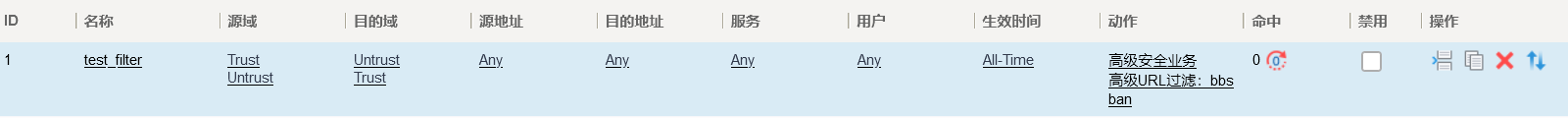

url过滤:

对bbs.dp.com禁止

调用策略:

进行访问测试:

查看日志:

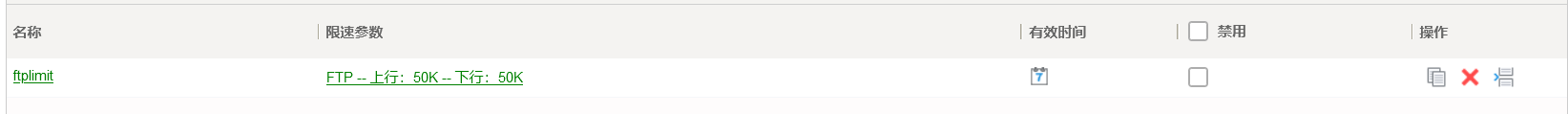

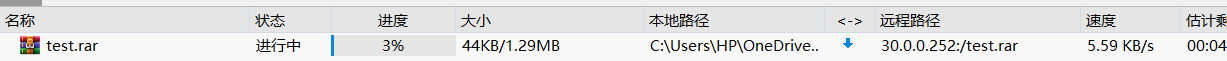

带宽限速:

进行带宽限速:

调用策略:

验证:可以看到速度非常缓慢

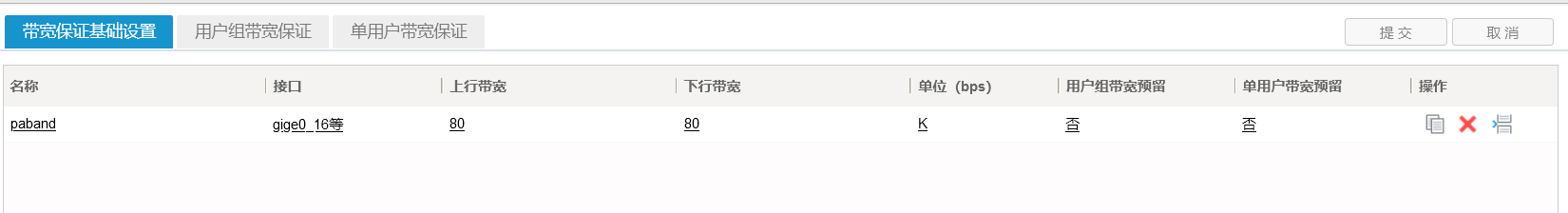

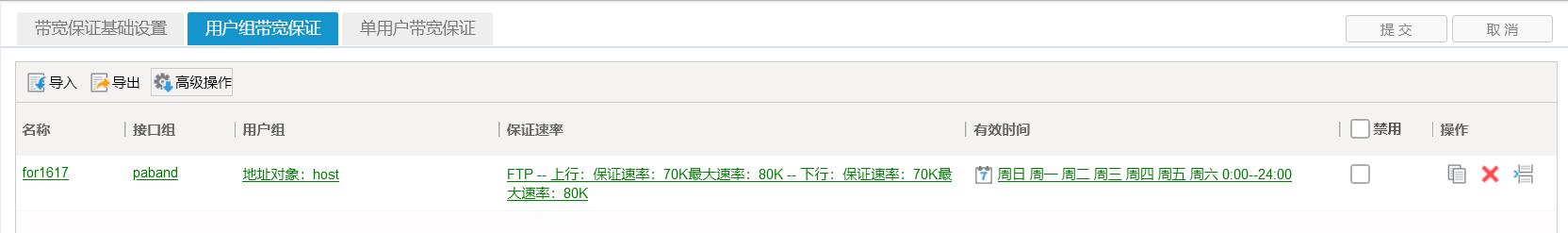

带宽保障

QOS称之为quality of service 服务质量保障 通过流量策略 来保障服务器的质量称之为带宽保障

对特定的接口做出带宽保障

将策略绑定给用户组

进行测试:

可以看到速度保持在大于7KB小于8KB的情况

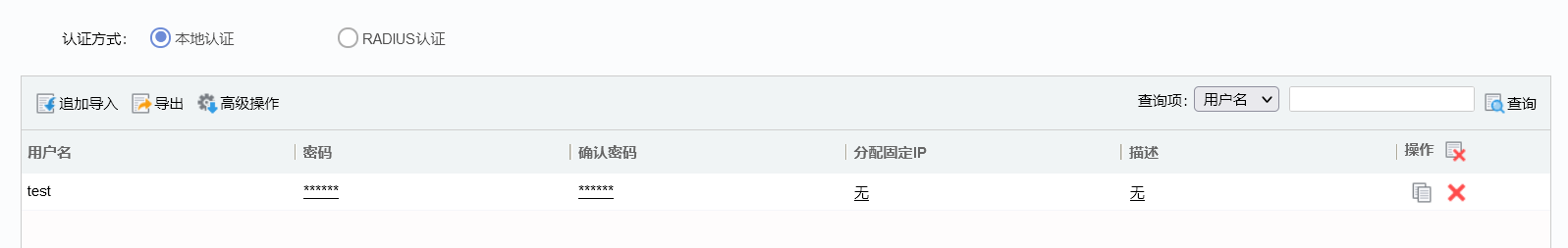

身份认证

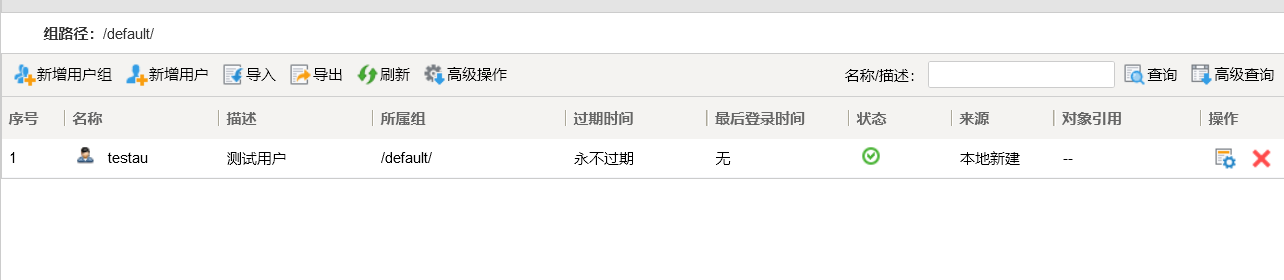

新增用户

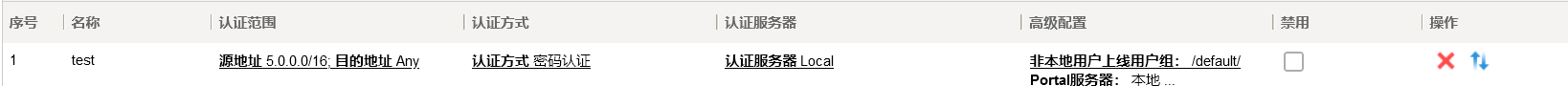

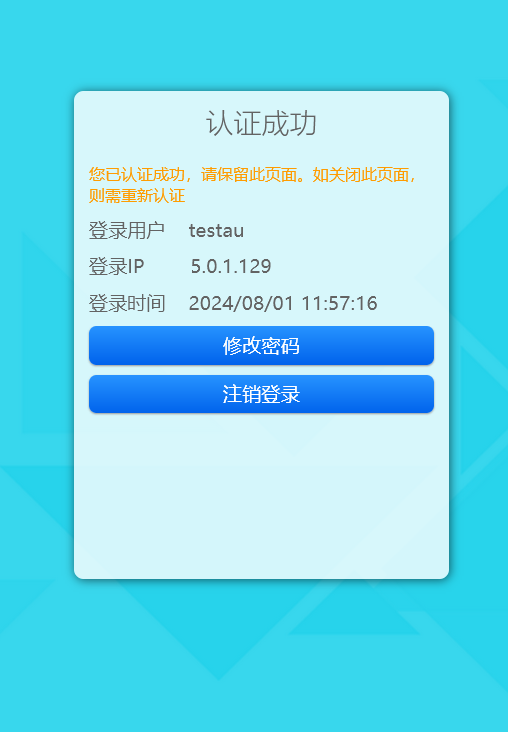

新增认证策略 登录服务器 准备认证:

查看bbs 需要进行认证

认证后即可访问

VRF/OVC

在配置时 需要将一台设备抽象成两台设备进行配置

vrf称之为虚拟路由转发

ovc称之为光虚电路

两者都是抽象出一个虚拟的路由转发空间 前者用于传统路由交换设备 后者用于光纤网络通信

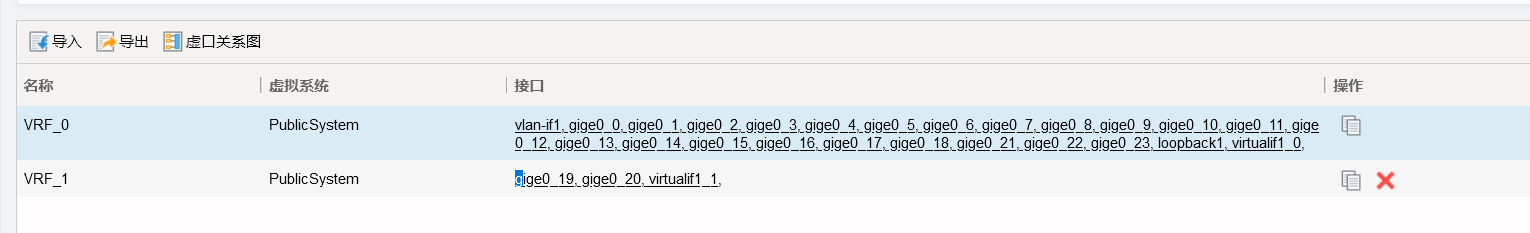

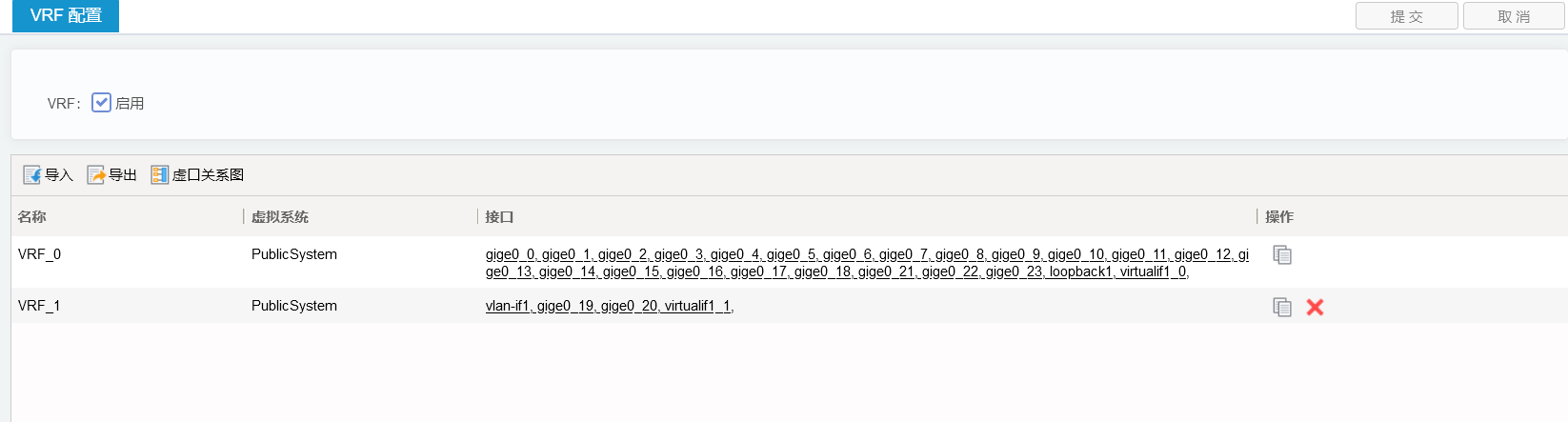

创建vrf

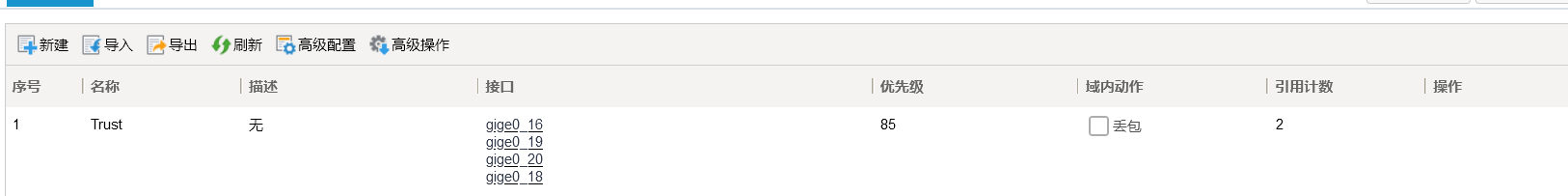

划分安全域:

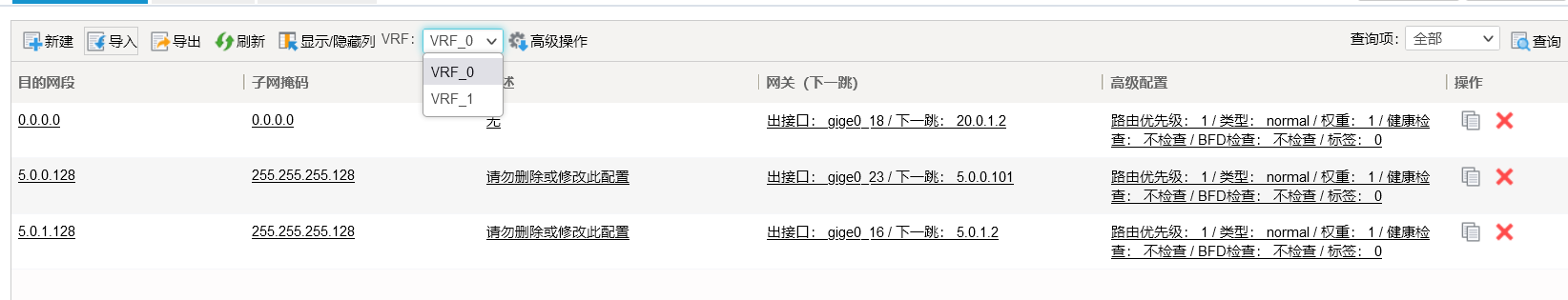

通过切换不同的vrf来配置不同的路由转发空间

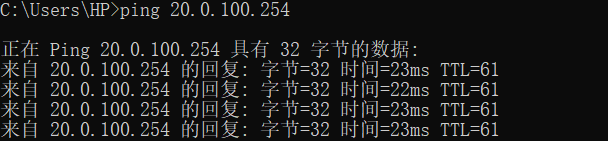

成功通信

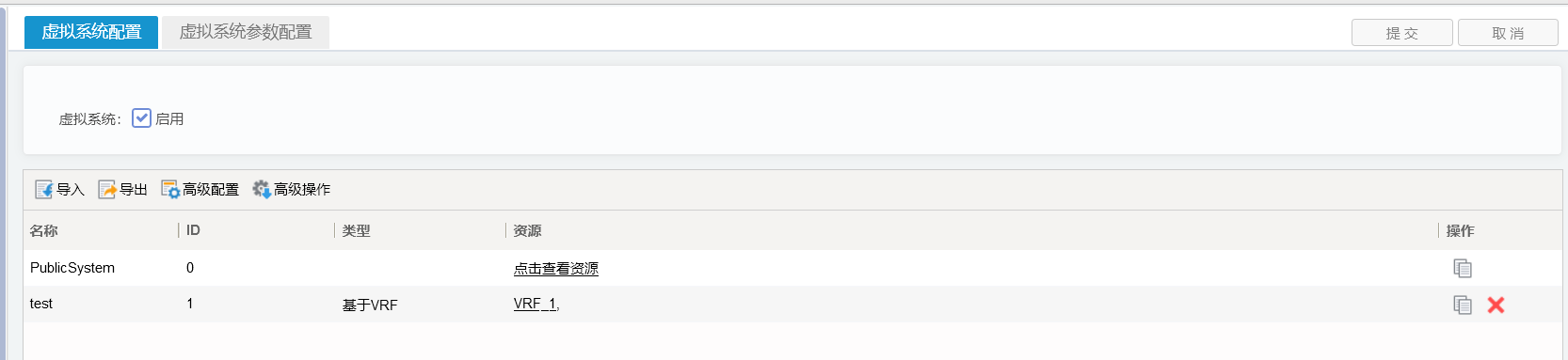

虚拟系统:

就像是将一台设备分离成了两台设备

创建新的虚拟路由转发空间

新建一个虚拟系统 根据vrf做区分

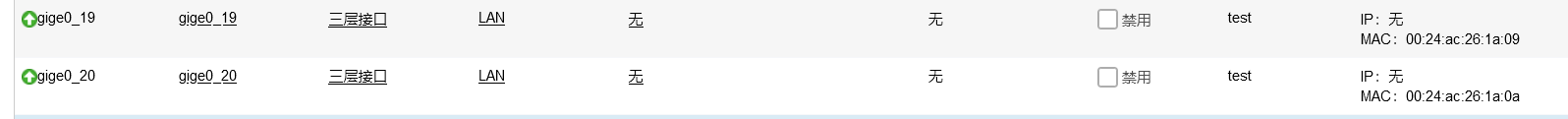

接口被划分到不同的vrf

通过这里切换虚拟系统

配置安全域

配置静态路由

通过虚拟系统 区分不同的空间 在不同的虚拟系统上进行配置

配置nat

实现内网主机与外网主机互通:

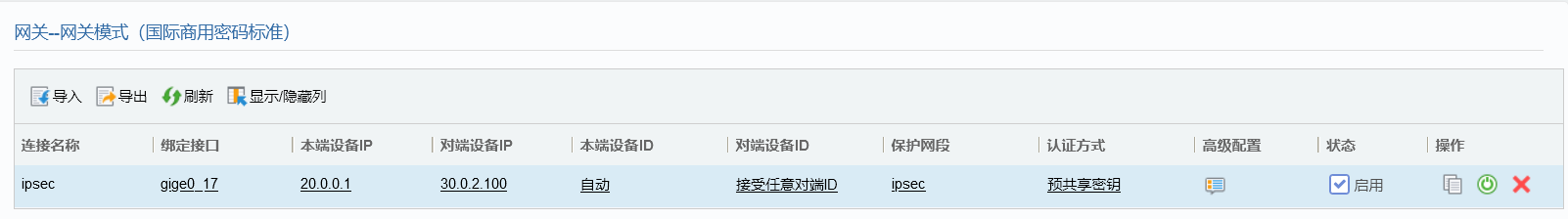

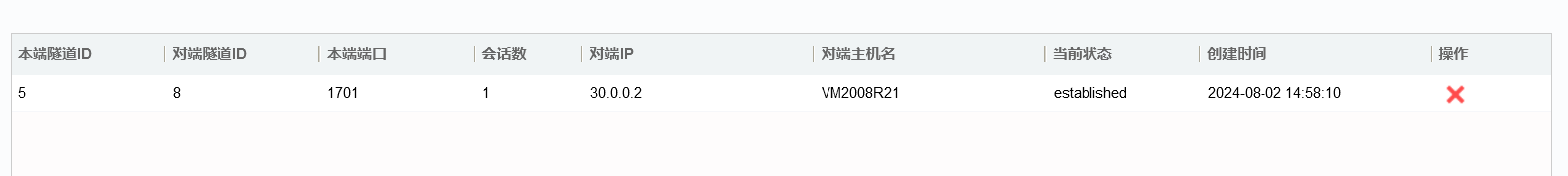

ipsecVPN:(网关模式)

网关模式 即建立ipsec连接的为网关 在网关内网环境中匹配到acl的设备就能使用vpn 能访问公司私有网络

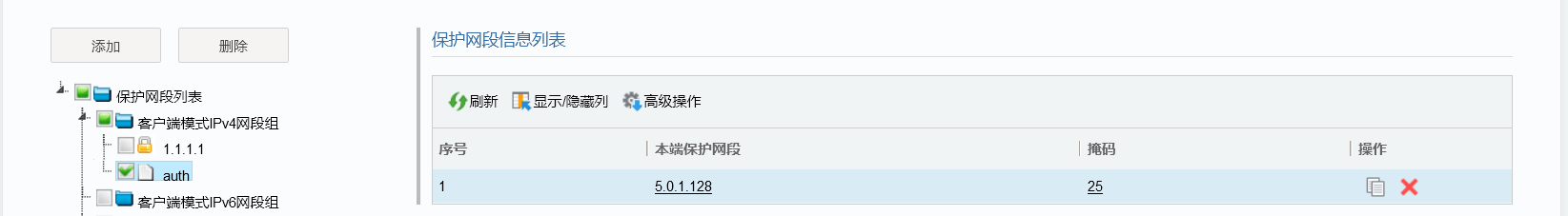

新建一个保护网段 也就是acl匹配需要使用vpn服务的主机

配置ipsec策略

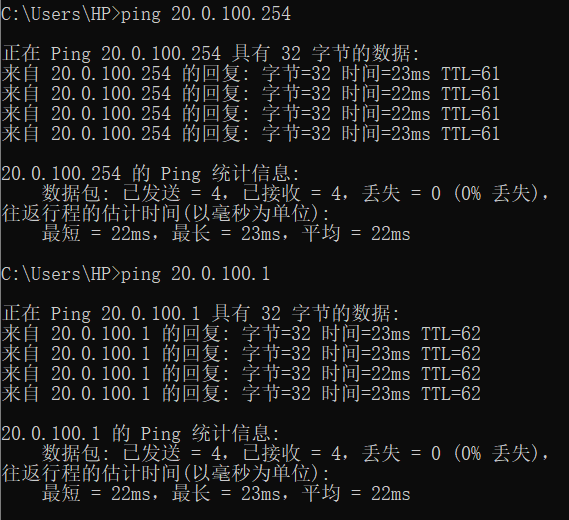

ping通对端主机

可以看到vpn的连接情况

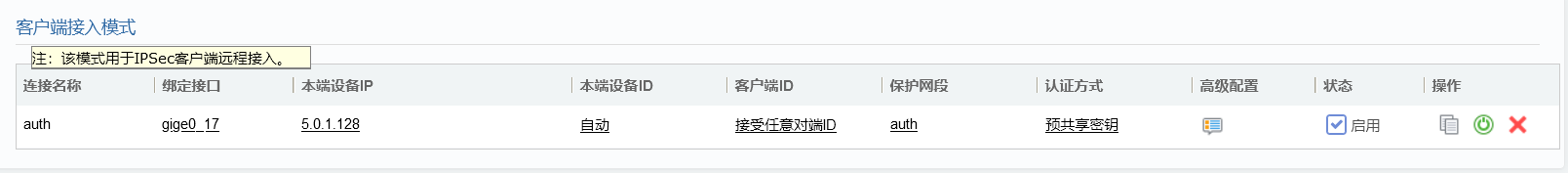

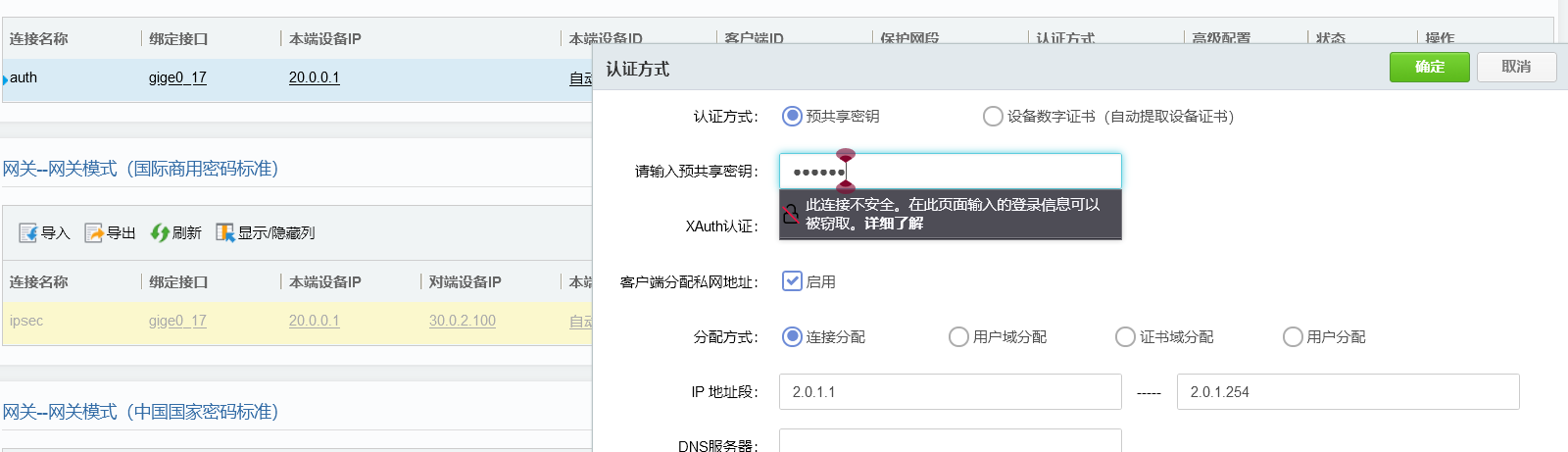

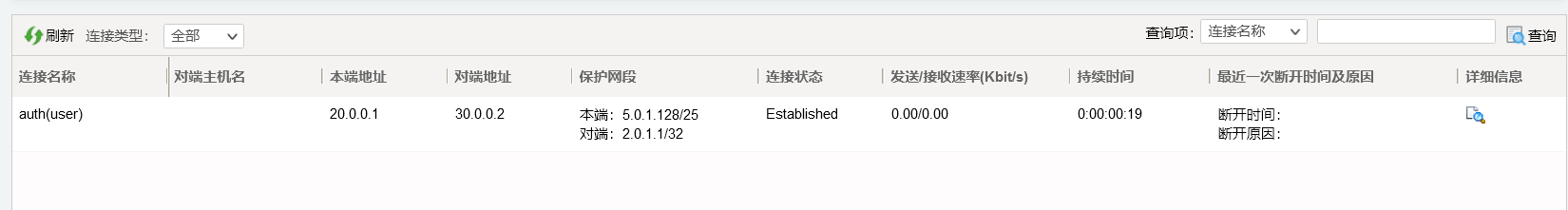

ipsecVPN:(客户端模式)

可以通过vpn软件 进行身份认证后可以接入到虚拟专用网络

添加vpn认证配置

进行ipsec接入的配置

认证配置

进行本地认证配置

启动服务

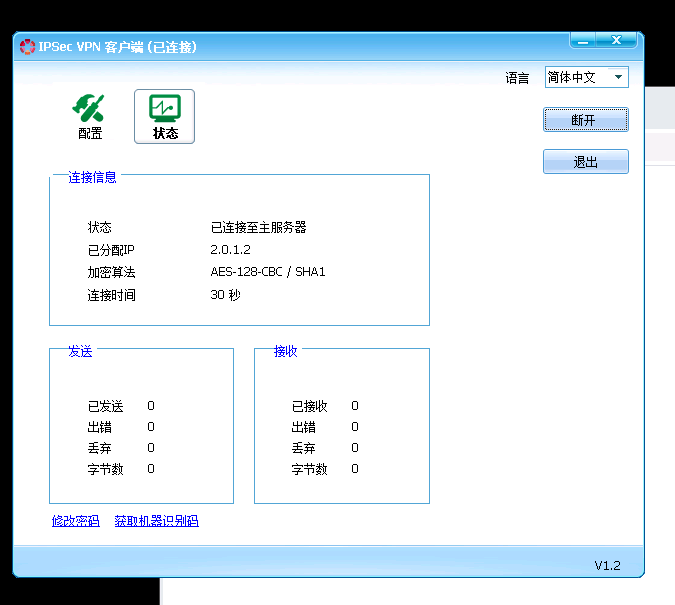

可以看到vpn服务成功开启

这是连接情况

SSLvpn

比起vpn ssl更像是代理访问 客户端将与另一个局域网的ssl网关建立连接 由ssl网关将流量传递到内网对应的设备(改变源ip)相当于ssl网关做了代理人 与两端都建立建立连接 转发数据包

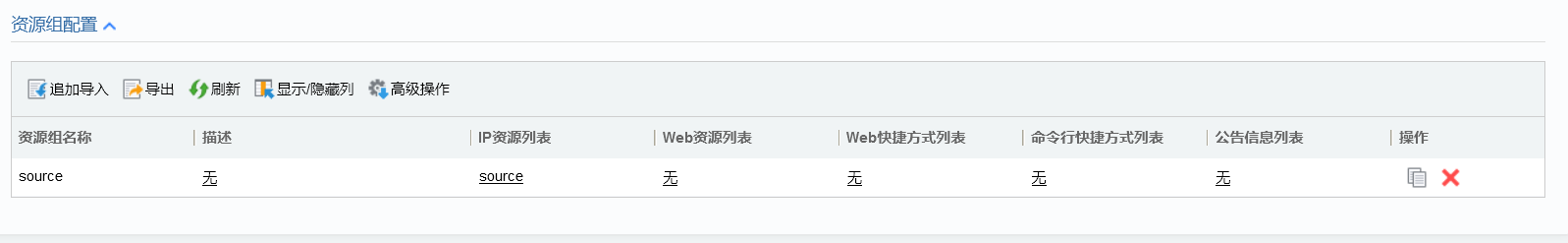

ip资源配置:

资源组配置:

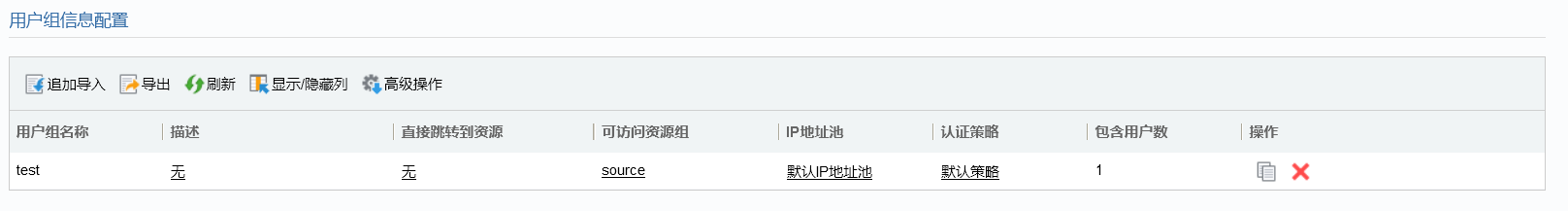

用户组配置:

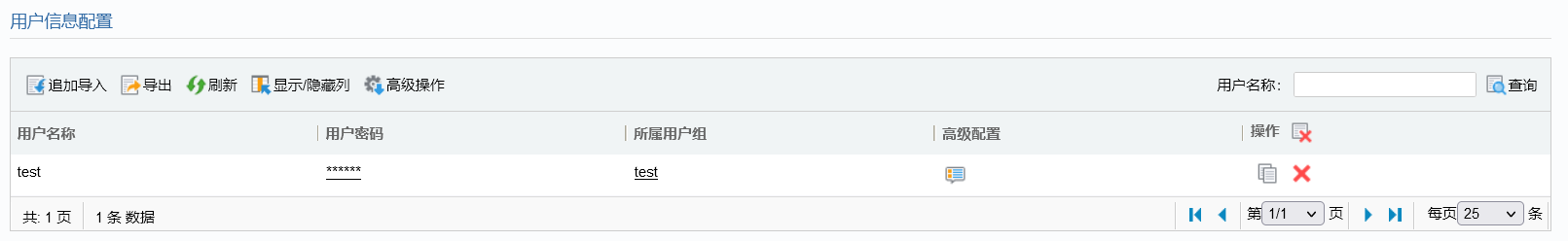

用户信息配置:

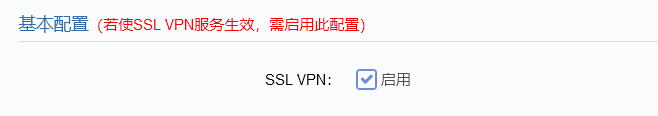

配置认证后启用sslvpn服务

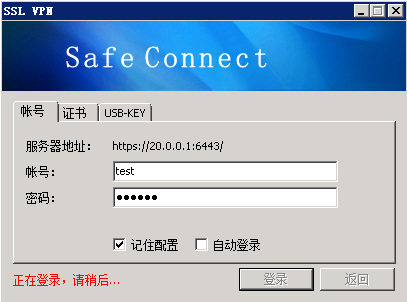

进行验证:

进行登录认证

验证成功

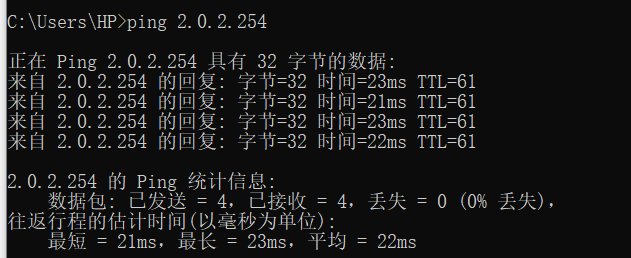

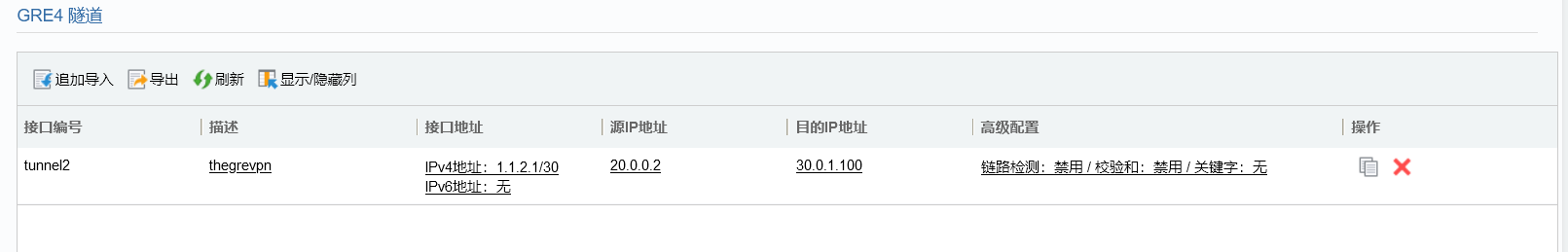

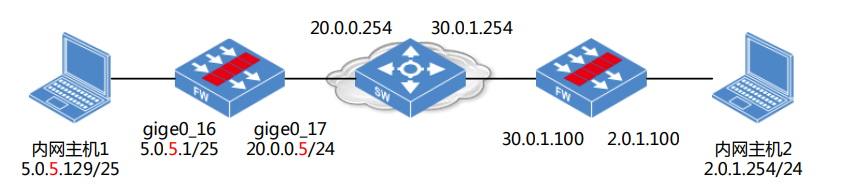

GREvpn:

gre隧道 即通用路由封装隧道 原理是 在原有的数据包的外部再添加一层封装 通过路由将数据转发给对端网关 然后实现跨公网的局域网路由转发

隧道的接口配置 原理就是 通过此接口转发的数据会加一层封装 源ip为20.0.0.2 目标ip为30.0.1.100

通过这两个公网地址 进行路由转发把数据包传递到对端的私网网关

将接口划分进域

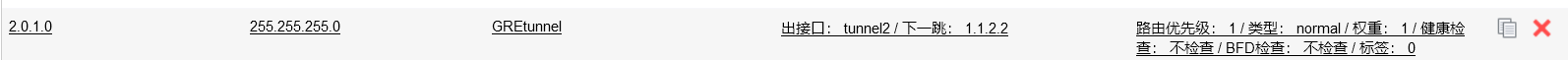

写路由

静态的路由 将到达对端私网的数据包从tunnel口发出

进行测试:访问远端主机2.0.1.254

L2TP原理

二层隧道协议:其原理是两局域网的l2tp网关利用ppp协议建立虚链路 建立后两局域网之间即可互通数据

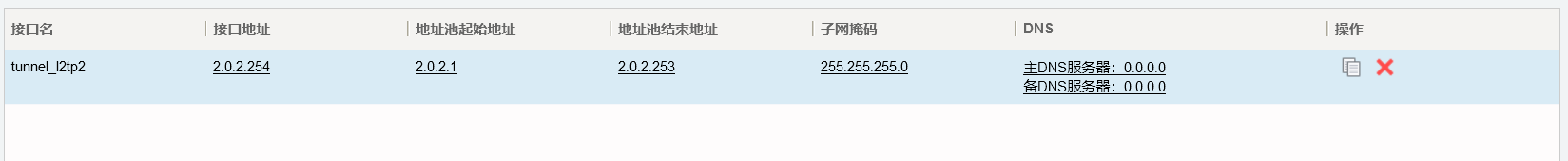

配置接口信息

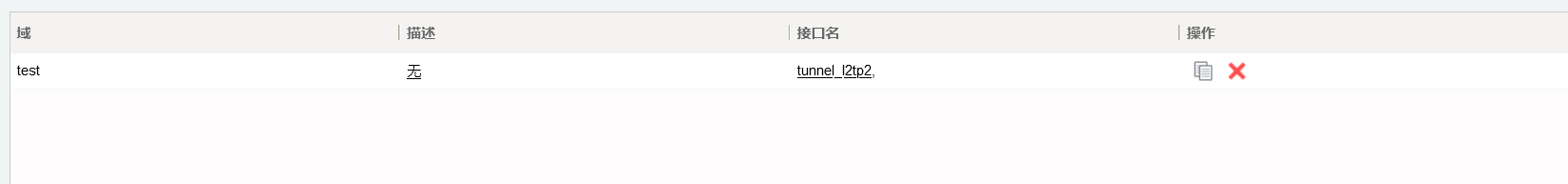

配置l2tp域

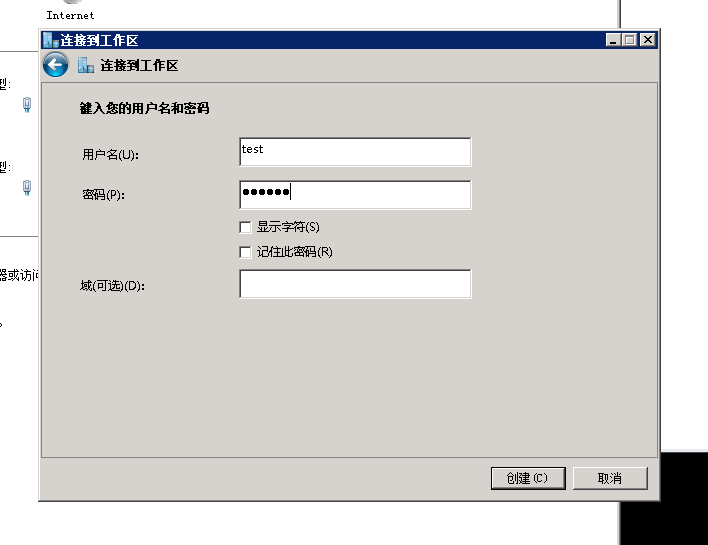

配置用户认证

关联域

关联策略

开始测试

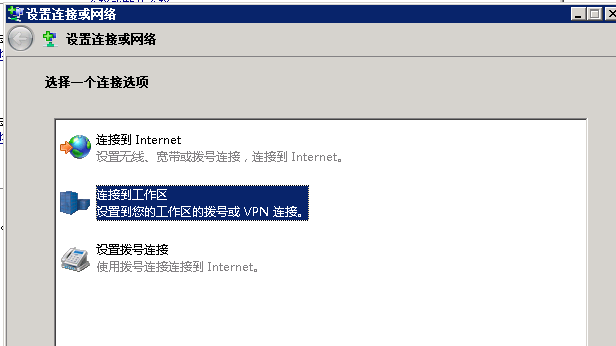

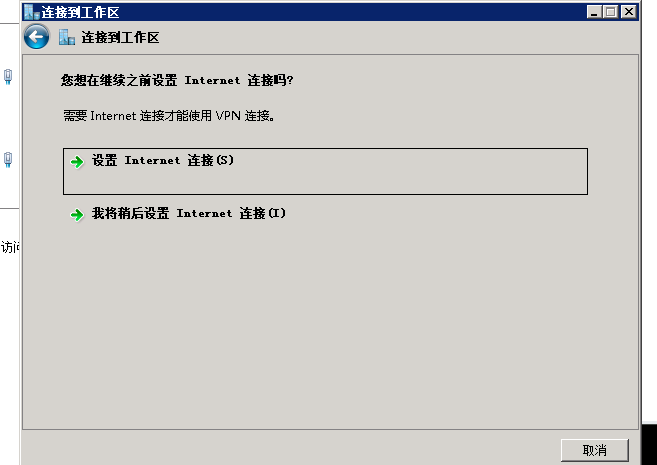

添加新的连接:

选择vpn连接

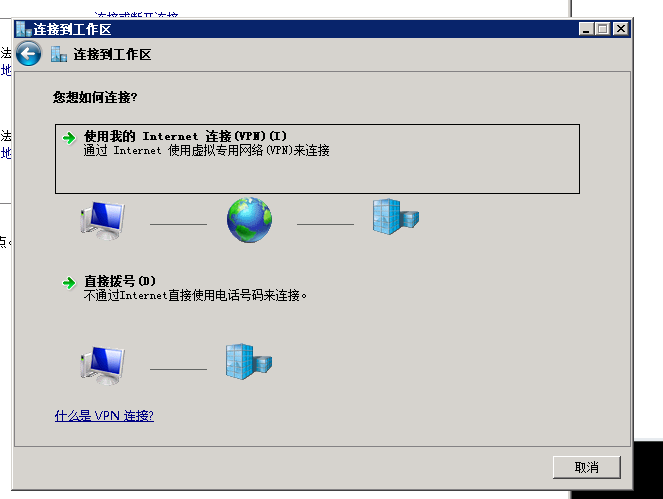

使用我们的vpn连接

选择稍后连接

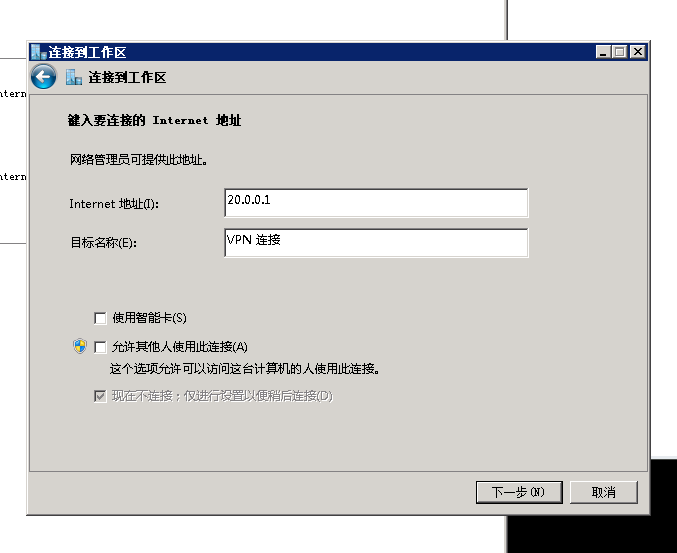

配置对端的l2tp客户端

填入认证信息

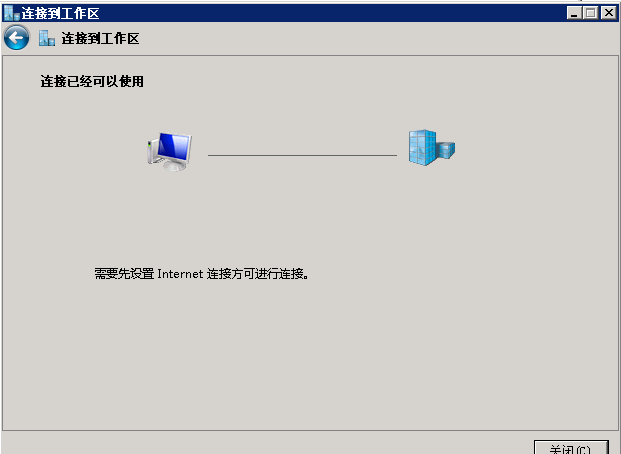

可以使用:

配置属性:

连接成功

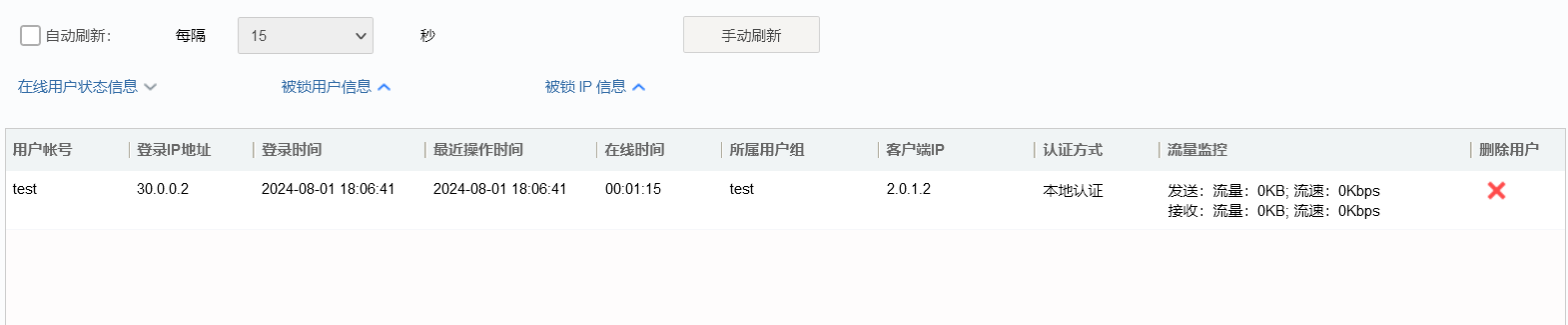

查看用户连接情况

sniffer抓包工具

sniffer filter ip icmp

过滤了icmp的数据包

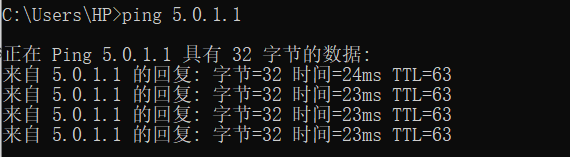

进行ping操作:

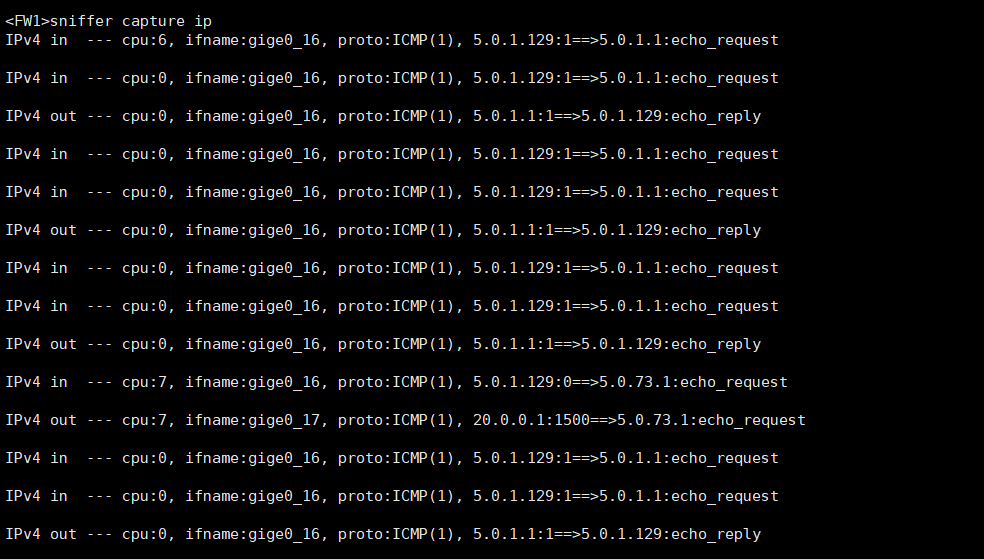

sniffer capture ip

查看数据包

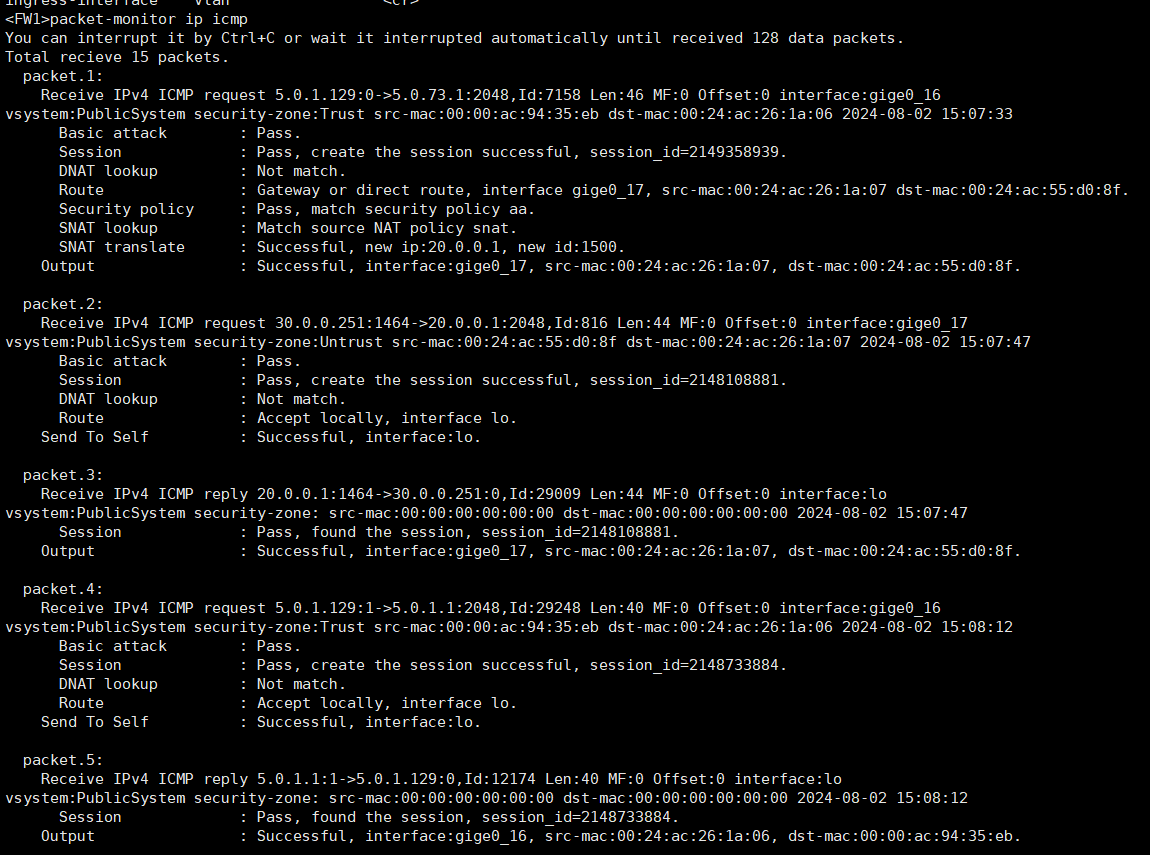

packet monitor

使用pm抓包:

packet-monitor ip icmp 抓取icmp数据包

ctrl+c停止后 可以查看数据包详情

浙公网安备 33010602011771号

浙公网安备 33010602011771号