CSRFTester & burpsuite之CSRF测试

CSRFTester 之CSRF测试

1)设置浏览器代理:127.0.0.1:8008

2)登陆web应用程序,填写表单,在tester右上角点击start recording,提交表单,在CSRFTester中找到对应的请求包,修改表单内容,

3)点击右下角的generate html 产生,产生POC代码,删掉文件中不用表单,点击保存的文件,用同一个浏览器打开保证cookie。

burpsuite之CSRF测试

本测试以burpsuite与火狐浏览器为例

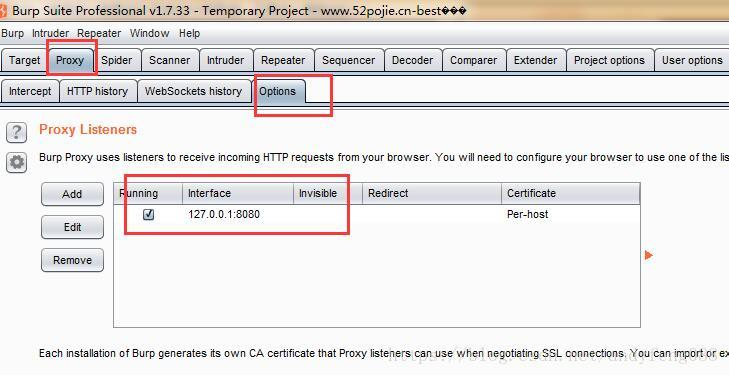

一、设置代理

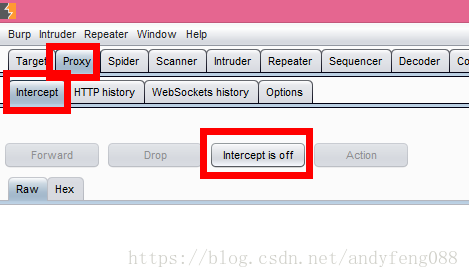

这个记得先置为off,因为on的意思是 开启拦截,所以先关闭拦截才能成功提交表单。

这个记得先置为off,因为on的意思是 开启拦截,所以先关闭拦截才能成功提交表单。

二、抓包

火狐:

进入对应可能存在漏洞的网址或表单

·新增或修改表单:

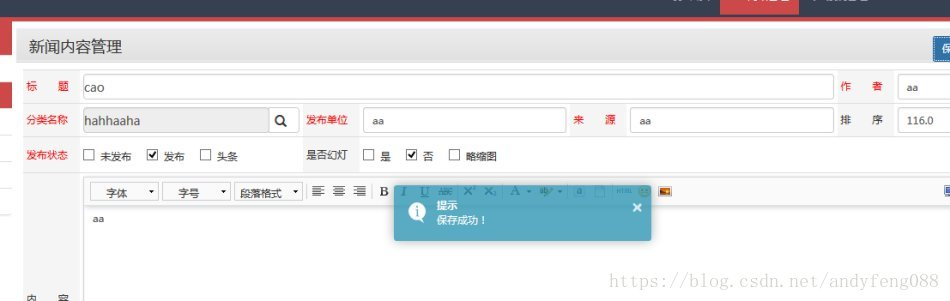

(1) 新增/修改

(2) 填写表单

(3) 提交/保存

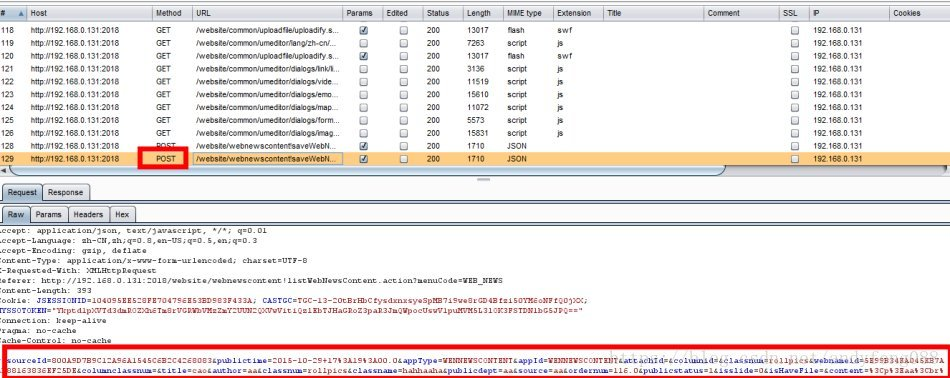

·找到抓取到提交表单的post包

三、伪造请求

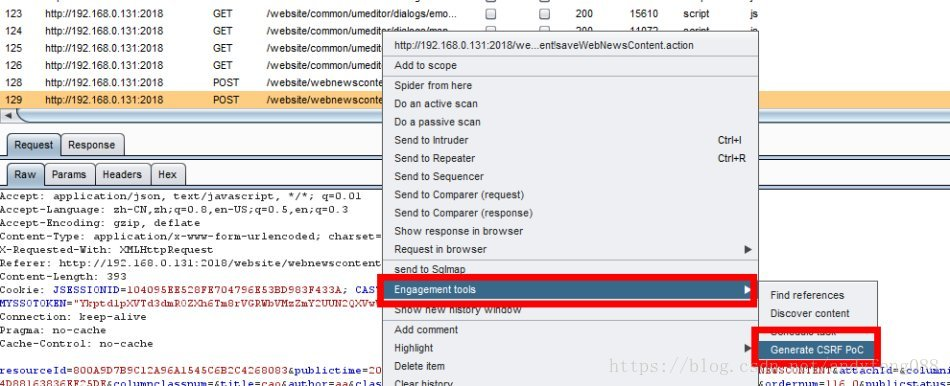

·右键选择Engagement tools – Generate CSRF PoC

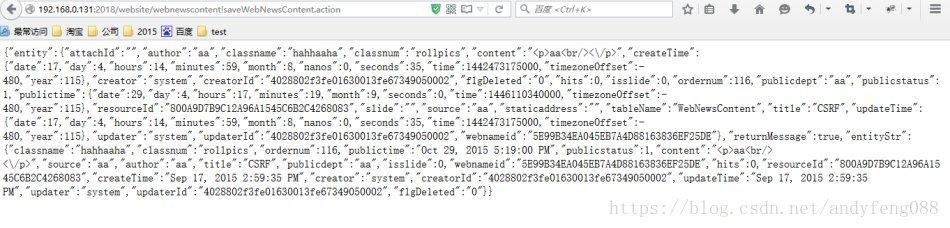

修改提交的参数—生成CSRF的HTML—在浏览器中测试

打钩后下次点击在浏览器中测试则默认复制CSRFHTML

点击copy后,直接在浏览器上的地址栏右键粘贴,回车

点击提交请求

但这不是重点,重点是查看刚才提交的信息是否成功被修改了或是成功新增了数据。

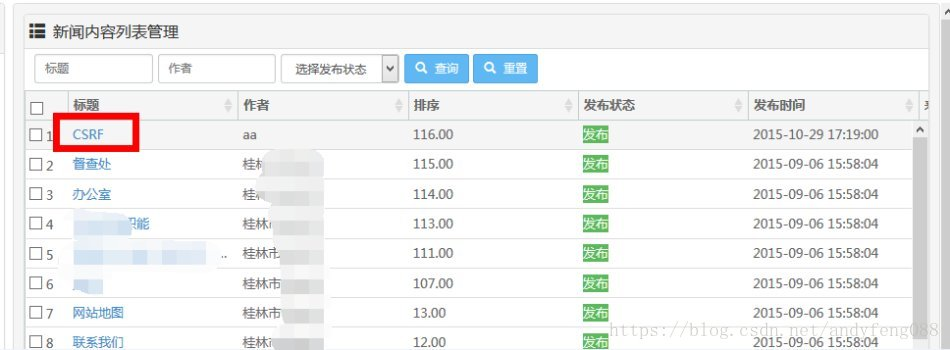

四、检查是否成功提交

信息被修改,或成功新增表单,则说明可以成功伪造请求进行操作,存在CSRF漏洞。

若无被修改/新增或在粘贴地址栏回车时页面出现错误,无法提交,则不存在CSRF漏洞

浙公网安备 33010602011771号

浙公网安备 33010602011771号