2017-2018-1 20155323《信息安全技术》实验二 Windows口令破解

2017-2018-1 20155323《信息安全技术》实验二 Windows口令破解

实验目的

- 了解Windows口令破解原理

- 对信息安全有直观感性认识

- 能够运用工具实现口令破解

系统环境

- windows系统

实验工具

LC5

SuperDic

实验原理

- 口令破解方法

口令破解主要有两种方法:字典破解和暴力破解。

字典破解是指通过破解者对管理员的了解,猜测其可能使用某些信息作为密码,例如其姓名、生日、电话号码等,同时结合对密码长度的猜测,利用工具来生成密码破解字典。如果相关信息设置准确,字典破解的成功率很高,并且其速度快,因此字典破解是密码破解的首选。

而暴力破解是指对密码可能使用的字符和长度进行设定后(例如限定为所有英文字母和所有数字,长度不超过8),对所有可能的密码组合逐个实验。随着可能字符和可能长度的增加,存在的密码组合数量也会变得非常庞大,因此暴力破解往往需要花费很长的时间,尤其是在密码长度大于10,并且包含各种字符(英文字母、数字和标点符号)的情况下。

- 口令破解方式

口令破解主要有两种方式:离线破解和在线破解

离线破解攻击者得到目标主机存放密码的文件后,就可以脱离目标主机,在其他计算机上通过口令破解程序穷举各种可能的口令,如果计算出的新密码与密码文件存放的密码相同,则口令已被破解。

其中,候选口令产生器作用是不断生成可能的口令。有几种方法产生候选口令,一种是用枚举法来构造候选口令(暴力破解),另一种方法是从一个字典文件里读取候选口令(字典破解);

口令加密过程就是用加密算法对从口令候选器送来的候选口令进行加密运算而得到密码。这要求加密算法要采用和目标主机一致的加密算法。加密算法有很多种,通常与操作系统的类型和版本相关;

密码比较就是口令比较,是将从候选口令计算得到的新密码和密码文件中存放的密码相比较。如果一致,那么口令破解成功,可以使用候选口令和对应的账号登录目标主机。如果不一致,则候选口令产生器计算下一个候选口令。

(Windows系统是SAM文件,Linux系统是passwd等文件),再使用离线破解方法破解高权限的口令(管理员口令等)。

实验步骤

字典破解

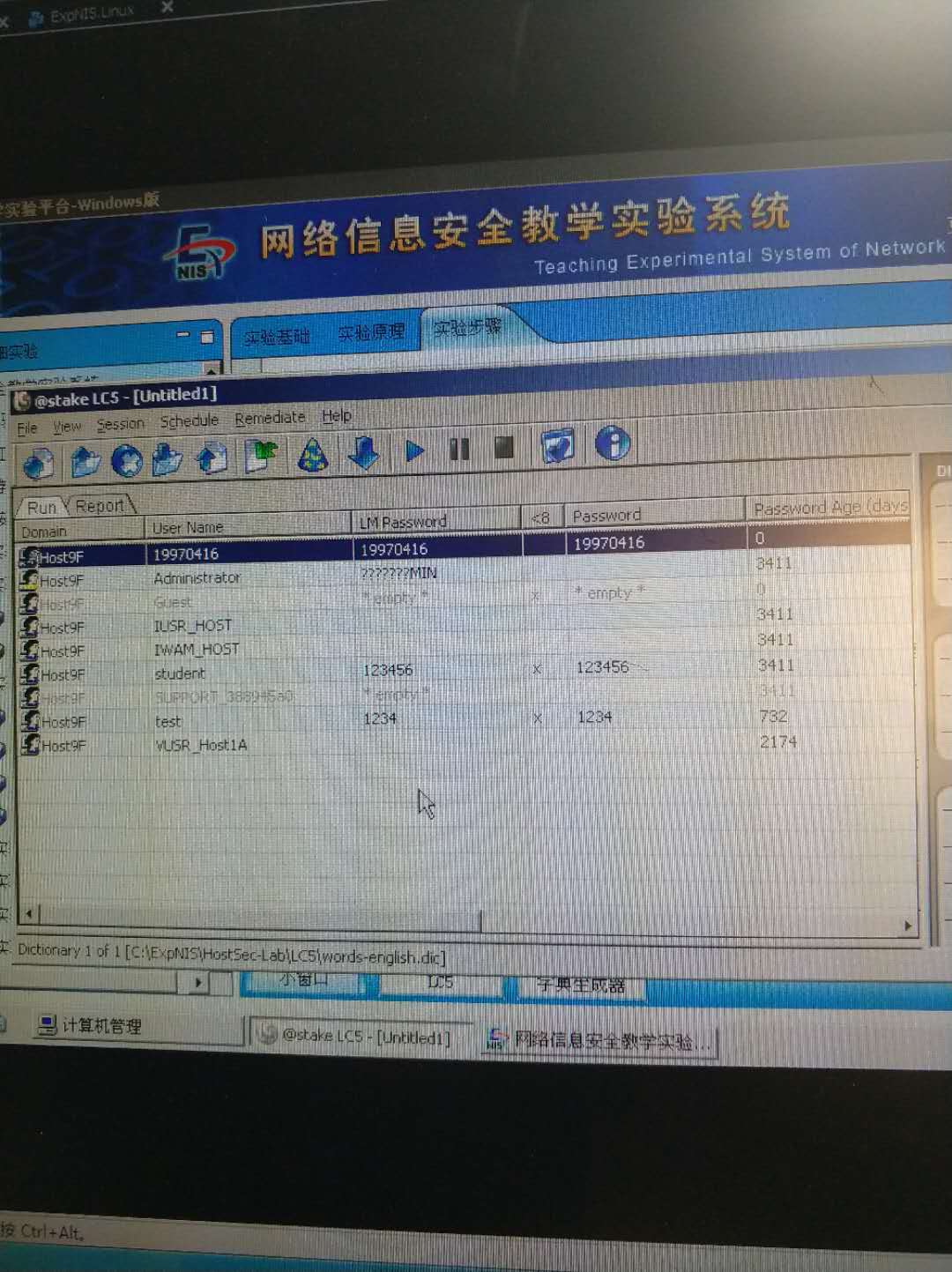

- 首先在本机上创建新用户。我设置的用户名为19970416,密码为19970416。

- 接着利用字典生成器,输入包含密码的生日信息,生成字典文件 dic.。选择新用户口令数。

- 然后启动LC5,选择字典破解(Dictionary Crack),在字典列表中导入字典文件。

- 最后导入本地用户,然后破解。

暴力破解

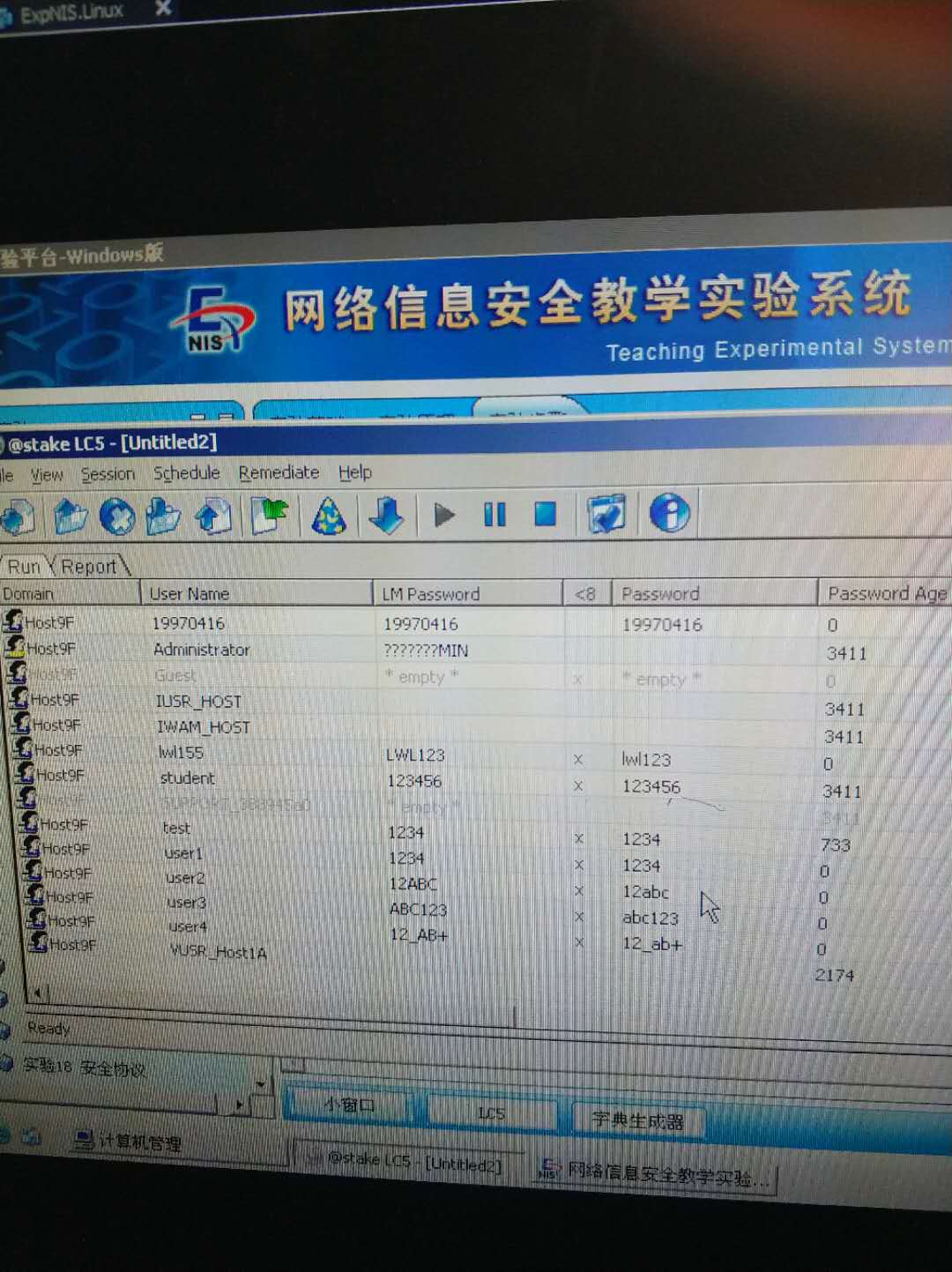

- 创建新用户(口令:英文字母+数字)我设置的用户名为lwl155,密码为LWL123

- 新建会话导入本地用户列表

- 选择暴力破解(Brute Force Crack),在字符集中先择字母表+数字,开始暴力破解

不同密码强度的破解时间比较

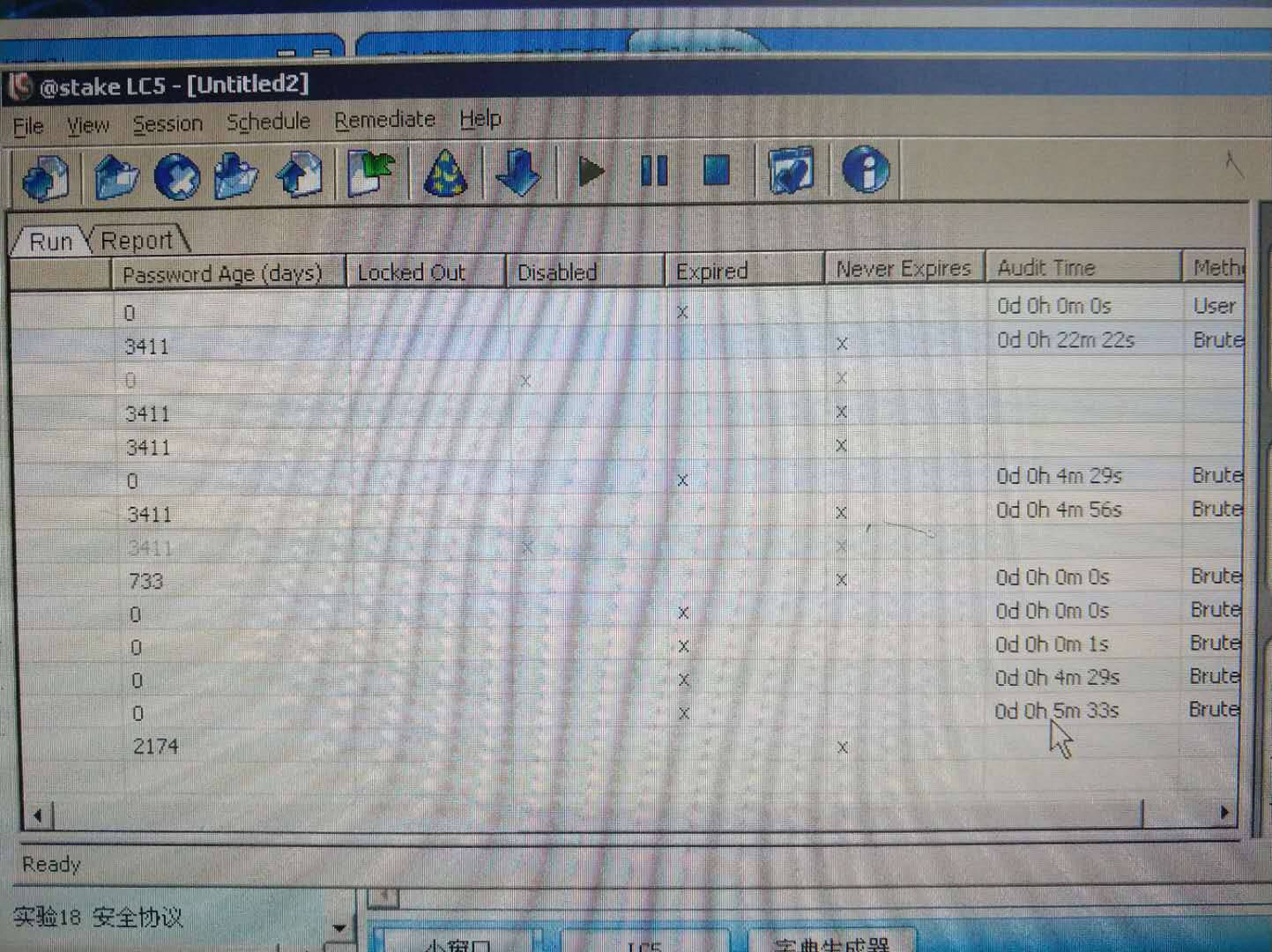

- 创建4个用户,用不同强度的口令,全部运用暴力破解,比较破解所需时间

用户名1为user1,密码为1234

用户名2为user2,密码为12abc

用户名3为user3,密码为abc123

用户名4为user4,密码为12_ab+

- 选择暴力破解(Brute Force Crack),字符设置选择"Custom",为了缩小破解时间,可以添加"_"和"+"。

思考题

- 1.分析口令破解软件L0phtCrack(简写为LC)的工作原理。

(1)最快也是最简单的方法是字典攻击。L0phtCrack将字典中的词逐个与口令hash表中的词作比较。当发现匹配的词时,显示结果,即用户口令。L0phtCrack自带一个小型词库。如果需要其它字典资源可以从互联网上获得。这种破解的方法,使用的字典的容量越大,破解的结果越好。

(2)另一种方法名为Hybrid。它是建立在字典破解的基础上的。现在许多用户选择口令不再单单只是由字母组成的,他们常会使用诸如”bogus11”或”Annaliza!!”等添加了符号和数字的字符串作为口令。这类口令是复杂了一些,但通过口令过滤器和一些方法,破解它也不是很困难,Hybrid就能快速地对这类口令进行破解。

(3)最后一种也是最有效的一种破解方式“暴力破解”。按道理说真正复杂的口令,用现在的硬件设备是无法破解的。但现在所谓复杂的口令一般都能被破解,只是时间长短的问题。且破解口令时间远远小于管理员设置的口令有效期。使用这种方法也能了解一个口令的安全使用期限。

- 2.Windows 7的口令保护文件名称及存储位置是什么?

在电脑的C:\windows\system32\config\ 名称是config。

- 3.Windows保护系统帐户口令的算法有LM和NTLM,这两种算法有什么区别?

LM只能存储小于等于14个字符的密码hash,如果密码大于14个,windows就自动使用NTLM对其进行加密了,(这个在LC5里有两种破解方式,所以破解不出来的时候可以换种思路,基本是NTLM的)一般情况下使用PwDump或其他一些hash导出工具(如Cain)导出的hash都有对应的LM和NTLM值,也就是说这个密码位数<=14,这时LM也会有值,但如果大于14位那么就只有对应的NTLM hash可用了,在LM-Password中会以全0显示,在老版本中以AA3D开头显示的也表示密码位数超过14位,对我们来说没用,不能靠他来查LM彩虹表。 (最近遇到新的情况LM:aad3b435b51404eeaad3b435b51404ee不一定是空密码或者大于14位密码,也可以是人为的设置,这时只能用NTLM了)

- 4.为了保护口令安全,设置口令应该遵循什么样的原则?

密码设置时应尽量复杂,最好为大小写字符+数字的方法,同时在设置密码时应避开自己的名字、常用昵称,或是生日等容易被他人得知的基本个人信息。

- 5.Windows系统在什么地方可设置帐户密码策略?帐户密码策略包括哪些内容?

账户密码策略包括:

(1)密码策略:对于域或本地用户帐户,决定密码的设置,如强制性和期限。

(2)帐户锁定策略:对于域或本地用户帐户,决定系统锁定帐户的时间,以及锁定谁的帐户。

(3)Kerberos 策略:对于域用户帐户,决定与 Kerberos 有关的设置,如帐户有效期和强制性。

- 6.在密码破解中,常到彩虹表(Rainbow Table),彩虹表是什么?

彩虹表就是一张采用各种加密算法生成的明文和密文的对照表。

- 7.你认为口令破解的技术将如何发展?

如今的技术发展日新月异,我认为口令破解技术会变得越来越高级,破解时间变得越来越少。并且越来越适用于更为复杂的口令破解。

浙公网安备 33010602011771号

浙公网安备 33010602011771号