[GWCTF 2019]枯燥的抽奖

[GWCTF 2019]枯燥的抽奖

打开环境,提示猜测完整字符串

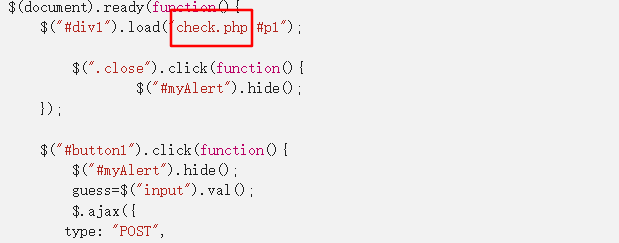

在源代码中发现有个check.php文件

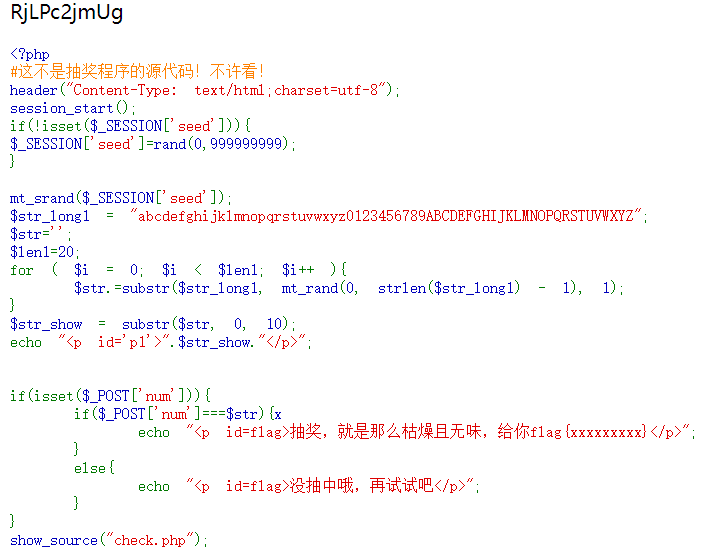

打开直接看到源码

<?php

#这不是抽奖程序的源代码!不许看!

header("Content-Type: text/html;charset=utf-8");

session_start();

if(!isset($_SESSION['seed'])){

$_SESSION['seed']=rand(0,999999999);

}

mt_srand($_SESSION['seed']);

$str_long1 = "abcdefghijklmnopqrstuvwxyz0123456789ABCDEFGHIJKLMNOPQRSTUVWXYZ";

$str='';

$len1=20;

for ( $i = 0; $i < $len1; $i++ ){

$str.=substr($str_long1, mt_rand(0, strlen($str_long1) - 1), 1);

}

$str_show = substr($str, 0, 10);

echo "<p id='p1'>".$str_show."</p>";

if(isset($_POST['num'])){

if($_POST['num']===$str){x

echo "<p id=flag>抽奖,就是那么枯燥且无味,给你flag{xxxxxxxxx}</p>";

}

else{

echo "<p id=flag>没抽中哦,再试试吧</p>";

}

}

show_source("check.php");

可以注意到我们猜测字符串是采用伪随机函数依据种子生成的,所以我们可以利用脚本通过给出的部分字符串逆推出伪随机函数采用的种子(这里脚本采用的是php_mt_seed)。

先使用PHP编写程序把给出的部分字符串处理成脚本需要的数据格式,php_mt_seed工具需要我们提供随机数前十位,这里正好十位,所以我们用脚本转10进制,程序源码如下:

str1 ='RjLPc2jmUg'

str2 = "abcdefghijklmnopqrstuvwxyz0123456789ABCDEFGHIJKLMNOPQRSTUVWXYZ"

result =''

length = str(len(str2)-1)

for i in range(0,len(str1)):

for j in range(0,len(str2)):

if str1[i] == str2[j]:

result += str(j) + ' ' +str(j) + ' ' + '0' + ' ' + length + ' '

break

print(result)

得到结果

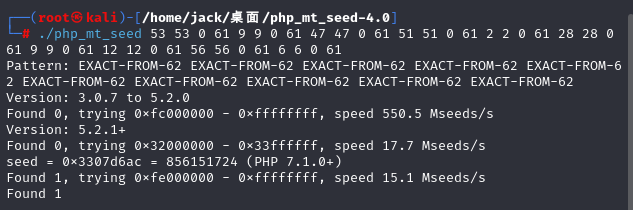

53 53 0 61 9 9 0 61 47 47 0 61 51 51 0 61 2 2 0 61 28 28 0 61 9 9 0 61 12 12 0 61 56 56 0 61 6 6 0 61

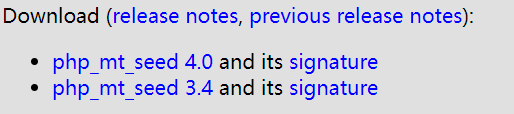

下载php_mt_seed工具并且使用https://www.openwall.com/php_mt_seed/

php_mt_rand 工具只能用于爆破mt_rand()函数产生的随机数的种子值, 无论是否显式调用mt_srand()函数播种,但不能用于mt_rand(1,1000)这种指定范围的和rand函数的爆破

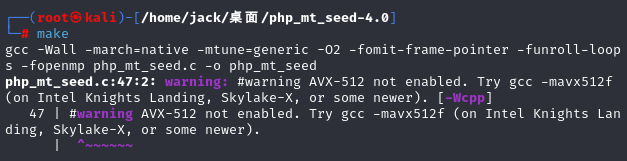

第一次输入make生成php_mt_seed文件,然后直接./php_mt_seed + 随机数,注意先进入root权限再执行命令:

得到种子为856151724

接着放到PHP环境里执行代码,这里注意PHP版本要高于7.1

<?php

mt_srand(856151724);

$str_long1 = "abcdefghijklmnopqrstuvwxyz0123456789ABCDEFGHIJKLMNOPQRSTUVWXYZ";

$str='';

$len1=20;

for ( $i = 0; $i < $len1; $i++ ){

$str.=substr($str_long1, mt_rand(0, strlen($str_long1) - 1), 1);

}

echo "<p id='p1'>".$str."</p>";

?>

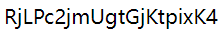

得到完整字符串为RjLPc2jmUgtGjKtpixK4

回到题目中输入,发现错误,这时靶机超时了,重新打开再走一遍流程

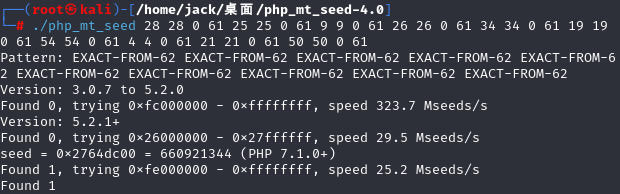

跑脚本

28 28 0 61 25 25 0 61 9 9 0 61 26 26 0 61 34 34 0 61 19 19 0 61 54 54 0 61 4 4 0 61 21 21 0 61 50 50 0 61

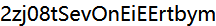

得到种子660921344,放入脚本后得到完整字符串2zj08tSevOnEiEErtbym

再次尝试发现这里要求输入的是完整的字符串,而之前自己只是把后半段输入导致出错,真是哭笑不得😂

最后得到flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号