HTB-Crocodile(FTP)

HTB-Crocodile(FTP)

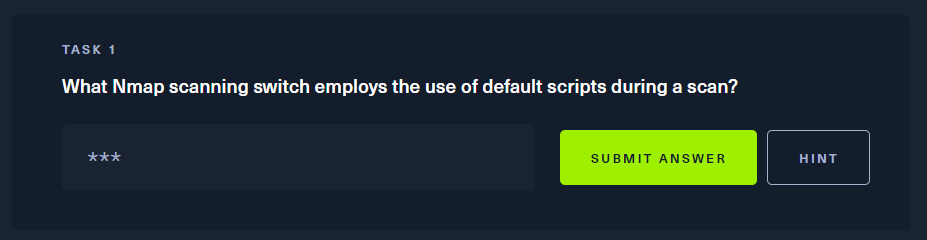

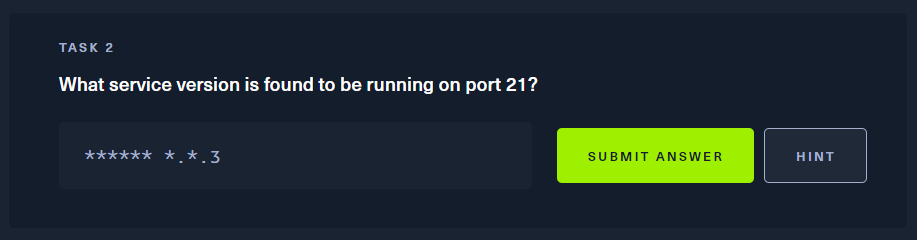

1.TASK1

问题:哪个nmap扫描参数表示在扫描过程中使用默认脚本?

使用以下命令,查看帮助信息即可得到答案:

nmap -h

由图可知,答案为:-sC

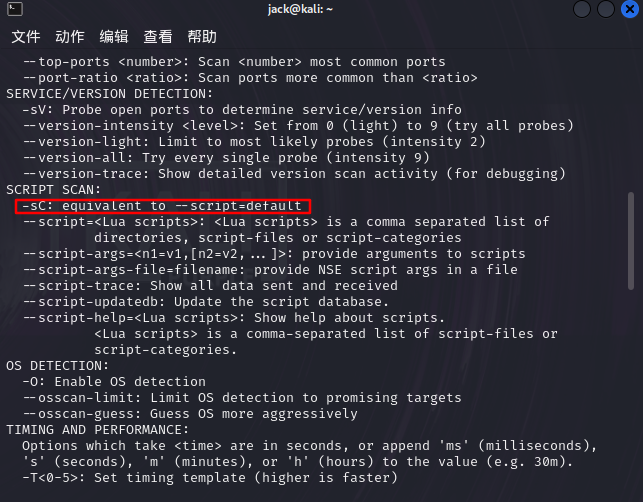

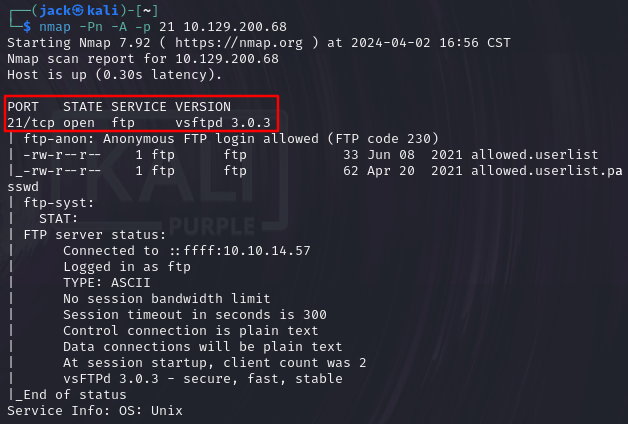

2.TASK2

问题:在端口21上运行的服务版本是什么?

使用命令:

nmap -Pn -A -p 21 10.129.200.68

答案为: vsftpd 3.0.3

3.TASK3

问题:“允许匿名FTP登录”消息返回给我们的FTP代码是什么?

由之前的Nmap扫描结果可知,答案为:230

4.TASK4

问题:使用FTP客户端连接到FTP服务器后,当提示匿名登录时,我们提供什么用户名?

答案:anonymous

5.TASK5

问题:我们可以使用什么命令来下载我们在FTP服务器上找到的文件?

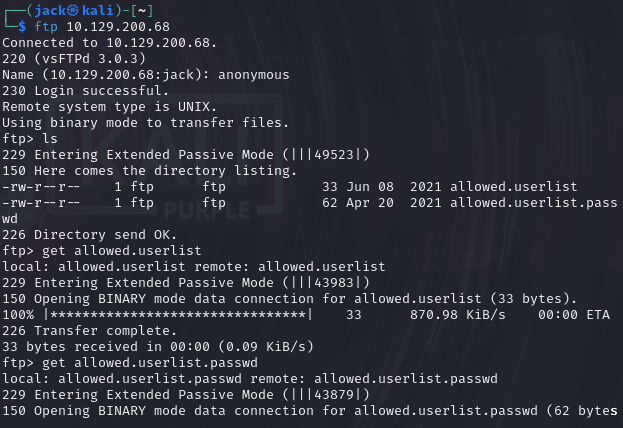

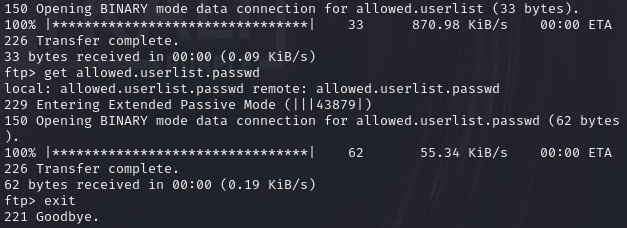

我们先使用以下命令连接目标机的ftp服务:

ftp 10.129.200.68

anonymous //匿名登录

ls//查看ftp服务器上的文件信息

get allowed.userlist//下载文件allowed.userlist到本地kali机

get allowed.userlist.passwd//下载文件allowed.userlist.passwd到本地kali机

exit//退出ftp服务

答案:get

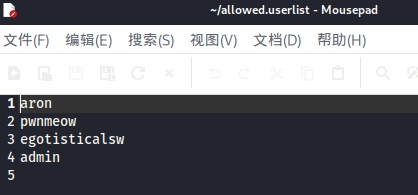

6.TASK6

问题:我们从FTP服务器下载的“allowed.userlist”中听起来权限更高的用户名是什么?

从图中这几个看起来,应该是admin

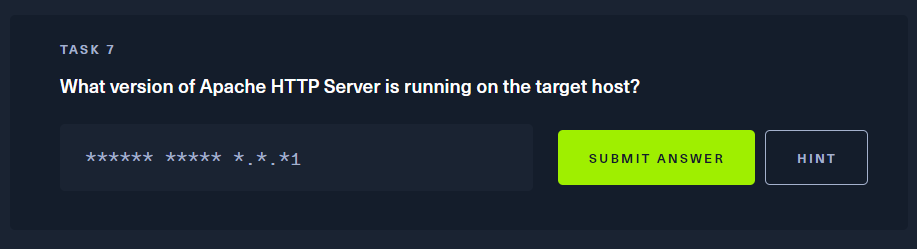

7.TASK7

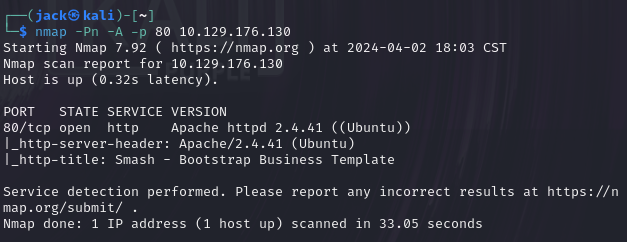

问题:目标主机上运行的是什么版本的Apache HTTP服务器?

HTTP服务对应的默认端口为80,所以使用命令:

nmap -Pn -A -p 80 10.129.176.130

PS:因为中间靶机好像卡住了,所以重启后IP变了

如图所示,答案是Apache httpd 2.4.41

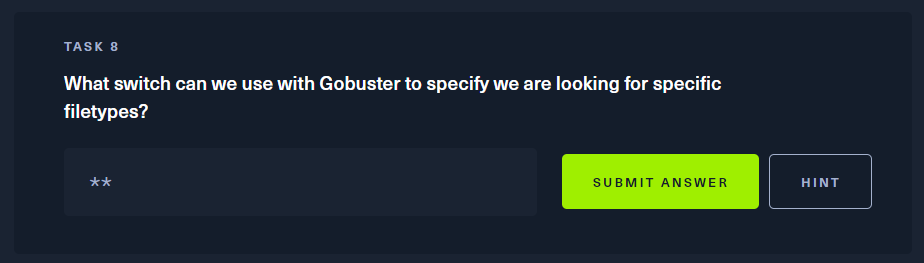

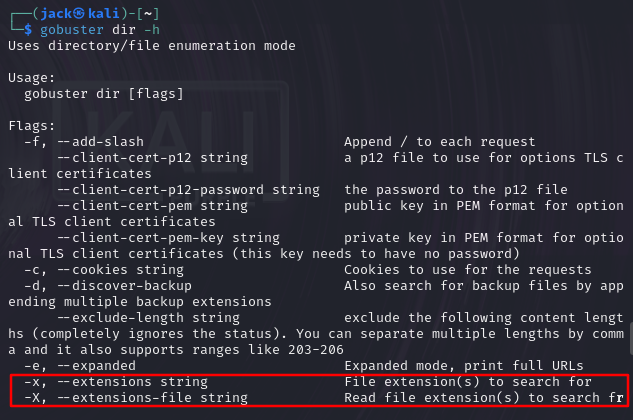

8.TASK8

问题:我们可以使用gobuster加上什么参数来指定我们正在寻找的特定文件类型?

使用命令查看:

gobuster dir --help或者gobuster dir -h

答案:-x

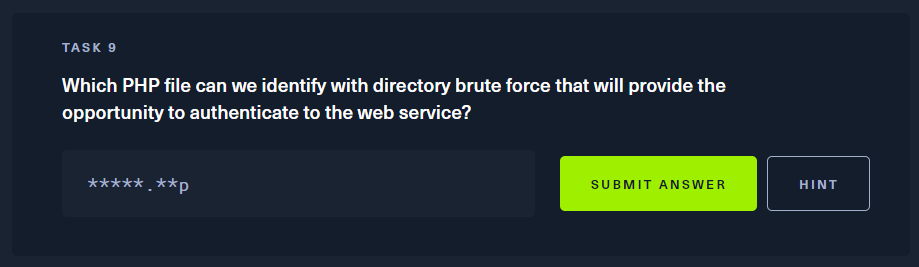

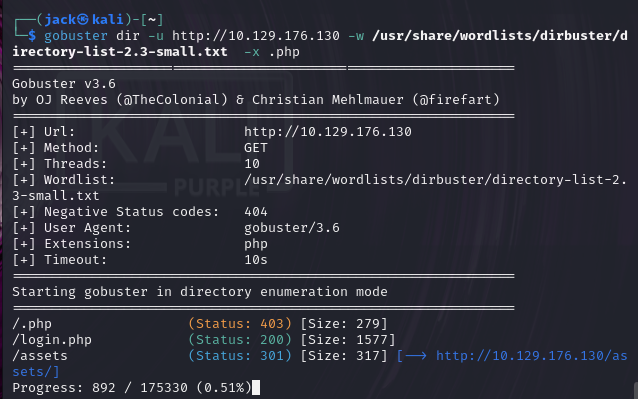

9.TASK9

问题:我们可以使用目录暴力破解来识别哪个 PHP 文件,该文件将提供向 Web 服务进行身份验证的机会?

使用gobuster扫描

gobuster dir -u http://10.129.176.130 -w /usr/share/wordlists/dirbuster/directory-list-2.3-small.txt -x .php

答案:login.php

10.SUBMIT FLAG

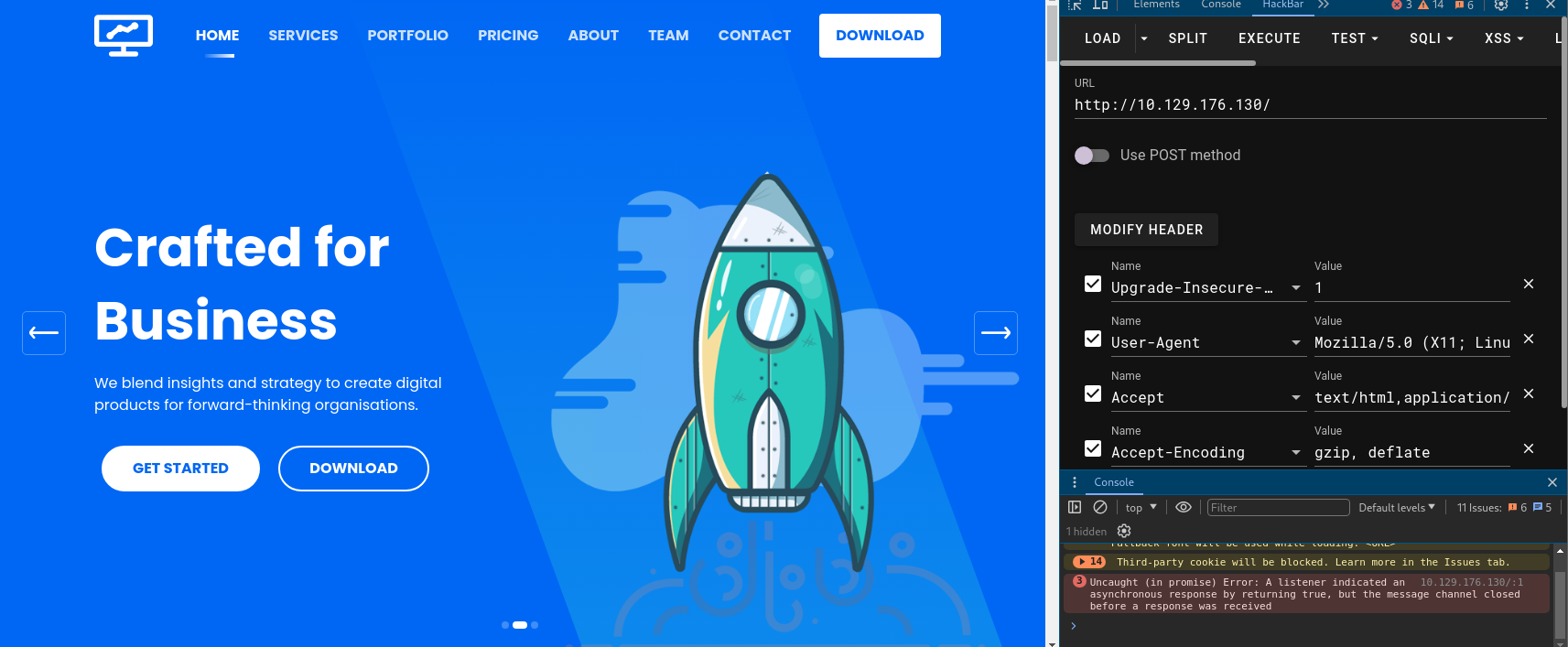

浏览器打开IP地址

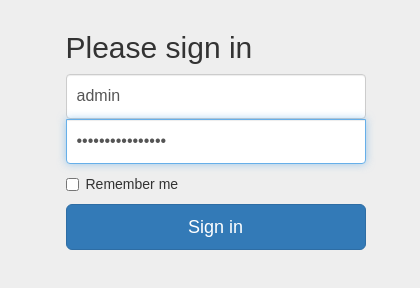

前面扫描出有登录地址,尝试打开

前面有获得帐号密码的文档,尝试用admin登录

得到flag

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 阿里最新开源QwQ-32B,效果媲美deepseek-r1满血版,部署成本又又又降低了!

· 开源Multi-agent AI智能体框架aevatar.ai,欢迎大家贡献代码

· Manus重磅发布:全球首款通用AI代理技术深度解析与实战指南

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· AI技术革命,工作效率10个最佳AI工具