ISO 27001 系列速成

一、背景介绍

ISO/IEC 27001 是由英国标准BS7799演变而来,该标准由英国标准协会(BSI)提出并修改,现已更新至2022版本(ISO/IEC 27001:2022)。

二、ISO 27000

ISO 27000是一个系列标准族,其中常见于认证的有ISO 27001(信息安全管理体系的标准)、ISO 27701(脱胎于 ISO 27001的标准,专注于隐私保护体系的建设)、ISO 27018 (云端系统的安全建设);

ISO 27002可作为27001 附录A的执行细则,指导更为明确具体的操作;

ISO 27003 对应的国标文档(GB/T 31496)信息安全管理体系实施指南 可用于指导ISMS的实施过程;

ISO 27006 或者对应的国标文档(GB/T 31722 )信息安全风险管理 可以指导风险评估的整体流程;

| 标准名称(ISO) | 标准类型 | 对应国标(GB/T) |

|---|---|---|

| ISO/IEC 27000 信息安全管理体系 概述和词汇 | 标准词汇 | GB/T 29245 信息技术 安全技术 信息安全管理体系 概述和词汇 |

| ISO/IEC 27001 信息安全管理体系 要求 | 标准要求 | GB/T 22080 信息技术 安全技术 信息安全管理体系要求 |

| ISO/IEC 27002 信息安全控制 | 标准指南 | GB/T 22081 信息安全技术 信息安全控制 |

| ISO/IEC 27003 信息安全管理体系 指南 | 标准指南 | GB/T 31496 信息技术 安全技术 信息安全管理体系实施指南 |

| ISO/IEC 27004 信息安全管理 监视、测量、分析和评价 | 标准指南 | GB/T 31497 信息技术 安全技术 信息安全管理测量 |

| ISO/IEC 27005 信息安全风险管理 | 标准指南 | GB/T 31722 信息技术 安全技术 信息安全管理风险 |

| ISO/IEC 27006 信息安全管理体系 审核认证机构的要求 | 标准要求 | GB/T 25067 信息技术 安全技术 信息安全管理体系审核认证机构的要求 |

| ISO/IEC 27007 信息安全管理体系审核指南 | 标准指南 | GB/T 22081 信息安全技术 信息安全控制 |

| ISO/IEC TS 27008 信息安全控制措施评估指南 | 标准指南 | |

| ISO/IEC 27018 PII处理者在公有云中保护PII的实践指南 | 标准特定行业指南 |

三、ISO 27001

1、认证机构选择

1)对认证机构的要求,在认监委备案范围中的机构中选择,这说明认证机构是有资质的,另外可以从行业专业性、历史客户、行业美誉度等方面来选择。

2)对证书的要求,是否要求证书有认证标识,如:IAF世界互认、CNAS中国认可、UKAS英国认可、ANAB美国认可(其中UKAS含金量相对较高),能提供带相关标识的机构自然也是实力的体现。

2、实施流程

有一定安全建设基础的公司来说,通常包括这几个概要流程:

- 项目启动:获得管理层支持,识别并同步各部门相关方

- 自评估&整改:企业依据 ISO 27001 的内容进行自评估(ISMS制度建设、安全防护等)、并限期整改

- 内部评审(内审):有的可以和上面自评估合成一个阶段,目的在于提前摸底业务的风险情况

- 管理评审:对组织的管理层进行评审,主要关注业务方向变化、安全策略的改变等符合性要求

- 外部审核:外部第三方认证机构对企业的ISMS建设进行审核

- 监督审核:第一年完成认证后,后面的连续两年需要进行监督审核;通常不会审核全部事项,会重点关注去年的不符合项、部分符合项、新增检查项等。

主要的几个过程详情如下:

1)识别范围

- 职责范围(识别相关方)

内部:组织架构、工作分工,岗位职责、各自的责任边界;

外部:外部供应商、外包派遣等。

- 物理范围

办公场所地点。

- 业务范围

被认证系统、应用、App等有哪些;

业务活动过程的描述。

- 网络/系统范围

网络拓扑图、机房、服务器数量及用途等资产信息范围。

2)差距分析

只评估或者内审过程,解读条款要求,逐项进行自评估和差距分析。

3)内审

内部审核的目的是确定其ISMS 的控制目标、控制措施、过程和程序是否:

a) 符合标准和相关法律法规

b) 符合已确定的信息安全要求;

c) 得到有效实施和保持;

d) 按预期执行。

通过访谈、问卷等形式,收集证明材料。

4)管理评审

在进行管理评审的时候,下面这些问题应该考虑:

a) 如果业务过程本身或者其重要性发生了变化,相应的安全措施应该考虑是否仍适宜。

b) 如果法律法规环境发生了变化,那么应该检查相关业务过程的符合性。

c) 必须遵守与其他组织之间的合同义务 。 当合同的需求发生变化时,必须保证相关方

履行了合同中所规定的义务 。

d) 必须关注安全需求、风险水平与可接受风险的变化 。 信息技术瞬息万变,新的威胁

(例如新攻击方法的出现)与脆弱性层出不穷 。 程序的持续改进对于应对这种环境的变化

非常重要 。

e) 在管理评审时,管理层应该允诺将提供足够的业务资源。

f) 去除那些已经不再适宜或者无效的流程 。

必须要注意的是,在进行信息安全过程的评审时,关注的焦点不是某个信息安全控制

措施或者管理制度的有效性,而是关注整个体系的有效性 。

评审的结果应清晰地形成文件,记录应加以保存 。

5)体系文件

文件体系的设计应有清晰的结构和层次,文件按层次可分成下面几类 :

- 一级文件

方针、纲领性文件,是描述组织的 ISMS 的整体要求、目标和架构的控制性、基础性文件,包括 《信息安全管理手册 》、《信息安全管理体系方针 》、《信息安全管理体系职责 》、《适用性声明 》、《ISMS 术语与定义 》5 个文件

- 二级文件

为程序、规定性文件 。 程序文件描述管理体系各个过程及涉 及 到的部门活动,明确过程的输入、输出及相互作用;规定性文件描述各个部门的管理标准,包括信息安全管理体系设计安全域的各项规定 。

- 三级文件

为指南及作业文件,包括编写、操作、管理指南、使用手册和技术规范等。企业的工作标准和技术标准可纳入本层次。

- 四级文件

为相关记 录。当这些通用格式的表格记录了活动的过程和结果,就成为记录 。

四、ISO 27001的更新(2022版)

众所周知 ISMS(Information Security Management System)是对整个安全管理体系的合规认证,基本涵盖了安全全域的内容,尤其2022升级版本后更为明显,附录A从原有的14个控制域114个控制项 更新为 4个主题(组织控制、物理控制、人员控制、技术控制)93个控制项,使条理更加清晰。

对控制项新增了不同维度的属性,给企业提供了不同的视角,如下图。

在ISO 27002 附录A中每个控制项都分别列出了5个属性及其对应的属性值。

五、和其他安全制度的联系

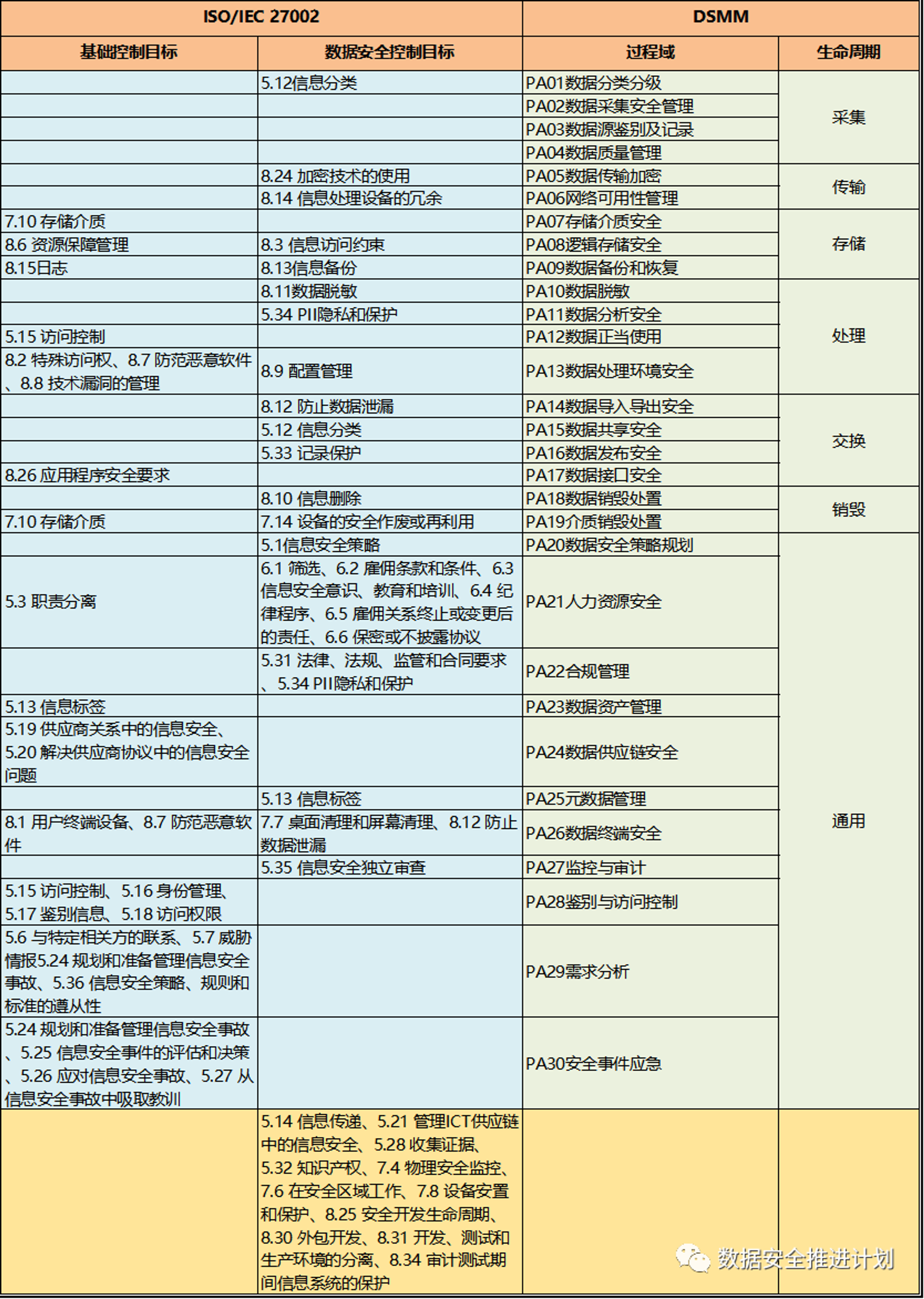

和DSMM的映射

个人认为此部分作为发散部分,将过往安全制度进行关联和映射。

找到一个将 ISO 27002 和 DSMM 的 30 个PA进行映射的。理论上来讲ISMS是信息安全管理体系,其“信息”的范围大于 DSMM 中“数据”的范围,后者范围更小一些,可以进行部分映射。挺有意思的,粘贴在此:

本文来自博客园,作者:Momoko-X,转载请注明原文链接:https://www.cnblogs.com/ffx1/p/18310103

浙公网安备 33010602011771号

浙公网安备 33010602011771号