安全培训素材整理

目录

宏观国家全球的安全态势

企业案例

生活中的普适场景

合规案例

云上安全风险案例

1、宏观国家全球的安全态势

震网病毒(美国以色列针对伊朗的网络战、网络世界的核武器)

百度百科地址

https://mr.mbd.baidu.com/r/tXtjBF8IXm?f=cp&u=ad5c4af60256b3f2

https://m.thepaper.cn/baijiahao_9491072?sdkver=2c9d920d

震网(Stuxnet),指一种 蠕虫病毒 ,这种震网(Stuxnet)病毒于2010年6月首次被检测出来,是第一个专门定向攻击真实世界中基础(能源)设施的“蠕虫”病毒,比如核电站,水坝,国家电网。

这种新病毒采取了多种先进技术,因此具有极强的隐身和破坏力。只要电脑操作员将被病毒感染的U盘插入USB接口,这种病毒就会在神不知鬼不觉的情况下(不会有任何其他操作要求或者提示出现)取得一些工业用电脑系统的控制权。

据赛门铁克(Symantec)和微软(Microsoft)的研究,近60%的感染发生在伊朗,其次为印尼(约20%)和印度(约10%), 阿塞拜疆、美国与巴基斯坦等地亦有小量个案。

“震网”病毒不像一些恶意软件那样可以通过窃取个人敏感信息(银行卡、信用卡等)赚钱,它是需要花钱研制,另外由于“震网”感染的重灾区集中在伊朗境内,美国和以色列因此被怀疑是“震网”的发明人,实际上在2012《纽约时报》,“震网”病毒起源于2006年前后由美国前总统小布什启动的“奥运会计划”。2008年,奥巴马上任后下令加速该计划。

2013年3月,中国解放军报报道,美国曾利用“震网”蠕虫病毒攻击伊朗的铀浓缩设备,已经造成伊朗核电站推迟发电,目前国内已有近500万网民、及多个行业的领军企业遭此病毒攻击。 这种病毒可能是新时期电子战争中的一种武器。震网病毒,截止2011年,感染了全球超过45000个网络,60%的个人电脑感染了这种病毒。

2020年7月5日,伊朗政府承认,纳坦兹核浓缩厂大火,造成严重破坏,导致核计划至少推迟了数月。起火爆炸的地点,是一处新建的离心机装配中心,该中心2013年开建,2018年落成,计划建造更多更先进的离心机。

针对外界对以色列的怀疑,以色列防长甘茨7月5日称:""并非伊朗发生的每件事都与我们有关……"

1.1 wanacry / 勒索病毒

WannaCry(又叫Wanna Decryptor),一种“蠕虫式”的勒索病毒软件,大小3.3MB,由不法分子利用NSA(National Security Agency,美国国家安全局)泄露的危险漏洞“EternalBlue”(永恒之蓝)进行传播 [1] 。勒索病毒肆虐,俨然是一场全球性互联网灾难,给广大电脑用户造成了巨大损失。最新统计数据显示,100多个国家和地区超过10万台电脑遭到了勒索病毒攻击、感染。 [2] 勒索病毒是自熊猫烧香以来影响力最大的病毒之一。WannaCry勒索病毒全球大爆发,至少150个国家、30万名用户中招,造成损失达80亿美元,已经影响到金融,能源,医疗等众多行业,造成严重的危机管理问题。中国部分Windows操作系统用户遭受感染,校园网用户首当其冲,受害严重,大量实验室数据和毕业设计被锁定加密。部分大型企业的应用系统和数据库文件被加密后,无法正常工作,影响巨大。

当用户主机系统被该勒索软件入侵后,弹出红色勒索对话框,提示勒索目的并向用户索要比特币。而对于用户主机上的重要文件,如:照片、图片、文档、压缩包、音频、视频、可执行程序等几乎所有类型的文件,都被加密的文件后缀名被统一修改为“.WNCRY”。安全业界暂未能有效破除该勒索软的恶意加密行为,用户主机一旦被勒索软件渗透,只能通过重装操作系统的方式来解除勒索行为,但用户重要数据文件不能直接恢复

虽然下黑手者还找不到,但其所用的工具,却明确无误地指向了一个机构——NSA(National Security Agency),美国国家安全局。这一机构又称国家保密局,隶属于美国国防部,是美国政府机构中最大的情报部门,专门负责收集和分析外国及本国通讯资料。黑客所使用的“永恒之蓝”,就是NSA针对微软MS17-010漏洞所开发的网络武器。

NSA本身手里握有大量开发好的网络武器,但在2013年6月,“永恒之蓝”等十几个武器被黑客组织“影子经纪人”(ShadowBreakers)窃取。

1.2 美国燃油管道商遭勒索软件攻击停运

2021年5月7日,美国最大的燃油管道商Colonial Pipeline遭到勒索软件攻击,由于Colonial Pipeline负责美国东岸多达45%的燃料供应,因此该攻击事件导致该公司暂停了所有的管道作业网络,并于晚间关闭一条主要的燃料传输管道。

需要关注的安全措施

- 及时修复系统漏洞,做好日常安全运维。

- 采用高强度密码,杜绝弱口令,增加勒索病毒入侵难度。

- 定期备份重要资料,建议使用单独的文件服务器对备份文件进行隔离存储。

- 加强安全配置提高安全基线,建议企业内网中关闭不必要的网络端口,降低横向移动的风险,如3389、445、139、135等不用的高危端口等。

- 关闭不必要的文件共享,禁用对共享文件夹的匿名访问。

- 提高员工安全意识,不要点击来源不明的邮件,不要从不明网站下载软件。

- 选择技术能力强的杀毒软件,在终端和服务器上部署专业杀毒软件以便在勒索病毒攻击愈演愈烈的情况下免受伤害。

- 对没有联网需求服务器的访问进行权限控制,防止外网服务器被入侵后作为跳板进行横向移动

2、企业案例

2020年,微博5亿用户数据被泄露,被工信部和网信办约谈,包括用户id、手机号等

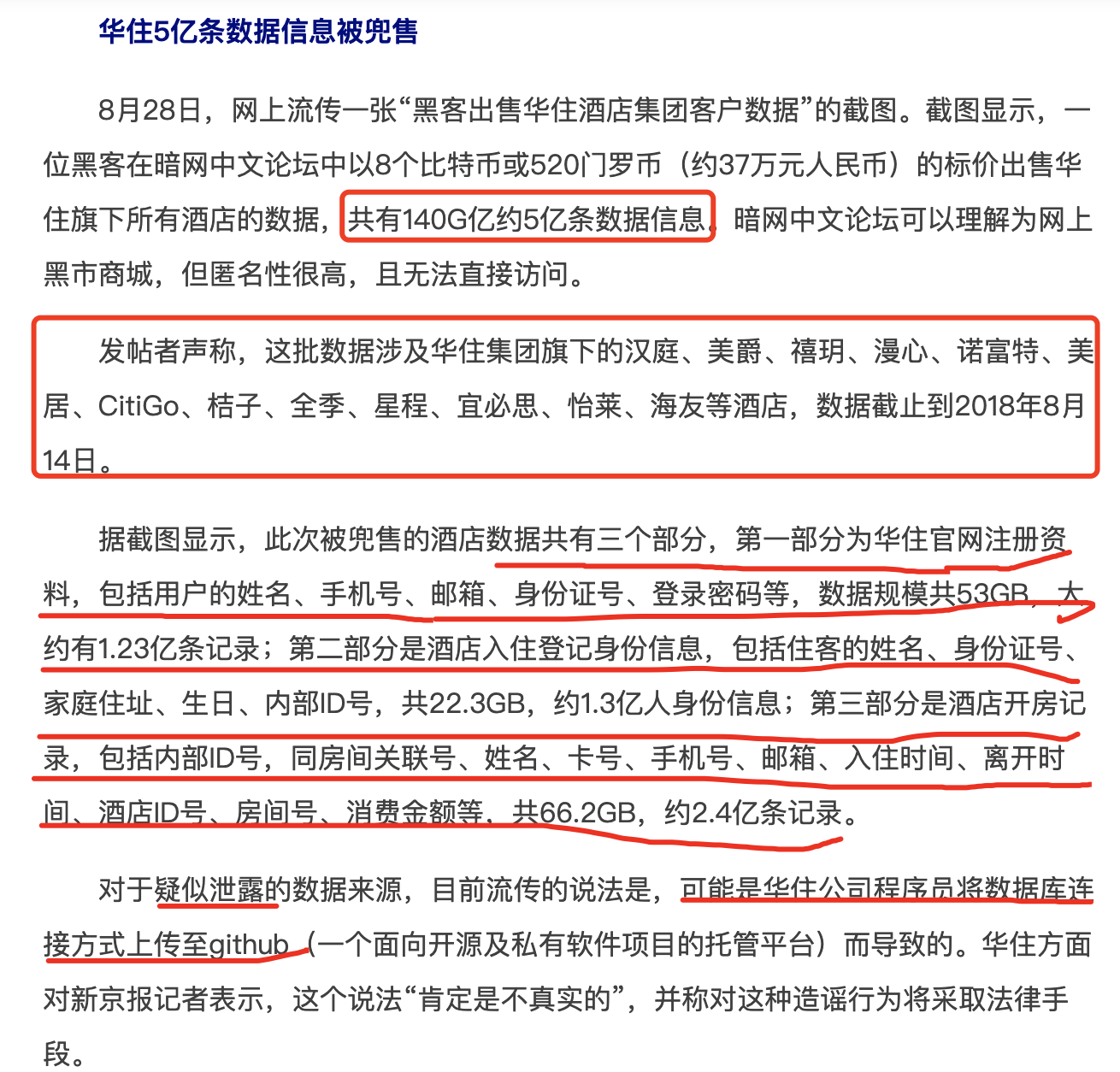

2.1 华住酒店数据泄露

2.2 圆通内鬼导致40万条个人数据泄露

2.3 富士康勒索病毒

黑客表示,已加密了约 1200 台服务器,窃取了 100 GB 的未加密文件,并删除了 20TB 至 30 TB 的备份内容,要求缴纳2.3亿元(人民币)赎金

3、生活中大家可能会遇到的(普适场景)

3.1 钓鱼

钓鱼网站、钓鱼短信

3.2 杀猪盘

所谓“杀猪盘”,是指诈骗分子利用网络交友通常是异性交友,诱导受害人下载诈骗APP并在上面进行各种“投资”,如博彩、股票、期货甚至虚拟货币的网络诈骗

3.3 电信诈骗

4、针对技术员工的

4.1 供应链攻击

4.1.1 产品开发阶段

-

源代码编译遭攻击污染,典型案例有:

2015年Xcode事件:使用恶意Xcode IDE编译出来的APP会被注入恶意代码,造成在AppStore发布的多款APP携带病毒。

2017年Xshell、CCleaner事件:官方被黑客入侵,黑客在源代码加入远控木马代码,造成官方提供的软件携带远控木马后门。

2020年SolarWinds事件:SolarWinds官方被黑客入侵,软件包被篡改植入后门,18000个客户安装了带毒软件,包括多个美国政府单位和大型企业。 -

供应商预留后门,典型案例有:

2015年Juniper VPN后门事件:预留通用SSH密码,可窃取设备管理权限。

2017年惠普笔记本音频驱动内置键盘记录后门事件:预留键盘记录后门,可造成用户输入信息泄漏。

2017年多款Chrome插件被爆存在后门,窃取浏览器用户密码。

4.1.2 产品分发阶段

-

捆绑下载,正常软件被捆绑了恶意代码,典型案例有:

2012年putty汉化版后门事件:黑客将putty汉化并植入记录输入的用户密码功能,国人下载使用后大量SSH密码遭窃取。

2017年某知名下载站木马事件:第三方外包人员在下载器植入恶意代码,造成用户被植入广告木马。 -

下载劫持,包括官网下载链接遭替换、HTTP流量/域名劫持等中间人劫持、P2P缓存毒化劫持等,典型案例有:

2013年台湾社区版Firefox浏览器官网下载连接遭黑客替换成恶意木马,3天近7万下载数量。

2015年恶意Xcode IDE毒化迅雷P2P下载,在迅雷下载Xcode可能会下载到恶意版本。 -

依赖包抢注,典型案例有:

2017年多款Python/Nodejs库包被爆存在恶意代码,主要利用名称相似性误导用户安装,数万主机误安装受到影响。

2020年国外安全研究员发现多家国际知名企业的内部私有包名在GitHub、Web页面泄露,随后在PyPI/NPM/RubyGems抢注并上传同名包,最终这些企业的内部服务器被迫安装恶意包受到影响。 -

物流链劫持,硬件产品(比如服务器、笔记本、U盘等)在物理运输过程中被调包或加料植入木马后门:

据报道称美国国家安全局NSA技术员斯诺登透露NSA采用物流链劫持的方式对思科路由器设备植入后门。

4.1.3 产品使用阶段

-

升级更新劫持,包括官网升级程序被替换,HTTP流量/域名劫持等中间人劫持,典型案例有:

2017年乌克兰MeDoc软件官网升级服务器被攻击植入木马,用户电脑升级MeDoc时被植入NotPetya勒索病毒。 -

官方云控作恶,官方下发命令操控用户主机:

据报道称2014年卡巴斯基杀毒软件收集NSA员工主机文件回传到卡巴斯基云端。

5、合规的案例

墨迹天气IPO失败

讯飞输入法股价下跌

滴滴等公司被网络安全审查

云上安全风险案例

Amazon S3存储桶数据泄露

以亚马逊的对象存储服务 Amazon S3 为例,其在云原生中也得到了应用 ;然而,S3 数据泄露事件被屡屡曝光,不胜枚举 。在上述众多数据泄露事件中,绝大多数是 S3 存储桶的公开访问,有的事件涉及 S3 被设置为允许任何 AWS 登录用户访问,甚至一个医疗数据泄露事件的相关存储桶竟然被设置为了任何人均可读写,这是不可想象的。

特斯拉K8S挖矿事件

2018 年 2 月 20 日,云安全公司 RedLock 发文披露 ,特斯拉的 Kubernetes 集群曾在数月前被入侵,黑客在其中部署了挖矿程序。据报道,入侵的直接原因是,其 Kubernetes 集群的 Dashboard 处于未授权即可访问状态,且暴露在互联网上。

对于一个 Kubernetes 集群来说,控制 Kubernetes Dashboard 意味着能够直接向集群下达指令,严重情况下攻击者甚至能够逃逸出容器,进而轻易控制集群所有宿主机节点,其风险等同于甚至超过域沦陷,却往往得不到相应的重视。

微软监测到大规模 Kubernetes 挖矿事件

2020 年 4 月 8 日,微软 Azure 安全中心发布博文称,检测到大规模 Kubernetes 挖矿事件 。2020年 6 月 10 日,微软 Azure 安全中心再次发布文章,警告滥用 Kubeflow 的大规模挖矿事件两起。事件的曝光日期如此接近,说明以 Kubernetes 为代表的云原生系统很可能正在成为不法分子赖以牟利的新渠道。针对 Kubeflow 的攻击事件,影响了数十个 Kubernetes 集群,通常用于机器学习的 Kubernetes 集群各节点的算力会比普通服务器要强大许多,这些算力同样能够被攻击者所用,为挖矿带来显著增益。事实上,容器环境下的恶意挖矿并不新鲜,挖矿活动一般发生在脆弱容器中。例如,黑客利用容器内部运行有漏洞 Web 的应用程序,获得容器控制权,进而部署挖矿程序。

Graboid 蠕虫挖矿传播事件

2019 年 10 月 15 日,Unit 42 安全团队发现了一款新型挖矿蠕虫,命名为 Graboid(大地虫),该蠕虫的挖矿产出是门罗币(Monero),被发现时,它已经传播到了超过 2000 台不安全的 Docker 宿主机上。这是安全研究者第一次发现借助 Docker 容器进行挖矿和传播的蠕虫。本次事件中,攻击者首先通过不安全的 Docker 守护进程暴露出来的远程端口获得对目标主机的控制权,然后下达指令从Docker Hub上拉取(pull)并运行实现上传的恶意镜像。由于传统终端防护机制(AV、

EDR)并不能很好地审计容器内部的行为和数据,故很难检测出这类恶意行为。我们必须认真对待云原生环境下的蠕虫传播事件。相比传统内网环境,云原生集群环境下各节点之间具有更强的关联性。例如,在 Kubernetes 集群内,一旦蠕虫获得了 API Server 的控制权限,就能够在非常短的时间内感染整个集群,并能利用编排技术持久化恶意代码,后果不堪设想。

附录:浅谈安全意识培训

本文来自博客园,作者:Momoko-X,转载请注明原文链接:https://www.cnblogs.com/ffx1/p/15380431.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号