Sentinel

微服务保护

雪崩问题:

- 微服务之间相互调用,因为调用链中的一个服务故障,引起整个链路都无法访问的情况。

解决方案:

- 超时处理

- 设定超时时间,请求超过一点时间没有响应就返回错误信息,不会一致等待.

- 仓壁模式

- 限定每个业务能使用的线程数,避免耗尽整个tomcat的资源,也叫做线程隔离.

- 断路器

- 断路器统计业务执行的异常比例,如果超出阈值则会熔断该业务,拦截访问该业务的一切请求.

- 限流

- 限制业务访问的QPS(一秒内的访问量),避免服务因流量的突增而故障.

- 也可以使用令牌桶之类的.

- 限流是对服务的保护,避免出现雪崩问题.是一种预防措施. 超时处理,仓壁模式,断路器是在部分服务故障时,将故障控制在一定范围,避免雪崩.是一种补救措施.

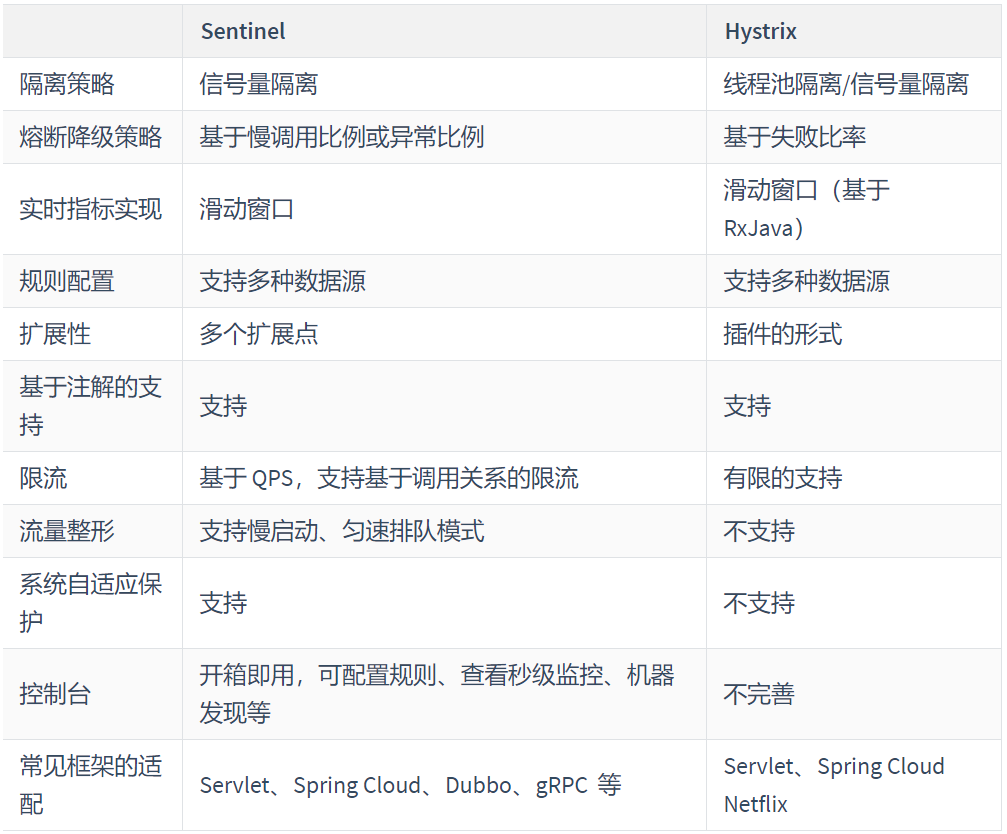

主流技术:

Sentinel:

微服务整合:

-

引入依赖

<!--sentinel--> <dependency> <groupId>com.alibaba.cloud</groupId> <artifactId>spring-cloud-starter-alibaba-sentinel</artifactId> </dependency> -

配置配置文件

server: port: 8088 spring: cloud: sentinel: transport: dashboard: localhost:8080 -

访问任意端点,在访问Sentinel控制台.

流量控制:

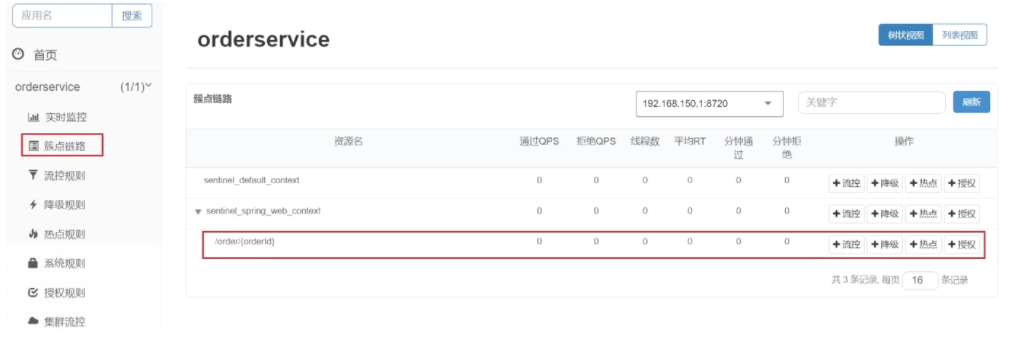

请求进入微服务时,首先会访问DispatcherServlet,然后进入Controller,Service,Mapper这样的一个调用链就叫做簇点链路.簇点链路中被监控的每一个接口就是一个资源.

默认情况下sentinel会监控SpringMVC的每一个端点,也就是controller.因此SpringMVC的每一个端点就是调用链路中的一个资源

- 流控: 流量控制

- 降级: 降级熔断

- 热点: 热点参数限流,限流的一种

- 授权: 请求的权限控制

流控模式:

- 直接: 对当前资源限流

- 关联: 高优先级资源触发阈值,对低优先级资源限流。

- 两个有竞争关系的资源,一个优先级较高,一个优先级较低使用关联模式限流

- 使用场景: 比如用户支付时需要修改订单状态,同时用户要查询订单.查询和修改操作会争抢数据库锁,产生竞争.业务需求是优先支付和更新订单的业务,因此当修改订单业务触发阈值时,需要对查询订单业务限流.

- 链路: 阈值统计时,只统计从指定资源进入当前资源的请求,是对请求来源的限流

- 比如有查询订单和创建订单业务,两者都需要查询商品,可以对查询订单进行流量控制,并进行限流,创建订单业务就不需要.

流控效果:

流控效果时指请求打到流控阈值时应该采取的措施:

- 快速失败: 达到阈值后,新的请求会被立即拒绝并抛出FlowException异常.这是默认的处理方式.

- QPS超过阈值时,拒绝新的请求.

- warm up: 预热模式,对超出阈值的请求同样是拒绝并抛出异常.但这种模式阈值会动态变化,从一个较小值逐渐增加到最大阈值

- QPS超过阈值时,拒绝新的请求; QPS阈值时逐渐提升的.可以避免冷启动时高并发导致服务宕机.

- 排队等待: 让所有的请求按照先后次序排队执行.两个请求的间隔不能小于指定时长.

- 请求会进入队列,按照阈值允许的时间间隔依次执行请求; 如果请求预期等待时间大于超时时间,直接拒绝

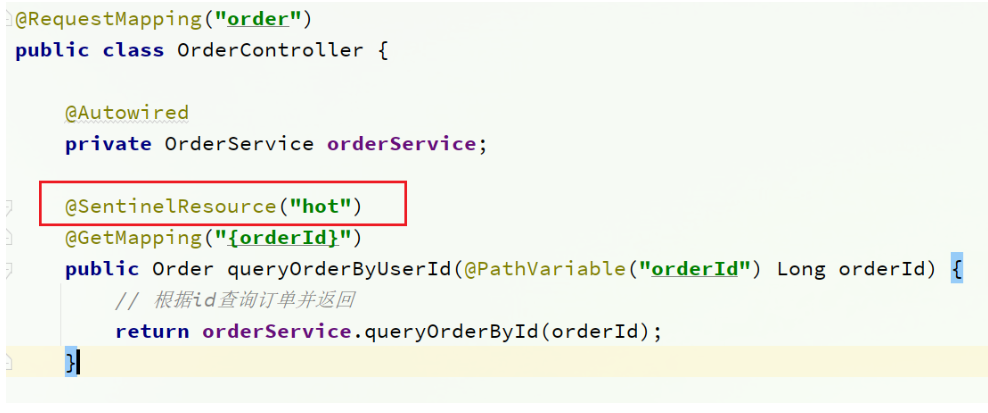

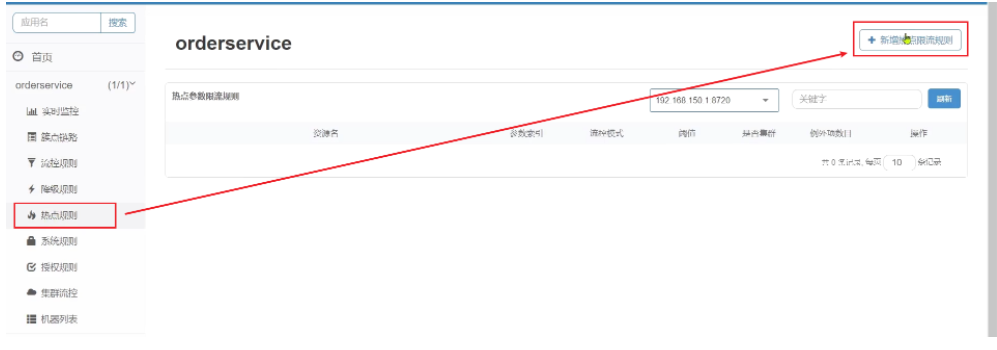

热点参数限流:

上面的限流是统计访问某个资源的所有请求,判断是否超过QPS阈值. 而热点参数限流是 分别统计参数值相同的请求,判断是否超过QPS阈值.

全局参数限流:

代表的含义是:对hot这个资源的0号参数(第一个参数)做统计,每1秒相同参数值的请求数不能超过5

热点参数限流:

可以根据请求的参数指定限流.比如热点参数就可以做限流.

上面这个图的意思就是请求100的订单QPS是10,请求101的订单QPS是15.

步骤流程:

1.标记资源

2.设置限流规则

隔离和降级:

线程隔离:调用者在调用服务提供者时,给每个调用的请求分配独立线程池,出现故障时,最多消耗这个线程池内资源,避免调用者的所有资源耗尽.

熔断降级:是在调用方这边加入断路器,统计对服务提供者的调用,如果调用的失败比例过高,则熔断该业务,不允许访问该服务的提供者了.

不管是线程隔离还是熔断降级,都是对客户端(调用方)的保护.需要在调用方发起远程调用时做线程隔离,或者服务熔断.

我们的微服务都是基于Feign来完成的,所以我们需要将Feign与Sentinel整合,在Feign里面实现线程隔离和服务熔断.

FeignClient整合Sentinel

-

修改配置,开启Sentinel功能

feign: sentinel: enabled: true # 开启feign对sentinel的支持 -

编写失败降级逻辑

- 业务失败后,不能直接报错,而应该返回给用户一个友好提示或者默认结果,这个就是失败降级逻辑.

- 方式一: FallbackClass 无法对远程调用的异常做处理

- 方式二: FallbackFactory 可以对远程调用的异常做处理,这里我们使用的是这种

步骤一:

-

创建一个实现类,继承FeignClient接口

-

package cn.itcast.feign.clients.fallback; import cn.itcast.feign.clients.UserClient; import cn.itcast.feign.pojo.User; import feign.hystrix.FallbackFactory; import lombok.extern.slf4j.Slf4j; @Slf4j public class UserClientFallbackFactory implements FallbackFactory<UserClient> { @Override public UserClient create(Throwable throwable) { return new UserClient() { @Override public User findById(Long id) { log.error("查询用户异常", throwable); return new User(); } }; } }

步骤二:

-

在配置类中将UserClientFallbackFactory注册为一个Bean:

@Bean public UserClientFallbackFactory userClientFallbackFactory(){ return new UserClientFallbackFactory(); }

步骤三:

-

在UserClient接口使用UserClientFallbackFactory

import cn.itcast.feign.clients.fallback.UserClientFallbackFactory; import cn.itcast.feign.pojo.User; import org.springframework.cloud.openfeign.FeignClient; import org.springframework.web.bind.annotation.GetMapping; import org.springframework.web.bind.annotation.PathVariable; @FeignClient(value = "userservice", fallbackFactory = UserClientFallbackFactory.class) public interface UserClient { @GetMapping("/user/{id}") User findById(@PathVariable("id") Long id); }

总结:

- 在application.yml中配置:feign.sentienl.enable=true

- 给FeignClient编写FallbackFactory并注册为Bean

- 将FallbackFactory配置到FeignClient

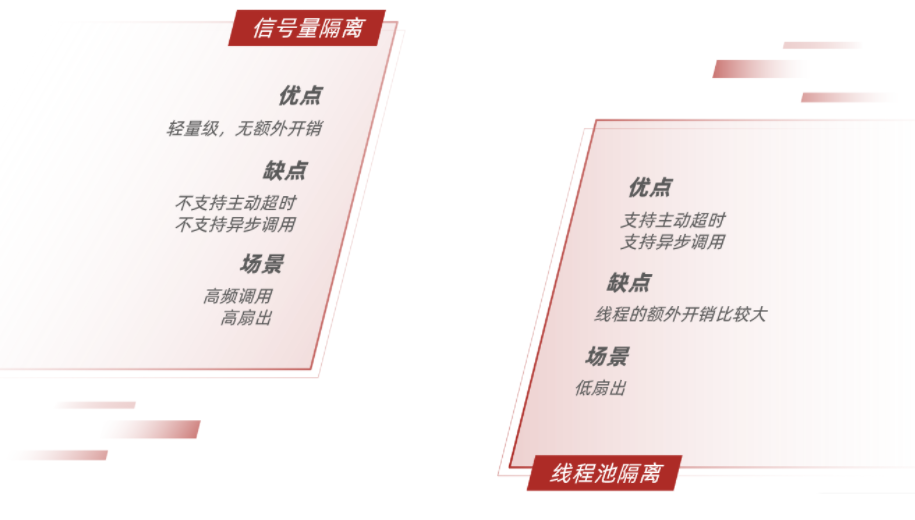

线程隔离:

线程池隔离:给每个服务调用业务分配一个线程池,利用线程池本身实现隔离效果

信号量隔离:不创建线程池,而是计数器模式,记录业务使用的线程数量,达到信号量上限时,禁止新的请求。(Sentinel默认使用)

信号量隔离的特点是?

- 基于计数器模式,简单,开销小

线程池隔离的特点是?

- 基于线程池模式,有额外开销,但隔离控制更强

熔断降级:

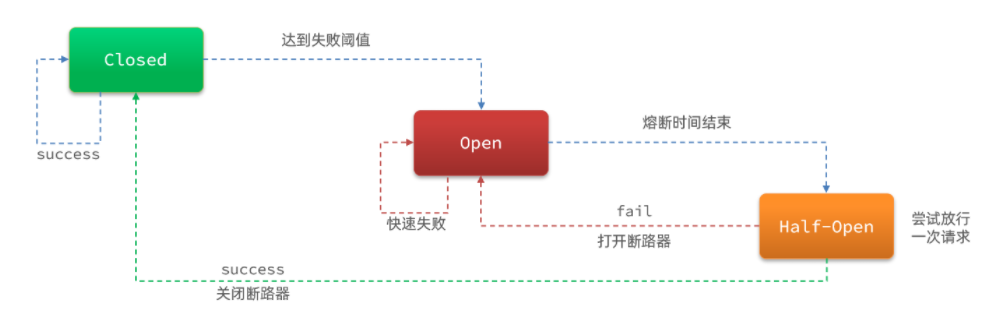

熔断降级是解决雪崩问题的重要手段。其思路是由断路器统计服务调用的异常比例、慢请求比例,如果超出阈值则会熔断该服务。即拦截访问该服务的一切请求;而当服务恢复时,断路器会放行访问该服务的请求。

断路器控制熔断和放行是通过状态机来完成的:

状态机包括三个状态:

- closed:关闭状态,断路器放行所有请求,并开始统计异常比例、慢请求比例。超过阈值则切换到open状态

- open:打开状态,服务调用被熔断,访问被熔断服务的请求会被拒绝,快速失败,直接走降级逻辑。Open状态5秒后会进入half-open状态

- half-open:半开状态,放行一次请求,根据执行结果来判断接下来的操作。

- 请求成功:则切换到closed状态

- 请求失败:则切换到open状态

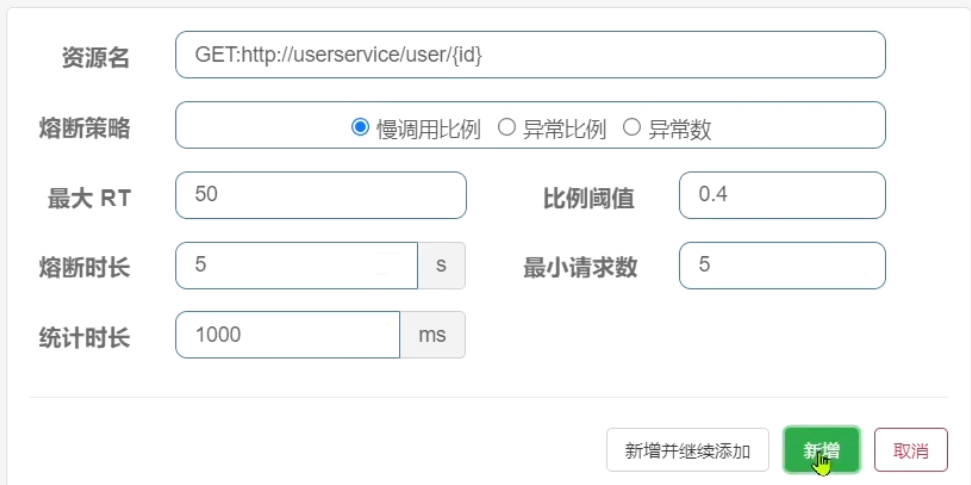

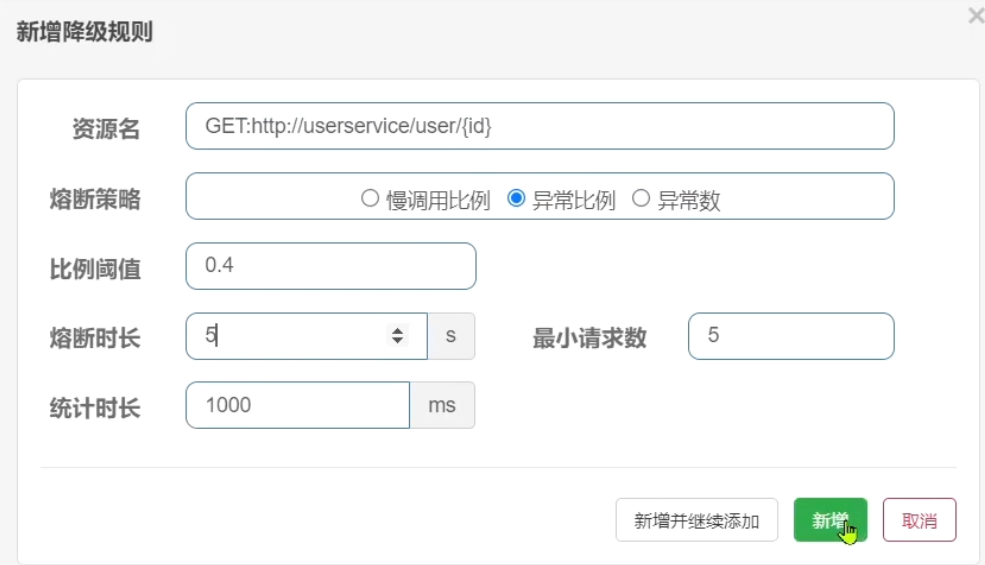

熔断策略有三种:

-

慢调用:

- 业务的响应时长(RT)大于指定时长的请求认定为慢调用请求.在指定时间内,如果请求数量超过设定的最小数量,慢调用比例大于设定的阈值,则会触发熔断.

- 给 UserClient的查询用户接口设置降级规则,慢调用的RT阈值为50ms,统计时间为1秒,最小请求数量为5,失败阈值比例为0.4,熔断时长为5:

-

异常比例或异常数: 统计指定时间内的调用,如果调用次数超过指定请求数,并且出现异常的比例达到设定的比例阈值(或超过指定异常数),则触发熔断。

- 给 UserClient的查询用户接口设置降级规则,统计时间为1秒,最小请求数量为5,失败阈值比例为0.4,熔断时长为5s

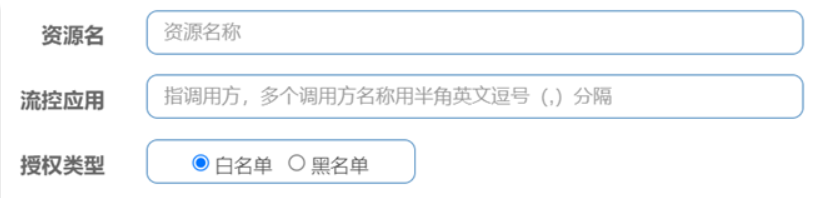

授权规则:

授权规则可以对调用方的来源做控制,有白名单和黑名单两种方式。

-

白名单:来源(origin)在白名单内的调用者允许访问

-

黑名单:来源(origin)在黑名单内的调用者不允许访问

-

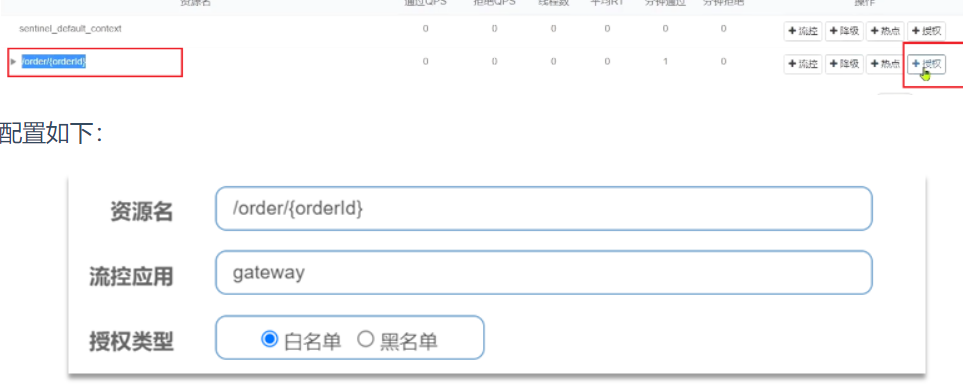

资源名:就是受保护的资源,例如/order/

-

流控应用:是来源者的名单,

- 如果是勾选白名单,则名单中的来源被许可访问。

- 如果是勾选黑名单,则名单中的来源被禁止访问。

比如我们允许从gateway到order-service,不允许浏览器访问order-service,那么白名单中就要填写网关的来源名称(origin)

Sentinel是通过RequestOriginParser这个接口的parseOrigin来获取请求的来源的。

public interface RequestOriginParser {

/**

* 从请求request对象中获取origin,获取方式自定义

*/

String parseOrigin(HttpServletRequest request);

}

这个方法的作用就是从request对象中,获取请求者的origin值并返回。

默认情况下,sentinel不管请求者从哪里来,返回值永远是default,也就是说一切请求的来源都被认为是一样的值default。

因此,我们需要自定义这个接口的实现,让不同的请求,返回不同的origin。

授权步骤:

-

定义一个实现类:

package cn.itcast.order.sentinel; import com.alibaba.csp.sentinel.adapter.spring.webmvc.callback.RequestOriginParser; import org.springframework.stereotype.Component; import org.springframework.util.StringUtils; import javax.servlet.http.HttpServletRequest; @Component public class HeaderOriginParser implements RequestOriginParser { @Override public String parseOrigin(HttpServletRequest request) { // 1.获取请求头 String origin = request.getHeader("origin"); // 2.非空判断 if (StringUtils.isEmpty(origin)) { origin = "blank"; } return origin; } } -

给网关添加请求头

spring: cloud: gateway: default-filters: - AddRequestHeader=origin,gateway -

配置授权规则:

自定义异常结果:

默认情况下,发送限流, 降级, 授权拦截时,都会抛出异常到调用方.异常结果都是flow limmiting(限流),这样不够友好,无法的是是限流还是降级还是授权拦截.

在Sentinel里面,如果要自定义异常是的返回结果,需要实现BlockExceptionHandler接口:

public interface BlockExceptionHandler {

/**

* 处理请求被限流、降级、授权拦截时抛出的异常:BlockException

*/

void handle(HttpServletRequest request, HttpServletResponse response, BlockException e) throws Exception;

}

三个参数:

- HttpServletRequest request:request对象

- HttpServletResponse response:response对象

- BlockException e:被sentinel拦截时抛出的异常

这里的BlockException包含多个不同的子类:

| 异常 | 说明 |

|---|---|

| FlowException | 限流异常 |

| ParamFlowException | 热点参数限流的异常 |

| DegradeException | 降级异常 |

| AuthorityException | 授权规则异常 |

| SystemBlockException | 系统规则异常 |

自定义异常处理:

package cn.itcast.order.sentinel;

import com.alibaba.csp.sentinel.adapter.spring.webmvc.callback.BlockExceptionHandler;

import com.alibaba.csp.sentinel.slots.block.BlockException;

import com.alibaba.csp.sentinel.slots.block.authority.AuthorityException;

import com.alibaba.csp.sentinel.slots.block.degrade.DegradeException;

import com.alibaba.csp.sentinel.slots.block.flow.FlowException;

import com.alibaba.csp.sentinel.slots.block.flow.param.ParamFlowException;

import org.springframework.stereotype.Component;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

@Component

public class SentinelExceptionHandler implements BlockExceptionHandler {

@Override

public void handle(HttpServletRequest request, HttpServletResponse response, BlockException e) throws Exception {

String msg = "未知异常";

int status = 429;

if (e instanceof FlowException) {

msg = "请求被限流了";

} else if (e instanceof ParamFlowException) {

msg = "请求被热点参数限流";

} else if (e instanceof DegradeException) {

msg = "请求被降级了";

} else if (e instanceof AuthorityException) {

msg = "没有权限访问";

status = 401;

}

response.setContentType("application/json;charset=utf-8");

response.setStatus(status);

response.getWriter().println("{\"msg\": " + msg + ", \"status\": " + status + "}");

}

}

规则持久化:

sentinel的所有规则都是内存存储,重启后所有规则都会丢失。在生产环境下,我们必须确保这些规则的持久化,避免丢失。

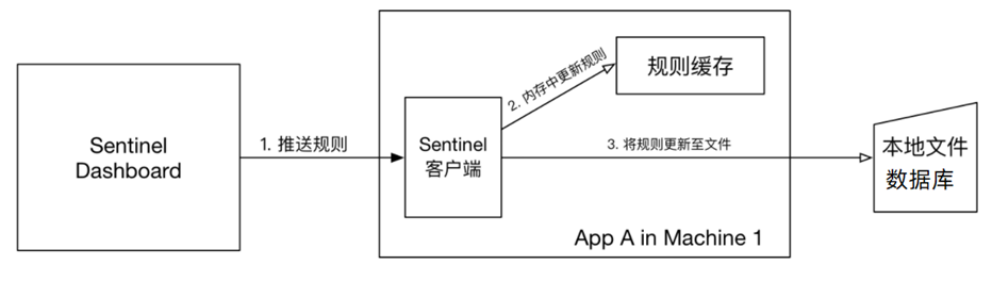

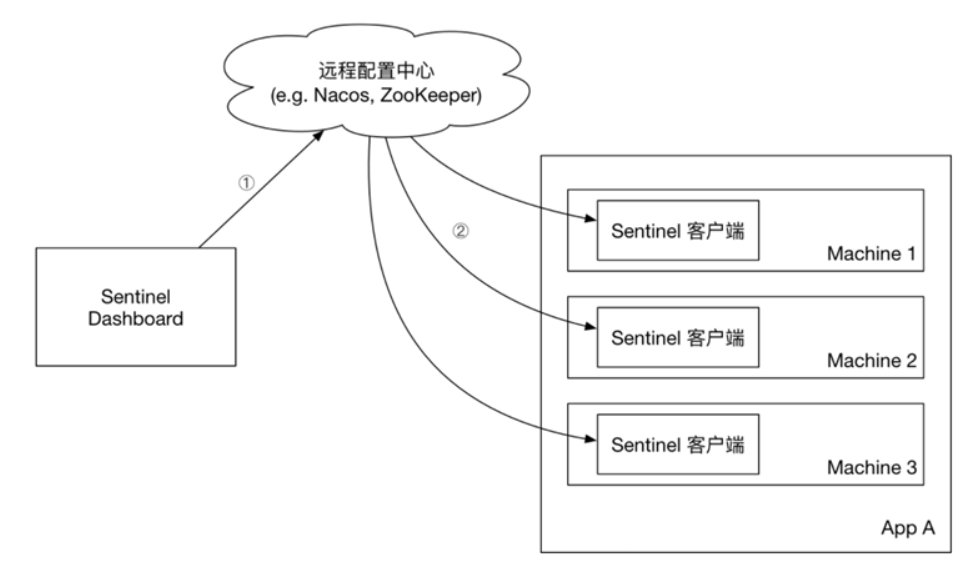

sentinel支持三种规则管理模式:

- 原始模式:Sentinel的默认模式,将规则保存在内存,重启服务会丢失。

- pull模式:

- 控制台将配置的规则推送到Sentinel客户端,而客户端会将配置规则保存在本地文件或数据库中。以后会定时去本地文件或数据库中查询,更新本地规则。

- push模式:

- 控制台将配置规则推送到远程配置中心,例如Nacos。Sentinel客户端监听Nacos,获取配置变更的推送消息,完成本地配置更新。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理

· 单元测试从入门到精通

· winform 绘制太阳,地球,月球 运作规律

· 上周热点回顾(3.3-3.9)