DASCTF2022.07赋能赛 ez_forensics复现

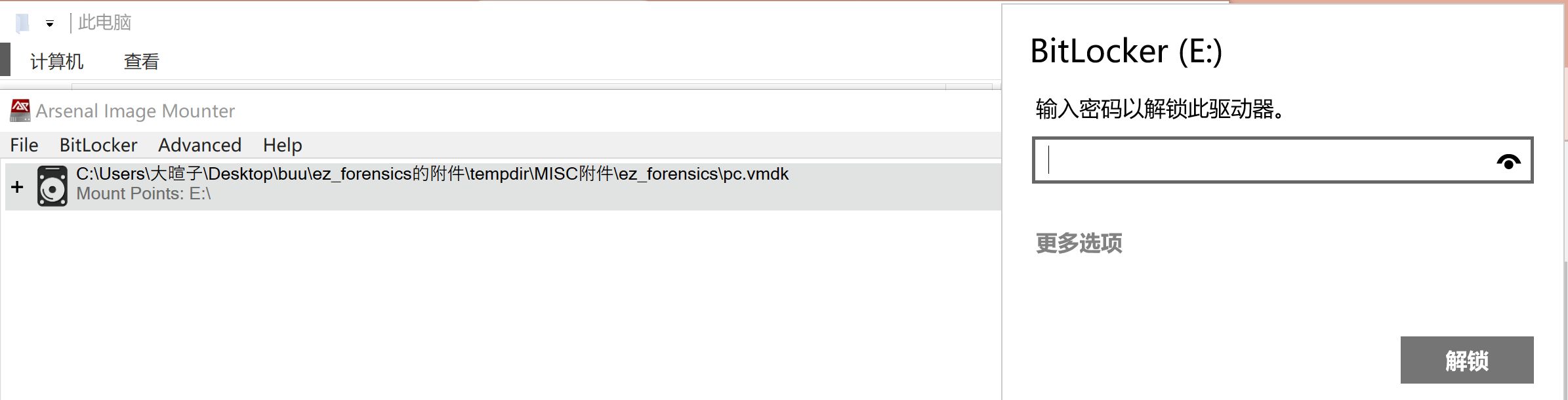

先用ArsenalImageMounter挂载vmdk,发现加密

猜测是要从raw内存取证找密码

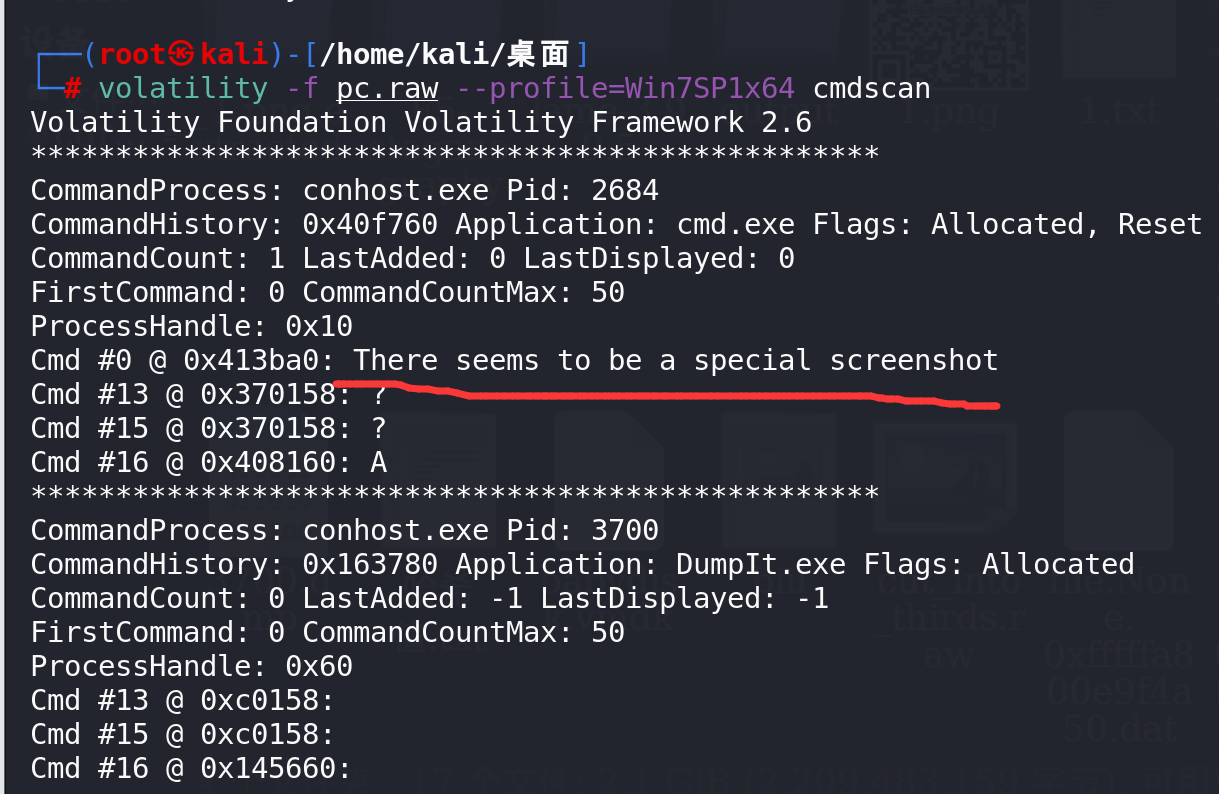

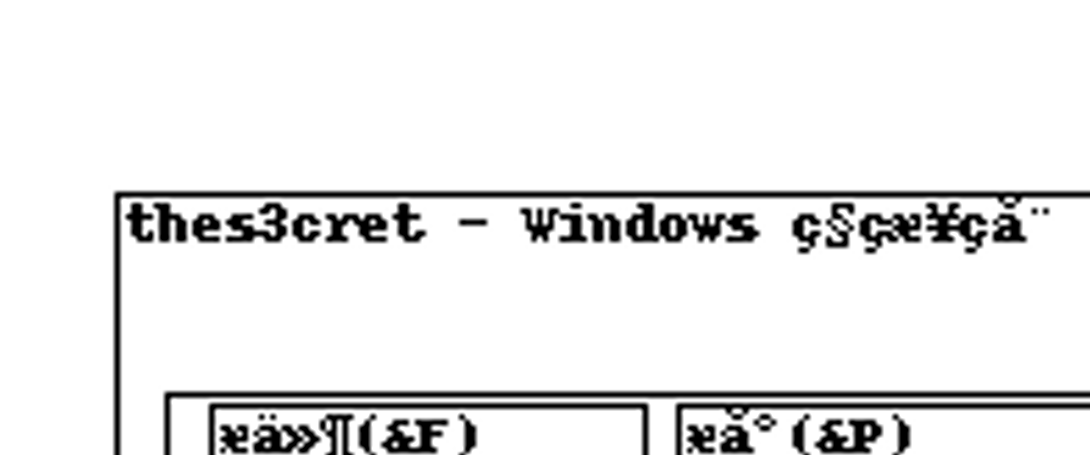

常规套路取证发现cmd这里有个特殊的屏幕截图

然后就去获取屏幕截图

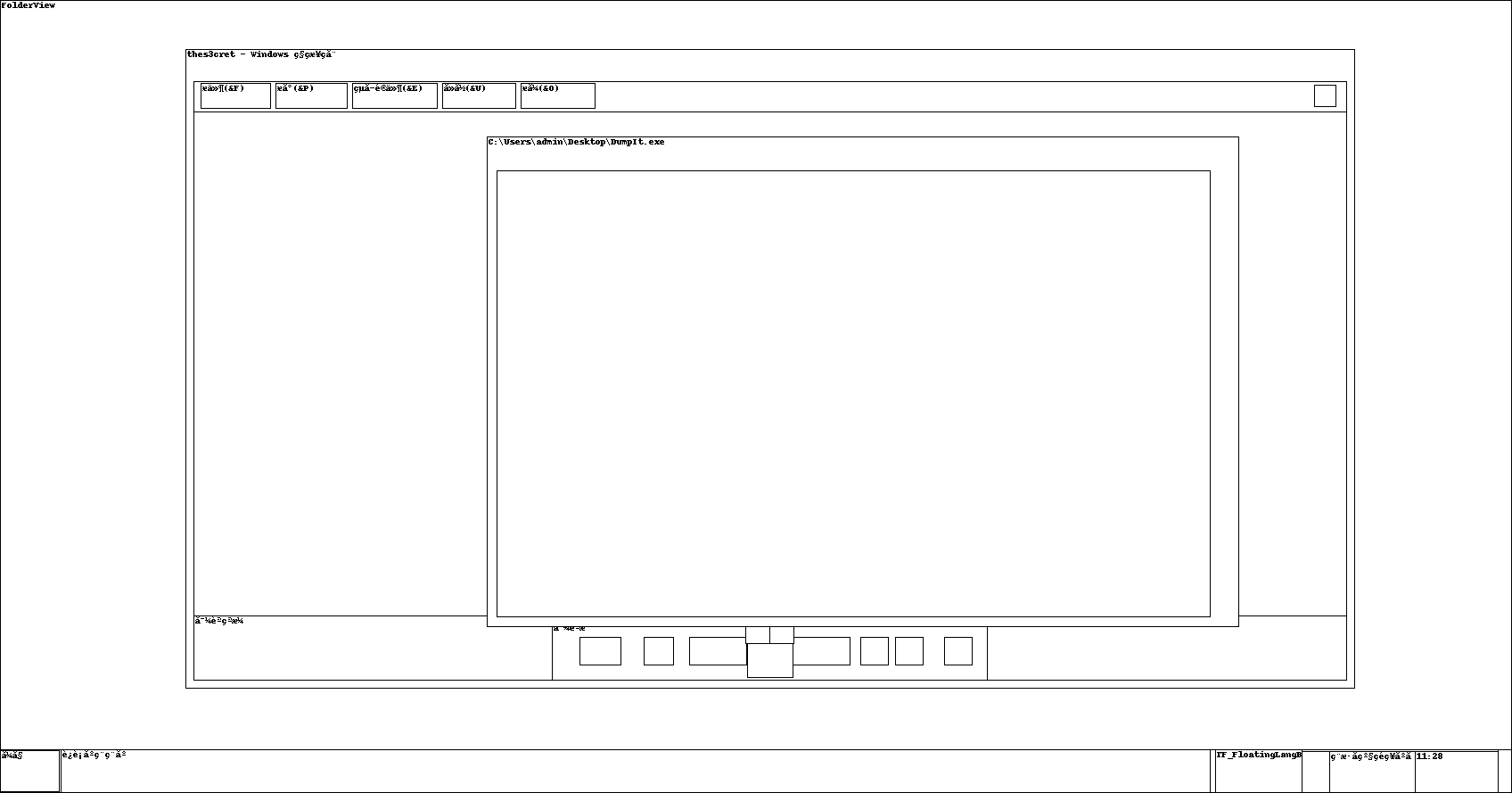

发现了一张特别的

而且他这个左上角是thes3cret

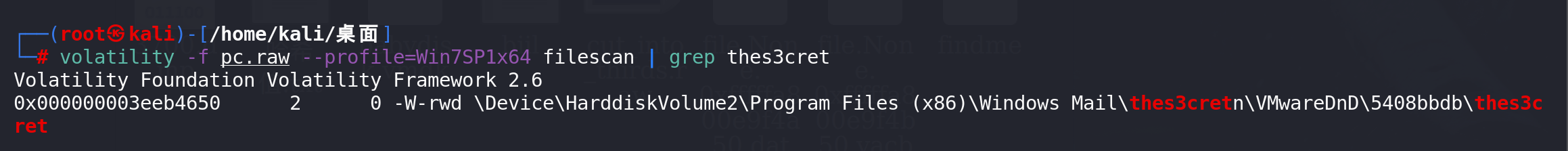

去找找有没有相关文件

提取出来

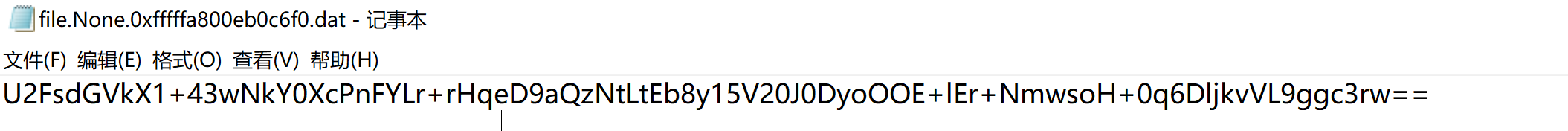

此密文以U2FsdGVkX1开头,有可能是AES、DES、RC4、Rabbit、Triple DES(3DES)加密,都是需要key的

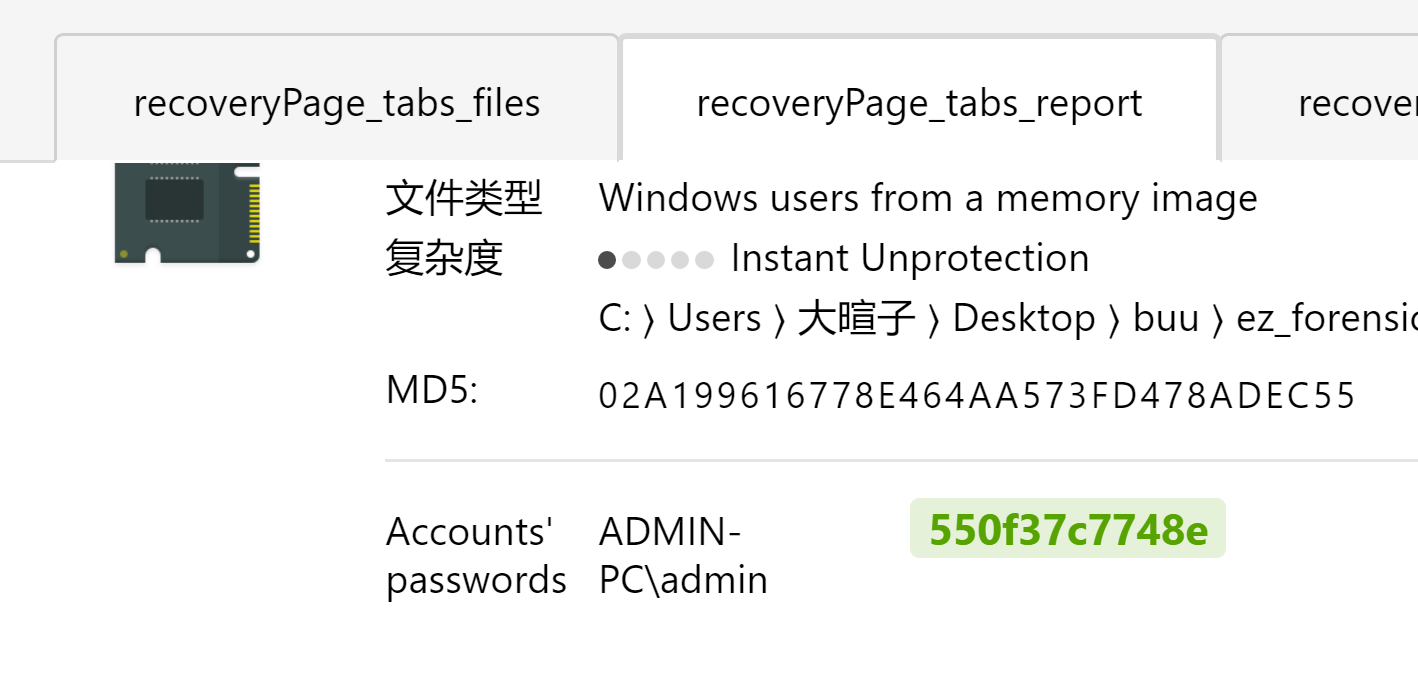

再看看那个镜像文件,用passware解一下,得到了用户密码

但是这个密码不是key

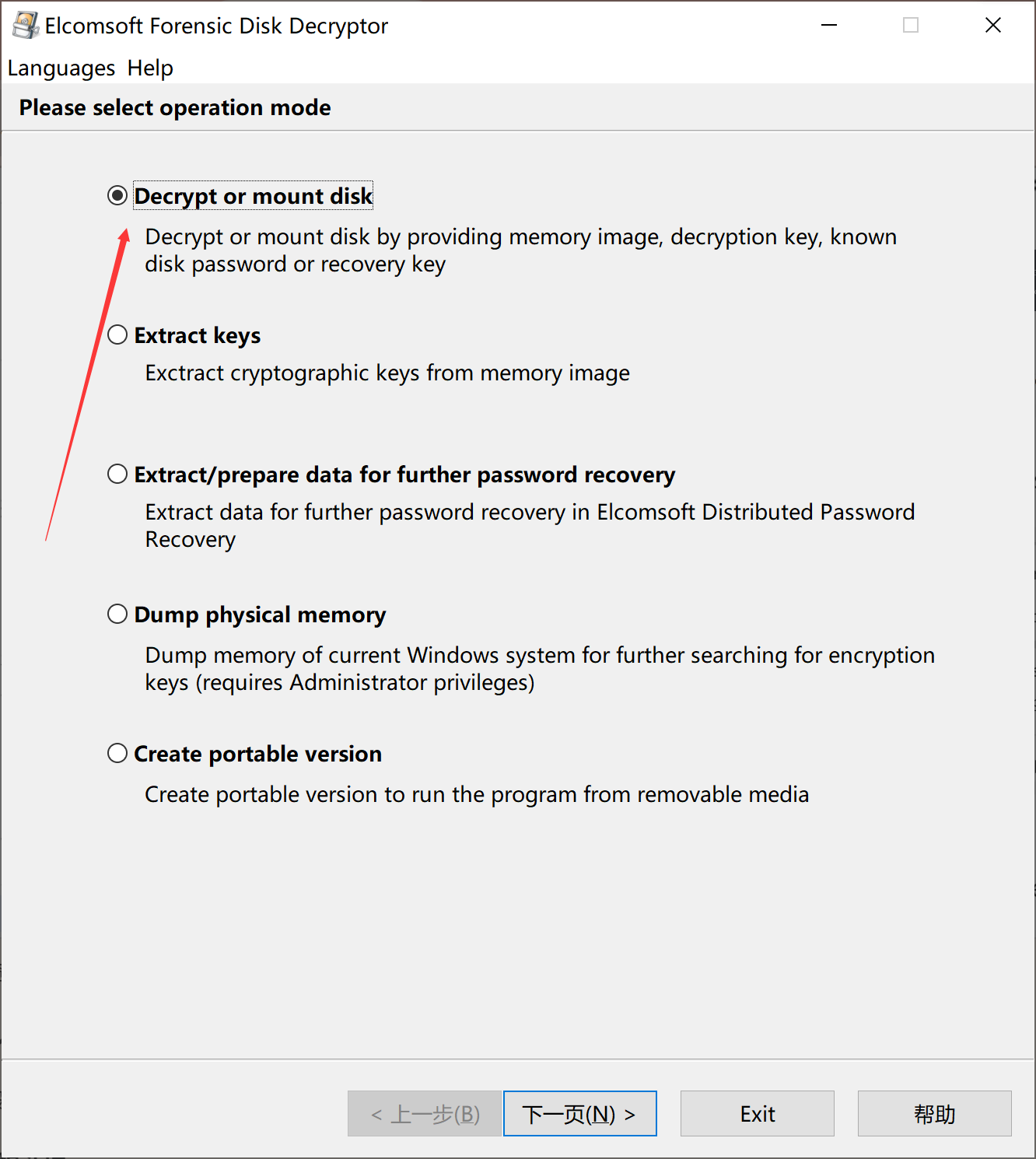

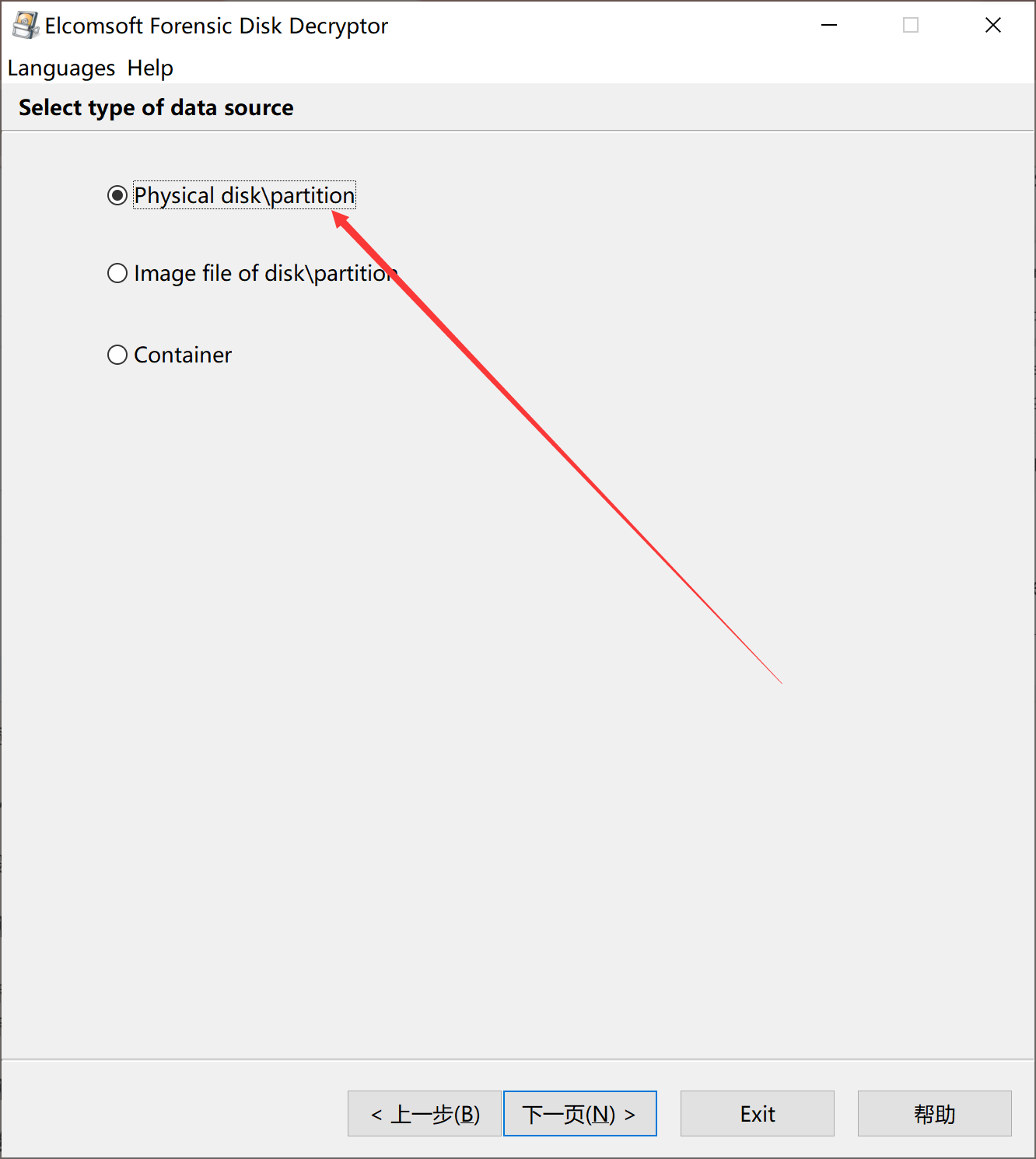

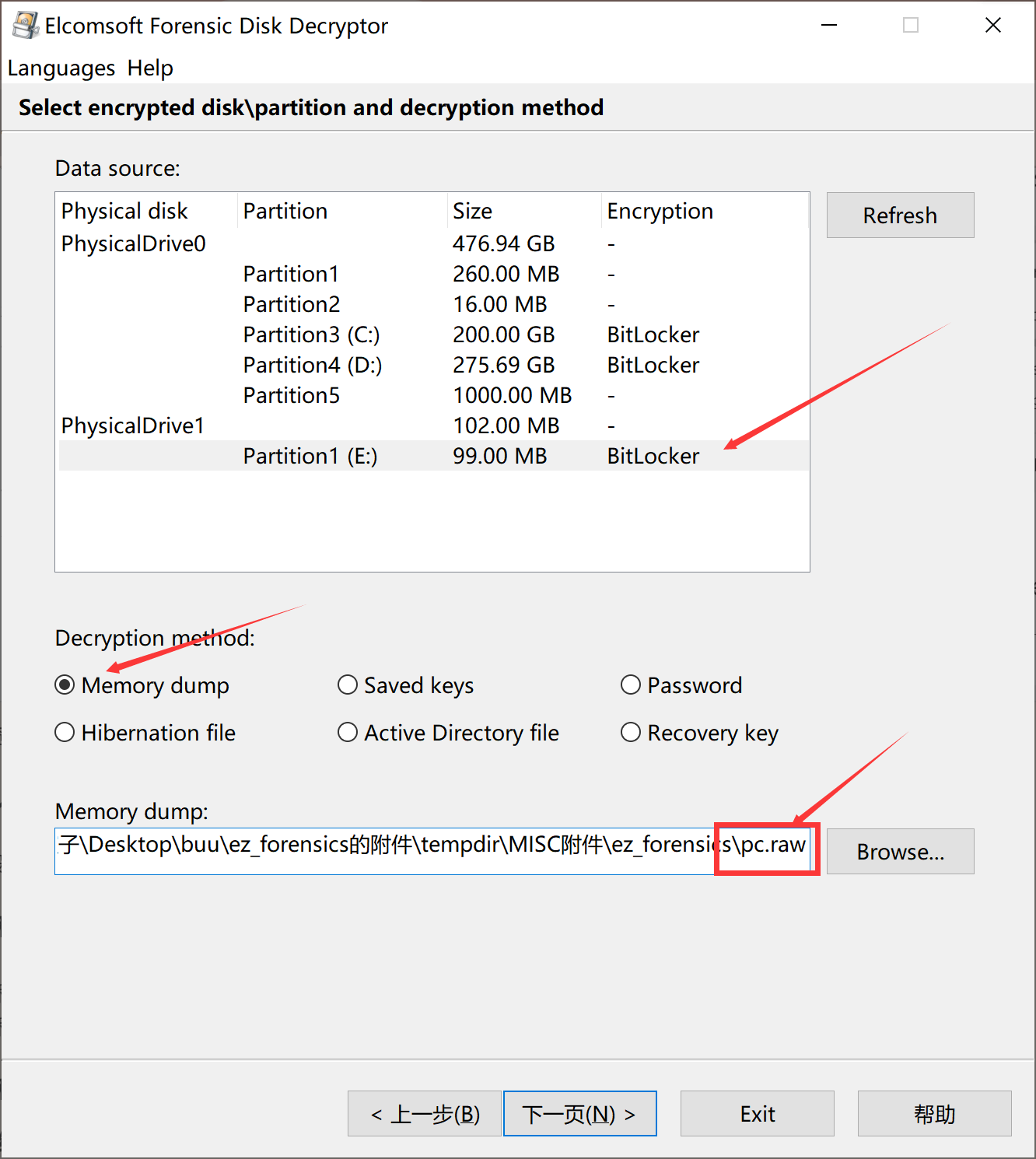

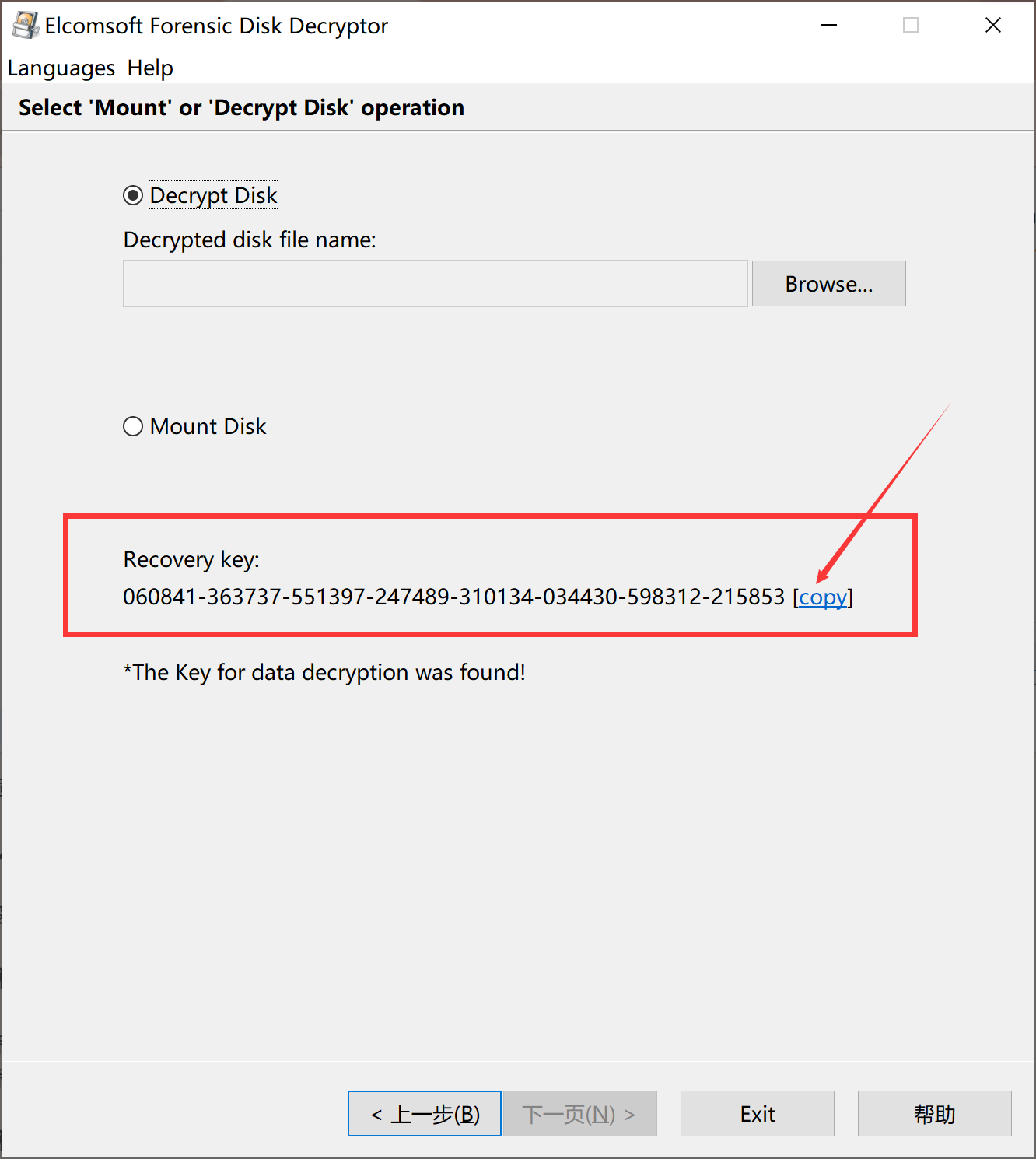

又想起了工具Elcomsoft Forensic Disk Decryptor(efdd)

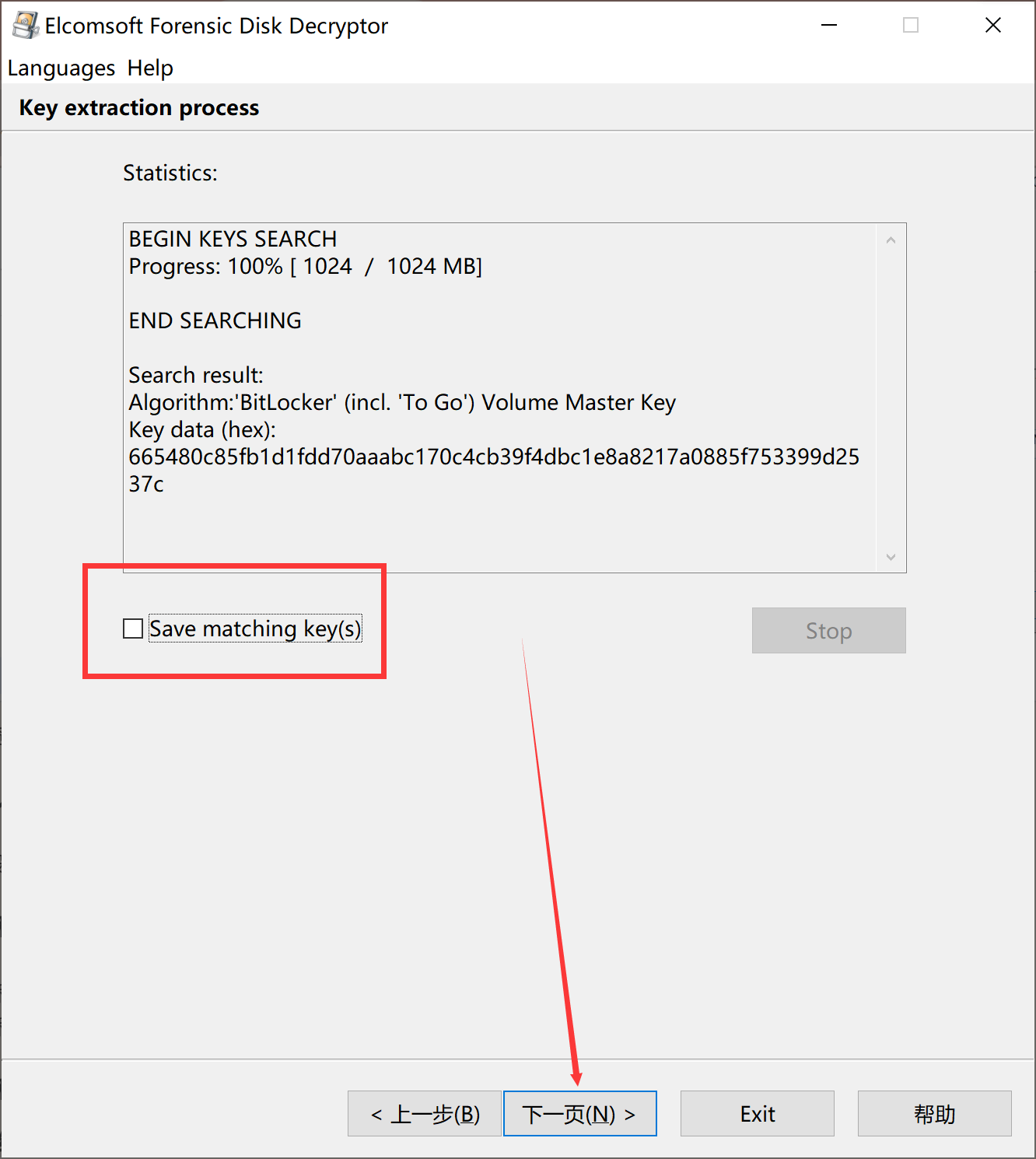

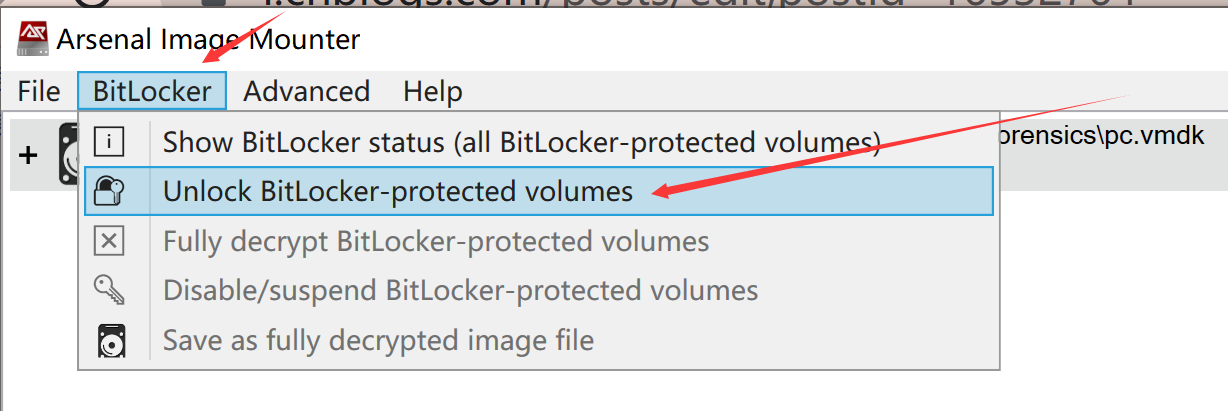

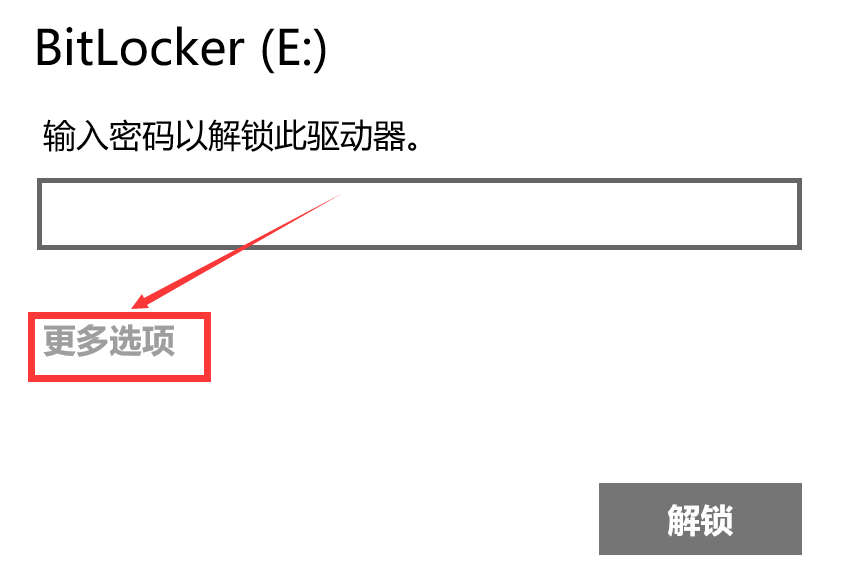

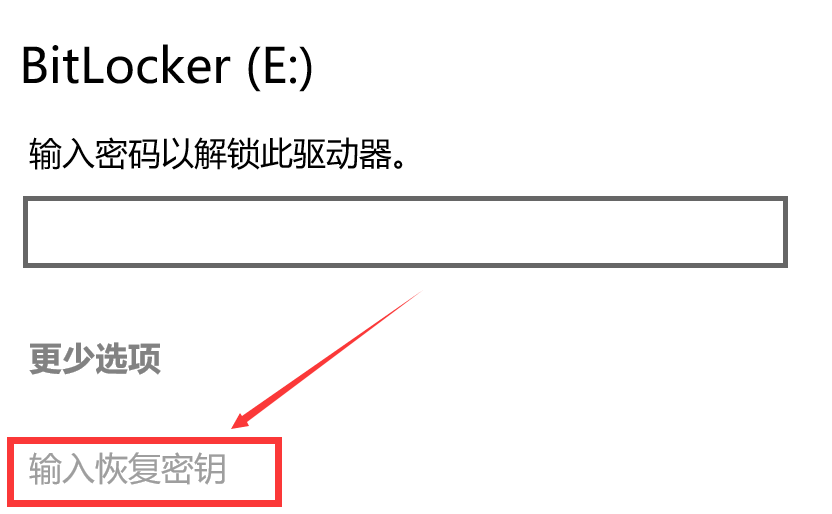

把这串复制下来,然后再打开之前的ArsenalImageMounter

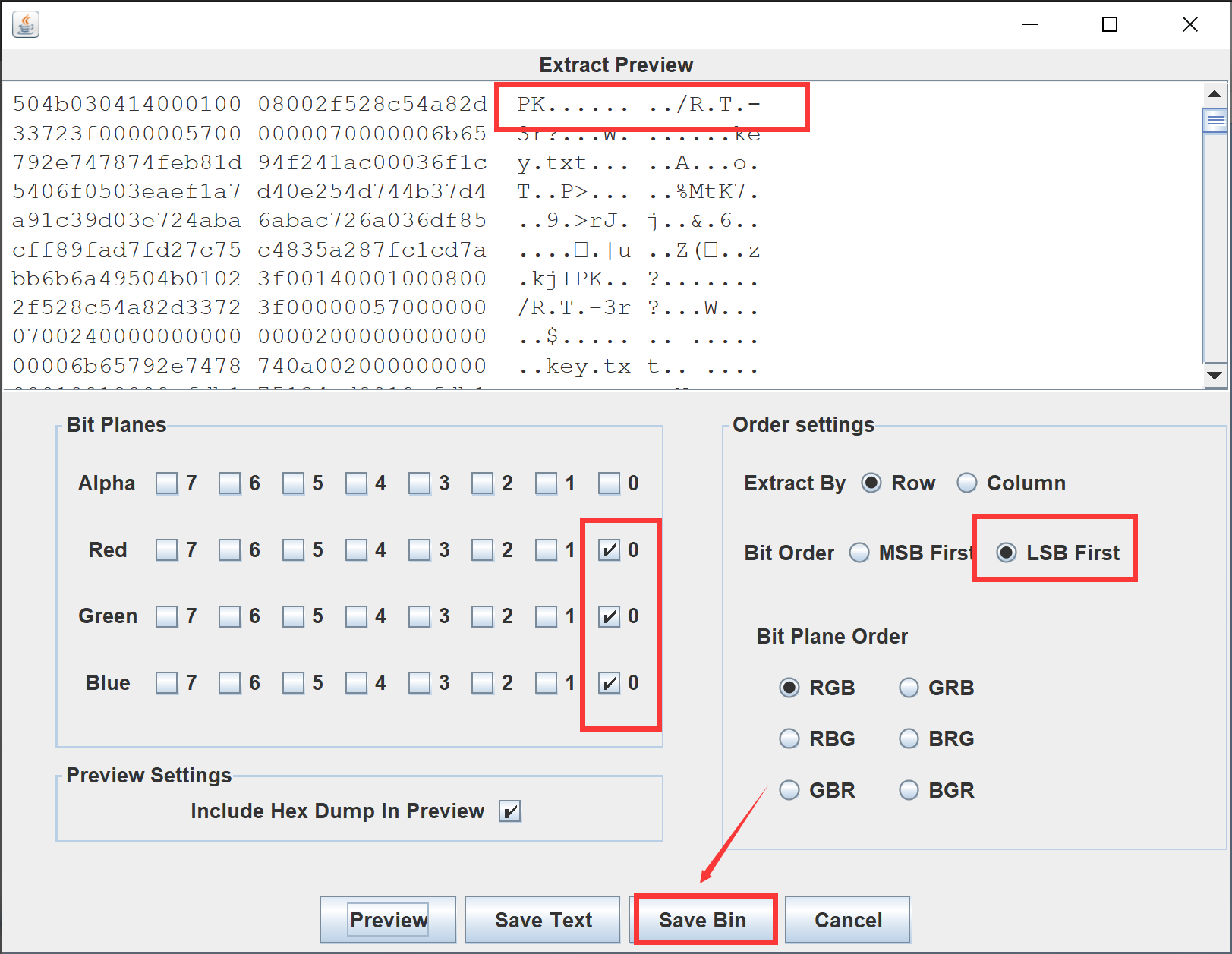

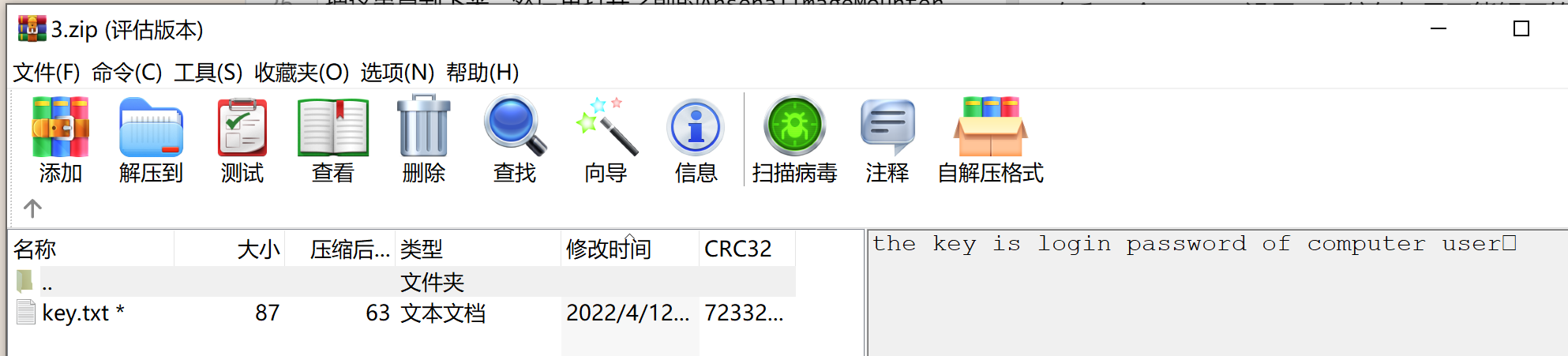

然后粘贴解锁,然后去我的电脑上打开E盘,里面有个压缩包和一个txt,txt没用,压缩包如果不能解压的话也许是设定了只读模式,可以打开压缩包再把里面的图片复制到其他地方去,图片用stegsolve打开

那密码就是之前用passware得到的用户名密码

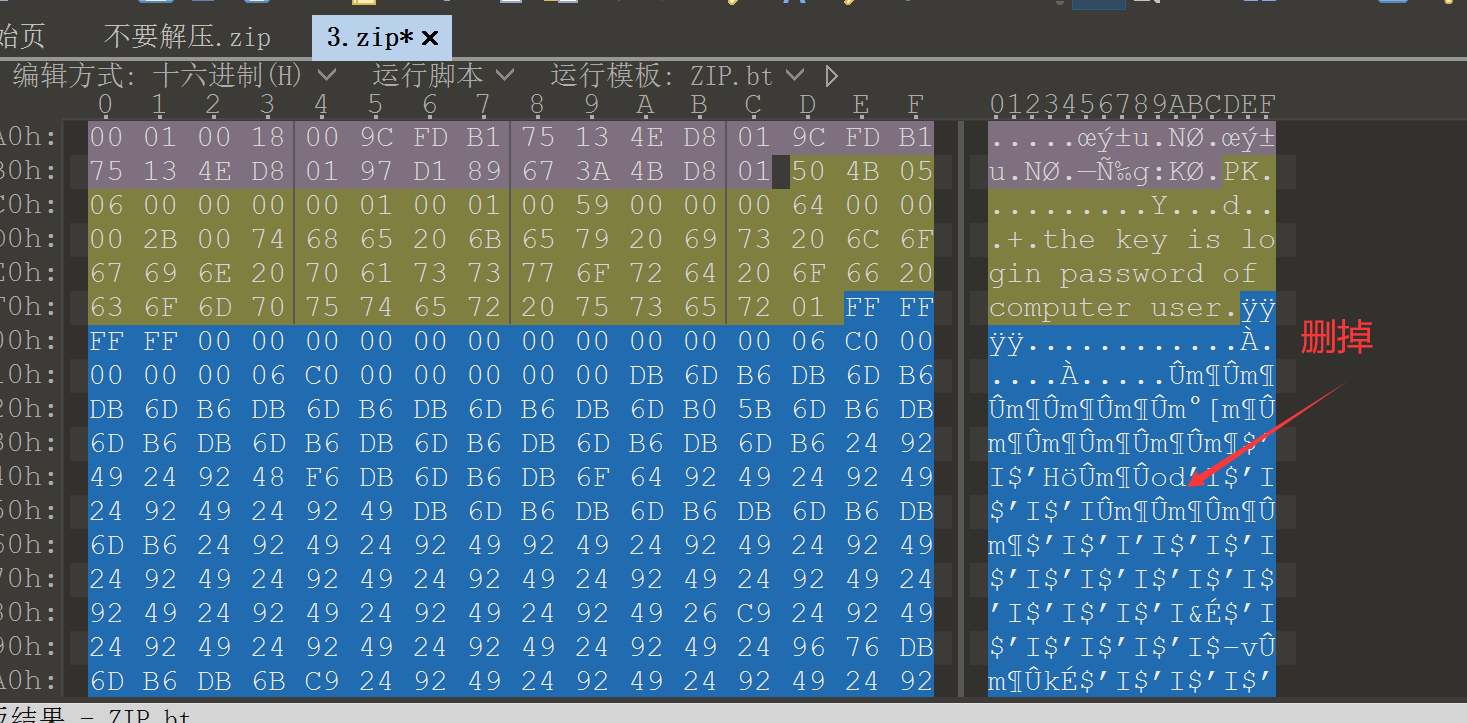

然后说文件损坏,去010打开,把末尾的奇怪东西删掉

然后这个key.txt就打开了

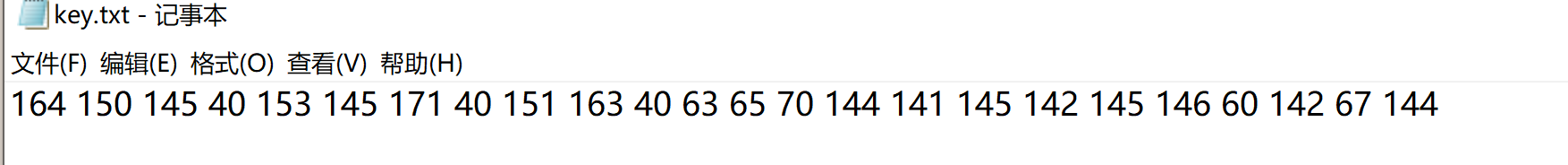

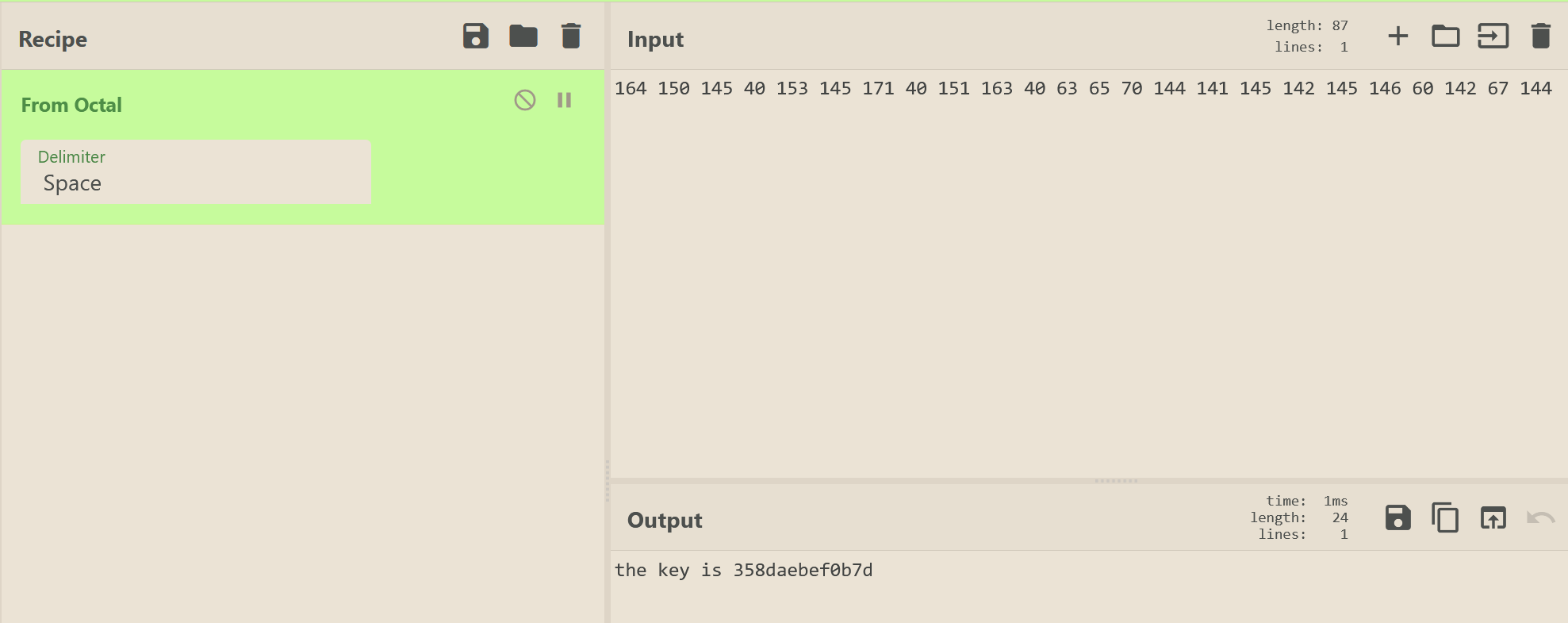

可以看到这里的数字全是0-7,说明是八进制,解一下

然后再AES就okk了

码点知识点:遇到vmdk可以用ArsenalImageMounter挂载(也有说用FTK的但是我这边没成功)

看到奇怪的文字要有意识去找对应的文件(thes3cret)

不知道什么编码的时候注意一下编码的特点

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 地球OL攻略 —— 某应届生求职总结

· 周边上新:园子的第一款马克杯温暖上架

· Open-Sora 2.0 重磅开源!

· 提示词工程——AI应用必不可少的技术

· .NET周刊【3月第1期 2025-03-02】