20155301滕树晨信息安全技术实验二 口令破解

20155301滕树晨信息安全技术实验二 口令破解

实验目的

1.了解Windows口令破解原理

2.对信息安全有直观感性认识

3.能够运用工具实现口令破解

实验人数

1.一人

系统环境

1.Windows

实验工具

1.LC5

2.SuperDic

实验内容

1.使用工具实现口令破解

2.口令破解主要有两种方法:字典破解和暴力破解

实验原理

3.字典破解是指通过破解者对管理员的了解,猜测其可能使用某些信息作为密码,例如其姓名、生日、电话号码等,同时结合对密码长度的猜测,利用工具来生成密码破解字典。如果相关信息设置准确,字典破解的成功率很高,并且其速度快,因此字典破解是密码破解的首选。

4.而暴力破解是指对密码可能使用的字符和长度进行设定后(例如限定为所有英文字母和所有数字,长度不超过8),对所有可能的密码组合逐个实验。随着可能字符和可能长度的增加,存在的密码组合数量也会变得非常庞大,因此暴力破解往往需要花费很长的时间,尤其是在密码长度大于10,并且包含各种字符(英文字母、数字和标点符号)的情况下。

实验过程

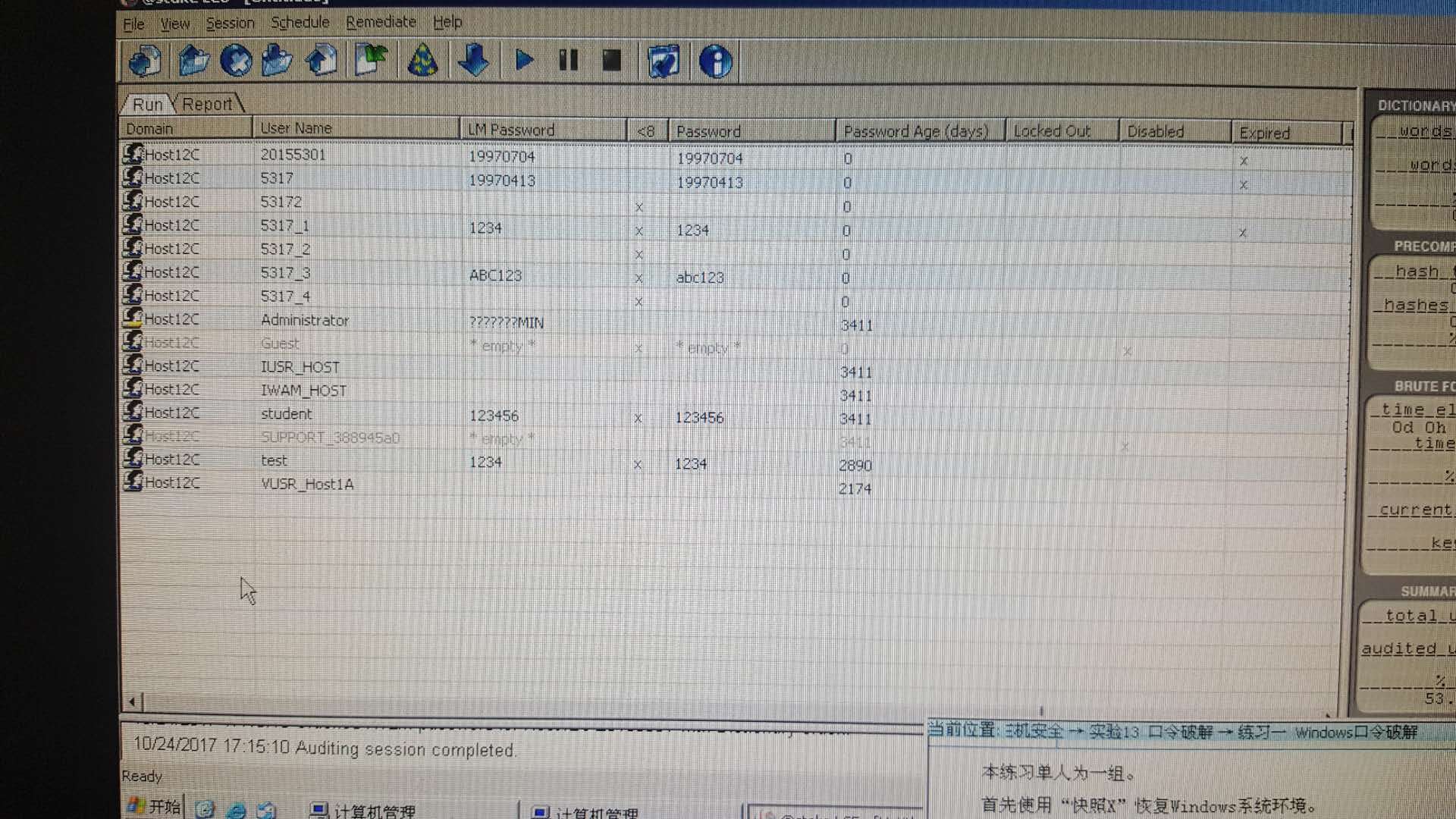

字典破解

- 1.建立测试账户。在测试主机上建立用户名“test”的账户,方法是依次打开“控制面板” “管理工具” “计算机管理”。在“本地用户和组”下面右击“用户”,选择“新用户”,用户名随意选取即可,这里我选择的是自己的学号“20155301”,密码则是设为自己的生日。

- 2.进入实验平台,单击工具栏“字典生成器”按钮,启动“字典生成器”。选择“生日”标签页,输入的年份与月份信息应尽量包含步骤(1)中用到的生日日期,在“生成字典”标签页中确定字典文件存放的路径以及新用户口令位数,最后生成字典文件

- 3.单击工具栏“LC5”按钮,启动LC5口令破解工具。选择“Session”(会话)|“Session Options…”(会话选项)菜单项,在弹出的“Auditing Options For This Session”对话框中选中“Dictionary Crack”项的“Enabled”,取消其它项的“Enabled”。单击“Dictionary List”(字典列表)按钮,导入步骤(2)中生成的字典文件。

- 4.返回LC5主界面,选择“Session”|“Import…”(导入)菜单项,在弹出的“Import”对话框中导入本地用户列表,选择“Session”|“Begin Audit”(开始审计)菜单项,开始字典破解用户口令。

暴力破解

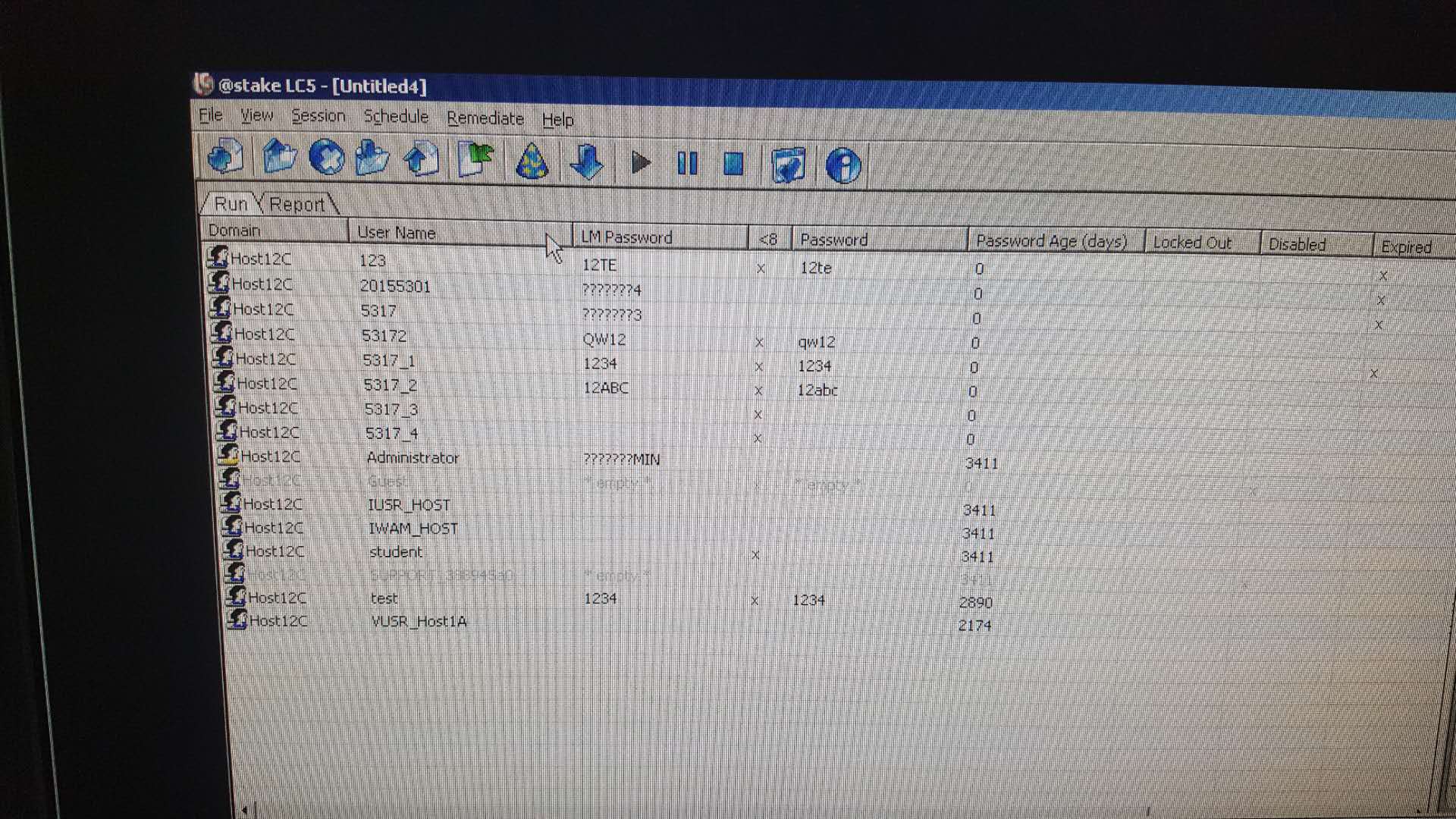

- 1.创建新用户,建议用户口令仅由英文字母和数字组成,长度不超过6位,如123abc,这里我选择的是姓名的缩写123te,

- 2.选择LC5的“File”|“New Session…”(新会话)菜单项,新建会话。重新导入本地用户列表

- 3.在会话选项中仅选中“Brute Force Crack”(暴力破解)|“Enabled”,并在“Character Set”(字符集)中选择“alphabet+numbers”(字母表+数字), 开始暴力破解新建用户口令。

-

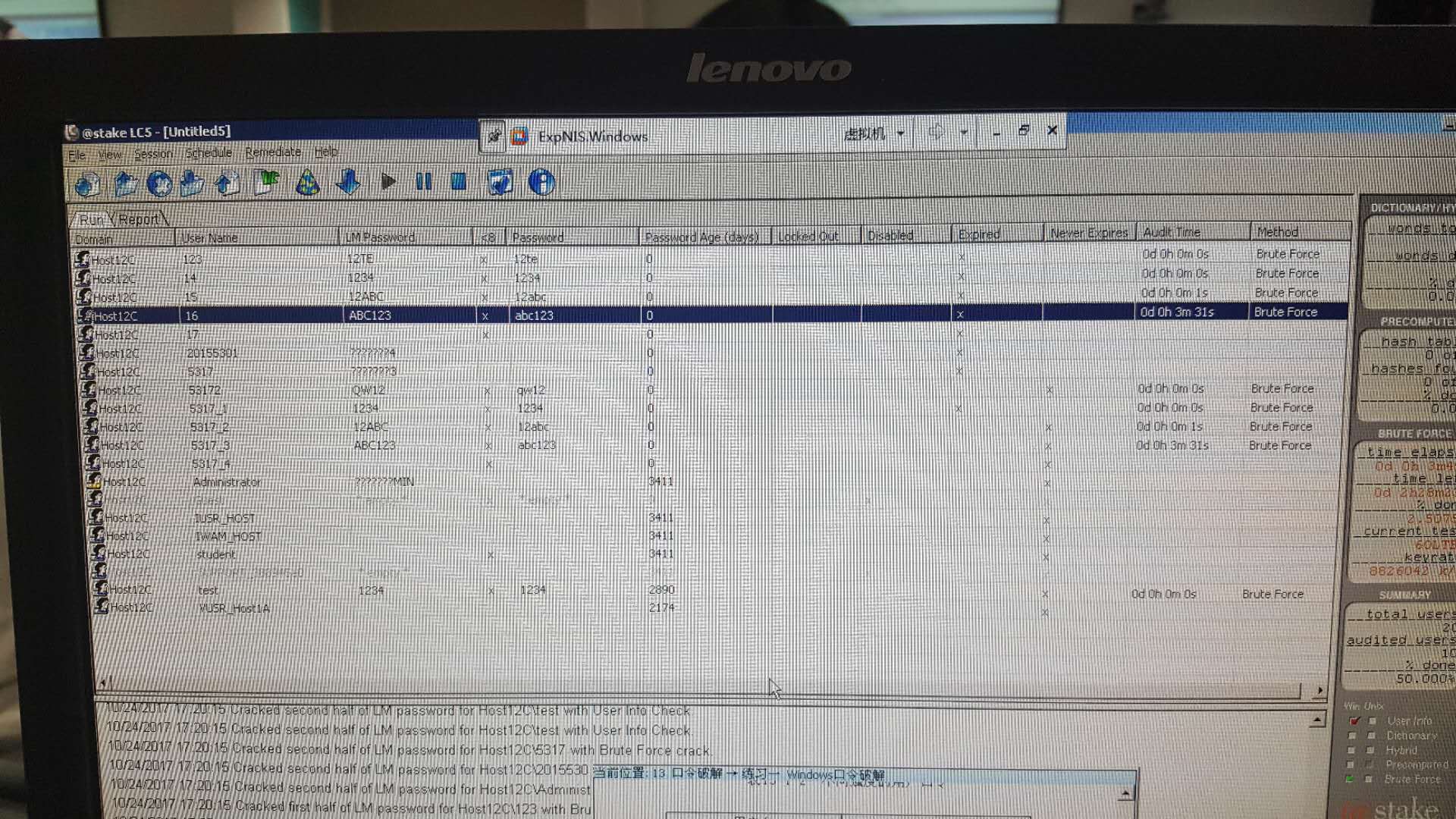

4.比较不同密码强度的破解时间

4.1。再次新建4个用户,使用不同强度的用户口令

4.2.新建LC5会话,在会话选项中选中暴力破解选项,字符设置选择“Custom”(自定义)。为了减少破解所需时间,请缩小自定义字符集。

4.3.开始暴力破解,当破解完成后,查看LC5的破解信息,记录各自的破解时间。

4.4.根据实验结果不难发现长密码比短密码破解要更多的时间,复杂密码比简单密码需要更多的时间,这也就是设置复杂密码能够提高系统安全性的原因。

思考题

1、分析口令破解软件L0phtCrack(简写为LC)的工作原理。

答:基于字典攻击和穷举攻击的原理,对所有可能的密码组合逐个进行尝试。

2、Windows 7的口令保护文件名称及存储位置是什么?

答:存放在这里的(C:\windows\system32\config\sam)sam文件里;

3、Windows保护系统帐户口令的算法有LM和NTLM,这两种算法有什么区别?

答: LAN Manager Challenge/Response 验证机制,简称LM,由于它非常简单以至很容易就被破解,微软提出了WindowsNT挑战/响应验证机制,称之为NTLM。

LM-Hash加密过程

第一步是将明文口令转换为其大写形式。

第二步是将字符串大写后转换为16进制字符串。

第三步是密码不足14字节要求用0补全。

第四步是将上述编码分成2组7字节(56bits=14*4)的数据。

第五步是将每一组7字节的十六进制转换为二进制,每7bit一组末尾加0,再转换成十六进制组成得到2组8字节的编码。

第六步将以上步骤得到的两组8字节编码,分别作为DES加密key为魔术字符串“KGS!@#$% ”进行加密。

第七步将两组DES加密后的编码拼接;

NTLM-Hash加密过程

第一步将明文口令转换为16进制。

第二步再ASICC码转换成unicode字符串,对所获取的Unicode字符串进行标准MD4单向哈希加密,MD4固定产生128-bit的哈希值,产生的哈希值就是最后的NTLM Hash。

4、为了保护口令安全,设置口令应该遵循什么样的原则?

答:扩大口令的字符空间,设置长口令,选用无规律的字串,定期更换。

5、Windows系统在什么地方可设置帐户密码策略?帐户密码策略包括哪些内容?

答:

设置账户密码

1.打开桌面图标“我的电脑”,会出现一个对话框,选择“控制面板”选项。

2、然后出现新的界面,点击下方的“用户账户”。

3、再选择一下想要更改密码的账户,这里我选择的是:Administrator(计算机管理员)。

4、之后选择对话框上面的“更改我的密码”来修改一下开机密码。

5、最后,在方框中输入当前使用的密码和新密码(并确认一下),点击界面右下方的“更改密码”即可。

密码策略

是用以局限所设置的密码的一种策略。包括最小长度、使用期限、密码历史以及还原加密。对密码进行局限无非是为了强制用户设置一个更加安全的密码。人们为了省事,密码设置的往往简单,这对安全不利,在公司里可以通过密码策略让电脑使用者必须设置一个复杂密码。

6、在密码破解中,常到彩虹表(Rainbow Table),彩虹表是什么?

答:彩虹表是一个用于加密散列函数逆运算的预先计算好的表, 为破解密码的散列值(或称哈希值、微缩图、摘要、指纹、哈希密文)而准备。一般主流的彩虹表都在100G以上。 这样的表常常用于恢复由有限集字符组成的固定长度的纯文本密码。这是空间/时间替换的典型实践, 比每一次尝试都计算哈希的暴力破解处理时间少而储存空间多,但却比简单的对每条输入散列翻查表的破解方式储存空间少而处理时间多。使用加salt的KDF函数可以使这种攻击难以实现。

7、你认为口令破解的技术将如何发展?

答:口令破解技术会慢慢的随着认证方式的改变而淘汰,但作为历史,依然有着对以后的攻击认证方式有着借鉴意义。

实验体会

这是第一次自己尝试设置密码破译密码的过程,之前学习了很多理论知识,但是没有经过实践,也没有很深的感悟,经过这次试验让我更加了解到了密码学中加密解密是怎样一个过程,对于简单密码的破译速度很快也让我认识到了密码对于保护个人信息安全的重要性,增加了我学习信息安全的积极性。