bugku 杂项 writeup

1.白哥的鸽子****

下载文件后,文件名为jpg,无法显示,根据文件名将后缀改为.jpg,文件成功显示为一只白色鸽子,用winhex打开,发现在文件的最后有一个和flag很相似的东西

根据经验判断这是一个栅栏密码,放到在线工具中进行解密

成功得到flag,但是发现提交的时候显示不对,猜测可能是最后两个@@符号是多余的,去掉后成功提交

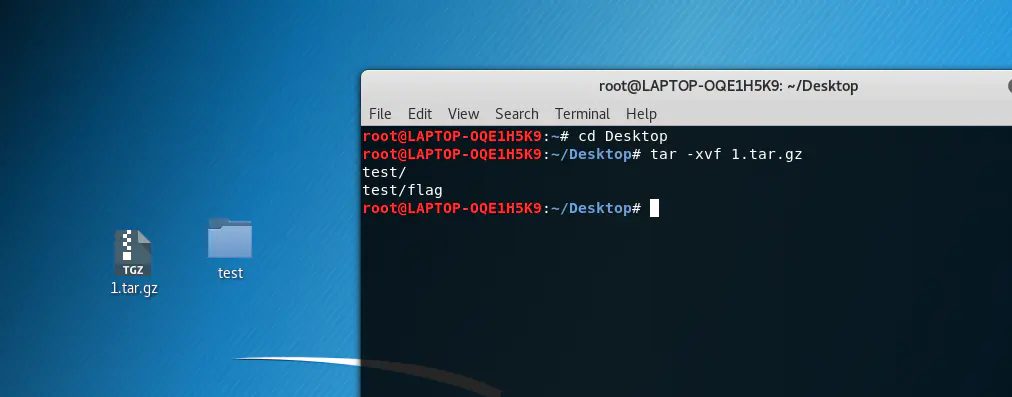

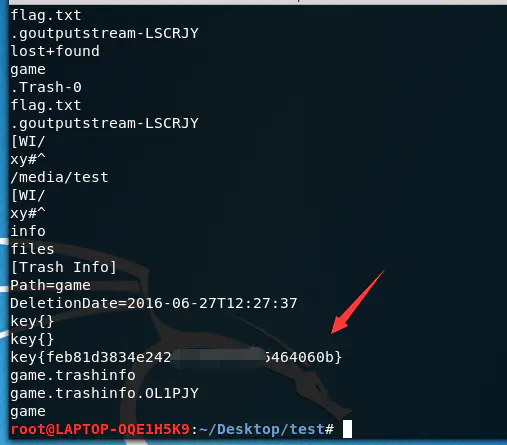

2.Linux

下载文件得到一个压缩包,将压缩包解压后得到一个test文件夹,里面是一个名为flag的二进制文件,很显然flag就在这个文件中,既然是Liunx,就将文件放到Linux中用strings 命令打开

扩展知识,strings 命令

strings命令在对象文件或二进制文件中查找可打印的字符串。字符串是4个或更多可打印字符的任意序列,以换行符或空字符结束。 strings命令对识别随机对象文件很有用

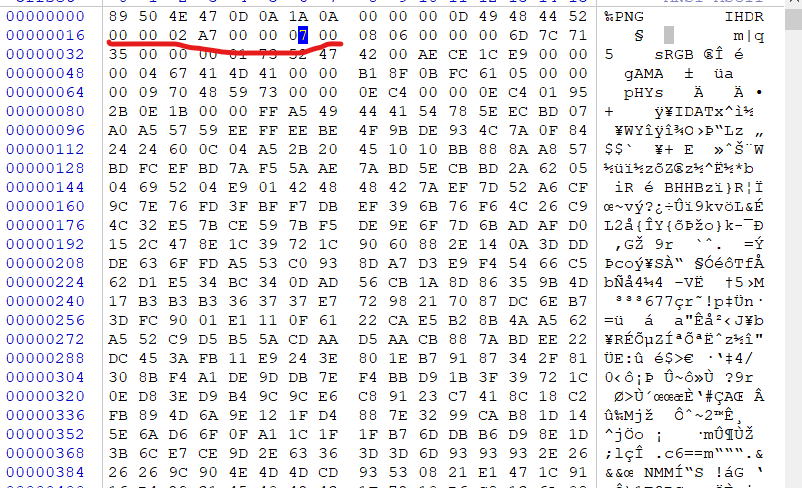

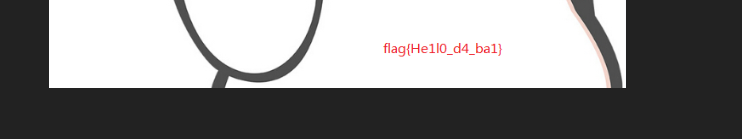

3.隐写3

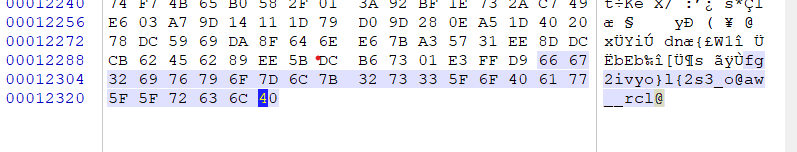

文件下载后是一个压缩包,解压后得到一个图片,打开后发现是一个大白的图片,但这个大白的身子好像被截断了,应该是宽高被修改了,利用winhex打开这个图片,将高拉长

成功得到flag

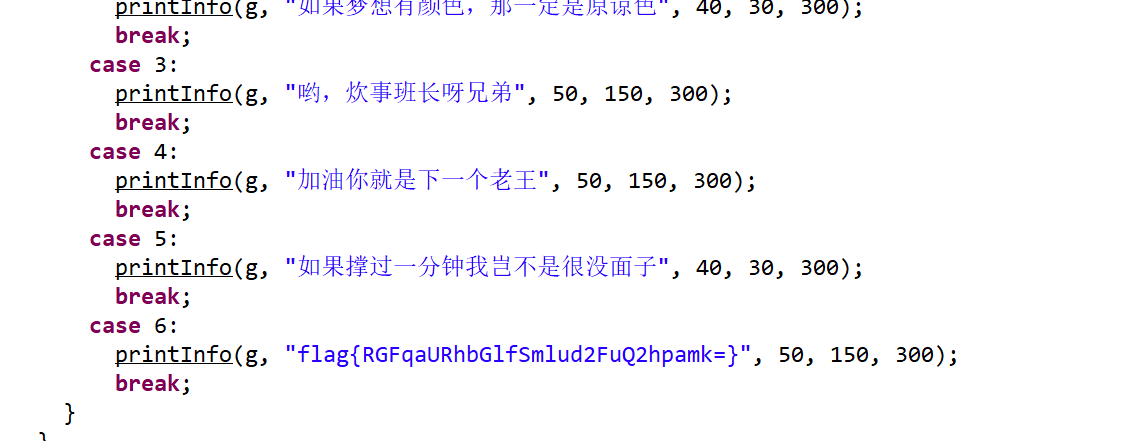

4.做个游戏

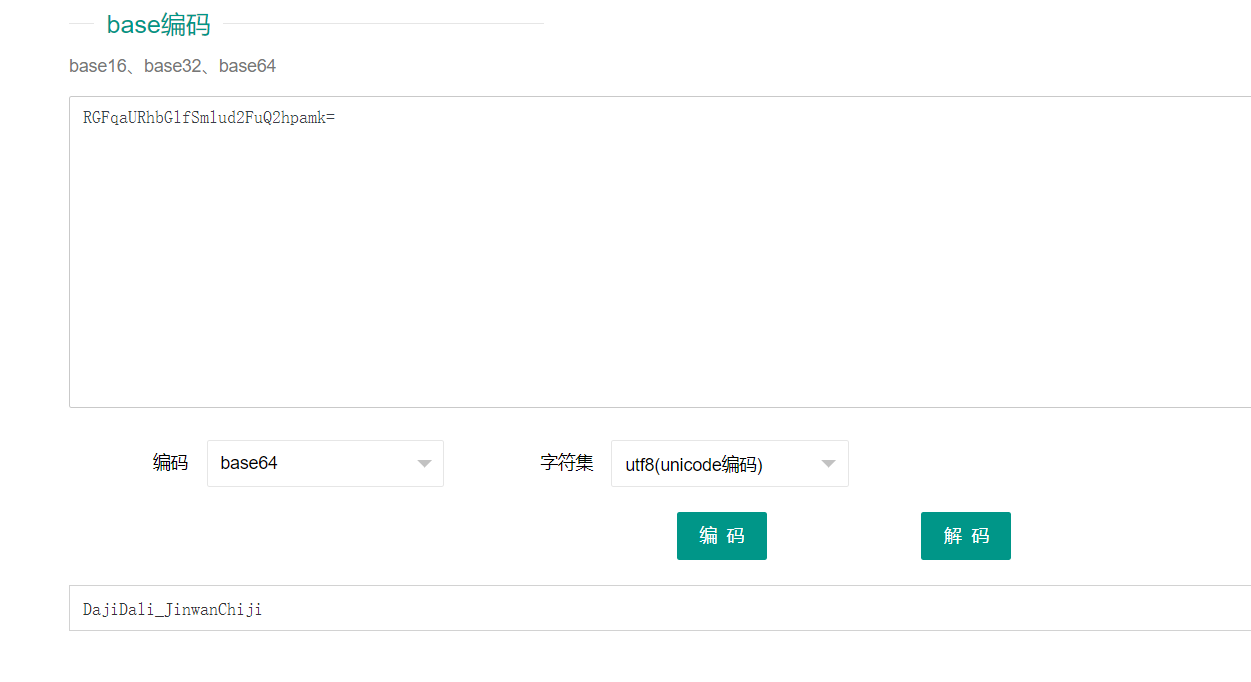

打开文件,是一个jar文件,使用java写的,发现是一个游戏,还要求是坚持60s,但这游戏肯定没有这么简单, 既然是用java写的,那就用反编译工具 java -gui 打开看下文件的源码,

成功找到flag

但是提交的时候发现不对,仔细看下,既然有=,猜想可能是用了base64加密,于是用解密工具解密了下,成功得到flag