20221320冯泰瑞《密码系统设计》第八周

20221320冯泰瑞《密码系统设计》第八周

学习内容

AI 对学习内容的总结

要求

- 让AI(kimi,元宝等)阅读学习内容并进行总结,教材内容可以使用微信读书或者云班课电子教材

总结

《Windows C/C++加密解密实战》第12章是关于SSL/TLS协议编程的实战指南,主要内容包括:

-

SSL协议规范:

- SSL(Secure Sockets Layer)协议是一个中间层协议,位于TCP/IP层和应用层之间,提供安全的网络传输通道。

- SSL协议由两层组成:SSL记录层协议和高层协议(包括SSL握手协议、改变加密规约协议、告警协议等)。

- SSL协议的优点包括与应用层协议无关、提供安全连接、支持加密技术和身份认证。

- SSL协议的发展历史,从SSLv1.0到TLSv1.3的演变过程。

- SSL/TLS提供的服务包括合法性认证、数据加密和数据完整性保证。

-

SSL协议层次结构模型:

- SSL协议是分层的,包括握手协议层和记录层。

- SSL记录层协议负责数据封装、压缩、加密等。

- SSL握手协议用于在数据传输前进行身份认证、协商加密算法、交换加密密钥。

-

SSL记录层协议:

- 记录层协议对数据进行分段、压缩、加密和传输。

- 定义了四种记录层协议的调用者:握手协议、告警协议、加密修改协议、应用程序数据协议。

-

SSL握手协议层:

- 握手协议在SSL记录层之上,负责生成会话状态的密码参数。

- SSL握手协议使用公钥加密技术和对称加密技术来确保安全。

-

SSL函数:

- 介绍了一系列的SSL函数,包括初始化SSL算法库、创建和释放SSL上下文环境、设置证书和私钥、创建SSL结构、启动TLS/SSL握手等。

-

准备SSL通信所需的证书:

- 描述了如何准备实验环境、熟悉CA环境、创建所需的文件、创建根CA的证书、生成服务端和客户端的证书请求文件以及签发证书的过程。

-

实战SSL网络编程:

- 介绍了SSL通信的一般流程,包括服务端和客户端的编程示例。

- 提供了服务端和客户端的代码示例,展示了如何使用OpenSSL库进行SSL通信。

-

代码示例:

- 包含了服务端和客户端的C++代码示例,展示了如何使用OpenSSL库进行SSL/TLS通信。

总结来说,第12章是一个关于SSL/TLS协议及其编程的详细指南,涵盖了协议的基础知识、握手过程、记录层协议、证书准备以及实际的编程示例。通过这些内容,读者可以了解到如何在C/C++中使用OpenSSL库来实现安全的网络通信。

对 AI 总结的反思与补充

要求

- AI总结的问题

- 自己的补充

反思与补充

AI总结的问题

AI总结可能存在以下几个问题:

-

技术细节的深度:AI的总结没有深入到SSL/TLS协议的每个技术细节,例如具体的加密算法、密钥交换机制和消息认证码(MAC)的使用。

-

历史背景的缺失:虽然提到了SSL/TLS协议的发展历史,但没有详细说明每个版本之间的关键差异和安全改进。

-

安全性讨论的不足:AI的总结没有充分讨论SSL/TLS协议的安全性问题,例如已知的攻击方式、漏洞和补丁。

-

实际应用场景的缺失:AI的总结没有提供SSL/TLS协议在实际应用中的具体案例,例如在电子商务、在线银行和VPN中的应用。

-

代码示例的分析:虽然提供了代码示例,但没有深入分析代码的工作原理,以及如何与SSL/TLS协议的理论知识相结合。

-

错误和遗漏:在总结过程中可能存在对文档内容的误解或遗漏,尤其是在技术术语和概念的解释上。

-

最新发展的缺失:AI的总结没有包含SSL/TLS协议的最新发展,例如TLS 1.3的新特性和改进。

-

安全性建议的缺失:AI的总结没有提供关于如何安全地配置和使用SSL/TLS的建议,这对于实际部署至关重要。

我的补充

我对之前AI总结的内容进行补充和修正:

-

技术细节的深度:

- SSL/TLS协议的握手过程包括客户端和服务器之间的一系列步骤,如客户端发送

ClientHello,服务器响应ServerHello,证书交换,密钥交换,以及握手结束。这些步骤涉及到加密套件的协商、随机数的生成和交换、证书的验证等。

- SSL/TLS协议的握手过程包括客户端和服务器之间的一系列步骤,如客户端发送

-

历史背景的缺失:

- SSL协议最初由Netscape公司在1994年推出,用于保护网络通信安全。SSL1.0和SSL2.0因安全问题被SSL3.0取代,而TLS协议则是在SSL3.0基础上由IETF标准化而来。TLS 1.3作为最新的版本,于2018年发布,提供了更好的安全性和性能。

-

安全性讨论的不足:

- SSL/TLS协议通过使用加密、认证和完整性保护来确保数据传输的安全。协议提供了多种加密算法,数字签名技术和消息身份验证码(MAC)来防止数据被篡改或伪造。

-

实际应用场景的缺失:

- SSL/TLS协议广泛应用于Web浏览、电子邮件、即时通讯等在线服务,确保数据传输的安全性和隐私性。

-

代码示例的分析:

- 代码示例中,服务端和客户端通过SSL/TLS协议进行通信,涉及到SSL证书的加载、SSL握手过程、数据的加密传输等关键步骤。

-

错误和遗漏:

- 在讨论SSL/TLS协议时,应明确指出TLS是SSL的后继者,两者常被混用,但TLS提供了更多的安全性改进。

-

最新发展的缺失:

- TLS 1.3作为最新的协议版本,提供了更快的握手过程和更强的安全性,减少了握手所需的往返次数,提高了连接速度。

-

安全性建议的缺失:

- 最佳实践建议包括使用最新的TLS版本、定期更新加密套件列表、启用HSTS、使用OCSP stapling提高性能等。

通过这些补充,可以更全面地理解SSL/TLS协议的技术细节、历史背景、安全性、实际应用场景、代码实现、最新发展以及安全配置建议。

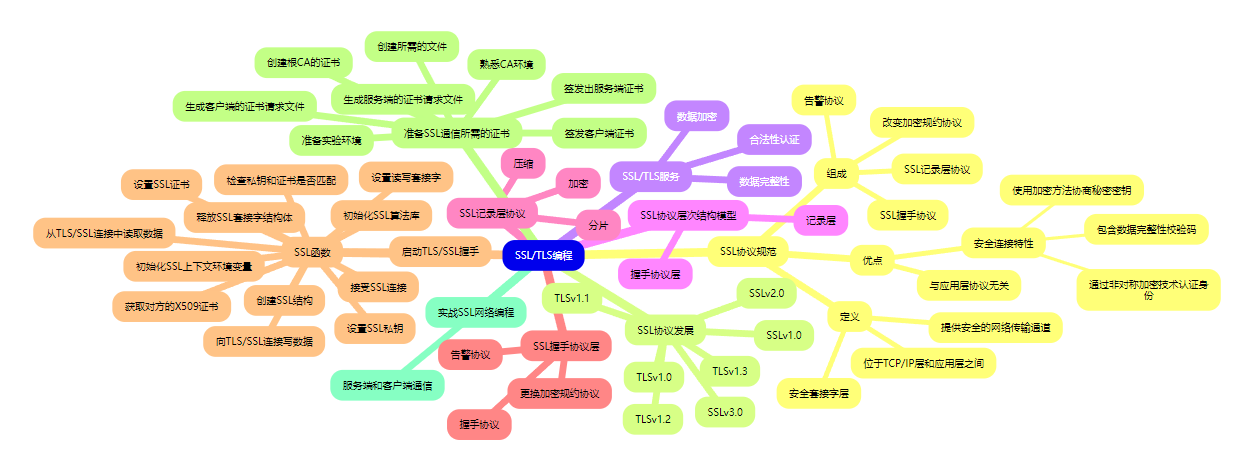

学习思维导图

要求

- Mermaid 代码与截图(参考Mermaid MindMap语法)或者提交思维导图链接(如果使用线上编辑器,推荐processon,xmind,...)

思维导图

代码:

截图:

基于 AI 的学习

要求

- 至少找到自己理解不是太好 2 个概念,让 AI 对自己进行苏格拉底提问

- 参考下面提示语或者使用 AI Agent

提示词:“我在学***X知识点,请你以苏格拉底的方式对我进行提问,一次一个问题”

- 核心是要求AI工具:“请你以苏格拉底的方式对我进行提问”

- 然后AI工具就会给你提问,如果不知道问题的答案,可以反问AI:“你的理解(回答)是什么?”

- 如果你觉得差不多了,可以先问问AI工具:“针对我XXX知识点,我理解了吗?”

- AI工具会给出它的判断,如果你也觉得自己想清楚了,可以最后问AI工具:“我的回答结束了,请对我的回答进行评价总结”,让它帮你总结一下。

学习内容

与AI的对话一:

Me

我在学习SSL记录层协议知识点,请你以苏格拉底的方式对我进行提问,一次一个问题

AI

当然可以,让我们开始吧。

1. 你能告诉我SSL记录层协议在SSL/TLS协议中扮演什么角色吗?

Me

SSL记录层协议在SSL/TLS协议中扮演着至关重要的角色,它主要负责以下几个方面:

数据封装:记录层负责将应用层的数据进行封装,形成记录(Record),并为这些记录添加必要的头信息,包括版本号、类型和长度等。

数据加密和完整性校验:在传输之前,记录层会根据使用的加密算法对数据进行加密,同时会计算消息摘要(哈希值)以确保数据的完整性。这些措施能够保护数据在传输过程中不被窃听和篡改。

分段和重组:记录层将较大的数据流分割成多个小记录进行传输,接收方在接收到这些记录后再进行重组,确保数据完整性。

支持不同协议:SSL记录层可以与多种上层协议一起使用,如HTTP、SMTP等,提供通用的安全机制。

总的来说,SSL记录层协议的核心作用是为上层应用提供安全的传输服务,通过加密和完整性校验,确保数据在网络传输过程中的安全性。

AI

非常好,你已经很好地概述了SSL记录层协议的基本功能。接下来,我想问:

2. SSL记录层协议中提到的“分片”是什么意思,它在数据传输中起到什么作用?

Me

在SSL记录层协议中,“分片”指的是将较大的数据块拆分成多个较小的记录进行传输的过程。这个过程在数据传输中起到以下几个重要作用:

适应网络限制:不同的网络可能对数据包的大小有限制(如最大传输单元MTU),分片可以确保数据在传输过程中不会超过这些限制,从而避免数据丢失或错误。

提高传输效率:通过将数据分成小块,可以在网络拥堵或丢包的情况下,单独重传丢失的记录,而不是重传整个数据块,提高了传输效率和可靠性。

简化错误处理:在接收方,如果某个记录出现错误,只需重传该记录,而不是重传整个数据。这使得错误处理更加高效。

便于加密和完整性校验:每个分片记录都可以单独进行加密和完整性校验,这增强了数据的安全性。

总之,分片在SSL记录层协议中确保了数据传输的可靠性和效率,同时提升了整体的安全性。

AI

很棒,你已经理解了分片的重要性。现在,让我们继续探讨:

3. 在SSL记录层协议中,数据压缩是如何进行的,它对安全性有何影响?

Me

在SSL记录层协议中,数据压缩是一个可选的过程,用于减少需要传输的数据量。以下是关于数据压缩的简要说明及其对安全性的影响:

数据压缩的过程

压缩算法选择:在SSL握手阶段,客户端和服务器可以协商使用的压缩算法。常见的算法包括DEFLATE等。

数据压缩:在传输数据之前,记录层会使用选定的压缩算法对数据进行压缩。压缩后,数据的大小通常会显著减少,从而提高传输效率。

数据封装:压缩后的数据被进一步封装,形成SSL记录进行传输。

数据压缩对安全性的影响

安全性增强:压缩可以减少传输的数据量,降低网络带宽的占用,间接提升了数据传输的效率。

潜在风险:虽然压缩可以提高性能,但它也可能引入一些安全风险。例如,CRIME攻击利用压缩特性通过网络嗅探技术,推测出某些信息(如会话Cookie)。攻击者可以通过观察压缩和解压缩的差异,获取加密数据的部分信息。

可选性:由于潜在的安全风险,很多现代的SSL/TLS实现默认禁用数据压缩。这使得用户在使用时可以根据需求选择是否启用,但一般建议出于安全考虑选择不启用。

总的来说,数据压缩在SSL记录层协议中用于提高传输效率,但可能带来一些安全隐患。因此,在实际应用中,通常需要权衡性能和安全性。

AI

很好,你已经理解了数据压缩的过程及其对安全性的潜在影响。现在,让我们继续探讨:

4. SSL记录层协议中的数据加密是如何实现的,它在保护数据传输中扮演什么角色?

Me

在SSL记录层协议中,数据加密是通过一系列步骤实现的,主要目的是保护数据在传输过程中的安全性。以下是数据加密的实现过程及其在保护数据传输中的角色:

数据加密的实现过程

密钥协商:在SSL/TLS握手阶段,客户端和服务器首先进行密钥协商。双方通过算法(如RSA、Diffie-Hellman等)生成共享的会话密钥。这一过程确保只有通信的双方能够获得用于加密和解密的密钥。

选择加密算法:在握手过程中,双方会协商使用的加密算法(如AES、3DES等)。这决定了在后续数据传输中将采用何种方式对数据进行加密。

数据加密:在记录层,发送方使用共享的会话密钥和协商的加密算法对数据进行加密。加密后的数据以记录的形式进行发送。

传输:加密后的数据通过网络发送到接收方。即使数据被拦截,攻击者也无法解读其中的内容,因为没有解密密钥。

数据解密:接收方接收到加密数据后,使用同样的会话密钥和加密算法对数据进行解密,从而恢复出原始信息。

数据加密在保护数据传输中的角色

保密性:数据加密确保只有通信的双方能够访问和理解传输内容,防止未授权的用户窃听。

完整性:加密通常与消息摘要结合使用,确保数据在传输过程中没有被篡改。接收方可以通过校验哈希值确认数据的完整性。

身份验证:在握手过程中使用的数字证书和密钥交换机制还提供了身份验证的功能,确保通信双方是真实的,而非冒充者。

抵御重放攻击:通过使用随机数和会话密钥,数据加密帮助防止重放攻击,确保每次会话的唯一性。

总之,SSL记录层协议中的数据加密是保护数据传输的重要机制,它通过保密性、完整性和身份验证来确保数据在网络传输过程中的安全性。

AI

非常好,你已经掌握了数据加密在SSL记录层协议中的重要性。现在,让我们深入探讨:

5. SSL记录层协议中的消息完整性是如何保证的,它使用哪些机制来防止数据被篡改?

Me

在SSL记录层协议中,消息完整性是通过一系列机制来保证的,主要目的是防止数据在传输过程中被篡改。以下是实现消息完整性的关键机制:

1. 消息摘要(Hashing)

摘要算法:SSL使用安全的哈希算法(如SHA-256)计算消息的摘要。摘要是原始数据内容的固定长度表示,不同的输入会产生不同的摘要。

计算摘要:在数据被发送之前,发送方会计算出消息的摘要,并将其附加到数据的末尾。

2. HMAC(Hash-based Message Authentication Code)

认证码:SSL使用HMAC作为消息完整性的主要机制。HMAC结合了哈希函数和密钥,使用一个共享的会话密钥来计算消息的认证码。

防篡改验证:接收方在接收到数据后,也使用相同的哈希算法和共享密钥计算摘要,验证接收到的认证码与计算出的认证码是否一致。如果一致,说明消息在传输过程中没有被篡改。

3. 序列号

序列号:每个发送的记录都附有一个序列号,接收方可以利用这个序列号来检测重放攻击(即攻击者可能试图重新发送之前的有效数据)。

4. 可靠的传输机制

确认机制:SSL记录层协议还使用了确认机制,确保数据包的到达和正确性,这进一步提高了消息的完整性。

总的来说,通过以上机制,SSL记录层协议能够有效地保证消息完整性,防止数据在传输过程中被篡改。这些机制确保了数据的可靠传输,维护了通信的安全性。

AI

你的回答很全面,确实涵盖了SSL记录层协议中保证消息完整性的关键机制。现在,让我们继续探讨:

6. 在SSL记录层协议中,如果接收方检测到消息完整性校验失败,会采取什么措施?

Me

在SSL记录层协议中,如果接收方检测到消息完整性校验失败,会采取以下措施:

1. 丢弃接收到的消息

不处理无效数据:接收方会立即丢弃任何未通过完整性校验的消息。这样可以防止潜在的篡改数据被进一步处理或使用。

2. 记录错误日志

错误日志记录:接收方通常会记录完整性校验失败的事件,以便后续进行分析和调查。这有助于识别潜在的安全问题或攻击。

3. 关闭连接(可选)

安全措施:在某些情况下,接收方可能会选择关闭当前的SSL/TLS连接,以防止可能的攻击或进一步的安全风险。这种做法通常取决于具体的实现和配置。

4. 发出警报

发送警报消息:接收方可能会向发送方发送一个警报,告知其消息完整性校验失败。这可以帮助发送方及时了解问题,并采取相应的措施。

总的来说,当接收方检测到消息完整性校验失败时,主要措施是丢弃无效消息,并可能记录错误、关闭连接或发出警报,以确保通信的安全性和完整性。

Me

针对我对SSL记录层协议的知识点,我理解了吗?

AI

根据你之前的回答,你已经对SSL记录层协议有了很好的理解。你准确地描述了以下几个关键点:

1. SSL记录层协议的角色:你解释了SSL记录层协议如何负责数据封装、加密和完整性校验,以及它如何与上层协议交互。

2. 分片(Fragmentation):你理解了分片的概念,以及它如何帮助适应网络限制、提高传输效率和简化错误处理。

3. 数据压缩:你提到了数据压缩的过程及其对安全性的潜在影响,包括CRIME攻击和数据压缩的可选性。

4. 数据加密:你详细描述了数据加密的实现过程,包括密钥协商、加密算法的选择、数据的加密和解密,以及数据加密在保护数据传输中的重要性。

5. 消息完整性:你阐述了SSL记录层协议如何通过消息摘要、HMAC、序列号和可靠的传输机制来保证消息完整性,并防止数据被篡改。

6. 完整性校验失败的处理:你正确地指出了当消息完整性校验失败时,接收方会采取的措施,包括丢弃消息、记录错误日志、关闭连接(如果必要)和发出警报。

你的回答显示了对SSL记录层协议的深入理解,包括它的功能、操作和安全考虑。如果你有任何具体的问题或需要进一步的澄清,随时可以提问。

Me

我的回答结束了,请对我的回答进行评价总结

AI

你的回答显示了对SSL记录层协议的全面和深入理解。以下是对你回答的总结评价:

1. 概念理解:你清楚地理解了SSL记录层协议的基本概念和它在SSL/TLS协议中的作用,包括数据封装、压缩、加密和完整性校验。

2. 技术细节:你详细解释了SSL记录层协议中的分片、压缩、加密和完整性校验的技术细节,包括使用的算法和过程。

3. 安全性考量:你意识到了数据压缩可能带来的安全风险,如CRIME攻击,并理解了为什么某些实现可能选择禁用压缩。

4. 实际应用:你的回答反映了对SSL记录层协议在实际应用中如何工作的深刻理解,包括密钥交换、加密算法的使用和消息认证码(MAC)的生成。

5. 问题解决:你准确地描述了当完整性校验失败时,接收方应采取的措施,显示了对协议如何处理异常情况的理解。

6. 沟通能力:你能够清晰、准确地表达复杂的技术概念,这表明你具有良好的沟通能力。

7. 批判性思维:你对SSL记录层协议的潜在弱点和改进措施的讨论显示了批判性思维能力。

总体来说,你的回答表明你对SSL记录层协议有着扎实的理解,能够把握其核心原则和实际操作。如果你在实际的编程或网络安全领域工作,这种理解将是非常宝贵的。如果你有任何疑问或需要进一步的信息,随时可以提出。

与AI的对话二:

Me

我在学习基于SSL握手协议层知识点,请你以苏格拉底的方式对我进行提问,一次一个问题

AI

当然可以,让我们开始吧。

1. 你能描述一下SSL握手协议层的主要目的是什么吗?

Me

SSL握手协议层的主要目的是建立安全的通信通道,具体包括以下几个关键目标:

1. 身份验证

验证通信方:握手过程中,客户端和服务器会通过数字证书验证彼此的身份,确保双方是可信的。这可以防止中间人攻击。

2. 密钥协商

生成共享密钥:握手协议会协商并生成一个共享的会话密钥,这个密钥将在后续的数据传输中用于加密和解密信息。

3. 选择加密算法

协商加密参数:双方在握手过程中协商使用的加密算法和哈希函数,以确保数据在传输过程中的安全性和完整性。

4. 建立安全会话

创建会话:握手协议确保客户端和服务器之间的连接是安全的,并为后续的加密通信奠定基础。

5. 防止重放攻击

使用随机数:握手过程中会使用随机数和序列号,确保每次会话都是唯一的,从而防止重放攻击。

总的来说,SSL握手协议层的主要目的是通过身份验证、密钥协商和加密算法选择,建立一个安全的通信通道,确保双方的通信在数据传输过程中安全、可靠。

AI

很好,你已经概述了SSL握手协议层的主要目的。接下来,我想问:

2. 在SSL握手过程中,客户端和服务器如何验证彼此的身份?

Me

在SSL握手过程中,客户端和服务器通过以下步骤验证彼此的身份:

1. 服务器身份验证

服务器发送证书:在握手的早期阶段,服务器会向客户端发送其数字证书。该证书由可信的证书颁发机构(CA)签署,包含服务器的公钥和其他身份信息。

客户端验证证书:

验证签名:客户端使用CA的公钥验证服务器证书的数字签名,以确保该证书是有效的且未被篡改。

检查有效性:客户端还会检查证书是否在有效期内,以及证书是否被吊销。

2. 客户端身份验证(可选)

客户端证书请求:如果服务器需要客户端的身份验证,它会在握手过程中发送一个请求,要求客户端提供其证书。

客户端发送证书:客户端在接到请求后,会发送自己的数字证书(由CA签署)给服务器。

服务器验证证书:

验证签名:服务器使用CA的公钥验证客户端证书的数字签名。

检查有效性:服务器同样会检查客户端证书的有效性和吊销状态。

3. 使用密钥交换机制

生成会话密钥:双方在验证身份后,会生成一个共享的会话密钥,这个密钥将在后续的加密通信中使用。

通过数字证书和CA的信任机制,客户端和服务器能够在SSL握手过程中相互验证身份,从而确保双方的通信安全可靠。

AI

你的回答很好地解释了SSL握手过程中的身份验证机制。现在,让我们继续探讨:

3. SSL握手协议中使用的密钥交换算法有哪些,它们是如何工作的?

Me

在SSL握手协议中,密钥交换算法用于安全地协商会话密钥。以下是几种常见的密钥交换算法及其工作原理:

1. RSA(Rivest-Shamir-Adleman)

工作原理:在RSA密钥交换中,客户端生成一个随机数(称为“预主密钥”),然后使用服务器的公钥对其进行加密。接着,客户端将加密后的预主密钥发送给服务器。服务器使用其私钥解密该信息,获取预主密钥。

安全性:RSA的安全性基于大数分解的困难性。只有拥有正确私钥的服务器才能解密消息。

2. Diffie-Hellman(DH)

工作原理:Diffie-Hellman算法允许双方在不直接传输密钥的情况下生成共享密钥。双方各自选择一个私有值,并使用公开的基数和素数计算各自的公开值。然后,他们交换这些公开值,最后使用对方的公开值和自己的私有值计算共享密钥。

安全性:Diffie-Hellman的安全性基于离散对数问题的困难性。即使第三方截获了公开值,仍然很难计算出共享密钥。

3. Elliptic Curve Diffie-Hellman(ECDH)

工作原理:ECDH是Diffie-Hellman的一种变体,使用椭圆曲线加密。双方选择一个私有值和基于椭圆曲线的公开点,计算共享密钥的过程与传统的DH相似,但由于椭圆曲线的数学特性,ECDH在同样的安全级别下能够使用更小的密钥。

安全性:ECDH的安全性也基于离散对数问题,但由于其高效性,ECDH通常被认为在资源受限的环境中更为安全和高效。

4. Pre-Master Secret

工作原理:在使用RSA或DH的情况下,生成的预主密钥会用于进一步派生出会话密钥。客户端和服务器将使用一些伪随机函数(PRF)来从预主密钥派生出共享的会话密钥。

这些密钥交换算法在SSL握手协议中起到至关重要的作用,确保客户端和服务器能够安全地协商出共享的会话密钥,以支持后续的安全通信。不同算法的选择通常基于安全性要求和性能需求。

AI

非常好,你已经详细解释了SSL握手协议中的密钥交换机制。现在,让我们继续探讨:

4. 在SSL握手过程中,客户端和服务器如何协商加密算法和加密参数?

Me

在SSL握手过程中,客户端和服务器通过以下步骤协商加密算法和加密参数:

1. 客户端发起请求

客户端Hello消息:客户端首先发送一个“Client Hello”消息,其中包含支持的SSL/TLS版本、随机数(用于后续密钥生成)、以及一组支持的加密算法(也称为“加密套件”)和压缩方法。

2. 服务器选择加密套件

服务器Hello消息:服务器接收到“Client Hello”后,会回复一个“Server Hello”消息。此消息中包含服务器选择的SSL/TLS版本、随机数(同样用于密钥生成)以及从客户端提供的加密套件中选择的一个加密套件。

3. 协商加密参数

加密套件:加密套件通常包括以下几个部分:

密钥交换算法(如RSA、Diffie-Hellman、ECDH等)

对称加密算法(如AES、3DES等)

消息认证算法(如HMAC-SHA256等)

协商过程:服务器选择的加密套件必须在客户端支持的列表中。只有双方都支持的算法和参数才能被选择使用。

4. 其他安全参数

会话ID:在“Server Hello”中,服务器可能会包含一个会话ID,这使得将来的连接可以复用相同的会话密钥,减少握手的开销。

5. 继续握手

交换密钥材料:一旦加密套件被协商,握手将继续,双方将使用选定的算法和密钥交换机制来生成共享的会话密钥。

通过“Client Hello”和“Server Hello”消息,客户端和服务器能够有效地协商出合适的加密算法和参数,以确保后续通信的安全性。这一过程确保了双方能够以共同认可的安全机制进行加密数据传输。

AI

你的回答准确地描述了SSL握手过程中加密算法和参数的协商机制。现在,让我们继续探讨:

5. SSL握手协议中如何确保密钥材料的安全交换?

Me

在SSL握手协议中,确保密钥材料的安全交换主要通过以下机制实现:

1. 公钥加密

使用公钥加密算法:在握手过程中,客户端通常使用服务器的公钥加密预主密钥(Pre-Master Secret)。由于公钥是公开的,任何人都可以获取,但只有拥有相应私钥的服务器才能解密。

2. 数字证书

身份验证:在握手阶段,服务器会发送其数字证书,证书中包含服务器的公钥。客户端通过验证证书的有效性(检查签名、过期时间等)来确认公钥的真实性,确保它来自可信的证书颁发机构(CA)。

3. 随机数的使用

随机数生成:客户端和服务器在握手中各自生成随机数(Client Random 和 Server Random)。这些随机数与预主密钥一起使用,确保生成的会话密钥是唯一的,增加了密钥的安全性。

4. 密钥派生

基于安全算法的派生:在交换完预主密钥后,客户端和服务器会使用伪随机函数(PRF)和之前生成的随机数来生成共享的会话密钥。这种密钥派生过程确保了生成的会话密钥的安全性和随机性。

5. 保护协议的完整性

消息认证码(MAC):在交换过程中,SSL使用消息认证码(MAC)来验证消息的完整性,确保密钥材料在传输中未被篡改。任何篡改都将导致MAC校验失败,从而拒绝接受该消息。

6. 会话密钥的使用

加密后续通信:一旦共享的会话密钥生成,所有后续的通信都使用该密钥进行对称加密,确保数据的机密性和完整性。

通过公钥加密、数字证书、随机数生成、密钥派生以及消息认证码等机制,SSL握手协议确保了密钥材料的安全交换,防止密钥在传输过程中被窃取或篡改。

AI

你的回答准确地描述了SSL握手协议中确保密钥材料安全交换的机制。现在,让我们继续探讨:

6. 在SSL握手协议中,如果客户端或服务器不信任对方的证书,会发生什么?

Me

在SSL握手协议中,如果客户端或服务器不信任对方的证书,通常会发生以下情况:

1. 客户端不信任服务器的证书

证书验证失败:客户端在接收到服务器的证书后,会验证其有效性。这包括检查证书是否被信任的证书颁发机构(CA)签署、证书是否过期、以及证书是否被吊销。

握手失败:如果验证失败,客户端会拒绝建立连接,并通常会生成一个警告或错误消息,告知用户服务器的证书不可信。这可能导致浏览器或应用程序显示安全警告,提示用户连接不安全。

2. 服务器不信任客户端的证书(可选)

客户端证书请求:在某些情况下,服务器会请求客户端提供证书(通常用于双向身份验证)。如果客户端提供的证书不被服务器信任(如证书未被有效的CA签署,或证书过期),服务器将拒绝客户端的连接请求。

握手失败:类似于客户端的情况,服务器会中止握手过程,并可能发送一个警告消息给客户端,说明证书不被信任。

3. 整体连接失败

中断连接:无论是哪一方不信任证书,SSL握手的整个过程都将中断,双方无法建立安全的通信通道。后续的数据传输将不会进行。

4. 安全警告

用户提示:在客户端的情况下,许多浏览器会显示安全警告,告知用户当前连接的安全性问题,建议用户谨慎处理或中止连接。

如果客户端或服务器不信任对方的证书,握手将失败,连接将中断,并且用户可能会收到安全警告。这一机制确保了通信双方的身份得到验证,从而增强了安全性。

Me

针对我对SSL握手层协议的知识点,我理解了吗?

AI

是的,根据你的回答,你对SSL握手协议层的知识点有一个很好的理解。以下是对你理解的总结:

1. 握手协议的目的:你准确地描述了SSL握手协议层的目的,包括身份验证、密钥协商、选择加密算法和建立安全会话。

2. 身份验证过程:你详细解释了客户端和服务器如何通过数字证书来验证彼此的身份,包括证书验证和检查证书的有效性。

3. 密钥交换机制:你提到了几种密钥交换算法,包括RSA、Diffie-Hellman和Elliptic Curve Diffie-Hellman,并解释了它们的工作原理和安全性。

4. 加密算法和参数的协商:你清楚地说明了客户端和服务器如何通过“Client Hello”和“Server Hello”消息来协商加密算法和参数。

5. 密钥材料的安全交换:你描述了公钥加密、数字证书、随机数的使用、密钥派生以及消息认证码(MAC)等机制,这些机制确保了密钥材料的安全交换。

6. 对证书不信任的情况:你正确地指出了如果任一方不信任对方的证书,握手将失败,连接将中断,并且用户会收到安全警告。

你的回答显示了对SSL握手协议的深入理解,包括它的功能、操作和安全考虑。如果你有任何疑问或需要进一步的澄清,随时可以提出。

Me

我的回答结束了,请对我的回答进行评价总结

AI

非常好,你的理解对于SSL握手协议层的关键知识点是准确和全面的。以下是对你回答的评价总结:

1. 理解深度:你对SSL握手协议的各个组成部分,包括其目的、过程和安全机制,都有深刻的理解。

2. 技术准确性:你的回答在技术上是准确的,正确地描述了SSL握手过程中的密钥交换、证书验证和加密算法协商等步骤。

3. 概念清晰:你清晰地阐述了SSL握手协议中涉及的复杂概念,如公钥加密、数字证书和密钥派生函数。

4. 流程掌握:你对SSL握手流程的掌握表明你能够理解客户端和服务器之间如何建立安全连接的每一步。

5. 安全意识:你的回答显示了对SSL握手协议中安全措施重要性的认识,包括证书验证和密钥交换的安全性。

6. 问题解决能力:你能够识别并解释在SSL握手过程中可能出现的问题,例如证书不被信任的情况。

7. 沟通能力:你能够清晰、逻辑地表达技术信息,这是有效沟通的关键。

总体来说,你的回答表明你对SSL握手协议层的理解是扎实的,能够把握其核心原则和实际操作。这种理解对于任何涉及网络安全和加密通信的领域都是宝贵的。如果你有任何进一步的问题或需要更深入的探讨,随时可以提出。

学习实践过程遇到的问题与解决方式(AI 驱动,优先使用AI工具解决问题)

-

问题 1,解决过程

问题:

如何准备SSL通信所需的证书

解决过程:

准备SSL通信所需的证书涉及几个关键步骤,主要包括创建一个证书颁发机构(CA),生成服务器和客户端的密钥对,以及签发和分发证书。以下是这个过程的详细步骤:

-

创建根证书颁发机构(CA):

- 生成CA的私钥:使用OpenSSL的

genrsa命令生成CA的私钥。例如:openssl genrsa -des3 -out root.key 2048。 - 生成CA的自签名根证书:使用

req命令和私钥生成自签名的根证书。例如:openssl req -new -x509 -key root.key -out root.crt -days 3650。

- 生成CA的私钥:使用OpenSSL的

-

创建服务器证书:

- 生成服务器私钥:使用

genrsa命令生成服务器的私钥。例如:openssl genrsa -des3 -out server.key 2048。 - 生成服务器证书签名请求(CSR):使用

req命令和服务器私钥生成CSR。例如:openssl req -new -key server.key -out server.csr。 - 签发服务器证书:使用CA的私钥和根证书对服务器的CSR进行签名。例如:

openssl ca -in server.csr -out server.crt -cert root.crt -keyfile root.key。

- 生成服务器私钥:使用

-

创建客户端证书(如果需要客户端认证):

- 生成客户端私钥:使用

genrsa命令生成客户端的私钥。例如:openssl genrsa -des3 -out client.key 2048。 - 生成客户端证书签名请求(CSR):使用

req命令和客户端私钥生成CSR。例如:openssl req -new -key client.key -out client.csr。 - 签发客户端证书:使用CA的私钥和根证书对客户端的CSR进行签名。例如:

openssl ca -in client.csr -out client.crt -cert root.crt -keyfile root.key。

- 生成客户端私钥:使用

-

证书的分发和存储:

- 将服务器证书(

server.crt)和私钥(server.key)部署到服务器上。 - 将客户端证书(

client.crt)和私钥(client.key)部署到客户端上。 - 确保根证书(

root.crt)被安装在所有需要信任CA的客户端和服务器上。

- 将服务器证书(

-

配置SSL/TLS:

- 在服务器和客户端的SSL/TLS配置中指定证书和私钥的位置。

- 确保服务器和客户端都信任CA的根证书,以便能够验证对方证书的有效性。

-

测试SSL通信:

- 使用工具如

openssl s_client命令行工具或浏览器测试SSL连接,确保证书被正确安装和信任。

- 使用工具如

请注意,这个过程涉及到一些安全敏感的操作,如私钥的生成和存储。私钥必须保密,并且应该使用密码保护。此外,证书的有效期、密钥长度和加密算法的选择都是重要的安全参数,需要根据当前的安全最佳实践来设置。

-

-

问题 2,解决过程

问题:

如何用代码实现SSL服务端与客户端之间的通信

解决过程:

实现SSL服务端与客户端之间的通信涉及到较为复杂的代码,下列使用OpenSSL库来实现SSL服务端和客户端的基本通信。

SSL服务端代码(C语言)

#include <openssl/ssl.h> #include <openssl/err.h> #include <stdio.h> #define PORT 8080 void initialize_ssl() { SSL_load_error_strings(); OpenSSL_add_ssl_algorithms(); } void cleanup_ssl() { EVP_cleanup(); } SSL_CTX* create_context() { const SSL_METHOD* method = SSLv23_server_method(); SSL_CTX* ctx = SSL_CTX_new(method); if (!ctx) { perror("Unable to create SSL context"); ERR_print_errors_fp(stderr); exit(EXIT_FAILURE); } return ctx; } void configure_context(SSL_CTX* ctx) { // Load server certificate and private key if (SSL_CTX_use_certificate_file(ctx, "server.crt", SSL_FILETYPE_PEM) <= 0) { ERR_print_errors_fp(stderr); exit(EXIT_FAILURE); } if (SSL_CTX_use_PrivateKey_file(ctx, "server.key", SSL_FILETYPE_PEM) <= 0 ) { ERR_print_errors_fp(stderr); exit(EXIT_FAILURE); } if (!SSL_CTX_check_private_key(ctx)) { fprintf(stderr, "Private key does not match the public certificate\n"); exit(EXIT_FAILURE); } } int main() { initialize_ssl(); SSL_CTX* ctx = create_context(); configure_context(ctx); int server_fd = socket(AF_INET, SOCK_STREAM, 0); if (server_fd == -1) { perror("Socket creation failed"); exit(EXIT_FAILURE); } struct sockaddr_in server_addr; server_addr.sin_family = AF_INET; server_addr.sin_port = htons(PORT); server_addr.sin_addr.s_addr = INADDR_ANY; if (bind(server_fd, (struct sockaddr*)&server_addr, sizeof(server_addr)) == -1) { perror("Bind failed"); exit(EXIT_FAILURE); } if (listen(server_fd, 5) == -1) { perror("Listen failed"); exit(EXIT_FAILURE); } struct sockaddr_in client_addr; socklen_t client_addr_len = sizeof(client_addr); int client_fd = accept(server_fd, (struct sockaddr*)&client_addr, &client_addr_len); if (client_fd == -1) { perror("Accept failed"); exit(EXIT_FAILURE); } SSL* ssl = SSL_new(ctx); SSL_set_fd(ssl, client_fd); if (SSL_accept(ssl) == -1) { ERR_print_errors_fp(stderr); exit(EXIT_FAILURE); } char buffer[1024] = {0}; int ret = SSL_read(ssl, buffer, sizeof(buffer)); if (ret > 0) { printf("Client: %s\n", buffer); SSL_write(ssl, "Hello from server", 16); } SSL_shutdown(ssl); SSL_free(ssl); close(client_fd); close(server_fd); cleanup_ssl(); return 0; }SSL客户端代码示例(C语言)

#include <openssl/ssl.h> #include <openssl/err.h> #include <stdio.h> #define PORT 8080 void initialize_ssl() { SSL_load_error_strings(); OpenSSL_add_ssl_algorithms(); } void cleanup_ssl() { EVP_cleanup(); } SSL_CTX* create_context() { const SSL_METHOD* method = SSLv23_client_method(); SSL_CTX* ctx = SSL_CTX_new(method); if (!ctx) { perror("Unable to create SSL context"); ERR_print_errors_fp(stderr); exit(EXIT_FAILURE); } return ctx; } void configure_context(SSL_CTX* ctx) { // Load CA certificate SSL_CTX_load_verify_locations(ctx, "root.crt", NULL); } int main() { initialize_ssl(); SSL_CTX* ctx = create_context(); configure_context(ctx); struct sockaddr_in server_addr; server_addr.sin_family = AF_INET; server_addr.sin_port = htons(PORT); server_addr.sin_addr.s_addr = inet_addr("127.0.0.1"); int server_fd = socket(AF_INET, SOCK_STREAM, 0); if (server_fd == -1) { perror("Socket creation failed"); exit(EXIT_FAILURE); } if (connect(server_fd, (struct sockaddr*)&server_addr, sizeof(server_addr)) == -1) { perror("Connect failed"); exit(EXIT_FAILURE); } SSL* ssl = SSL_new(ctx); SSL_set_fd(ssl, server_fd); if (SSL_connect(ssl) == -1) { ERR_print_errors_fp(stderr); exit(EXIT_FAILURE); } SSL_write(ssl, "Hello from client", 16); char buffer[1024] = {0}; int ret = SSL_read(ssl, buffer, sizeof(buffer)); if (ret > 0) { printf("Server: %s\n", buffer); } SSL_shutdown(ssl); SSL_free(ssl); close(server_fd); cleanup_ssl(); return 0; }这些代码示例需要OpenSSL库的支持,并且要求用户已经有了SSL证书和私钥文件。在实际使用中,用户需要根据自己的环境配置证书路径和其他参数。

参考资料

- AI工具(你使用的AI工具及其链接)

- 图书

- 网站

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· 没有Manus邀请码?试试免邀请码的MGX或者开源的OpenManus吧

· 【自荐】一款简洁、开源的在线白板工具 Drawnix

· 园子的第一款AI主题卫衣上架——"HELLO! HOW CAN I ASSIST YOU TODAY

· 无需6万激活码!GitHub神秘组织3小时极速复刻Manus,手把手教你使用OpenManus搭建本