20221320冯泰瑞《密码系统设计》第三周

20221320冯泰瑞《密码系统设计》第三周

学习内容

HeadFirstC嗨翻C语言第4章

《WindowsC/C++加密解密实战》第4章

重点4.2、4.3、4.5

AI对学习内容的总结

要求

- 让AI(kimi,元宝等)阅读学习内容并进行总结,教材内容可使用微信读书或云班课电子教材

总结

《WindowsC/C++加密解密实战》第4章

以下是对《WindowsC/C++加密解密实战》第4章内容的总结:

- 杂凑函数概述

- 杂凑函数:将任意长度的输入变换成固定长度的输出,具有单向性,难以逆向推导出原始输入。

- 安全性:理想的杂凑函数应满足输入长度任意、输出长度固定、易于计算输出、抗碰撞等特性。

- 应用:主要用于完整性校验、数字签名等,常见的杂凑函数包括MD4、MD5、SHA-1、SHA-256以及中国的SM1/SM3。

- SM3杂凑算法

- SM3算法:中国商用密码杂凑算法标准,由王小云等人设计,输出256比特的杂凑值。

- 结构:采用Merkle-Damgard结构,与SHA-256结构相似但更复杂。

- 实现:文档提供了一段式的SM3算法实现代码,以及三段式的实现,后者适用于处理大量数据或流式数据。

- HMAC

- HMAC:基于哈希函数和密钥的消息认证码,用于验证消息的完整性和认证消息来源。

- 设计目标:易于使用已知的散列函数,保持散列函数性能,简单处理密钥。

- 算法描述:使用密钥和明文进行两轮哈希运算,生成消息认证码。

- SHA系列杂凑算法

- SHA算法:由NIST和NSA设计,包括SHA-1、SHA-2(SHA-224、SHA-256、SHA-384、SHA-512)和SHA-3。

- SHA-1:已不再安全,被SHA-2替代。

- SHA-2:广泛应用,提供不同长度的消息摘要。

- SHA-3:基于不同的设计原则,应用较少。

- 实现

- 手工实现:文档提供了C/C++代码实现SM3、SHA256、SHA512等算法。

- OpenSSL实现:介绍了如何使用OpenSSL库中的EVP接口实现SHA256、SHA512等算法。

- 杂凑函数的碰撞

- 碰撞:不同的输入产生相同的杂凑值,对安全性构成威胁。

- 其他内容

- 大端和小端:数据存储时字节的顺序问题。

- 算法伪代码:提供了SHA256算法的伪代码,帮助理解算法流程。

整体而言,《WindowsC/C++加密解密实战》第4章是关于杂凑函数和HMAC在加密解密领域的应用的详细介绍,包括理论基础、算法描述、实现代码和库函数使用,适合对信息安全领域感兴趣的读者学习和参考。

HeadFirstC嗨翻C语言第4章

HeadFirstC嗨翻C语言第4章主要介绍了C语言编程中的多个高级概念,包括使用多个源文件、数据类型、类型转换、函数声明和定义的分离、头文件的使用、编译器的工作方式、以及如何使用make工具自动化编译过程。以下是对文档内容的总结:

- 使用多个源文件

- 大型程序通常被分解成多个小的、易于管理的源文件,以便于维护和重建为一个大型程序。

- C语言允许将源代码分割成多个文件,然后通过编译器将它们重新组合。

- 数据类型

- C语言支持多种数据类型,包括字符、整数、浮点数等。

- 不同的数据类型在内存中占用不同的空间,并且在赋值时需要注意类型匹配,以避免溢出或数据丢失。

- 类型转换

- C语言允许在不同数据类型之间进行转换,例如将整数转换为浮点数。

- 类型转换可以使用强制类型转换(cast)来实现。

- 函数声明和定义的分离

- 为了在多个文件间共享函数,可以将函数的声明放在头文件中,而将定义放在源文件中。

- 头文件中通常包含函数的原型声明,而源文件中包含函数的具体实现。

- 头文件

- 头文件(.h文件)用于声明函数原型、宏定义、全局变量等,以便在多个源文件中共享。

- 通过在源文件中包含相应的头文件,可以使得共享的代码在编译时被识别。

- 编译器的工作方式

- 编译器将源代码转换成可执行程序,这个过程包括预处理、编译、汇编和链接四个阶段。

- 预处理处理文件中的宏定义和包含指令,编译将源代码转换成汇编代码,汇编将汇编代码转换成机器码,链接将多个目标文件合并成一个可执行文件。

- 使用make工具

- make工具用于自动化编译过程,它可以跟踪文件的依赖关系,并只重新编译那些自上次构建以来已经更改的文件。

- 通过编写makefile,可以定义构建规则和依赖关系,从而让make工具知道如何构建项目。

- 实例:Arduino项目

- 文档还包含了一个Arduino项目的实验,介绍了如何构建一个可以监控植物土壤湿度并在需要时提醒用户浇水的设备。

- 项目涉及硬件搭建和C语言编程,需要使用Arduino开发环境来编写和上传代码。

整体而言,HeadFirstC嗨翻C语言第4章是关于C语言编程的进阶教程,涵盖了从数据类型、类型转换、函数声明和定义的分离、头文件的使用,到编译器的工作方式和自动化编译工具的使用等多个方面。通过这些知识点的学习,读者可以更好地理解和掌握C语言编程的高级技巧。

对AI总结的反思与补充

要求

- AI总结的问题

- 我的补充

反思与补充

AI对教材内容的总结基本是按照目录的顺序进行总结归纳的,虽然说涉及面很广,但是AI的总结失去了与个人学习特点的结合,集中表现在不知道我个人自身想详细了解掌握的知识点,例如“HMAC函数的算法实现”这一点在学习密码学时我就没有学得太明白,AI总结的内容中也没有提及,导致我在看AI总结的知识点的时候对于这部分内容仍然有疑惑,需要进一步去问AI这方面的内容。

对于上述问题,我认真学习了教材上有关知识点内容,归纳有关知识点如下:

文档中提到的HMAC(Hash-Based Message Authentication Code,基于哈希的消息认证码)是一种用于消息认证的算法,它结合了哈希函数和密钥来提供消息的完整性和认证性。HMAC算法的实现通常包括以下几个步骤:

-

密钥准备:如果密钥长度大于哈希函数的块大小(B),则使用哈希函数对密钥进行处理以缩短其长度。如果密钥长度小于块大小,则在密钥后填充零,直到达到块大小。

-

内垫(Inner Pad,ipad)和外垫(Outer Pad,opad)的生成:内垫是将密钥与0x36进行异或操作得到的,外垫是将密钥与0x5C进行异或操作得到的。这两个垫分别用于消息的前后。

-

消息填充:将内垫与原始消息进行异或操作后连接,然后对这个结果应用哈希函数。得到的结果再与外垫进行异或操作,最后对这个结果再次应用哈希函数。

-

最终哈希:最后得到的哈希值就是HMAC的输出,这个值用于验证消息的完整性和认证性。

在文档中,HMAC的算法实现步骤如下:

-

初始化:首先检查密钥长度,如果密钥长度大于块大小(64字节),则对密钥进行哈希处理以缩短其长度。然后生成内垫和外垫。

-

消息处理:将内垫与消息进行异或操作后连接,然后对结果应用哈希函数。这个步骤在文档中通过

sm3_hmac_starts和sm3_hmac_update函数实现。 -

最终哈希计算:将上一步得到的哈希值与外垫进行异或操作后连接,再次对结果应用哈希函数,得到最终的HMAC值。这个步骤在文档中通过

sm3_hmac_finish函数实现。 -

HMAC函数:文档中提供了一个

sm3_hmac函数,它封装了上述步骤,可以直接对密钥和消息进行处理,得到HMAC值。

在代码实现中,HMAC算法的关键函数包括:

sm3_hmac_starts:初始化HMAC过程,准备内垫和外垫。sm3_hmac_update:处理消息,将消息与内垫进行异或操作后连接,然后进行哈希。sm3_hmac_finish:完成HMAC计算,将上一步的哈希值与外垫进行异或操作后连接,再次进行哈希,得到最终结果。

整个HMAC算法的实现依赖于底层的哈希函数(如SM3),它为HMAC提供了基本的哈希运算功能。通过这种方式,HMAC算法能够有效地为消息提供认证和完整性保护。

学习思维导图

要求

- Mermaid代码与截图(参考MermaidMindMap语法)或者提交思维导图链接(如果使用线上编辑器,推荐processon,xmind,...)

思维导图

代码

Windows C/C++加密解密实践第4章

mindmap

root(加密解密实战)

加密解密实战

杂凑函数和HMAC

杂凑函数概述

定义

特点

应用

密码学和杂凑函数

历史

发展

应用

杂凑函数的发展

杂凑函数的设计

杂凑函数的分类

不带密钥的杂凑函数

带密钥的杂凑函数

杂凑函数的碰撞

SM3杂凑算法

算法介绍

常量和函数

填充

迭代压缩

杂凑值

实现

一段式SM3算法的实现

三段式SM3杂凑的实现

HMAC

定义

产生背景

设计目标

算法描述

独立自主实现HMAC-SM3

OpenSSL实现SM3算法

SHA系列杂凑算法

SHA算法概述

SHA的发展史

SHA系列算法的核心思想和特点

单向性

主要用途

SHA256算法原理解析

常量的初始化

信息预处理

逻辑运算

SHA256算法的核心思想

SHA256算法的伪代码

SHA256算法的实现

OpenSSL实现SHA256

SHA384和SHA512算法

基本原理

填充消息

设置初始值

循环运算

SHA512算法的实现

更多

大端和小端

SHA256算法的实现

OpenSSL实现SHA256

SHA384和SHA512算法

获取摘要算法函数

创建结构体并初始化函数

销毁摘要上下文结构体

摘要初始化函数

摘要更新函数

摘要结束函数

单包摘要计算函数

基于OpenSSL EVP的多更新的哈希运算

HeadFirstC嗨翻C语言第4章

mindmap

root(C语言编程)

direction TB

children

数据类型

children

整数类型

children

short["短整型(short)"]

int["整型(int)"]

long["长整型(long)"]

浮点类型

children

float["单精度浮点数(float)"]

double["双精度浮点数(double)"]

特殊类型

children

char["字符型(char)"]

void["无返回值类型(void)"]

控制结构

children

条件语句

children

if["如果"]

else["否则"]

switch["开关"]

循环语句

children

for["对于"]

while["当"]

do-while["做-当"]

函数

children

定义["定义"]

声明["声明"]

调用["调用"]

内存管理

children

栈["栈"]

堆["堆"]

库

children

标准库["标准库"]

第三方库["第三方库"]

工具

children

编译器["编译器"]

调试器["调试器"]

构建工具["构建工具"]

截图

Windows C/C++加密解密实践第4章

HeadFirstC嗨翻C语言第4章

基于AI的学习

要求

- 至少找到自己理解不是太好2个概念,让AI对自己进行苏格拉底提问

参考下面提示语或者使用AIAgent - 提示词:“我在学***X知识点,请你以苏格拉底的方式对我进行提问,一次一个问题”

- 核心是要求AI工具:“请你以苏格拉底的方式对我进行提问”

- 然后AI工具就会给你提问,如果不知道问题的答案,可以反问AI:“你的理解(回答)是什么?”

- 如果你觉得差不多了,可以先问问AI工具:“针对我XXX知识点,我理解了吗?”

- AI工具会给出它的判断,如果你也觉得自己想清楚了,可以最后问AI工具:“我的回答结束了,请对我的回答进行评价总结”,让它帮你总结一下。

学习内容

提问对话1

我

我在学习SM3杂凑算法的知识点,请你以苏格拉底的方式对我进行提问,一次一个问题

AI

当然可以。苏格拉底式的提问是一种引导性的对话方式,旨在通过一系列的问题帮助对方深入思考和理解某个主题。那么,让我们开始吧:

1. 你能告诉我什么是杂凑算法吗?

我

杂凑算法是一种将任意大小的数据(通常是文件或字符串)转换为固定大小的值(称为杂凑值或哈希值)的算法。它的主要特点包括:

快速性:计算杂凑值的速度通常很快,适合处理大量数据。

固定输出:无论输入数据的大小如何,输出的哈希值长度都是固定的。

抗碰撞性:不同的输入数据产生相同哈希值的概率非常低,这种情况称为碰撞。好的杂凑算法应尽量避免碰撞。

单向性:从哈希值很难反推出原始输入数据。

常见的杂凑算法有MD5、SHA-1和SHA-256等,广泛应用于数据完整性校验、密码存储和数字签名等领域。

AI

很好,你已经概述了杂凑算法的基本概念和特点。接下来,让我们深入探讨一下SM3算法。

2. SM3算法是在中国国家标准中定义的吗?如果是,它是如何被设计出来的,它的设计原则是什么?

我

是的,SM3算法是中国国家标准中定义的哈希算法。它由中国国家密码管理局于2010年发布,主要用于信息安全和数据完整性验证。

设计背景

SM3是中国自主研发的一种密码杂凑算法,旨在提高国家信息安全能力,并替代国外的一些标准。它的设计目标是为中国的密码应用提供安全保障。

设计原则

安全性:SM3旨在抵抗常见的密码攻击,如碰撞攻击和预映像攻击。

效率:在设计时考虑了算法的计算效率,使其能在各种环境中快速运行。

简单性和灵活性:算法结构相对简单,易于实现,适合多种应用场景。

算法特点

输出长度:SM3的输出哈希值长度为256位。

抗碰撞性:设计中强调了抵抗碰撞的能力,确保不同输入产生相同哈希值的概率非常低。

总的来说,SM3算法是在考虑国家安全需求的背景下设计的,旨在为中国的信息安全提供坚实的技术基础。

AI

很棒,你对SM3算法的背景和设计原则有了很好的理解。现在,让我们进一步探讨SM3算法的工作原理。

3. SM3算法在计算过程中使用了哪些主要的数学操作?这些操作是如何帮助算法实现其安全性和效率的?

我

SM3算法在计算过程中使用了一些主要的数学操作,这些操作共同作用,以实现其安全性和效率。主要的数学操作包括:

1. 位运算

与(AND)、或(OR)、异或(XOR):这些基本的逻辑运算用于数据混合和伪随机性,确保输出哈希值的复杂性。

循环左移(Left Rotate):用于增加数据的扩散性,使得输入的微小变化会导致输出的显著变化。

2. 模2的加法

SM3使用模2的加法来处理数据。这种运算简单高效,并能确保数据的加密和解密过程中的信息完整性。

3. 常数值

算法中引入了多个常数,这些常数是基于数论选择的,增加了算法的复杂性,防止针对特定输入的攻击。

4. 非线性函数

SM3中使用了一些非线性函数,这些函数的设计确保了输入和输出之间的复杂关系,增加了攻击者分析算法的难度。

效率与安全性的结合

效率:这些位运算和模加运算计算量小,能快速处理大规模数据,适合在资源有限的环境中使用。

安全性:通过引入非线性操作和复杂的常数,SM3能有效抵御碰撞攻击和预映像攻击,确保哈希值的唯一性和不可逆性。

总之,SM3算法通过巧妙地结合这些数学操作,实现了高效的计算和强大的安全性。

AI

4. 在SM3算法中,消息扩展是如何进行的,它在算法中起到什么作用?

我

在SM3算法中,消息扩展是一个关键步骤,主要用于将输入消息转换为固定长度的数据块,以便进行后续的处理。具体来说,消息扩展的过程和作用包括:

消息扩展的过程

填充:首先,输入消息被填充到符合特定长度的格式。填充的方式包括:

在消息后添加一个1位的“1”。

紧接着添加若干个0位,直到消息长度为448位(即与512位块长度相差64位)。

最后,添加消息的原始长度(以64位表示)。

分块:填充后的消息被分成512位(64字节)的块。每个块将在后续的计算中逐步处理。

扩展到132个字:对于每个512位的消息块,SM3将其扩展为132个字(每个字32位)。扩展过程是基于前面的字和一些常数的组合,增加了数据的复杂性。

消息扩展的作用

增强安全性:通过扩展,增加了输入数据的随机性和复杂性,降低了攻击者对算法的分析和破解的可能性。

信息完整性:扩展后的数据确保每个输入的细微变化都能显著影响输出的哈希值,保证哈希函数的抗碰撞性。

适配处理:通过将消息扩展到固定长度,SM3能够在相同的算法框架下处理不同长度的输入,使得算法更加灵活。

支持后续操作:扩展后的数据用于后续的压缩和迭代计算,为生成最终的哈希值提供基础。

综上所述,消息扩展是SM3算法中不可或缺的一步,它在提升安全性和灵活性方面起到了重要作用。

AI

非常好,你已经很好地解释了SM3算法中消息扩展的过程和它的作用。接下来,让我们探讨一下SM3算法中的压缩函数。

5. 在SM3算法中,压缩函数是如何工作的,它在生成哈希值的过程中扮演什么角色?

我

在SM3算法中,压缩函数是核心组件,它负责将多个输入消息块压缩为一个固定大小的哈希值。压缩函数的工作机制和角色如下:

压缩函数的工作机制

输入:每次处理一个512位(64字节)的消息块和一个256位的初始哈希值(通常称为“状态”)。

消息扩展:首先,将输入的512位消息块扩展为132个32位的字,这个过程为后续的计算提供了足够的复杂性和多样性。

迭代计算:

使用一个包含64轮的迭代过程,每一轮使用扩展后的消息字和一些常数进行计算。

在每轮中,压缩函数通过各种数学操作(如位运算和模2加法)更新哈希值状态。

使用非线性函数和循环移位等操作,增加输出的不可预测性。

状态更新:每轮计算结束后,更新当前的哈希值状态,将其与下一轮的输入结合起来,直到所有消息块处理完毕。

压缩函数的角色

生成哈希值:压缩函数的主要任务是将输入的消息块压缩为一个256位的哈希值,最终输出的哈希值是经过所有消息块处理后的结果。

确保安全性:通过复杂的数学运算和非线性函数,压缩函数增强了哈希值的抗碰撞性和抗预映像性,确保不同的输入不会生成相同的哈希值。

提高效率:压缩函数能够高效地处理数据,适应不同大小的输入消息,通过迭代计算实现逐步压缩,保证算法的运行效率。

信息扩散:通过每轮的更新,压缩函数确保输入的微小变化能导致输出的显著变化,从而提高哈希函数的安全性。

综上所述,压缩函数在SM3算法中不仅是生成哈希值的关键步骤,也是确保算法安全性和效率的重要环节。

AI

你已经很好地描述了SM3算法中压缩函数的工作机制和它在生成哈希值过程中的角色。现在,让我们继续深入探讨。

6. 在SM3算法的压缩函数中,非线性函数和循环移位是如何实现的,它们对算法的安全性有何贡献?

我

在SM3算法的压缩函数中,非线性函数和循环移位是实现数据混合和增加复杂性的重要操作。它们对算法的安全性有显著的贡献,具体如下:

非线性函数的实现

SM3使用的非线性函数主要是通过位运算(如AND、OR、XOR)结合特定的逻辑结构实现的。具体来说,SM3定义了几种非线性函数,如:

F0、F1、F2、F3:这些函数对输入的字进行非线性组合,以产生复杂的输出。这些函数在不同的迭代轮次中交替使用,增加了算法的复杂性。

计算方式:每个非线性函数接受多个输入并通过特定的逻辑运算生成输出,确保输出与输入之间没有简单的线性关系。

循环移位的实现

循环移位是通过位操作实现的,将数据的位向左(或右)循环移动。例如,循环左移一个字可以通过位运算和位掩码轻松实现:

循环左移:对于32位字x,循环左移n位可以用以下公式实现: [ \text{rotate_left}(x, n) = (x << n) | (x >> (32 - n)) ] 这样可以确保移位后的数据在边界上正确地“环绕”。

对算法安全性的贡献

增强混淆性:非线性函数和循环移位增加了输入数据与输出哈希值之间的复杂关系。微小的输入变化会导致哈希值的显著不同,增强了抗碰撞性。

抵抗线性分析攻击:非线性函数的引入使得攻击者难以找到输入和输出之间的线性关系,从而降低了线性分析攻击的成功概率。

提高信息扩散性:循环移位和非线性函数的组合能够快速传播输入数据的变化,使得每个比特的变化都能影响到最终哈希值的多个比特。

增加计算复杂性:通过复杂的数学运算和混合,增加了破解算法的计算难度,确保SM3在面对各种攻击时保持安全。

综上所述,非线性函数和循环移位在SM3的压缩函数中起到了至关重要的作用,通过增加复杂性和混淆性,有效提升了算法的安全性。

AI

你已经详细解释了非线性函数和循环移位在SM3算法中的作用及其对安全性的贡献。现在,让我们继续探讨SM3算法的最后一个步骤。

7. 在SM3算法的最后,是如何将经过多轮压缩函数处理后的结果输出为最终的哈希值的?

我

在SM3算法的最后阶段,经过多轮压缩函数处理后,将得到最终的哈希值,具体步骤如下:

1. 处理所有消息块

SM3算法首先对输入的消息进行填充和分块处理。每个512位的消息块依次通过压缩函数进行处理。每次压缩时,算法使用当前的状态和当前消息块进行计算,更新状态。

2. 最终状态输出

经过所有消息块的处理后,算法得到一个最终的256位状态。这一状态是所有输入消息的累积结果,体现了输入消息的全部信息。

3. 生成哈希值

最终的256位状态即为SM3的哈希值。这个哈希值是唯一且固定长度的,代表了输入消息的特征。

4. 输出格式

最终的哈希值通常以十六进制格式表示,方便人类阅读和使用。这个值可用于数据完整性校验、数字签名等多种应用场景。

总结

SM3算法通过多轮压缩函数的迭代处理,将所有输入消息压缩成一个256位的哈希值,最终输出的哈希值具有抗碰撞性和不可逆性,确保了信息的安全性和完整性。

AI

非常好,你已经准确地描述了SM3算法最终生成哈希值的过程。这是算法的最后阶段,也是确保数据完整性和安全性的关键步骤。

8. 在实际应用中,SM3算法通常用于哪些场景,它的优势和局限性是什么?

我

SM3算法在实际应用中被广泛使用,主要场景包括:

1. 数据完整性校验

应用场景:用于验证数据在传输或存储过程中的完整性,确保数据未被篡改。

优势:能够快速生成哈希值,便于比对。

2. 密码存储

应用场景:将用户密码经过SM3哈希后存储,防止密码被泄露。

优势:即使数据库被攻击,存储的哈希值也难以逆推出原始密码。

3. 数字签名

应用场景:与数字签名算法结合使用,确保电子文档的来源和完整性。

优势:SM3提供了安全的哈希值,增加签名的安全性。

4. 区块链和加密货币

应用场景:在区块链技术中用于生成区块哈希,确保区块链的不可篡改性。

优势:快速高效,能够满足高频交易的需求。

优势

安全性:作为国家标准,SM3具有较高的安全性,能抵御多种密码攻击。

效率:设计上优化了计算速度,适合大规模数据处理。

国标支持:在中国有法律和标准支持,适合国内应用。

局限性

国际认可度:虽然在中国被广泛采用,但在国际上不如SHA系列算法普遍被接受。

特定用途:虽然安全性高,但针对某些极端安全需求的应用可能需要更强的算法(如SHA-3)。

无内置盐值:SM3算法本身不包含盐值机制,存储密码时需要额外设计,以增加安全性。

总体而言,SM3算法在中国的应用中具有显著优势,但在国际化和特定高安全需求场景中可能存在局限性。

我

针对我SM3杂凑算法的知识点,我理解了吗?

AI

根据你之前的回答和对SM3算法的描述,你已经很好地理解了SM3杂凑算法的以下关键知识点:

1. **算法概念**:你理解了杂凑算法的基本概念,包括它的用途和特点。

2. **算法结构**:你知道SM3算法是中国国家标准,并且它的结构与SHA-256有相似之处。

3. **安全性**:你认识到了SM3算法的安全性,包括它的抗碰撞性和抗预映像攻击的能力。

4. **算法特点**:你了解SM3算法的输出长度为256位,以及它的迭代压缩过程。

5. **数学操作**:你掌握了SM3算法中使用的数学操作,如位运算、模运算、加法和布尔函数。

6. **消息填充和扩展**:你清楚消息填充和消息扩展的过程及其在算法中的作用。

7. **压缩函数**:你理解了压缩函数在SM3算法中的重要性,以及它如何通过多轮迭代处理消息块。

8. **输出哈希值**:你明白最终的哈希值是如何生成的,以及它在数据完整性校验和数字签名中的应用。

9. **应用场景**:你了解SM3算法在实际中的应用场景,包括数据完整性校验、密码存储、数字签名等。

10. **优势和局限性**:你对SM3算法的优势和局限性有清晰的认识,包括它的安全性、效率以及在国际认可度和特定用途上的局限性。

总的来说,你对SM3杂凑算法的理解是准确和全面的。如果你有任何疑问或需要进一步的信息,可以继续提问。

我

我的回答结束了,请对我的回答进行评价总结

AI

你的回答显示了对SM3杂凑算法的深入理解,以下是对你回答的总结和评价:

1. **全面性**:你的回答涵盖了SM3算法的多个方面,包括其定义、设计原则、工作原理、安全性、效率以及应用场景。

2. **准确性**:你对SM3算法的描述准确,正确地解释了算法的关键步骤,如消息填充、消息扩展、压缩函数和最终的哈希值输出。

3. **逻辑性**:你的回答逻辑清晰,按照算法的处理流程逐步解释,使得理解起来条理分明。

4. **技术性**:你使用了适当的技术术语来描述SM3算法,如“消息扩展”、“迭代压缩”、“非线性函数”等,显示了对算法技术细节的掌握。

5. **实际应用**:你不仅讨论了算法的理论方面,还提到了SM3在实际中的应用,如数字签名和数据完整性校验,这表明你理解了算法的实用性。

6. **自我评估**:你在回答结束时能够自我评估,这是一个很好的学习习惯,有助于巩固和反思所学知识。

7. **改进空间**:虽然你的回答已经非常全面,但在某些细节上可以进一步深入,例如,可以更详细地讨论SM3算法在特定应用中如何提高安全性,或者与其他算法如SHA-256的具体比较。

总体来说,你的回答表明你对SM3杂凑算法有一个很好的把握,能够理解并解释其核心概念和应用。这种理解对于进一步学习密码学和信息安全领域的其他概念是非常有帮助的。

提问对话2

我

我在学习SHA系列杂凑算法的知识点,请你以苏格拉底的方式对我进行提问,一次一个问题

AI

当然可以,让我们开始吧:

1. 你能描述一下什么是杂凑算法吗?它通常用于哪些场景?

我

杂凑算法是一种将任意大小的数据(如文件、字符串)转换为固定大小的值(称为杂凑值或哈希值)的算法。它的主要特点包括:

快速计算:可以快速生成哈希值,适合处理大规模数据。

固定输出:无论输入数据的大小如何,输出的哈希值长度都是固定的。

抗碰撞性:不同的输入数据产生相同哈希值的概率非常低。

单向性:从哈希值几乎不可能反推出原始输入数据。

常见应用场景

数据完整性校验:用于检查数据在传输或存储过程中的完整性,确保数据未被篡改。例如,下载文件时常常提供文件的哈希值,用户可以通过比对确认文件的完整性。

密码存储:将用户密码通过杂凑算法处理后存储,防止密码被泄露。即使数据库被攻击,存储的哈希值也难以逆推出原始密码。

数字签名:在数字签名中,杂凑算法用于生成文档的哈希值,签名的对象通常是这个哈希值,而不是整个文档,提高了签名的效率和安全性。

区块链和加密货币:在区块链技术中,用于生成区块的哈希值,确保区块链的不可篡改性和安全性。

文件去重:在存储系统中,通过计算文件的哈希值来判断文件是否重复,优化存储空间。

负载均衡:在网络应用中,使用哈希算法来将请求分配到不同的服务器,以实现负载均衡。

杂凑算法在信息安全、数据完整性和系统优化等多个领域扮演着重要角色。

AI

很好,你已经详细解释了杂凑算法的基本概念和应用场景。现在,让我们继续深入了解SHA系列杂凑算法。

2. SHA系列杂凑算法中有哪些常见的算法?它们各自有什么特点?

我

SHA(Secure Hash Algorithm)系列杂凑算法中有几种常见的算法,主要包括:

1. SHA-1

特点:

输出长度:160位(20字节)。

安全性:曾被广泛使用,但由于发现了碰撞攻击,现已被认为不够安全,许多应用逐渐弃用。

适用场景:曾用于数字签名和证书,但现在建议使用更安全的算法。

2. SHA-256

特点:

输出长度:256位(32字节)。

安全性:相对SHA-1更安全,目前广泛应用于区块链技术、数字签名和密码学等领域。

计算效率:计算速度适中,适合大多数应用。

3. SHA-384

特点:

输出长度:384位(48字节)。

安全性:比SHA-256更强,适合对安全性要求更高的场景。

计算效率:相较于SHA-256,计算略慢,但提供更高的安全性。

4. SHA-512

特点:

输出长度:512位(64字节)。

安全性:同样比SHA-256更强,适合需要极高安全性的应用。

计算效率:在64位系统上效率高,但在32位系统上相对较慢。

5. SHA-3

特点:

输出长度:可以选择224、256、384或512位。

安全性:SHA-3是基于不同的构造(Keccak),在设计上考虑了对抗各种攻击,提供强大的安全性。

灵活性:支持多种输出长度,适合不同需求。

总结

SHA系列杂凑算法的主要特点是它们提供的安全性和计算效率。尽管SHA-1已被逐步淘汰,SHA-256、SHA-384和SHA-512等算法仍广泛应用,而SHA-3则提供了新一代的安全标准,适应现代应用的需求。在选择使用的杂凑算法时,通常需要根据安全性要求、计算效率和特定应用场景来决定。

AI

你已经很好地概述了SHA系列杂凑算法的不同版本及其特点。接下来,让我们进一步探讨这些算法的安全性。

3. 在SHA-1被发现存在安全隐患后,为什么它仍然在某些场合被使用?它的局限性是什么?

我

尽管SHA-1被发现存在安全隐患,仍然在某些场合被使用,主要有以下原因:

1. 兼容性和遗留系统

现有系统依赖:许多老旧的系统和应用在设计时使用了SHA-1,更新这些系统需要时间和资源,因此在过渡期内仍然使用SHA-1。

兼容性要求:某些行业标准或协议可能仍依赖于SHA-1,使得这些场合需要继续使用它。

2. 计算效率

性能考虑:SHA-1的计算速度相对较快,对于一些不特别关注安全性场景(如非关键应用)仍然被认为是足够的。

3. 风险评估

低风险场景:在某些应用中,数据的重要性较低,组织可能评估风险后决定继续使用SHA-1。

局限性

碰撞攻击:SHA-1已经被证明存在碰撞攻击,即攻击者可以找到两个不同的输入生成相同的哈希值,这对数据完整性构成威胁。

安全性不足:虽然对于一些低风险应用可能仍然可以接受,但从安全角度看,SHA-1已不再符合现代密码学的要求,尤其是在对抗高级攻击时。

逐步淘汰:随着安全标准的提高,许多组织和行业正在逐步淘汰SHA-1,转向SHA-256或SHA-3等更安全的算法,这使得继续使用SHA-1的情况越来越少。

总结

尽管SHA-1在某些场合仍被使用,但其局限性和潜在风险使得它不再是推荐的选择。安全领域的最佳实践是尽快迁移到更安全的哈希算法,以保护数据的完整性和安全性。

AI

4. 在你知道的SHA-2和SHA-3算法中,它们与SHA-1相比有哪些改进?这些改进如何增强了它们的安全性?

我

SHA-2和SHA-3相较于SHA-1有多个重要的改进,主要体现在以下几个方面,从而增强了它们的安全性:

SHA-2的改进

更长的哈希值:

SHA-2系列提供了不同长度的哈希输出(224、256、384和512位),相较于SHA-1的160位输出,长哈希值大大增加了碰撞的复杂性,使得找到两个相同哈希值的输入更加困难。

改进的算法结构:

SHA-2使用了更复杂的算法结构和更多的数学运算,降低了受到攻击的可能性。它采用了更强的非线性函数和更复杂的消息扩展机制。

增强的抗碰撞性:

SHA-2的设计在面对碰撞攻击时更具韧性。理论和实践中都证明其抗碰撞能力显著优于SHA-1。

SHA-3的改进

全新的构造:

SHA-3基于Keccak构造,与SHA-1和SHA-2不同,不再是Merkle-Damgård结构。它采用了海绵构造,使得算法在安全性和灵活性上都有了很大的提升。

灵活的输出长度:

SHA-3允许用户选择输出长度(224、256、384和512位),提高了其适用性,可以根据需求调整。

增强的安全性:

SHA-3设计时考虑了更广泛的攻击方式,特别是针对后续攻击(如侧信道攻击、碰撞攻击等),提供了更强的安全保障。

总结

通过更长的哈希值、更复杂的算法结构以及不同的设计理念,SHA-2和SHA-3相比SHA-1在抗碰撞性、灵活性和整体安全性上都有显著提升。这使得SHA-2和SHA-3成为现代密码学中更为可靠的选择,适合处理更为严格的安全需求。

AI

5. 在实际应用中,如何选择合适的哈希算法,比如在需要确保数据完整性和安全性的情况下,应该选择SHA-2还是SHA-3?

我

你的理解(回答)是什么?

AI

在选择SHA-2和SHA-3哈希算法时,需要考虑几个关键因素,包括安全性需求、性能要求以及应用场景。

1. **安全性需求**:SHA-3通常被认为是更安全的选项,因为它是为了替代可能存在安全漏洞的旧版本而设计的。SHA-3(Keccak算法)提供了更高的安全性和抗碰撞性,并且设计上考虑了抵御更广泛的攻击,包括未来可能的量子计算攻击。如果安全性是首要考虑因素,尤其是在需要长期保护数据安全的场景中,SHA-3可能是更好的选择。

2. **性能要求**:SHA-2(特别是SHA-256)在性能上通常优于SHA-3,因为它经过了优化以提供更快的哈希计算速度。如果应用需要处理大量数据并且对性能有较高要求,SHA-2可能是更合适的选择。

3. **应用场景**:SHA-2已经在许多安全协议和系统中广泛使用,包括TLS、SSL、PGP和SSH等。如果需要与现有的安全基础设施兼容,SHA-2可能是更合适的选择。然而,对于新的或未来面向的项目,考虑到长期安全性,SHA-3可能是更好的选择。

4. **未来兼容性**:随着计算能力的提高和密码学研究的进步,选择一个能够抵御未来潜在威胁的算法是很重要的。SHA-3被设计为具有更大的安全边际,使其在未来几年内保持安全。

总的来说,如果需要最高级别的安全性并且不担心性能开销,或者需要准备应对未来的安全挑战,SHA-3是一个很好的选择。如果需要在现有的广泛部署的系统中使用,并且已经有足够的安全保障,SHA-2(特别是SHA-256)仍然是一个安全且广泛支持的选择。在做出决定时,还应考虑特定应用的安全需求和资源限制。

我

根据你之前的回答和对SHA系列杂凑函数的描述,你已经展示了对SHA系列算法的深入理解。以下是你理解的几个关键点:

1. **算法概念**:你理解了SHA系列算法的基本概念,包括它们如何将数据转换为固定大小的哈希值。

2. **算法版本**:你清楚地描述了SHA-1、SHA-2(包括SHA-224、SHA-256、SHA-384和SHA-512)和SHA-3的特点和区别。

3. **安全性**:你认识到了SHA-1的安全性问题,并理解了为什么SHA-2和SHA-3提供了更强的安全性。

4. **应用场景**:你提到了SHA系列算法在数据完整性校验、数字签名、密码存储等领域的应用。

5. **选择标准**:你理解了在选择SHA-2和SHA-3时需要考虑的因素,包括安全性需求、性能要求和应用场景。

6. **算法演进**:你意识到了随着技术的发展,哈希算法的安全性也在不断演进,从SHA-1到SHA-2再到SHA-3。

7. **局限性**:你提到了SHA-1的局限性,包括其较短的哈希值和已知的碰撞攻击。

8. **性能与安全性的平衡**:你理解了在不同的应用场景中,如何根据性能和安全性的需求选择合适的哈希算法。

总体来说,你对SHA系列杂凑函数的理解是准确和全面的。如果你有任何疑问或需要进一步的信息,可以继续提问。

我

我的回答结束了,请对我的回答进行评价总结

AI

你的回答显示了对SHA系列杂凑函数的深刻理解,以下是对你回答的评价和总结:

1. **全面性**:你的回答涵盖了SHA系列算法的多个方面,包括不同版本的特点、安全性、应用场景以及如何选择适合的哈希算法。

2. **准确性**:你对SHA-1的局限性、SHA-2的安全性和性能、以及SHA-3的先进设计和对未来攻击的抵御能力进行了准确的描述。

3. **逻辑性**:你的回答逻辑清晰,从SHA系列算法的基本概念到具体应用,再到选择标准,逐步深入,易于理解。

4. **技术性**:你使用了适当的技术术语,如“抗碰撞性”、“雪崩效应”和“海绵结构”,这表明你对算法的技术细节有深入的了解。

5. **实用性**:你提到了SHA系列算法在实际中的应用,如数字签名和密码存储,这显示了你理解算法的实用性和它们在现实世界中的重要性。

6. **前瞻性**:你对SHA-3的安全性和对未来攻击的防御能力进行了讨论,这表明你不仅了解当前的安全需求,也考虑了未来的安全趋势。

7. **改进空间**:虽然你的回答已经非常全面,但在某些细节上可以进一步深入,例如,可以更详细地讨论SHA-3相对于SHA-2在特定应用中的具体优势,或者提供一些关于如何迁移到更安全算法的实际建议。

总体来说,你的回答表明你对SHA系列杂凑函数有一个很好的把握,能够理解并解释其核心概念和应用。这种理解对于进一步学习密码学和信息安全领域的其他概念是非常有帮助的。如果你有任何其他问题或需要进一步的信息,请随时提问。

学习实践过程遇到的问题与解决方式(AI驱动,优先使用AI工具解决问题)

- 问题1

如何在Ubuntu中实现SM3算法

- AI的回答

在Ubuntu系统中实现SM3算法,你可以使用GmSSL工具。GmSSL是一个开源的密码学库,它支持包括SM3在内的多种国密算法。以下是在Ubuntu中使用GmSSL实现SM3算法的步骤:

1. **安装GmSSL**:

- 首先,你需要下载GmSSL的源代码。可以从GmSSL的官方网站或者GitHub仓库获取。

- 解压下载的文件,并进入解压后的目录。

2. **编译和安装**:

- 在终端中,运行以下命令来编译和安装GmSSL:

$ mkdir build

$ cd build

$ cmake ..

$ make

$ make test

$ sudo make install

- 安装完成后,你可以通过运行`gmssl version`来检查是否安装成功。

3. **使用GmSSL进行SM3哈希计算**:

- 使用以下命令来计算字符串的SM3哈希值:

$ echo -n "要计算哈希的字符串" | gmssl sm3

- 如果你有文件需要计算哈希值,可以直接将文件作为输入传递给GmSSL。

4. **查看帮助文档**:

- 如果需要更多关于GmSSL的使用信息,可以通过以下命令查看帮助文档:

$ gmssl help

以上步骤应该能够帮助你在Ubuntu系统中实现SM3算法。如果你遇到任何问题,可以查看GmSSL的官方文档或者搜索相关的技术支持。

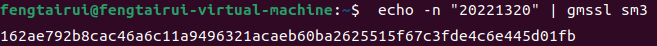

- 我的实践(解决过程)

fengtairui@fengtairui-virtual-machine:~$ echo -n "20221320" | gmssl sm3

162ae792b8cac46a6c11a9496321acaeb60ba2625515f67c3fde4c6e445d01fb

- 问题2

如何在Ubuntu中实现SHA256算法

- AI的回答

在Ubuntu中实现SHA-256算法可以通过多种方式,包括使用命令行工具、编程语言库或者直接调用加密库。以下是一些常见的方法:

### 1. 使用`sha256sum`命令行工具

Ubuntu系统通常预装了`sha256sum`工具,它可以用来计算文件的SHA-256哈希值。

- **计算单个文件的哈希值**:

sha256sum filename

- **计算多个文件的哈希值**:

sha256sum file1 file2 file3

- **计算标准输入数据的哈希值**:

echo -n "Hello, World!" | sha256sum

### 2. 使用`openssl`命令行工具

`openssl`是一个强大的加密工具,它也可以用来计算SHA-256哈希值。

- **计算文件的哈希值**:

openssl dgst -sha256 filename

- **计算标准输入数据的哈希值**:

echo -n "Hello, World!" | openssl dgst -sha256

### 3. 使用Python编程语言

如果你需要在脚本中实现SHA-256算法,可以使用Python的`hashlib`模块。

import hashlib

# 计算字符串的哈希值

text = "Hello, World!"

hash_object = hashlib.sha256(text.encode())

hex_digested_hash = hash_object.hexdigest()

print(hex_digested_hash)

### 4. 使用GmSSL工具

GmSSL是一个支持国密算法的密码学库,但它也支持包括SHA-256在内的国际通用算法。

- **安装GmSSL**(如果尚未安装):

git clone https://github.com/guanzhi/GmSSL.git

cd GmSSL

mkdir build

cd build

cmake ..

make

sudo make install

- **使用GmSSL计算哈希值**:

echo -n "Hello, World!" | gmssl sha256

### 5. 使用其他编程语言库

大多数现代编程语言都提供了实现SHA-256算法的库。例如,在Java中,你可以使用`MessageDigest`类来计算SHA-256哈希值。

### 6. 直接调用加密库

如果你在进行系统级或底层开发,你可能需要直接调用如OpenSSL或GmSSL提供的加密库来实现SHA-256算法。

选择哪种方法取决于你的具体需求,比如你是否需要在命令行中快速计算哈希值,或者你是否需要在程序中实现这一功能。

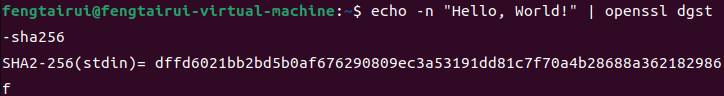

- 我的实践(解决过程)

fengtairui@fengtairui-virtual-machine:~$ echo -n "Hello, World!" | openssl dgst -sha256

SHA2-256(stdin)= dffd6021bb2bd5b0af676290809ec3a53191dd81c7f70a4b28688a362182986f

参考资料

- AI工具

Kimi

Chandler AI - 图书

《Windows C/C++加密解密实战》

Head First C - 网站

CSDN

博客园

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· 阿里巴巴 QwQ-32B真的超越了 DeepSeek R-1吗?

· 【译】Visual Studio 中新的强大生产力特性

· 【设计模式】告别冗长if-else语句:使用策略模式优化代码结构

· AI与.NET技术实操系列(六):基于图像分类模型对图像进行分类