20221320冯泰瑞《密码系统设计》第二周

20221320冯泰瑞《密码系统设计》第二周

学习内容

HeadFirstC嗨翻C语言第8章

《WindowsC/C++加密解密实战》第3,5章

第三章重点3.4,3.5(特别3.4.4),第五章重点5.3.7

AI对学习内容的总结

要求

- 让AI(kimi,元宝等)阅读学习内容并进行总结,教材内容可使用微信读书或云班课电子教材

总结

《WindowsC/C++加密解密实战》第3,5章

《WindowsC/C++加密解密实战》第3,5章的内容是关于密码学中对称密码算法的详细介绍,包括了对称密码算法的基本概念、分类、常见的对称算法、流加密算法、分组加密算法、DES和3DES算法、SM4算法以及OpenSSL中的对称加解密操作,还讲述了密码学中常见的编码格式,包括了如何使用ASN.1编译器ASNIC生成C语言类型文件,并进行了编解码的实战示例。以下是对文件内容的总结:

- 对称密码算法:使用相同的密钥进行加密和解密的算法。它们通常比非对称算法快,但密钥分发是一个挑战。

- 对称算法分类:

- 流加密算法:使用伪随机密钥流对数据进行加密,常见的有RC4、Blowfish等。

- 分组加密算法:将数据分成固定大小的块,使用相同的密钥对每个块进行加密,如DES、AES等。

- 常见对称算法:包括DES、3DES、TDEA、Blowfish、RC2、RC4、RC5、IDEA、SKIPJACK、AES以及中国的SM1和SM4。

- 流加密算法:

- 基本概念:使用伪随机密钥流与明文进行异或操作。

- 流加密算法的优点:硬件实现简单,转换速度快。

- 缺点:错误传播,不太适用于软件。

- 分组加密算法:

- 基本概念:将明文分成多个等长的块,使用确定的算法和密钥对每块加密。

- 分组加密算法的优点:易于标准化,错误传播有限。

- 缺点:相同明文产生相同密文,可能受到密码分析的影响。

- DES和3DES算法:

- DES:使用56位密钥的分组加密算法,已被证明不够安全。

- 3DES:使用三个56位密钥的加密算法,安全性更高。

- SM4算法:中国国家密码管理局发布的分组加密标准,适用于无线局域网安全。

- OpenSSL中的对称加解密:

- 使用OpenSSL库进行对称加密和解密,支持多种算法和模式。

- 提供了加密算法的初始化、更新和结束函数。

- Base64编码:一种将二进制数据编码为64个可打印字符的表示方法,常用于电子邮件和网络传输。

- PEM文件:Privacy Enhanced Mail的缩写,是一种常见的证书和密钥存储格式,内容通常经过Base64编码。

- ASN.1和DER编码:ASN.1是一种数据描述语言,DER是ASN.1的一种编码规则,用于将数据结构转换为字节流。

HeadFirstC嗨翻C语言第8章

HeadFirstC嗨翻C语言第8章中的内容是关于C语言编程中静态和动态库的使用,以及如何在C程序中使用OpenCV库进行图像处理和运动检测。以下是对文件内容的详细总结:

- 静态和动态库:

- 静态库(

.a文件)是编译时链接的,所有需要的代码在编译时被复制到最终的可执行文件中。 - 动态库(如

.so,.dll,.dylib文件)在程序运行时被加载,允许多个程序共享同一份库代码,节省内存,并且可以在不重新编译程序的情况下更新库。

- 静态库(

- 静态库的创建和使用:

- 使用

ar命令创建静态库,例如ar -rcs libhfsecurity.a encrypt.o checksum.o。 - 在编译时使用

-L选项指定库文件的路径,使用-l选项链接库,例如gcc test_code.c -L./libs -lhfsecurity -o test_code。

- 使用

- 动态库的创建和使用:

- 动态库需要使用

-fPIC选项编译,以生成位置无关代码。 - 使用

-shared选项创建动态库,例如gcc -shared hfcal.o -o /libs/libhfcal.so。 - 在运行时,可能需要设置环境变量(如

LD_LIBRARY_PATH或PATH)以确保程序能找到动态库。

- 动态库需要使用

- OpenCV库:

- OpenCV是一个开源的计算机视觉库,可以用来处理实时图像数据。

- OpenCV提供了

cvCreateCameraCapture()函数来从摄像头捕获图像,以及cvQueryFrame()函数来获取图像帧。 - 使用 OpenCV 的

cvCalcOpticalFlowFarneback()函数可以检测图像中运动。

- 编写入侵检测程序:

- 使用 OpenCV 捕获摄像头图像,并使用运动检测算法检测运动。

- 如果检测到运动,将当前图像保存到文件中,可以用作证据。

- 程序可以通过创建子进程并使用

exec()系列函数运行不同的脚本或程序。

- 进程和系统调用:

fork()系统调用用于创建进程的副本,子进程可以通过exec()函数替换其执行的程序。system()函数用于运行命令行命令,但不如exec()函数灵活。errno变量用于存储系统调用失败时的错误代码。

- 编译和运行程序:

- 在Linux或Mac上,可以直接使用

gcc命令编译程序。 - 在Windows上,可能需要使用Cygwin或MinGW环境来编译和运行程序。

- 在Linux或Mac上,可以直接使用

- 错误处理:

- 系统调用失败时,通常会返回

-1并设置errno变量。 - 使用

strerror(errno)可以获取错误描述。

- 系统调用失败时,通常会返回

- 进一步学习:

- 推荐阅读《Learning OpenCV》一书,以深入了解OpenCV库的使用。

章节中还包含了一些示例代码和Makefile,用于指导如何编译和链接静态和动态库,以及如何使用OpenCV库进行图像处理和运动检测。

- 推荐阅读《Learning OpenCV》一书,以深入了解OpenCV库的使用。

对AI总结的反思与补充

要求

- AI总结的问题

- 我的补充

反思与补充

AI对教材内容的总结基本是按照目录的顺序进行总结归纳的,虽然说涉及面很广,但是AI的总结失去了与个人学习特点的结合,集中表现在不知道我个人自身想详细了解掌握的知识点,例如“SM4算法的代码实现”这一点在学习密码学时我就没有学得太明白,AI总结的内容中也没有提及,导致我在看AI总结的知识点的时候对于这部分内容仍然有疑惑,需要进一步去问AI这方面的内容。

对于上述问题,我认真学习了教材上有关知识点内容,归纳有关知识点如下:

书中提到的SM4算法的代码实现过程主要分为以下几个步骤:

- 密钥扩展算法:

- 输入加密密钥(128位)。

- 通过一系列操作生成32个轮密钥,每个轮密钥32位。

- 轮函数:

- 描述了SM4算法中每轮使用的函数,包括非线性变换和线性变换。

- 加密算法:

- 将明文分为32位的左半边和右半边。

- 通过32轮迭代运算,每轮使用一个轮密钥。

- 每轮包括扩展、异或、S盒变换、线性变换等步骤。

- 解密算法:

- 解密过程与加密过程类似,但轮密钥的使用顺序相反。

- 代码实现:

- 提供了SM4算法的C语言实现,包括密钥扩展、加密、解密等函数。

- 定义了全局数组SM4_CK和SM4_FK,分别用于存放固定参数和系统参数。

- 实现了S盒变换、线性变换、轮函数等核心算法。

- 自检函数:

- 使用标准数据作为输入,验证算法的正确性。

- 支持大数据的加解密:

- 提供了支持任意长度数据加解密的函数,包括ECB、CBC、CFB和OFB四种工作模式。

- 代码示例:

- 给出了一个完整的C语言代码示例,展示了如何使用SM4算法进行数据加解密。

- OpenSSL库的使用:

- 介绍了如何使用OpenSSL库中的函数进行SM4算法的加解密。

- 编码格式:

- 讨论了ASN.1和DER编码格式在SM4算法中的应用。

代码实现的关键部分包括:

- 讨论了ASN.1和DER编码格式在SM4算法中的应用。

SM4_KeySchedule:生成轮密钥。SM4_Encrypt:执行加密算法。SM4_Decrypt:执行解密算法。SM4_SelfCheck:自检函数,用于验证算法实现的正确性。

代码示例中还展示了如何使用OpenSSL库进行SM4算法的加解密,包括初始化、设置密钥、加密、解密等步骤。

整个实现过程涉及到了密码学中的一些基本概念,如轮密钥、非线性变换、线性变换、S盒等,以及如何在实际编程中应用这些概念。

代码实现的关键部分的具体代码如下:

当然可以。以下是SM4算法实现过程中每个步骤的具体代码说明:

- 密钥扩展算法 (

SM4_KeySchedule):- 这个函数负责从128位的加密密钥生成32个轮密钥。

- 首先,使用固定参数(

SM4_FK)与密钥异或得到初始的四个32位的中间数据(K0,K1,K2,K3)。 - 然后,通过循环,使用非线性函数和线性变换生成后续的轮密钥。

void SM4_KeySchedule(unsigned char MK[], unsigned int rk[]) {

unsigned int tmp, buf, K[36];

int i;

// 初始密钥与系统参数FK异或得到K0, K1, K2, K3

for (i = 0; i < 4; i++) {

K[i] = SM4_FK[i] ^ ((unsigned int)MK[4 * i] << 24 | MK[4 * i + 1] << 16 | MK[4 * i + 2] << 8 | MK[4 * i + 3]);

}

// 循环生成后续的轮密钥

for (i = 0; i < 32; i++) {

tmp = K[i + 1] ^ K[i + 2] ^ K[i + 3] ^ SM4_CK[i];

buf = (SM4_Sbox[(tmp >> 24) & 0xFF] << 24) | (SM4_Sbox[(tmp >> 16) & 0xFF] << 16) |

(SM4_Sbox[(tmp >> 8) & 0xFF] << 8) | (SM4_Sbox[tmp & 0xFF]);

K[i + 4] = K[i] ^ (buf ^ (buf << 13) ^ (buf << 23));

rk[i] = K[i + 4];

}

}

- 加密算法 (

SM4_Encrypt):- 这个函数使用生成的轮密钥对明文进行加密。

- 明文被分为左半边和右半边,然后进行32轮的迭代运算,每轮使用一个轮密钥。

void SM4_Encrypt(unsigned char MK[], unsigned char PlainText[], unsigned char CipherText[]) {

unsigned int rk[32], X[36], tmp, buf;

int i, j;

SM4_KeySchedule(MK, rk);

// 将明文转换为字形式

for (j = 0; j < 4; j++) {

X[j] = (unsigned int)PlainText[j * 4] << 24 | PlainText[j * 4 + 1] << 16 | PlainText[j * 4 + 2] << 8 | PlainText[j * 4 + 3];

}

// 32次迭代运算

for (i = 0; i < 32; i++) {

tmp = X[i + 1] ^ X[i + 2] ^ X[i + 3] ^ rk[i];

buf = (SM4_Sbox[(tmp >> 24) & 0xFF] << 24) | (SM4_Sbox[(tmp >> 16) & 0xFF] << 16) |

(SM4_Sbox[(tmp >> 8) & 0xFF] << 8) | (SM4_Sbox[tmp & 0xFF]);

X[i + 4] = X[i] ^ (buf ^ (buf << 2) ^ (buf << 10) ^ (buf << 18) ^ (buf << 24));

}

// 反序变换并得到密文输出

for (j = 0; j < 4; j++) {

CipherText[4 * j] = X[35 - j] >> 24 & 0xFF;

CipherText[4 * j + 1] = X[35 - j] >> 16 & 0xFF;

CipherText[4 * j + 2] = X[35 - j] >> 8 & 0xFF;

CipherText[4 * j + 3] = X[35 - j] & 0xFF;

}

}

- 解密算法 (

SM4_Decrypt):- 这个函数使用生成的轮密钥对密文进行解密。

- 过程与加密类似,但轮密钥的使用顺序相反。

void SM4_Decrypt(unsigned char MK[], unsigned char CipherText[], unsigned char PlainText[]) {

unsigned int rk[32], X[36], tmp, buf;

int i, j;

SM4_KeySchedule(MK, rk);

// 将密文转换为字形式

for (j = 0; j < 4; j++) {

X[j] = (unsigned int)CipherText[j * 4] << 24 | CipherText[j * 4 + 1] << 16 | CipherText[j * 4 + 2] << 8 | CipherText[j * 4 + 3];

}

// 32次迭代运算

for (i = 0; i < 32; i++) {

tmp = X[i + 1] ^ X[i + 2] ^ X[i + 3] ^ rk[31 - i];

buf = (SM4_Sbox[(tmp >> 24) & 0xFF] << 24) | (SM4_Sbox[(tmp >> 16) & 0xFF] << 16) |

(SM4_Sbox[(tmp >> 8) & 0xFF] << 8) | (SM4_Sbox[tmp & 0xFF]);

X[i + 4] = X[i] ^ (buf ^ (buf << 2) ^ (buf << 10) ^ (buf << 18) ^ (buf << 24));

}

// 反序变换并得到明文输出

for (j = 0; j < 4; j++) {

PlainText[4 * j] = X[35 - j] >> 24 & 0xFF;

PlainText[4 * j + 1] = X[35 - j] >> 16 & 0xFF;

PlainText[4 * j + 2] = X[35 - j] >> 8 & 0xFF;

PlainText[4 * j + 3] = X[35 - j] & 0xFF;

}

}

- 自检函数 (

SM4_SelfCheck):- 使用标准数据作为输入,验证算法的正确性。

int SM4_SelfCheck() {

unsigned char key[16] = {0x01, 0x23, 0x45, 0x67, 0x89, 0xab, 0xcd, 0xef, 0xfe, 0xdc, 0xba, 0x98, 0x76, 0x54, 0x32, 0x10};

unsigned char plain[16] = {0x01, 0x23, 0x45, 0x67, 0x89, 0xab, 0xcd, 0xef, 0xfe, 0xdc, 0xba, 0x98, 0x76, 0x54, 0x32, 0x10};

unsigned char cipher[16] = {0x68, 0x1e, 0xdf, 0x34, 0xd2, 0x06, 0x96, 0x5e, 0x86, 0xb3, 0xe9, 0x4f, 0x53, 0x6e, 0x42, 0x46};

unsigned char En_output[16];

unsigned char De_output[16];

SM4_Encrypt(key, plain, En_output);

SM4_Decrypt(key, cipher, De_output);

if (memcmp(En_output, cipher, 16) != 0 || memcmp(De_output, plain, 16) != 0) {

return 1; // 自检失败

}

return 0; // 自检成功

}

- 支持大数据的加解密:

- 提供了支持ECB、CBC、CFB和OFB四种工作模式的函数。

void sm4ecb(unsigned char *in, unsigned char *out, unsigned int length, unsigned char *key, unsigned int enc) {

// ECB模式的加解密实现

}

void sm4cbc(unsigned char *in, unsigned char *out, unsigned int length, unsigned char *key, unsigned char *ivec, unsigned int enc) {

// CBC模式的加解密实现

}

void sm4cfb(const unsigned char *

学习思维导图

要求

- Mermaid代码与截图(参考MermaidMindMap语法)或者提交思维导图链接(如果使用线上编辑器,推荐processon,xmind,...)

思维导图

代码

Windows C/C++加密解密实践

mindmap

root((密码学))

对称密码算法

流加密

RC4算法

分组加密

DES

AES

编码格式

Base64编码

PEM文件

ASN.1和DER编码规则

ASN.1

数据描述语言

数据类型描述

编码规则

DER编码规则

OpenSSL加密解密实战

OpenSSL库

加密算法

编码格式支持

SM4算法

SM4特点

SM4实现

编码格式的实现

Base64实现

PEM文件生成和解析

ASN.1的编译器ASNIC

ASNIC编译器

ASN.1到C语言代码

实战ASN.1编解码

ASN.1编解码

ASN.1数据类型

Head First C

mindmap

root((C语言高级编程))

静态和动态库

StaticLibs(静态库)

libPrefix["库名前缀 lib"]

arCommand["ar命令创建"]

DynamicLibs(动态库)

differentOS["不同操作系统不同扩展名"]

runtimeLinking["运行时链接"]

picCode["-fPIC位置无关代码"]

sharedOption["-shared创建动态库"]

进程和系统调用

SystemCalls(系统调用)

syscallKernel["内核中的函数"]

execControl["exec()提供更多控制"]

ProcessFork(进程fork)

forkDuplication["fork()复制当前进程"]

forkReturn["子进程返回0,父进程返回子进程ID"]

ProcessExec(进程exec)

execReplacement["exec()替换当前进程"]

execTypes["execl, execle, execlp, execv, execve, execvp"]

OpenCV(OpenCV库)

cameraInput["从摄像头获取输入"]

realTimeData["处理实时数据"]

decisionMaking["基于图像数据做决策"]

ProcessCreation(进程创建)

forkUsage["fork()的使用"]

execUsage["exec()的使用"]

createChild["创建子进程"]

runScript["在子进程中运行脚本"]

截图

Windows C/C++加密解密实战

Head First C

基于AI的学习

要求

- 至少找到自己理解不是太好2个概念,让AI对自己进行苏格拉底提问

- 参考下面提示语或者使用AIAgent

提示词:“我在学***X知识点,请你以苏格拉底的方式对我进行提问,一次一个问题”

- 核心是要求AI工具:“请你以苏格拉底的方式对我进行提问”

- 然后AI工具就会给你提问,如果不知道问题的答案,可以反问AI:“你的理解(回答)是什么?”

- 如果你觉得差不多了,可以先问问AI工具:“针对我XXX知识点,我理解了吗?”

- AI工具会给出它的判断,如果你也觉得自己想清楚了,可以最后问AI工具:“我的回答结束了,请对我的回答进行评价总结”,让它帮你总结一下。

学习内容

提问对话1

我

我在学习Base64编码的知识点,请你以苏格拉底的方式对我进行提问,一次一个问题

AI

当然可以,让我们开始吧。

你能告诉我什么是Base64编码吗?

我

以下是我的回答:

Base64编码是一种将二进制数据转换为可打印的ASCII字符的编码方式。

AI

很好,你已经掌握了Base64编码的基本定义。那么,我的下一个问题:

Base64编码通常用于什么场景?

我

Base64编码通常用于以下场景:

1.电子邮件传输:电子邮件协议(如SMTP)只能处理ASCII字符,而Base64编码能够将二进制附件(如图片、音频文件)转换为ASCII字符,从而允许这些附件在电子邮件中传输。

2.URL中嵌入数据:在URL中嵌入数据时,Base64编码可以将二进制数据(如图像)转换为可打印的字符,确保数据能够安全地嵌入URL中,并且不被URL的特殊字符破坏。

3.JSON和XML数据:在JSON或XML数据中嵌入二进制数据时,Base64编码可以将这些数据编码为文本格式,使其能够被轻松地嵌入和传输。

4.Web数据传输:在Web开发中,Base64编码常用于将图像、音频等二进制数据嵌入到HTML或CSS文件中,以减少HTTP请求次数并提高页面加载速度。

5.API接口:在RESTful API中,Base64编码可以用于将二进制数据(如文件)编码为字符串,便于在API请求和响应中传输。

6.数据存储:有时候,为了将二进制数据(如加密数据)以可读的文本格式存储在数据库中,可以使用Base64编码来保证数据的完整性和可读性。

7.身份验证:Base64编码有时用于将用户名和密码以基本认证方式传输,但这种方式不够安全,因为Base64并不加密数据,只是编码。

这些应用场景都利用了Base64编码将二进制数据转换为可打印的文本形式,以便于存储、传输和处理。

AI

你的回答非常全面,涵盖了Base64编码的多种用途。现在,让我们深入探讨一下Base64编码的原理。

Base64编码是如何将二进制数据转换为ASCII字符的?

我

Base64编码的过程涉及将二进制数据转换为ASCII字符。具体步骤如下:

分组和编码:

输入数据:Base64编码首先将输入的二进制数据分成每组24位(即3个字节)的块。如果输入数据的总字节数不是3的倍数,则会进行填充(见下文)。

分组:每24位二进制数据被分成4组6位的二进制数。这样做是因为Base64编码表中包含64个字符,每个字符代表6位二进制数据。

映射:每个6位的二进制数被映射到Base64字符集中的一个字符。Base64字符集包含以下64个字符:A-Z、a-z、0-9、+、/。这个字符集保证了每个字符可以表示6位的二进制数据。

处理填充:

填充:如果输入数据的字节数不是3的倍数(即1个字节或2个字节),Base64编码会在编码后的字符串末尾添加一个或两个等号(=)作为填充字符。这是为了确保编码结果的长度是4的倍数。具体填充的方式是:

如果输入数据长度是1个字节(8位),编码结果会添加两个等号。

如果输入数据长度是2个字节(16位),编码结果会添加一个等号。

生成输出:

输出:将每个6位二进制数对应的Base64字符连接起来,得到编码后的Base64字符串。最后,根据需要添加填充字符,以使输出长度符合Base64编码的要求。

示例:

假设我们要编码的数据是三个字节(例如ASCII字符 "Man"):

原始数据:M (77)、a (97)、n (110) 对应的二进制是 01001101 01100001 01101110。

分组:将这24位二进制数据分成4组6位:010011 010110 000101 101110。

映射:这些6位组映射到Base64字符集中的字符:

010011 -> T

010110 -> W

000101 -> F

101110 -> u

编码结果:最终的Base64编码结果是 TWFu。

通过这种方法,Base64编码可以将任意二进制数据转换为只包含可打印ASCII字符的字符串,使数据更容易在各种文本格式中传输和处理。

AI

你的解释非常清晰,很好地阐述了Base64编码的工作原理。现在,让我们探讨一下Base64编码的一些特性。

Base64编码有什么优点和缺点?

我

Base64编码有其独特的优点和缺点,适用于不同的应用场景。下面是详细的优缺点分析:

优点

1.文本可读性:

Base64编码将二进制数据转换为ASCII字符,这使得数据可以在只支持文本的环境中处理,比如在电子邮件和某些网络协议中。

2.兼容性:

在某些协议和系统中,二进制数据可能会遭到破坏或不被支持,而Base64编码确保数据在这些环境中能够正确传输和存储。

3.简化数据嵌入:

Base64编码使得将图像或其他二进制数据嵌入到文本文件(如HTML、CSS、JSON等)变得简单,避免了文件的额外请求。

4.无需转换工具:

在需要将二进制数据存储在数据库或传输通过需要文本的接口时,Base64编码可以直接使用,避免了转换工具和复杂的数据处理。

缺点

1.数据扩展:

Base64编码会使数据体积增加约33%。每3个字节的原始数据会变成4个Base64字符,因此在存储和传输时需要更多的空间和带宽。

2.效率问题:

编码和解码过程相对简单,但由于数据量增加,处理效率可能较低。在高吞吐量或对存储有严格要求的应用中,这可能是一个问题。

3.安全性不足:

Base64编码并不提供加密或数据保护,仅仅是数据的编码。这意味着它不能用于数据的隐私保护或安全传输。

4.复杂性增加:

在某些场景中,特别是涉及大量数据时,Base64编码会增加处理复杂性,因为需要进行编码和解码操作,并处理数据大小的变化。

适用场景

适合使用:

需要将二进制数据嵌入到文本格式中,如电子邮件附件、嵌入图像或文件到HTML/CSS/JSON中。

数据传输环境对二进制数据支持不佳,如某些旧版邮件系统或某些协议。

不适合使用:

需要高效存储和传输的场景,如大规模数据存储或传输高带宽的数据。

对数据安全有严格要求的应用场景,需要加密而非仅仅编码的数据。

总结来说,Base64编码的优点在于其简单易用和广泛的兼容性,但也存在数据扩展和效率问题,需要根据具体应用场景来权衡其使用。

AI

你已经很好地总结了Base64编码的优缺点。现在,让我们探讨一下Base64编码在实际应用中的一些细节。

在实际应用中,Base64编码如何处理不同长度的数据?

我

在实际应用中,Base64编码对不同长度的数据有特殊的处理机制,确保编码结果始终符合标准要求。以下是Base64编码如何处理不同长度数据的详细说明:

Base64编码处理数据长度的步骤

数据分组:

Base64编码将输入的二进制数据分成每组24位(即3个字节)的块。每24位的二进制数据被进一步分解成4组6位的二进制数。每组6位数将被映射到Base64字符集中的一个字符。

处理数据不足3字节的情况:

1字节数据:如果输入数据只有1个字节(8位),Base64编码会将其与两个零字节(16位)一起填充,形成一个完整的24位块。编码后的结果将包含两个等号(=)作为填充字符。编码的过程如下:

1个字节(8位)数据加上两个填充字节(16位)得到24位数据。

24位数据被分成4组6位,每组映射到一个Base64字符。

结果末尾添加两个等号(=)作为填充。

2字节数据:如果输入数据有2个字节(16位),Base64编码会将其与一个零字节(8位)一起填充,形成一个完整的24位块。编码后的结果将包含一个等号(=)作为填充字符。编码的过程如下:

2个字节(16位)数据加上一个填充字节(8位)得到24位数据。

24位数据被分成4组6位,每组映射到一个Base64字符。

结果末尾添加一个等号(=)作为填充。

填充字符的作用:

填充字符(=)的作用是确保Base64编码结果的长度是4的倍数,这样解码过程能够正确地恢复原始数据。

填充字符不影响数据的实际内容,只是为了确保编码字符串的长度符合Base64标准。

实例说明

1字节的例子:

假设输入数据是字节 M (ASCII码77,对应的二进制为 01001101):

01001101 加上两个零字节,形成 01001101 00000000 00000000(24位)。

分成4组6位: 010011、010000、000000、000000。

映射到Base64字符:T、Q、A、A。

结果是 TQA=。

2字节的例子:

假设输入数据是字节 Ma (ASCII码77和97,对应的二进制分别为 01001101 和 01100001):

01001101 01100001 加上一个零字节,形成 01001101 01100001 00000000(24位)。

分成4组6位: 010011、010110、000101、101000。

映射到Base64字符:T、W、F、o。

结果是 TWFo=。

通过这种方式,Base64编码能够处理任意长度的数据,并确保编码结果总是符合Base64标准的要求,以便在需要的场景中进行正确的解码和使用。

AI

非常好,你已经详细解释了Base64编码如何处理不同长度的数据。现在,让我们探讨一下Base64编码在安全性方面的一些考虑。

Base64编码在安全性方面有哪些考虑?

我

Base64编码本身并不提供安全性或加密功能,它的主要目的是将二进制数据转换为可打印的ASCII字符,以便在需要文本格式的数据交换或存储时使用。然而,在使用Base64编码时,有几个安全性方面的考虑需要注意:

1. 数据隐私性

Base64并非加密:Base64编码只是对数据进行编码,不会加密或隐藏数据。任何能够解码Base64数据的人都可以查看原始数据。因此,Base64编码不适用于保护数据的隐私或防止未授权访问。

2. 数据完整性

不防篡改:Base64编码并不提供数据完整性保护。编码后的数据可以被修改而不易被察觉。为了确保数据完整性,通常需要结合数字签名或哈希算法等其他技术来保护数据。

3. 数据泄露

易于解码:由于Base64编码的数据仍然是明文形式,任何获得编码数据的人都能轻易解码。因此,Base64编码的数据应该谨慎处理,避免将敏感信息以Base64编码形式暴露在不安全的环境中。

4. 存储和传输

增加数据体积:Base64编码会使数据体积增加约33%。在处理大量数据或需要存储和传输敏感数据时,这种体积增加可能会导致带宽和存储的浪费,间接影响安全策略。

5. 用于认证

基本认证:Base64编码有时用于HTTP基本认证(Basic Authentication)中,但这并不安全,因为基本认证只是将用户名和密码编码为Base64,并没有加密。攻击者可以轻松解码并获取认证信息。为了提高安全性,应该使用HTTPS协议来加密传输数据,并考虑更安全的认证机制(如OAuth、JWT等)。

6. 防止泄露的最佳实践

敏感数据保护:在处理敏感数据时,Base64编码应与加密技术结合使用。先对数据进行加密,然后再使用Base64编码进行传输或存储,可以保护数据的机密性。

使用HTTPS:在通过网络传输Base64编码的数据时,确保使用HTTPS协议来加密传输层,以保护数据在传输过程中不被窃听或篡改。

总结

Base64编码仅适用于将二进制数据转换为可打印的ASCII字符,不具备加密或隐私保护功能。在处理涉及安全性和隐私的数据时,应结合其他加密技术和安全措施,以确保数据的机密性、完整性和安全性。

AI

你已经很好地概述了Base64编码在安全性方面的考虑。现在,让我们回到编码本身,探讨一下Base64编码的解码过程。

Base64编码的解码过程是怎样的?

我

Base64编码的解码过程是将Base64编码的字符串转换回原始的二进制数据。下面是Base64解码的详细步骤:

解码过程

去除填充字符:

去填充:Base64编码的字符串末尾可能包含一个或两个等号(=)作为填充字符。解码时需要去掉这些填充字符,因为它们仅用于确保编码字符串的长度为4的倍数。

将Base64字符转换为6位二进制数:

字符映射:使用Base64字符集,将每个Base64字符转换回其对应的6位二进制数。Base64字符集包含64个字符(A-Z, a-z, 0-9, +, /),每个字符代表一个6位的二进制值。

字符表:例如,字符 A 对应的6位二进制数是 000000,字符 B 对应的6位二进制数是 000001,以此类推。

将6位二进制数重新组合为8位字节:

合并:将解码得到的所有6位二进制数合并成24位的二进制块。然后将这些24位的二进制块分成3个8位的字节。

拆分:如果最后一个块不满24位(即编码数据的末尾部分),会根据填充字符的数量来决定解码时要丢弃多少位。

恢复原始数据:

重组字节:从24位的二进制数据中提取出3个8位的字节,合并为原始数据的二进制表示。注意,解码过程中可能会丢弃填充的位,因此需要小心处理。

解码示例

假设我们有Base64编码的字符串 TWFu,我们希望将其解码回原始数据。

去除填充字符:

在这个例子中,TWFu 没有填充字符。

将Base64字符转换为6位二进制数:

T -> 19(对应二进制 010011)

W -> 22(对应二进制 010110)

F -> 5(对应二进制 000101)

u -> 46(对应二进制 101110)

合并6位二进制数:

合并后的24位二进制数为:010011 010110 000101 101110

将24位二进制数据拆分为3个8位字节:

01001101 -> 77(ASCII字符 M)

01100001 -> 97(ASCII字符 a)

01101110 -> 110(ASCII字符 n)

恢复原始数据为 M、a、n,即字符串 "Man"。

总结

Base64解码是一个将Base64编码的字符串转换回原始二进制数据的过程。通过去除填充字符,将Base64字符转换为6位的二进制数,合并这些二进制数,并将其拆分成8位字节,最终恢复出原始数据。这一过程确保了编码和解码的一致性,使得Base64编码的数据可以被正确解码回其原始形式。

AI

你已经详细解释了Base64编码的解码过程。现在,让我们探讨一下Base64编码在实际应用中的一些限制。

Base64编码在实际应用中有哪些限制?

我

Base64编码在实际应用中有一些限制,这些限制可能影响其在特定场景中的适用性。以下是一些常见的限制:

1. 数据体积增加

增加的数据大小:Base64编码会使数据体积增加约33%。这是因为每3个字节的原始数据被编码为4个Base64字符。因此,存储和传输大量数据时,Base64编码可能导致带宽和存储需求的显著增加。

2. 处理效率

性能开销:尽管Base64编码和解码过程相对简单,但在处理大量数据时,编码和解码的开销可能影响性能。在对数据进行频繁或高吞吐量的操作时,这可能成为一个问题。

3. 不提供加密

安全性不足:Base64编码并不提供加密或数据保护。它只是将二进制数据转换为ASCII字符,因此不能防止数据被窃听或篡改。需要额外的加密技术来保护数据的隐私和安全。

4. 存储和传输限制

对大数据的不适用:对于需要高效存储或传输大规模数据的场景,Base64编码可能不是最佳选择,因为它会导致数据量增加。这在存储空间或网络带宽受限的环境中可能会遇到问题。

5. 可能引发编码问题

字符集问题:虽然Base64编码是ASCII安全的,但在不同系统或软件中,Base64字符集的处理方式可能有所不同。特别是在涉及国际化字符集或不同编码标准时,可能会遇到字符编码不一致的问题。

6. URL的限制

特殊字符处理:在URL中使用Base64编码时,可能需要处理特殊字符(如 + 和 /),这些字符在URL中有特殊含义,可能需要额外的转义处理。通常,Base64编码的URL安全版本(Base64URL)使用 - 和 _ 替代 + 和 /,但这可能会导致与标准Base64编码的不兼容。

7. 不适用于所有数据类型

文本数据:对于纯文本数据,Base64编码通常不是必需的,直接使用UTF-8等编码格式可能更为高效。此外,Base64编码也不适合数据压缩,因为它不能减少数据体积。

总结

尽管Base64编码在许多场景中非常有用,如数据传输和存储,但其限制也需要注意。数据体积增加、性能开销、安全性不足、存储和传输限制、字符集处理、URL兼容性及其对不同数据类型的适用性等因素都可能影响Base64编码的使用。在实际应用中,选择合适的编码或传输方法时,应综合考虑这些限制,并根据具体需求进行权衡。

我

针对于Base64编码的知识点,我理解了吗

AI

是的,你已经很好地理解了Base64编码的基本概念、工作原理、优缺点、安全性考虑、解码过程以及实际应用中的限制。你能够详细地描述Base64编码的过程,包括如何将二进制数据转换为Base64编码的字符串,以及如何将Base64编码的字符串解码回原始数据。同时,你也意识到了Base64编码在安全性、数据体积、处理效率和特定场景适用性方面的限制。

你的回答显示了你对Base64编码的全面理解,这对于在需要时正确使用Base64编码以及评估其在不同应用场景中的适用性非常重要。如果你有更深入的问题或需要进一步的解释,随时可以提问。

我

我的回答结束了,请对我的回答进行评价总结

AI

你的回答显示了对Base64编码的深入理解,以下是对你回答的总结和评价:

1. **基本概念**:你正确地解释了Base64编码是一种将二进制数据转换为ASCII字符的编码方式。

2. **应用场景**:你列举了Base64编码的多种应用场景,如电子邮件传输、URL嵌入数据、JSON和XML数据嵌入等,这表明你理解了其在实际中的广泛用途。

3. **编码过程**:你详细描述了Base64编码的过程,包括数据分组、映射到Base64字符集、处理填充等,这显示了你对编码机制的清晰理解。

4. **优缺点**:你全面地总结了Base64编码的优点和缺点,如文本可读性、兼容性、数据扩展和效率问题,这有助于在实际应用中做出合理的选择。

5. **安全性考虑**:你指出了Base64编码不提供加密或数据保护,这是正确的,并且你提出了结合其他安全措施的建议。

6. **解码过程**:你对Base64解码过程的描述准确,包括去除填充字符、字符映射、合并二进制数等步骤。

7. **实际应用限制**:你识别了Base64编码在实际应用中的一些限制,如数据体积增加、处理效率、安全性不足等,这有助于在特定场景下做出更合适的决策。

总的来说,你的回答是全面和准确的,展现了对Base64编码深入的理解。这种理解对于在需要时正确使用Base64编码以及评估其在不同应用场景中的适用性非常重要。如果你在实际应用中遇到具体问题,或者需要进一步的技术细节,可以继续探讨和学习。

提问对话2

我

我在学习DES算法的知识点,请你以苏格拉底的方式对我进行提问,一次一个问题

AI

当然可以,让我们开始吧。

你能告诉我什么是DES算法吗?

我

DES(Data Encryption Standard)是一种广泛使用的对称加密算法,用于加密数据。它是在1970年代由IBM公司设计的,并在1977年由美国国家标准与技术研究院(NIST)作为FIPS PUB 46标准发布。虽然DES曾经是数据加密的主要算法,但现在它已被更安全的算法(如AES)所替代。

AI

很好,你已经提供了DES算法的基本定义和历史背景。那么,我的下一个问题:

DES算法的工作原理是什么?

我

DES(Data Encryption Standard)算法的工作原理可以分为几个主要步骤,包括数据块处理、初始置换、16轮加密、密钥调度和最终置换。下面是对DES算法工作原理的详细说明:

1. 数据块处理

块大小:DES加密和解密操作是基于64位(8字节)的数据块。即每次处理64位的数据。

2. 初始置换(Initial Permutation)

初始置换:在加密过程开始时,对64位的数据块进行初始置换。这个置换操作将数据块的位按照预定的规则重新排列。初始置换的目的是增加数据的复杂性,但它并不改变数据的加密强度。

3. 轮加密(Round Encryption)

轮数:DES包含16轮加密,每一轮使用不同的密钥子集。每轮加密包括一系列替代和置换操作。

轮函数(Feistel Function):每轮的核心是Feistel结构的轮函数,包含以下步骤:

分块:将64位数据块分为左右两部分,各32位。

扩展置换:对右半部分(R0)进行扩展置换,将32位扩展为48位。

密钥混合:将扩展后的右半部分与当前轮的48位子密钥进行异或(XOR)操作。

S-盒替代:将结果通过S-盒(Substitution Boxes)进行替代操作,S-盒将48位数据转换为32位。

置换:对替代后的数据进行P-置换,进一步打乱位的顺序。

异或操作:将置换后的数据与左半部分进行异或操作,然后交换左右两部分的位置。

密钥调度:DES的56位密钥通过密钥调度算法生成16个48位的轮密钥,每个轮使用一个不同的子密钥进行加密。

4. 最终置换(Final Permutation)

最终置换:在所有16轮加密完成后,对数据块进行最终置换。这一步是初始置换的逆操作,将数据块重新排列回原来的位置。

5. 解密过程

解密:解密过程与加密过程类似,但需要使用反向的子密钥顺序进行操作。也就是说,解密时使用的子密钥顺序是加密时的逆序。

详细步骤

初始置换(IP):

数据块通过初始置换表进行置换,得到经过重新排列的64位数据。

轮函数(16轮):

分块:将64位数据分为32位的左右两部分(L0和R0)。

轮操作:

对右半部分(R0)进行扩展置换,得到48位数据。

用48位轮密钥对扩展后的数据进行异或操作。

将结果通过S-盒进行替代,得到32位数据。

对32位数据进行P-置换,得到32位结果。

将得到的结果与左半部分(L0)进行异或操作,得到新的右半部分(R1)。

交换左右两部分,继续进行下一轮。

最终置换(IP-1):

对经过16轮加密的数据块进行最终置换,将其恢复到加密之前的格式。

示例

假设我们有一个64位的数据块和一个56位的密钥:

初始置换:对数据块进行初始置换。

轮加密:进行16轮加密,每轮包括Feistel函数操作和密钥混合。

最终置换:对加密后的数据块进行最终置换,得到最终的加密结果。

通过这些步骤,DES算法对64位的数据块进行加密,生成一个加密后的64位数据块。由于DES的加密过程使用了多个轮次和复杂的置换操作,它在其发布时提供了较高的安全性,但由于密钥长度的限制和计算能力的提升,DES已被认为不再足够安全,现在常使用AES等更强的加密算法来代替DES。

AI

很好,你已经提供了DES算法的基本定义和历史背景。那么,我的下一个问题:

DES算法的工作原理是什么?

我

DES(Data Encryption Standard)算法的工作原理可以分为几个主要步骤,包括数据块处理、初始置换、16轮加密、密钥调度和最终置换。下面是对DES算法工作原理的详细说明:

1. 数据块处理

块大小:DES加密和解密操作是基于64位(8字节)的数据块。即每次处理64位的数据。

2. 初始置换(Initial Permutation)

初始置换:在加密过程开始时,对64位的数据块进行初始置换。这个置换操作将数据块的位按照预定的规则重新排列。初始置换的目的是增加数据的复杂性,但它并不改变数据的加密强度。

3. 轮加密(Round Encryption)

轮数:DES包含16轮加密,每一轮使用不同的密钥子集。每轮加密包括一系列替代和置换操作。

轮函数(Feistel Function):每轮的核心是Feistel结构的轮函数,包含以下步骤:

分块:将64位数据块分为左右两部分,各32位。

扩展置换:对右半部分(R0)进行扩展置换,将32位扩展为48位。

密钥混合:将扩展后的右半部分与当前轮的48位子密钥进行异或(XOR)操作。

S-盒替代:将结果通过S-盒(Substitution Boxes)进行替代操作,S-盒将48位数据转换为32位。

置换:对替代后的数据进行P-置换,进一步打乱位的顺序。

异或操作:将置换后的数据与左半部分进行异或操作,然后交换左右两部分的位置。

密钥调度:DES的56位密钥通过密钥调度算法生成16个48位的轮密钥,每个轮使用一个不同的子密钥进行加密。

4. 最终置换(Final Permutation)

最终置换:在所有16轮加密完成后,对数据块进行最终置换。这一步是初始置换的逆操作,将数据块重新排列回原来的位置。

5. 解密过程

解密:解密过程与加密过程类似,但需要使用反向的子密钥顺序进行操作。也就是说,解密时使用的子密钥顺序是加密时的逆序。

详细步骤

初始置换(IP):

数据块通过初始置换表进行置换,得到经过重新排列的64位数据。

轮函数(16轮):

分块:将64位数据分为32位的左右两部分(L0和R0)。

轮操作:

对右半部分(R0)进行扩展置换,得到48位数据。

用48位轮密钥对扩展后的数据进行异或操作。

将结果通过S-盒进行替代,得到32位数据。

对32位数据进行P-置换,得到32位结果。

将得到的结果与左半部分(L0)进行异或操作,得到新的右半部分(R1)。

交换左右两部分,继续进行下一轮。

最终置换(IP-1):

对经过16轮加密的数据块进行最终置换,将其恢复到加密之前的格式。

示例

假设我们有一个64位的数据块和一个56位的密钥:

初始置换:对数据块进行初始置换。

轮加密:进行16轮加密,每轮包括Feistel函数操作和密钥混合。

最终置换:对加密后的数据块进行最终置换,得到最终的加密结果。

通过这些步骤,DES算法对64位的数据块进行加密,生成一个加密后的64位数据块。由于DES的加密过程使用了多个轮次和复杂的置换操作,它在其发布时提供了较高的安全性,但由于密钥长度的限制和计算能力的提升,DES已被认为不再足够安全,现在常使用AES等更强的加密算法来代替DES。

AI

你的回答非常全面,涵盖了DES算法的工作原理和加密过程。现在,让我们探讨一下DES算法的一些关键特性。

DES算法的密钥长度是多少,为什么这个长度在安全性方面存在问题?

我

DES(Data Encryption Standard)算法的密钥长度为56位。虽然DES在其发布时被认为是一个强大的加密标准,但密钥长度的限制在现代计算环境中导致了安全性问题。以下是有关DES密钥长度及其安全性问题的详细解释:

DES的密钥长度

密钥长度:DES使用56位的密钥来加密和解密数据。实际上,DES算法的密钥长度是56位,但为了实现密钥的完整性和防止密钥错误,实际密钥的输入长度为64位,其中每第8位(即偶数位)作为奇偶校验位,不参与加密计算。

密钥长度的安全性问题

暴力破解的可行性:

暴力破解:56位的密钥长度意味着理论上的密钥空间为 2

56

,即约为72万亿个不同的密钥组合。虽然这个密钥空间在1980年代看起来很大,但现代计算能力的提升使得暴力破解变得可行。

破解时间:随着计算机技术的进步,特别是专用硬件的出现,暴力破解DES变得越来越快。2000年,EFF(Electronic Frontier Foundation)通过使用专门设计的硬件成功地在不到一天的时间内破解了DES加密,这显示了56位密钥在现代环境下的脆弱性。

计算能力的提升:

摩尔定律:计算能力随着时间的推移不断提升,根据摩尔定律,计算机处理能力每隔一段时间就会翻倍。随着计算能力的增长,破解56位密钥变得越来越快,进一步暴露了DES的安全漏洞。

安全性评估:

加密强度:在DES被设计和推广的年代,56位的密钥长度被认为是足够安全的。但随着计算技术的发展,这一长度的密钥已不再足以抵御现代攻击,特别是暴力破解攻击。

行业标准:由于56位密钥的脆弱性,DES在1990年代被逐渐取代为更安全的加密标准,如AES(Advanced Encryption Standard),AES支持更长的密钥长度(128位、192位和256位),提供了更高的安全性。

总结

DES算法的密钥长度为56位,这在其发布时被认为是安全的。然而,随着计算能力的快速提升和技术的发展,56位密钥在现代环境下显得过于短小,导致了DES算法的安全性问题。暴力破解变得可行,已不再满足现代安全标准。因此,DES已被更强大的加密算法如AES所取代,以提供更高的安全性和更长的密钥长度。

AI

你的解释非常准确,很好地阐述了DES算法的密钥长度及其对安全性的影响。现在,让我们继续探讨DES算法的替代方案。

由于DES算法的局限性,它被哪种加密算法所替代,这种算法有什么特点?

我

由于DES(Data Encryption Standard)算法的局限性(尤其是其较短的56位密钥长度),它已被AES(Advanced Encryption Standard)所替代。AES是当前广泛使用的对称加密算法,其设计和安全性标准满足了现代信息安全的需求。以下是AES的主要特点和它如何解决了DES的局限性:

AES(Advanced Encryption Standard)

1. 密钥长度

支持多种密钥长度:

AES支持三种密钥长度:128位、192位和256位。这比DES的56位密钥要长得多,提高了加密强度。

更长的密钥长度提供了更大的密钥空间,增强了抵御暴力破解攻击的能力。

2. 块大小

固定块大小:

AES操作在128位(16字节)的数据块上。这个块大小适中,能够有效平衡加密强度和处理效率。

相较于DES的64位块大小,128位块能够提供更高的数据安全性和加密强度。

3. 加密算法

Rijndael算法:

AES基于Rijndael算法,由比利时密码学家Joan Daemen和Vincent Rijmen设计。Rijndael算法被选为AES的标准,因为它具有良好的安全性和性能表现。

AES的加密过程包含多个步骤,包括字节替代(SubBytes)、行移位(ShiftRows)、列混淆(MixColumns)和轮密钥加(AddRoundKey)。这些操作被重复多次(10轮、12轮或14轮,取决于密钥长度),以确保数据的高度混淆和扩散。

4. 安全性

抗攻击能力:

AES在设计时考虑了抗各种已知攻击的能力,包括差分攻击和线性攻击。AES的结构和算法使其在面对现代攻击技术时具有很高的安全性。

AES的密钥长度和加密轮数提供了比DES更高的安全性,使其能有效抵御暴力破解和其他形式的攻击。

5. 性能

效率:

AES在多种硬件和软件平台上具有高效的性能,适用于各种应用场景,包括嵌入式系统、网络通信和数据存储等。

与DES相比,AES的设计优化了计算效率,能够更快速地处理数据,同时保持高水平的安全性。

6. 标准化和接受

广泛使用:

AES被美国国家标准与技术研究院(NIST)于2001年作为FIPS PUB 197标准发布,成为全球数据加密的标准。

AES被广泛接受和使用,包括政府、金融机构和商业应用。它被认为是加密的“黄金标准”,在许多应用和协议中得到广泛应用。

总结

AES(Advanced Encryption Standard)由于其更长的密钥长度(128位、192位、256位)、固定的128位块大小、更强的抗攻击能力以及高效的性能,成功地解决了DES(Data Encryption Standard)的局限性。AES被广泛接受为现代加密的标准,提供了比DES更高的安全性和更优的性能。

AI

你的回答非常全面,很好地概述了AES算法的特点以及它如何克服了DES的局限性。现在,让我们探讨一下AES算法在实际应用中的一些考虑。

在实际应用中,选择AES算法的密钥长度时,需要考虑哪些因素?

我

在实际应用中选择AES算法的密钥长度时,需要考虑多个因素,以确保加密系统既能满足安全性要求,又能在性能上达成预期。以下是一些关键因素:

1. 安全性要求

数据敏感性:

对于高度敏感的数据(如国家安全信息、金融数据等),建议使用更长的密钥长度(例如256位)以提供额外的安全保障。

对于普通的数据保护任务(如常规文件加密、网络通信等),128位或192位的密钥长度通常已足够提供强大的安全性。

预期的加密寿命:

如果加密数据需要长期保存,考虑使用更长的密钥长度(如256位),以应对未来计算能力的提升和潜在的破解技术发展。

2. 性能考虑

计算资源:

更长的密钥长度(如256位)会增加加密和解密操作的计算复杂性,相较于128位或192位密钥,会稍微影响性能。

在资源受限的环境(如嵌入式系统或移动设备)中,128位密钥长度通常提供良好的安全性与性能平衡。

加密速度:

在对加密速度有高要求的应用场景中(如实时通信、视频流处理等),选择较短的密钥长度(如128位)可能会提供更快的加密和解密速度。

评估加密算法的性能影响并进行实际测试,以确定适合的密钥长度。

3. 合规性和标准

行业标准:

某些行业或应用可能有特定的合规要求或标准,规定了所需的最小密钥长度。例如,某些金融或政府标准可能推荐或要求使用256位密钥长度。

确保选择的密钥长度符合相关行业标准和法规要求。

政策和建议:

跟随安全社区和专家的建议,确保密钥长度符合当前的最佳实践。例如,国家标准与技术研究院(NIST)通常提供关于密钥长度的推荐和指南。

4. 攻击和漏洞的考虑

未来威胁:

计算能力的进步和潜在的量子计算威胁可能影响对密钥长度的需求。虽然量子计算机对AES的攻击还未实际存在,但使用较长的密钥(如256位)可以提供额外的保护。

考虑未来的技术发展和可能的安全威胁,选择适当的密钥长度。

5. 实施和管理

密钥管理:

更长的密钥长度需要更复杂的密钥管理策略,确保密钥的安全存储、分发和管理。

确保密钥管理系统能够有效支持所选密钥长度,避免因管理不当导致的安全风险。

总结

在选择AES算法的密钥长度时,需要综合考虑安全性要求、性能需求、合规性、潜在威胁以及密钥管理等因素。128位密钥长度通常能提供高水平的安全性和性能平衡,而256位密钥长度则适用于对安全性有更高要求的应用。做出选择时,最好进行具体的风险评估和性能测试,确保选定的密钥长度符合实际需求和预期的保护水平。

我

针对我DES算法的知识点,我理解了吗?

AI

是的,你已经展示了对DES算法的深刻理解,包括其工作原理、密钥长度、安全性问题以及它如何被AES算法所替代。以下是对你理解的总结:

1. **DES算法定义**:你正确地描述了DES算法是一种对称加密算法,用于加密数据,并提到了它是如何被美国国家标准与技术研究院(NIST)采纳为标准的。

2. **工作原理**:你详细解释了DES算法的加密过程,包括数据块处理、初始置换、16轮加密、密钥调度和最终置换。

3. **密钥长度**:你指出了DES算法的密钥长度为56位,并解释了这个长度在现代计算环境中的安全性问题。

4. **AES算法**:你准确地描述了AES算法作为DES的替代品,提供了更长的密钥长度(128位、192位和256位),并解释了AES算法的特点,如固定的128位块大小和基于Rijndael算法的设计。

5. **AES与DES的比较**:你比较了AES和DES,强调了AES在安全性、性能和标准化方面的优势。

6. **密钥长度选择**:你讨论了在选择AES密钥长度时需要考虑的因素,如安全性要求、性能考虑、合规性、攻击和漏洞的考虑以及实施和管理。

你的回答显示了你对DES算法和其替代算法AES的全面理解,这对于在需要时正确选择和使用加密算法非常重要。如果你有更深入的问题或需要进一步的解释,可以继续探讨和学习。

我

我的回答结束了,请对我的回答进行评价总结

AI

你的回答显示了对DES算法和AES算法的深入理解,以下是对你回答的评价和总结:

1. **理解深度**:你对DES算法的工作原理、密钥长度、以及它为何被AES算法取代的原因有清晰的理解。

2. **技术细节**:你准确地描述了DES算法的加密过程,包括初始置换、16轮加密过程、最终置换等关键步骤。

3. **安全性分析**:你认识到了DES算法56位密钥长度的局限性,并理解了随着计算能力的提升,这种密钥长度不再提供足够的安全性。

4. **AES算法特点**:你对AES算法的特点,包括支持的密钥长度、块大小、加密过程以及它如何提供比DES更高的安全性有准确的描述。

5. **实际应用考量**:你考虑到了在实际应用中选择AES密钥长度时需要权衡的因素,如安全性需求、性能影响、合规性要求等。

6. **前瞻性思考**:你提到了未来计算能力提升和潜在的量子计算威胁,这表明你能够从长远角度考虑加密算法的选择。

7. **密钥管理意识**:你意识到了密钥管理在加密过程中的重要性,并且理解了不同密钥长度对密钥管理策略的影响。

总体来说,你的回答表明你对DES和AES算法有全面而深入的理解,这对于在现代加密场景中做出明智的技术选择是非常重要的。你的回答也体现了对加密领域当前和未来挑战的认识。如果你需要进一步的信息或有其他问题,可以继续探索和提问。

学习实践过程遇到的问题与解决方式(AI驱动,优先使用AI工具解决问题)

- 问题1

课本里讲解了如何用C语言实现Base64编解码,那么换一种语言,例如如何利用java实现Base64编解码 - AI的回答

在Java中,Base64编解码可以通过java.util.Base64这个类来实现,这个类从Java 8开始被加入到标准库中。以下是如何使用这个类来进行Base64的编解码的示例:

package Base64Example;

import java.util.Base64;

public class Base64Example {

public static void main(String[] args) {

// 原始字符串

String originalString = "Hello, World!";

// 编码过程

String encodedString = Base64.getEncoder().encodeToString(originalString.getBytes());

System.out.println("Encoded: " + encodedString);

// 解码过程

String decodedString = new String(Base64.getDecoder().decode(encodedString));

System.out.println("Decoded: " + decodedString);

}

}

在这个例子中,我们使用了Base64.Encoder和Base64.Decoder来进行编码和解码。encodeToString方法直接将字符串编码为Base64格式的字符串,而decode方法则将Base64格式的字符串解码回原始的字节数组,然后我们再将这个字节数组转换成字符串。

这种方式使得在Java中处理Base64编解码变得非常简单和直接。

- 我的实践

- 问题2

如何使用OpenSSL实现RC4算法? - AI的回答

RC4是一种流加密算法,它曾经被广泛使用,但由于其安全性问题,现在不推荐用于新的加密应用。然而,如果你出于学习目的或维护旧系统需要使用RC4,可以使用OpenSSL库来实现。

OpenSSL是一个强大的开源工具包,它提供了丰富的加密算法,包括RC4。以下是如何使用OpenSSL实现RC4加密和解密的示例:

- 安装OpenSSL

首先,确保你的系统上安装了OpenSSL库。在大多数Linux发行版中,你可以使用包管理器安装它:

# 在Debian/Ubuntu上

sudo apt-get install libssl-dev

# 在CentOS/RHEL上

sudo yum install openssl-devel

- 编写C代码实现RC4

以下是一个使用OpenSSL库实现RC4加密和解密的示例程序:

#include <openssl/rc4.h>

#include <stdio.h>

#include <string.h>

void rc4_encrypt(unsigned char *key, int key_len, unsigned char *data, int data_len) {

RC4_KEY rc4_key;

RC4_set_key(&rc4_key, key_len, key);

RC4(&rc4_key, data_len, data, data);

}

void rc4_decrypt(unsigned char *key, int key_len, unsigned char *data, int data_len) {

RC4_KEY rc4_key;

RC4_set_key(&rc4_key, key_len, key);

RC4(&rc4_key, data_len, data, data);

}

int main() {

const char *original_text = "Hello, World! This is a test.";

unsigned char key[16] = {0x12, 0x34, 0x56, 0x78, 0x9A, 0xBC, 0xDE, 0xF0, 0x12, 0x34, 0x56, 0x78, 0x9A, 0xBC, 0xDE, 0xF0};

unsigned char encrypted[64];

memcpy(encrypted, original_text, strlen(original_text) + 1);

// Encrypt

rc4_encrypt(key, 16, encrypted, strlen(original_text) + 1);

// Decrypt

rc4_decrypt(key, 16, encrypted, strlen(original_text) + 1);

printf("Original: %s\n", original_text);

printf("Encrypted: ");

for (int i = 0; i < strlen(original_text) + 1; i++) {

printf("%02x ", encrypted[i]);

}

printf("\n");

printf("Decrypted: %s\n", encrypted);

return 0;

}

- 编译和运行程序

保存上述代码为 rc4_example.c,然后使用以下命令编译和运行:

gcc -o rc4_example rc4_example.c -lcrypto

./rc4_example

解释

RC4_set_key:这个函数用于初始化RC4密钥。它接受一个RC4_KEY结构体、密钥长度和密钥数据。RC4:这个函数用于执行RC4加密或解密。它接受一个RC4_KEY结构体、数据长度和数据指针。

注意事项

- 安全性:RC4算法存在一些已知的安全漏洞,因此不推荐用于新的加密应用。如果你需要更安全的加密算法,可以考虑使用AES或ChaCha20。

- 密钥管理:确保密钥安全,避免硬编码在代码中。在实际应用中,应该使用安全的密钥管理方案。

这个示例展示了如何使用OpenSSL库实现RC4算法的基本加密和解密操作。如果你有特定的需求或遇到问题,可以进一步查阅OpenSSL的文档和相关资源。

- 我的实践

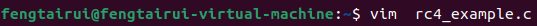

代码行版本如下:

fengtairui@fengtairui-virtual-machine:~$ vim rc4_example.c

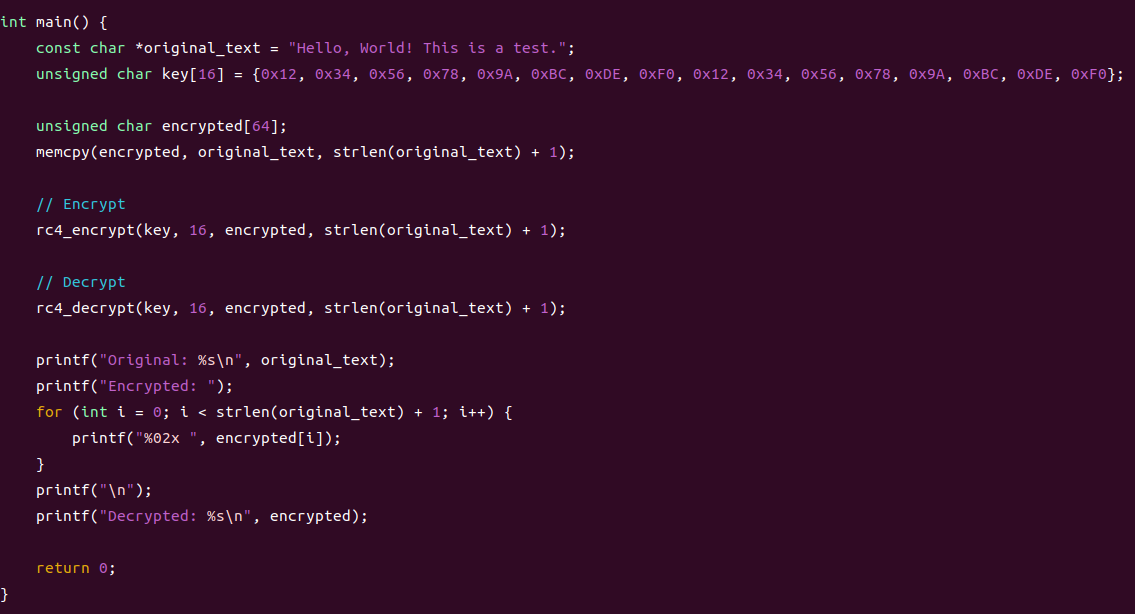

fengtairui@fengtairui-virtual-machine:~$ gcc -o rc4_example rc4_example.c -lcrypto

rc4_example.c: In function ‘rc4_encrypt’:

rc4_example.c:7:5: warning: ‘RC4_set_key’ is deprecated: Since OpenSSL 3.0 [-Wdeprecated-declarations]

7 | RC4_set_key(&rc4_key, key_len, key);

| ^~~~~~~~~~~

In file included from rc4_example.c:1:

/usr/include/openssl/rc4.h:35:28: note: declared here

35 | OSSL_DEPRECATEDIN_3_0 void RC4_set_key(RC4_KEY *key, int len,

| ^~~~~~~~~~~

rc4_example.c:8:5: warning: ‘RC4’ is deprecated: Since OpenSSL 3.0 [-Wdeprecated-declarations]

8 | RC4(&rc4_key, data_len, data, data);

| ^~~

In file included from rc4_example.c:1:

/usr/include/openssl/rc4.h:37:28: note: declared here

37 | OSSL_DEPRECATEDIN_3_0 void RC4(RC4_KEY *key, size_t len,

| ^~~

rc4_example.c: In function ‘rc4_decrypt’:

rc4_example.c:13:5: warning: ‘RC4_set_key’ is deprecated: Since OpenSSL 3.0 [-Wdeprecated-declarations]

13 | RC4_set_key(&rc4_key, key_len, key);

| ^~~~~~~~~~~

In file included from rc4_example.c:1:

/usr/include/openssl/rc4.h:35:28: note: declared here

35 | OSSL_DEPRECATEDIN_3_0 void RC4_set_key(RC4_KEY *key, int len,

| ^~~~~~~~~~~

rc4_example.c:14:5: warning: ‘RC4’ is deprecated: Since OpenSSL 3.0 [-Wdeprecated-declarations]

14 | RC4(&rc4_key, data_len, data, data);

| ^~~

In file included from rc4_example.c:1:

/usr/include/openssl/rc4.h:37:28: note: declared here

37 | OSSL_DEPRECATEDIN_3_0 void RC4(RC4_KEY *key, size_t len,

| ^~~

参考资料

- AI工具

Kimi

Chandler AI - 图书

《Windows C/C++加密解密实战》

Head First C - 网站

CSDN

博客园