DMZ和测试及工具安装指导

参考文献:https://blog.csdn.net/weixin_42563968/article/details/108789588

一、DMZ简介

DMZ是为了解决安装防火墙后外部网络的访问用户不能访问内部网络服务器的问题,而设立的一个非安全系统与安全系统之间的缓冲区。该缓冲区位于企业内部网络和外部网络之间的小网络区域内。在这个小网络区域内可以放置一些必须公开的服务器(如企业Web服务器、FTP服务器和论坛等);另一方面,通过这样一个DMZ区域,更加有效地保护了内部网络。因为这种网络部署,比起一般的防火墙方案,对来自外网的攻击者来说又多了一道关卡。

DMZ区域可以理解为一个不同于外网和内网的特殊网络区域

在一个用路由器连接的局域网中,我们可以将网络划分为三个区域:

安全级别最高的LAN Area(内网);

安全级别中等的DMZ区域;

安全级别最低的Internet区域(外网)。

三个区域因担负不同的任务而拥有不同的访问策略

二、IxChariot介绍

IxChariot下载教程:

https://blog.csdn.net/jcfrobot/article/details/54892076?ops_request_misc=&request_id=&biz_id=102&utm_term=IxChariot%E4%B8%8B%E8%BD%BD%E6%95%99%E7%A8%8B&utm_medium=distribute.pc_search_result.none-task-blog-2~all~sobaiduweb~default-1-54892076.142^v88^control_2,239^v2^insert_chatgpt&spm=1018.2226.3001.4187

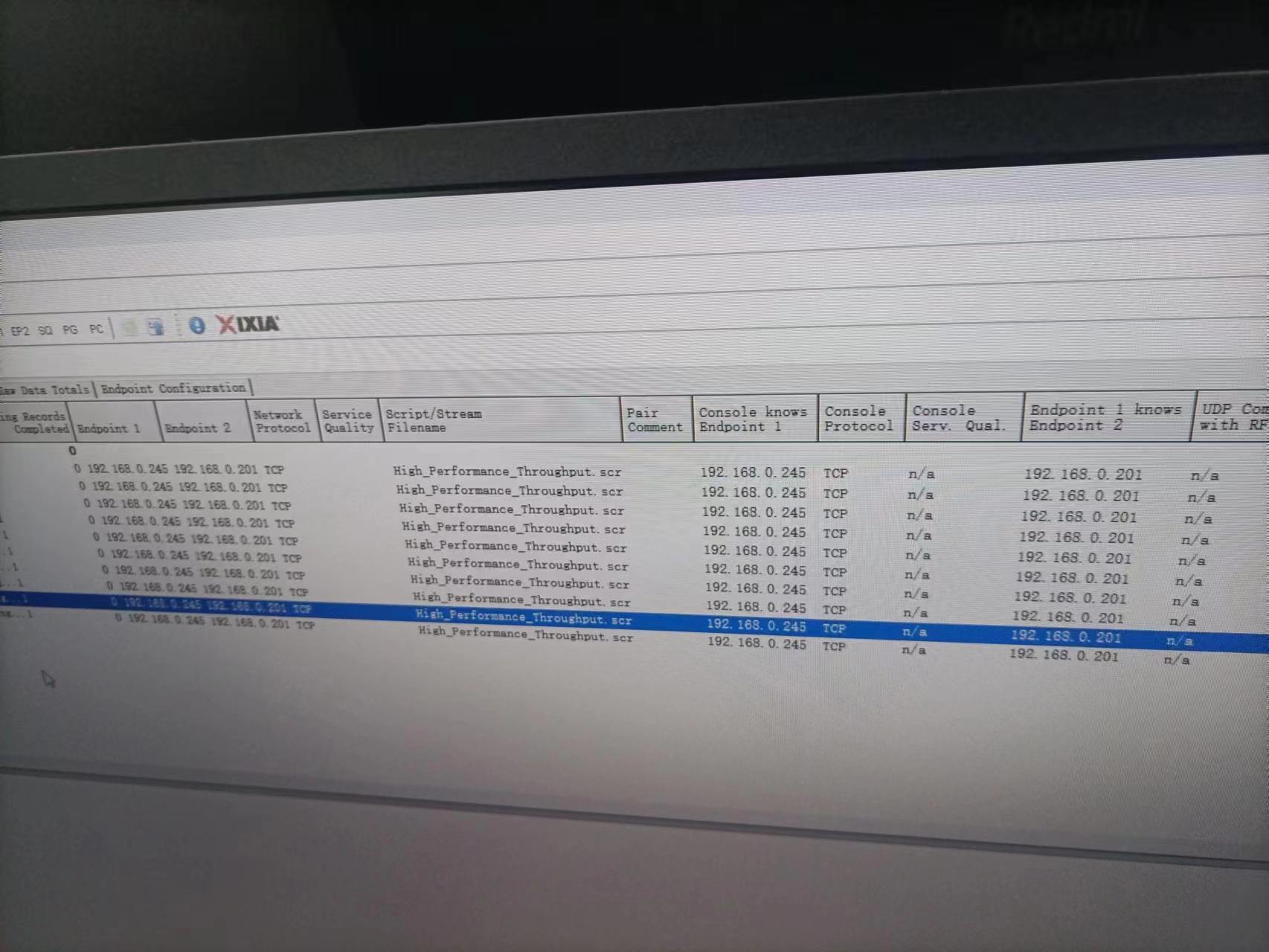

IxChariot是在windows端比较好用的打流工具之一,用于通信流量的测试,测试总的流量的吞吐量

主要用于:网络故障排除,性能测试

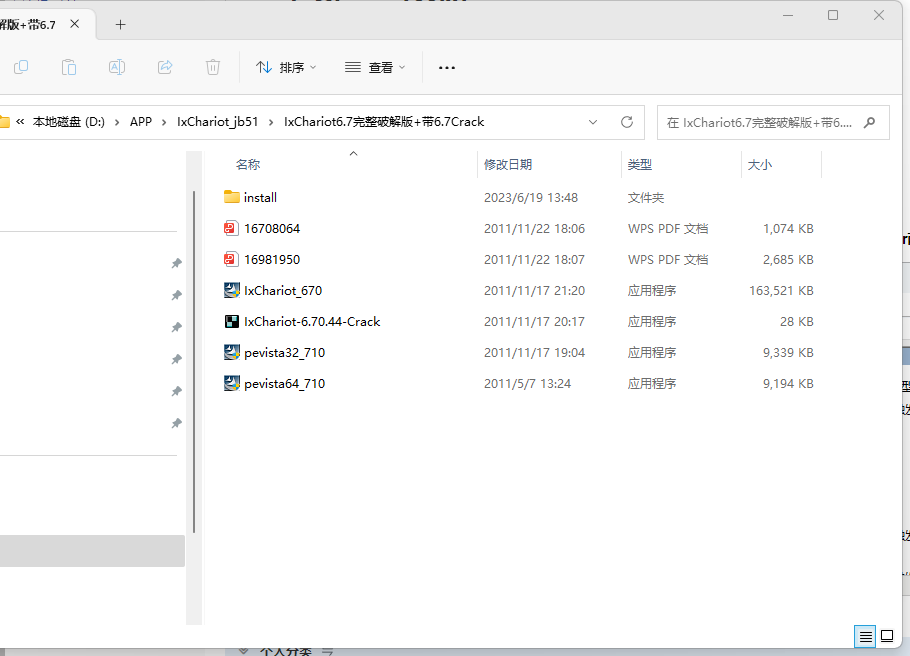

下载要注意用于测试的电脑要下载部分,及IxChariot6.7和pevista64两个:

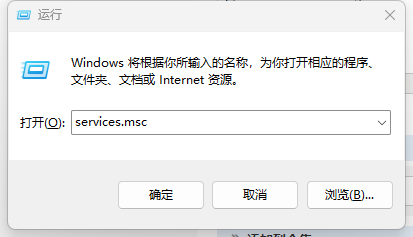

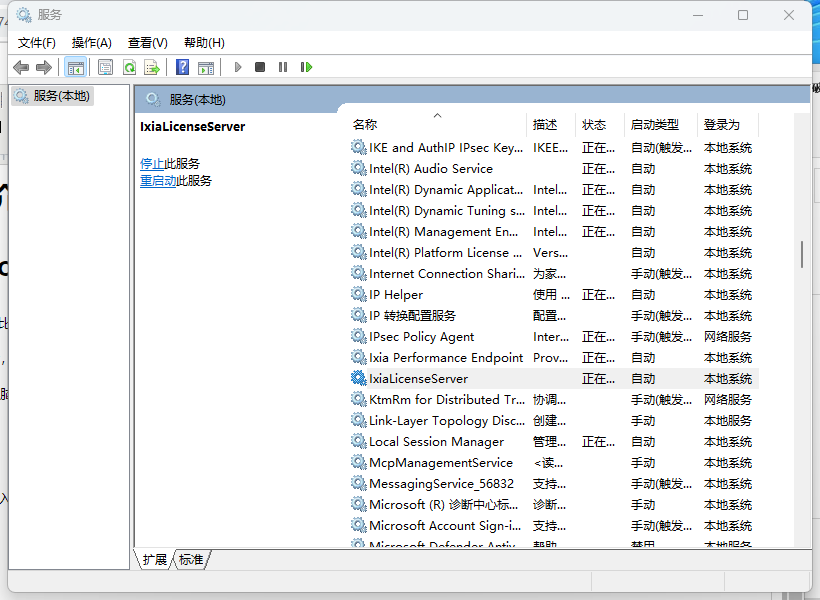

下载完成后使用Win+r,输入services.msc,查看是否同时开启Ixia Performance Endpoint和IxiaLicenseServer两个服务,一定要注意,不然软件无法使用

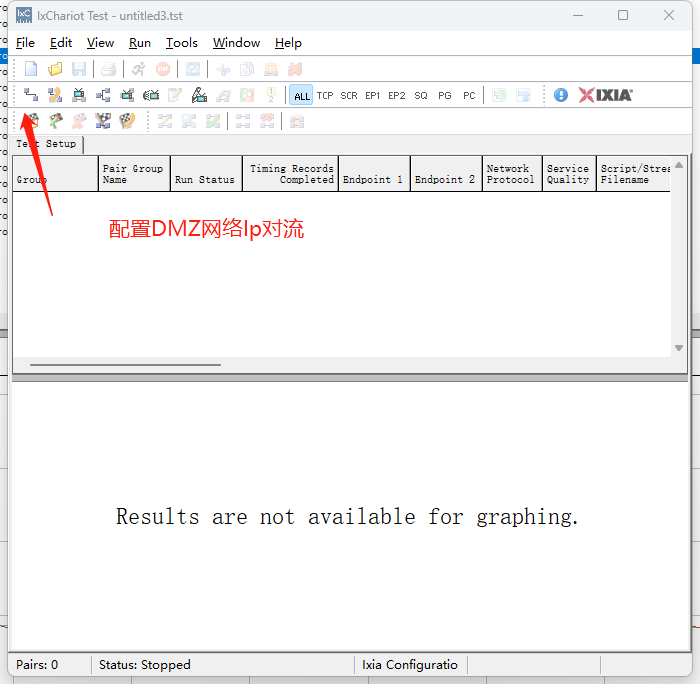

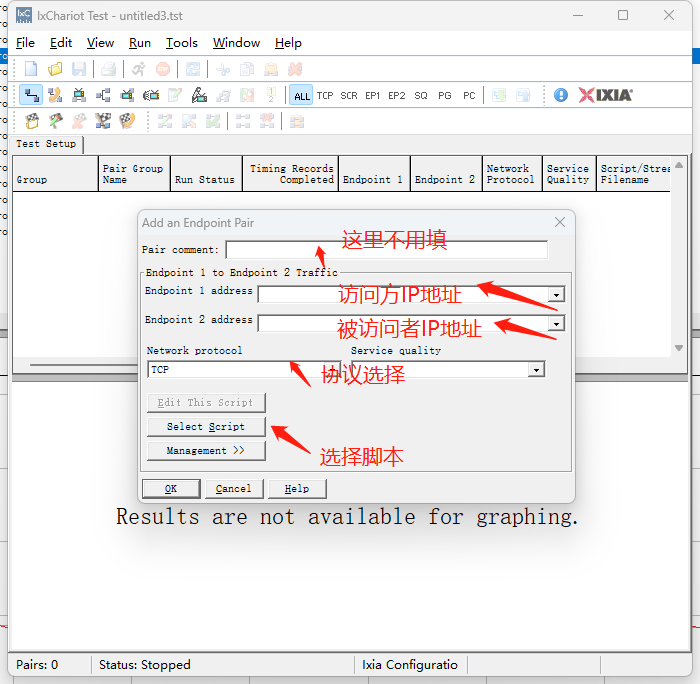

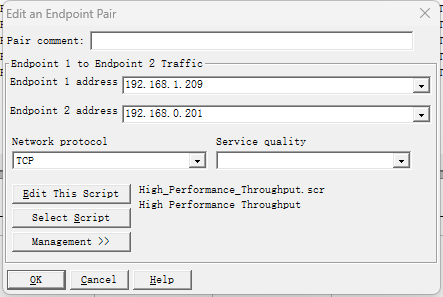

软件使用:

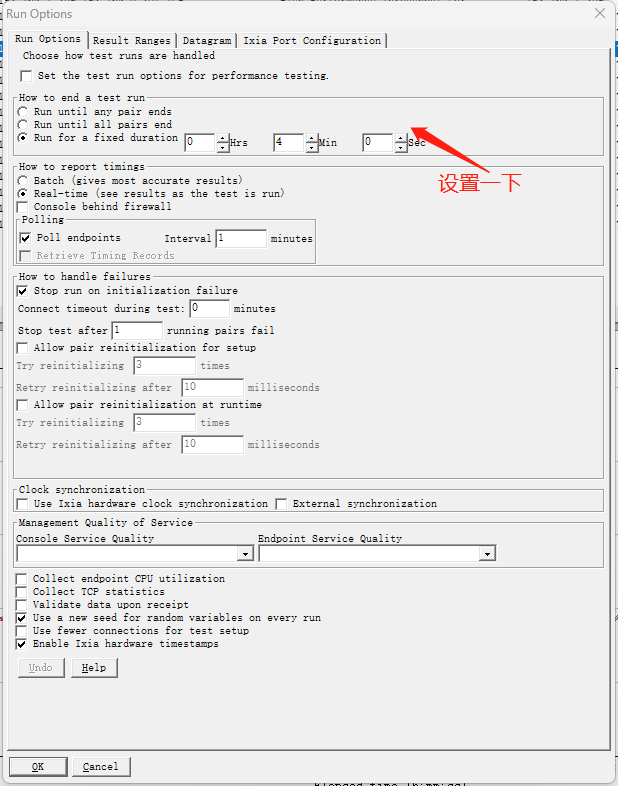

配置完毕之后,开始RUN,

三、测试

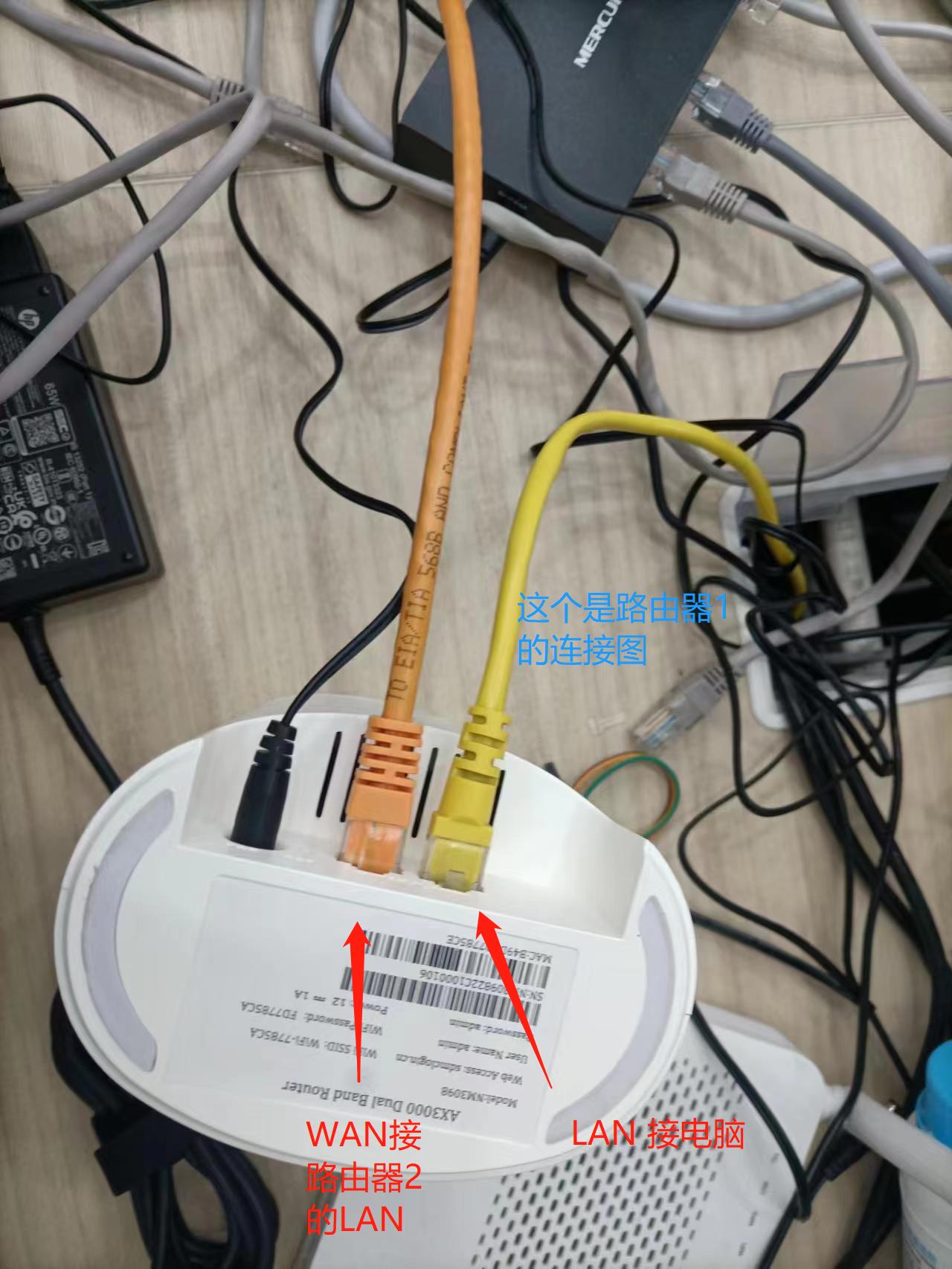

连接:

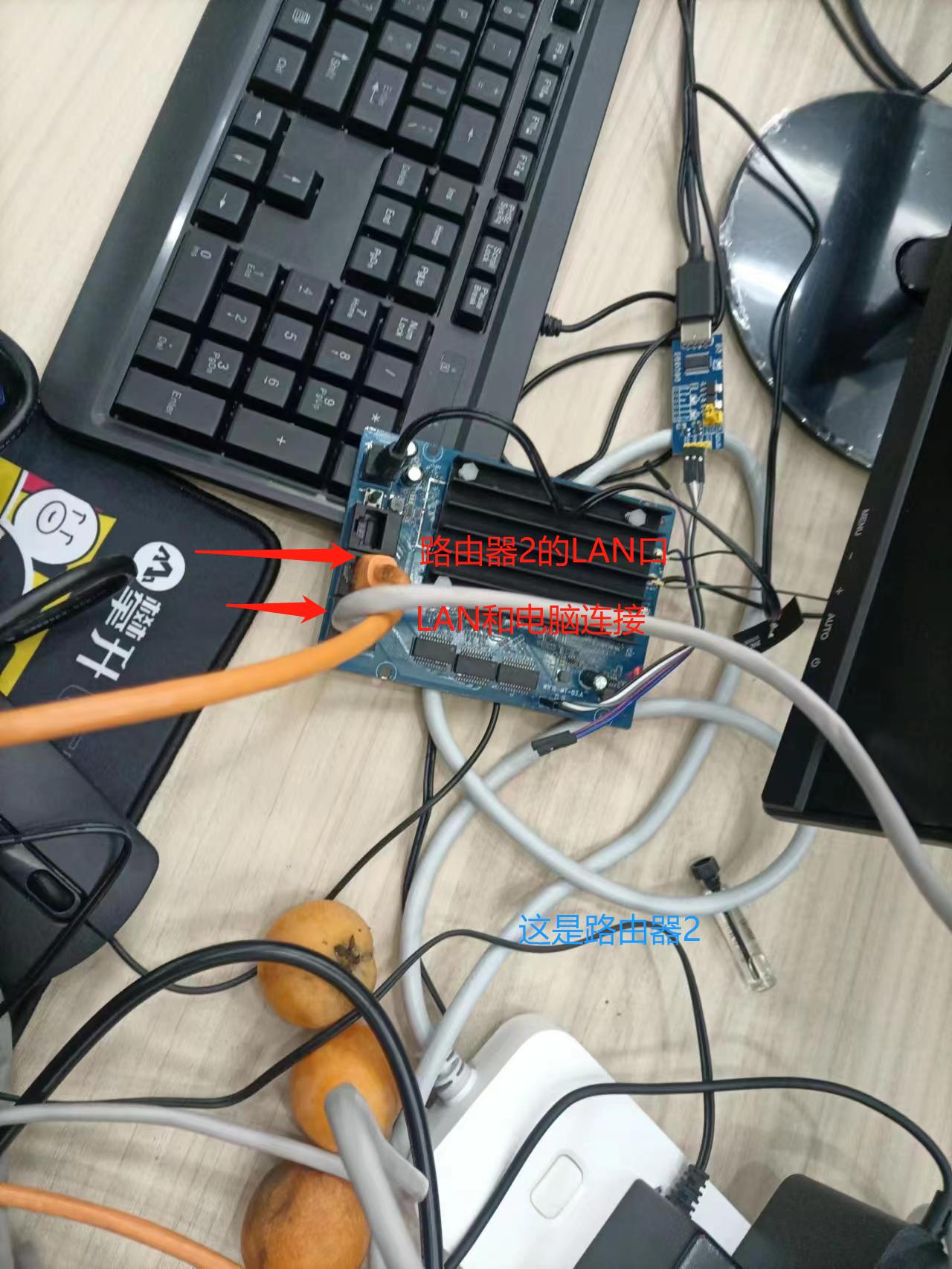

PC1------接路由器1的LAN----------------------------------->模拟内网 设置IP为192.168.1.209

路由器1WAN--------接路由器2的LAN口------------------>模拟DMZ区域

路由器2的LAN口接PC2的LAN口-------------------------->模拟外网 设置为自动获取,此时获取的Ip地址为192.168.0.201

Web 设置为PC2接入的IP段同段的IP: 设置IP为192.168.0.245

实物图:

上行下行原理:

https://blog.csdn.net/huyuchengus/article/details/118984120?ops_request_misc=&request_id=&biz_id=102&utm_term=TX%E5%92%8CRX&utm_medium=distribute.pc_search_result.none-task-blog-2~all~sobaiduweb~default-1-118984120.nonecase&spm=1018.2226.3001.4187

要注意DMZ的配置IP应该是LAN口连接的内网的IP同段Ip地址

DMZ上行测试

内网访问外网

DMZ下行测试

外网访问Web提供的地址

DMZ相当承担数据转发的身份,将外网的数据,借由WAN口转发给路由器,进而发给LAN的某个区域,因此DMZ的ip应该设置为内网点 网段,若外网ping内网的地址的话,将会ping通过,

还有一种方式,是关防火墙,也可以ping通

浙公网安备 33010602011771号

浙公网安备 33010602011771号