造轮子之asp.net core identity

在前面我们完成了应用最基础的功能支持以及数据库配置,接下来就是我们的用户角色登录等功能了,在asp.net core中原生Identity可以让我们快速完成这个功能的开发,在.NET8中,asp.net core identity支持了WebApi的注册登录。这让我们在WebApi中可以更爽快的使用。

安装包#

首先我们需要安装Microsoft.AspNetCore.Identity.EntityFrameworkCore这个包来创建我们的数据库结构

创建实体#

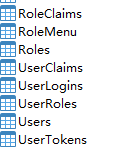

在asp.net core identity中默认包含了IdentityUser,IdentityRole,IdentityRoleClaim,IdentityUserClaim,IdentityUserLogin,IdentityUserRole,IdentityUserToken这几个基类,我们可以直接使用这些,也可以通过继承来灵活扩展我们的表结构。当然,可以按照约定不使用继承的方式,创建类添加必要的属性字段也可。

这里我们选择把所有的类都继承一遍,方便以后扩展。

namespace Wheel.Domain.Identity

{

public class User : IdentityUser, IEntity<string>

{

public virtual DateTimeOffset CreationTime { get; set; }

public virtual ICollection<UserClaim> Claims { get; set; }

public virtual ICollection<UserLogin> Logins { get; set; }

public virtual ICollection<UserToken> Tokens { get; set; }

public virtual ICollection<UserRole>? UserRoles { get; set; }

}

}

namespace Wheel.Domain.Identity

{

public class Role : IdentityRole, IEntity<string>

{

/// <summary>

/// 角色类型,0管理台角色,1客户端角色

/// </summary>

public RoleType RoleType { get; set; }

public Role(string roleName, RoleType roleType) : base (roleName)

{

RoleType = roleType;

}

public Role(string roleName) : base (roleName)

{

}

public Role() : base ()

{

}

public virtual ICollection<UserRole> UserRoles { get; set; }

public virtual ICollection<RoleClaim> RoleClaims { get; set; }

}

}

这里主要展示一下User和Role,别的可自行查看代码仓库。

修改DbContext#

在WheelDbContext继承IdentityDbContext,IdentityDbContext支持传入我们的泛型User,Role类型。

namespace Wheel.EntityFrameworkCore

{

public class WheelDbContext : IdentityDbContext<User, Role, string, UserClaim, UserRole, UserLogin, RoleClaim, UserToken>

{

private StoreOptions? GetStoreOptions() => this.GetService<IDbContextOptions>()

.Extensions.OfType<CoreOptionsExtension>()

.FirstOrDefault()?.ApplicationServiceProvider

?.GetService<IOptions<IdentityOptions>>()

?.Value?.Stores;

public WheelDbContext(DbContextOptions<WheelDbContext> options) : base(options)

{

}

protected override void OnModelCreating(ModelBuilder builder)

{

base.OnModelCreating(builder);

ConfigureIdentity(builder);

}

void ConfigureIdentity(ModelBuilder builder)

{

var storeOptions = GetStoreOptions();

var maxKeyLength = storeOptions?.MaxLengthForKeys ?? 0;

builder.Entity<User>(b =>

{

b.HasKey(u => u.Id);

b.HasIndex(u => u.NormalizedUserName).HasDatabaseName("UserNameIndex").IsUnique();

b.HasIndex(u => u.NormalizedEmail).HasDatabaseName("EmailIndex");

b.ToTable("Users");

b.Property(u => u.ConcurrencyStamp).IsConcurrencyToken();

b.Property(u => u.Id).HasMaxLength(36);

b.Property(u => u.UserName).HasMaxLength(256);

b.Property(u => u.NormalizedUserName).HasMaxLength(256);

b.Property(u => u.Email).HasMaxLength(256);

b.Property(u => u.NormalizedEmail).HasMaxLength(256);

b.Property(u => u.CreationTime).HasDefaultValue(DateTimeOffset.Now);

b.HasMany(e => e.Claims)

.WithOne(e => e.User)

.HasForeignKey(uc => uc.UserId)

.IsRequired();

b.HasMany(e => e.Logins)

.WithOne(e => e.User)

.HasForeignKey(ul => ul.UserId)

.IsRequired();

b.HasMany(e => e.Tokens)

.WithOne(e => e.User)

.HasForeignKey(ut => ut.UserId)

.IsRequired();

b.HasMany(e => e.UserRoles)

.WithOne(e => e.User)

.HasForeignKey(ur => ur.UserId)

.IsRequired();

});

builder.Entity<UserClaim>(b =>

{

b.HasKey(uc => uc.Id);

b.ToTable("UserClaims");

});

builder.Entity<UserLogin>(b =>

{

b.HasKey(l => new { l.LoginProvider, l.ProviderKey });

if (maxKeyLength > 0)

{

b.Property(l => l.LoginProvider).HasMaxLength(maxKeyLength);

b.Property(l => l.ProviderKey).HasMaxLength(maxKeyLength);

}

b.ToTable("UserLogins");

});

builder.Entity<UserToken>(b =>

{

b.HasKey(t => new { t.UserId, t.LoginProvider, t.Name });

if (maxKeyLength > 0)

{

b.Property(t => t.LoginProvider).HasMaxLength(maxKeyLength);

b.Property(t => t.Name).HasMaxLength(maxKeyLength);

}

b.ToTable("UserTokens");

});

builder.Entity<Role>(b =>

{

b.HasKey(r => r.Id);

b.HasIndex(r => r.NormalizedName).HasDatabaseName("RoleNameIndex").IsUnique();

b.ToTable("Roles");

b.Property(u => u.Id).HasMaxLength(36);

b.Property(r => r.ConcurrencyStamp).IsConcurrencyToken();

b.Property(u => u.Name).HasMaxLength(256);

b.Property(u => u.NormalizedName).HasMaxLength(256);

b.HasMany(e => e.UserRoles)

.WithOne(e => e.Role)

.HasForeignKey(ur => ur.RoleId)

.IsRequired();

b.HasMany(e => e.RoleClaims)

.WithOne(e => e.Role)

.HasForeignKey(rc => rc.RoleId)

.IsRequired();

});

builder.Entity<RoleClaim>(b =>

{

b.HasKey(rc => rc.Id);

b.ToTable("RoleClaims");

});

builder.Entity<UserRole>(b =>

{

b.HasKey(r => new { r.UserId, r.RoleId });

b.ToTable("UserRoles");

});

}

}

}

执行数据库迁移命令#

接下来我们使用VS的程序包管理器控制台。

使用命令创建和执行迁移文件:

Add-Migration Init

Update-Database

这里也可以使用Dotnet EF命令:

dotnet ef migrations add Init

dotnet ef database update

配置Identity#

在Program中添加下面代码:

builder.Services.AddIdentityCore<User>()

.AddRoles<Role>()

.AddEntityFrameworkStores<WheelDbContext>()

.AddApiEndpoints();

这里指定了Identity用户类型以及角色类型,并且指定EF操作的DbContext。

AddApiEndpoints则是注入WebAPI所需的服务,我们F12进去可以看到里面的配置。

/// <summary>

/// Adds configuration and services needed to support <see cref="IdentityApiEndpointRouteBuilderExtensions.MapIdentityApi{TUser}(IEndpointRouteBuilder)"/>

/// but does not configure authentication. Call <see cref="BearerTokenExtensions.AddBearerToken(AuthenticationBuilder, Action{BearerTokenOptions}?)"/> and/or

/// <see cref="IdentityCookieAuthenticationBuilderExtensions.AddIdentityCookies(AuthenticationBuilder)"/> to configure authentication separately.

/// </summary>

/// <param name="builder">The <see cref="IdentityBuilder"/>.</param>

/// <returns>The <see cref="IdentityBuilder"/>.</returns>

public static IdentityBuilder AddApiEndpoints(this IdentityBuilder builder)

{

ArgumentNullException.ThrowIfNull(builder);

builder.AddSignInManager();

builder.AddDefaultTokenProviders();

builder.Services.TryAddTransient<IEmailSender, NoOpEmailSender>();

builder.Services.TryAddEnumerable(ServiceDescriptor.Singleton<IConfigureOptions<JsonOptions>, IdentityEndpointsJsonOptionsSetup>());

return builder;

}

接下来就是配置API了,在中间件中添加MapIdentityApi:

app.MapGroup("api/identity")

.WithTags("Identity")

.MapIdentityApi<User>();

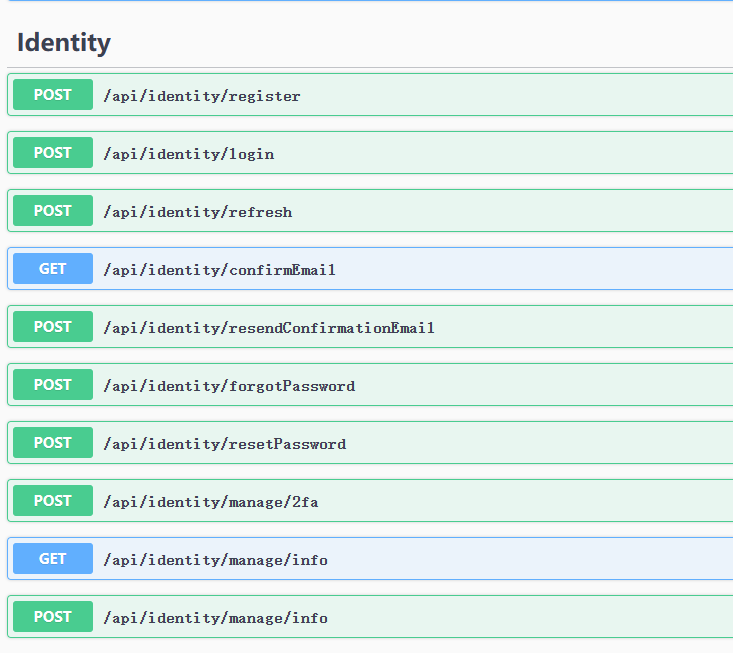

这里需要注意的是,如果不先MapGroup,则我们的请求路径只直接从/开始的,MapGroup("api/identity")则是指定从/api/identity开始。WithTags则是指定我们Swagger生成API的Tag显示名称。

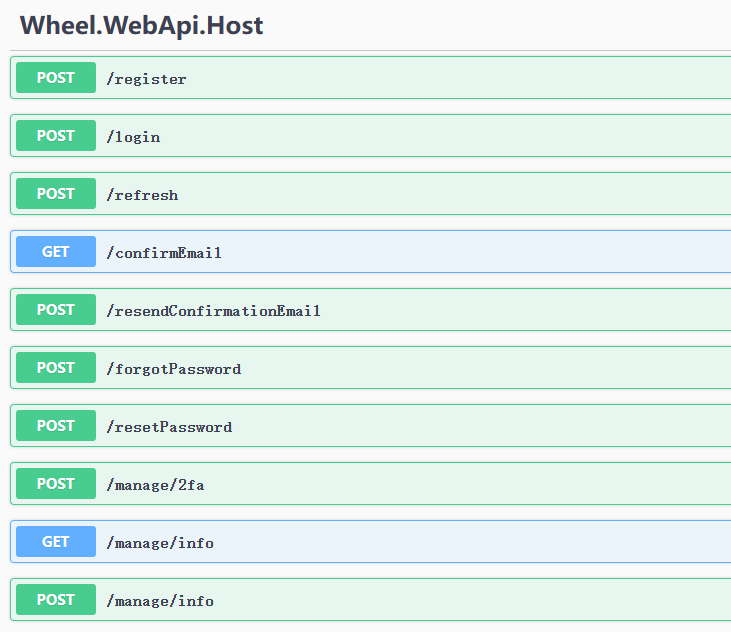

下面两图可以看到区别:

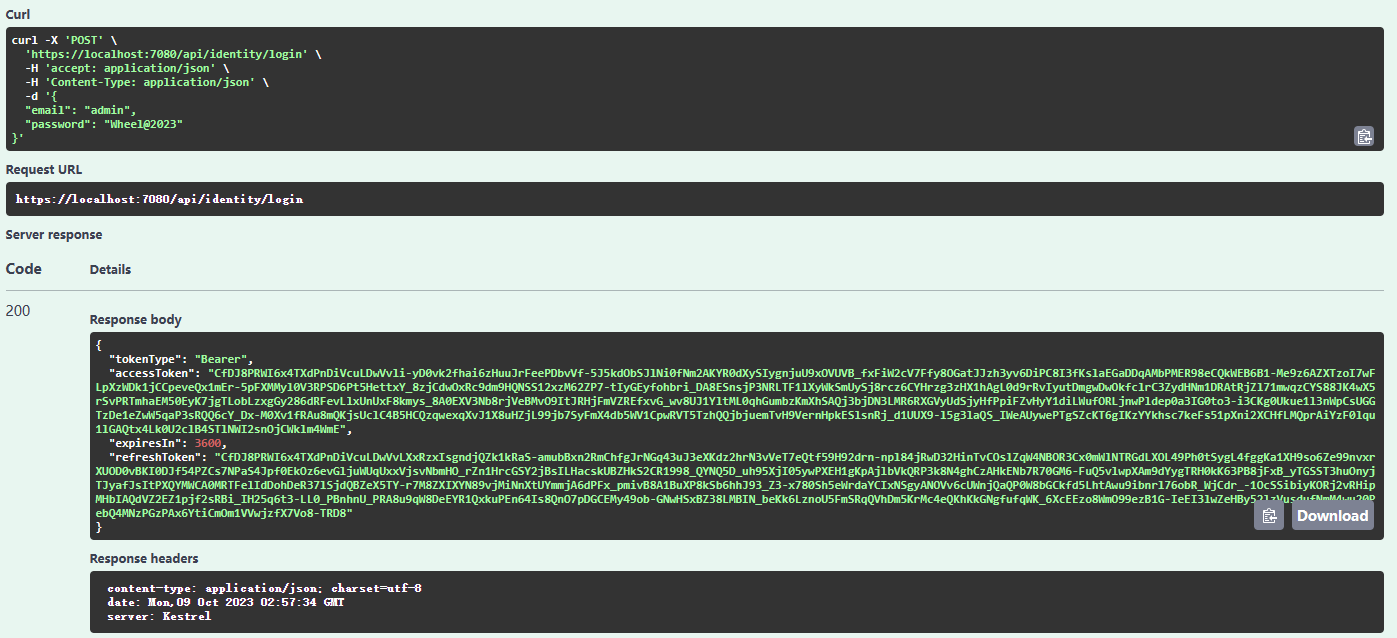

直接调用register和login方法即可完成注册登录,这里只贴上一个登录返回的截图,可以看到我们成功拿到了accessToken以及refreshToken。

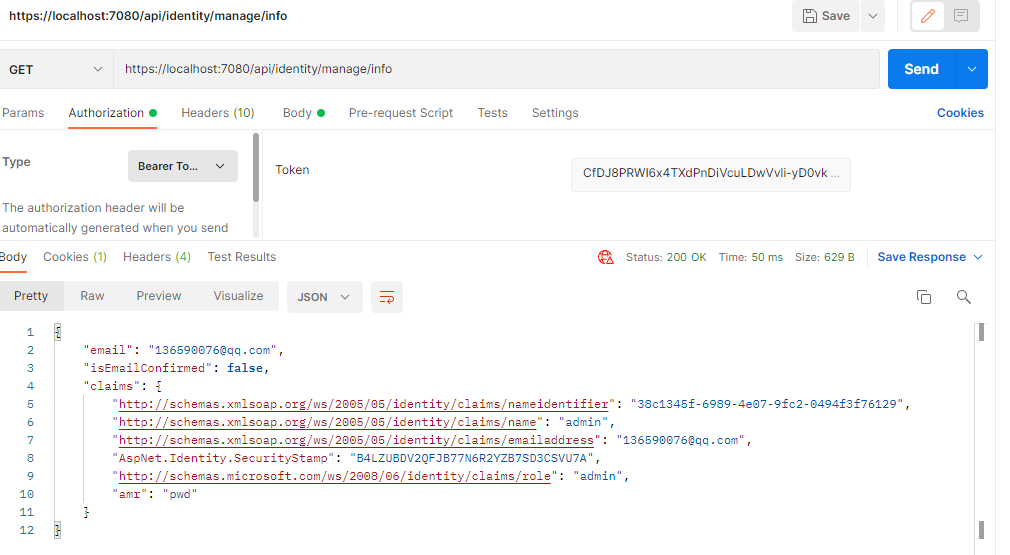

使用Post带上token请求/api/identity/manage/info。成功拿到用户信息。

这样我们就轻轻松松完成了asp.net core identity对WebApi的集成了。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· DeepSeek 开源周回顾「GitHub 热点速览」

· 物流快递公司核心技术能力-地址解析分单基础技术分享

· .NET 10首个预览版发布:重大改进与新特性概览!

· AI与.NET技术实操系列(二):开始使用ML.NET

· 单线程的Redis速度为什么快?