安卓逆向脱壳:Frida-DEXDump一吻杀一个人,三秒脱一个壳

本期用到 :python+frida+模拟器+Frida-DEXDump

如果没布置Frida环境可以跳转此文: Hook神器: frida超详细安装教程

一、前言

APP 加固发展到现在已经好几代了,从整体加固到代码抽取到虚拟机保护,加固和脱壳的方案也逐渐趋于稳定。随着保护越来越强,脱壳机们也变得越来越费劲,繁琐。但是毕竟道高一尺,魔高一丈,市面上有很多手段可以进行脱壳操作今天介绍的是使用Frida的一个脚本来dump apk的Dex。

二、原理

得益于FRIDA, 在 PC上面进行内存搜索、转储都变得十分方便,再也不需要考虑什么Xposed、什么Android开发、什么代码注入,只需要关注如何去搜索想要的东西,于是依赖一个几十行代码的小脚本,就可以将大部分内存中的 dex 脱下来。对于完整的 dex,采用暴力搜索 dex035 即可找到。而对于抹头的 dex,通过匹配一些特征来找到。

项目地址: https://github.com/hluwa/FRIDA-DEXDump

三、使用

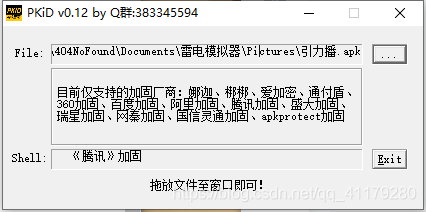

例子为某加固的APK

我们只要在配置有Frida的环境的手机打开目标APK。

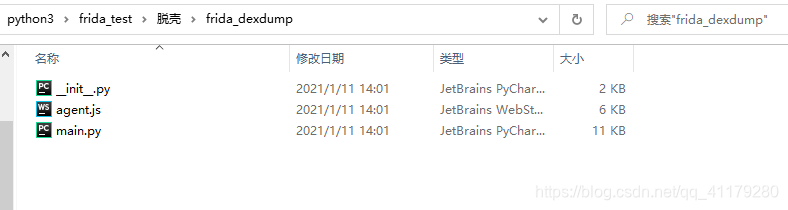

然后下载DEXDump脚本。目录结构如下:

然后运行main文件。

然后运行main文件。

短短几秒钟一个新鲜的壳就脱下来了。

短短几秒钟一个新鲜的壳就脱下来了。

如果想要自己动手练习的话,可以关注公众号回复: 脱壳

获取练习的APK和查壳工具。

console.log("公众号:虫术")

console.log("wx:spiderskill")

欢迎大家前来交流

浙公网安备 33010602011771号

浙公网安备 33010602011771号