CTFSHOW-信息收集-WEB1-20

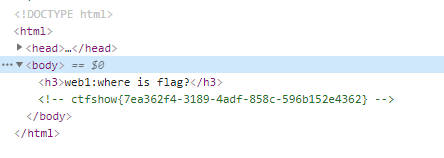

web1

直接F12找到flag

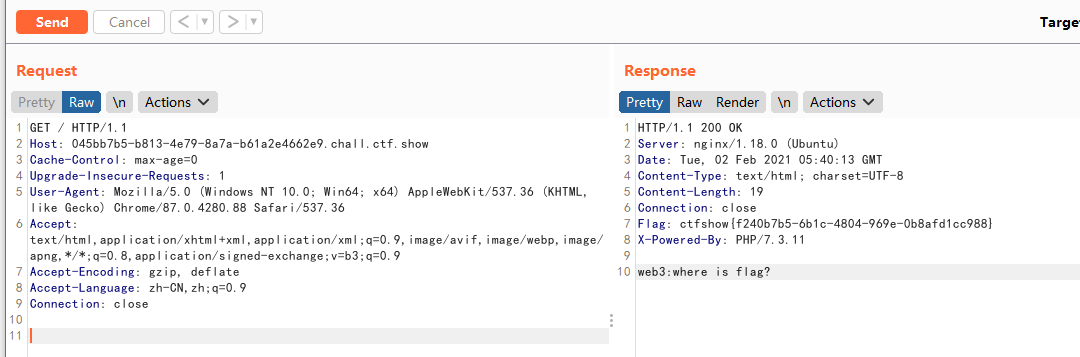

web3

使用开发者工具中的network功能

在返回包的response headers中找到flag

或者使用burpsuite抓包

web4

常规文件

根据提示访问robots.txt

web5

根据提示是源码泄露

访问url/index.phps下载备份文件

用记事本打开

web6

常规文件

根据提示压缩包也被放在了网站文件中

访问url/www.zip下载源码的压缩包

解压后找到flag

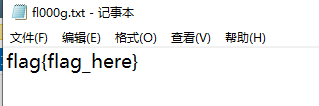

提交发现不正确,应该是网页中已经修改过这个文件

从网页访问url/fl000g.txt

web7

git泄露

根据提示版本控制

现在主流的分布式版本控制系统(vcs)是Git

访问目录url/.git/

web8

SVN泄露

SVN(subversion)是一个源代码版本管理软件。

访问目录url/.svn/

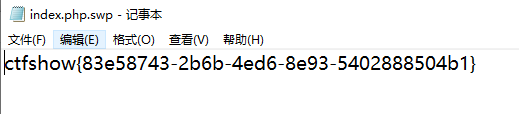

web9

vim备份文件

根据提示在使用vim时意外退出,会在目录下生成一个备份文件,格式为 .文件名.swp

访问url/index.php.swp下载备份文件

web10

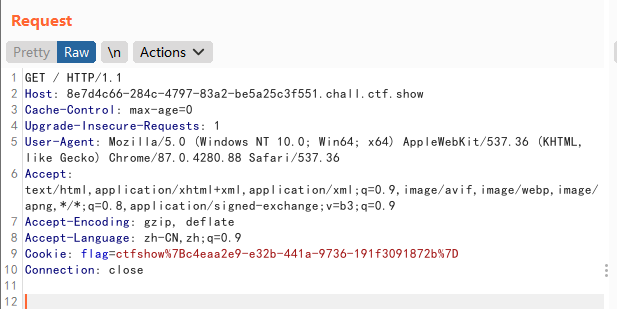

根据提示flag在cookie中

使用burpsuite抓包

web11

使用DNS检查 https://zijian.aliyun.com/

web12

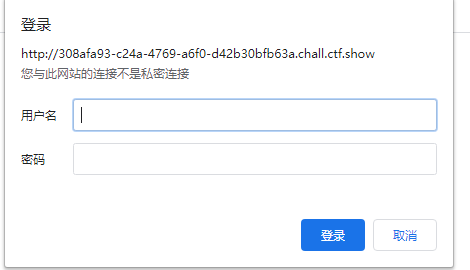

查看robots.txt信息

找到后台地址

在网页底找到的电话号码,应该是密码

用户名:admin

密码:372619038

登录

web13

根据提示,在底部找到一个doucument链接。

得到后台地址和帐号密码

登录得到flag

web14

根据提示

访问url/editor,发现一个网页自带的编辑器

根据公开的漏洞:http://cn-sec.com/archives/17027.html

利用目录泄露的信息找到flag地址

访问得到flag

web15

用御剑扫一下,发下url/admin/,应该是后台

使用忘记密码功能重置密码

根据网页上找到的信息

没有地址信息

查找qq号地址

登录admin帐号得到flag

web16

根据提示,探针程序名字一般为tz.php

访问url/tz.php

查看phpinfo信息

在环境中找到flag

web17

参考文章 https://www.anquanke.com/post/id/163348

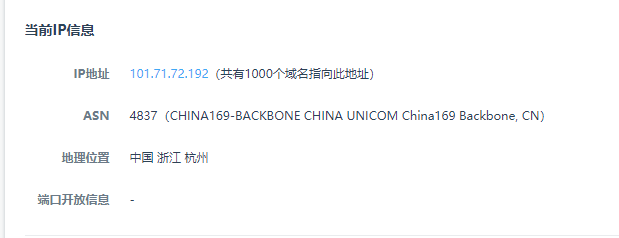

域名检查发现一大堆ip地址

网站应该是采用了CDN技术。

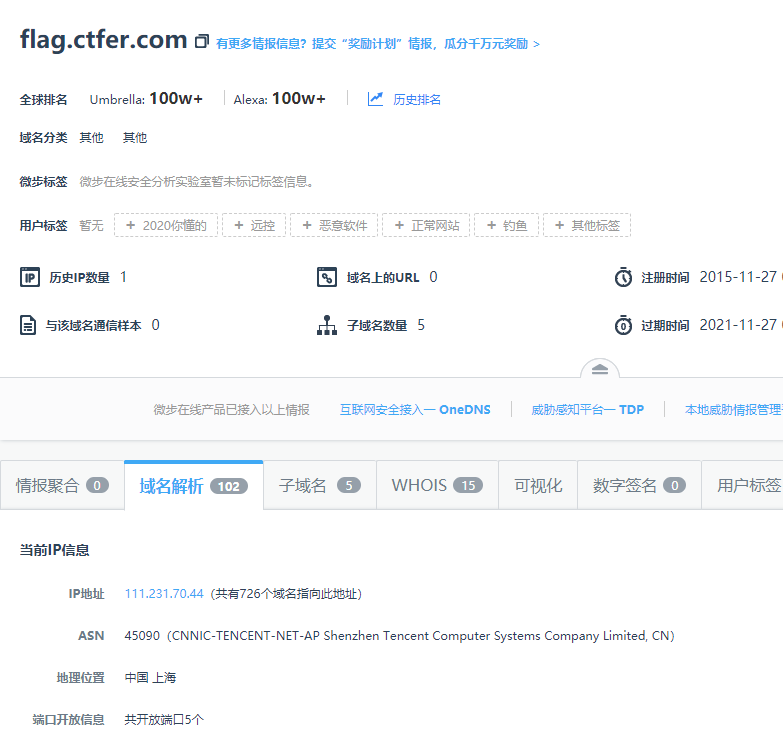

使用微步查询:https://x.threatbook.cn/

网站有1000多个不同域名,那么这个ip多半不是真实ip

使用站长工具:http://stool.chinaz.com/same 进行ip反查

显然不是真实ip

查询网站的子域名

ip反查没有查到信息,猜测这个ip为真实ip

这个方法太复杂了,后来又找到一个更方便的平台:网络空间安全搜索引擎,网络空间搜索引擎,网络空间测绘,安全态势感知 - FOFA网络空间测绘系统

web18

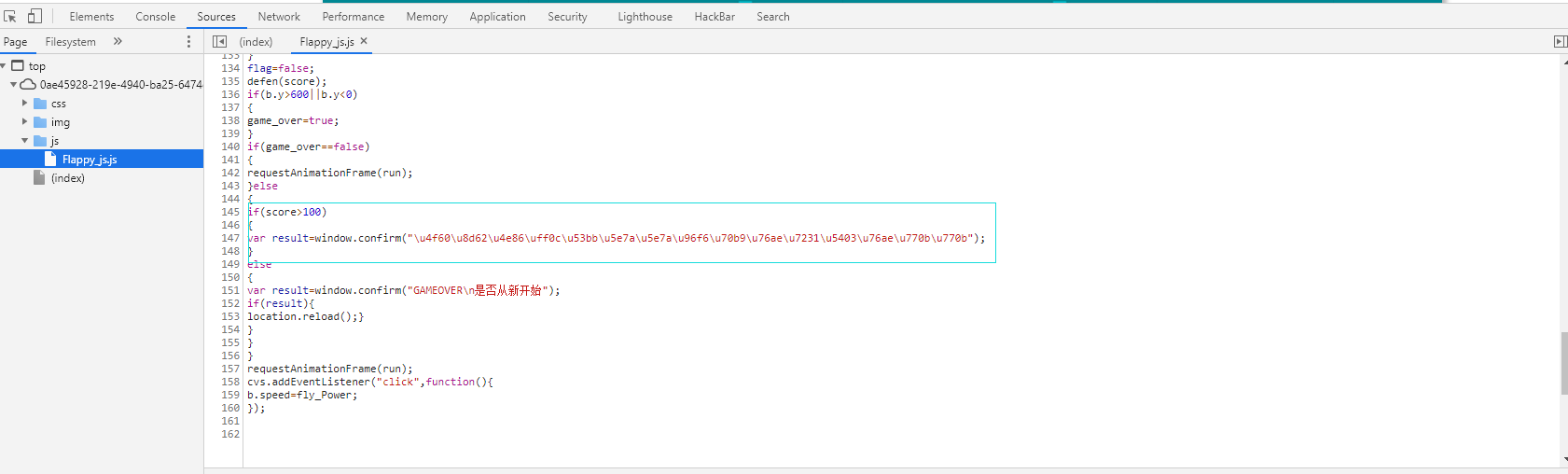

flappy bird !!!

玩游戏是不可能的,这辈子都不可能玩游戏。

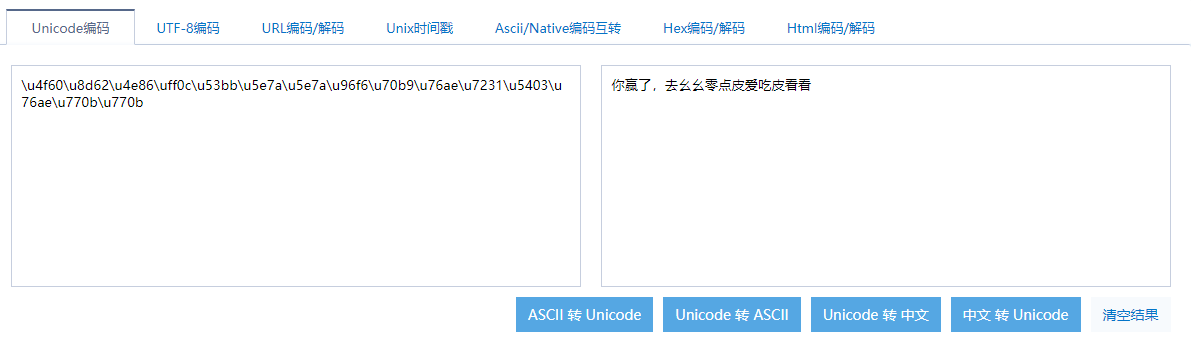

很显然这段js代码就是判断分数大于100时就显示flag

Unicode解码发现并不是flag,不过也差不多了

访问url/110.php得到flag

web19

查看网页源代码

<!DOCTYPE html> <html lang="zh-CN"> <head> <meta charset="UTF-8"> <meta http-equiv="content-type" content="text/html; charset=utf-8"> <meta name="renderer" content="webkit"/> <script src="js/jquery.min.js"></script> <script src="js/crypto.js"></script> <script src="js/cipher-core.js"></script> <script src="js/aes.js"></script> <script src="js/zero.js"></script> <title>ctfshow web入门 web19</title> </head> <body> <form action="#" method="post" id="loginForm" > 用户名:<input type="text" name="username"><br> 密 码:<input type="password" name="pazzword" id="pazzword"><br> <button type="button" onclick="checkForm()">提交</button> </form> </body> <script type="text/javascript"> function checkForm(){ var key = "0000000372619038"; var iv = "ilove36dverymuch"; var pazzword = $("#pazzword").val(); pazzword = encrypt(pazzword,key,iv); $("#pazzword").val(pazzword); $("#loginForm").submit(); } function encrypt(data,key,iv) { //key,iv:16位的字符串 var key1 = CryptoJS.enc.Latin1.parse(key); var iv1 = CryptoJS.enc.Latin1.parse(iv); return CryptoJS.AES.encrypt(data, key1,{ iv : iv1, mode : CryptoJS.mode.CBC, padding : CryptoJS.pad.ZeroPadding }).toString(); } </script> <!-- error_reporting(0); $flag="fakeflag" $u = $_POST['username']; $p = $_POST['pazzword']; if(isset($u) && isset($p)){ if($u==='admin' && $p ==='a599ac85a73384ee3219fa684296eaa62667238d608efa81837030bd1ce1bf04'){ echo $flag; } } --> </html>

当提交数据时会触发checkForm()函数对我们的pazzword进行AES加密

根据注释的后台php代码,知道了对pazzword进行比较的数据

直接抓包,修改pazzword。

还是要试一下预期解

根据已知的信息,对AES进行解密:http://tool.chacuo.net/cryptaes

得到pazzword,登录一样可以得到flag。

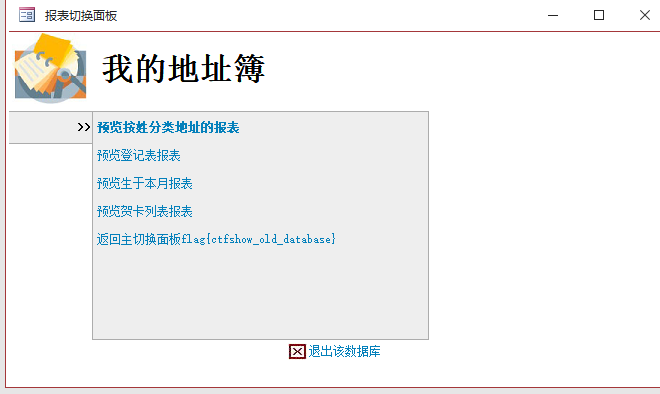

web20

根据提示,早期asp+access架构的数据库文件为.mdb

一般名字为db.mdb,但这个网页还有一层目录。

数据库地址:url/db/db.mdb

访问下载文件。用默认应用Access打开

、

、

得到flag

web2

分析javascript代码

<script type="text/javascript">

window.oncontextmenu = function(){return false}; //禁用鼠标右键

window.onselectstart = function(){return false}; //禁用页面选择

window.onkeydown = function(){if (event.keyCode==123){event.keyCode=0;event.returnValue=false;}}; //禁用F12键

</script>

Chrome使用ctrl+shift+i也可以打开开发者工具。

或者可以使用ctrl+u直接查看源码。