Bugku-MISC-皇家马德里

下载得到falg.zip和key.zip。经过尝试发现key.zip是伪加密

用010Editor修改两个全局方式位标记

成功解压key.zip,得到falg.jpg,但是图片打不开,显示不支持文件格式。

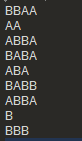

用010Editor打开,得到文本信息

只有两个字符,培根密码是五个一组,排除掉,考虑摩斯密码。

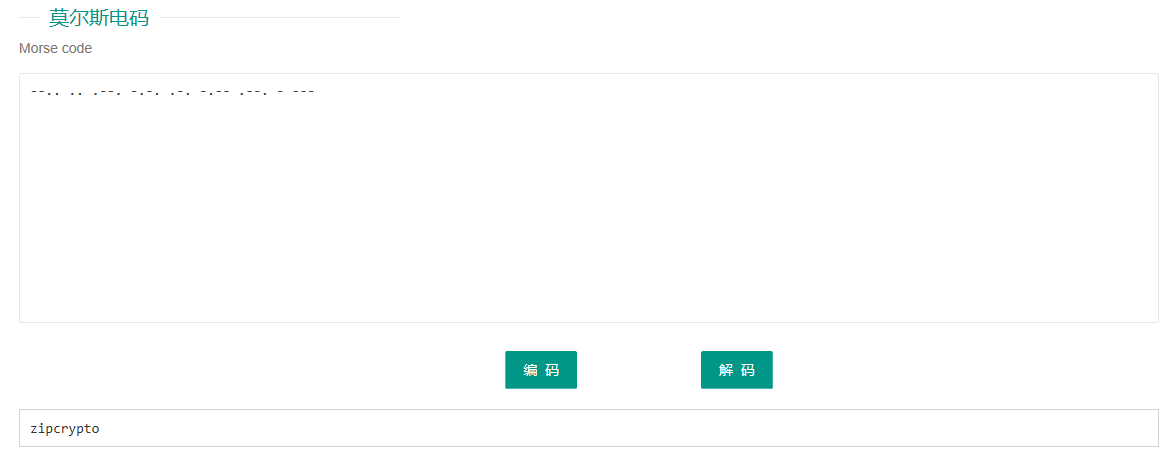

提示是zip的密码,用这个密码解压,发现密码错误,后面发现要用大写的ZIPCRYPTO,==

解压得到

提示是LSB隐写

jpg是有损压缩格式,不能使用LSB隐写,那就应该是flag.png

用Stegsolve打开,在RED/BLUE/GREEN plane 0发现图片上方有LSB隐写痕迹

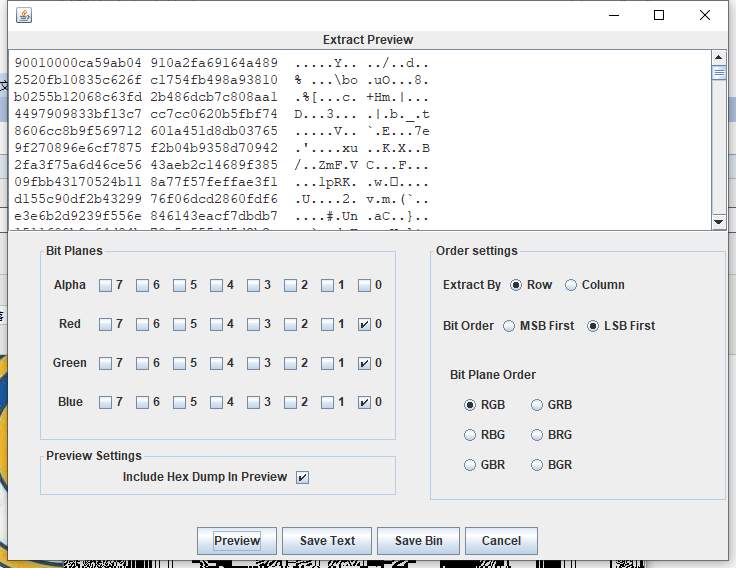

使用DATA EXTRACT功能

发现没有什么有用的内容,那就应该是带密码的LSB隐写了。

刚好有一个密码.jpg,密码肯定就在里面了。

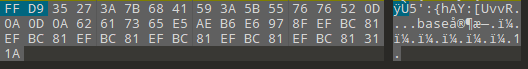

用010Editor打开密码.jpg

发现结尾多出来一串数据,根据提示base,

加密字符串应该是 5':{hAY:[UvvR

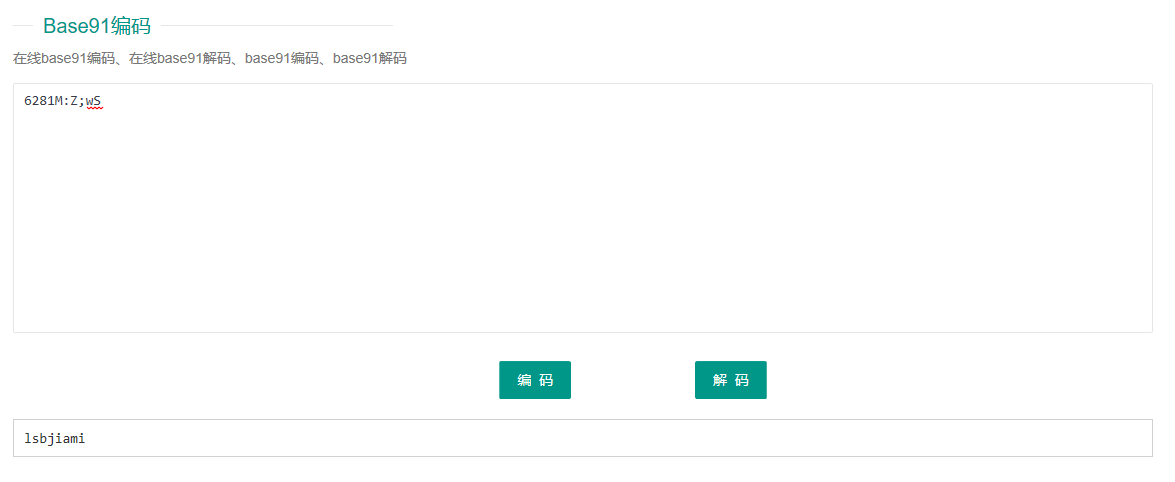

根据尝试发现是base92编码

解码后得到 6281M:Z;wS

根据提示多次base,这应该也是base编码

尝试后发现是base91编码

解码后得到 lsbjiami

具体的base格式参考https://www.cnblogs.com/0yst3r-2046/p/11962942.html

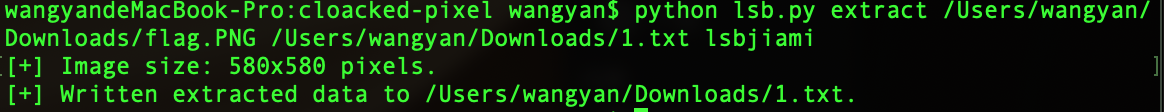

使用脚本提取LSB隐写图片的信息

https://github.com/livz/cloacked-pixel

这个脚本需要在python2的环境下运行,且要将site-package下的crypto库改为Crypto

得到1.txt

打开,在最下面找到flag

flag{tianxiu__Duang}